Dernières Actualités

30 octobre 2018 | Internet des objects (IoT)

Vrai ou faux sentiment de sécurité : 13 kits de sécurité pour débuter en domotique sur le banc d'essai

Les jours diminuent. Tandis que certains se réjouissent à l'idée de passer d'agréables soirées un livre à la main, d'autres redoutent les cambrioleurs qui sévissent à la nuit tombée. Certes, les statistiques policières en matière de criminalité annoncent un recul des cambriolages de 23 %, pourtant de nombreuses personnes ont un besoin accru de sécurité. Beaucoup de fabricants de produits domotiques proposent des kits de sécurité adaptés à ce besoin. L'institut AV-TEST a mis 13 d'entre eux sur le banc d'essai.

Les kits domotiques pour se protéger des cambriolages sont désormais disponibles à des prix abordables sous forme de « kits de sécurité pour débuter en domotique ». Grâce à eux, les stations de base domotiques doivent rendre la maison plus confortable, mais également plus sûre. En effet, la plupart des composants remplissent plusieurs fonctions à la fois : Des contacts intelligents aux fenêtres et aux portes restées ouvertes par ex. envoient non seulement des alertes cambriolage, mais permettent également d'éviter de chauffer inutilement et donc d'économiser de l'énergie en communiquant avec des thermostats connectés. Des détecteurs de fumée utilisés comme sirène avertissent les habitants en cas d'incendie, mais peuvent en même temps faire fuir les cambrioleurs. Des capteurs de mouvements fournissent une lumière tamisée la nuit pour aller à la salle de bain, mais peuvent également illuminer des cambrioleurs. En revanche, les appareils photo contenus dans certains kits de démarrage servent effectivement la plupart du temps à la surveillance.

Comparés aux systèmes d'alarme classiques, les appareils testés ici sont des stations de base domotiques équipées d'une fonction alarme supplémentaire. Dans le laboratoire IoT de l'institut AV-TEST, 13 systèmes domotiques actuels avec fonction de protection anti-cambriolage d'une valeur de 50 à plus de 400 euros ont dû faire leurs preuves. Les testeurs ont contrôlé les appareils non seulement en matière de protection et d'avertissement contre les cambriolages, mais surtout en ce qui concerne la sécurité informatique et la protection des données. Le test a révélé que les produits les plus chers ne sont pas toujours les meilleurs. Ainsi, le produit meilleur marché du magasin discount a paré avec succès de nombreuses tentatives d'attaque des testeurs, alors que des produits nettement plus chers offrent au mieux un semblant de sécurité en raison de graves défauts, par ex. dans la protection anti-sabotage.

AV-TEST a testé les produits suivants :

L'accent est mis sur la sécurité informatique et les fonctions d'alarme

Tous les kits de démarrage, soi-disant smart home starter kits, testés ici offrent outre les fonctions de sécurité testées également d'autres fonctionnalités. Les participants à ce test sont toutefois exclusivement des produits qui, en tant que « kits de démarrage sécurité », mettent en avant les fonctions de sécurité. C'est pourquoi les testeurs n'ont pas seulement contrôlé la sécurité informatique des produits domotiques, mais également la fiabilité de la base et des composants livrés comme système complet. En effet, dans les laboratoires IoT d'AV-TEST, les bases domotiques doivent satisfaire à des exigences plus strictes lorsqu'elles fonctionnent comme des systèmes d'alarme. Les kits de sécurité ont donc dû non seulement faire leurs preuves dans les catégories standard Sécurité de la communication externe et locale, Sécurité de l'application et Protection des données, mais ils ont également été testés en pratique au niveau de la fiabilité des composants de sécurité, de la protection contre les pannes et de leur capacité à parer des tentatives de sabotage.

De plus, les experts en sécurité d'AV-TEST ont vérifié la présence d'importantes fonctions de sécurité dans les produits, ainsi que la possibilité d'adapter les kits de démarrage en fonction des besoins. Certes, le tableau correspondant sert uniquement d'orientation et n'a pas été intégré à l'évaluation de la sécurité informatique des produits.

Communication externe : mises à jour non sécurisées et failles de sécurité bien connues

Dans cette section du test, les experts IoT ont vérifié si la communication des données entre l'appareil IoT et les services en lignes connectés était suffisamment sécurisée par cryptage. Ceci comprend, outre la communication entre l'appareil et le serveur, également la sécurité de la fonction de mise à jour pour le transfert de données. De plus, des applications web et leur sécurisation via des processus d'authentification sûrs figurent dans le rapport de test. En raison du grand nombre de scénarios d'attaque, les testeurs ne se sont pas seulement intéressés aux canaux de communication des stations de base lors du test des kits de sécurité. Ils ont également testé la fiabilité des composants informatiques livrés, tels que les caméras IP, les contacts fenêtres, les détecteurs de mouvements et de fumée ainsi que les tentatives de manipulation et de sabotage.

Les kits de sécurité de Bosch, Blaupunkt, Devolo, Gigaset, iSmartAlarm, Medion et de Telekom (Qivicon) n'ont présenté aucune faille dans cette section du test, contrairement à l'autre moitié du champ d'essai. Dans la plupart des cas, des fonctions de mise à jour insuffisamment protégées offrent aux attaquants la possibilité de manipuler le système. Ainsi par ex., le produit Fibaro a téléchargé des mises à jour via des connexions http non cryptées, tandis que la communication de base s'effectuait en toute sécurité via https.

Dans le cas de D-Link, la communication de certains composants, notamment la communication non cryptée de certains modèles de caméras, est un véritable point faible. Ce point faible peut être utilisé par les attaquants aussi bien via le WIFI local que via Internet pour certains modèles. Dans le pire des cas, les attaquants peuvent utiliser la caméra non sécurisée sur Internet pour surveiller le domicile. AV-TEST ayant déjà signalé ces failles de sécurité au fabricant au mois de janvier de l'année dernière, il est incompréhensible que celles-ci existent encore. D-Link ferait bien d'éliminer plus rapidement les graves failles de sécurité identifiées pour protéger ses clients.

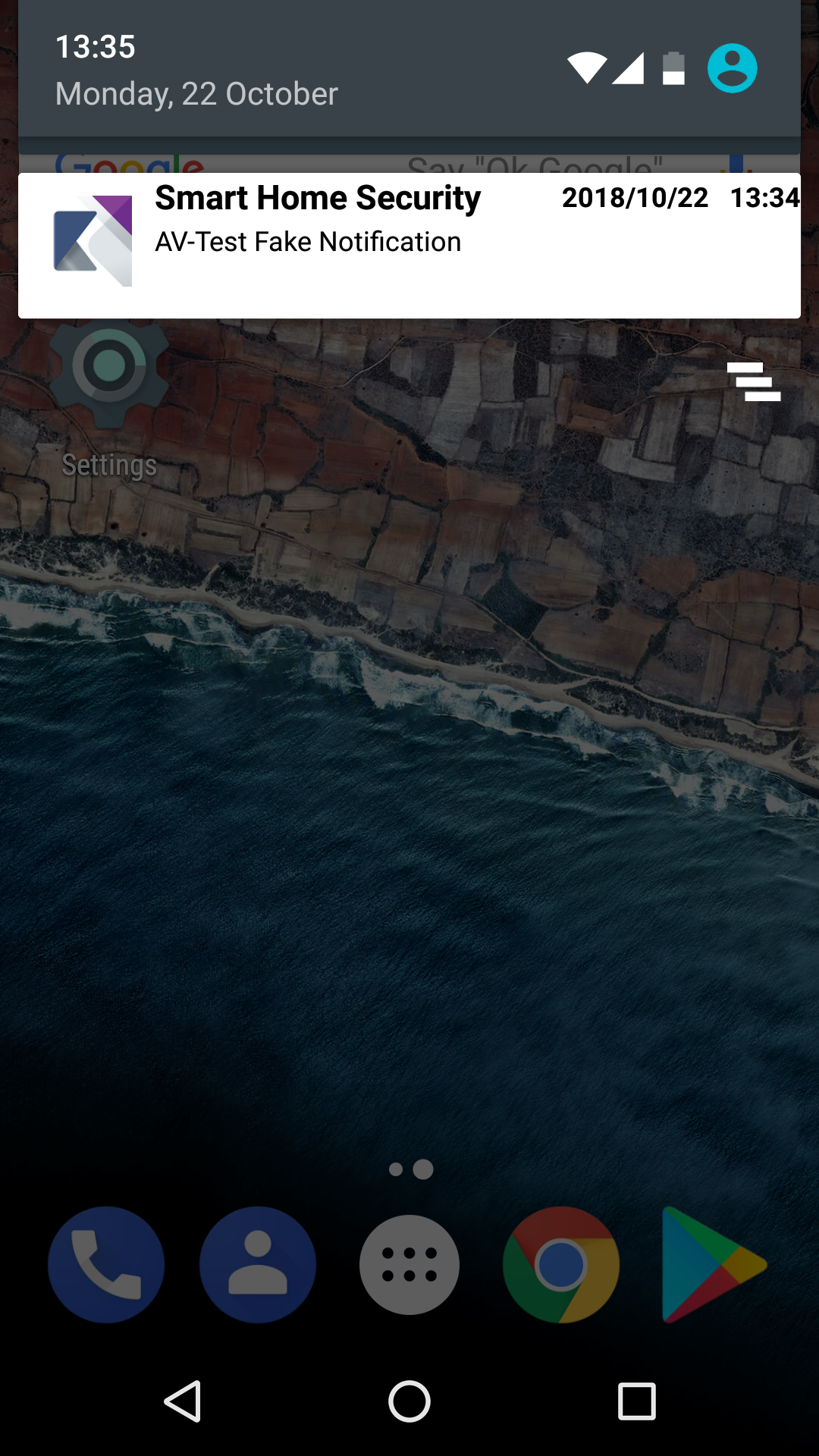

Les produits de König, Panasonic et Xiaomi ont présenté des failles de sécurité encore plus critiques. Dans le cas du « Smart Security Kit » de König, non seulement les mises à jour du firmware, mais également les notifications de sécurité s'effectuent via des connexions non cryptées et pourraient donc être interceptées, manipulées ou supprimées. Sur le « KX-HN6011 » de Panasonic, la connexion s'est révélée vulnérable à ce qu'on appelle les attaques downgrade. Elles permettent aux attaquants de remplacer une connexion cryptée à l'origine par une version antérieure non cryptée (downgrade à SSL 3.0) en raison d'erreurs d'implémentation. Concernant le « Mijia 5 in 1 » de Xiaomi, les testeurs ont réussi à interférer dans le processus de modification du mot de passe via une connexion non cryptée. Certes, le mot de passe n'a pas été communiqué en clair, toutefois des informations qui peuvent être interceptées fournissent inutilement aux attaquants des renseignements qu'ils peuvent utiliser pour tenter des manipulations.

Lors du test, le système domotique de Panasonic s'est révélé vulnérable

aux attaques downgrade et aux attaques par réinsertion, ce qui permet la commande et la manipulation de la fonctionnalité des appareils. Cela s’explique par la mise en œuvre obsolète des protocoles de cryptage utilisés en relation avec des connexions établies.

Communication locale : attaques de l'homme du milieu (MITM) et manque de cryptage

Pratiquement tous les produits ont passé avec succès le test de communication locale entre la centrale et l'application sans anomalie notable. Cinq produits, à savoir ceux de Blaupunkt, Devolo, eQ-3, Gigaset et iSmartAlarm, ne proposent pas ce type de communication. Concernant les produits de Bosch, Medion et Telekom, l'échange de données via WIFI ou Bluetooth s'est révélé sûr. Seuls Fibaro, König, Panasonic et Xiaomi ont présenté des failles. Dans le cas de König et Panasonic, ces failles étaient même flagrantes.

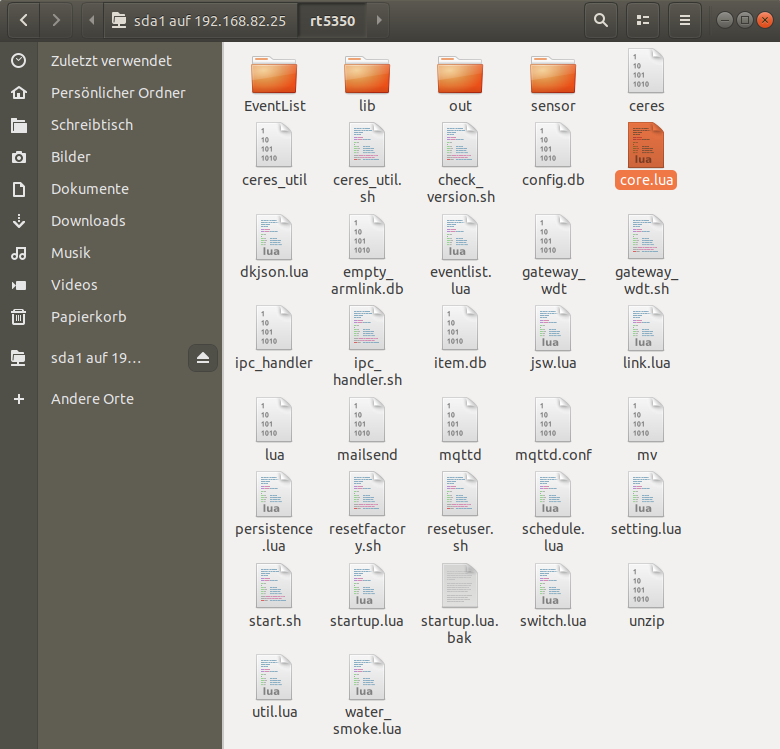

Ainsi, König met à disposition un partage de réseau dans le réseau interne via le protocole réseau SMB Share 1.0 totalement obsolète et non sécurisé. Cette version déjà âgée de quelques années est connue pour sa vulnérabilité aux failles de sécurité critiques. Enfin, les appareils équipés de la vieille architecture de réseau en 2017 se sont montrés vulnérables aux cyberattaques du ransomware WannaCry. Cependant, les testeurs n'ont pas été irrités uniquement par l'utilisation d'une communication obsolète. Ils ont en outre constaté que König livrait de manière standard l'accès au canal de communication déjà non sécurisé avec les données d'accès « admin/admin » sans même donner à l'utilisateur la possibilité de modifier l'identifiant et le mot de passe, ce qui devrait être impératif. Pour des attaquants, de tels

« paramètres de sécurité » sur un système d'alarme constituent une véritable incitation. Dans le partage de réseau mis à disposition se trouvent également des composants clés du système qui peuvent être édités en clair. Il serait donc très facile de désactiver l'alarme ou la notification en cas de cambriolage détecté.

Mais ce n'est pas tout : lorsqu'il est livré, l'appareil révèle aux attaquants un accès total aux ports Telnet, FTP et aux ports de serveurs web. Toutefois, les clients ne se rendent pas compte de cette négligence qui nuit à la sécurité. L'élimination de ces failles manifestement inconnues du fabricant ne peut se faire que par une mise à jour du firmware manuelle, qui n'était toutefois pas disponible à la date du test. Il faut en outre mentionner que les attaquants pourraient manipuler cette mise à jour en raison du manque de sécurisation de la voie de transmission, ou la réinitialiser à tout moment en raison de la vulnérabilité de la communication interne.

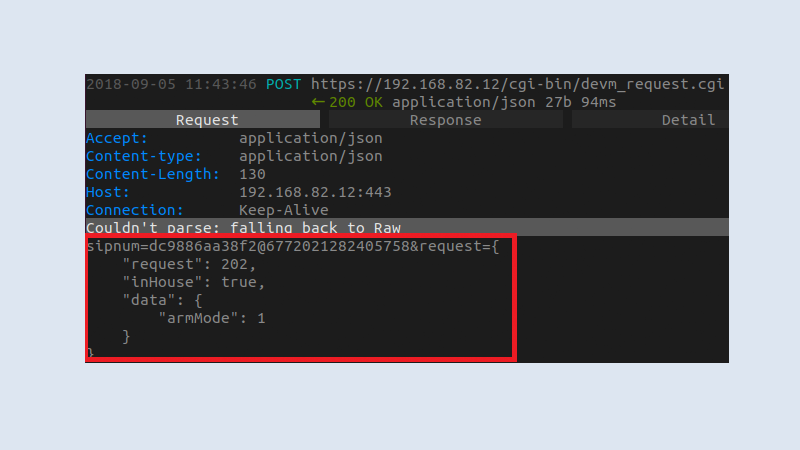

Le modèle « KX-HN6011 » de Panasonic est à peu près aussi mal protégé. En communication par WIFI, le fabricant mise certes sur des connexions cryptées, mais les testeurs ont pu les déjouer facilement à l'aide d'outils standard que tout le monde peut se procurer sur Internet. Dans le laboratoire d'AV-TEST, avec de simples attaques de l'homme du milieu (MITM), il a été possible non seulement de suivre, mais également de manipuler le système. Pour cela, les testeurs ont évité le processus de connexion sans connaître l'identifiant et ni le mot de passe et ont désactivé la fonction d'alarme.

« Home Center Lite » utilise des connexions http non cryptées pour la communication interne, il en est de même pour la commande de l'application. Le fabricant Fibaro doit impérativement améliorer son produit pour que les attaquants ne puissent plus suivre l'authentification sur le site du fabricant et donc manipuler les données de connexion ainsi interceptées.

Sécurité de l'application : application de sécurité avec transmission confidentielle des données

Pour sécuriser les applications utilisées pour la commande des kits de sécurité, la plupart des fabricants ont fourni un matériel solide. La plupart des applications sauvegardent elles-mêmes les données utilisateurs sensibles sous forme cryptée ou les conservent dans des zones sécurisées des smartphones utilisés lors du test fonctionnant sous Android ou iOS. Blaupunkt, Bosch, Devolo, eQ-3 et Telekom sécurisent en plus la communication de leurs applications avec des validations de certificats élargies contre les attaques de l'homme du milieu (Certificate Pinning). Concernant l'application Android de D-Link, les testeurs sont parvenus à accéder à tous les composants du firmware. Néanmoins, ils n'ont pas pu utiliser ces informations pour des attaques directes.

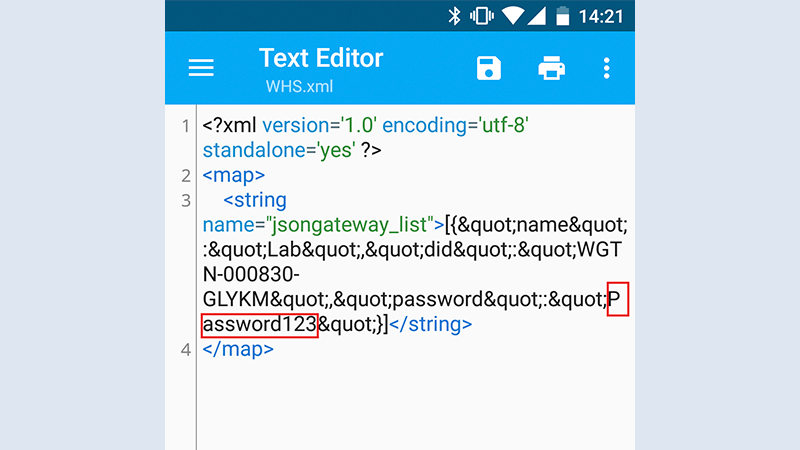

Qui dit lumière dit aussi ombre, et c'est dans cette zone que se trouvent de nouveau les fabricants König et Xiaomi. L'application Android pour le set domotique de König, tout comme les autres logiciels de cette série de produits, commet à de nombreux endroits des erreurs critiques lors du traitement de données sensibles. Pire encore : des informations sensibles telles que le mot de passe pour le système domotique sont mémorisées en clair dans les données de l'application. Certes, l'accès à cette zone de mémoire n'est possible que sur des smartphones enracinés. Malgré tout, cette méthode de mémoire non sécurisée des données dans l'application renforce la mauvaise impression que donne König en matière de sécurité.

L'application de Xiaomi a également présenté de nets points faibles et fourni des informations sensibles lors de l'analyse des fichiers journaux Android (logcat). Parmi elles, les testeurs ont trouvé des jetons sécurisés (« secure tokens ») censés garantir la transmission de données en toute sécurité. Si elles tombent entre les mains d'attaquants potentiels, le mécanisme de sécurité produit l'effet inverse. Pourtant, la divulgation de données sensibles s'effectue via l'application du fabricant chinois pas seulement en cas d'attaque. Dans le laboratoire IoT d'AV-TEST, l'application de Xiaomi a révélé d'innombrables modules d'échanges de données avec d'autres entreprises avides de données, dont Facebook, Alibaba, Adobe et bien d'autres. Pour des raisons de sécurité et de confidentialité, ce type de module est à considérer généralement d'un œil critique, car l'utilisateur ne sait pas où vont quelles données ni ce qu'elles deviennent. En tout état de cause, selon AV-TEST, elles n'ont absolument pas leur place dans l'application d'un système d'alarme.

AV-TEST examine les appareils IoT

lors de tests de sécurité complets. Les tests actuels sont disponibles sur notre blog (www.iot-tests.org).

La moitié des fabricants ne prend pas la protection des données au sérieux

Dans la section de test Protection des données, les testeurs ont attribué la mention « bien » à sept des 13 fabricants, et une mention « satisfaisant » à un fabricant. Or, les violations du RGPD en vigueur depuis fin mai de cette année dans toute l'Europe ne sont pas un délit mineur et peuvent être sanctionnées en conséquence. C'est pourquoi Blaupunkt, Gigaset, iSmartAlarm, König et Panasonic seraient bien avisés de prendre leurs obligations d'information et le droit d'accès aux informations de leurs clients nettement plus au sérieux. Tous ces fabricants ont obtenu la mention « insatisfaisante » lors du test, et devraient adapter rapidement leur déclaration de confidentialité sur leur site Internet, dans les applications, dans le processus d'installation ainsi que dans les modes d'emploi des appareils au nouveau cadre juridique.

Des pannes dans la protection anti-sabotage

Les kits de sécurité ont réalisé des résultats nettement moins bons dans la section Protection contre le sabotage. Un seul produit a réussi à obtenir la mention « bien », cinq la mention « satisfaisant » tandis que sept ont présenté des failles dans la protection anti-sabotage. Cependant, il ne faut pas oublier que les candidats au test ne sont pas des systèmes d'alarme professionnels, mais des systèmes domotiques avec une fonction sécurité.

Curieusement, c'est précisément dans cette section du test que le « Smart Security Kit » de König a convaincu les testeurs avec un concept bien élaboré. Il s'agit de l'appareil qui dans pratiquement toutes les autres sections du test a révélé la plupart du temps de graves défauts de sécurité. L'appareil König a informé son propriétaire de toutes les attaques que le laboratoire IoT d'AV-TEST avait lancées pour la plupart avec succès en raison d'un concept de sécurité toutefois défaillant à d'autres égards. Même lorsque le courant était coupé, la protection anti-sabotage fonctionnait encore – un point que les autres fabricants pourraient imiter. Le « Smart Security Kit » a alors puisé l'énergie nécessaire de la batterie-tampon et alerté systématiquement le smartphone utilisé lors du test.

En ce qui concerne les kits de sécurité de Fibaro, Gigaset, iSmartAlarm, Medion, Panasonic, Telekom et Xiaomi, il y a encore de gros progrès à faire en matière de protection contre le sabotage. Ainsi, Fibaro n'offre aucune fonction de défense ou d'alerte contre les tentatives d'attaque, alors que le « Home Center Lite » dispose des capteurs intégrés correspondants. Pour des messages d'alerte, par ex. lorsqu'on retire des piles, Gigaset nécessite un temps de latence de plus de 15 minutes, à supposer qu'il soit capable de reconnaître une manipulation aux contacts aux portes et fenêtres. Car ces contacts sont faciles à déjouer. Le contact utilise en effet un accéléromètre qui ne se déclenche pas lorsque le mouvement est lent. Ceci n'est plus acceptable comme protection contre les attaques. L'appareil Medion reconnaît certes une panne de composants en quelques minutes et le consigne également dans un protocole, mais il n'en informe pas l'utilisateur. Les appareils de iSmartAlarm, Panasonic, Telekom et Xiaomi n'envoient pas de message lorsque des attaquants désactivent, démontent, ouvrent ou détruisent des composants. De cette manière, des cambrioleurs pourraient séparer la base du courant électrique et la voler.

Dans le cas des systèmes qui ont réalisé des performances au moins satisfaisantes dans cette section du test, les fabricants doivent éliminer les erreurs simples et équiper les systèmes avec d'autres fonctionnalités utiles. C'est ainsi qu'ils pourront tenir leur promesse au client d'offrir une sécurisation fiable du bâtiment. L'appareil « Q 3000 » de Blaupunkt en est un bon exemple : lors du test, le système a montré qu'il était bien armé contre les actes de sabotage courants tels que la suppression du capteur de mouvements, et a déclenché l'alarme. L'appareil fonctionne même en cas de panne d'électricité, car il dispose d'une batterie-tampon. Cependant, il est doté d'un interrupteur qui permet de mettre tout le système hors service. De ce fait, le concept anti-sabotage bien pensé au départ est neutralisé sur simple pression d'un bouton, ce qui est absurde. Les contacts aux portes de certains fabricants avertissent en revanche, lorsqu'on ouvre le boîtier des modules. Toutefois, l'alarme ne déclenche pas lors du démontage. Étant donné que ces contacts sont souvent seulement collés pour ne pas endommager les châssis des portes ou des fenêtres, il est impérativement recommandé d'étendre la protection anti-sabotage au démontage.

Conclusion

Le test montre que les bases domotiques dotées d'un concept de sécurité bien pensé peuvent également être utilisées comme systèmes d'alarme, sachant qu'il est important de souligner qu'il ne s'agit pas de systèmes d'alarme en soi, mais de fonctionnalités additionnelles. Le champ d'essai révèle par conséquent des différences substantielles entre les différents systèmes proposés. Lors du test de courte durée de l'institut AV-TEST, cinq kits de sécurité sur 13 s'avèrent sûrs et méritent de remporter la note maximale de trois étoiles : « Smart Home » de Bosch, « Home Control » de Devolo, « Homematic IP » de eQ-3, « SmartHome » de Telekom ainsi que « P85754 » de Medion.

Cinq autres kits de sécurité n'obtiennent que deux étoiles sur trois en raison de légers défauts. Dans le cas de « Q 3000 » de Blaupunkt, « Home Center Lite » de Fibaro, « smart home » de Gigaset et « ISA1G » de iSamrtAlarm, ces défauts devraient pouvoir se corriger sans grande difficulté. Il en est de même pour « DCH-107KT » de D-Link, néanmoins le fabricant qui connaissait les failles de sécurité depuis plus d'un an aurait pu les éliminer et aurait pu obtenir une meilleure évaluation.

En raison de failles de sécurité en partie critiques qui leur valent de ne remporter qu'une seule étoile, les produits « KX-HN6011 » de Panasonic et « Mijia 5 in 1 » de Xiaomi se disqualifient comme systèmes de surveillance du domicile. N'ayant remporté aucune étoile dans pratiquement chaque catégorie de ce test, le « Smart Security Kit » de König échoue en raison de failles de sécurité flagrantes et porte bien mal son nom selon l'avis des testeurs.