Seguridad perceptible y no una mera sensación de seguridad: 13 starter kits de seguridad puestos a prueba

Los días se van acortando. Esto despierta ganas de pasar la velada leyendo cómodamente, pero en otros la preocupación de que los ladrones entren a robar aprovechando el crepúsculo. Si bien, la Estadística Criminal Policial alemana indica un descenso de los robos en viviendas del 23 por ciento, la necesidad de seguridad de mucha gente aumenta. Muchos fabricantes de productos para hogares inteligentes ofrecen los correspondientes paquetes de seguridad. El instituto AV-TEST ha examinado 13 de ellos.

Entretanto, existen paquetes de protección antirrobo para hogares inteligentes a precios módicos, por ejemplo, a modo de "Smart Home Starter Kit Security". Con esto se pretende que las estaciones base para hogares inteligentes no solo aporten comodidad, sino también seguridad a sus cuatro paredes. La mayoría de los componentes cumplen diversas funciones al mismo tiempo: los contactos inteligentes de ventanas y puertas, por ejemplo, si están abiertas no solo envían al teléfono móvil un aviso de robo, sino que también impiden, en comunicación con los termostatos en red, que se gaste calefacción inútilmente, ahorrando costes energéticos. Los detectores de humo, utilizados como sirena, avisan a los habitantes en caso de incendio, pero también pueden ahuyentar a los ladrones. Los detectores de movimiento aportan una luz tenue si uno se levanta al baño por la noche, pero también pueden dejar expuestos a luz a los intrusos. Las cámaras IP incluidas en algunos starter kits, por el contrario, suelen servir de hecho para la vigilancia.

A diferencia de los sistemas de alarma clásicos, los dispositivos examinados aquí son, por tanto, estaciones base para hogares inteligentes con una función de alarma adicional. En el laboratorio de IoT del instituto AV-TEST, 13 sistemas de domótica actuales, de precios comprendidos entre los 50 y los 400 euros, tuvieron que demostrar su función antirrobo. Los examinadores no comprobaron solo el aspecto de la protección y aviso en caso de robo, sino, sobre todo, el de la seguridad informática y la protección de datos. La prueba reveló que los productos más caros no son siempre los mejores. Así, por ejemplo, el producto más barato de una tienda de descuento se defendió con éxito de muchos de los intentos de ataque de los examinadores, mientras que algunos productos notablemente más caros como mucho ofrecen sensación de seguridad, ya que presentan graves defectos, inclusive en la protección contra sabotaje.

Estos son los productos que se sometieron a la prueba de AV-TEST:

El foco se puso en la seguridad informática y las funciones de alarma

Todos los kits de iniciación a la domótica examinados aquí ofrecen otras funciones aparte de las características de seguridad analizadas. Pero los participantes en esta prueba son exclusivamente productos que se anuncian como "Security Starter Kit" con funciones de seguridad. Por eso, los examinadores comprobaron no solo la seguridad informática de los productos de domótica, sino también la seguridad contra fallos de la base y los componentes incluidos como sistema completo, puesto que, en su función como sistema de alarma, las exigencias en los laboratorios de pruebas IoT de AV-TEST son más elevadas para las bases de domótica. Así, los kits de seguridad no solo tuvieron que imponerse en las categorías de prueba estándares que son la seguridad en la comunicación local y externa de datos, la seguridad de la aplicación y la protección de datos, sino que en la prueba práctica se comprobó, además, la fiabilidad de los componentes de seguridad, su protección contra fallos, así como su defensa contra intentos de sabotaje.

Así mismo, los expertos en seguridad de AV-TEST constataron si los productos contaban con importantes funciones de seguridad y con la posibilidad de reequipar los kits de iniciación para ajustarlos a las necesidades del hogar. No obstante, la correspondiente tabla de funciones solo sirve de orientación y no fue tenida en cuenta en la valoración de la seguridad informática de los productos.

Comunicación externa: actualizaciones inseguras y agujeros antiquísimos

En este punto de la prueba, los expertos en IoT comprobaron si la comunicación de datos entre el dispositivo IoT y los servicios online conectados estaba lo suficientemente protegida mediante encriptación. Esto incluye, además de la comunicación dispositivo-servidor para la transmisión de datos, también la seguridad de la función de actualización. El protocolo de prueba incluye así mismo las aplicaciones web y su protección mediante procesos de autenticación. En el punto de mira de la prueba a los kits de iniciación a la domótica, dados los numerosos escenarios de ataque posibles, no solo estaban los canales de comunicación de las estaciones base. Los examinadores comprobaron también la vulnerabilidad a los intentos de manipulación y sabotaje de los componentes de hardware, como las cámaras IP, los contactos de las ventanas o los sensores de movimiento y de humo.

Los kits de seguridad de Bosch, Blaupunkt, Devolo, Gigaset, iSmartAlarm, Medion y Telekom (Qivicon) no mostraron ningún punto débil en este sentido; la otra mitad de los candidatos, por el contrario, sí. En la mayoría de los casos, funciones de actualización no protegidas suficientemente ofrecían a los atacantes posibilidades de manipulación. El producto de Fibaro, por ejemplo, cargaba actualizaciones a través de conexiones http no encriptadas, mientras que la comunicación con la base, por el contrario, tenía lugar de forma segura mediante https.

En el caso de D-Link, la comunicación de determinados componentes, en especial la comunicación insegura de algunos modelos de cámara, demostró ser un claro punto débil. Los atacantes pueden aprovecharse de ello tanto a través de la red WiFi local como, en el caso de algunos modelos, a través de Internet. En el peor de los casos, los atacantes pueden utilizar la cámara desprotegida en la red para espiar la vivienda. El que siga presentando estas deficiencias en seguridad es incomprensible, especialmente porque AV-TEST ya se las indicó al fabricante en enero del año pasado. D-Link hubiera hecho bien en solventar con mayor rapidez graves defectos de seguridad ya conocidos para proteger a sus clientes.

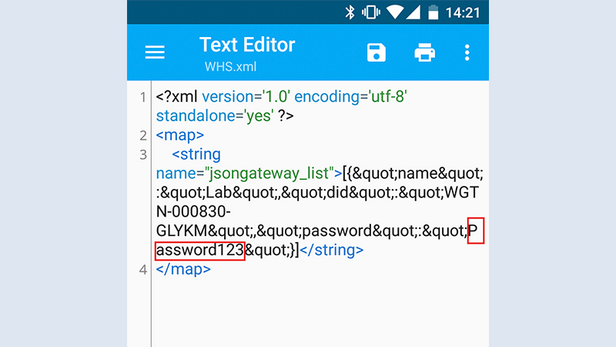

Los productos de König, Panasonic y Xiaomi revelaron agujeros de seguridad aún más severos. Con el Smart Security Kit de König, no solo las actualizaciones de firmware, sino también las notificaciones de seguridad tenían lugar a través de conexiones no encriptadas y podían ser, por ejemplo, interceptadas, manipuladas o suprimidas. En el caso del KX-HN6011 de Panasonic, el encriptado resultó ser vulnerable a los llamados ataques de downgrade. Esto permite a los atacantes aprovechar fallos en la implementación para restablecer una versión insegura del cifrado que ahora es seguro (SSL 3.0). En el caso del Mijia 5 in 1 de Xiaomi, los examinadores consiguieron intervenir en el proceso de cambio de contraseña a través de una conexión no encriptada. Si bien la contraseña no se transfirió sin codificar, la información interceptable proporcionaba a los atacantes suficientes datos como para intentar una manipulación.

Comunicación local: ataques de intermediario (MITM) y falta de encriptación

Prácticamente todos los productos superaron la comprobación de la comunicación local, entre la central y la aplicación, sin grandes percances. Cinco productos, en concreto los de Blaupunkt, Devolo, eQ-3, Gigaset y iSmartAlarm, no ofrecen este tipo de comunicación. En el caso de los productos de Bosch, Medion y Telekom, el intercambio de datos por WiFi o Bluetooth resultó ser seguro. Solo Fibaro, König, Panasonic y Xiaomi presentaron agujeros, si bien más notables en el caso de König y Panasonic.

König pone a disposición en la red interna una habilitación de red a través del protocolo SMB Share 1.0, que es irremediablemente obsoleto e inseguro. La versión utilizada, con varios años de antigüedad, es conocida por su tendencia a presentar vulnerabilidades críticas. En 2017, dispositivos con la antigua arquitectura de red se mostraban una vez más vulnerables a ciberataques de ransomware WannaCry. Pero el uso de una comunicación obsoleta no fue lo único que irritó a los examinadores. Estos determinaron, además, que König proporciona el acceso al canal de comunicación, ya de por sí inseguro, de forma estándar con los datos "admin/admin" para el inicio de sesión, sin tan siquiera permitir al usuario el cambio urgentemente necesario del nombre de usuario y la contraseña. Una configuración de seguridad así en un sistema de alarma viene prácticamente a ser una invitación para los atacantes. En la habilitación de red proporcionada se hallan también componentes fundamentales del sistema que se pueden editar sin cifrar. Esto haría posible la desactivación de las sirenas o de la notificación de la detección de un robo con medios muy simples.

Pero, por si esto no fuera suficiente, en el estado de entrega, el dispositivo revela a los atacantes puertos de Telnet, FTP y servidores web abiertos de par en par. Sin embargo, los clientes no se percatan de esta chapuza a costa de la seguridad. Y estos agujeros, que al parecer el fabricante desconoce, solo se pueden cerrar mediante una actualización manual del firmware, que, no obstante, no estaba disponible en el momento de la prueba. Además hay que mencionar que los atacantes también podrían manipular la actualización debido a la falta de seguridad en la vía de transmisión o restablecer la versión antigua debido a las debilidades en la comunicación interna.

Igual de mal protegido estaba el modelo KX-HN6011 de Panasonic. Si bien el fabricante utiliza conexiones cifradas en la comunicación por WiFi, los examinadores pudieron esquivarlas con facilidad mediante herramientas estándares que cualquiera puede conseguir en Internet. Mediante sencillos ataques de intermediario (man in the middle), miembros del laboratorio de AV-TEST no solo pudieron leer contenidos, sino también manipular el sistema. Los examinadores superaron el proceso de inicio de sesión sin conocer el nombre de usuario ni la contraseña y desactivaron la función de alarma.

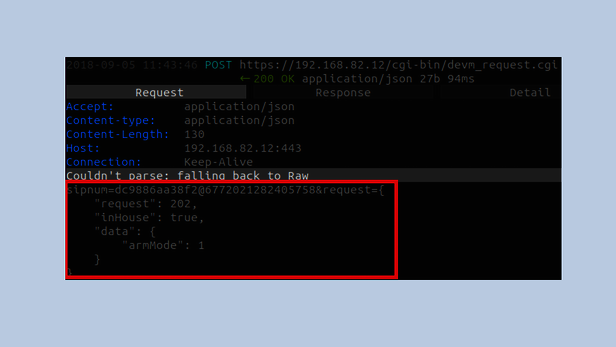

Home Center Lite utiliza para la comunicación interna conexiones http sin encriptar, al igual que para el control de la aplicación. El fabricante Fibaro debería mejorar sin demora este aspecto para que los atacantes no puedan seguir leyendo la autenticación en el sitio web del fabricante y poder aprovechar los datos de login interceptados para perpetrar ataques.

Seguridad de la aplicación: aplicación de seguridad con un reenvío de datos secreto

En lo relativo a la seguridad de las aplicaciones utilizadas para el control de los starter kits de seguridad, la mayoría de los fabricantes demostraron conocimientos sólidos. La mayoría de las aplicaciones guardaron ellas mismas los datos sensibles de los usuarios cifrados, o bien los almacenaron en áreas seguras de los smartphones de prueba con Android e iOS. Blaupunkt, Bosch, Devolo, eQ-3 y Telekom protegieron la comunicación de sus apps adicionalmente frente a ataques de intermediario usando certificados con validación extendida (Certificate Pinning). En el caso de la aplicación para Android de D-Link, los examinadores consiguieron acceder a todos los componentes del firmware. Esta información, no obstante, no se pudo utilizar para ataques directos.

Donde hay mucho brillo, también hay sombras. Y estas recaen de nuevo sobre los fabricantes König y Xiaomi. La aplicación en Android para el kit de domótica de König comete en muchos puntos, al igual que el resto del software de esta serie de productos, fallos críticos en el tratamiento de datos sensibles. Aún peor, guarda sin encriptar, en los datos de la aplicación, información sensible como la contraseña del sistema de domótica. Si bien el acceso a esta área de almacenamiento solo es posible en los teléfonos móviles rooteados, este inseguro método de almacenamiento de datos en la aplicación subraya la mala impresión causada por el conjunto del paquete de König en materia de seguridad.

La aplicación de Xiaomi también mostró notables puntos débiles y facilitó información crítica durante el análisis de los archivos de protocolo de Android (Logcat). En esta, los examinadores hallaron también tokens de seguridad, que en realidad deberían garantizar la transmisión segura de datos sensibles. Sin embargo, si acaban en manos de potenciales agresores, el mecanismo de seguridad se convierte en lo contrario. Pero la revelación de datos sensibles por parte de la app del proveedor chino no tiene lugar solo en el caso de un ataque. En el laboratorio IoT de AV-TEST se descubrió que la aplicación de Xiaomi llevó innumerables módulos para el intercambio de datos con otras empresas ávidas de datos, como Facebook, Alibaba, Adobe y otras. Este tipo de módulos deben considerarse críticamente en general por motivos de seguridad y de protección de datos, ya que el usuario desconoce qué datos van a dónde y qué pasa con ellos. En opinión de AV-TEST, estos, en todo caso, no pintan nada en la aplicación de un sistema de alarma.

La mitad de los fabricantes no se toman en serio la protección de datos

En la sección de la prueba sobre protección de datos, siete de los 13 proveedores cumplieron las expectativas de los examinadores con un notable y otro con un satisfactorio. Sin embargo, las infracciones del RGPD, vigente en toda Europa desde mayo de este año, no son ninguna peccata minuta y pueden ser perseguidos por la ley. Ya solo por eso, Blaupunkt, Gigaset, iSmartAlarm, König y Panasonic deberían tomarse mucho más en serio sus obligaciones de informar a sus clientes. Todos estos fabricantes obtuvieron un insuficiente en la prueba y deberían adaptar sin dilación a la legislación actual su declaración sobre protección de datos en su sitio web, sus aplicaciones, en el proceso de instalación y en el manual de instrucciones.

Metedura de pata en la protección contra sabotaje

El resultado de los starter kits de seguridad fue mucho peor en la sección relativa a la protección contra sabotaje. Un solo producto mereció aquí un notable. Cinco consiguieron un satisfactorio y siete presentaron deficiencias en la protección contra sabotaje. No obstante, no se puede olvidar aquí que los candidatos de la prueba no son sistemas de alarma profesionales, sino sistemas de domótica con funciones de seguridad.

Lo sorprende es que, en esta sección, el que brilló con un concepto bien pensado fue el Smart Security Kit de König, es decir, justo el dispositivo que en casi todas las demás secciones había destacado por sus graves deficiencias en seguridad. El dispositivo de König informó a sus propietarios de todos los ataques que se pudieron realizar con éxito en el laboratorio IoT de AV-TEST, debido al por lo demás deficitario concepto de seguridad. Incluso, y esto es algo que deberían imitar los demás fabricantes, cuando se le cortó el suministro al dispositivo, no fue posible desactivar la protección contra sabotaje. El Smart Security Kit obtuvo la electricidad necesaria de la batería de reserva y envió de forma fiable una advertencia al smartphone de prueba.

Los kits de seguridad de Fibaro, Gigaset, iSmartAlarm, Medion, Panasonic, Telekom y Xiaomi, por el contrario, presentan margen de mejora. Fibaro, por ejemplo, no cuenta con funciones de defensa y aviso de intentos de ataque, a pesar de que el Home Center Lite lleva integrados los sensores necesarios. Gigaset se permite para las advertencias importantes, como la extracción de pilas, un tiempo de latencia de más de 15 minutos. Eso si es que detecta una manipulación en los contactos de las puertas y ventanas, puesto que es posible engañarlos con un fácil truco. El contacto funciona con un sensor de aceleración que no se activa si el movimiento es lento. Esto deja de poder considerarse una protección contra ataques. El dispositivo de Medion detecta tras unos minutos la desactivación de componentes y lo registra en un archivo de protocolo, pero no avisa a los usuarios. Los dispositivos de iSmartAlarm, Panasonic, Telekom y Xiaomi no envían ningún mensaje si se desactivan, desmontan, abren o destruyen componentes, con lo cual, los ladrones podrían separar la estación base de la corriente eléctrica y robarla.

En el caso de los sistemas que obtuvieron resultados al menos satisfactorios, los fabricantes deberían solventar fallos sencillos e incluir algunas funciones razonables. De este modo, podrían cumplir su promesa al cliente de ofrecer una seguridad fiable para el hogar. Un ejemplo es el Q 3000 de Blaupunkt. En la prueba, el sistema demostró estar bien preparado para los actos de sabotaje habituales, como la extracción del sensor de movimiento, y dio la alarma. El dispositivo funciona aunque se quede sin corriente, puesto que dispone de una batería de reserva. Sin embargo, cuenta con un interruptor que permite desactivar por completo todo el sistema. De este modo, el buen concepto de protección contra sabotaje pierde todo su sentido con solo apretar un botón. Los contactos de puertas de algunos fabricantes, por su parte, informan si se abre la carcasa de los módulos, pero no dan la alarma si se desmontan. Dado que estos contactos con frecuencia solo se adhieren al marco de la puerta o ventana para no dañarlo, la protección contra sabotaje se debería ampliar sin demora para incluir el desmontaje.

Conclusión

La prueba muestra que las estaciones base para hogares inteligentes que cuentan con un correspondiente concepto de seguridad bien pensado también pueden servir como instalación de alarma, si bien hay que dejar claro que no se trata de instalaciones de alarma per se, sino de funciones adicionales para estaciones base de domótica. En concordancia, los resultados revelan notables diferencias entre las soluciones ofrecidas. En la breve prueba del instituto AV-TEST, cinco de los 13 starter kits de seguridad demostraron ser seguros y son merecedores de las tres estrellas máximas: Smart Home de Bosch, Home Control de Devolo, Homematic IP de eQ-3, SmartHome de Telekom, así como P85754 de Medion.

Otros cinco starter kits de seguridad recibieron dos de las tres estrellas posibles debido a algunos defectos leves que podrían solventar con facilidad. Estos productos son Q 3000 de Blaupunkt, Home Center Lite de Fibaro, smart home de Gigaset e ISA1G de iSmartAlarm. Lo mismo ocurre, en realidad, con el DCH-107KT de D-Link, sin embargo, este fabricante era conocedor desde hacía ya un año de los agujeros de seguridad cuya mejora le hubiera aportado una mejor valoración.

Las deficiencias en seguridad parcialmente graves del KX-HN6011 de Panasonic y el Mijia 5 in 1 de Xiaomi hicieron que solo recibieran una sola estrella, por lo que no son recomendables para la vigilancia del hogar. Debido a las deficiencias extremas en seguridad que presenta el Smart Security Kit de König, este no recibió ninguna estrella en casi ninguna de las categorías de la prueba y, en opinión de los expertos, no hace honor a su nombre.