Sicheres Gefühl statt gefühlter Sicherheit: 13 Security Starter Kits im Test

Die Tage werden kürzer. Das weckt bei den einen die Lust auf gemütliche Leseabende, bei anderen dagegen die Sorge vor Einbrechern, denen die Dämmerung ihr schändliches Handwerk erleichtert. Zwar vermeldet die Polizeiliche Kriminalstatistik (PKS) einen Rückgang der Fälle von Wohnungseinbrüchen um 23 Prozent, trotzdem steigt das Sicherheitsbedürfnis vieler Menschen. Viele Hersteller von Smart Home-Produkten bieten entsprechende Sicherheitspakete an. Das AV-TEST Institut hat 13 davon überprüft.

Smart Home-Pakete zum Einbruchsschutz gibt es mittlerweile zu erschwinglichen Preisen, etwa als „Smart Home Starter Kit Security“. Damit sollen Smart Home-Basisstationen die eigenen vier Wände nicht nur komfortabler, sondern auch sicherer machen. Denn die meisten Komponenten erfüllen gleich mehrere Funktionen: Smarte Fenster- und Türkontakte schicken bei Offenstand nicht nur Einbruchswarnungen aufs Smartphone, sondern unterbinden in Kommunikation mit vernetzten Thermostaten auch unnötiges Heizen und sparen so Energiekosten. Als Sirene genutzte Rauchmelder warnen Bewohner, wenn es brandgefährlich wird, können aber gleichzeitig Einbrecher in die Flucht schlagen. Bewegungsmelder sorgen für gedämpftes Licht beim nächtlichen Gang ins Bad, können aber auch Einbrecher in gleißendes Licht tauchen. Die in einigen Starter Kits enthaltenen IP-Kameras dienen dagegen tatsächlich meist der Überwachung.

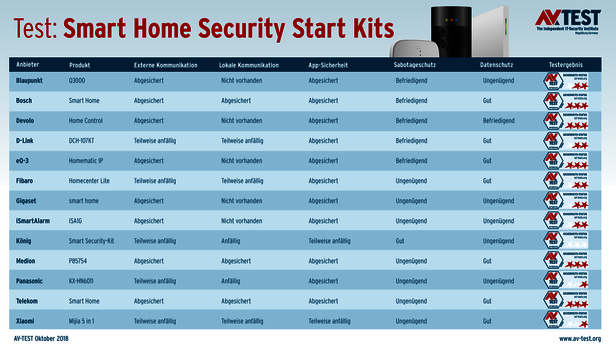

Im Unterschied zu klassischen Alarmanlagen sind die hier getesteten Geräte also Smart Home-Basisstationen mit zusätzlicher Alarmfunktion. Im IoT-Labor des AV-TEST Instituts mussten sich 13 aktuelle Smart Home-Systeme mit Einbruchsschutzfunktion im Preissegment von 50 bis über 400 Euro beweisen. Die Tester überprüften die Geräte dabei nicht nur in punkto Einbruchsschutz und-meldung, sondern vor allem im Bereich IT-Sicherheit und Datenschutz. Der Test offenbarte, dass die teuersten Produkte nicht immer die besten sind. So wehrte sich etwa das günstigste Produkt vom Discounter erfolgreich gegen viele Angriffsversuche der Tester, während deutlich teurere Produkte durch grobe Mängel, etwa im Sabotageschutz, bestenfalls gefühlte Sicherheit bieten.

Folgende Produkte standen bei AV-TEST auf dem Prüfstand:

Fokus auf IT-Sicherheit und Alarmfunktionen

Alle hier überprüften Smart Home Starter Kits bieten neben den getesteten Sicherheitsfeatures auch andere Funktionen. Bei allen Testteilnehmern handelt es sich aber ausschließlich um Produkte, die etwa als „Security Starter Kit“ Sicherheitsfunktionen bewerben. Die Tester überprüften darum nicht nur die IT-Sicherheit der Smart Home-Produkte, sondern auch die Ausfallsicherheit der Basis und der mitgelieferten Komponenten als Gesamtsystem. Denn in der Funktion als Alarmanlage gelten für Smart Home-Basen verschärfte Anforderungen in den IoT-Testlabs von AV-TEST. So mussten sich die Security Kits nicht nur in den Standardprüfkategorien Sicherheit der externen und lokalen Datenkommunikation, App-Sicherheit und Datenschutz behaupten, sondern wurden im Praxistest zusätzlich auf die Verlässlichkeit der Sicherheitskomponenten, deren Ausfallschutz sowie die Abwehr von Sabotageversuchen überprüft.

Zudem checkten die Sicherheitsexperten von AV-TEST bei den Produkten das Vorhandensein wichtiger Sicherheitsfeatures und die Möglichkeit, die Starter Kits bedarfsgerecht für die eigenen vier Wände aufzurüsten. Die entsprechende Funktionstabelle diente dabei ausschließlich der Orientierung und ging nicht in die IT-Sicherheitsbewertung der Produkte ein.

Externe Kommunikation: unsichere Updates und uralte Lücken

In diesem Testpunkt überprüfen die IoT-Experten, ob die Datenkommunikation zwischen IoT-Gerät und angeschlossenen Onlinediensten durch Verschlüsselung ausreichend gesichert ist. Dazu gehört neben der Gerät-Server-Kommunikation zur Datenübertragung auch die Sicherheit der Update-Funktion. Desweiteren stehen Web-Applikationen und deren Absicherung durch sichere Authentifizierungsverfahren im Prüfprotokoll. Im Test der Smart Home Security Starter Kits standen aufgrund der Vielzahl möglicher Angriffsszenarien nicht nur die die Kommunikationskanäle der Basisstationen im Fadenkreuz, sondern die Tester überprüften auch die Anfälligkeit mitgelieferter Hardware-Komponenten, etwa IP-Kameras, Fensterkontakte, Bewegungs- und Rauchmelder, auf Manipulations- und Sabotageversuche.

Die Security Kits von Bosch, Blaupunkt, Devolo, Gigaset, iSmartAlarm, Medion und der Telekom (Qivicon) zeigten in diesem Testpunkt keine Schwächen, die andere Hälfte des Testfelds dagegen schon. In den meisten Fällen boten nicht ausreichend geschützte Update-Funktionen Angreifern die Möglichkeit zur Manipulation. So bezog etwa das Fibaro-Produkt Updates über unverschlüsselte http-Verbindungen, während die Basiskommunikation dagegen sicher per https erfolgte.

Bei D-Link zeigte sich die Kommunikation einzelner Komponenten, insbesondere die unsichere Kommunikation einiger Kameramodelle, als klare Schwachstelle. Diese können Angreifer sowohl über das lokale WLAN als auch bei einigen Modellen über das Internet ausnutzen. Im schlimmsten Fall können Angreifer die im Netz ungeschützte Kamera zum Ausspähen der Wohnung einsetzen. Dass entsprechende Sicherheitsmängel noch existieren, ist nicht zuletzt angesichts der Tatsache unverständlich, dass AV-TEST diese Mängel dem Hersteller bereits im Januar letzten Jahres aufzeigte. D-Link wäre gut beraten, bekannte gravierende Sicherheitsmängel zum Schutz seiner Kunden zügiger abzustellen.

Noch schwerwiegendere Sicherheitslecks offenbarten die Produkte von König, Panasonic und Xiaomi. Beim „Smart Security-Kit“ von König liefen nicht nur Firmware-Updates, sondern auch Sicherheitsbenachrichtigungen über unverschlüsselte Verbindungen und könnten so beispielsweise abgefangen, manipuliert oder unterdrückt werden. Bei Panasonics „KX-HN6011“ zeigte sich die Verschlüsselung anfällig für sogenannte Downgrade-Angriffe. Auf diese Weise ist es Angreifern möglich, die eigentlich sichere Verschlüsselung aufgrund von Implementierungsfehlern auf einen unsicheren Versionsstand zurückzusetzen (Downgrade auf SSL 3.0). Bei der „Mijia 5 in 1“ von Xiaomi wiederum gelang es den Testern, über eine unverschlüsselte Verbindung in den Prozess der Passwort-Änderung einzugreifen. Dabei wurde das Passwort zwar nicht in Klartext übermittelt, jedoch lieferten abfangbare Informationen Angreifern unnötig Hinweise, die sich für Manipulationsversuche nutzen lassen.

Lokale Kommunikation: Man-in-the-Middle-Angriffe und fehlende Verschlüsselung

Die Überprüfung der lokalen Kommunikation zwischen Zentrale und App überstanden nahezu alle Produkte ohne große Auffälligkeiten. Fünf Produkte, und zwar die von Blaupunkt, Devolo, eQ-3, Gigaset und iSmartAlarm, bieten entsprechende Kommunikation gar nicht an. Bei den Produkten von Bosch, Medion und Telekom stellte sich der Datenaustausch per WLAN oder Bluetooth als sicher heraus. Lediglich Fibaro, König, Panasonic und Xiaomi offenbarten Lücken, König und Panasonic sogar deutliche.

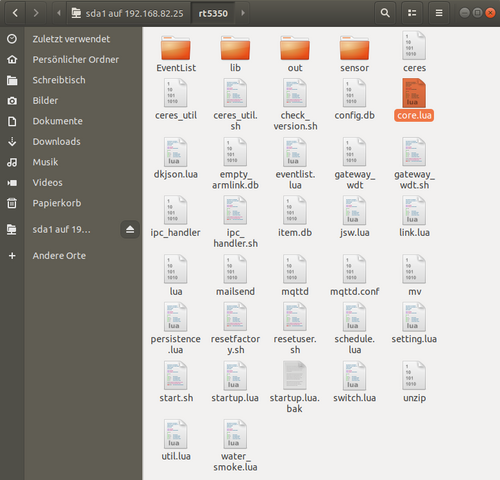

So stellt König im internen Netzwerk über das völlig veraltete und unsichere Netzwerkprotokoll SMB-Share 1.0 eine Netzwerkfreigabe bereit. Die genutzte und bereits einige Jahre alte Version ist durch ihre Anfälligkeit für kritische Sicherheitslücken altbekannt. Zuletzt zeigten sich Geräte mit der veralteten Netzwerkarchitektur in 2017 anfällig für Cyberattacken der Ransomware WannaCry. Doch nicht nur der Einsatz veralteter Kommunikation irritierte die Tester. Sie mussten zusätzlich feststellen, dass König den Zugang zum ohnehin unsicheren Kommunikationskanal standardmäßig mit den Login-Daten „admin/admin“ ausliefert, ohne dem Nutzer den dringend nötigen Wechsel von Nutzernamen und Passwort überhaupt zu ermöglichen. Für Angreifer sind solche „Sicherheitseinstellungen“ eines Alarmsystems nahezu eine Einladung. In der bereitgestellten Netzwerkfreigabe befinden sich ebenfalls die Kernkomponenten des Systems, welche im Klartext editiert werden können. Eine Deaktivierung der Sirene oder der Benachrichtigung bei detektiertem Einbruch wäre daher mit sehr einfachen Mitteln möglich.

Doch damit nicht genug: Im Auslieferungszustand offenbart das Gerät Angreifern sperrangelweit offenstehende Telnet-, FTP- und Webserver-Ports. Diese Schlamperei auf Kosten der Sicherheit bekommen arglose Kunden allerdings nicht mit. Zu guter Letzt lassen sich diese Lücken, die dem Hersteller offenkundig unbekannt sind, nur durch ein manuell ausgeführtes Firmware-Update schließen, das allerdings zum Testzeitpunkt nicht verfügbar war. Sowieso bleibt anzumerken, dass Angreifer auch dieses aufgrund fehlender Sicherheit auf dem Übertragungsweg manipulieren oder aufgrund der Schwächen in der internen Kommunikation jederzeit zurücksetzen könnten.

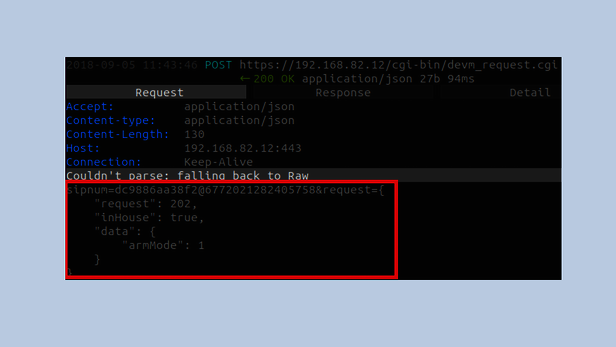

Ähnlich schlecht geschützt zeigt sich das Model „KX-HN6011“ von Panasonic. Bei der WLAN-Kommunikation setzt der Hersteller zwar auf verschlüsselte Verbindungen, allerdings waren diese für die Tester mit Standard-Tools, die sich jedermann aus dem Internet besorgen kann, leicht zu umgehen. Über einfache Man-in-the-Middle-Attacken war im AV-TEST Labor nicht nur das Mitlesen, sondern auch die Manipulation des Systems möglich. Dabei umgingen die Tester den Login-Vorgang ohne Kenntnis von Nutzernamen und Kennwort und schalteten die Alarmfunktion ab.

„Home Center Lite“ nutzt für die interne Kommunikation unverschlüsselte http-Verbindungen, gleiches gilt für die App-Steuerung. Hier sollte Hersteller Fibaro dringend nachbessern, damit Angreifer nicht weiterhin die Authentifizierung auf der Website des Herstellers mitlesen und so abgefangene Login-Daten für Attacken missbrauchen können.

App-Sicherheit: Sicherheits-App mit geheimer Datenweiterleitung

Bei der Sicherheit der zur Steuerung der Security Starter Kits eingesetzten Apps selbst lieferten die meisten Hersteller solides Handwerk ab. Die Mehrzahl der Apps speicherte sensible Nutzerdaten selbst verschlüsselt ab oder legte sie andernfalls in sicheren Bereichen der unter Android und iOS laufenden Test-Smartphones ab. Blaupunkt, Bosch, Devolo, eQ-3 und die Telekom sicherten die Kommunikation ihrer Apps zudem mit erweiterter Zertifikatsvalidierung gegen Man-in-the-Middle-Angriffe ab (Certificate Pinning). Bei der Android-App von D-Link gelang den Testern der Zugriff auf alle Bestandteile der Firmware. Diese Informationen ließen sich allerdings nicht für direkte Angriffe nutzen.

Wo viel Licht ist, ist auch Schatten. Und der fällt erneut auf die Hersteller König und Xiaomi.

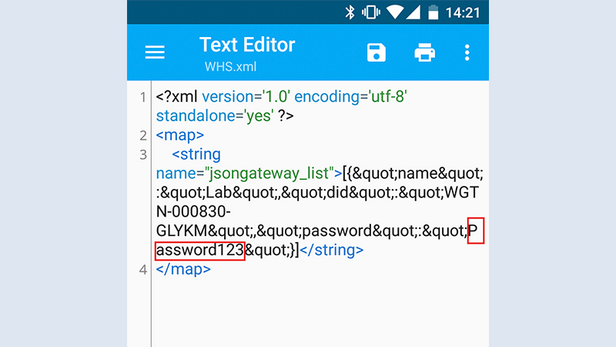

Die Android-App für Königs Smart Home-Set macht, ebenso wie die übrige Software dieser Produktreihe, an vielen Stellen kritische Fehler bei der Behandlung sensibler Daten. Schlimmer noch: Sensitive Informationen wie das Passwort zum Smart Home-System werden im Klartext in den App-Daten gespeichert. Zwar ist der Zugriff auf diesen Speicherbereich nur auf gerooteten Smartphones möglich, trotzdem unterstreicht die unsichere Speichermethode der Daten in der App den schlechten Eindruck des Gesamtpakets von König in Sachen Sicherheit.

Die Xiaomi-App zeigte ebenfalls deutliche Schwächen und gab bei der Analyse der Android-Protokolldateien (Logcat) kritische Informationen preis. Darunter fanden die Tester auch „secure tokens“, die eigentlich die sichere Übertragung sensibler Daten gewährleisten sollen. Landen diese in den Händen potentieller Angreifer, verkehrt sich dieser Sicherheitsmechanismus ins Gegenteil. Doch die Preisgabe sensibler Daten erfolgt durch die App des chinesischen Anbieters nicht nur im Falle eines Angriffs. Im IoT-Lab von AV-TEST offenbarte die Xiaomi-App zudem unzählige Datenaustauschmodule zu anderen datenhungrigen Unternehmen, darunter Facebook, Alibaba, Adobe und viele andere. Solche Module sind aus Sicherheits- sowie Datenschutzgründen generell kritisch zu sehen, da dem Nutzer unbekannt ist, welche Daten wohin fließen und was mit ihnen passiert. In der App einer Alarmanlage haben sie nach Auffassung von AV-TEST rein gar nichts zu suchen.

Hälfte der Hersteller nimmt Datenschutz nicht ernst

Im Testpunkt Datenschutz erfüllten sieben von 13 Anbietern die Erwartungen der Tester mit „gut“, ein weiterer erfüllte sie immerhin mit „befriedigend“. Allerdings sind Verstöße gegen die seit Ende Mai dieses Jahres europaweit geltende DSGVO kein Kavaliersdelikt und können entsprechend geahndet werden. Nicht zuletzt darum sollten Blaupunkt, Gigaset, iSmartAlarm, König und Panasonic ihre Informationspflichten und das Auskunftsrecht ihrer Kunden deutlich ernster nehmen. All diese Hersteller schnitten bei der Überprüfung mit „ungenügend“ ab und sollten ihre Datenschutzerklärung schnell auf der Website, in den Apps, im Installationsvorgang und den Bedienungsanleitungen der Geräte an die aktuelle Rechtslage anpassen.

Patzer beim Sabotageschutz

Schlechter schnitten die Security Starter Kits im Prüfpunkt „Sabotageschutz“ ab. Nur ein einziges Produkt verdiente sich hier die Testnote „gut“. Fünf waren „befriedigend“, sieben dagegen zeigten Mängel beim Sabotageschutz. Allerdings darf hier auch nicht vergessen werden, dass es sich bei den Testkandidaten nicht um professionelle Alarmanlagen handelt, sondern um Smart Home-Systeme mit Security-Funktionalität.

Erstaunlicherweise brillierte in diesem Testpunkt ausgerechnet das „Smart Security-Kit“ von König mit einem durchdachten Konzept. Also das Gerät, das sonst in quasi allen anderen Testpunkten wegen zumeist grober Sicherheitsmängel auffiel. Das König-Gerät informierte seinen Besitzer über alle Angriffe, die im IoT-Labor von AV-TEST aufgrund des ansonsten schwachen Sicherheitskonzepts meist erfolgreich vorgenommen wurden. Selbst, und das sei anderen Herstellern zur Nachahmung empfohlen, wenn dem Gerät der Saft abgedreht wurde, war der Sabotageschutz nicht kleinzukriegen. In einem solchen Fall zog sich das „Smart Security-Kit“ den nötigen Strom aus der Pufferbatterie und setzte zuverlässig eine Warnmeldung an das Test-Smartphone ab.

Bei den Security Kits von Fibaro, Gigaset, iSmartAlarm, Medion, Panasonic, Telekom und Xiaomi gibt es in punkto Sabotageschutz dagegen Luft nach oben. So bietet Fibaro keinerlei Abwehr- oder Meldefunktionen gegen Angriffsversuche, obwohl das „Home Center Lite“ über entsprechende eingebaute Sensorik verfügt. Gigaset leistet sich für wichtige Warnmeldungen, etwa beim Entfernen von Batterien, eine Latenzzeit von über 15 Minuten. Wenn es Manipulationen an Tür- und Fensterkontakten überhaupt zur Kenntnis nimmt. Denn diese lassen sich mit einem einfachen Trick überlisten. Der Kontakt arbeitet nämlich mit einem Beschleunigungssensor, der bei langsamer Bewegung nicht auslöst. Als Angriffsschutz geht das nicht mehr durch. Das Medion-Gerät erkennt zwar nach einigen Minuten den Ausfall von Komponenten und hält das auch in einer Protokolldatei fest, benachrichtigt allerdings den Nutzer nicht. Die Geräte von iSmartAlarm, Panasonic, Telekom und Xiaomi geben keine Meldung ab, wenn Angreifer Komponenten ausschalten, abbauen, öffnen oder zerstören. So könnten Diebe die Basis vom Strom trennen und selbige dann aus dem Haus stehlen.

Bei den Systemen, die in diesem Testpunkt zumindest befriedigende Ergebnisse zeigten, sollten die Hersteller einfache Fehler abstellen und weitere sinnvolle Funktionalitäten nachrüsten. So können sie dann auch dem Kundenversprechen zuverlässiger Gebäudesicherung gerecht werden. Ein Beispiel dafür ist die „Q 3000“ von Blaupunkt: Im Test zeigte sich das System gegen gängige Sabotageakte, etwa das Entfernen des Bewegungsmelders, gut gewappnet und schlug Alarm. Das Gerät funktioniert selbst bei Stromausfall, denn es verfügt über einen Batteriepuffer. Allerdings ist dieser mit einem Ausschalter versehen, mit dem sich das komplette System schachmatt setzen lässt. Somit wird das eigentlich gute Sabotageschutzkonzept mit einem Knopfdruck ad absurdum geführt. Die Türkontakte einiger Hersteller wiederum melden zwar, wenn das Gehäuse der Module geöffnet wird, lösen jedoch beim Abbau keinen Alarm aus. Da solche Kontakte oft nur verklebt werden, um Tür- oder Fensterrahmen nicht zu beschädigen, sollte der Sabotageschutz dringend auf die Demontage ausgeweitet werden.

Fazit

Der Test zeigt, dass sich Smart Home-Basen mit entsprechend durchdachtem Sicherheitskonzept auch als Alarmanlage eignen. Klargestellt werden muss dabei erneut, dass es sich nicht um vollwertige Alarmanlagen, sondern um eine Aufrüstfunktionalität für Smart Home-Basen handelt. Dementsprechend offenbart das Testfeld deutliche Unterschiede zwischen den angebotenen Lösungen. Im Kurztest des AV-TEST Instituts stellten sich fünf von 13 Security Starter Kits als sicher heraus und verdienen sich so drei von drei möglichen Sternen: „Smart Home“ von Bosch, „Home Control“ von Devolo, „Homematic IP“ von eQ-3, „SmartHome“ von Telekom sowie die „P85754“ von Medion.

Fünf weitere Security Starter Kits erhalten aufgrund leichter Mängel nur zwei von drei möglichen Sternen, besagte Mängel sollten allerdings für die „Q 3000“ von Blaupunkt, das „Home Center Lite“ von Fibaro, „smart home“ von Gigaset und „ISA1G“ von iSmartAlarm ohne größeren Aufwand zu korrigieren sein. Gleiches gilt für die „DCH-107KT“ von D-Link, allerdings waren dem Hersteller Sicherheitslücken, deren Behebung eine bessere Bewertung ermöglicht hätte, bereits seit über einem Jahr bekannt.

Mit zum Teil groben Sicherheitsmängeln und nur einem Stern können die „KX-HN6011“ von Panasonic sowie die „Mijia 5 in 1“ von Xiaomi nicht zur Überwachung der eigenen vier Wände empfohlen werden. Aufgrund extremer Sicherheitsmängel fällt das „Smart Security-Kit“ von König mit null von drei möglichen Sternen in nahezu jeder Kategorie dieses Sicherheitstests durch und trägt nach Ansicht der Tester seinen Namen zu Unrecht.