Test ATP : voleurs de données et ransomwares sur la défensive

Les tests dans le laboratoire d’AV-TEST montrent bien que si les voleurs de données et les ransomwares poursuivent toujours le même objectif, les moyens pour réussir une attaque diffèrent énormément. Les cybercriminels utilisent pour chaque programme malveillant diverses techniques d’attaque qu’il s’agit d'identifier. Dans l’actuel test Advanced Threat Protection, 10 exemplaires de programmes malveillants attaquent les systèmes testés dans 10 scénarios réels. Les 22 solutions de protection pour entreprises et utilisateurs particuliers doivent alors identifier des techniques telles que l’« auto-signature de fichiers binaires », l’« usurpation d’identité de signature » et le « détournement du logiciel Microsoft Software Installer ». Les résultats du test montrent bien que les solutions de protection mises au banc d’essais sont généralement parfaitement entraînées à détecter toutes les techniques d’attaque et à protéger les voies d’accès sous Windows.

Camouflage, feinte et attaque : voilà la tactique d’un programme malveillant lorsqu’il prend un système d’assaut. Toutefois, les cybercriminels ont développé et amélioré de nombreuses variantes d’attaque sur les systèmes Windows. Parmi les plus raffinées, citons l’auto-signature de fichiers binaires, et le cas de l’usurpation d’identités de signature. Tout aussi perfide : le détournement du logiciel Microsoft Software Installer pour exécuter un programme malveillant. Lors de l’actuel test Advanced Threat Protection réalisé en septembre-octobre 2023, les experts ont reproduit en laboratoire les attaques sur les systèmes testés dans 10 scénarios réels, en utilisant respectivement 5 exemplaires de voleurs de données et de ransomwares.

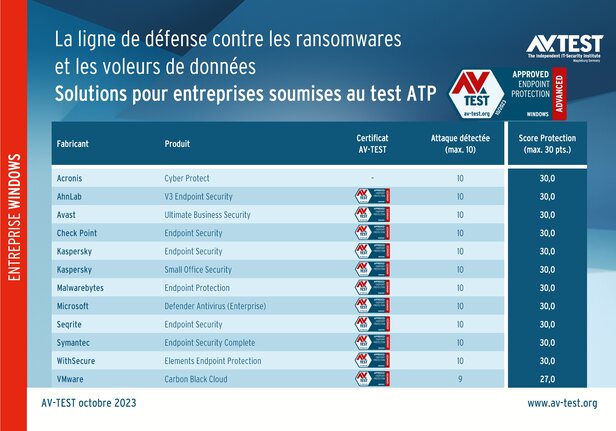

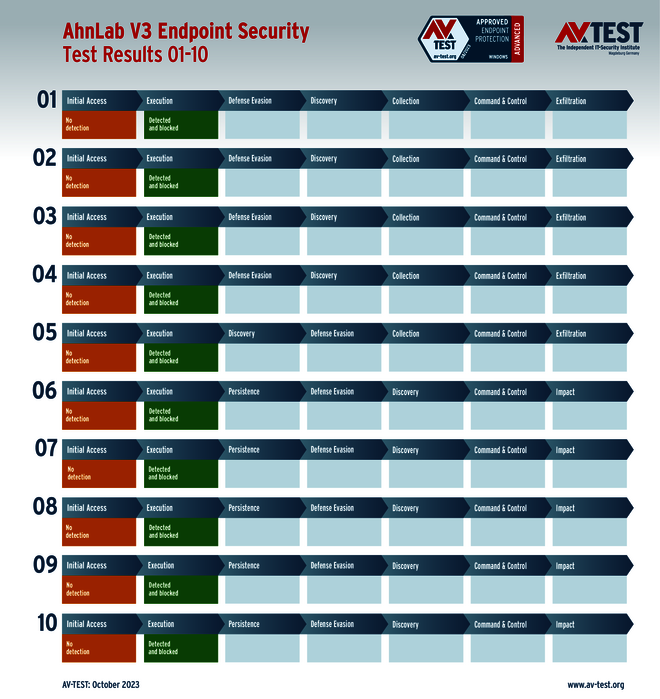

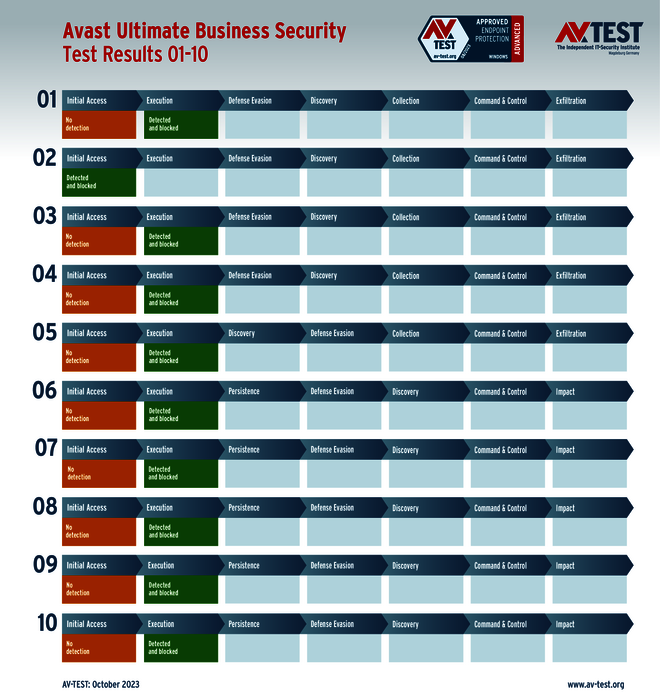

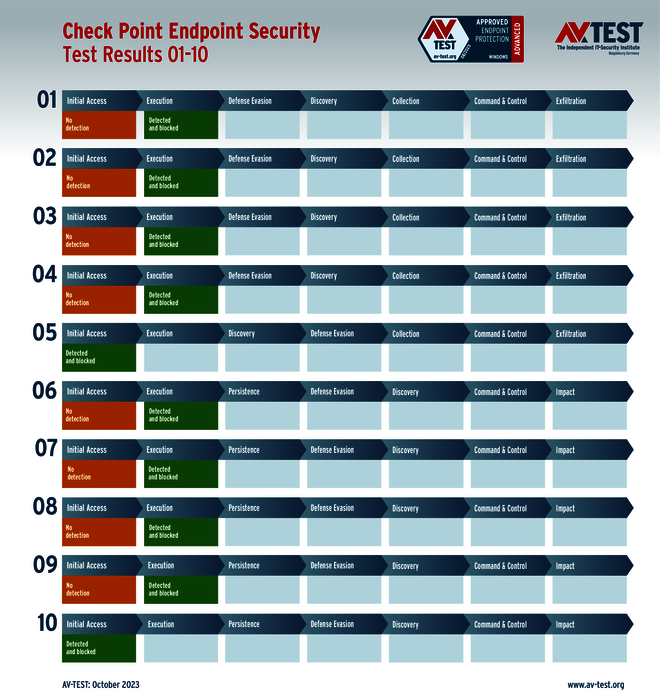

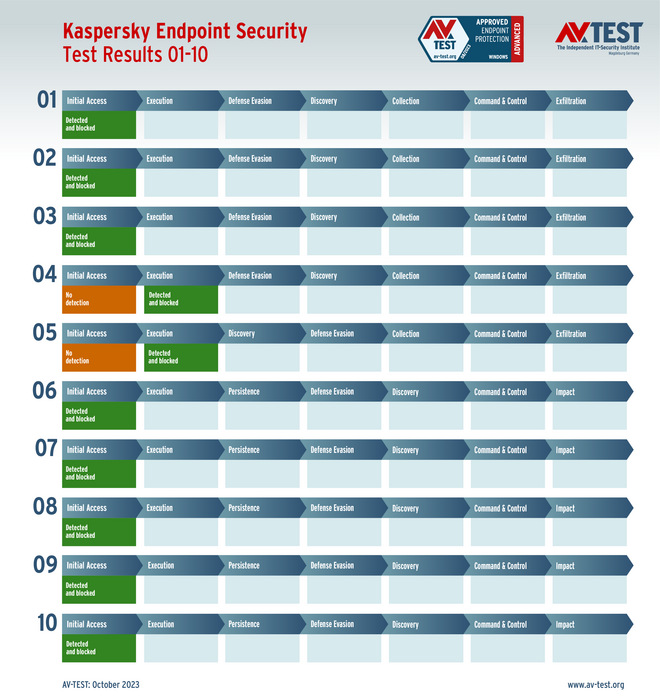

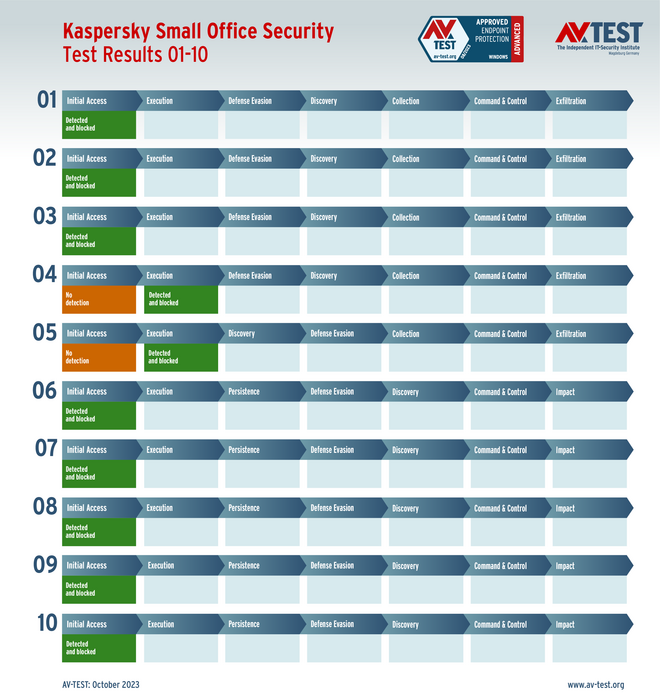

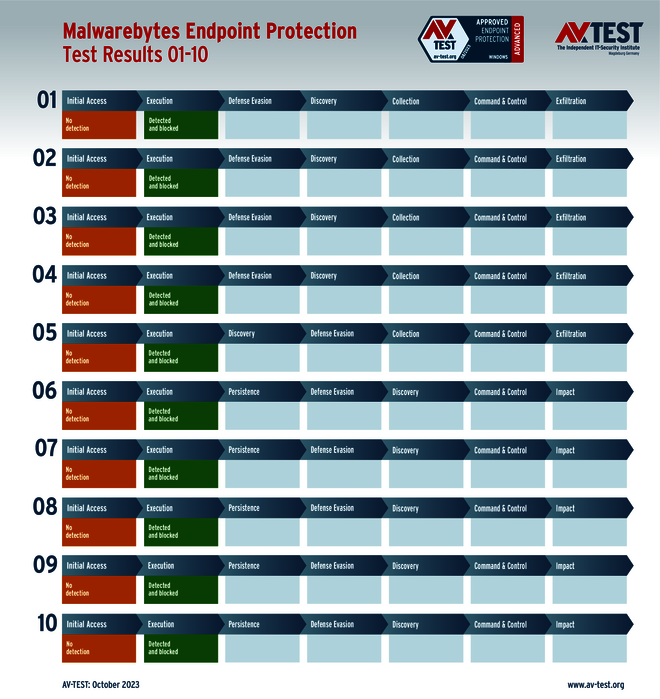

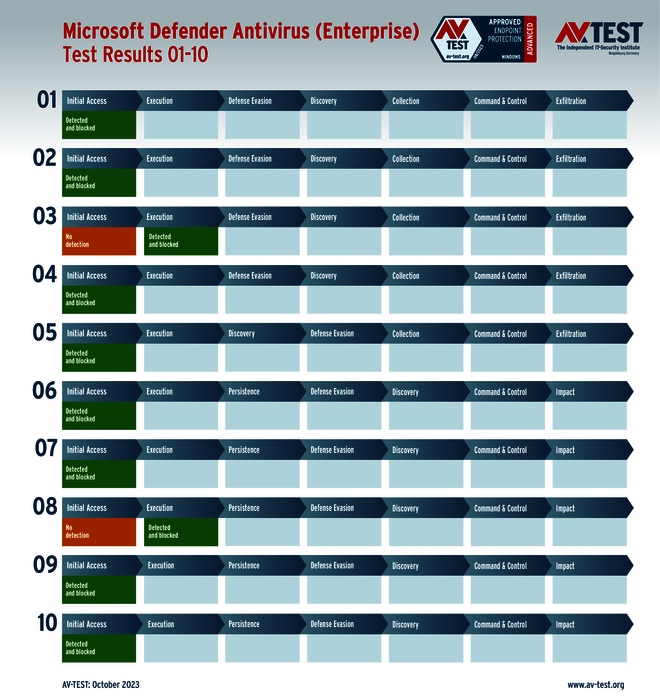

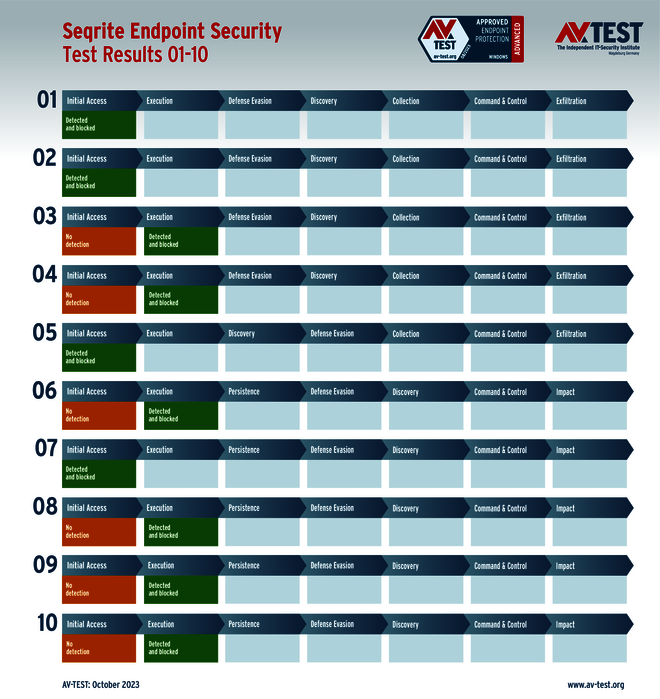

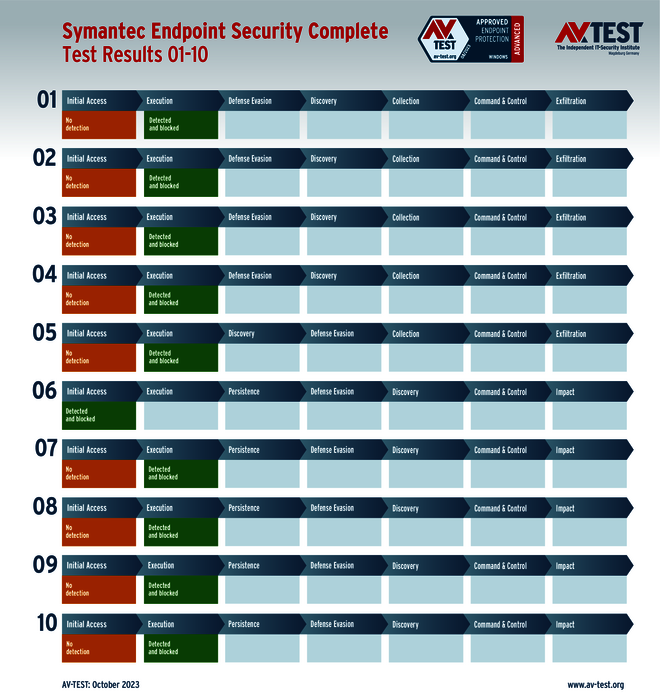

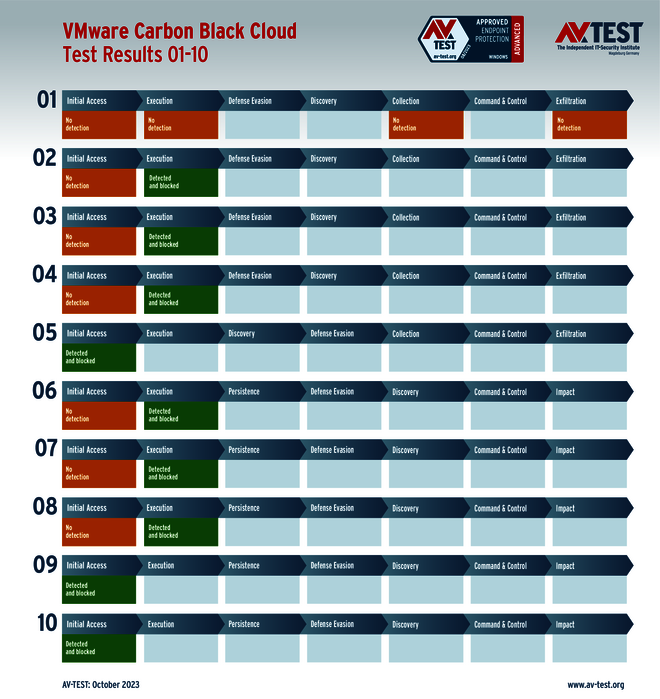

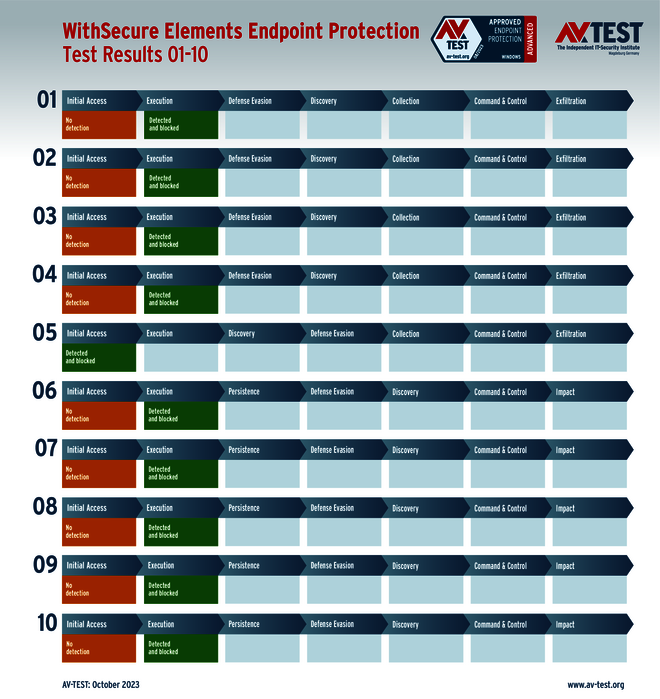

Les 22 suites pour entreprises et utilisateurs particuliers ont prouvé leurs capacités face à 10 exemplaires de ransomware et voleurs de données. 3 points ont été attribués pour chaque attaque parée, multipliés par 10 scénarios pour obtenir un score de protection maximal de 30 points. Les solutions pour entreprises mises au banc d’essais sont celles d'Acronis, AhnLab, Avast, Check Point, Kaspersky (avec 2 versions), Malwarebytes, Microsoft, Seqrite, Symantec, WithSecure et VMware.

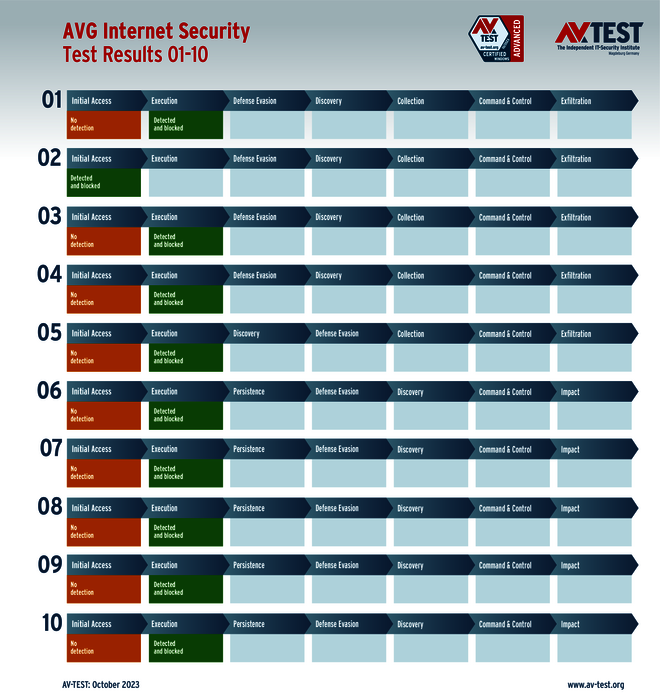

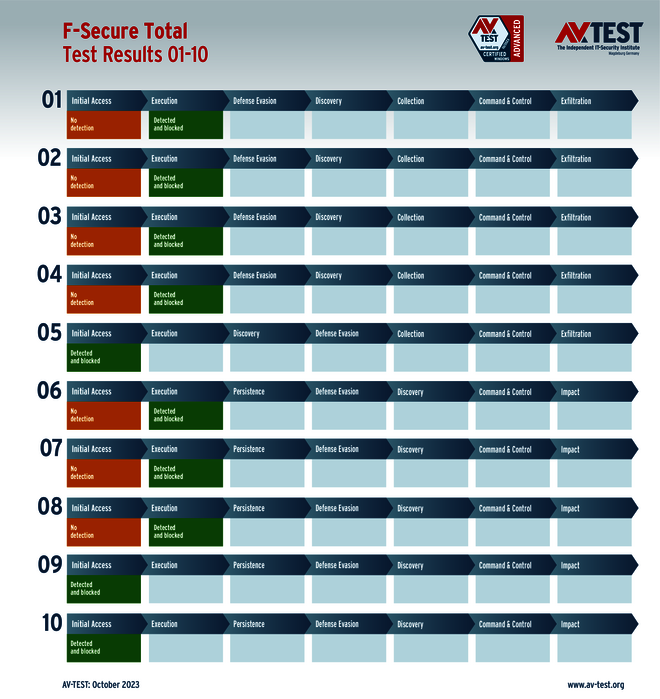

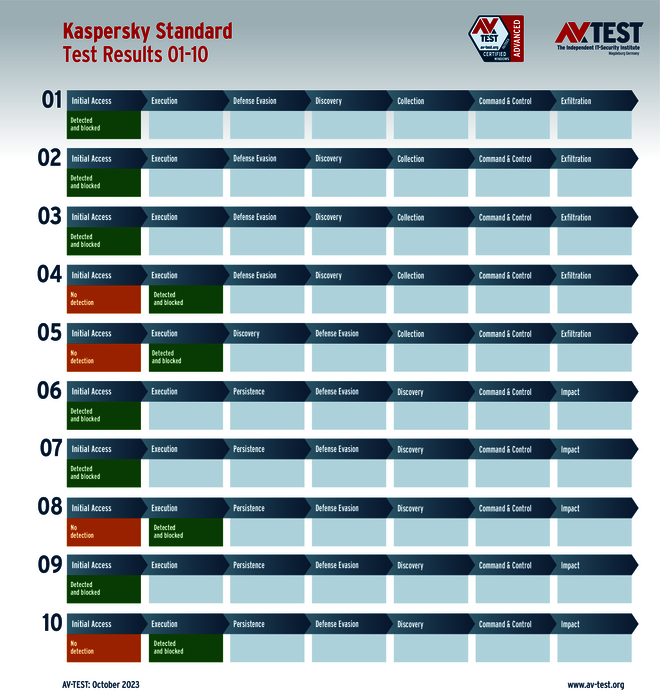

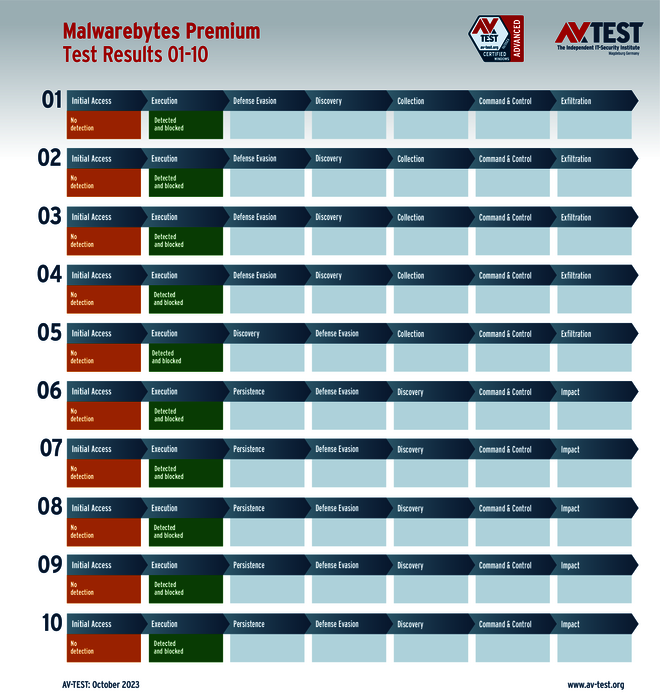

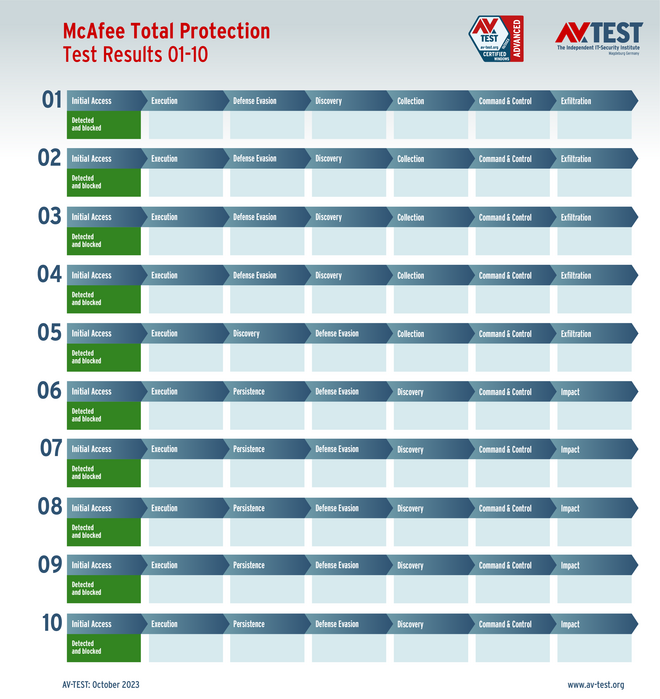

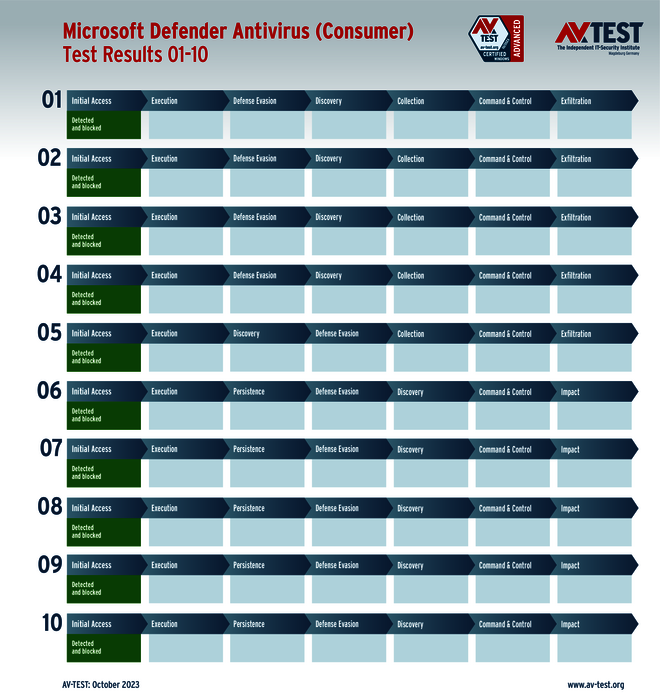

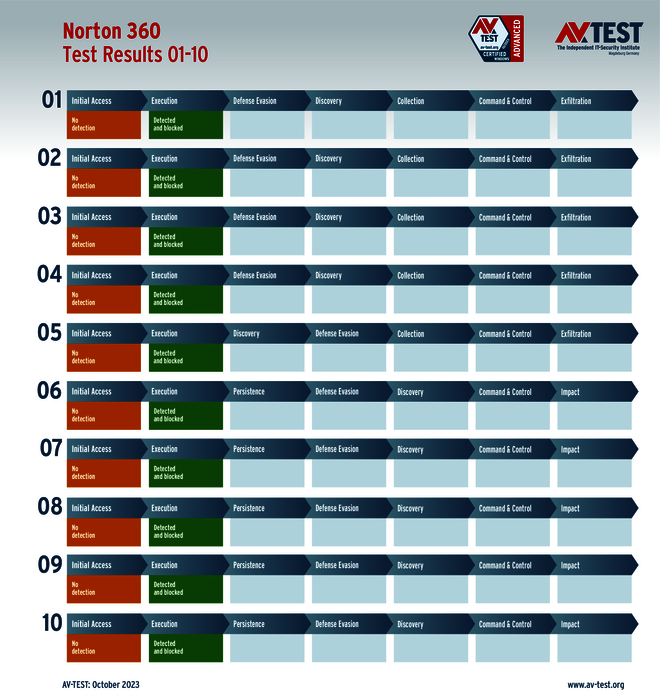

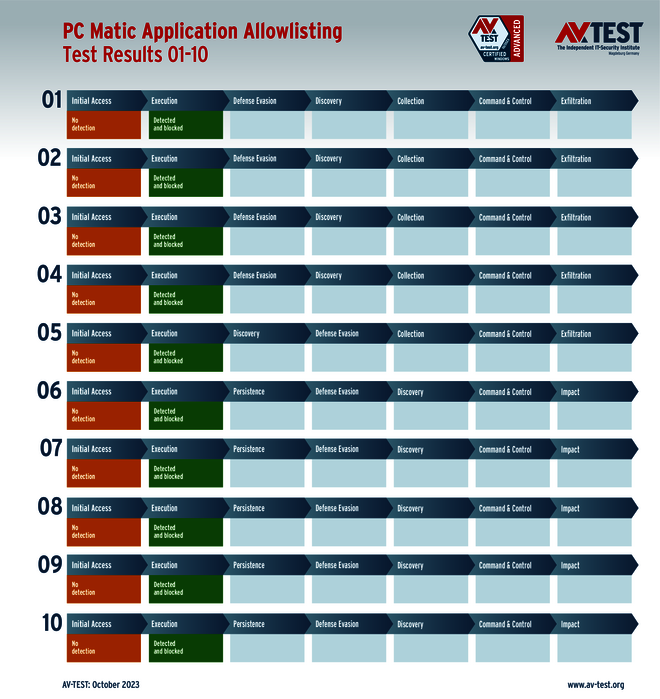

Du côté des produits pour utilisateurs particuliers, le laboratoire a testé les suites des fabricants suivants : AhnLab, Avast, AVG, F-Secure, Kaspersky, Malwarebytes, McAfee, Microsoft, Norton et PC Matic.

22 produits de protection font face à des techniques d’attaque sophistiquées

Tous les produits testés ont eu à détecter les attaquants dans 10 scénarios. Bon nombre de ransomwares et voleurs de données utilisent lors de leurs attaques les techniques supplémentaires suivantes. La mission des produits de protection est de les identifier.

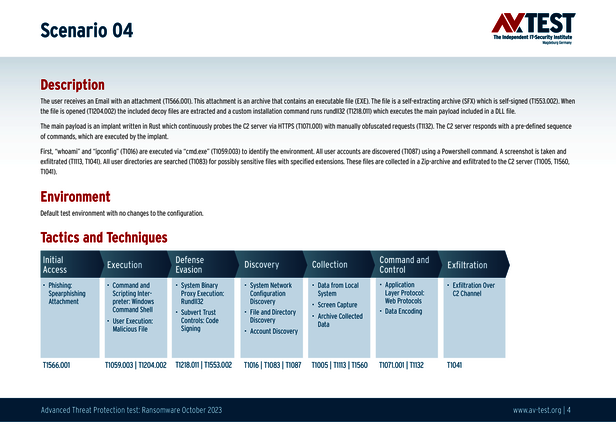

Auto-signature de fichiers binaires

Une signature de code est utilisée la plupart du temps par les développeurs pour un fichier binaire. Elle est censée garantir un certain degré d’authenticité, c’est-à-dire garantir que le fichier binaire n’a pas été manipulé. Les développeurs se servent souvent de l’auto-signature dans leurs propres environnements de test, sans toutefois la diffuser. Les cybercriminels utilisent la technique de l’auto-signature pour leurs programmes malveillants afin de les faire paraître plus authentiques au premier abord. Ils cherchent ainsi à tromper les systèmes de défense.

Identité de signature usurpée

Beaucoup d’applications et de fichiers de développeurs ont des signatures valables et vérifiables. Les pirates informatiques essaient d’exploiter cette situation pour leurs programmes malveillants : ils peuvent copier les métadonnées et les informations de signature d’un programme signé et les appliquer comme modèle à leur programme malveillant. Les fichiers avec des signatures de code non valables échouent au contrôle de la signature numérique, mais peuvent paraître plus légitimes aux yeux des utilisateurs, et les outils de sécurité peuvent dans certains cas traiter ces fichiers de manière incorrecte.

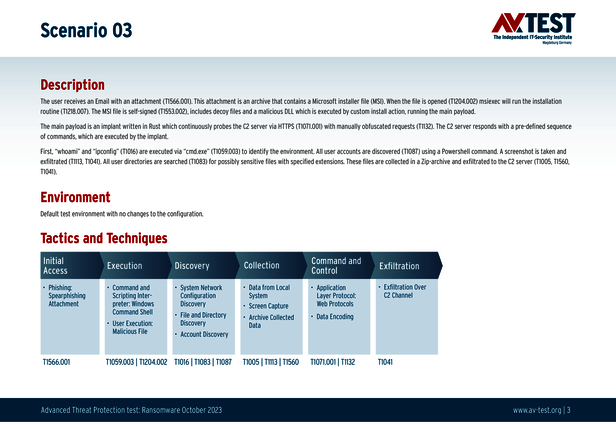

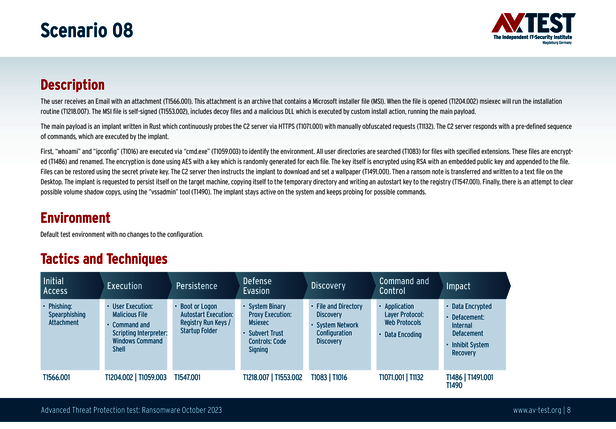

Détournement du logiciel Microsoft Software Installer

Msiexec.exe est l’utilitaire de la ligne de commande de Windows Installer. Habituellement chargé de démarrer des packs d’installation (.msi), il peut aussi exécuter des fichiers DLL. Dans le système, cet outil jouit d’une haute réputation, et il est également signé. C’est pourquoi les attaquants essaient de détourner msiexec.exe pour lancer l’exécution de programmes malveillants. Les solutions de contrôle des applications pourraient être contournées si elles ne tiennent pas compte du détournement potentiel de msiexec.exe.

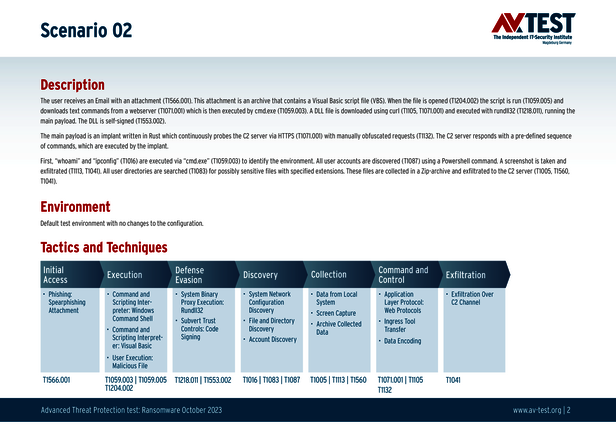

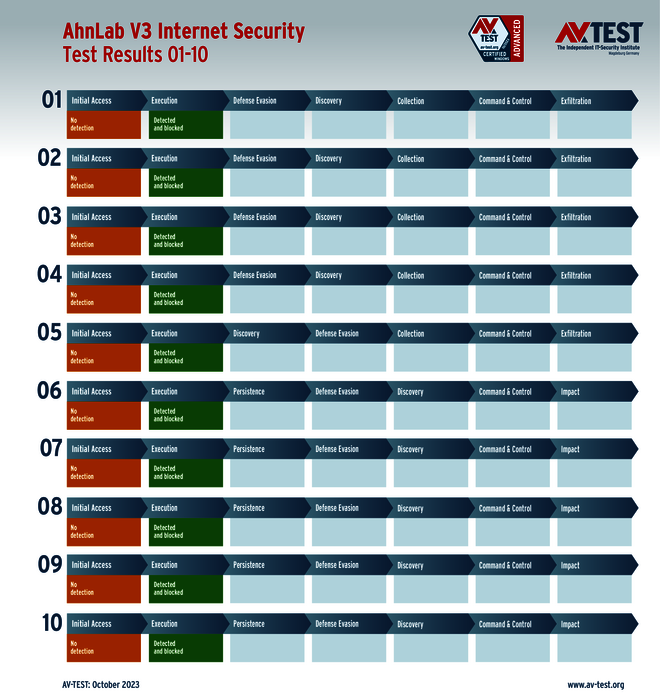

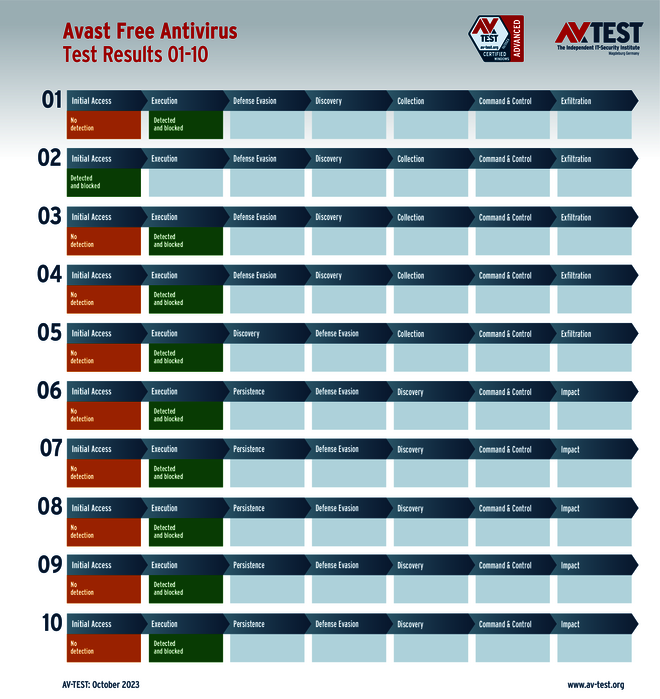

Le déroulement d’une attaque dans un test Advanced Threat Protection suit la plupart du temps le modèle suivant : un e-mail d’hameçonnage contenant une pièce jointe dangereuse atterrit sur un système Windows. C’est à ce moment que les systèmes de défense détectent l’attaquant soit immédiatement, soit dès qu’il s’active. Dans les graphiques, ce résultat est confirmé par un champ vert sous « Initial Access » ou « Execution ». Si tel est le cas, l’attaque est d’ores et déjà neutralisée.

Dans le cas contraire, les attaquants se mettent au travail : les voleurs de données collectent des informations sur les données et les « exfiltrent » ensuite sur un serveur C2. Le ransomware collecte certes aussi des informations, mais n’envoie en général qu’une liste de fichiers de tous les disques durs au serveur C2. Le cryptage des données et le renommage de fichiers sont ensuite lancés. Puis, un fichier texte s’affiche sur l'ordinateur pour informer de l’attaque et demander une rançon.

Une explication plus détaillée des tableaux évaluatifs et des différents codes couleur sous forme de feu de signalisation se trouve dans l’article « Test et étude : les logiciels de sécurité sont-ils efficaces contre les ransomwares actuels sous Windows 11 ? ».

Les 10 scénarios utilisés pour le test

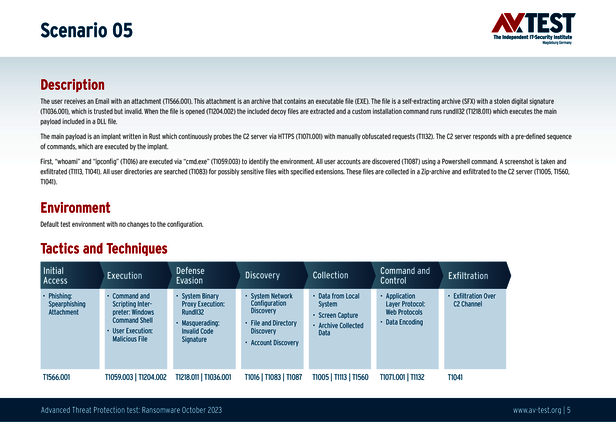

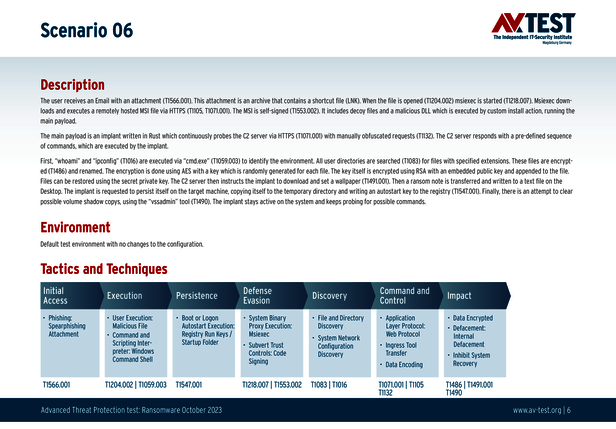

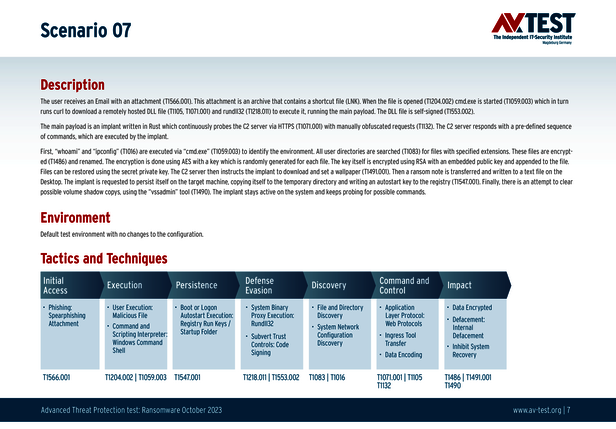

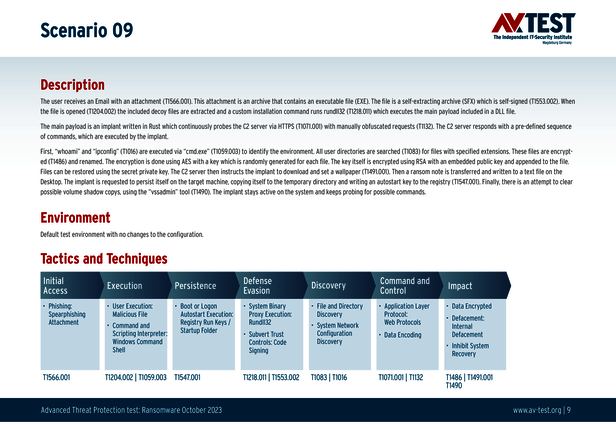

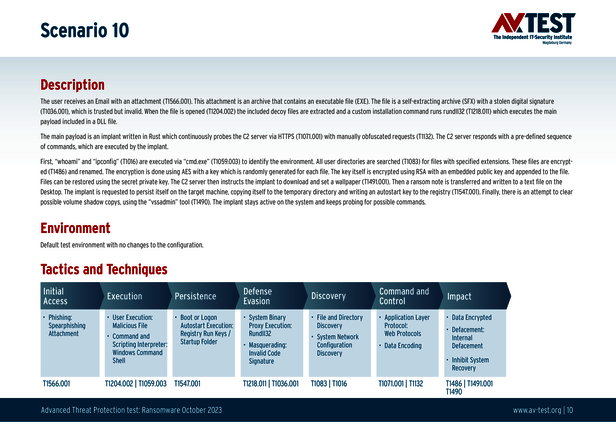

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, par ex. « T1566.001 », correspondent dans la base de données Mitre à « Techniques » sous le point « Phishing: Spearphishing Attachment ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée. De plus, toutes les techniques d’attaque sont expliquées, ainsi que la manière dont les logiciels malveillants opèrent.

Tests sur produits ATP pour utilisateurs particuliers

Dans l’actuel test Advanced Threat Protection (ATP) réalisé en septembre-octobre 2023, 10 produits de protection ont mis leurs capacités de défense contre les ransomwares et les voleurs de données à l’épreuve. Il s’agit des produits d’AhnLab, Avast, AVG, F-Secure, Kaspersky, Malwarebytes, McAfee, Microsoft, Norton et PC Matic.

Tous les produits ont réalisé des performances maximales pendant le test : dans aucun scénario, un ransomware ou un voleur de données n’a pu franchir le rempart de protection de la suite de sécurité. Même les techniques d’attaque spéciales telles que l’auto-signature de fichiers binaires, l’usurpation d’identités de signature ou le détournement du logiciel Microsoft Software Installer n’ont pas abouti à un vol ou à un cryptage de données.

Tous les produits pour utilisateurs finaux remportent le certificat « Advanced Certified » puisqu’ils ont atteint au minimum 75 pour cent des 30 points (soit 22,5 points) comme score de protection.

Tests sur produits ATP pour entreprises

Les 12 suites antivirus suivantes destinées aux entreprises ont également été mises au banc d’essais pour tester leurs capacités contre les techniques d’attaque spéciales des voleurs de données et les ransomwares. Il s’agit des suites d’Acronis, AhnLab, Avast, Check Point, Kaspersky (avec 2 versions), Malwarebytes, Microsoft, Seqrite, Symantec, WithSecure et VMware.

11 solutions pour entreprise ont réalisé des performances parfaites, affichant le score de protection maximal de 30 points. Elles ont même résisté aux techniques d’attaque spéciales.

Seule la suite VMware Carbon Black Cloud a dû déclarer forfait dans un cas particulier. Elle n’a détecté le voleur de données ni à l’étape Initial Access, ni à l’étape Execution. Le programme malveillant a donc pu se propager sur le système sans être inquiété, collecter des données, les extraire et lancer la demande de rançon. Cette solution de sécurité a ainsi perdu la totalité des 3 points.

Les solutions qui ont totalisé au moins 75 pour cent des 30 points (soit 22,5 points) au score de protection reçoivent également le certificat « Advanced Approved Endpoint Protection » qui récompense leurs performances. Seule exception : le produit d’Acronis. Il a certes réussi le test sans erreur, mais seuls les produits qui sont certifiés lors des tests mensuels réguliers et qui remplissent les critères ici obtiennent le certificat.

Une bonne protection contre les voleurs de données et les ransomwares

Le test Advanced Threat Protection de septembre-octobre 2023 rend compte de performances irréprochables pour presque tous les fabricants de suites de sécurité. Du côté des suites pour particuliers, tous les produits remportent le score de protection maximal.

Du côté des suites pour entreprises, 11 produits sur 12 affichent une performance sans faille et atteignent également les 30 points au score de protection. Seul un produit a rencontré des difficultés dans l’un des dix scénarios.

Et même les techniques d’attaque spéciales telles que l’auto-signature de fichiers binaires, l’usurpation d’identité et le détournement du logiciel Microsoft Software Installer n’ont pas servi aux attaquants. Les systèmes de protection ont détecté ces techniques, ne laissant ainsi aucune chance aux programmes malveillants.