Test ATP: los ladrones de datos y el ransomware a la defensiva

En el laboratorio de AV-TEST se comprueba rápidamente que los ladrones de datos y el ransomware tienen siempre el mismo objetivo, pero las vías para llevar a cabo con éxito un ataque son muy distintas. Los atacantes utilizan diferentes técnicas de ataque para cada malware, que hay que detectar. En el actual test de protección avanzada contra amenazas, Advanced Threat Protection, 10 ejemplares de malware distintos atacaron los sistemas de prueba en 10 escenarios reales. Las 22 soluciones de protección para empresas y usuarios privados tenían que detectar las técnicas de “autofirma de archivos binarios“, “robo de la identidad de firma“ y “uso indebido de Microsoft Software Installer“. Los resultados de la prueba dejan ver rápidamente que las soluciones de seguridad examinadas, por regla general, están muy bien entrenadas, reconocen todas las técnicas de ataque y protegen los puntos de acceso a sistemas Windows.

Camuflarse, engañar y atacar es la táctica general de un malware para atacar un sistema. Sin embargo, los ciberdelincuentes han desarrollado y refinado muchas variantes para atacar los sistemas Windows. Entre las técnicas de ataque más especiales están la autofirma de archivos binarios, así como el uso de identidades de firma robadas. Igualmente pérfido es hacer un uso indebido del Microsoft Software Installer para ejecutar el malware. En la actual prueba de Advanced Threat Protection, los expertos del laboratorio ejecutaron los ataques a los sistemas de prueba en 10 escenarios reales con 5 ejemplares de ladrones de datos y 5 de ransomware.

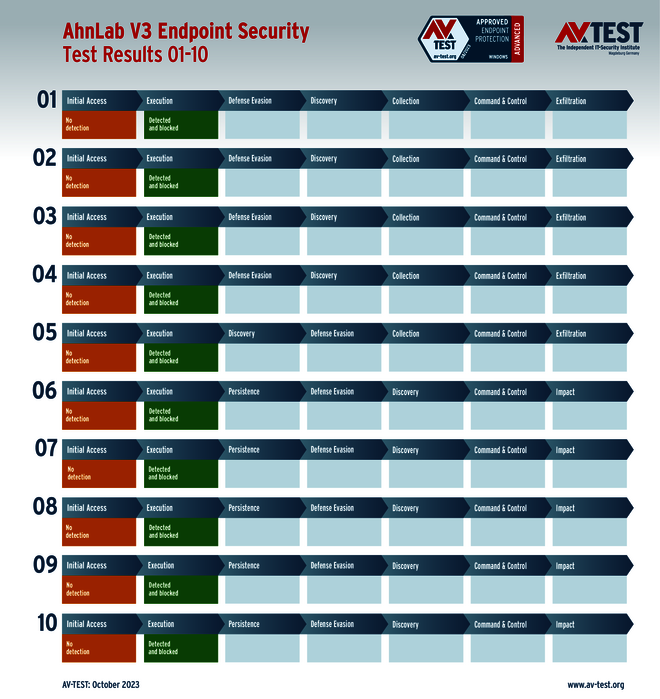

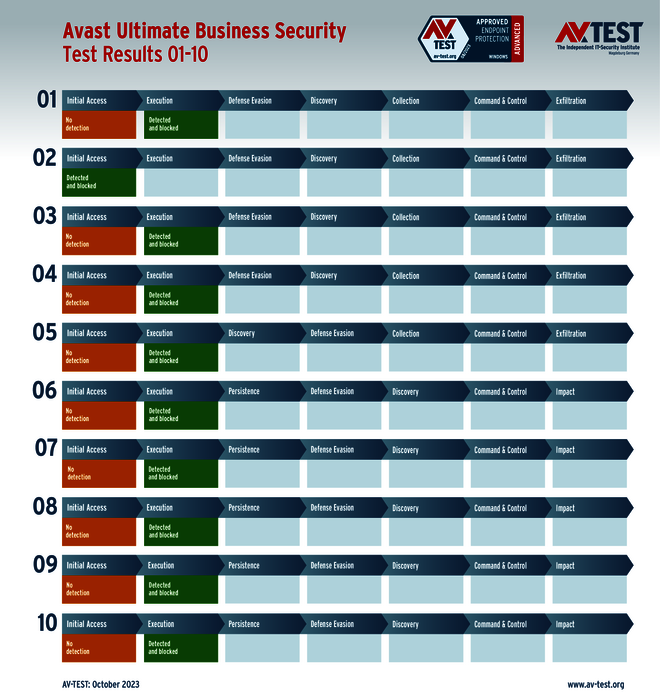

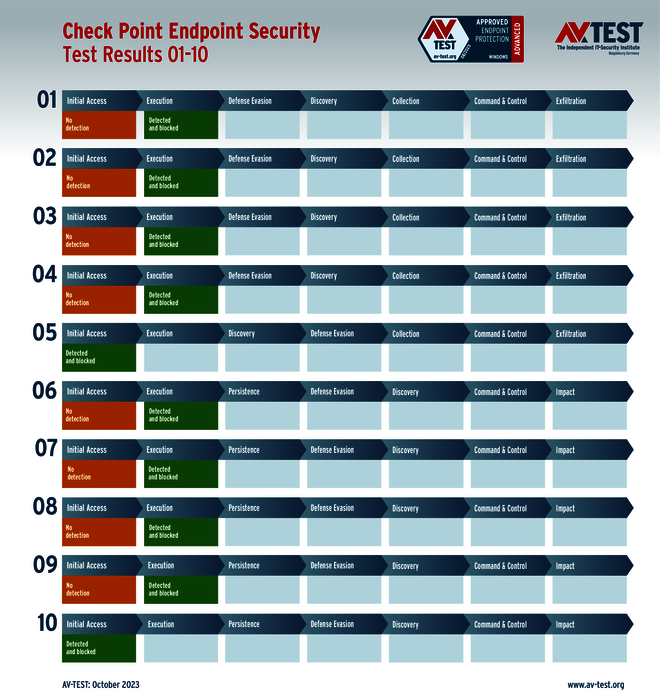

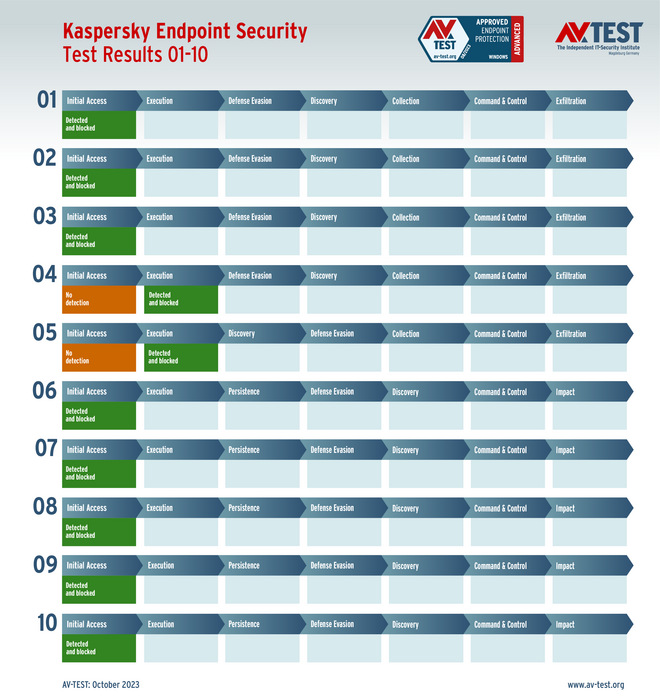

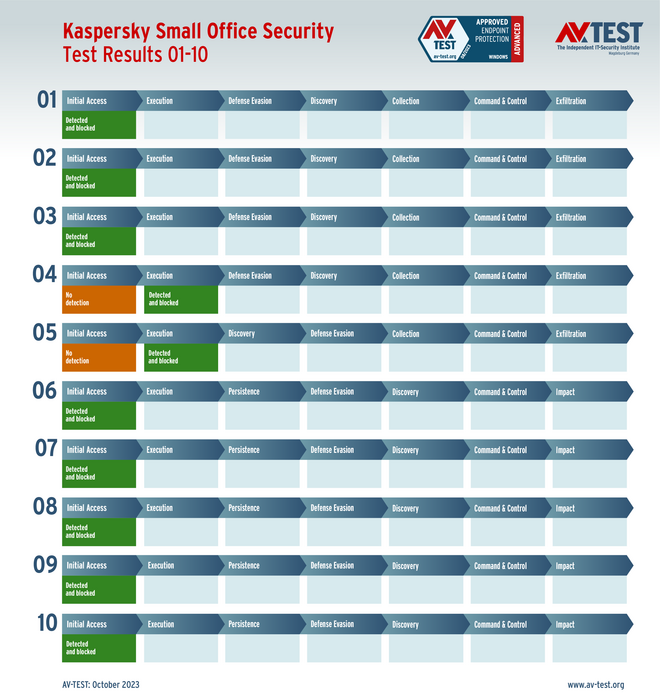

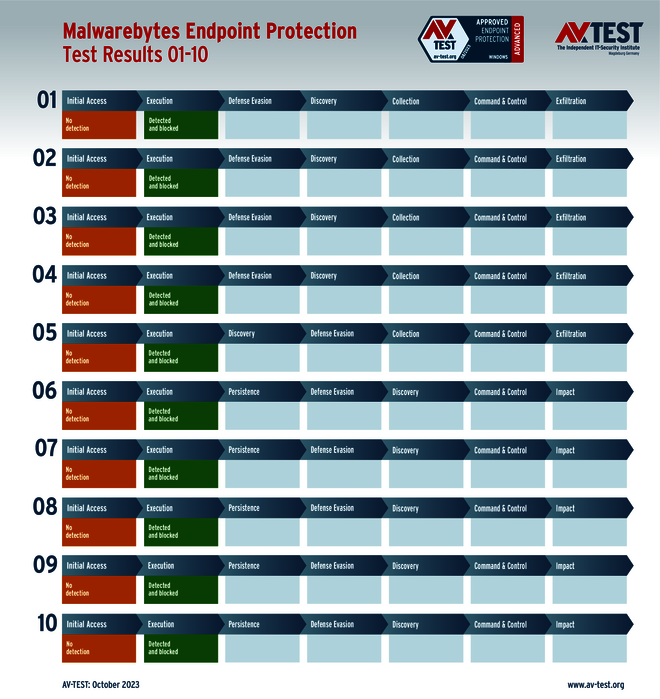

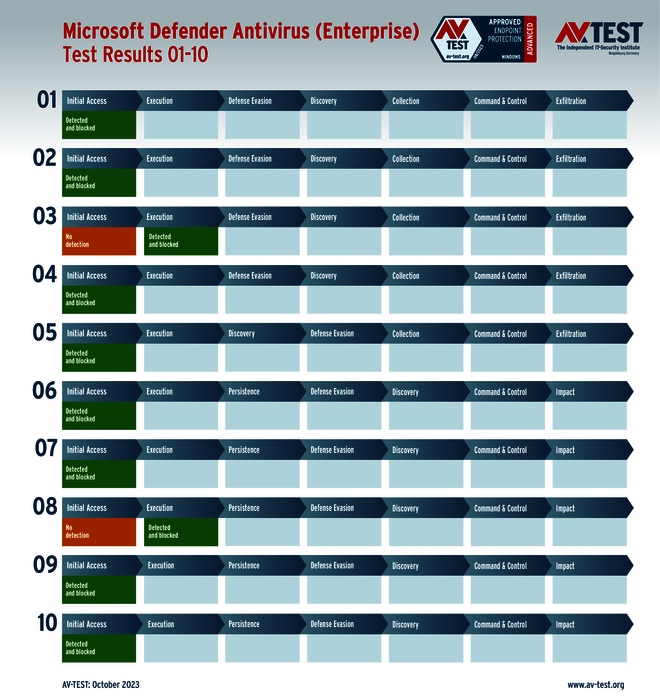

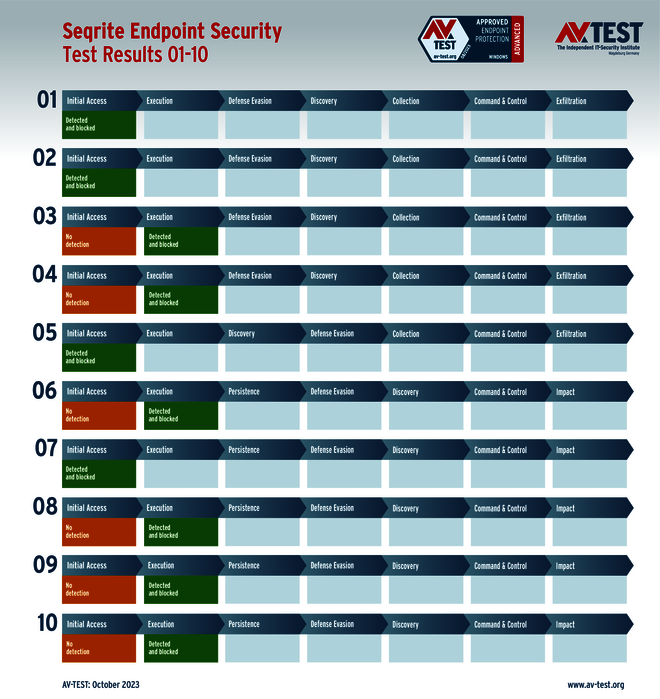

22 productos de protección para empresas y usuarios privados tuvieron que demostrar en el laboratorio durante la prueba de septiembre y octubre de 2023 lo bien que se enfrentan a 10 ejemplares de ransomware y ladrones de datos. En cada ataque había 3 puntos significativos en materia de defensa. Estos se valoraron en los 10 escenarios y se sumaron. Por lo tanto, la máxima puntuación en protección obtenible en esta prueba era de 30 puntos. En el test participaron los productos para empresas de Acronis, AhnLab, Avast, Check Point, Kaspersky (con 2 versiones), Malwarebytes, Microsoft, Seqrite, Symantec, WithSecure y VMware.

Los productos de seguridad para usuarios privados proceden de estos fabricantes: AhnLab, Avast, AVG, F-Secure, Kaspersky, Malwarebytes, McAfee, Microsoft, Norton y PC Matic.

22 productos de seguridad contra técnicas de ataque refinadas

Todos los productos tenían que detectar en la prueba a los atacantes en 10 escenarios. Muchos de los ejemplares de ransomware y los ladrones de datos recurren para sus ataques a las siguientes técnicas adicionales, que los programas de seguridad tienen que detectar.

Autofirma de archivos binarios

Los desarrolladores suelen utilizar una firma de código para los archivos binarios con el fin de garantizar un cierto grado de autenticidad, es decir, que el archivo binario no ha sido manipulado. A menudo, los desarrolladores aprovechan la posibilidad de autofirmar los archivos binarios en sus propios entornos de prueba, aunque no los distribuyan así. Los ciberatacantes utilizan la técnica de la autofirma para su malware, de modo que a primera vista parezca auténtico. De esta manera intentan engañar a los sistemas de defensa.

Robo de identidad de firma

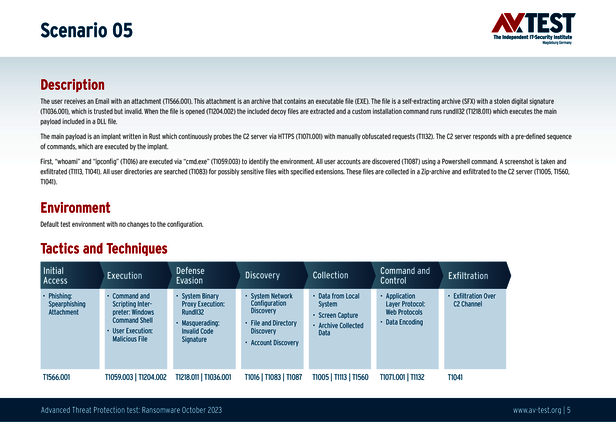

Muchas aplicaciones y archivos de los desarrolladores llevan una firma válida y comprobable. Los atacantes intentan aprovecharse de esto para su malware. Los ciberdelincuentes pueden copiar los metadatos y la información de la firma de un programa firmado y utilizarlos como plantilla para su malware. Los archivos con firmas de código no válidas no superan la comprobación de la firma digital, pero puede que a los usuarios les parezcan legítimas y, en determinadas circunstancias, las herramientas de seguridad pueden tratar estos archivos de forma errónea.

Mal uso del Microsoft Software Installer

Msiexec.exe es el programa de servicios de líneas de comando para Windows Installer que habitualmente se encarga de iniciar paquetes de instalación (.msi), pero también puede ejecutar DLL. La herramienta tiene una gran reputación en el sistema y también va firmado. Por eso, los atacantes intentan hacer un uso indebido de msiexec.exe para ordenar la ejecución de malware. Esto les permite esquivar las soluciones para el control de aplicaciones si estas no tienen en cuenta el potencial uso indebido de msiexec.exe.

El transcurso de un ataque en un test de Advanced Threat Protection sigue este esquema: un correo de “spear phishing“ con un archivo peligroso adjunto llega a un sistema Windows. A estas alturas, los sistemas de defensa deberían detectar al agresor de inmediato o bien en cuanto el agresor se activa. En los gráficos de resultados, esto se confirma con un campo verde en “Initial Access“ o “Execution“. En tales casos, se habrá repelido el ataque.

Si esto no pasa, los agresores se ponen manos a la obra. Los ladrones de datos recopilan información sobre los datos existentes y la filtran después a un servidor C2. El ransomware también compila información, pero, por regla general, envía solo una lista de archivos de todas las unidades de disco al servidor C2. Después comienza la encriptación de los datos y el cambio de nombre de los mismos. A continuación, en el ordenador de mesa se muestra un archivo de texto informando del ataque y exigiendo un dinero de rescate.

Encontrará una explicación más detallada de las tablas de evaluación y de los códigos cromáticos del sistema de semáforo en el artículo “Prueba y estudio: ¿Detienen las soluciones de seguridad para Windows 11 el ransomware actual?”.

Los 10 escenarios de prueba

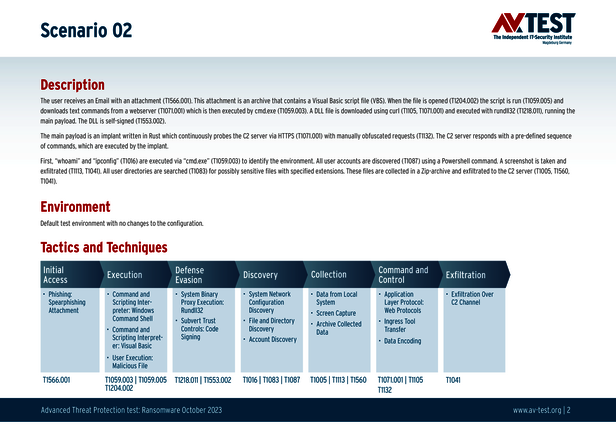

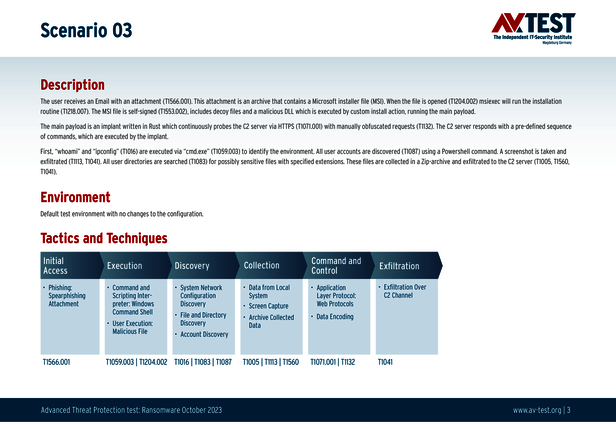

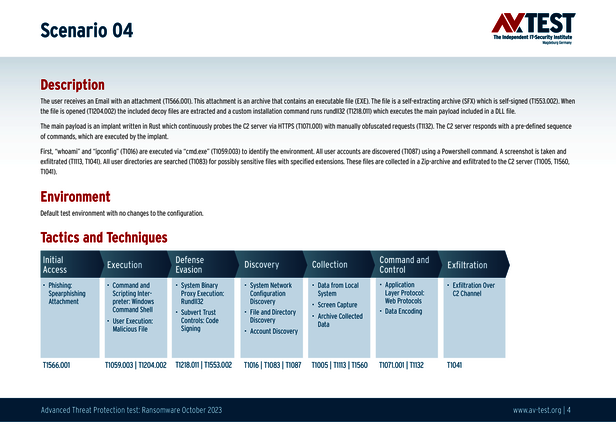

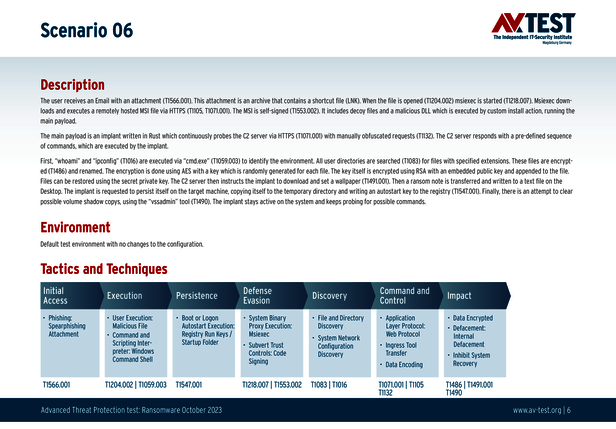

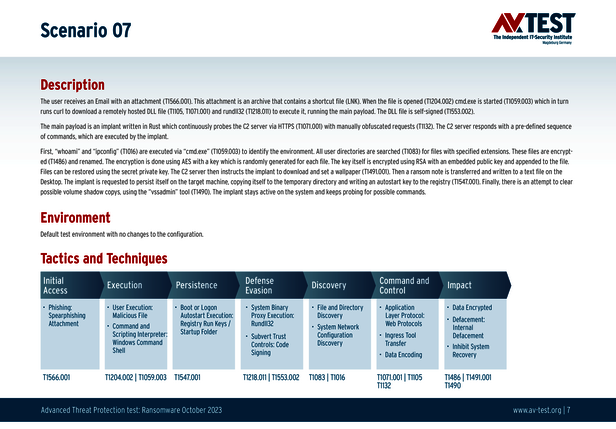

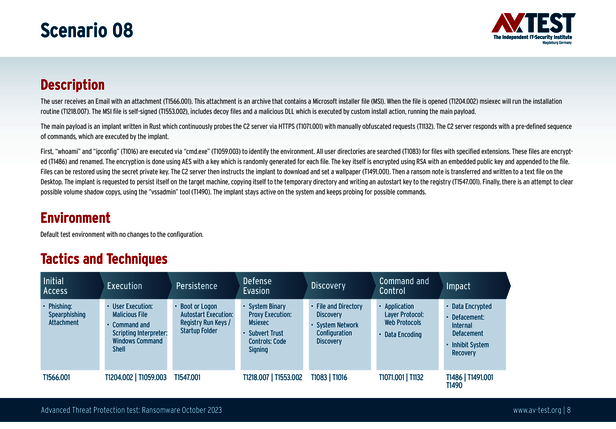

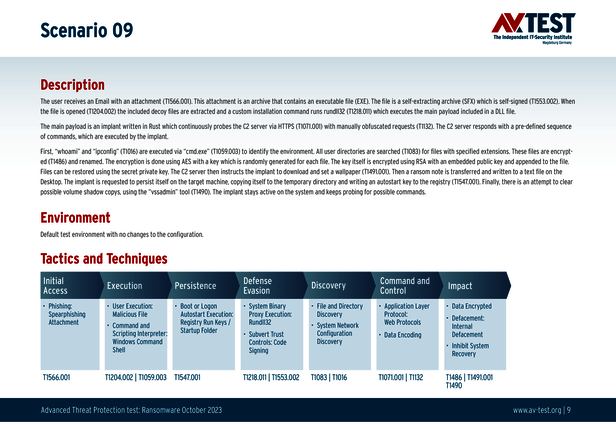

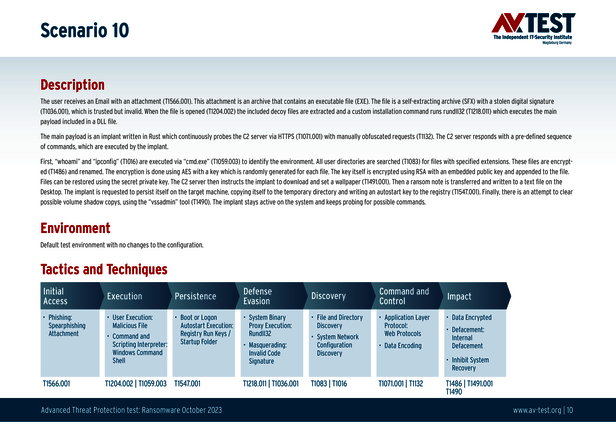

Todos los escenarios de ataque están documentados de acuerdo con los estándares de la base de datos de MITRE ATT&CK. Los diferentes subpuntos, por ejemplo “T1566.001”, aparecen en la base de datos de MITRE para “Techniques” bajo “Phishing: Spearphishing Attachment”. Cada paso de la prueba, por lo tanto, está definido por especialistas y es trazable y comprensible. Además se explican todas las técnicas de ataque y cómo se hace uso del malware en ellas.

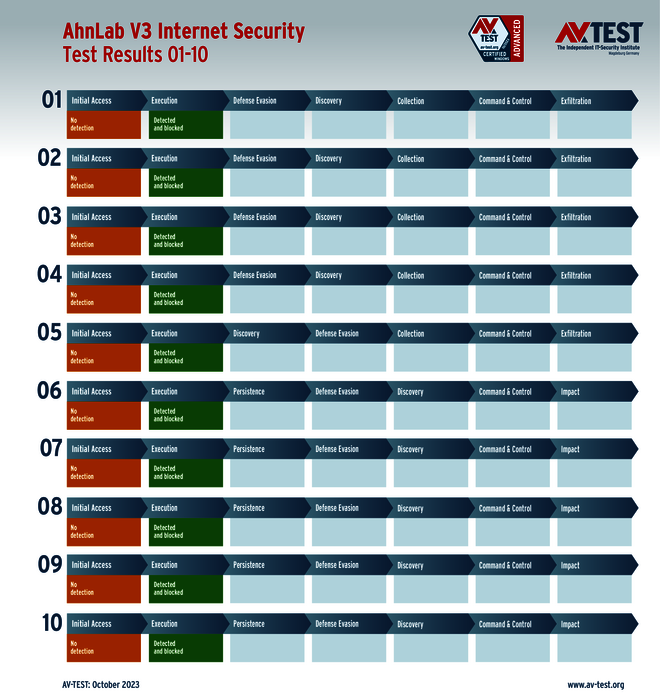

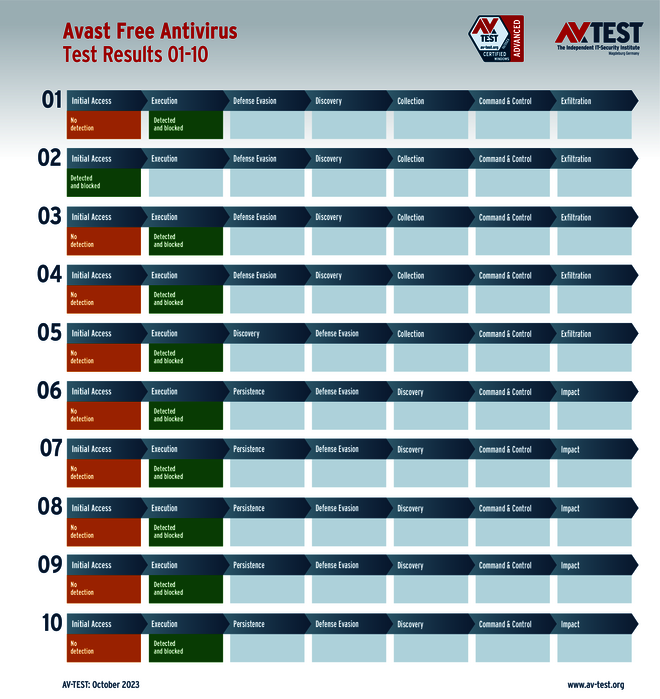

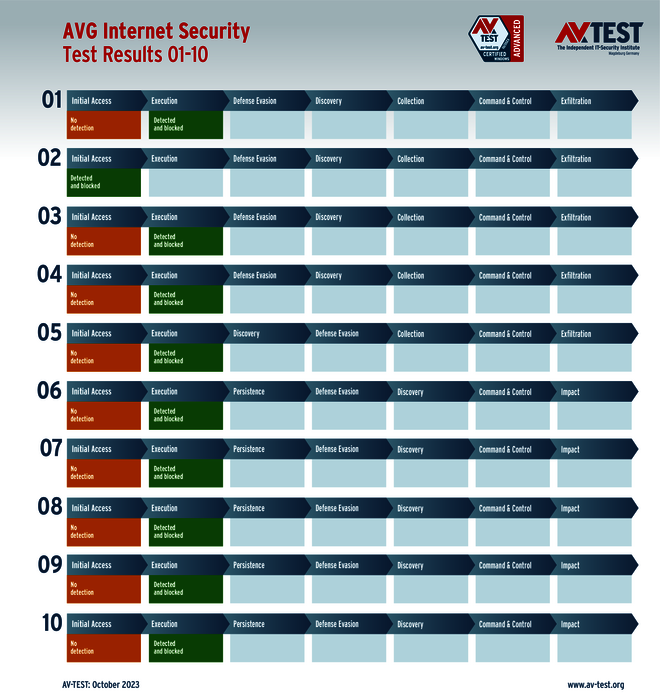

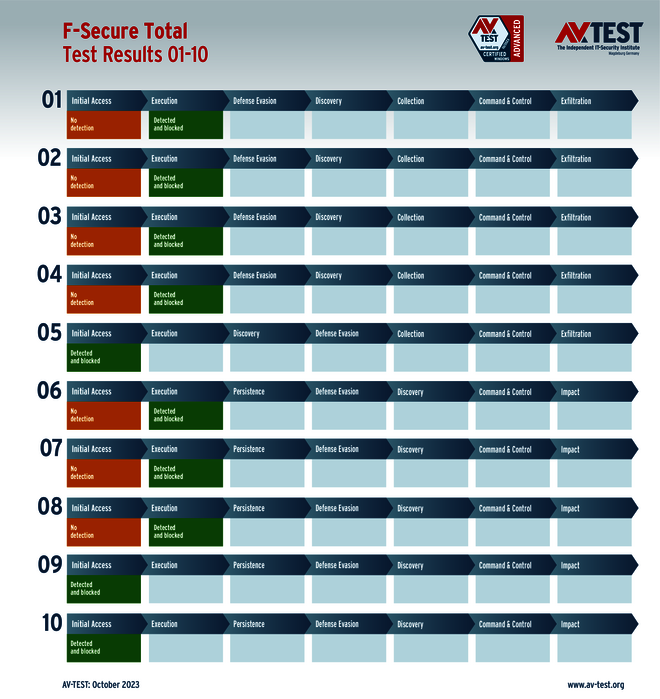

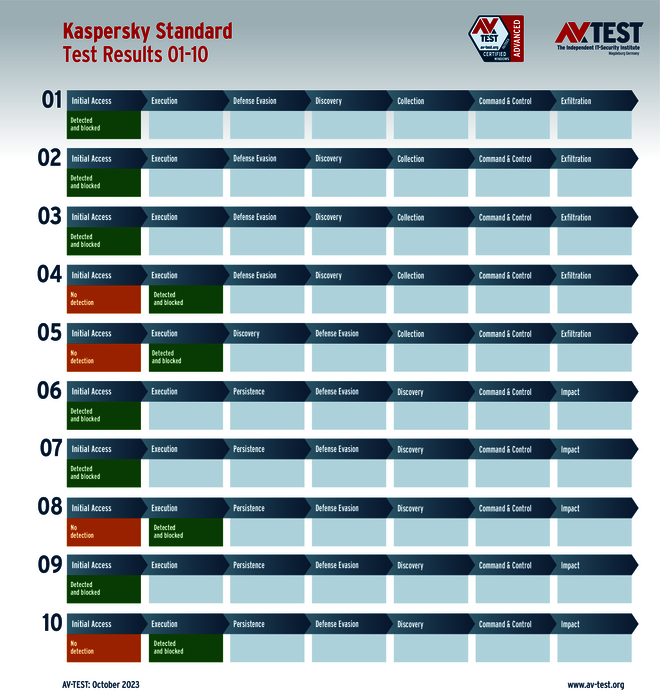

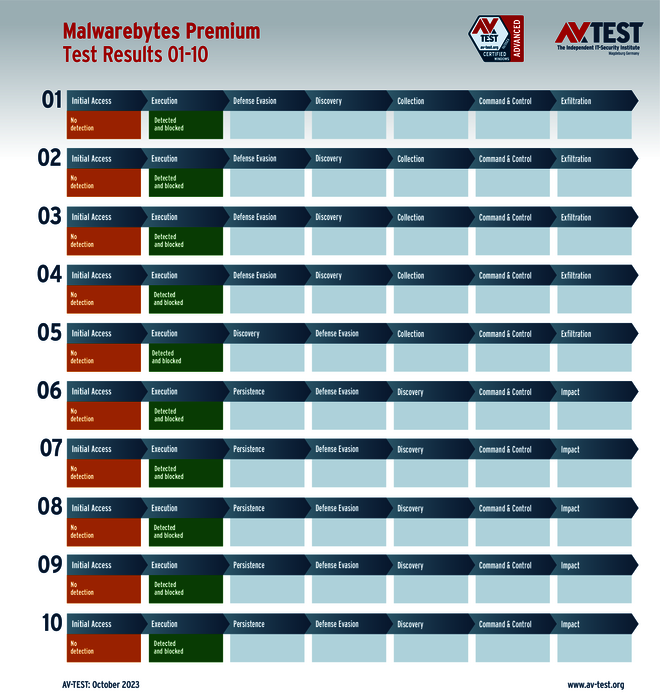

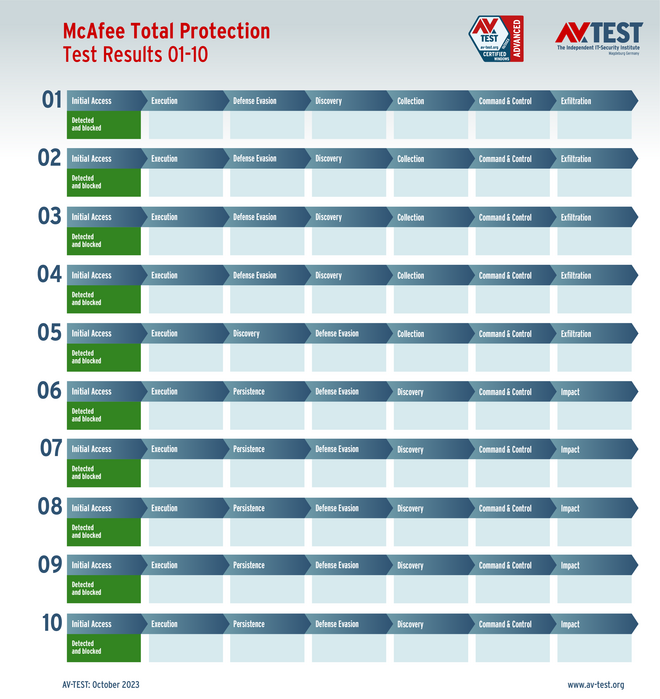

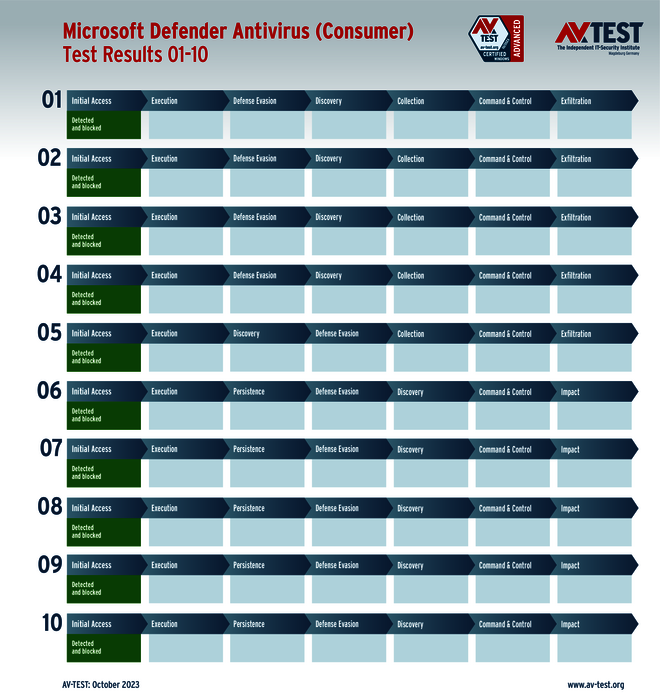

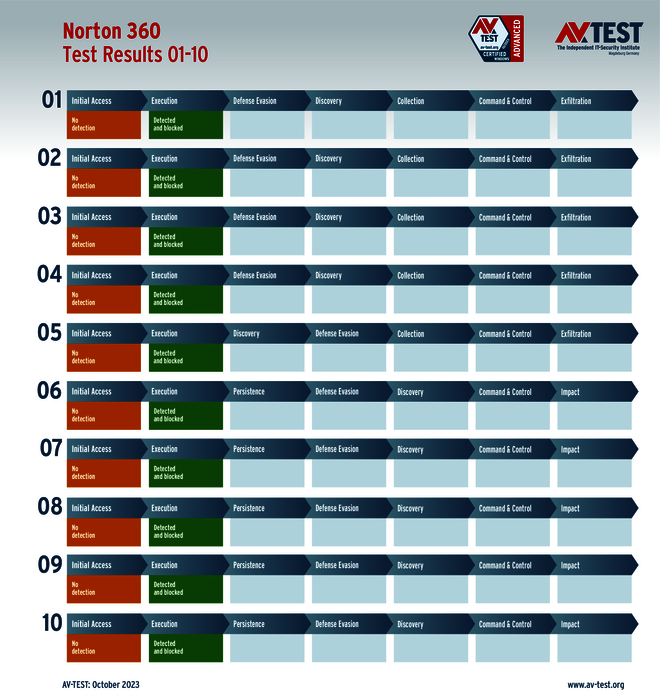

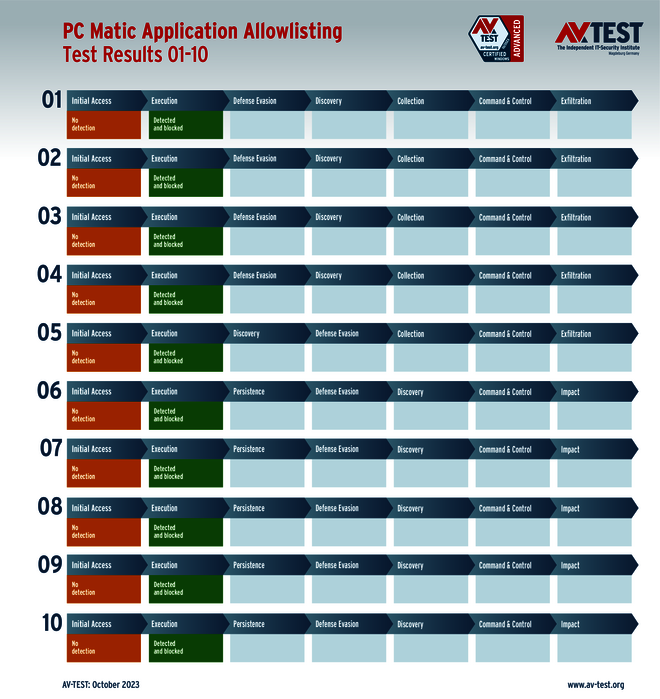

Pruebas de productos ATP para usuarios privados

En la actual prueba de Advanced Threat Protection (ATP), realizada en septiembre y octubre de 2023, 10 productos de seguridad demuestran lo bien que protegen también contra ransomware y ladrones de datos. Los paquetes proceden de los siguientes fabricantes: AhnLab, Avast, AVG, F-Secure, Kaspersky, Malwarebytes, McAfee, Microsoft, Norton y PC Matic.

Todos los productos demostraron el máximo rendimiento en la prueba: ningún ransomware o ladrón de datos consiguió superar el muro de contención del respectivo paquete de seguridad en ningún escenario. Tampoco las técnicas de ataque especiales, como la autofirma de archivos binarios, el uso de identidades de firma robadas o el uso indebido de Microsoft Software Installer condujeron al éxito del robo o la encriptación de datos.

Todos los productos para usuarios privados recibieron el certificado “Advanced Certified“ por conseguir al menos un 75 por ciento de los 30 puntos posibles en la puntuación de protección (o sea, más de 22,5 puntos).

Prueba de productos ATP para empresas

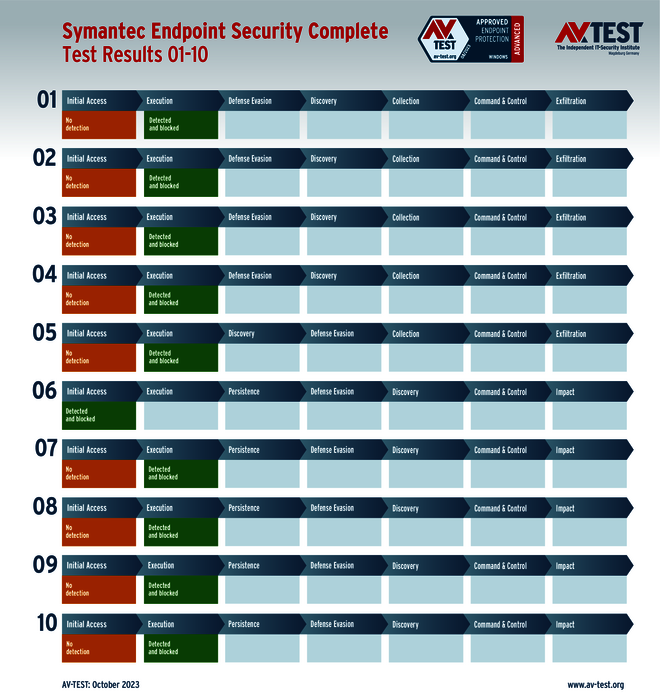

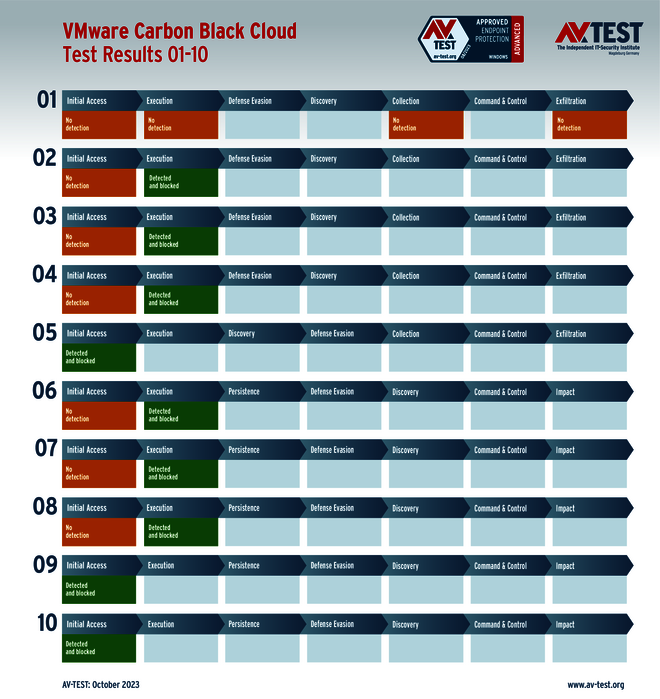

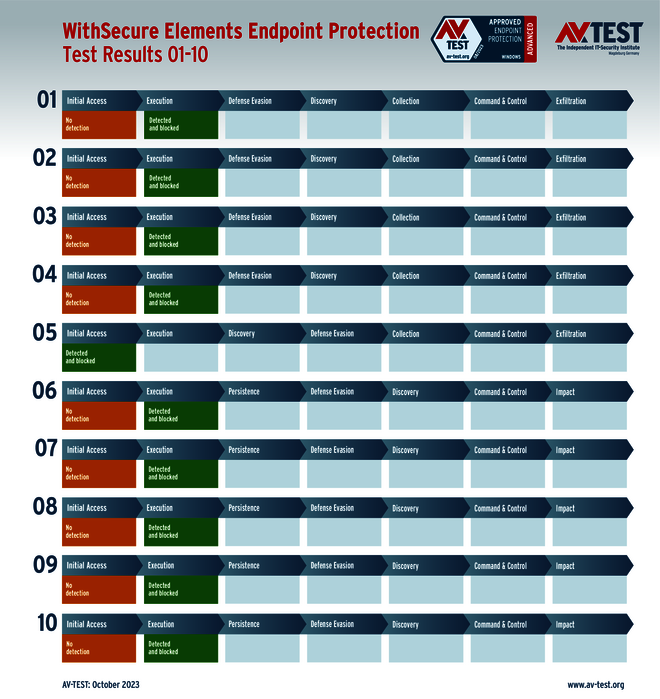

Las siguientes 12 soluciones de seguridad para empresas fueron examinadas en la prueba de Advanced Threat Protection para comprobar si resisten las técnicas de ataque de ladrones de datos y ransomware. Son los procedentes de Acronis, AhnLab, Avast, Check Point, Kaspersky (con 2 versiones), Malwarebytes, Microsoft, Seqrite, Symantec, WithSecure y VMware.

11 soluciones para empresas concluyeron la prueba perfectamente y consiguieron los máximos 30 puntos para su puntuación en protección. Las técnicas de ataque especiales tampoco pueden con ellas.

Únicamente VMware Carbon Black Cloud tuvo que pasar por completo en un caso. No detectó al ladrón de datos ni en el acceso inicial ni en la ejecución. El malware pudo propagarse por el sistema sin trabas, recabar datos, extraerlos e iniciar el chantaje. Por este caso se le descontaron tres puntos a la solución de seguridad.

Por su rendimiento, las soluciones recibieron también el certificado “Advanced Approved Endpoint Protection”, ya que todas consiguieron un 75 por ciento de los 30 puntos posibles en la puntuación de protección, es decir, 22,5 puntos. La única excepción es Acronis. Si bien terminó la prueba sin fallos, los certificados solo se entregan a quienes también han sido certificados en la prueba regular mensual y cumplen sus criterios.

Buena defensa contra ladrones de datos y ransomware

La prueba de septiembre-octubre en el ámbito de Advanced Threat Protection constata un rendimiento sin fallos para casi todos los fabricantes de software de seguridad. Todos los paquetes de seguridad para usuarios privados alcanzaron la máxima puntuación en protección.

De las soluciones para empresas, 11 de 12 productos demostraron un rendimiento impecable y consiguieron igualmente los 30 puntos máximos para la puntuación de protección. Solo un producto tuvo problemas en uno de los diez escenarios.

Las técnicas de ataque especiales, como la autofirma de archivos binarios, el robo de la identidad de firma y el uso indebido de Microsoft Software Installer, tampoco les sirven de nada a los atacantes. Los productos de seguridad detectan estas técnicas y el malware no tiene ninguna posibilidad.