Test et étude : les logiciels de sécurité sont-ils efficaces contre les ransomwares actuels sous Windows 11 ?

Que se passe-t-il vraiment lors d’une attaque au ransomware ? Est-elle simplement stoppée ? Des processus dangereux peuvent-ils continuer à opérer ? Des composants peuvent-ils rester dans le système ? AV-TEST a utilisé 10 scénarios avec des ransomwares actuels et leurs techniques d’attaque SysWhispers, Reflective DLL Injection et Reflective DLL Loading pour lancer des offensives contre des logiciels de sécurité pour entreprises et utilisateurs privés sous Windows 11. Chacune des étapes de l’attaque a été analysée et documentée. C’est en effet le seul moyen de donner une image détaillée d’une attaque qui montre comment se comportent les suites de sécurité. Ce test de grande envergure accompagné d’une étude s’inscrit dans la série des tests Advanced Threat Protection, très informative sur les performances des solutions de cybersécurité.

La série des tests Advanced Threat Protection permet à AV-TEST de présenter des informations et des résultats d’études obtenus à l’issue de tests effectués pour la première fois sur des solutions de sécurité pour entreprises et pour particuliers sous Windows 11. Ils viennent compléter l’image que donnent les tests classiques effectués 6 fois par an par AV-TEST sur les capacités de protection des suites de sécurité.

Le nom « Advanced Threat Protection » laisse déjà entendre qu’il s’agit davantage de recherche et d’étude que de simples résultats de tests. En effet, le laboratoire utilise dans cette série des techniques d’attaque actuelles avec ransomwares pour mettre les produits à l’épreuve, comme c’est le cas dans la réalité quotidienne des entreprises et des particuliers en matière de cybersécurité.

Cette étude demande énormément de moyens, car chacune des étapes doit être suivie, analysée et évaluée par les experts. Et comme les attaquants opèrent de manière très dynamique, pratiquement aucune étape n’est prédéfinie. Au contraire, les attaquants recherchent et utilisent des chemins parfois inattendus pour contourner les mesures de sécurité ou déjouer une détection. C’est la raison pour laquelle les résultats du test à proprement parler ont été collectés et enregistrés dès août 2022, tandis que leur évaluation s’est effectuée dans les mois suivants.

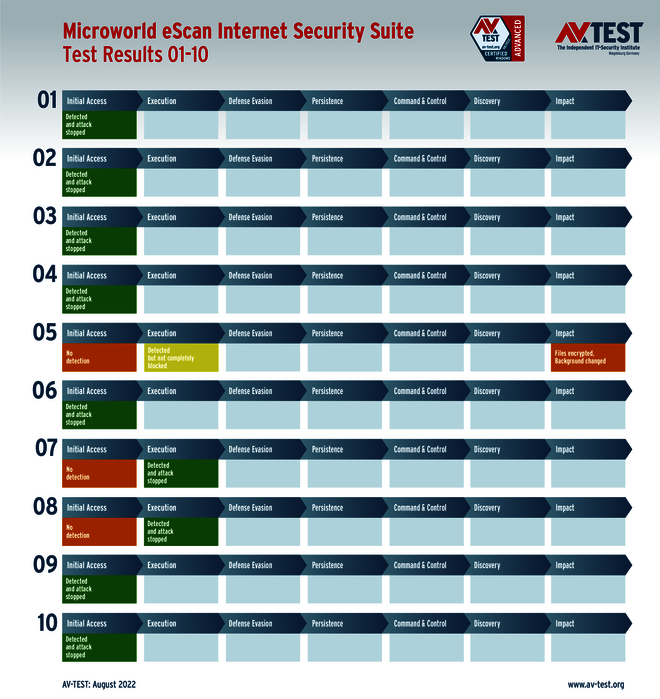

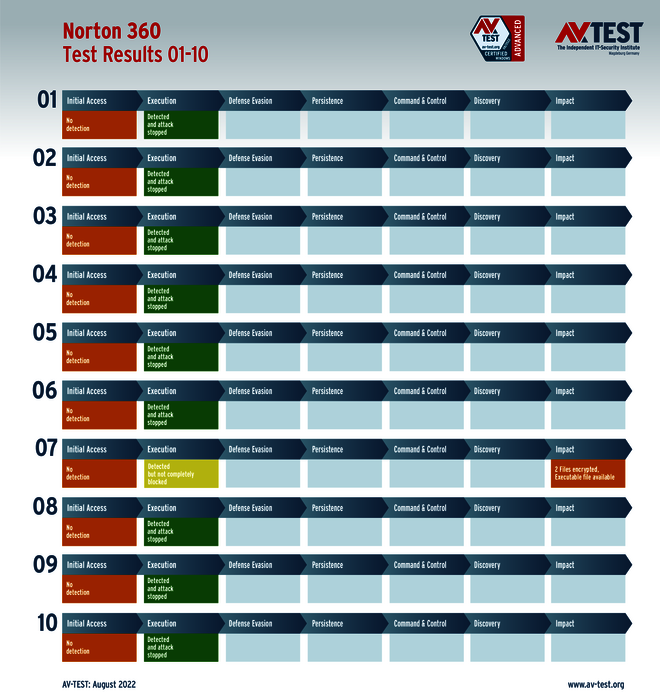

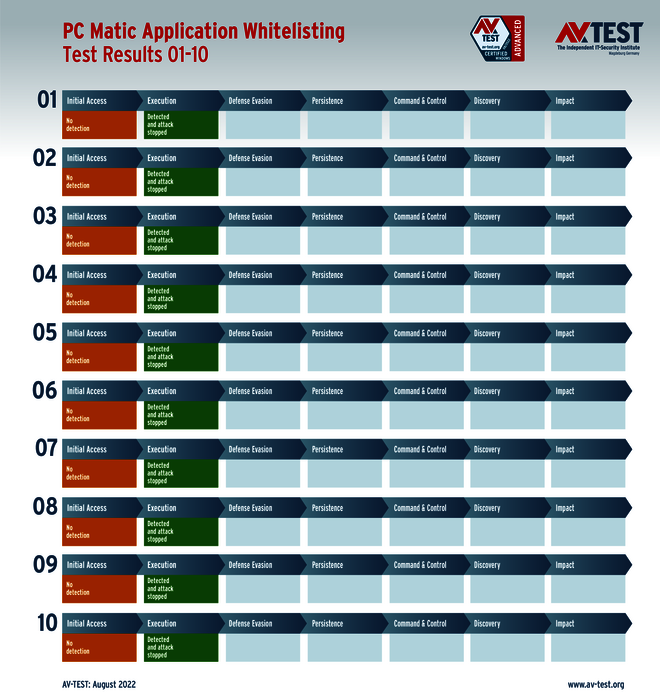

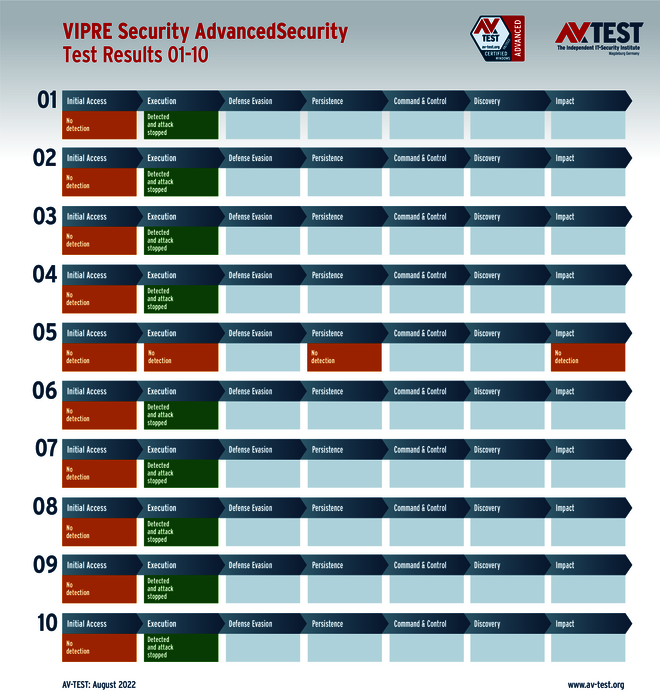

Le laboratoire a testé les produits pour utilisateurs particuliers suivants : AhnLab, Bitdefender, G DATA, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic et VIPRE Security.

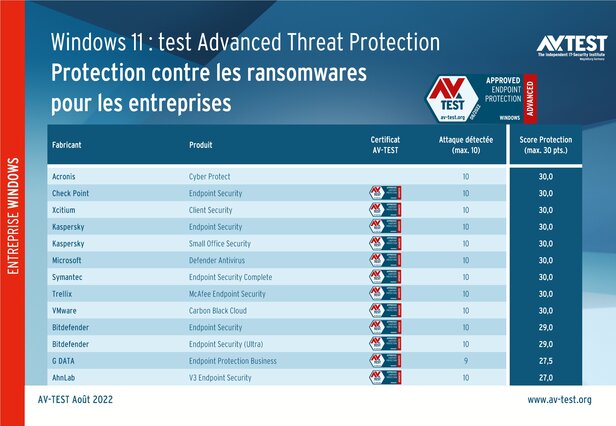

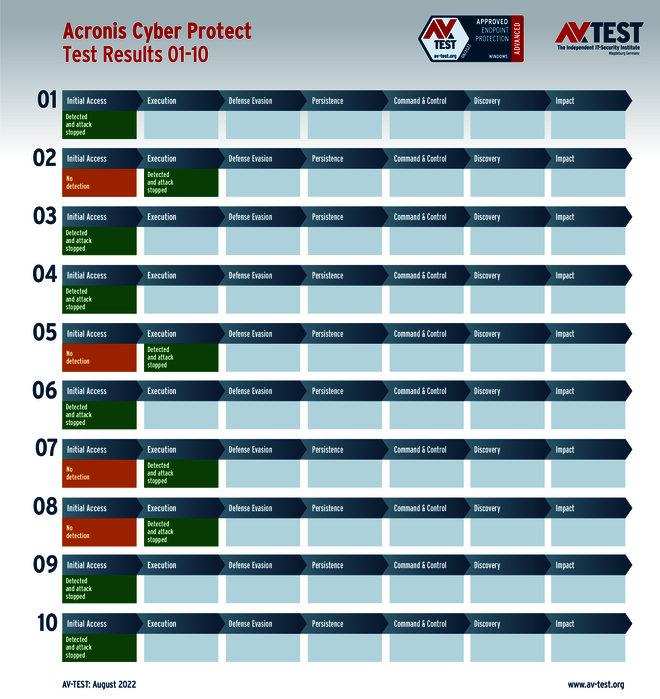

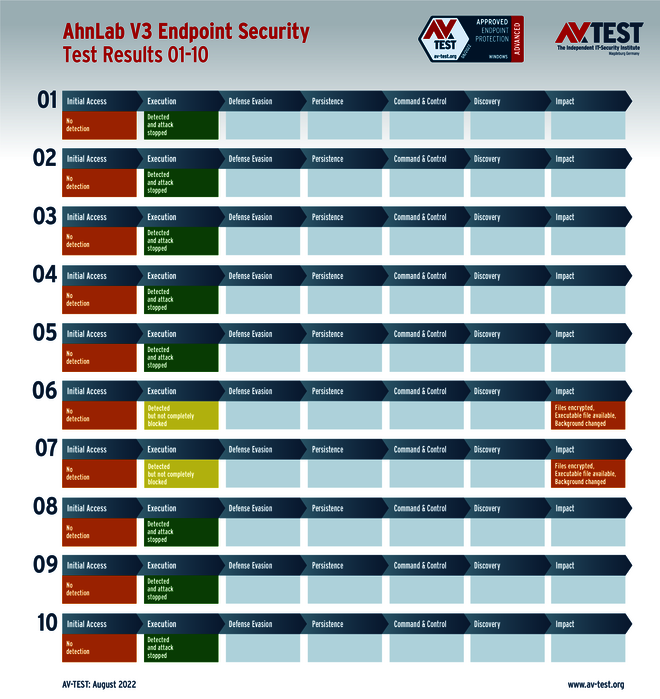

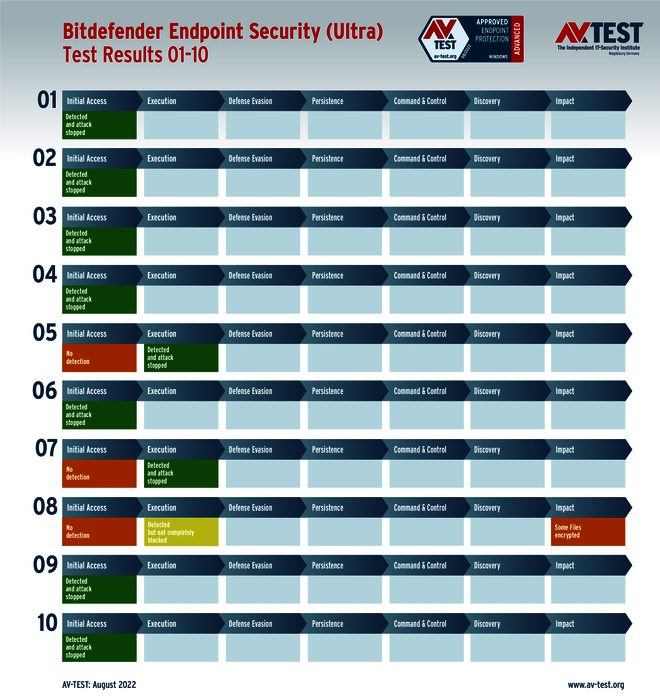

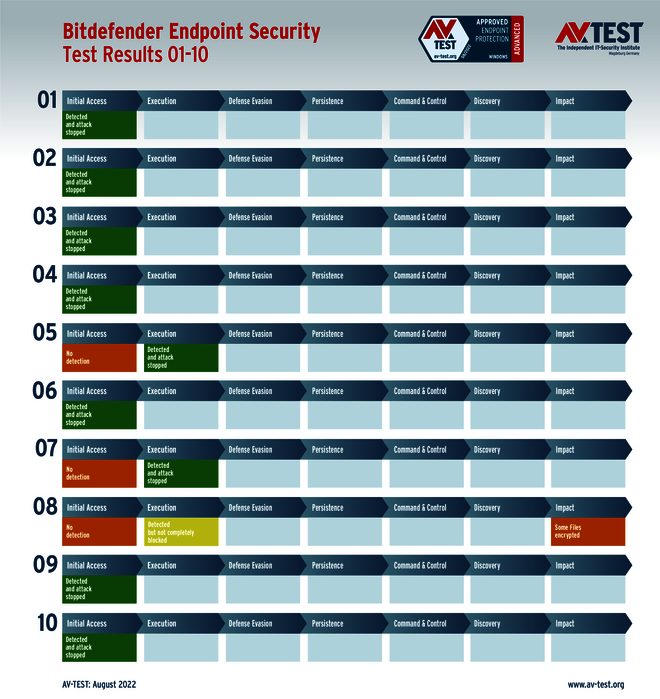

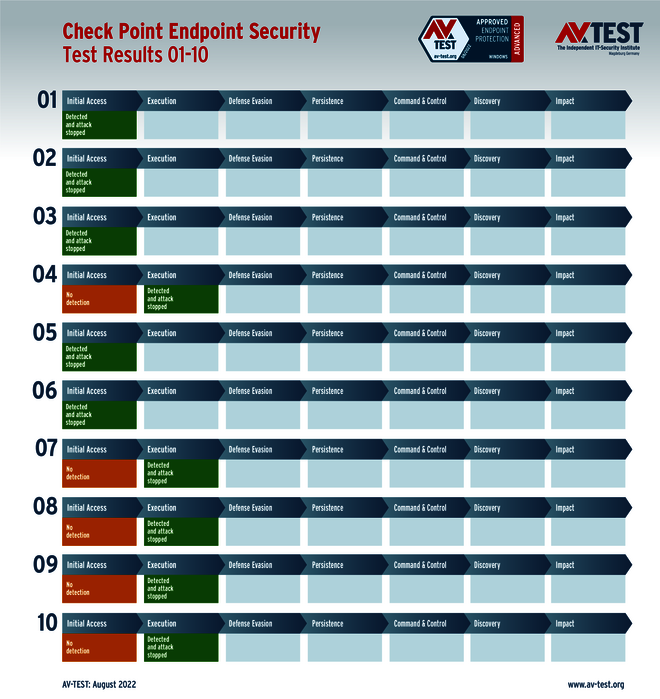

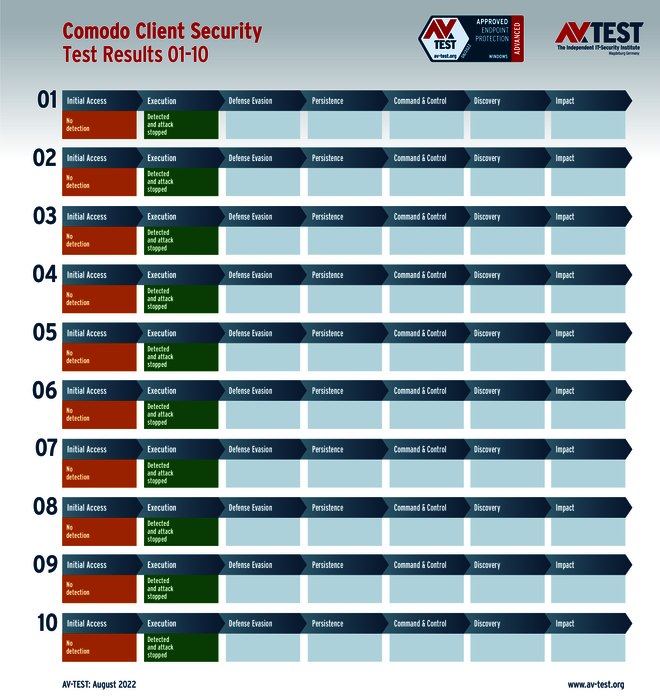

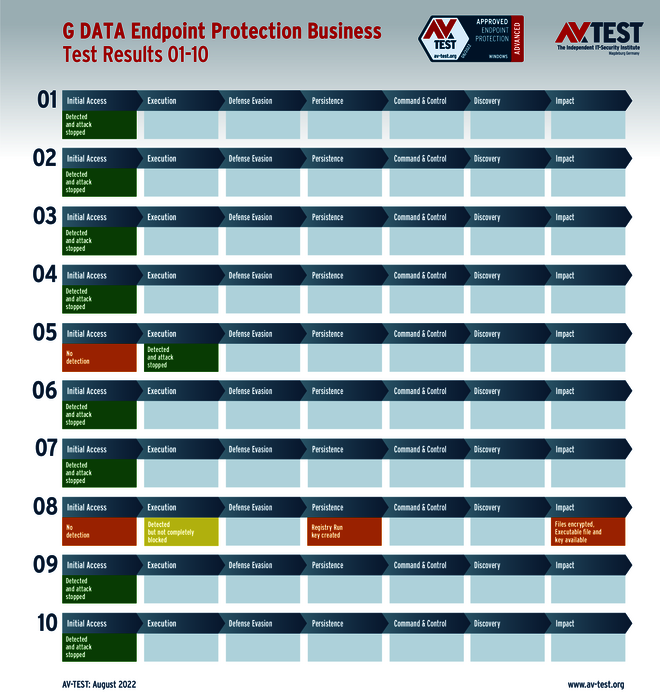

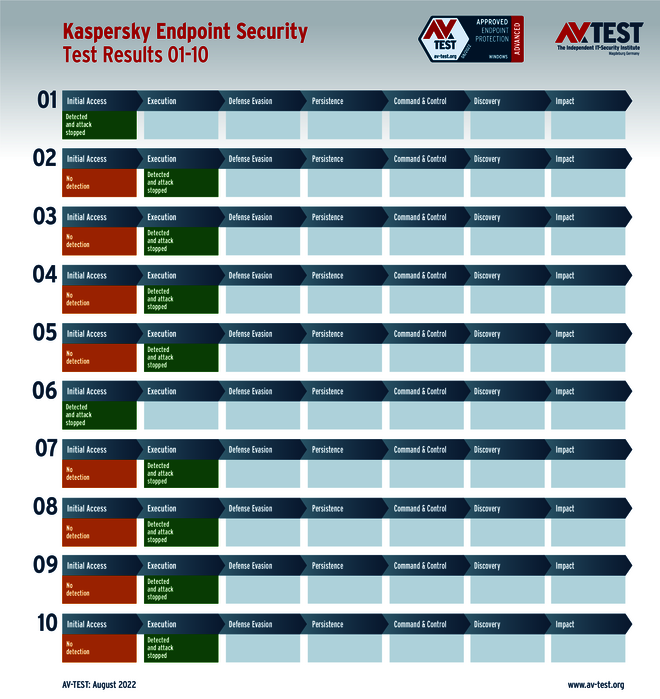

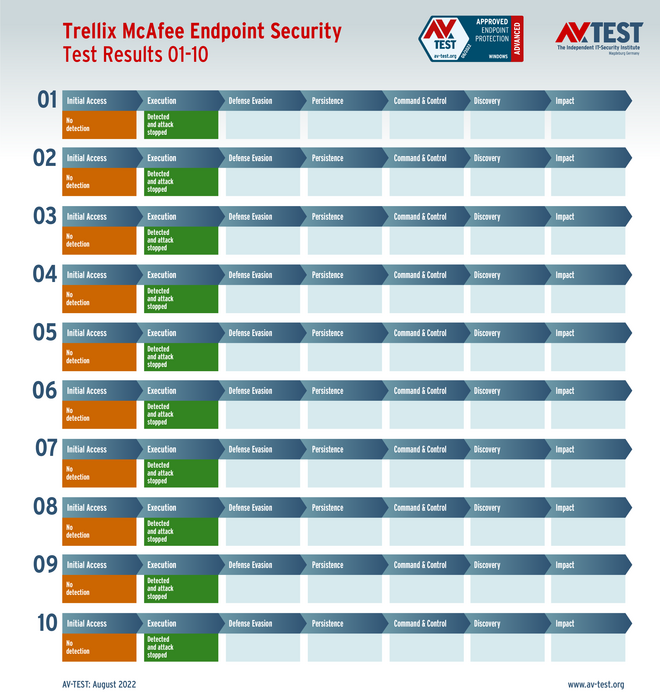

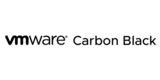

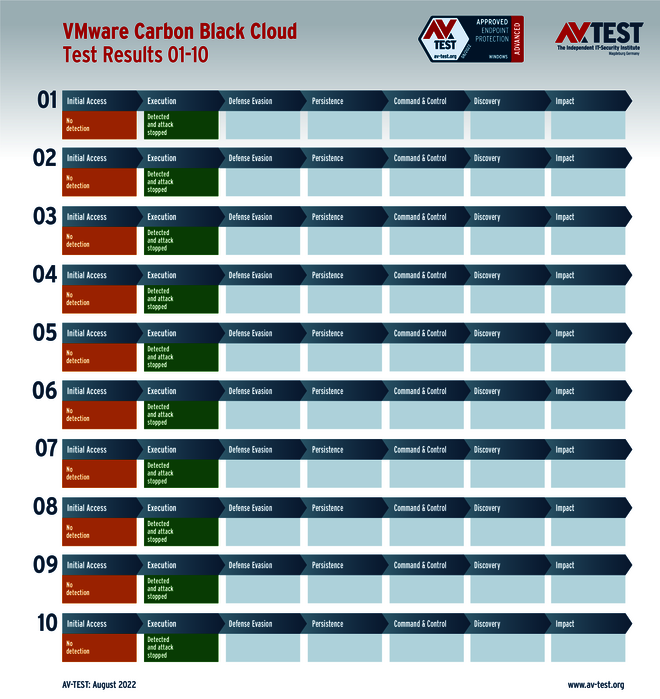

Le laboratoire a testé les produits pour entreprises suivants : Acronis, AhnLab, Bitdefender (2 versions), Check Point, Xcitium, G DATA, Kaspersky (2 versions), Microsoft, Symantec, Trellix et VMware.

Scénarios d’attaques réels utilisant des techniques actuelles

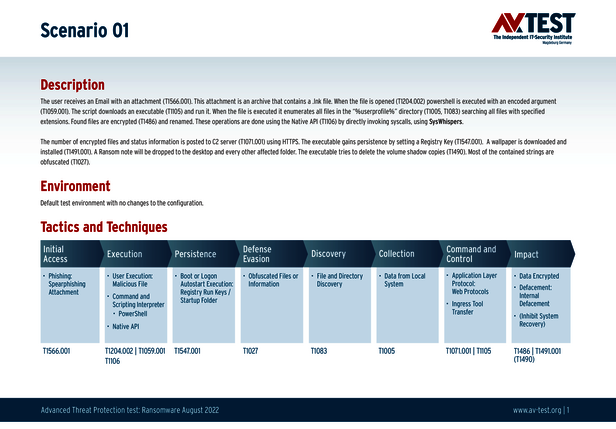

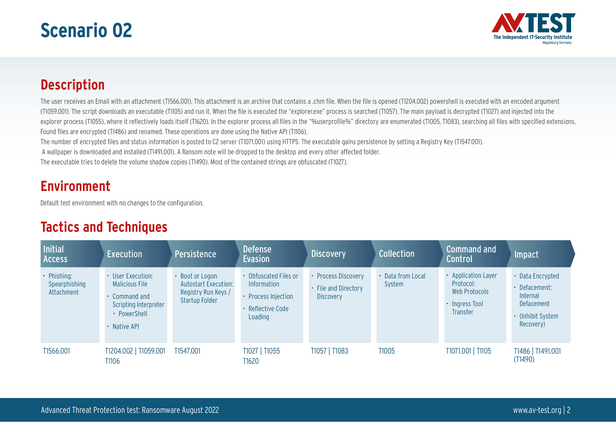

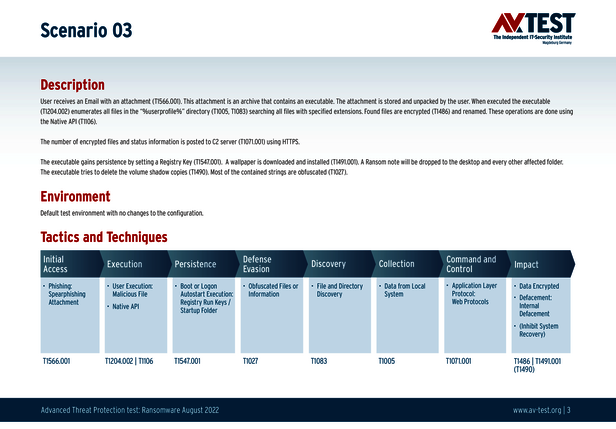

Le test actuel confronte chaque produit à 10 scénarios spéciaux. Ils comprennent chacun trois techniques d’attaque différentes actuellement utilisées par des cybercriminels ou des groupes APT.

SysWhispers : Cette stratégie d’attaque relève d’une approche technique complexe visant à contourner toute détection par une suite de sécurité ou un EDR. BluStealer Loader par exemple est un programme malveillant répandu qui utilise ou a utilisé cette technique.

Reflective DLL Injection : Cette technique est utilisée pour exécuter un code malveillant lui-même composant d’un code fiable. De plus, un processus fiable est manipulé de sorte qu’il télécharge et exécute le DLL avec le malware. Sa particularité : l’attaque est effectuée sans fichier (« fileless »), c'est-à-dire qu'elle a lieu directement dans la mémoire du processus fiable. Il n’existe donc pas de fichier qui pourrait être détecté. Cette technique a été utilisée entre autres par le fileless ransomware Netwalker. Actuellement, d’autres cybercriminels copient cette technique d’attaque.

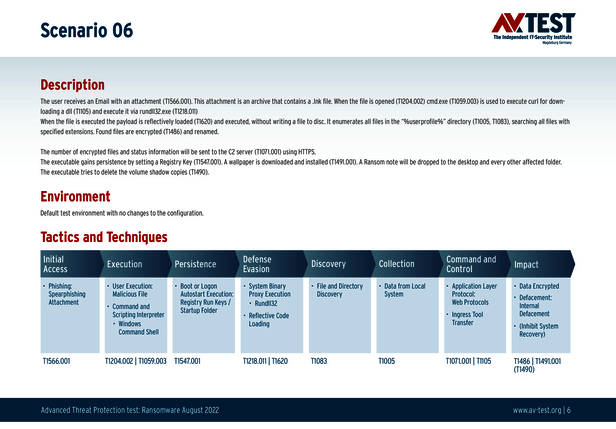

Reflective DLL Loading : Cette technique d’attaque ne nécessite aucun autre processus fiable, mais télécharge le programme malveillant et une charge utile (payload) cryptée qu’elle décrypte seulement dans la mémoire, ce qui complique considérablement la détection de l’attaque. Ce type d’attaque est utilisé entre autres par le malware LokiBot dont s’est servi le groupe SilverTerrier.

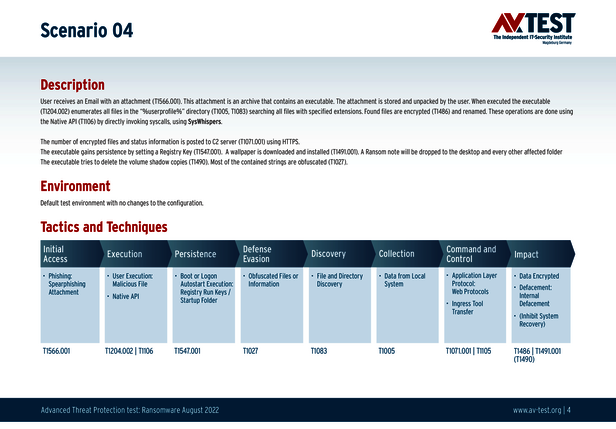

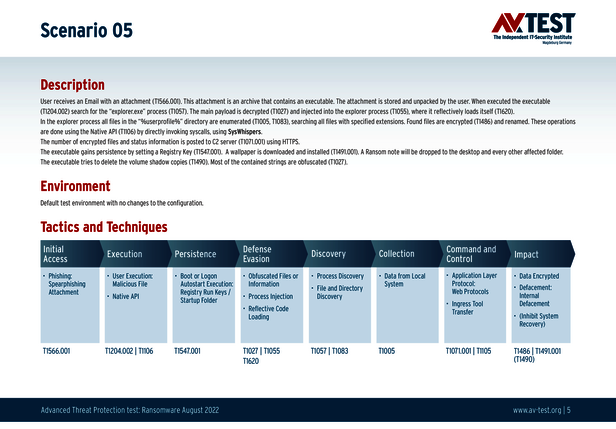

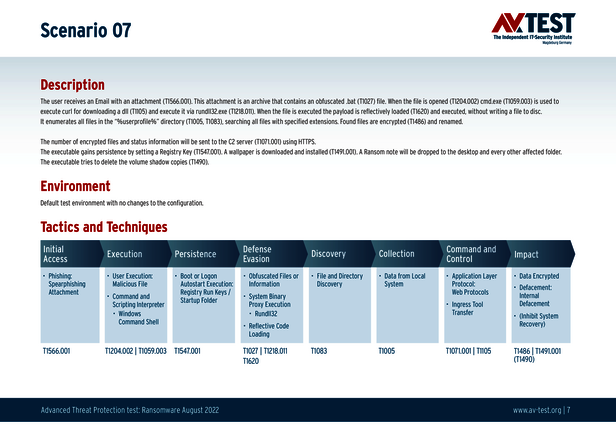

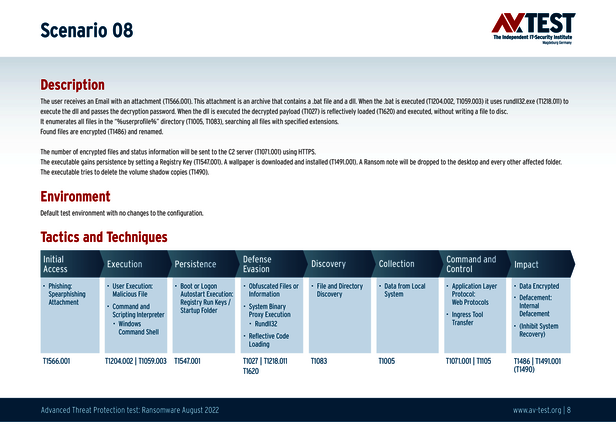

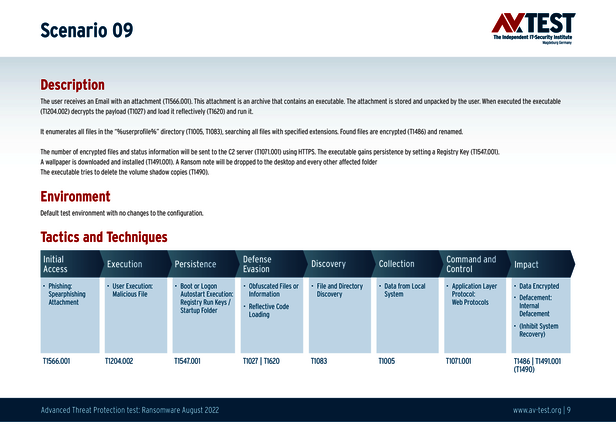

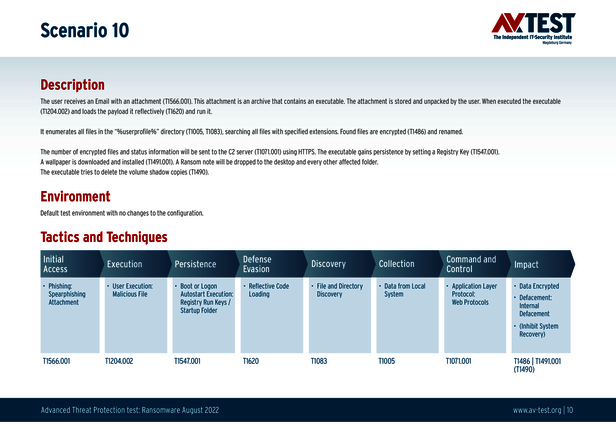

Toutes ces techniques peuvent receler plusieurs types de programmes malveillants ou être directement utilisées comme moyen d’attaque. Pour que les intéressés puissent mieux suivre les processus, nous avons détaillé les descriptions des 10 scénarios (voir l’encadré « Scénarios » ci-dessous). On y trouve également les codes des techniques de MITRE ATT&CK qui permettent de comprendre les différentes étapes d’une attaque. Ceci permet de voir à quelle étape de l’attaque la suite antivirus a réagi ou non. En supplément se trouve désormais la description concrète de l’attaque, avec la technique d’attaque utilisée. Il s’agit dans le présent test d’une description très détaillée des trois techniques sommairement présentées plus haut : SysWhispers, Reflective DLL Injection et Reflective DLL Loading.

22 solutions et suites de sécurité testées en laboratoire

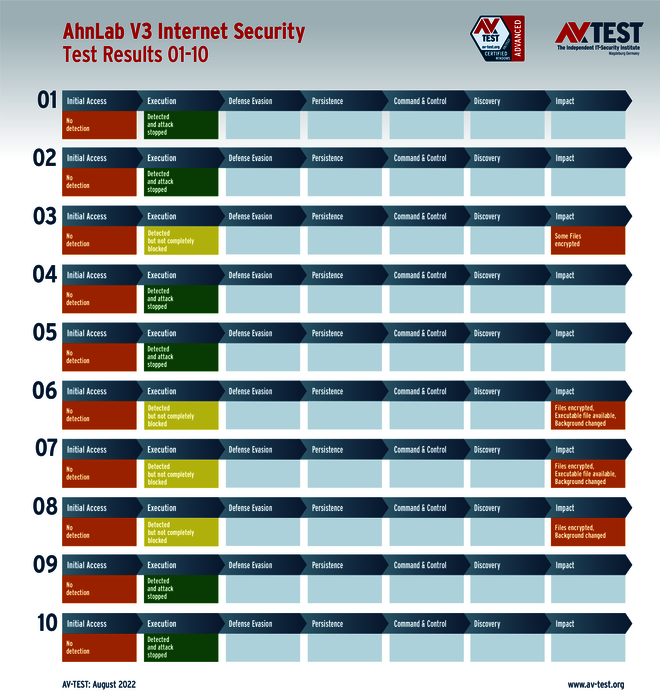

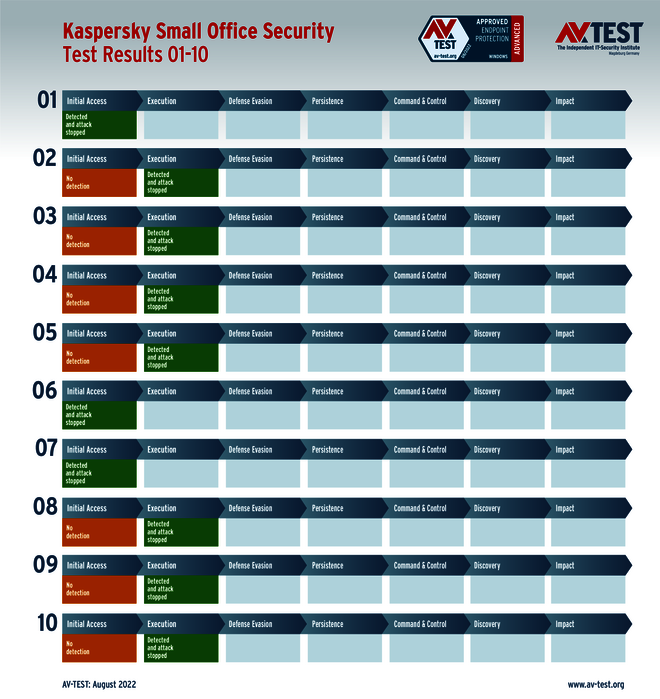

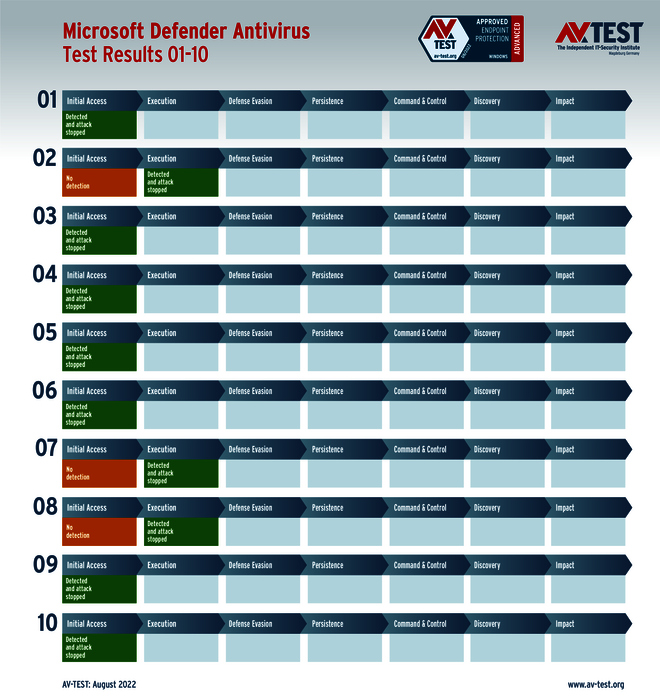

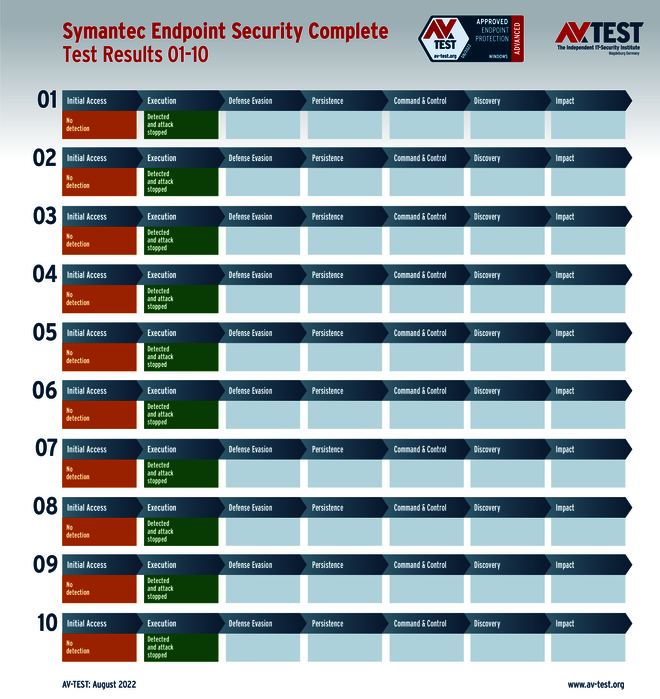

Les graphiques d’évaluation finaux montrent très précisément quand une solution de protection a détecté l’attaque ou non, l’a contrée ou non, l’a stoppée au cours d’étapes ultérieures ou non. Pour une neutralisation réussie, les suites testées obtiennent jusqu’à 3 points par scénario. Au total, pour les 10 scénarios, le laboratoire attribue jusqu’à 30 points qui constitueront le score de protection final.

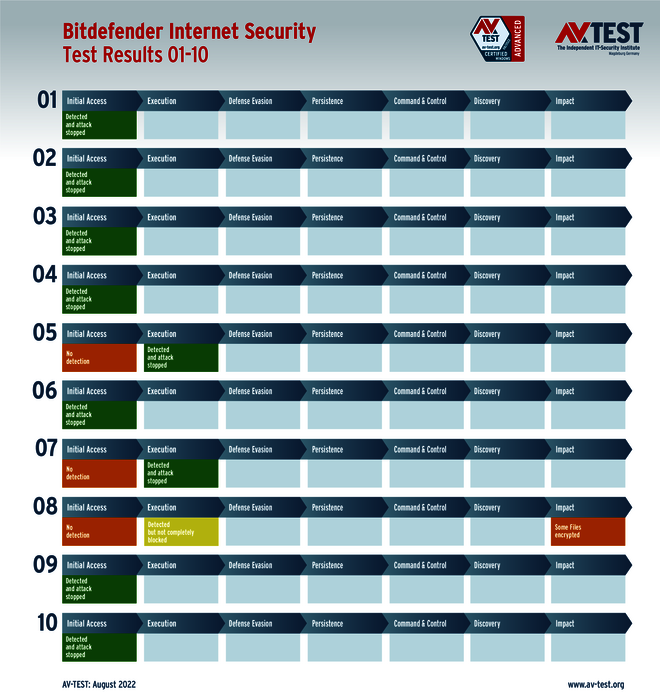

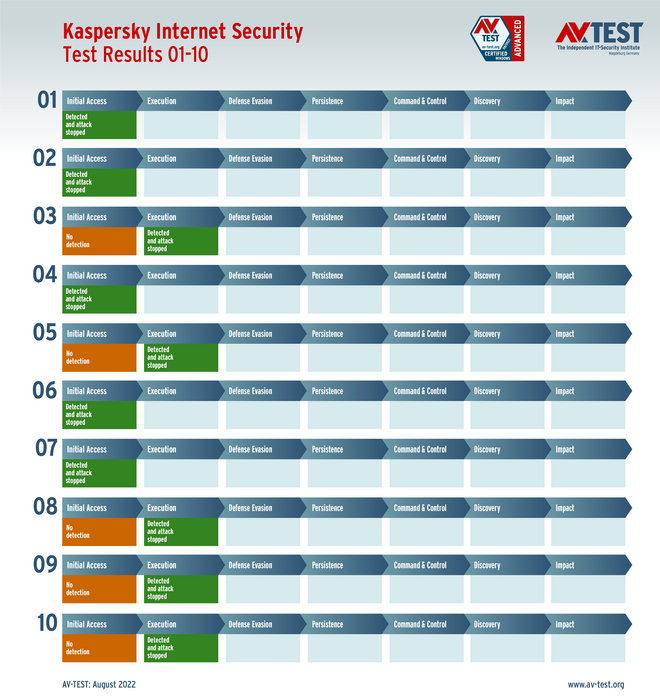

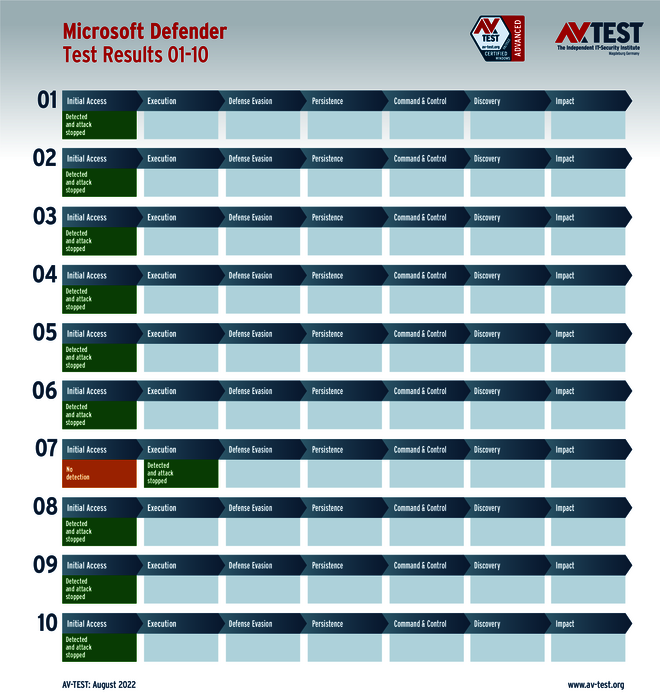

Comme nous l’avons expliqué ci-dessus, le déroulement des 10 scénarios du test est précisément défini et le résultat documenté. Les graphiques présentant les résultats des 10 épreuves ont un code couleur qui en simplifie la lecture. Si un ransomware est bloqué par la suite de protection au cours de l’une des deux premières étapes (initial access ou execution), on considère que l’attaque a été contrée avec succès. Si c’est le cas, le code couleur affiche la couleur verte : attaque stoppée. Jaune signifie : partiellement stoppée. Orange signale : attaque non stoppée (no detection). Le champ jaune à la fin peut indiquer deux résultats : si l’attaque n’a été que partiellement détectée, alors soit certains fichiers sont cryptés (some files encrypted), soit le ransomware a été empêché de crypter, mais il reste dans le système (malware remains on system). Si on trouve un champ orange à la fin de la série de graphiques, cela signifie que l’attaque n’a pas été détectée et que le ransomware a pu s’exécuter complètement (files encrypted).

Scénarios de test

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, par ex.« T1059.001 », correspondent dans la base de données Mitre à « Techniques » sous le point 1059.001 «Command and Scripting Interpreter PowerShell ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée.

De plus, toutes les techniques d’attaque sont expliquées, ainsi que la manière dont les logiciels malveillants opèrent.

Protection contre les ransomwares pour les particuliers :

L’analyse des 9 suites de sécurité pour particuliers utilisant Windows 11 révèle certes de bons résultats, mais également quelques déceptions. Seules les suites de Kaspersky, Microsoft et PC Matic ont détecté et bloqué l’attaque dans son intégralité sans commettre aucune erreur dans les 10 scénarios. Pour cette performance, elles récoltent le score maximal de 30 points.

Les suites de Bitdefender et NortonLifeLock ont également détecté tous les attaquants, mais elles ont échoué dans un scénario précis et certains fichiers ont été cryptés. Malgré cette défaillance, les deux produits obtiennent tout de même 29 points sur 30.

Microworld et G Data ont eux aussi rencontré des difficultés dans un scénario. Tous deux ont bien identifié l’attaquant sans toutefois pouvoir le stopper complètement. Microworld a pu empêcher que le programme malveillant installe une clé de registre dans le système, mais pas G Data. Au final, des données ont été cryptées, ce qui a coûté de précieux points aux deux produits. Microworld totalise 28,5 points, G Data 27,5.

VIPRE Security a réagi à la perfection dans 9 scénarios, mais manqué une fois de détecter un attaquant. Le cryptage du système lui a coûté trois points, le score final pour cette suite est donc de 27 points.

Le logiciel de sécurité d’AhnLab a bien identifié les attaquants dans 10 scénarios sur 10, mais n’a pas réussi à bloquer complètement l’attaque dans 4 cas. Dans un cas, le système a été partiellement crypté et dans les trois autres, le système Windows 11 tout entier a été crypté, et une rançon classique a été réclamée par affichage d’un message. Le score final ne s’élève qu’à 24,5 points.

Dès qu’un produit atteint au moins 75 % des 30 points maximum à l’issue du test, il obtient le certificat « Advanced Certified ». Comme tous les produits ont réalisé un score de protection de 22,5 points minimum, tous se voient attribuer ce certificat.

Solutions pour entreprises contre les ransomwares

Du côté des solutions de protection pour entreprises, le résultat final est nettement plus satisfaisant. Pas moins de 9 solutions sur 13 ont identifié tous les attaquants sans commettre aucune faute, protégeant ainsi efficacement les systèmes Windows 11 testés. Toutes les attaques, telles qu’elles sont lancées quotidiennement sur les systèmes des entreprises, ont été contrées.

Les solutions d’Acronis, Check Point, Xcitium, Kaspersky (les deux versions), Microsoft, Symantec, Trellix et VMware se sont assuré les 30 points.

Bitdefender avec ses suites Endpoint Security et Endpoint Security Ultra a rencontré un problème dans le même scénario. L’attaquant a pu être identifié, mais pas totalement stoppé, ce qui a entraîné un cryptage partiel de certaines fichiers. Les deux versions du produit totalisent ainsi 29 points sur 30.

La suite pour entreprises de G Data a également rencontré de sérieux problèmes dans un cas particulier, bien qu’elle ait détecté l’attaquant. Cependant, le programme malveillant n’a pas pu être stoppé. Il s’est exécuté, a installé des clés de registre et crypté les données du système. La suite ne remporte que 0,5 points sur 3. Comme tous les autres cas testés se sont déroulés sans défaillance, G Data parvient finalement à récolter 27,5 points.

La solution d’AhnLab occupe la dernière place du classement avec 27 points sur 30. Dans deux cas précis, le produit a pu détecter les attaquants sans toutefois les bloquer totalement. Même si l’installation de clés de registre a été entravée, le ransomware a continué de s’exécuter et crypté le système entier.

Si un produit atteint 75 pour cent du score maximal de 30 points, le laboratoire lui décerne le certificat « Advanced Approved Endpoint Protection ». Lors de ce test, tous les produits ont réalisé un score supérieur aux 22,5 points nécessaires et obtiennent donc le certificat. Acronis est le seul à ne pas obtenir de certificat. Il a certes réussi le test sans erreur, mais seuls les produits qui sont certifiés lors des tests mensuels réguliers et qui remplissent les critères ici obtiennent le certificat.

Face à la complexité des attaques, les solutions doivent être sûres et flexibles

L’étude actuelle montre que beaucoup de solutions de sécurité pour les particuliers et les entreprises sont efficaces contre les techniques d’attaque avec les ransomwares les plus récents sous Windows 11.

Les résultats des solutions pour entreprises sont un peu meilleurs que ceux des produits destinés aux particuliers. Dans cette catégorie, seuls les trois produits de Kaspersky, Microsoft et PC Matic atteignent le score de protection maximal de 30 points.

Dans la catégorie des produits pour entreprises, pas moins de 9 solutions sur les 13 testées réalisent le score de protection maximal de 30 points : Acronis, Check Point, Xcitium, Kaspersky (les deux versions), Microsoft, Symantec, Trellix et VMware.

Les descriptions des 10 scénarios et des techniques employées montrent la complexité des attaques et les astuces utilisées par les attaquants pour parvenir à crypter un système. Les solutions de sécurité ont fort à faire : elles doivent surveiller et analyser de nombreuses opérations et processus dans les systèmes Windows 11. Simultanément, elles doivent faire le tri entre processus inoffensifs et processus dangereux qu’elles doivent alors bloquer. C’est précisément ce qui est difficile avec les nouvelles techniques d’attaque sans fichier qui interviennent directement sur les processus de la mémoire, tentant ainsi de contourner les mécanismes de défense du système. Mais même ces attaques sophistiquées peuvent être détectées et stoppées par les suites de sécurité pour Windows – du moins par la plupart d’entre elles.