ATP-Test: Data Stealer und Ransomware in der Defensive

Im Labor zeigt sich schnell, dass Data Stealer und Ransomware zwar immer das gleiche Ziel haben, aber die Wege zum erfolgreichen Angriff sehr unterschiedlich sind. Die Angreifer nutzen für jede Malware diverse Angriffstechniken, die es zu erkennen gilt. Im aktuellen Advanced Threat Protection-Test greifen in 10 realen Szenarien 10 verschiedene Malware-Exemplare die Testsysteme an. Dabei müssen die 22 Schutzlösungen für Unternehmen und private Nutzer auch die Techniken „Selbstsignierung von Binärdateien“, „gestohlene Signatur-Identität“ und „Missbrauch des Microsoft Software Installers“ erkennen. Die Testergebnisse zeigen schnell, dass die untersuchten Schutzlösungen in der Regel bestens trainiert sind, alle Angriffstechniken kennen und die Zugangswege unter Windows beschützen.

Tarnen, täuschen und angreifen, lautet die Taktik einer Malware, wenn sie ein System attackiert. Allerdings haben die Cybergangster viele Varianten zum Angriff auf Windows-Systeme entwickelt und verfeinert. Zu den besonderen Angriffstechniken zählen die Selbstsignierung von Binärdateien, sowie der Einsatz von gestohlenen Signatur-Identitäten. Ebenfalls perfide: der Missbrauch des Microsoft Software Installers zur Ausführung der Malware. Im aktuellen Advanced Threat Protection-Test führen die Experten im Labor in 10 realen Szenarien die Angriffe auf die Testsysteme mit je 5 Exemplaren von Data Stealern und Ransomware aus.

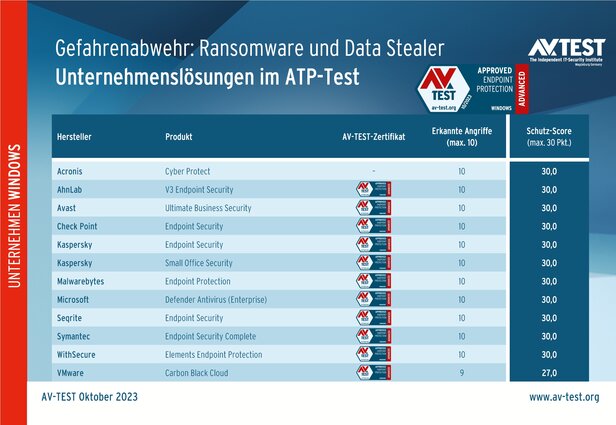

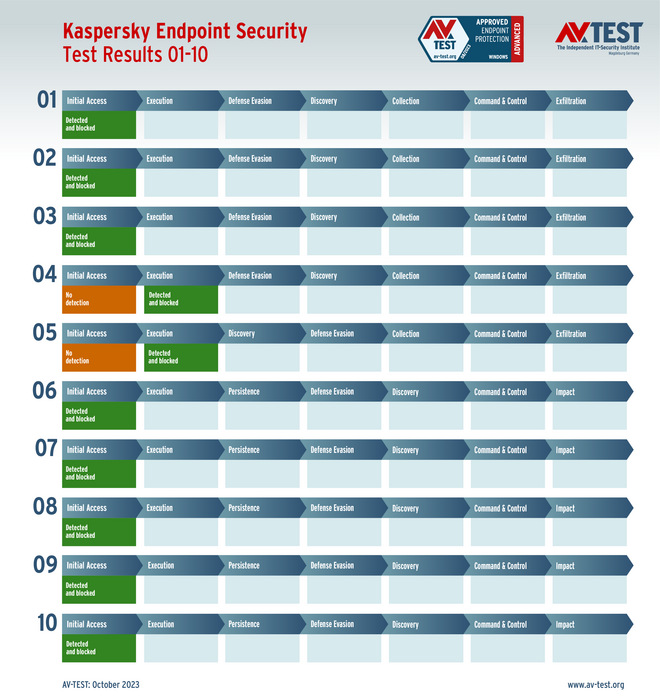

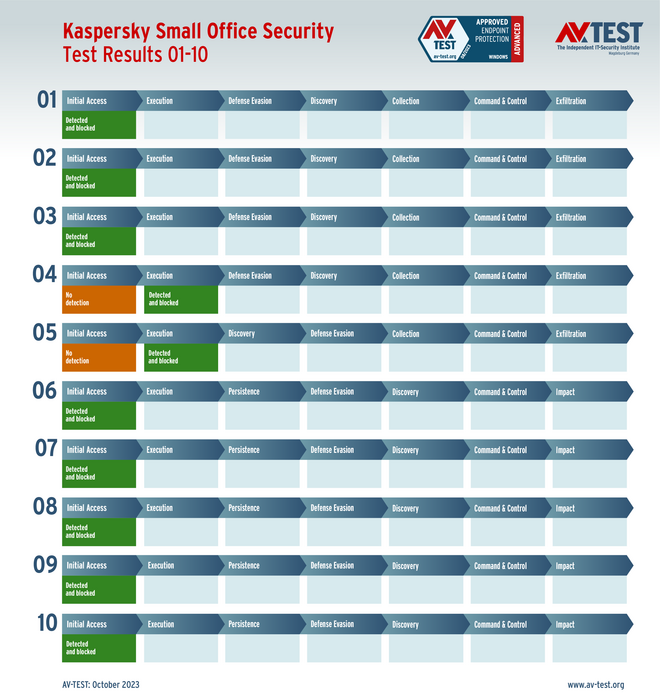

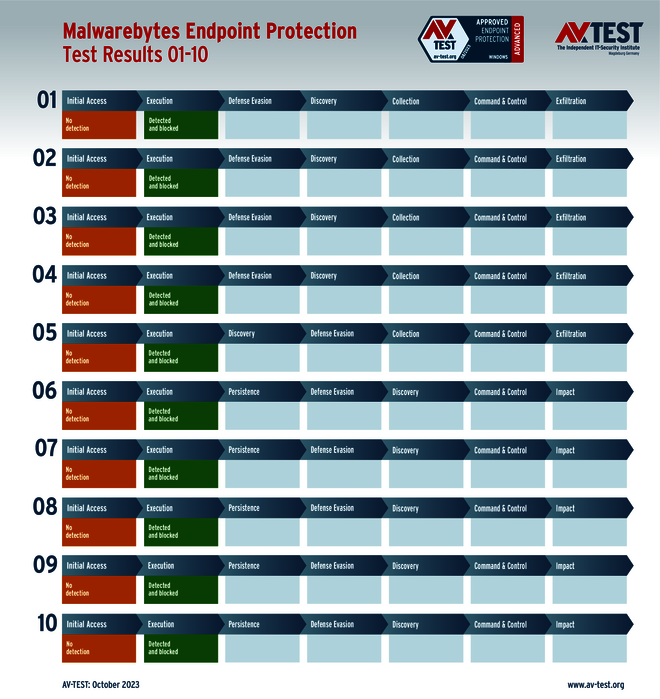

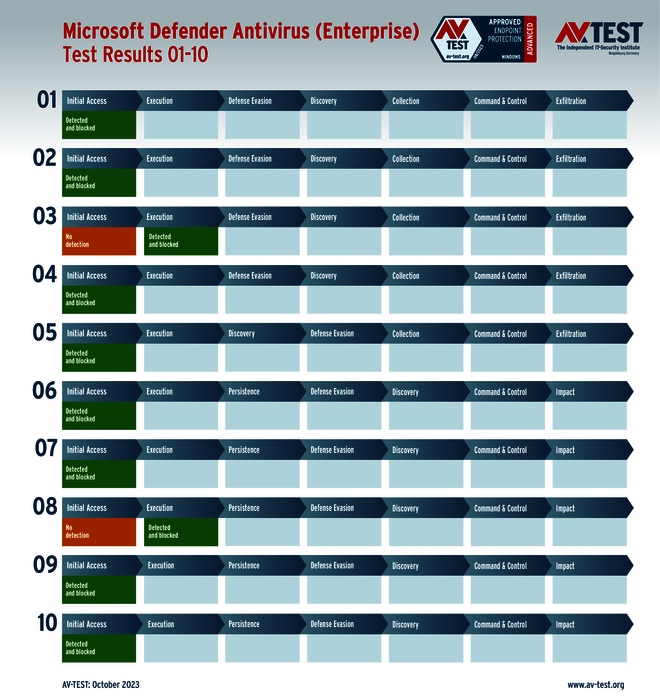

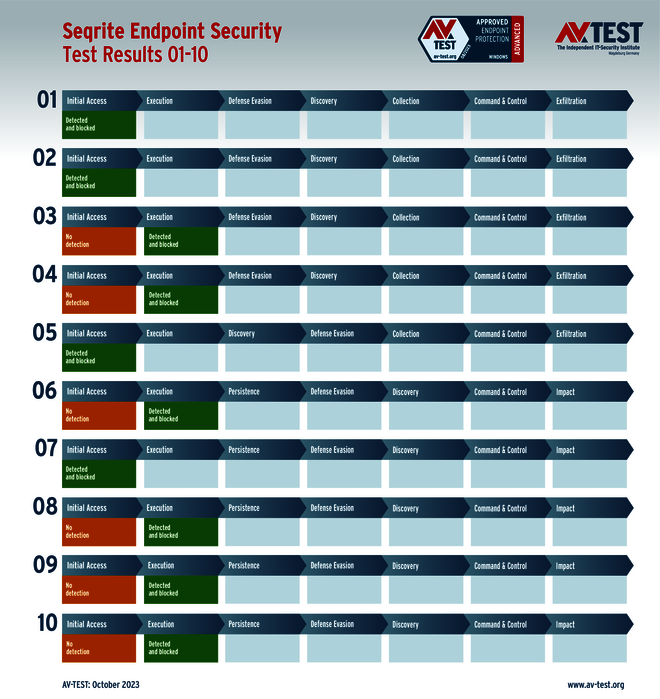

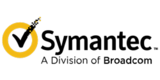

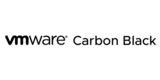

Im Labor mussten 22 Schutzprodukte für Unternehmen und private Anwender zeigen, wie gut sie im September-Oktober-Test 2023 gegen die 10 Ransomware- und Data Stealer-Exemplare bestehen. Bei jedem Angriff gab es 3 signifikante Punkte in Sachen Abwehr. Diese wurden bewertet und nach 10 Szenarien addiert. Somit liegt der Spitzenwert für den Schutz-Score in der Testtabelle bei 30 Punkten. Mit im Test sind die Unternehmens-Produkte von Acronis, AhnLab, Avast, Check Point, Kaspersky (mit 2 Versionen), Malwarebytes, Microsoft, Seqrite, Symantec, WithSecure und VMware.

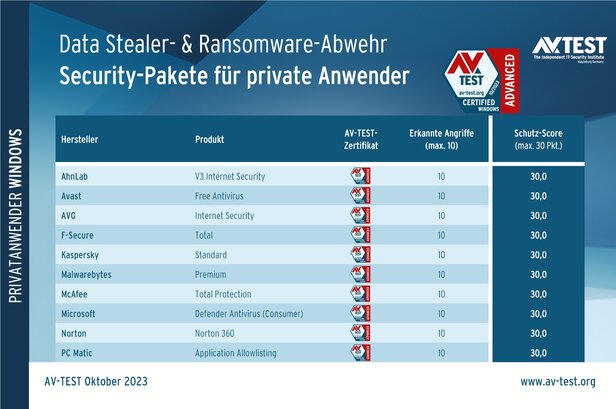

Die Schutzprodukte für private Anwender kommen von diesen Herstellern: AhnLab, Avast, AVG, F-Secure, Kaspersky, Malwarebytes, McAfee, Microsoft, Norton und PC Matic.

22 Schutzprodukte gegen raffinierte Angriffstechniken

Alle Produkte mussten im Test die Angreifer in den 10 Szenarien erkennen. Viele der Ransomware-Exemplare und die Data Stealer setzen bei ihrem Angriff auf folgende zusätzliche Techniken, welche die Schutzprogramme erkennen müssen.

Selbstsignierung von Binärdateien

Eine Codesignierung wird meist von Entwicklern für eine Binärdatei genutzt und soll einen gewissen Grad an Authentizität gewährleisten, dass die Binärdatei nicht manipuliert wurde. Entwickler nutzen oft die Möglichkeit der Selbstsignierung in den eigenen Testumgebungen, verteilen sie aber so nicht. Cyber-Angreifer nutzen die Technik der Selbstsignierung für ihre Malware, damit diese auf den ersten Blick authentischer erscheint. Sie wollen so Verteidigungssysteme täuschen.

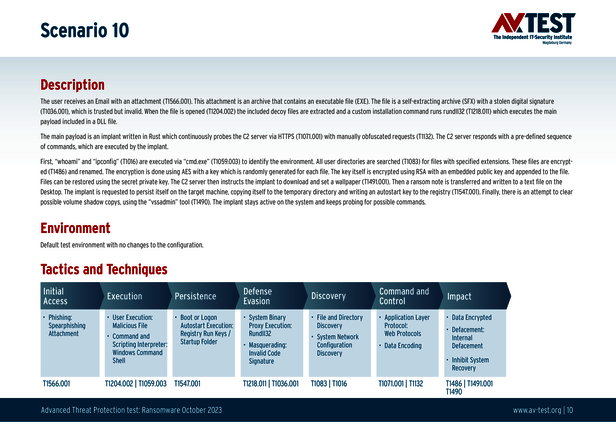

Gestohlene Signatur-Identität

Viele Anwendungen und Dateien von Entwicklern haben gültige und nachprüfbare Signaturen. Diesen Umstand versuchen Angreifer für ihre Malware zu missbrauchen: Cybergangster können die Metadaten und Signaturinformationen eines signierten Programms kopieren und als Vorlage für ihre Malware verwenden. Dateien mit ungültigen Codesignaturen fallen bei der Überprüfung der digitalen Signatur durch, erscheinen den Benutzern aber möglicherweise legitimer und Sicherheitstools können unter Umständen diese Dateien falsch behandeln.

Missbrauch des Microsoft Software Installer

Msiexec.exe ist das Befehlszeilendienstprogramm für den Windows Installer und wird üblicherweise mit dem Start von Installationspaketen (.msi) beauftragt, kann aber auch DLLs ausführen. Das Tool hat im System eine hohe Reputation und ist auch signiert. Angreifer versuchen daher msiexec.exe zu missbrauchen, um die Ausführung von Malware zu veranlassen. Lösungen zur Anwendungskontrolle könnten umgangen werden, wenn sie den potenziellen Missbrauch von msiexec.exe nicht berücksichtigen.

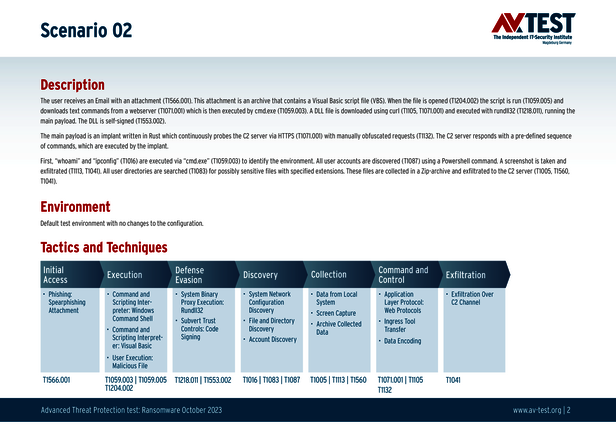

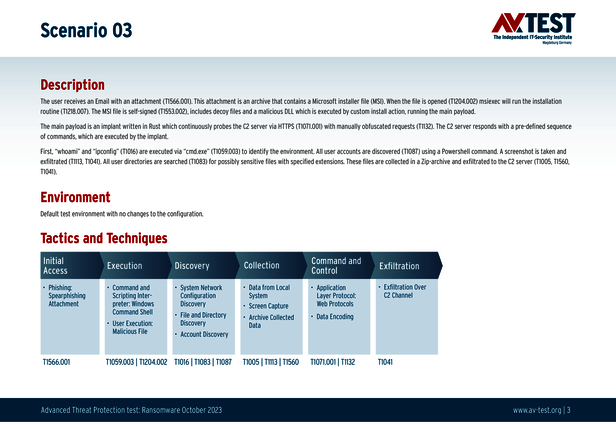

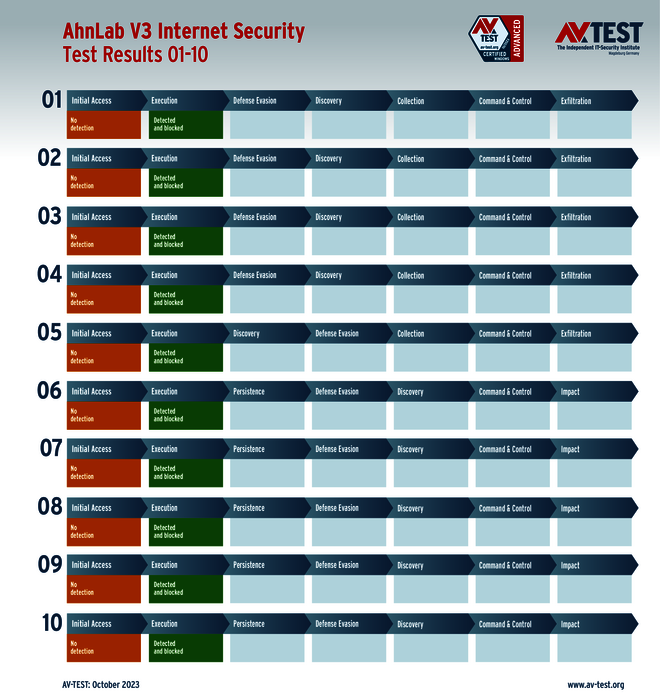

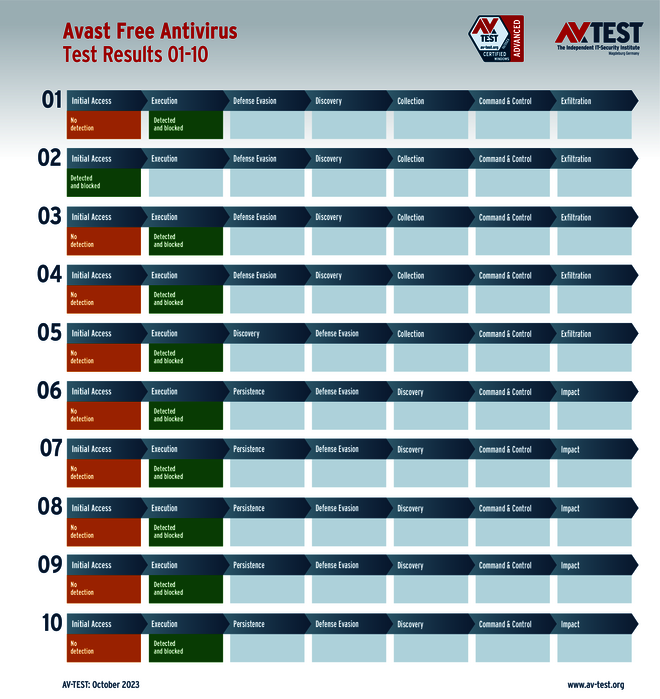

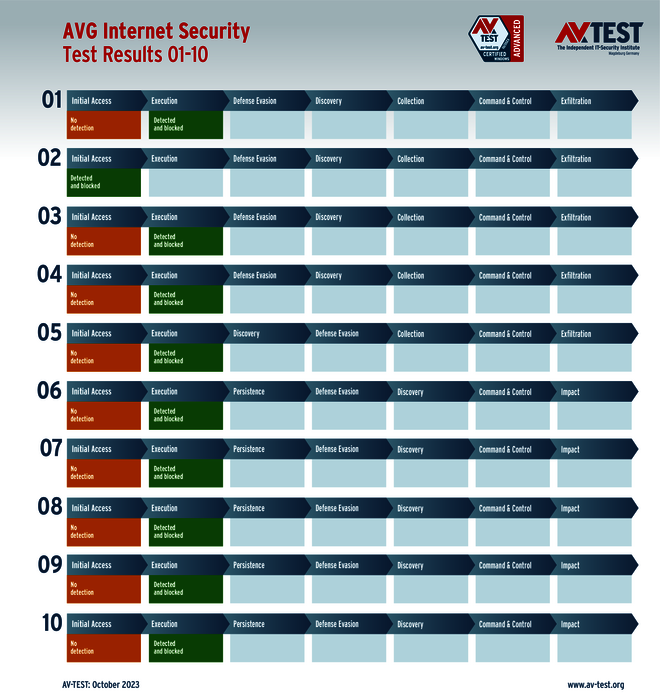

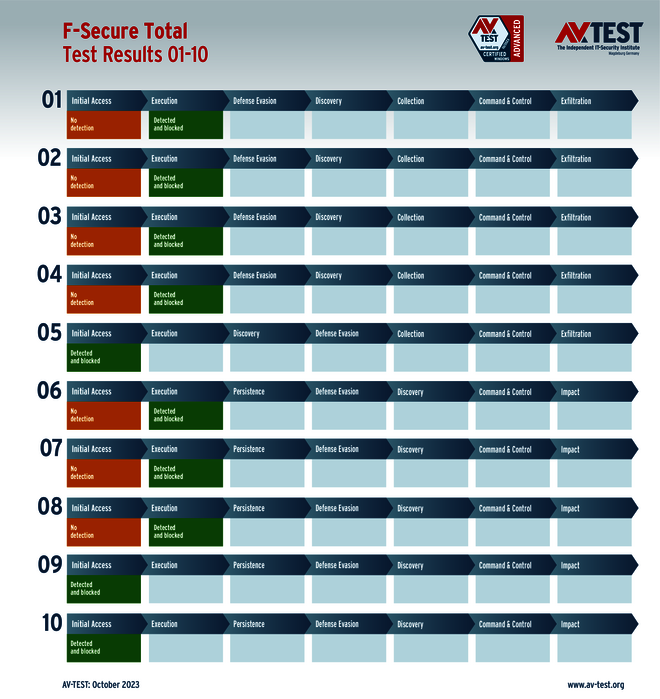

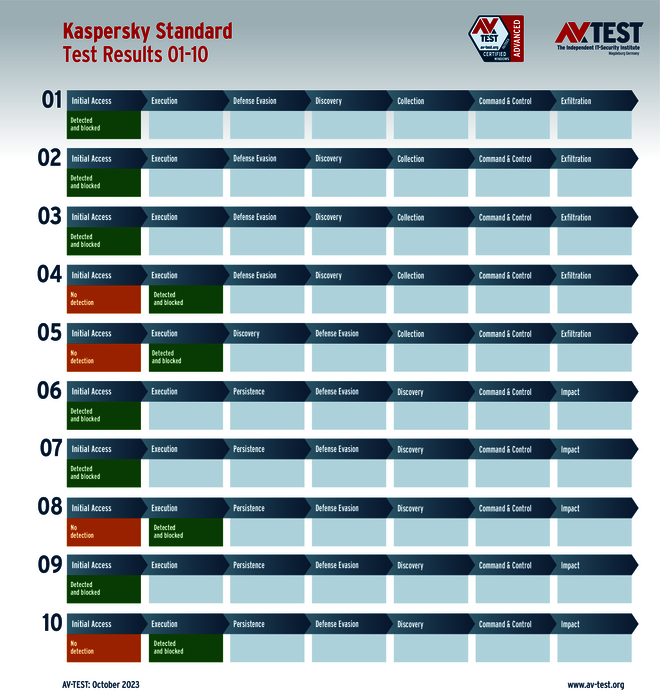

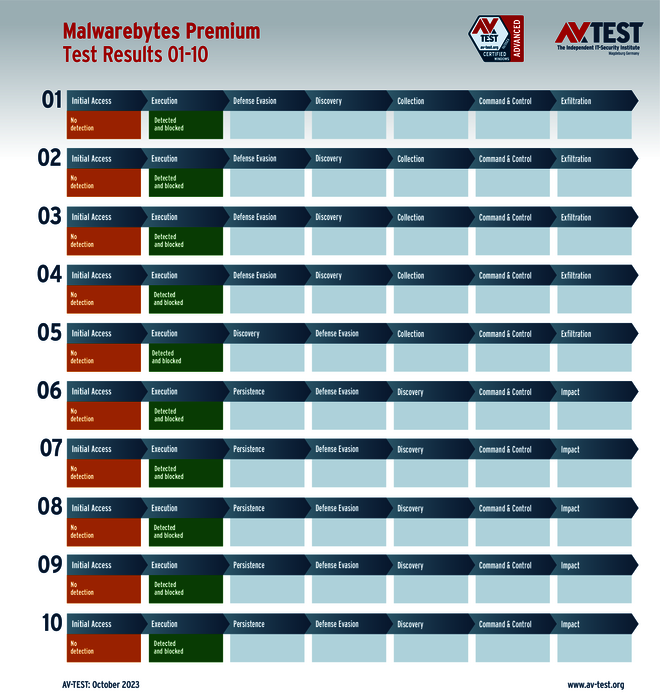

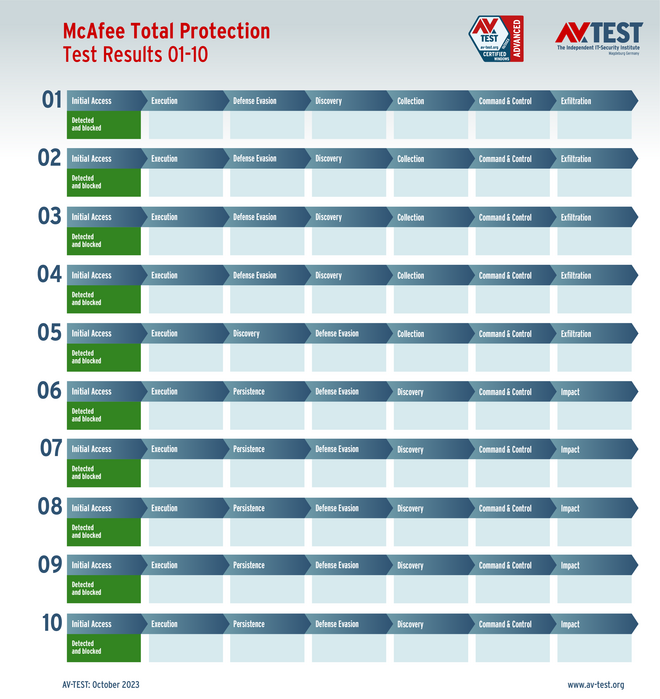

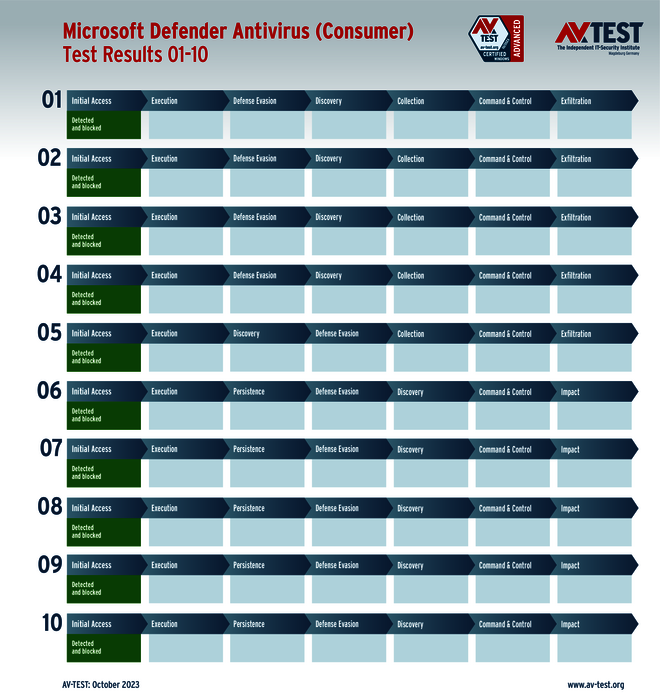

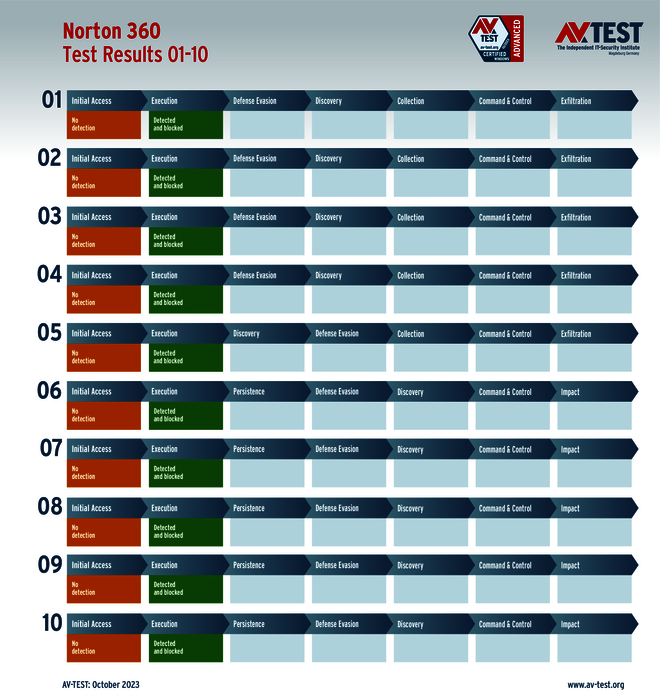

Der Ablauf einer Attacke im Advanced Threat Protection-Test folgt meist diesem Muster: eine Spear-Phishing-E-Mail samt gefährlichem Anhang landet auf einem Windows-System. An dieser Stelle erkennen die Abwehrsysteme den Angreifer sofort oder sobald er sich aktiviert. In den Ergebnisgrafiken wird das mit einem grünen Feld bei „Initial Access“ oder „Execution“ bestätigt. Ist das der Fall, ist der Angriff bereits abgewehrt.

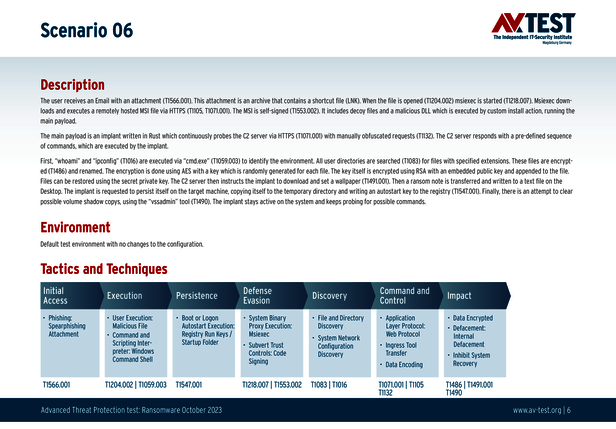

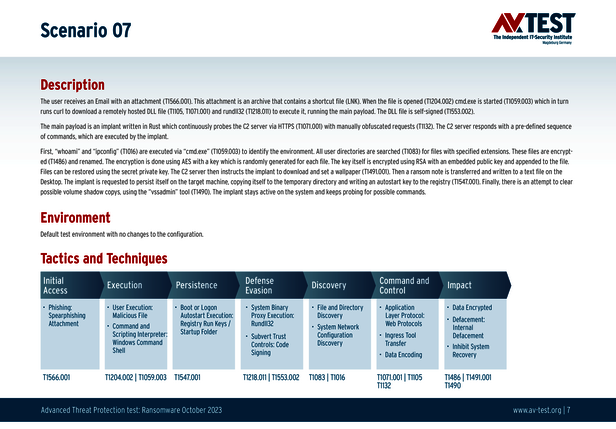

Ansonsten legen die Angreifer los: Data Stealer sammeln Informationen zu vorhandenen Daten und „exfiltrieren“ sie danach an einen C2-Server. Ransomware sammelt zwar auch Informationen, schickt aber in der Regel nur eine Dateiliste aller Laufwerke an den C2-Server. Danach starten die Datenverschlüsselung und die Umbenennung der Daten. Abschließend wird auf dem Desktop eine Textdatei angezeigt, die über den Angriff informiert und ein Lösegeld fordert.

Eine ausführliche Erklärung zu den Auswertungstabellen und den einzelnen Farbcodes im Ampelsystem finden Sie im Artikel „Test und Studie: Halten Schutzlösungen aktuelle Ransomware unter Windows 11 auf?“

Die 10 Testszenarien

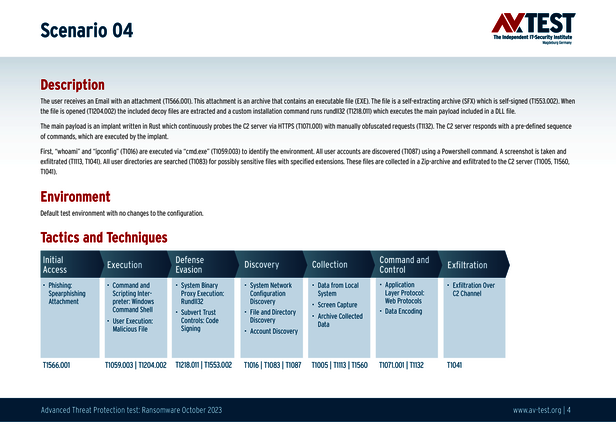

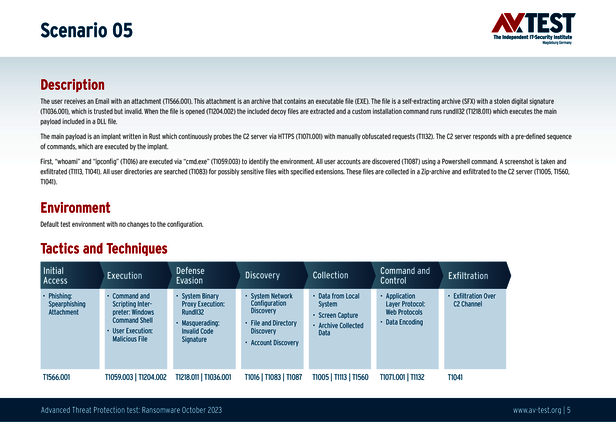

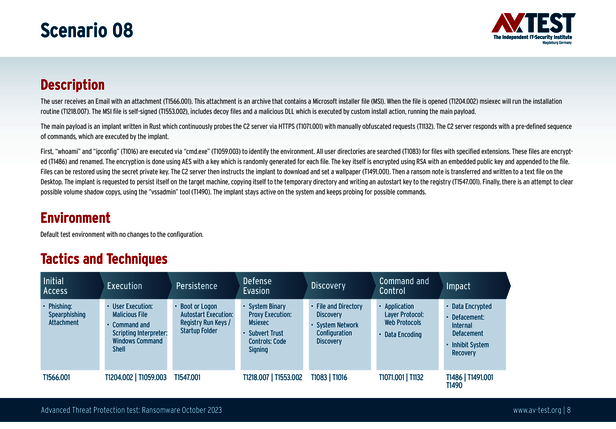

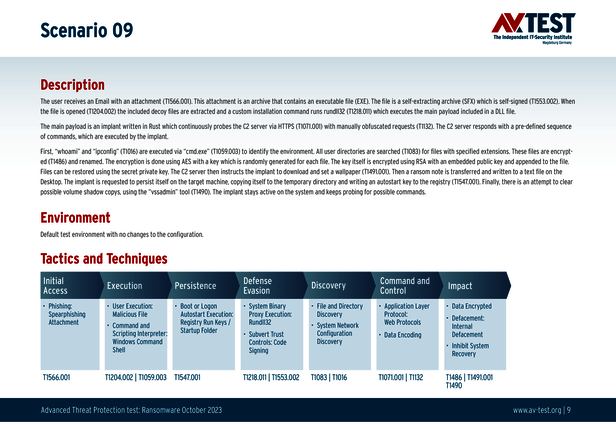

Alle Angriffs-Szenarien sind dokumentiert nach dem Standard der MITRE ATT&CK-Datenbank. Die einzelnen Unterpunkte, z.B. „T1566.001,“ stehen in der MITRE-Datenbank für „Techniques“ unter „Phishing: Spearphishing Attachment“. Jeder Testschritt ist so unter Fachleuten definiert und lässt sich nachvollziehen. Zusätzlich sind alle Angriffstechniken erklärt und wie dabei die Malware zum Zuge kommt.

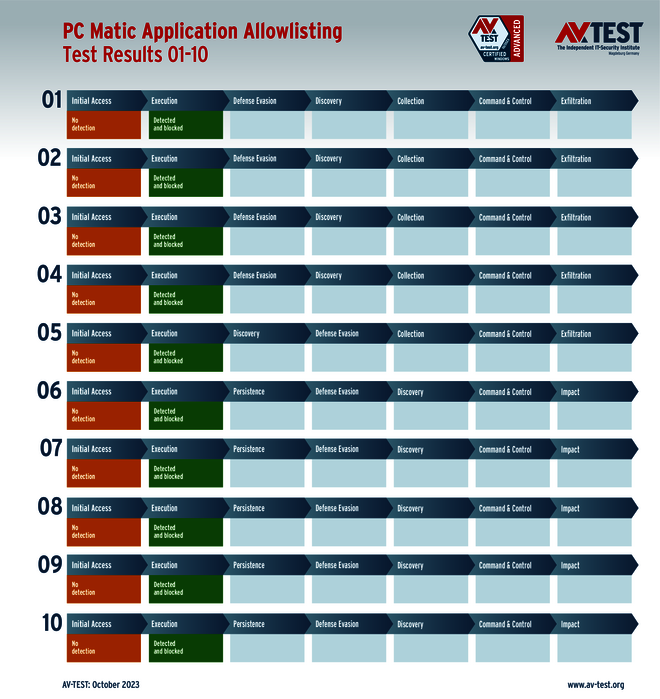

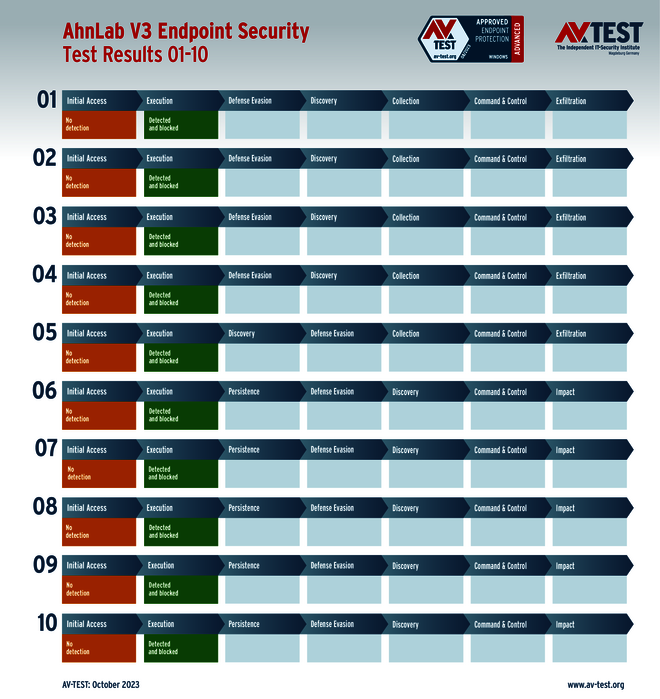

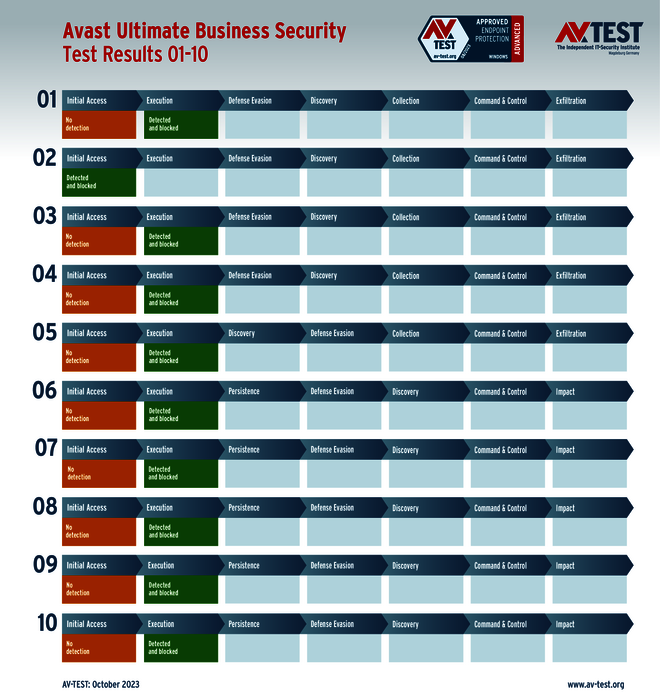

ATP-Produkttests für private Anwender

Im aktuellen Advanced Threat Protection-Test (ATP) September-Oktober 2023 zeigen 10 Schutzprodukte, wie gut sie auch Ransomware und Data Stealer abwehren. Die Pakete kommen von folgenden Herstellern AhnLab, Avast, AVG, F-Secure, Kaspersky, Malwarebytes, McAfee, Microsoft, Norton und PC Matic.

Alle Produkte zeigen im Test Höchstleistung: in keinem Szenario kann eine Ransomware oder ein Data Stealer den Schutzwall des Security-Pakets überwinden. Auch die speziellen Angriffstechiken, wie Selbstsignierung von Binärdateien, der Einsatz von gestohlenen Signatur-Identitäten oder Missbrauch des Microsoft Software Installers führen nicht zum Erfolg des Datendiebstahls oder einer Verschlüsselung.

Alle Produkte für private Anwender erhalten somit die Auszeichnung „Advanced Certified“, da sie mindestens 75 Prozent der 30 Punkte (das sind 22,5 Punkte) als Schutz-Score erreichen.

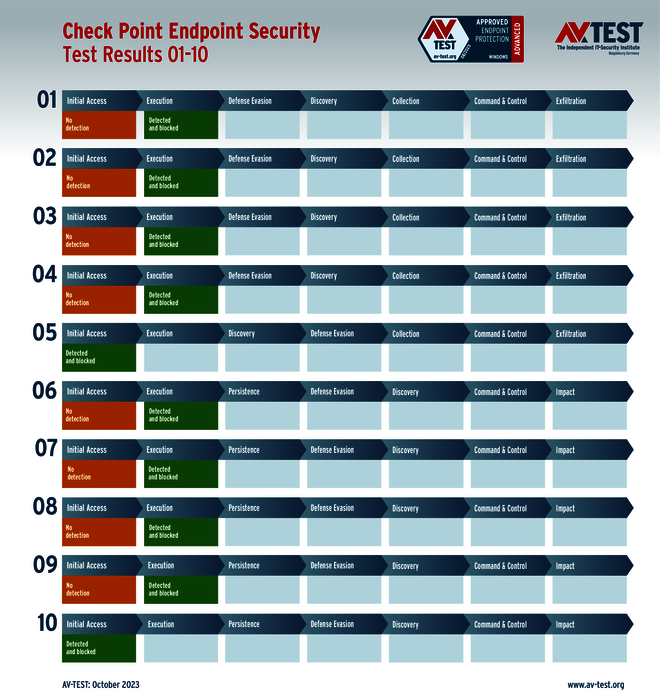

ATP-Produkttests für Unternehmen

Auch die folgenden 12 Schutzlösungen für Unternehmen wurden im Advanced Threat Protection-Test geprüft, ob sie den besonderen Angriffstechniken von Data Stealern und Ransomware standhalten. Sie kommen von Acronis, AhnLab, Avast, Check Point, Kaspersky (mit 2 Versionen), Malwarebytes, Microsoft, Seqrite, Symantec, WithSecure und VMware.

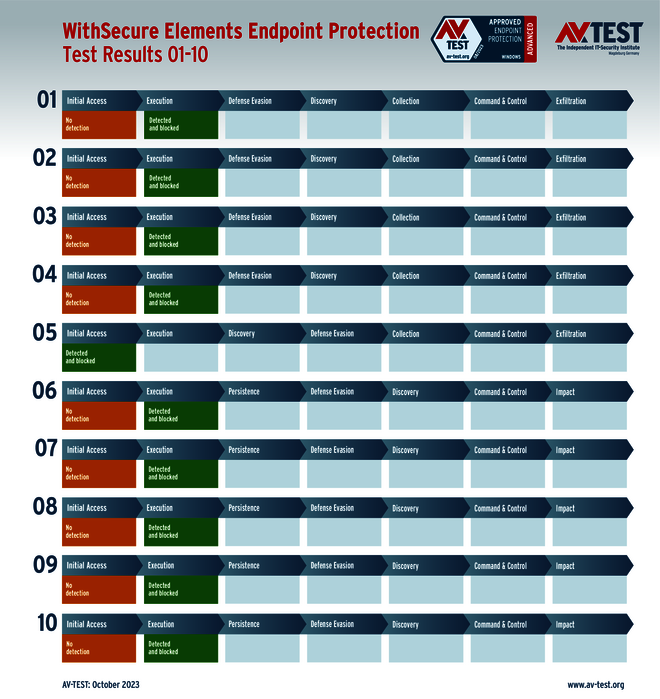

11 Lösungen für Unternehmen schließen den Test perfekt ab und erhalten die maximalen 30 Punkte für ihren Schutz-Score. Ihnen können auch die speziellen Angriffstechniken nichts anhaben.

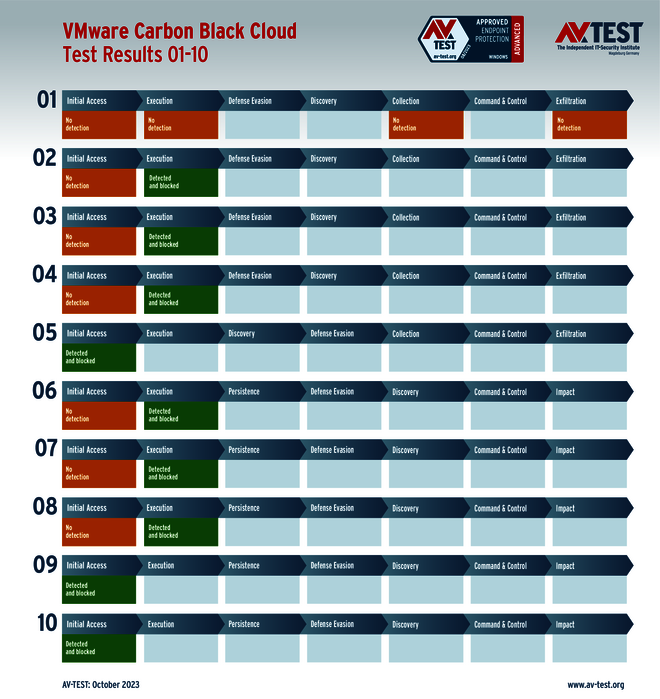

Lediglich VMware Carbon Black Cloud muss in einem Fall komplett passen. Weder beim Initial Access noch bei der Execution wird der Data Stealer erkannt. Die Malware kann sich auf dem System ungehindert ausbreiten, Daten sammeln, extrahieren und die Erpressung starten. Für diesen Fall erhält die Security-Lösung die vollen 3 Punkte Abzug.

Für diese Leistung verdienen sich die Lösungen auch das Zertifikat „Advanced Approved Endpoint Protection“, da sie sie mindestens 75 Prozent der 30 Punkte (das sind 22,5 Punkte) als Schutz-Score erreichen. Die einzige Ausnahme ist hier Acronis. Es schließt den Test zwar fehlerfrei ab, aber ein Zertifikat erhält nur, wer auch im regulären Monatstest zertifiziert ist und hier die Kriterien erfüllt.

Gute Abwehr von Data Stealern und Ransomware

Der September-Oktober-Test im Bereich Advanced Threat Protection belegt für fast alle Hersteller von Security-Software eine fehlerfreie Leistung. Bei den Schutzpaketen für private Anwender können alle Produkte die maximalen Punkte für ihren Schutz-Score verbuchen.

Bei den Lösungen für Unternehmen zeigen 11 von 12 Produkten eine makellose Leistung und verbuchen dafür ebenfalls die maximalen 30 Punkte im Schutz-Score. Lediglich ein Produkt hat in einem von zehn Szenarien Probleme.

Auch die besonderen Angriffstechniken, wie die Selbstsignierung von Binärdateien, gestohlene Signatur-Identitäten und der Missbrauch des Microsoft Software Installers nützen den Angreifern nichts. Die Schutzprodukte erkennen die Techniken und lassen der Malware keine Chance.