Se protéger contre le vol de données : pour éviter que des données sensibles ne se retrouvent sur le darknet

Les groupes APT profitent souvent des failles de sécurité ou attaquent par hameçonnage et tentent de placer un voleur de données. Une fois qu’ils y sont parvenus, des données sensibles sont « kidnappées » et utilisées pour demander une rançon. Les produits de protection efficaces repoussent directement les attaques ou détectent la transmission illicite des données et la bloquent. AV-TEST a mis des produits de protection pour les particuliers et les entreprises sur le banc d’essai. Dans le cadre de son test Advanced Threat Protection, le laboratoire a testé leur capacité à détecter ou à bloquer des voleurs de données. Certains produits ont rencontré de sérieux problèmes, et des données ont ainsi été perdues.

Si les rançongiciels sont souvent considérés comme la peste du siècle, les voleurs de données sont l’équivalent du choléra. Actuellement, de grandes entreprises ou institutions font face à de nombreuses attaques par rançongiciels, mais on observe également une utilisation de plus en plus fréquente des stealers, c’est-à-dire logiciel voleur de données. L’objectif : s’introduire dans un système pour y voler une importante quantité de données. Les attaques par rançongiciels se déroulent à peu près de la même façon, mais le vol de données y est plus rare. Dans le cas des rançongiciels, l’attaque se termine par un cryptage du système. Néanmoins, pour les attaquants, un rançongiciel est plus complexe qu’un voleur de données, car il faut encore gérer des cryptages de données, et beaucoup d’entreprises sont aujourd’hui mieux protégées contre les ransomwares grâce à des sauvegardes intelligentes.

De nombreux groupes utilisent donc des voleurs de données : ils pénètrent dans un système, volent, c’est-à-dire extraient des données et commencent à racketter. Si le paiement n’est pas effectué immédiatement, les racketteurs publient les premiers paquets de données quelques jours plus tard pour augmenter la pression. Puis un deuxième ultimatum est fixé pour le paiement. Si l’entreprise refuse toujours de payer – ce qu’elle devrait faire effectivement –, les données sont vendues sur le darknet ou publiées en totalité.

24 suites de protection contre les voleurs de données

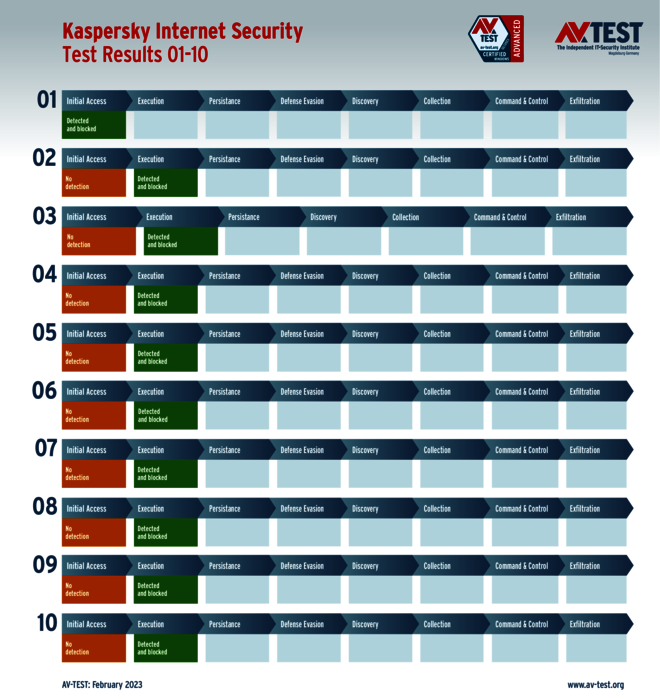

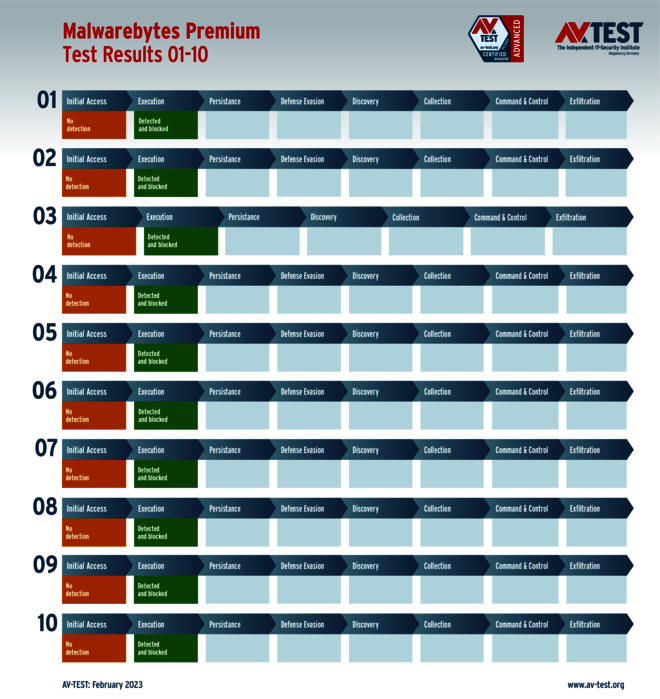

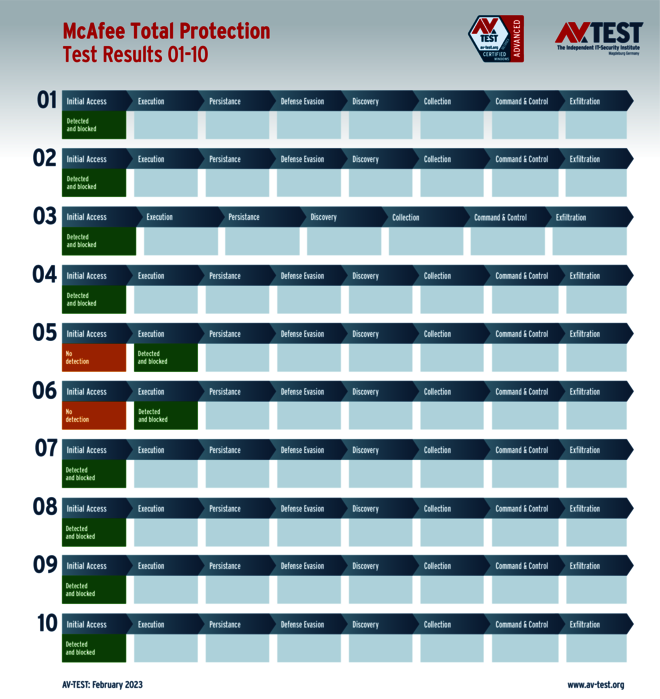

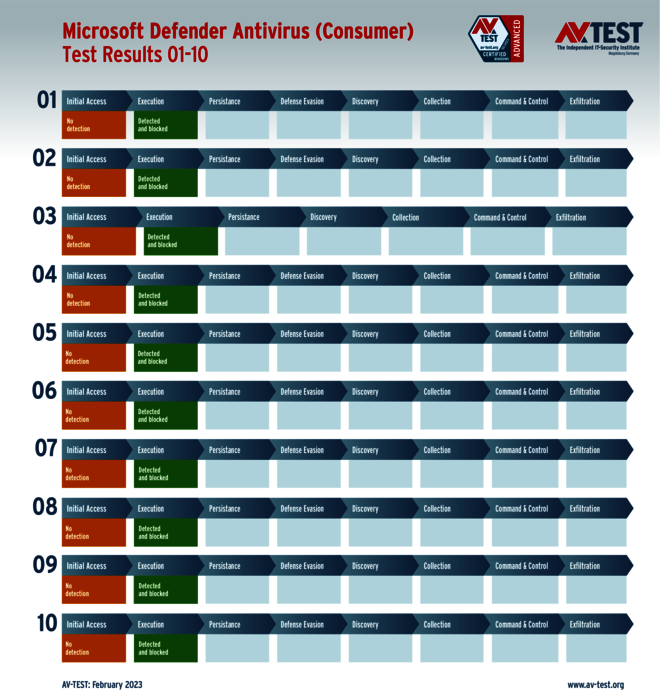

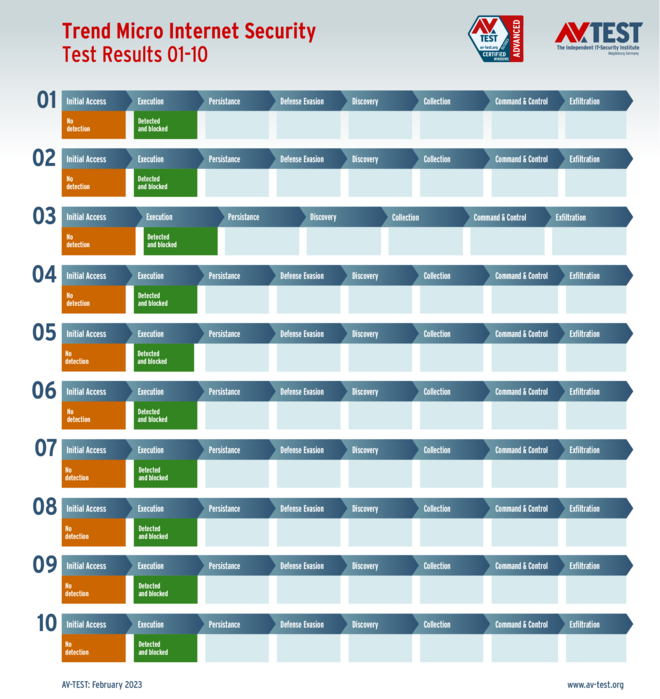

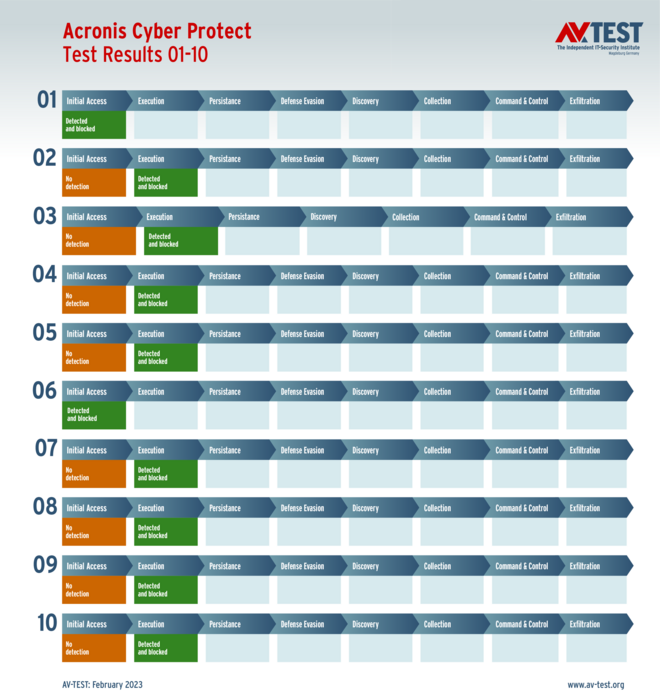

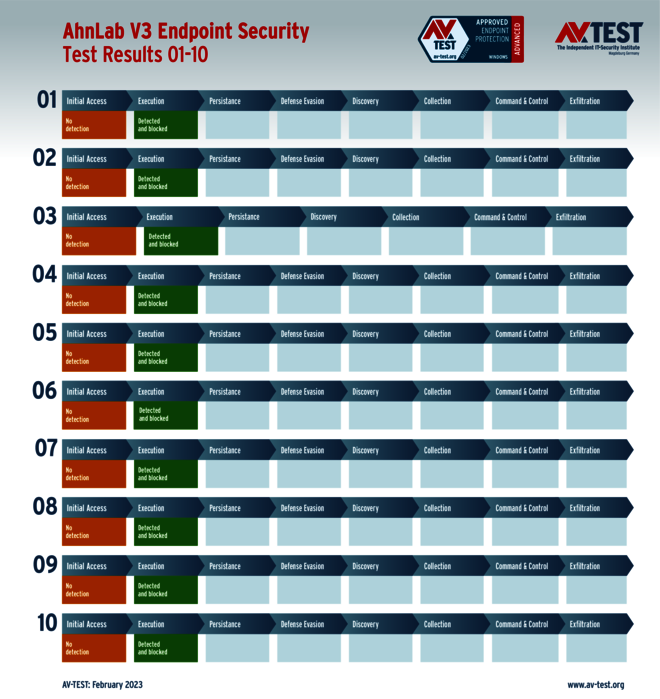

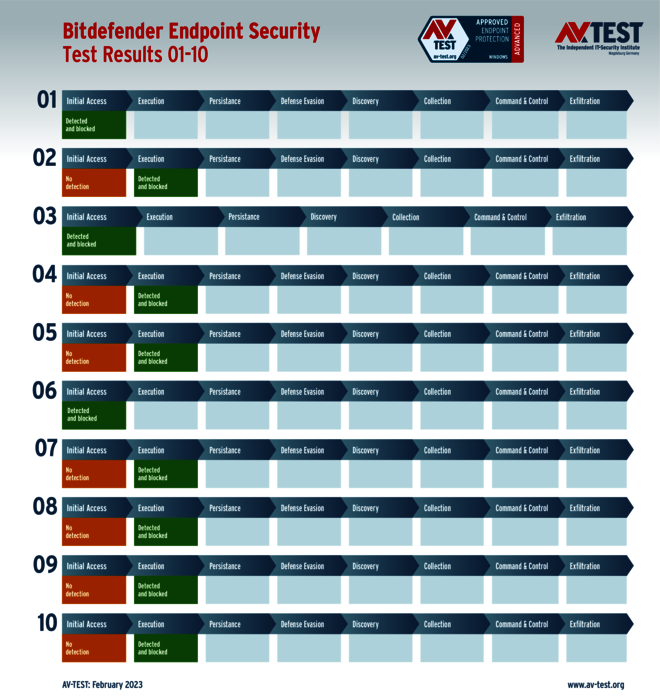

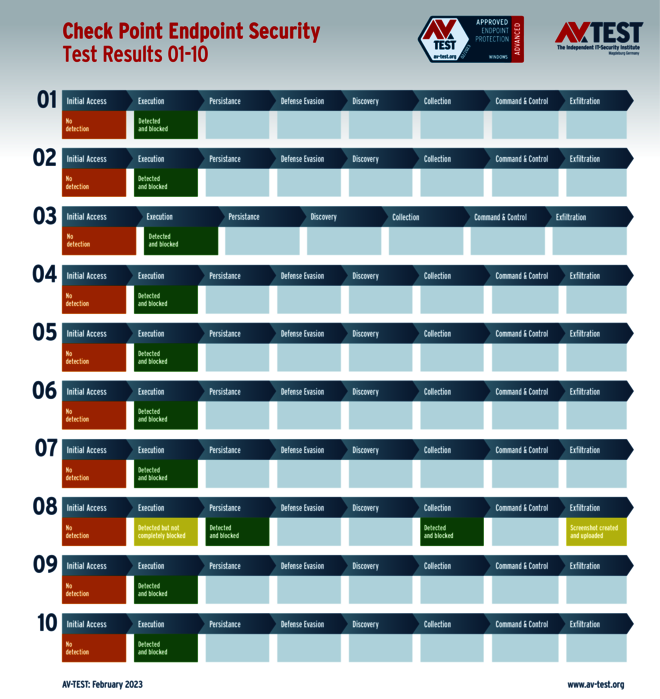

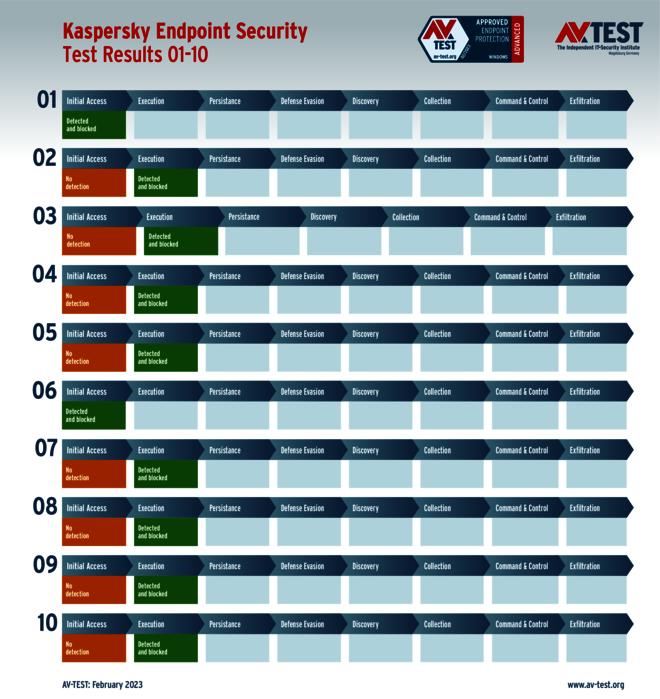

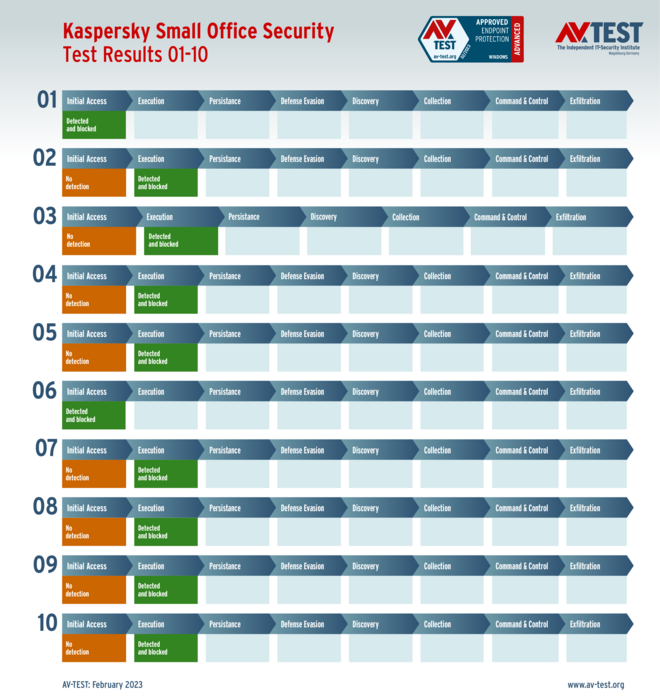

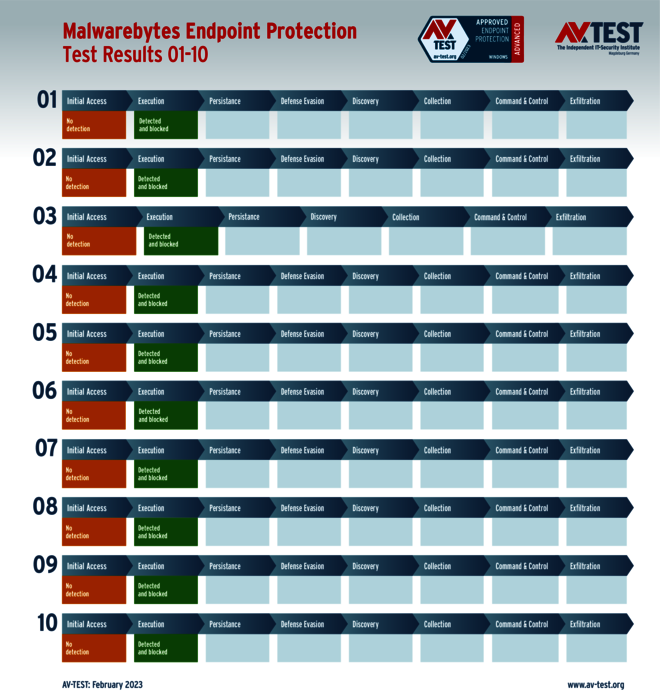

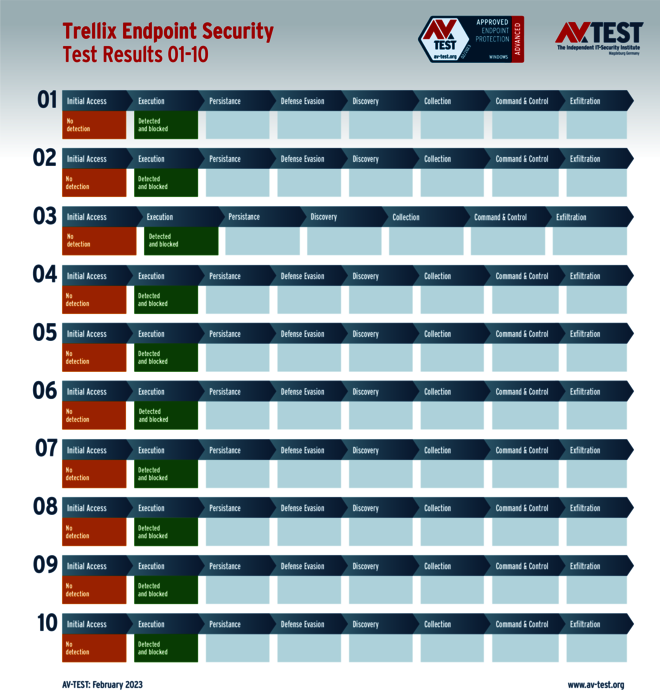

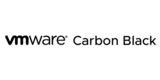

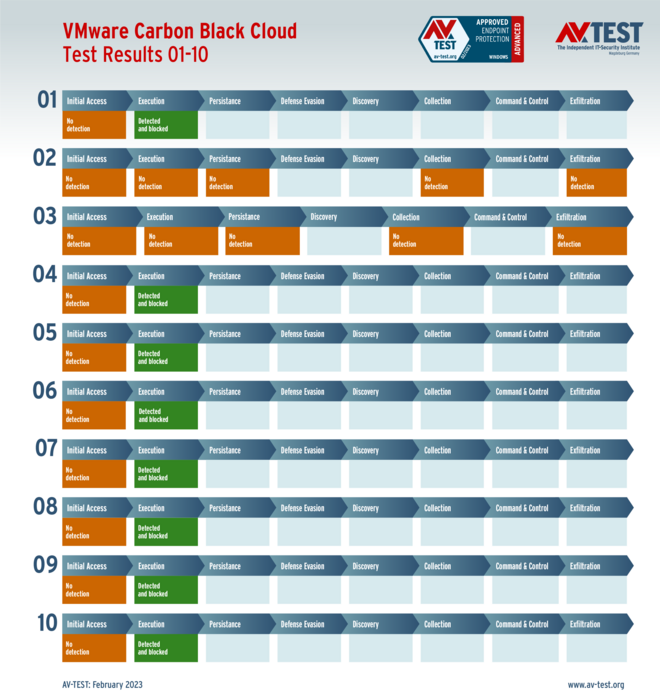

En janvier et février 2023, dans le cadre de son test Advanced Threat Protection, le laboratoire d’AV-TEST a testé 24 suites de protection sous Windows destinées aux particuliers et aux entreprises pour analyser leur efficacité contre le vol de données. Il s’agissait pour les produits de détecter les attaquants ou de les stopper en différentes étapes à l’aide de diverses techniques, et de protéger les systèmes dans 10 scénarios. Le laboratoire accorde jusqu’à 4 points pour chaque étape dans un même scénario, par exemple la détection ou l’utilisation d’autres techniques. Les produits peuvent ainsi atteindre un score de protection maximal de 40 points. 9 des 11 produits destinés aux particuliers y sont parvenus. Côté solutions pour entreprises, 10 candidats sur 13 ont achevé le test en remportant le score maximal de 40 points.

Toutes les suites de protection testées obtiennent un certificat de sécurité spécial, puisqu’elles ont atteint 75 pour cent du score maximal de 40 points, soit 30 points. Les produits destinés aux particuliers obtiennent le certificat « Advanced Certified », les produits destinés aux entreprises le certificat « Advanced Approved Endpoint Protection ». Acronis est le seul à ne pas obtenir de certificat. Il a certes réussi le test sans erreur, mais seuls les produits qui sont certifiés lors des tests mensuels réguliers et qui remplissent les critères ici obtiennent le certificat.

Vous trouverez également une explication plus détaillée des tableaux évaluatifs et des différents codes couleur sous forme de feu de signalisation dans l’article « Test et étude : les logiciels de sécurité sont-ils efficaces contre les ransomwares actuels sous Windows 11 ? ».

Les étapes des attaques soumises au test

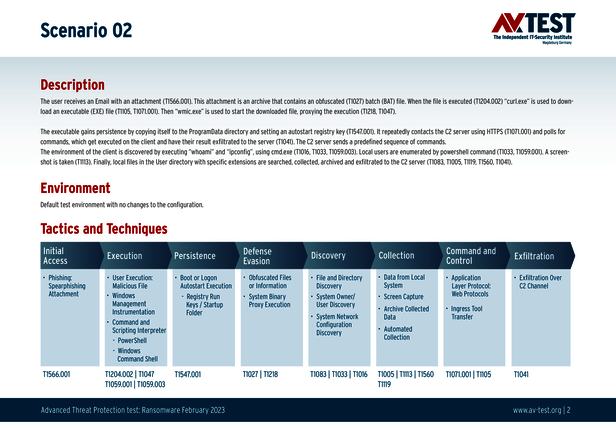

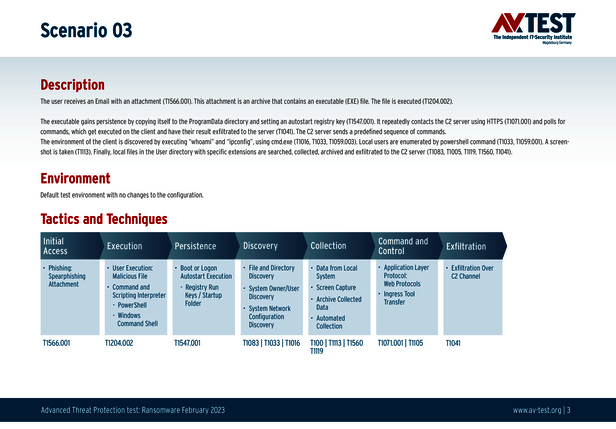

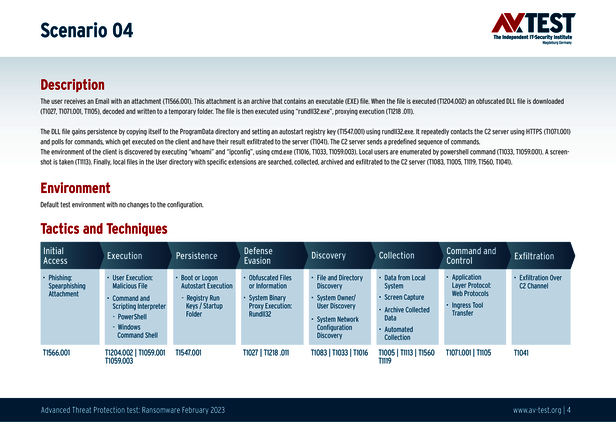

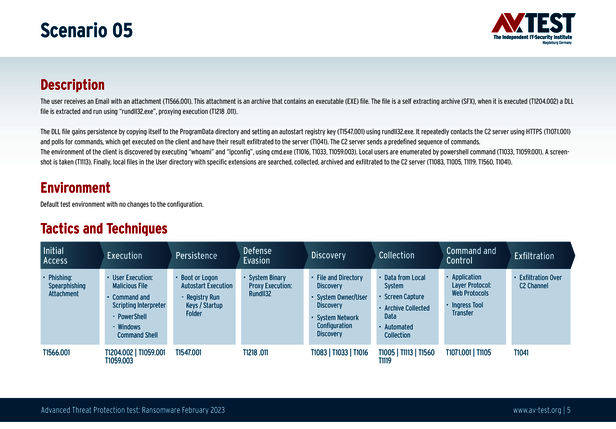

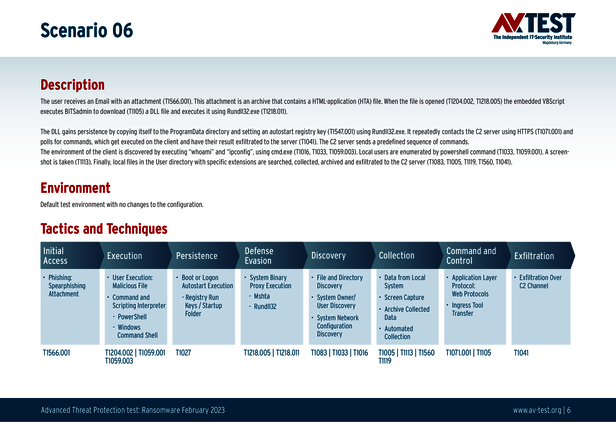

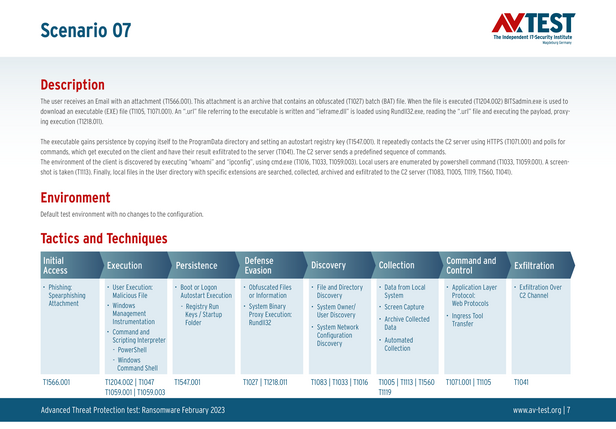

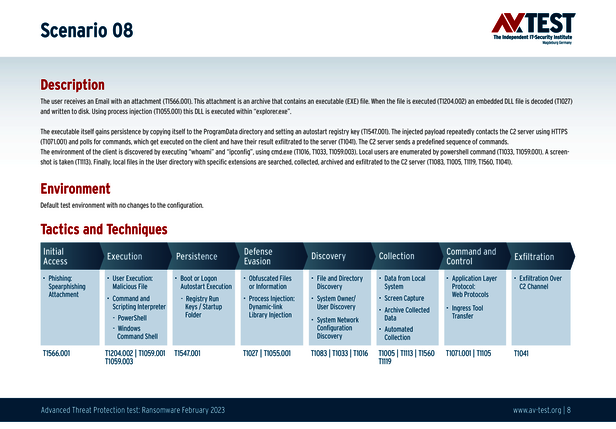

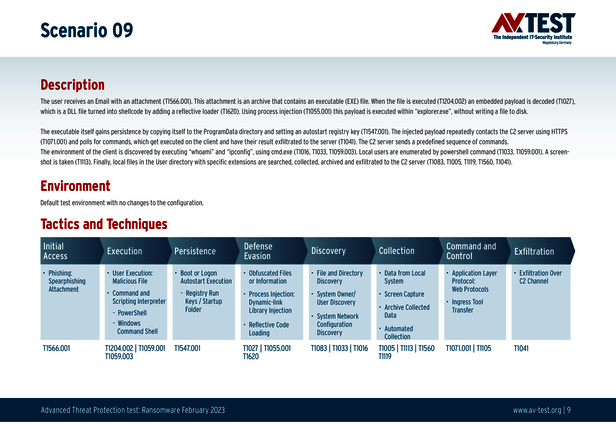

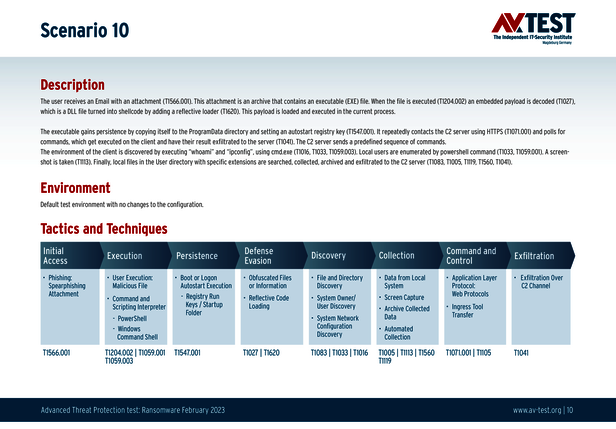

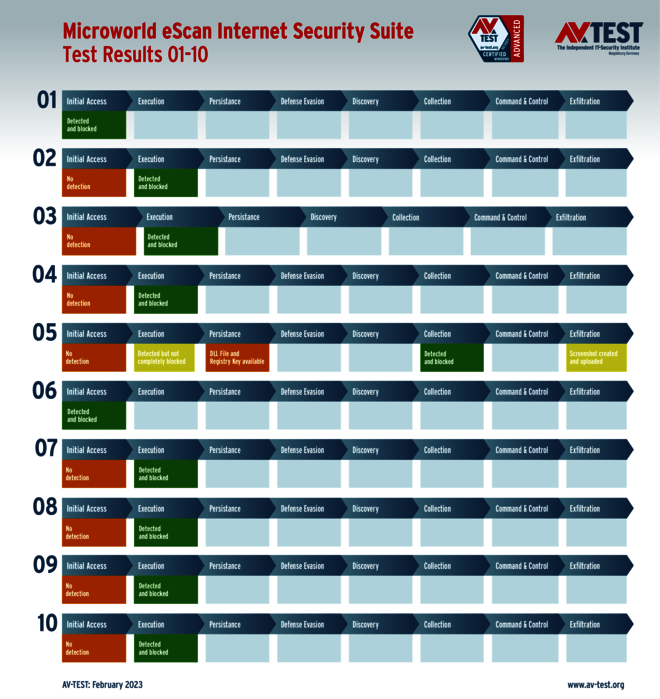

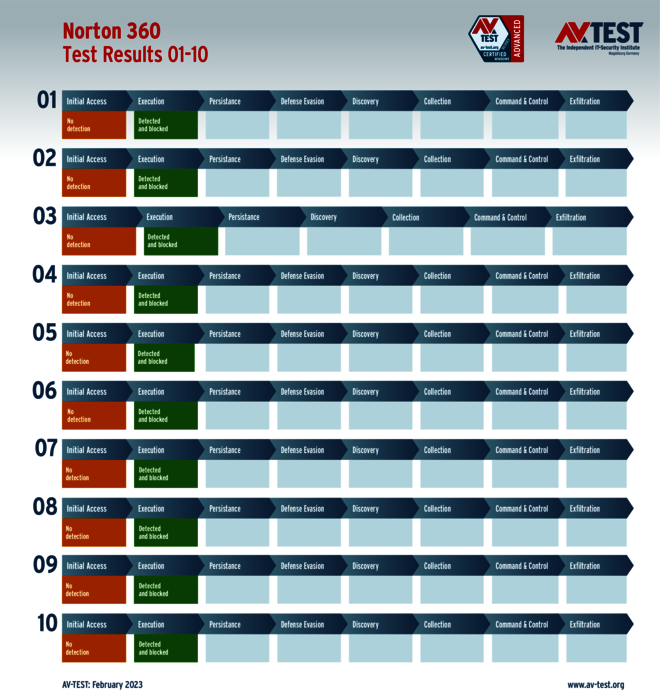

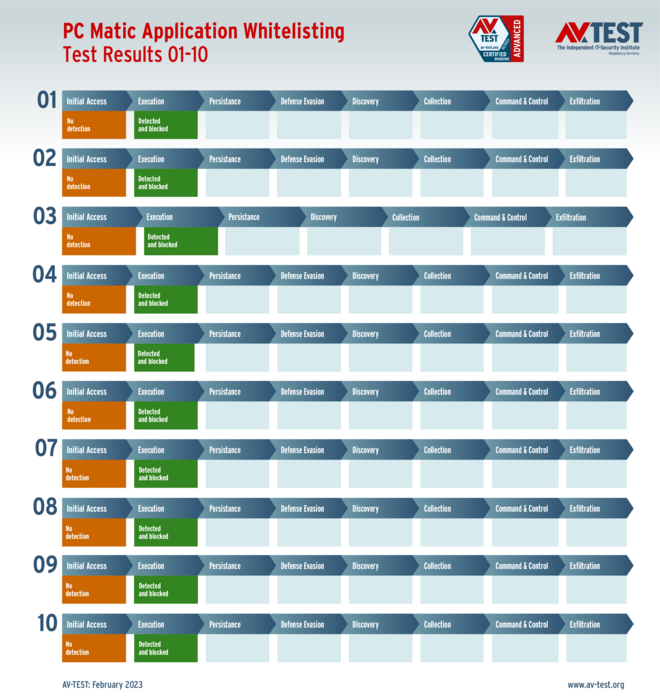

Le test Advanced Threat Protection analyse dans 10 scénarios le déroulement exact des attaques avec un voleur de données telles qu’elles se produisent dans une entreprise ou sur le système d’un utilisateur particulier. Les différentes étapes de l’attaque sont expliquées dans 10 graphiques représentant les scénarios. Vous y trouverez également les codes « Techniques » de MITRE ATT&CK définis au niveau international. Grâce à ces données, les spécialistes peuvent suivre exactement le déroulement d’une attaque.

Toutes les attaques dans les différents scénarios reproduisent le même modèle : un utilisateur reçoit un e-mail contenant une attaque par hameçonnage. Chaque e-mail contient une pièce jointe dans laquelle sont dissimulées diverses méthodes d’attaque actuelles telles qu’un fichier LNK ou une archive avec un fichier EXE, Batch, SFX, HTML ou encore HTA. Dès que ces fichiers sont exécutés, l’attaque à proprement parler se déploie en diverses étapes, par exemple via la suite PowerShell de Windows ou avec des scripts. Après d’autres étapes et une exploration des disques durs commence l’extraction des données via un serveur C2. Cette description n’est bien sûr qu’un résumé des déroulements d'une attaque dans la pratique.

Les 10 scénarios utilisés pour le test

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, par ex. « T1566.001 », correspondent dans la base de données Mitre à « Techniques » sous le point « Phishing: Spearphishing Attachment ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée. De plus, toutes les techniques d’attaque sont expliquées, ainsi que la manière dont les logiciels malveillants opèrent.

Produits pour particuliers soumis au test Advanced Threat Protection

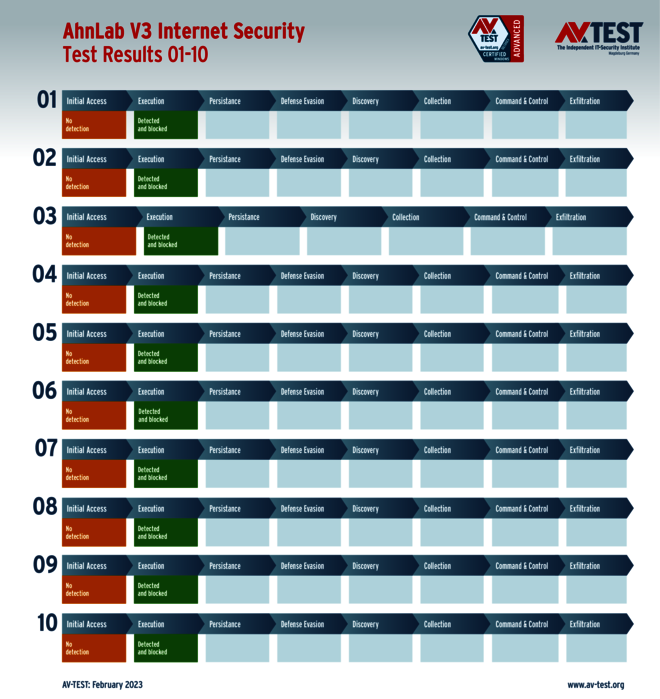

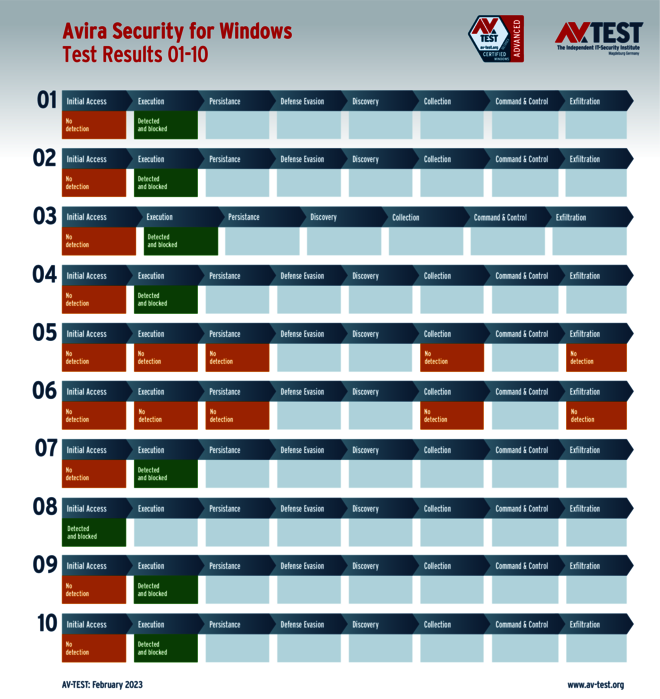

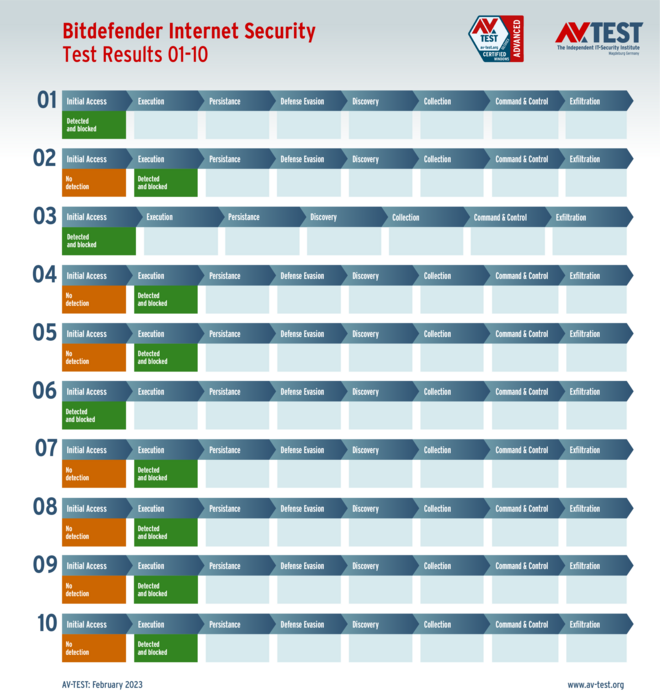

Les 11 fabricants suivants de suites de protection pour utilisateurs particuliers se sont soumis aux attaques de voleurs de données : AhnLab, Avira, Bitdefender, Kaspersky, Malwarebytes, McAfee, Microsoft, Microworld, Norton, PC Matic et Trend Micro.

Dans ce test, chacun des 11 produits doit obtenir 10 fois 4 points pour son score de protection. 9 produits ont atteint ce score parfait de 40 points : AhnLab, Bitdefender, Kaspersky, Malwarebytes, McAfee, Microsoft, Norton, PC Matic et Trend Micro. Tous ont réalisé un sans-faute, repoussant les voleurs de données lors de leur exécution ou pendant qu'ils tentaient d'accéder au système par e-mail.

Microworld et sa suite eScan Internet Security a rencontré des difficultés dans un scénario. Elle a bien détecté l’attaquant, mais n’a pas été en mesure de le bloquer complètement. Le voleur de données a pu placer un fichier DLL et s’écrire dans le registre. De plus, une ou plusieurs captures d’écran ont été réalisées et envoyées au serveur C2. Toutes les autres étapes ont été bloquées. Cette erreur a coûté 2 points à Microworld qui obtient tout de même le bon score final de 38 points sur 40.

Le test s’est mal terminé pour la suite Security for Windows d’Avira. Dans 2 des 10 scénarios, le voleur de données a pu se déployer sans être dérangé et extraire les données qu’il cherchait. Avira affiche à l’issue du test le score de protection de 32 points sur 40.

Solutions pour entreprise soumises au test Advanced Threat Protection

Les attaques de voleurs de données contre des entreprises sont probablement plus fréquentes que celles perpétrées contre des particuliers. Les données d’entreprise sont en effet encore plus précieuses.

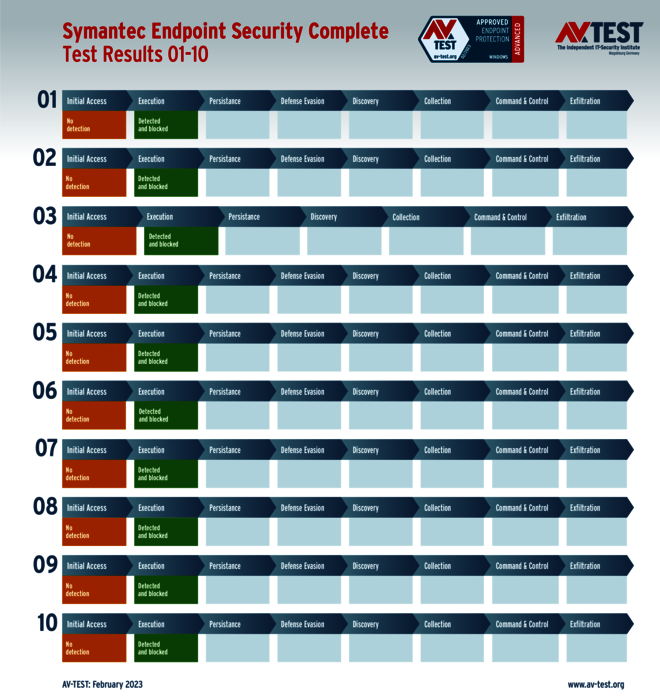

Les suites de protection des 10 fabricants ci-dessous ont repoussé toutes les attaques de voleurs de données sans commettre une seule erreur, ce qui leur vaut un score de protection de 40 points : Acronis, AhnLab, Bitdefender (avec les deux versions), Kaspersky (avec les deux versions), Malwarebytes, Symantec, Trellix et Xcitium. Contre ces solutions, les voleurs de données n’ont eu aucune chance.

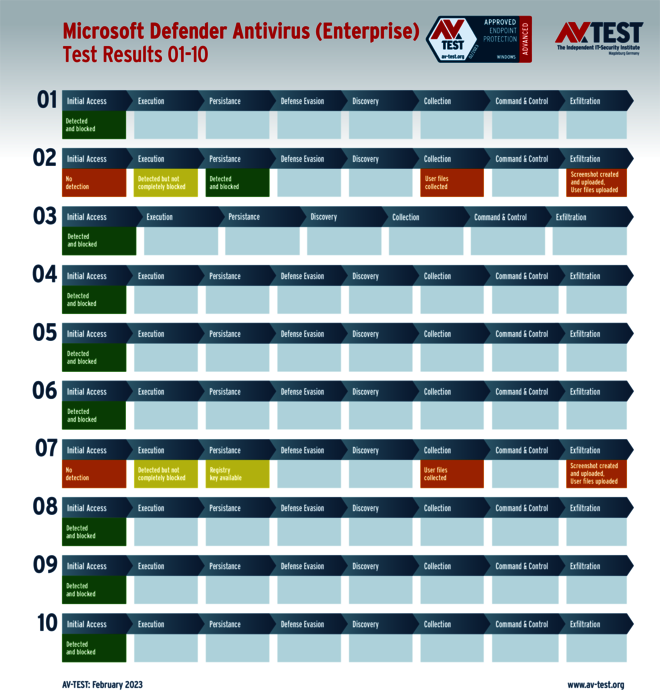

Pour 3 autres produits mis au banc d’essai, le bilan est plus mitigé. Microsoft a rencontré de nets problèmes dans deux scénarios. Dans les deux cas, la détection a réussi, mais la suite de protection n’a pas pu empêcher complètement la poursuite de l’exécution. La collecte des données sur les systèmes s’est poursuivie sans encombre, de même que leur transmission au serveur C2. À la fin, les attaquants ont même effectué des captures d’écran des bureaux attaqués. Pour ces petites mesures de contre-attaque, Microsoft obtient tout de même 2,5 points sur 8 dans les deux cas. Au final, la protection Microsoft affiche un score de protection de 34,5 points sur 40.

La suite de sécurité de VMware termine le test avec un score de protection de 32 points sur 40. La cause est simple à expliquer : dans deux cas, la solution n’a pu ni détecter ni stopper les voleurs de données.

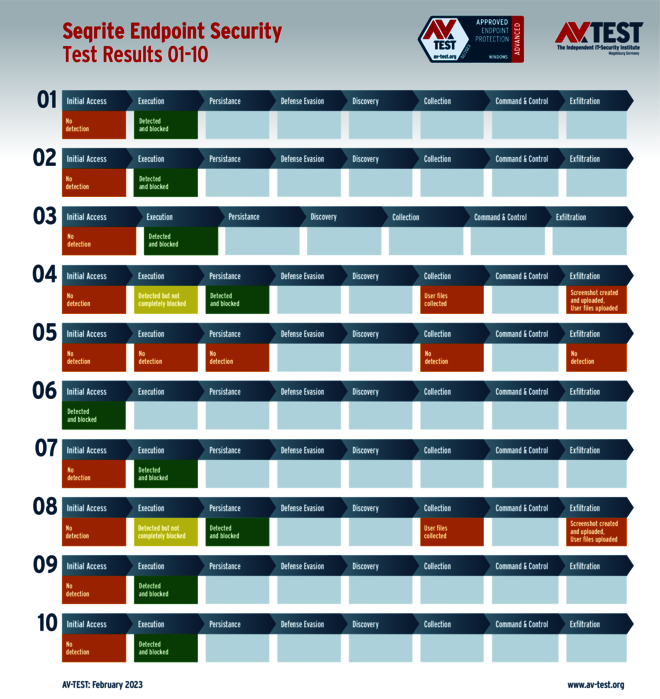

Seqrite se place avec sa suite Endpoint Security en fin de classement avec un score de 31 points sur 40. Dans un cas, le système de protection n’a pas identifié l’attaquant qui a pu agir à sa guise. Dans deux autres cas, l’attaquant a bien été détecté, mais n’a pu être freiné que partiellement. Au final, les données ont été collectées et transmises au serveur C2.

Aussi réelles que dans la vraie vie

Les scénarios utilisés par le laboratoire pour le test se jouent chaque jour lors d’attaques dirigées contre des utilisateurs privés ou des entreprises. Dans un nombre extrêmement élevé d’attaques, le vol de données et la menace de publier des données en cas de non-paiement d’une rançon correspondent au scénario actuel. Les échantillons de voleurs de données utilisés pour le test sévissent également actuellement dans le monde entier. Le laboratoire les a collectés sur Internet et via des pots de miel peu avant le test, puis classés.

Certes, tous les produits n’ont pas réalisé un sans-faute lors du test, mais un grand nombre tout de même. Ainsi, du côté des produits destinés aux particuliers, 9 sur 11 ont atteint le score de protection maximal de 40 points.

Du côté des produits pour entreprises, 10 suites sur 13 ont éliminé les voleurs de données sans commettre de faute.

Toutefois, dans les deux groupes d’utilisateurs, quelques produits ont de nets progrès à faire. Les plus mauvais scores sont de 32 et 31 points sur 40.