Seguridad frente a los ladrones de datos: para que los datos sensibles no aparezcan en la darknet

Los grupos APT a menudo aprovechan vulnerabilidades o atacan mediante spear phishing e intentan colocar un ladrón de datos. Si lo consiguen, extraen datos sensibles y los utilizan para chantajear. Los productos de seguridad buenos o bien repelen directamente los ataques o bien detectan la extracción no autorizada de datos y la bloquean. AV-TEST ha examinado productos de seguridad para usuarios privados y empresas y ha comprobado mediante su prueba de Advanced Threat Protection lo bien que detectan a los ladrones de datos o los bloquean en los pasos siguientes. Algunos productos tienen problemas relevantes y pierden datos.

Mientras al ransomware se le denomina la peste del siglo, a los ladrones de datos se les podría llamar sin reparos el cólera. Actualmente se ejecutan muchos ataques a grandes empresas o instituciones con ransomware, pero cada vez se utilizan ladrones de datos con mayor frecuencia. El objetivo es que los atacantes se introduzcan en un sistema y luego sustraigan grandes cantidades de datos. Los atacantes con ransomware funcionan de forma semejante, pero raras veces se sustraen tantos datos. Además, con el ransomware al final se realiza una encriptación “in situ“. El ransomware es más complicado para los atacantes que un ladrón de datos, ya que además hay que administrar la encriptación y, entretanto, muchas empresas están mejor protegidas contra el ransomware mediante copias de seguridad inteligentes.

Por este motivo, muchos grupos utilizan ladrones de datos, data stealer, que se infiltran en los sistemas, roban y extraen los datos, y comienzan con la extorsión. Si no se paga de inmediato, los atacantes publican a los pocos días los primeros paquetes de datos para ejercer mayor presión. Después comienza una segunda cuenta atrás para el pago. Si la empresa se sigue negando a pagar, que es lo que debería hacer, los datos se venden en la red oscura o darknet o se publican en su totalidad.

24 soluciones de seguridad contra ladrones de datos

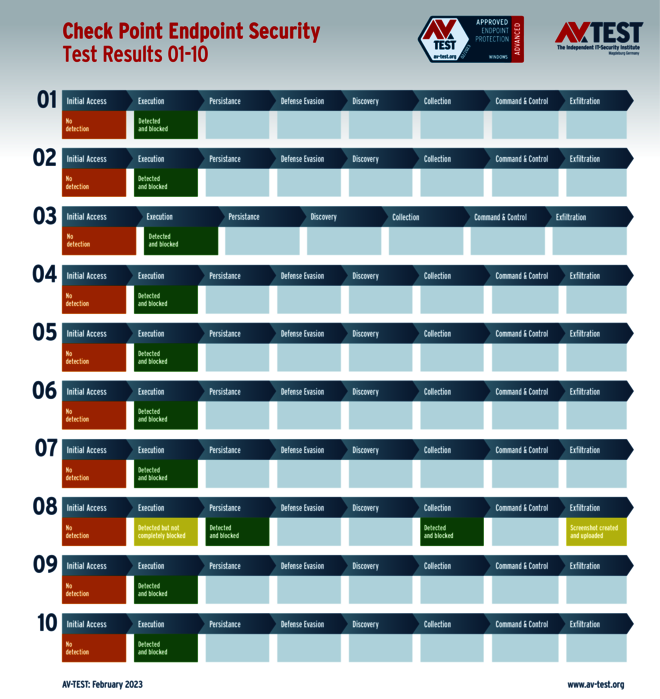

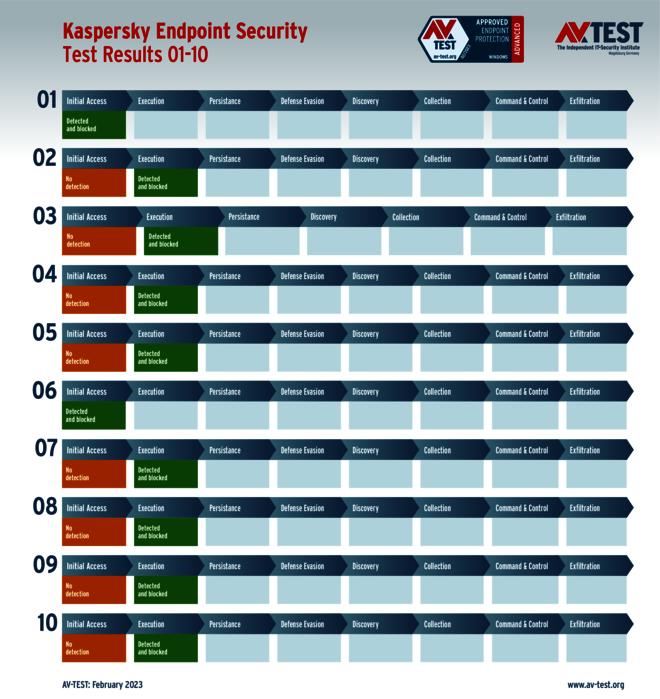

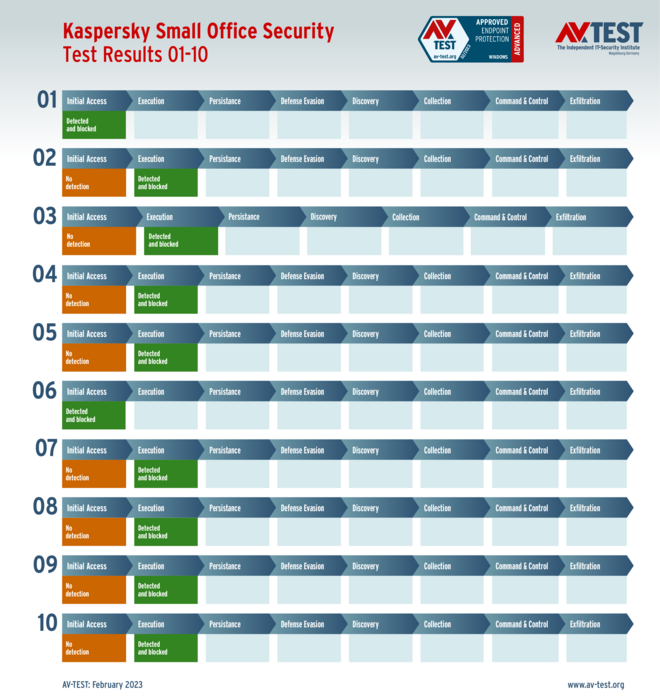

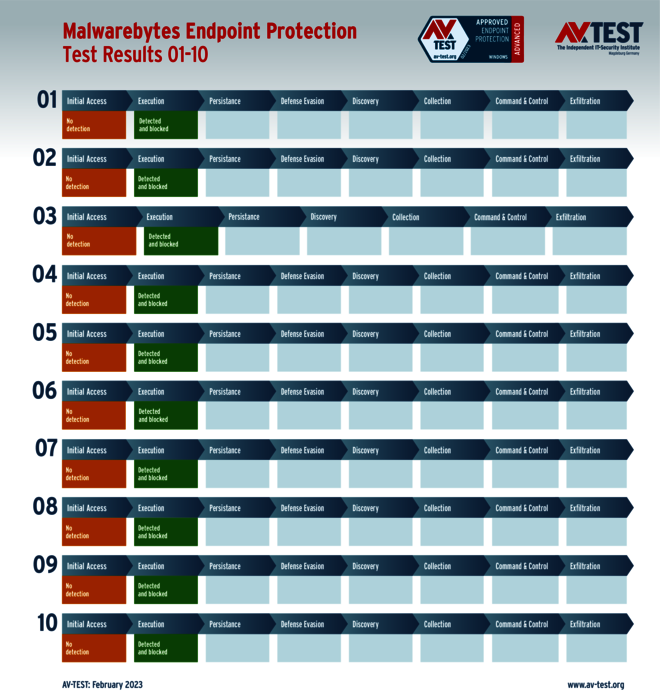

Mediante los test de Advanced Threat Protection, el laboratorio de AV-TEST examinó en enero y febrero de 2023, con Windows 10, 24 soluciones de seguridad contra ladrones de datos para usuarios privados y empresas. Para ello, los productos tienen que detectar a los atacantes o detenerlos en pasos subsiguientes mediante diversas técnicas de defensa y proteger así los sistemas en 10 escenarios. Por cada paso dentro de un escenario, como la detección o el uso de otras técnicas, el laboratorio otorga hasta 4 puntos. Por lo tanto, los productos pueden conseguir hasta 40 puntos para su puntuación en protección. 9 de los 11 paquetes para usuarios privados, los consiguieron. De las soluciones para empresas, 10 de los 13 candidatos obtuvieron en la prueba la máxima puntuación de 40.

Todas las soluciones de seguridad examinadas recibieron un certificado de seguridad especial, ya que alcanzaron un 75 por ciento de los 40 puntos máximos, es decir, al menos 30 puntos. Los productos para usuarios privados reciben el certificado “Advanced Certified”; los productos para empresas, el certificado “Advanced Approved Endpoint Protection”. Acronis es la única que no recibe un certificado. Si bien terminó la prueba sin fallos, los certificados solo se entregan a quienes cumplen los criterios tanto en esta prueba como en la prueba mensual ordinaria.

Encontrará una explicación más detallada de las tablas de evaluación y de los códigos cromáticos del sistema de semáforo en el artículo “Prueba y estudio: ¿Detienen las soluciones de seguridad para Windows 11 el ransomware actual?”.

Pasos de ataque comprobados en la prueba

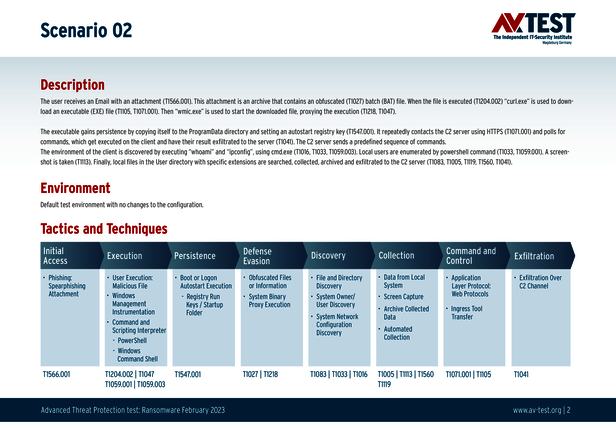

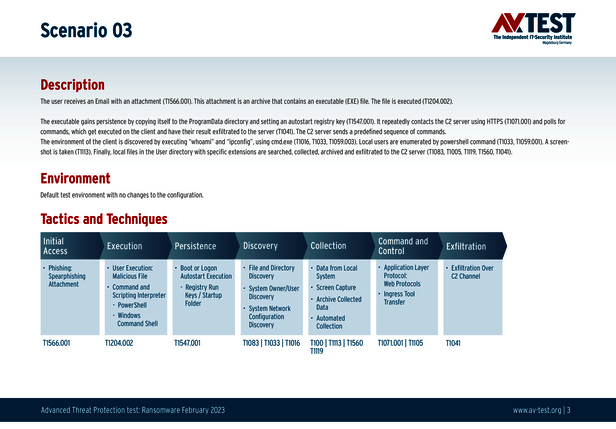

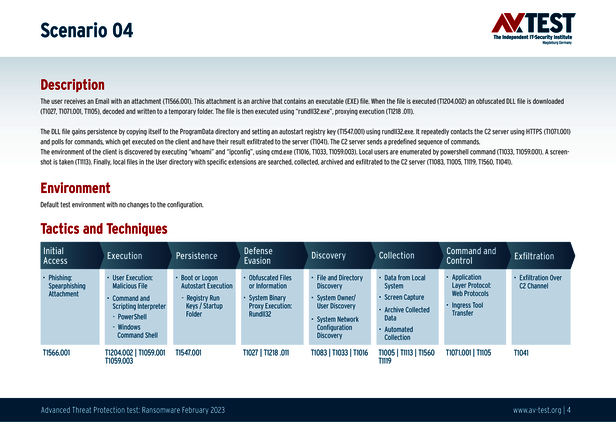

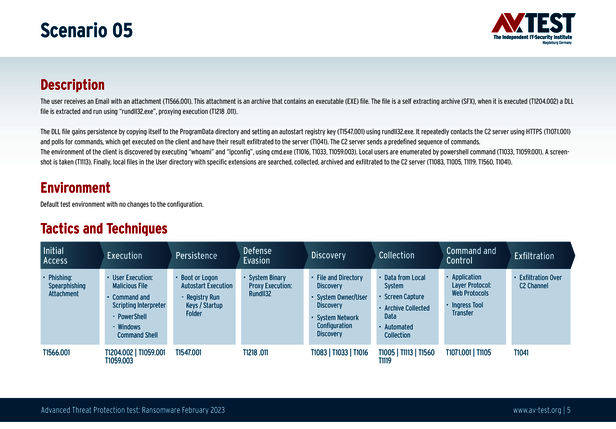

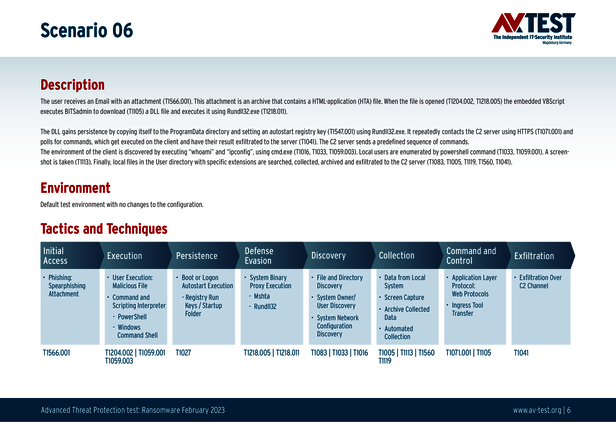

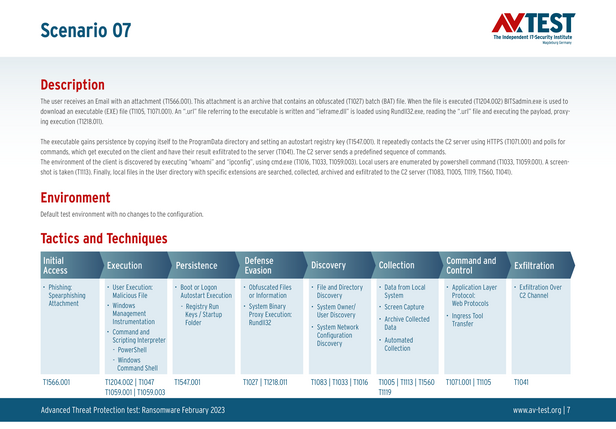

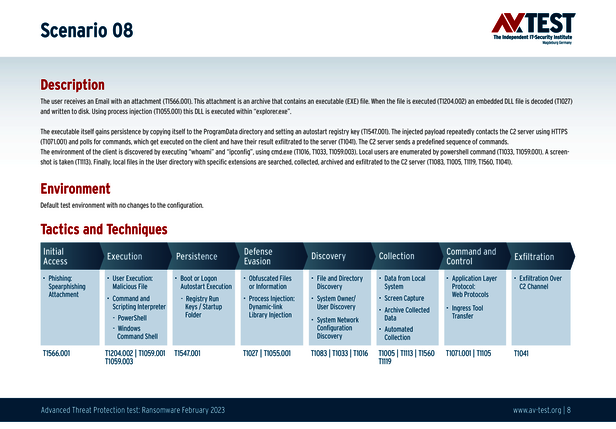

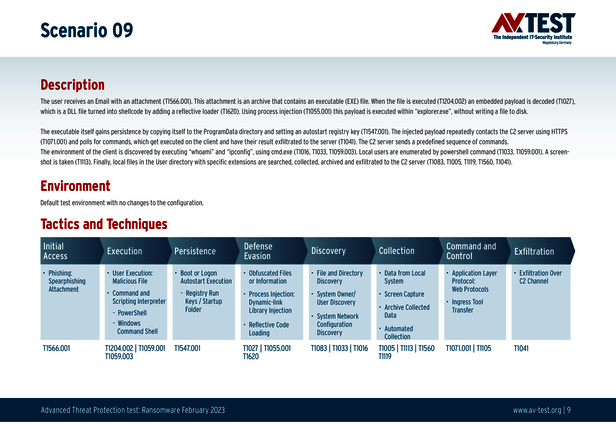

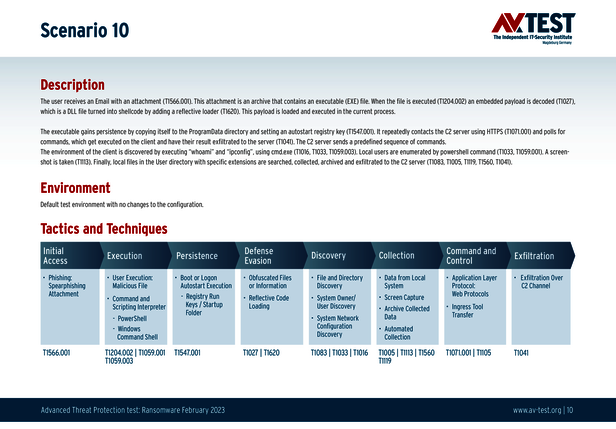

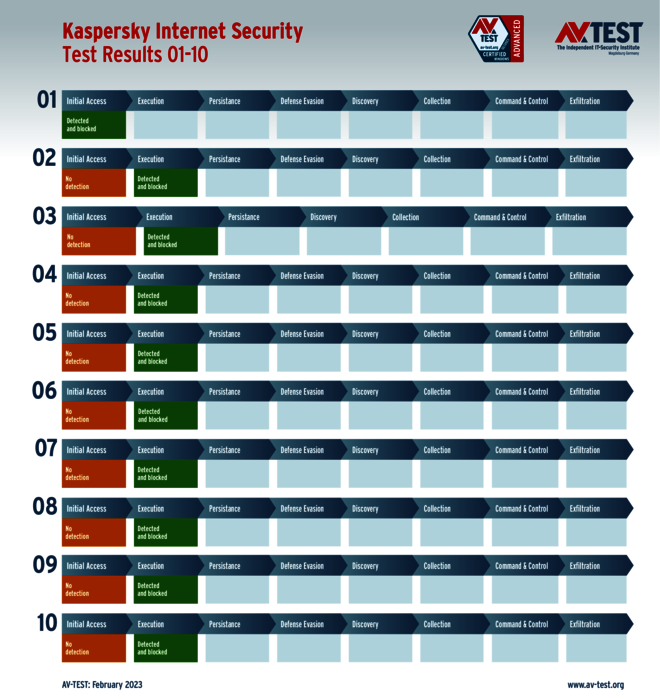

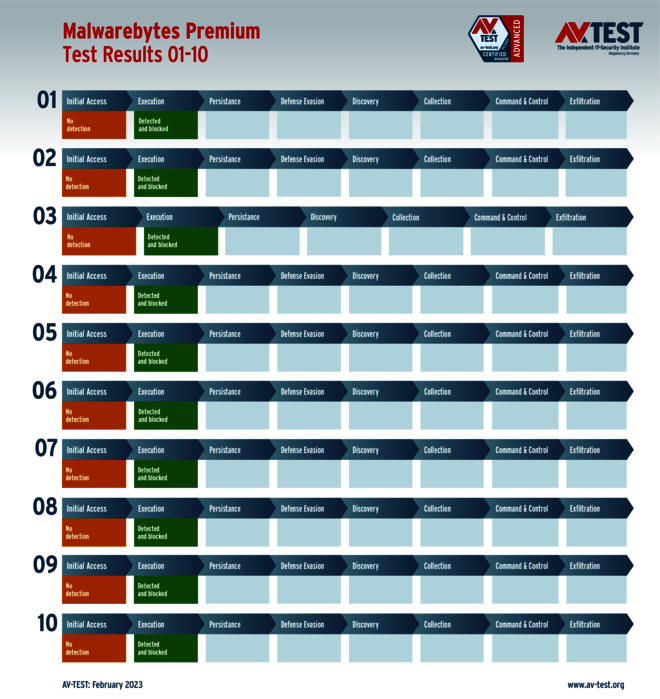

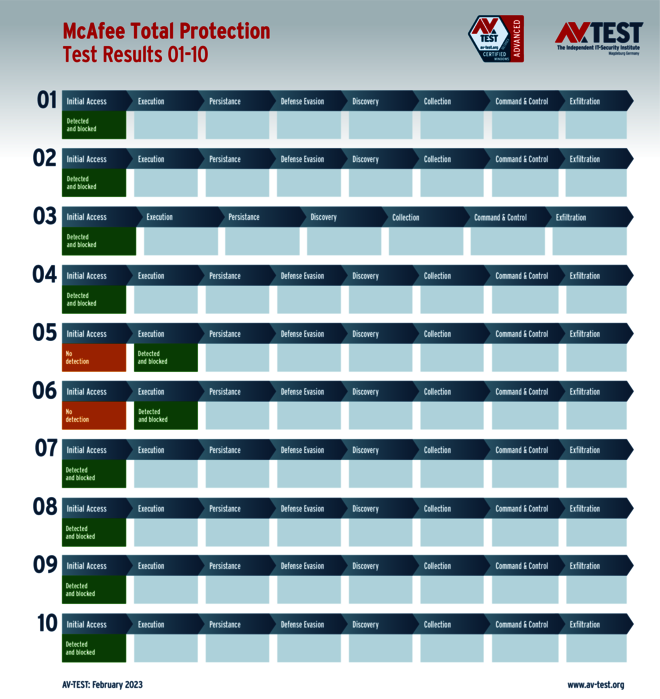

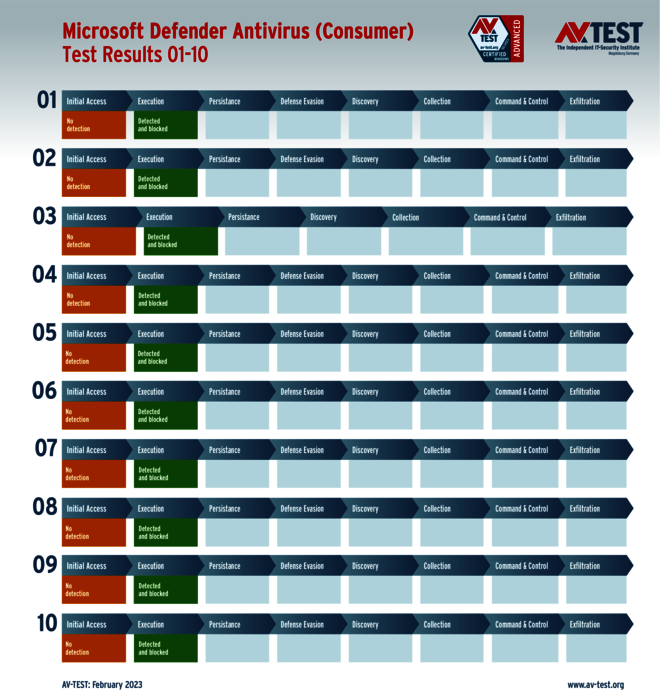

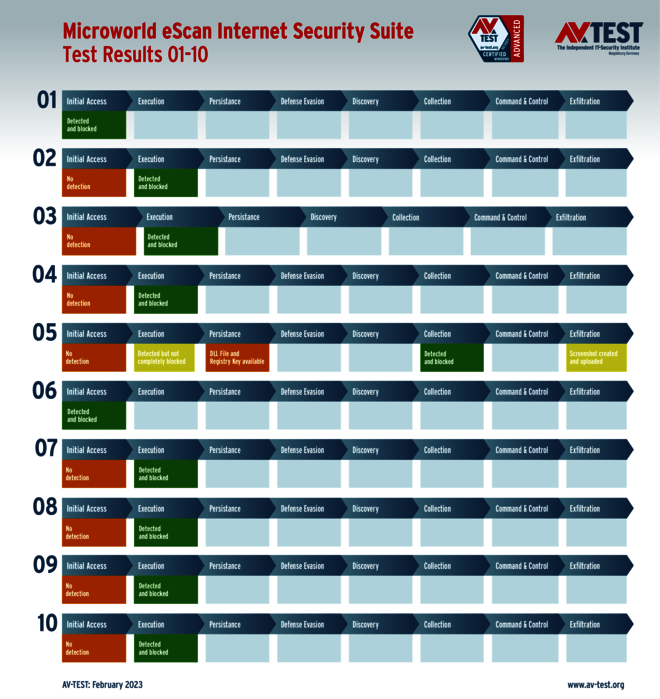

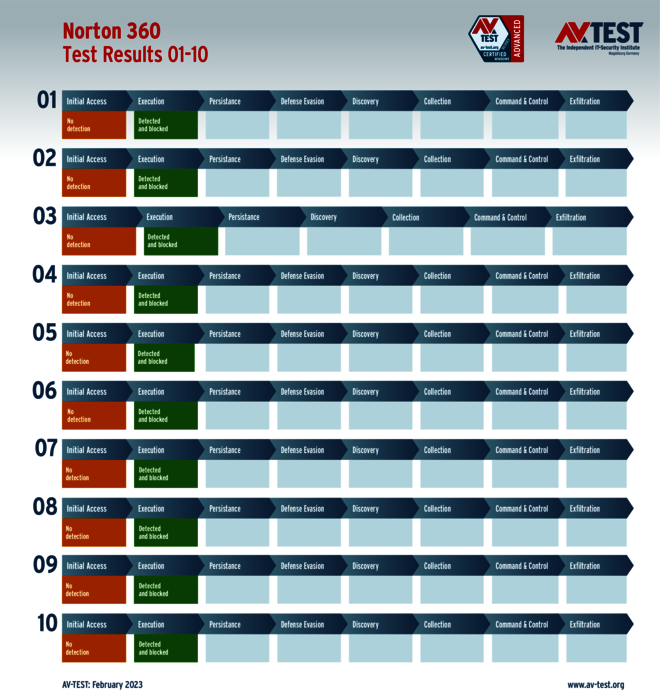

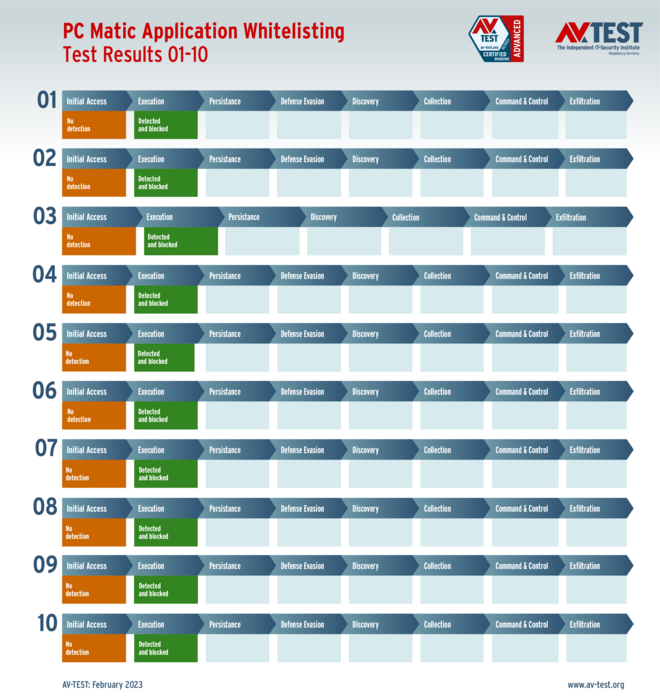

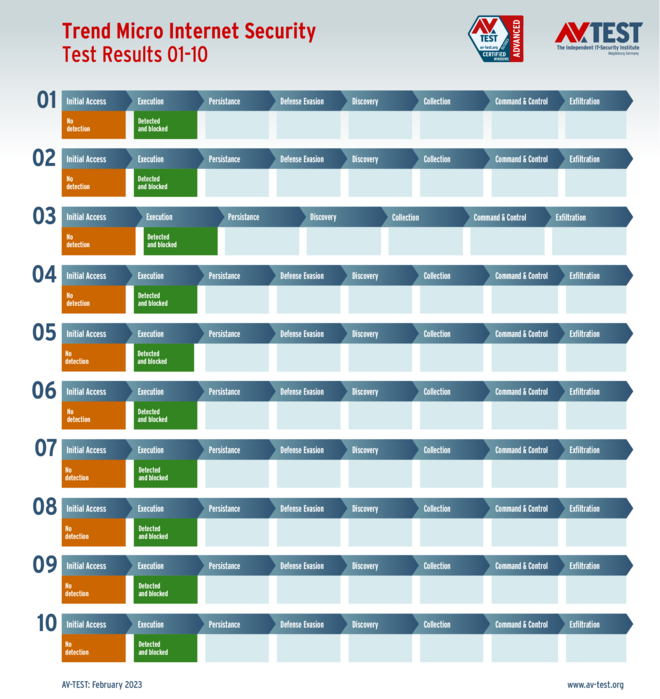

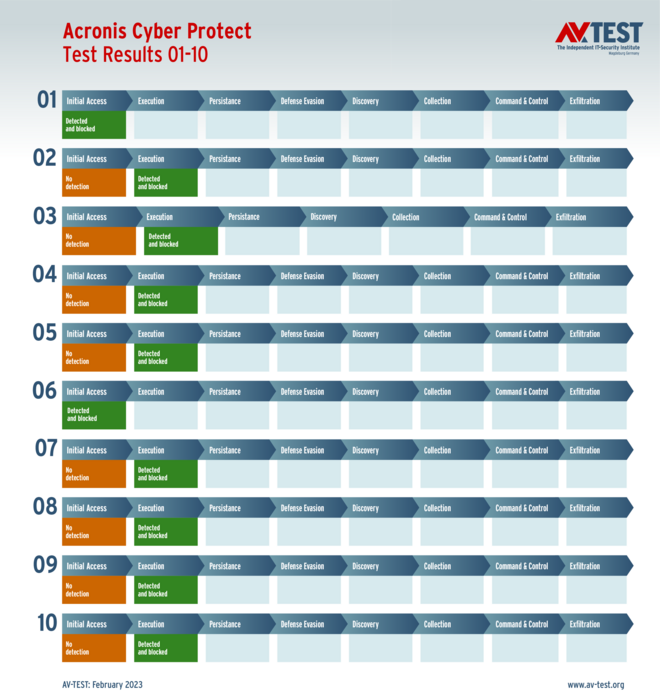

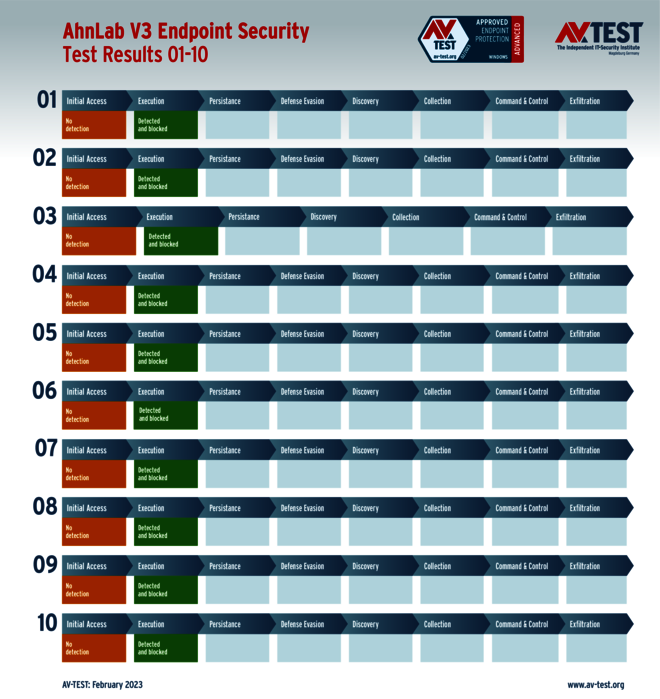

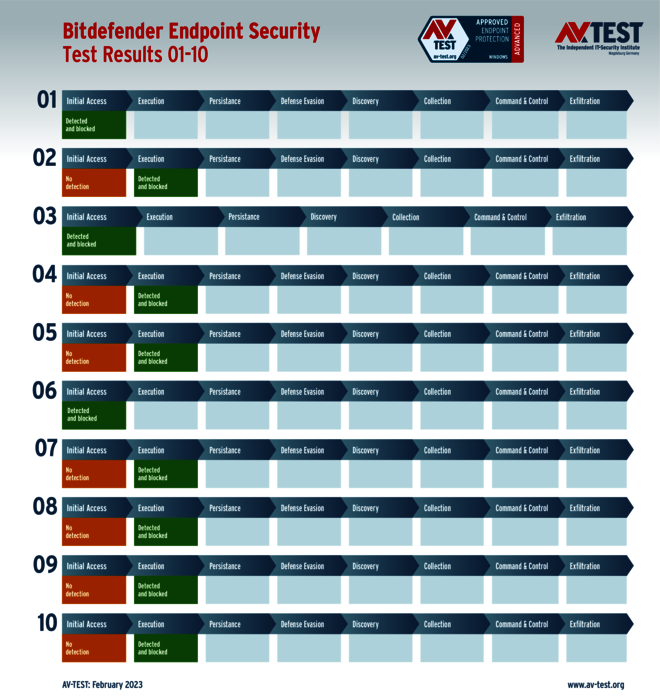

El test de Advanced Threat Protection comprueba en 10 escenarios el desarrollo exacto de un ataque con un ladrón de datos, tal y como se ejecutan contra empresas o usuarios. Los pasos de los ataques se explican en los 10 gráficos de los escenarios. En ellos también aparecen los códigos definidos internacionalmente denominados “Techniques” de MITRE ATT&CK. Tomando estos datos como base, los expertos pueden hacer un seguimiento del transcurso del ataque.

Todos los ataques en los escenarios siguen el mismo patrón inicial: el usuario recibe un correo eléctrico con un ataque de spear phishing. Cada correo tiene un anexo en el que se esconden diversos métodos de ataque actuales, como un archivo o fichero LNK, EXE, Batch, SFX, HTML o HTA. En cuanto estos se ejecutan, comienza el ataque propiamente dicho mediante diversos pasos, por ejemplo, a través de PowerShell de Windows o con scripts. Tras otros pasos de ataque y una inspección de las unidades de disco, comienza la extracción de los datos a través de un servidor C2. Esta es, evidentemente, una descripción muy abreviada del transcurso en la práctica de estos ataques.

Los 10 escenarios de prueba

Todos los escenarios de ataque están documentados de acuerdo con los estándares de la base de datos de MITRE ATT&CK. Los diferentes subpuntos, por ejemplo “T1566.001”, aparecen en la base de datos de MITRE para “Techniques” bajo “Phishing: Spearphishing Attachment”. Cada paso de la prueba, por lo tanto, está definido por especialistas y es trazable y comprensible. Además se explican todas las técnicas de ataque y cómo se hace uso del malware en ellas.

Productos para usuarios privados en el test Advanced Threat Protection

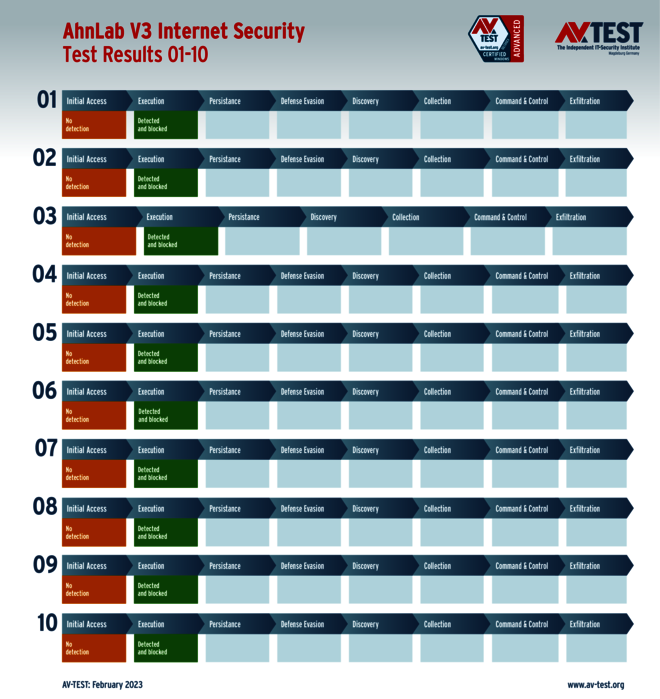

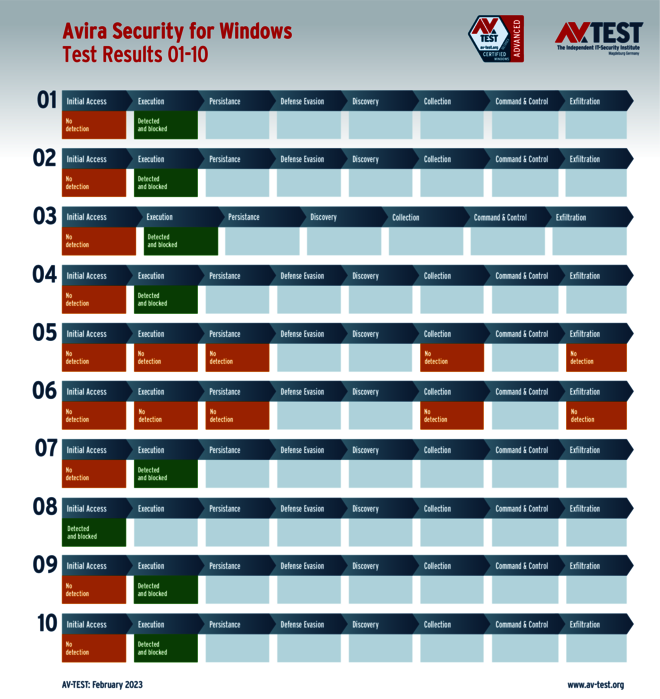

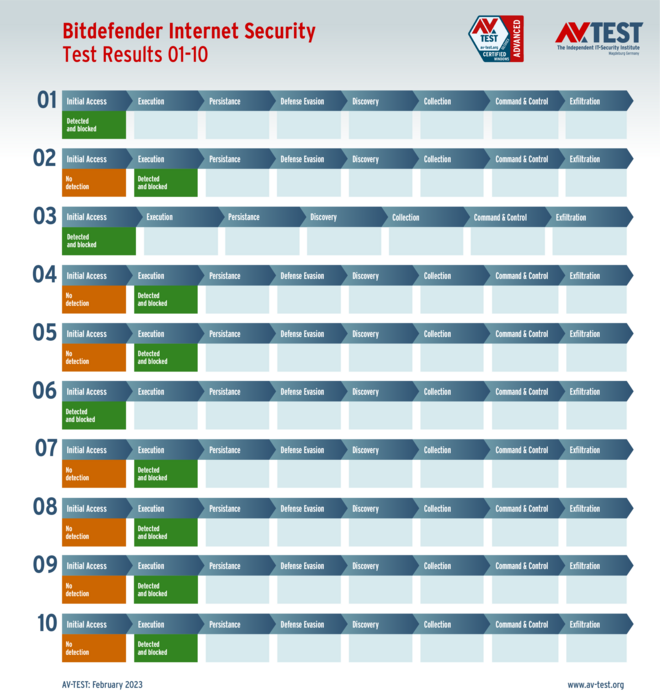

Los siguientes 11 fabricantes de paquetes de seguridad para usuarios privados se enfrentaron a los ataques de ladrones de datos: AhnLab, Avira, Bitdefender, Kaspersky, Malwarebytes, McAfee, Microsoft, Microworld, Norton, PC Matic y Trend Micro.

Cada uno de los 11 productos luchó en esta prueba por merecer diez veces los 4 puntos para su puntuación en protección. Este nivel perfecto de 40 puntos lo alcanzaron 9 productos. Son los procedentes de AhnLab, Bitdefender, Kaspersky, Malwarebytes, McAfee, Microsoft, Norton, PC Matic y Trend Micro. Todos ellos defendieron contra los ladrones de datos, sin cometer fallos, durante la ejecución o incluso mientras intentaban introducirse en el sistema por correo electrónico.

Microworld y su eScan Internet Security Suite tuvo dificultades en un escenario. Detectó al atacante, pero no pudo detenerlo del todo. El ladrón de datos pudo depositar un archivo DLL y escribir en el registro. Además, se hicieron varias capturas de pantalla que se enviaron al servidor C2. El resto de los pasos se impidieron. Por este fallo, Microworld perdió 2 de los 4 puntos y acabó con buenos 38 de los 40 puntos.

A Avira Security for Windows, la prueba no le fue bien. En 2 de los 10 escenarios, se pudo ejecutar el respectivo ladrón de datos sin obstáculos y extraer los datos buscados. Al final de la prueba, a Avira le quedaron en su haber 32 de los 40 puntos para la puntuación en protección.

Soluciones para empresas en el test Advanced Threat Protection

Probablemente, los ataques con ladrones de datos son todavía más frecuentes contra soluciones de empresa que contra usuarios privados. Al fin y al cabo, los datos empresariales son más valiosos.

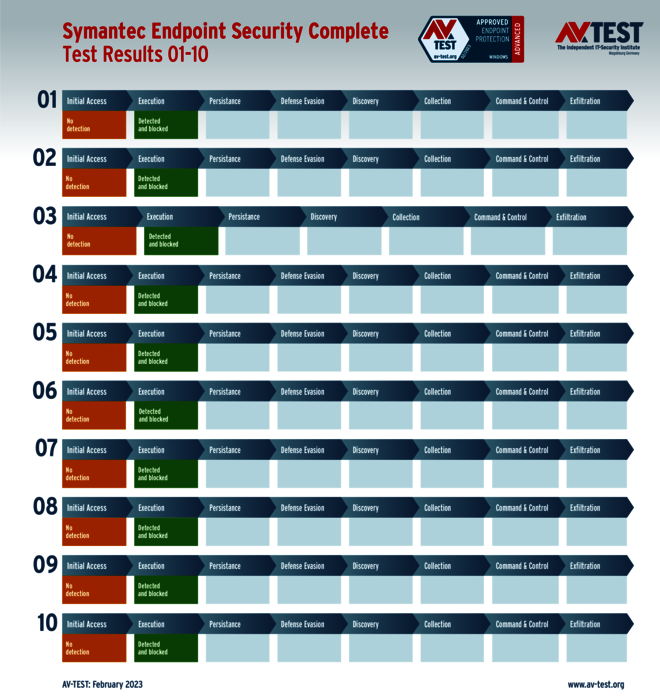

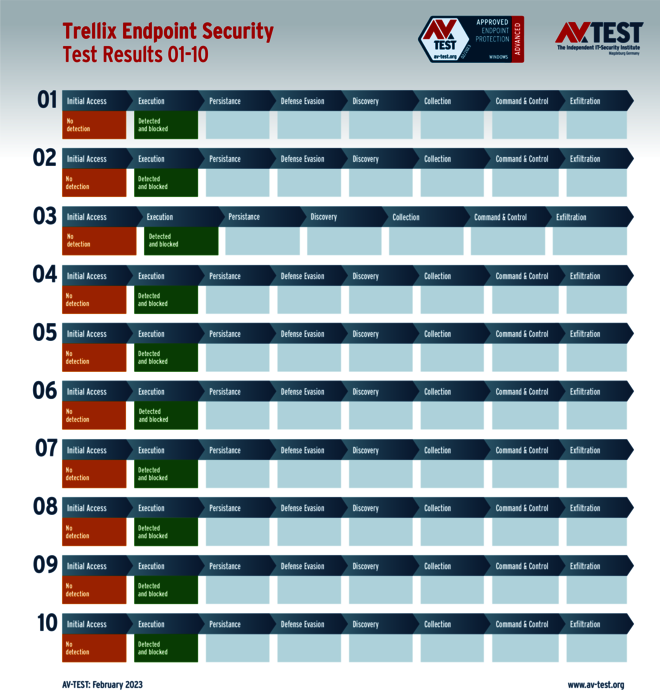

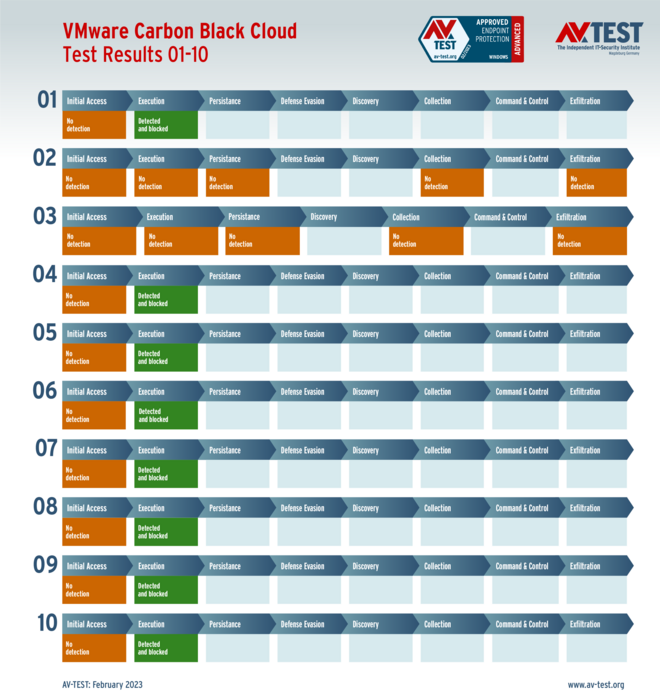

Las soluciones de seguridad de los siguientes 10 fabricantes defendieron sin fallos contra todos los ataques con ladrones de datos y recibieron por ello 40 puntos para su puntuación en protección: Acronis, AhnLab, Bitdefender (con ambas versiones), Kaspersky (con ambas versiones), Malwarebytes, Symantec, Trellix y Xcitium. Los ladrones de datos no tuvieron ninguna posibilidad contra estas soluciones.

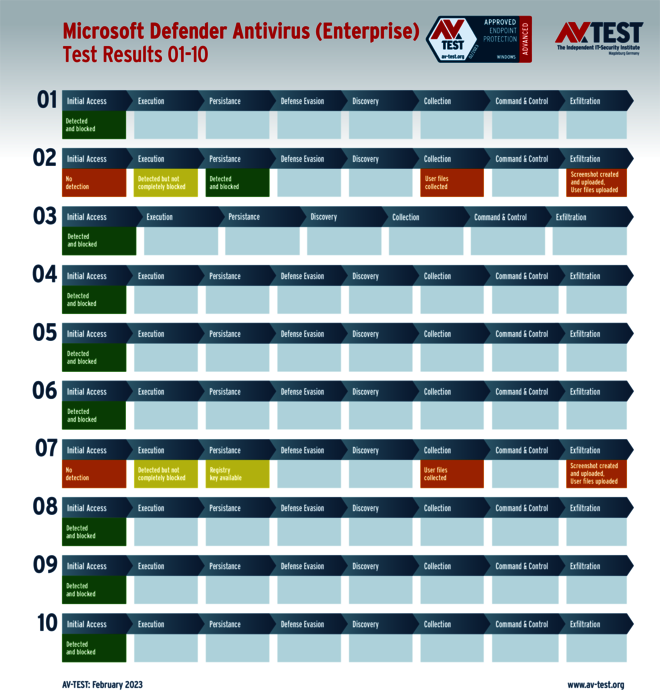

En el caso de 3 productos, el balance de la prueba es algo más mediocre. Microsoft tuvo notables problemas en dos escenarios. En ambos casos funcionó la detección, pero la protección no pudo evitar por completo la ejecución. La recopilación de datos en los sistemas continuó sin obstáculos, al igual que su traslado al servidor C2. Por último, los atacantes hicieron capturas de pantalla de los escritorios comprometidos. Por las pequeñas contramedidas tomadas en ambos casos, Microsoft obtuvo 2,5 de los 8 puntos. Al final, la protección de Microsoft se quedó con 34,5 de los 40 puntos posibles para la puntuación en protección.

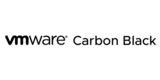

El producto de seguridad de VMware finalizó con una puntuación en protección de 32 de los 40 puntos posibles. El motivo se explica fácilmente: en 2 casos, la solución no pudo ni detectar ni detener a los ladrones de datos.

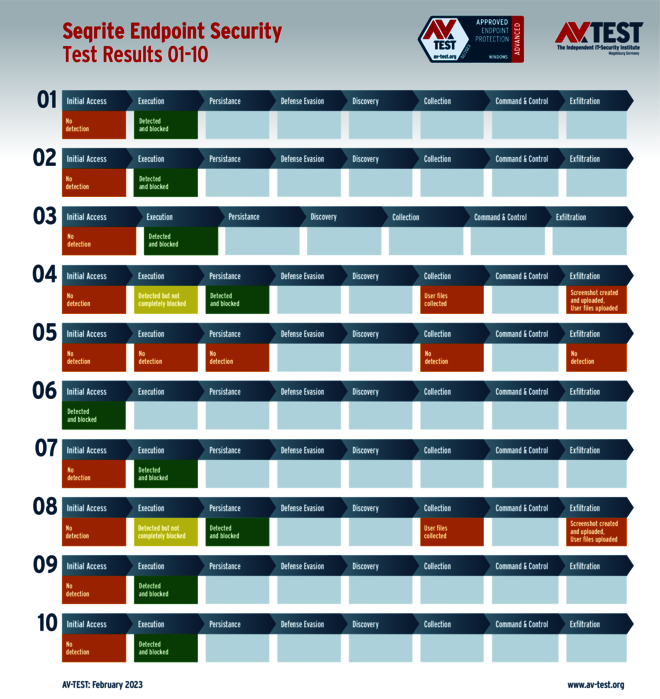

Seqrite, con su Endpoint Security, quedó en último lugar de la lista con 31 de los 40 puntos. En un caso, la protección no detectó al agresor, que pudo campar a sus anchas. En otros dos casos, el atacante fue detectado, pero solo se le frenó en parte. Al final, se recopilaron los datos y se transfirieron al servidor C2.

Tan reales como los ataques diarios

Los 10 escenarios de prueba utilizados se dan a diario en los ataques a usuarios privados o empresas de todo tamaño. Precisamente el robo de datos y la amenaza de una publicación si no se paga el rescate es el “modus operandi” actual en muchos ataques. Las muestras de ladrones de datos utilizadas en la prueba también andan haciendo sus fechorías por el mundo actualmente. El laboratorio los acababa de recopilar poco antes de la prueba en Internet mediante honeypots y de clasificarlos.

No todos los productos obtuvieron un resultado perfecto en la prueba, pero muchos sí. Así, 9 de los 11 productos para usuarios privados examinados terminaron con los 40 puntos máximos en la puntuación de protección.

En el caso de los productos para empresas, 10 de las 13 soluciones de seguridad se quitaron del medio sin fallos a los ladrones de datos.

En ambos grupos de usuarios, no obstante, hay un par de productos que necesitan mejorar mucho. Las peores puntuaciones fueron 32 y 31 de los 40 puntos posibles.