Protection anti-ransomware pour contrer les toutes dernières techniques d’attaque

Les groupes APT qui utilisent des logiciels de rançon ont recours à des tactiques diverses et variées pour atteindre leurs objectifs. AV-TEST a attaqué des suites de sécurité pour utilisateurs privés et pour entreprises dans 10 scénarios actuellement en cours et utilisé à cet effet les techniques « .Net Reflective Assembly loading », « .Net Dynamic P/Invoke » et « AMSI Bypass ». Lors des tests Advanced Threat Protection, les testeurs ont eu fort à faire, car certains programmes n’ont pas été à la hauteur contre toutes les techniques d’attaque.

Les tests Advanced Threat Protection sont certes des tests spéciaux, mais ils contrôlent les logiciels de sécurité qu’ils confrontent régulièrement aux toutes nouvelles techniques d’attaque des groupes APT. « .Net Reflective Assembly Loading » par exemple est une technique utilisée dans sa forme de base dans les attaques de Cobalt Strike, Cuba ou Lazarus. Mais les techniques « .Net Dynamic P/Invoke » et « AMSI Bypass » sont, elles aussi, utilisées dans les attaques aux rançongiciels actuelles. Quand une attaque atteint sa cible, les systèmes sont cryptés et les groupes APT peuvent alors exiger une rançon. À moins que les produits de sécurité pour particuliers et entreprises ne reconnaissent les techniques utilisées, bloquent l’attaque et liquident le logiciel de rançon.

Quel produit a réussi le test Advanced Threat Protection ?

Chaque produit soumis au test Advanced Threat Protection obtient un certificat de protection spécial s’il réalise une bonne performance. Pour cela, une suite de sécurité doit atteindre un score de protection final d’au moins 75 % des 30 points maximum, soit 22,5 points. Les produits destinés aux particuliers obtiennent alors le certificat « Advanced Certified », les produits destinés aux entreprises le certificat « Advanced Approved Endpoint Protection ».

Vous trouverez également une explication plus détaillée des tableaux évaluatifs et des différents codes couleur sous forme de feu de signalisation dans l’article« Test et étude : les logiciels de sécurité sont-ils efficaces contre les ransomwares actuels sous Windows 11 ? ».

Le saviez-vous ? Même si les tests Advanced Threat Protection paraissent régulièrement, les techniques utilisées sont à chaque fois différentes !

Techniques d’attaque actuelles utilisées pour le test

.Net Reflective Assembly loading : Pour dissimuler un code malveillant, il existe une technique courante qui consiste à le charger de manière réflexive pendant l’exécution. Le chargement réflexif permet d’attribuer et d’exécuter une charge utile (code malveillant exécutable) directement dans la mémoire du processus et de créer un fil ou un processus. DotNet offre la possibilité de charger des modules avec Assembly.Load.

Dans nos exemples, on crypte un module (Assembly) et on implante le ransomware. Ce logiciel de rançon est décrypté, chargé et exécuté sans créer de copie sur le disque dur.

.Net Dynamic P/Invoke :DotNet est en mesure d’exécuter un code non managé (code non spécifique pour DotNet) qui peut être utilisé pour appeler des fonctions API Windows régulières. Celles-ci permettent d’implanter un comportement spécifique qui n’est pas prévu dans DotNet lui-même. Ceci est normalement obtenu en utilisant la plateforme Invoke (P/Invoke). Les fonctions API qui sont utilisées via P/Invoke peuvent être surveillées et facilement interceptées par des défenseurs. Or, si P/Invoke n’est pas utilisé de manière statique, les bibliothèques peuvent être chargées dynamiquement à l’exécution et les fonctions qu’elles contiennent peuvent être appelées via leur adresse mémoire. Ainsi, les programmes de protection ne détectent pas leur utilisation.

Dans notre exemple, nous utilisons Dynamic P/Invoke pour appeler des fonctions API (VirtualAlloc, CreateThread), charger un ransomware réflexif crypté dans la mémoire et l’exécuter.

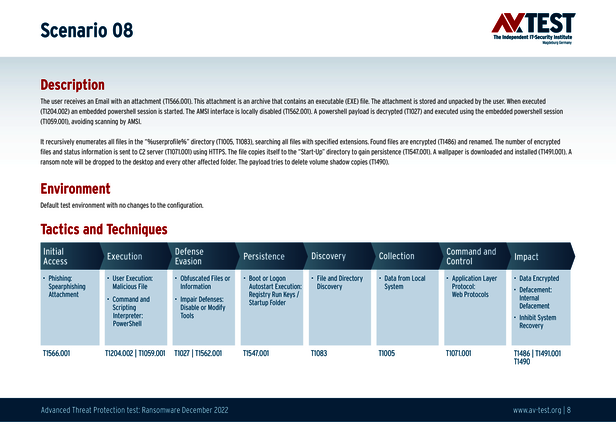

AMSI Bypass : L’interface d’analyse de logiciel anti-programmes malveillants (AMSI) est une interface de programmation d’applications (API) utilisée par les suites antivirus. Sa tâche consiste en partie à scanner des fichiers script avant qu’ils soient exécutés par un moteur de script. Un attaquant peut toutefois manipuler les fonctions de l’interface au sein d’un processus afin de désactiver la fonctionnalité de l’AMSI.

Dans nos exemples, nous utilisons une charge utile de ransomware Powershell et essayons de l’exécuter après la désactivation de l’AMSI. Dans un autre exemple, nous démarrons un processus Powershell, injectons un petit shellcode qui désactive l’AMSI et lui transmettons le logiciel de rançon malveillant.

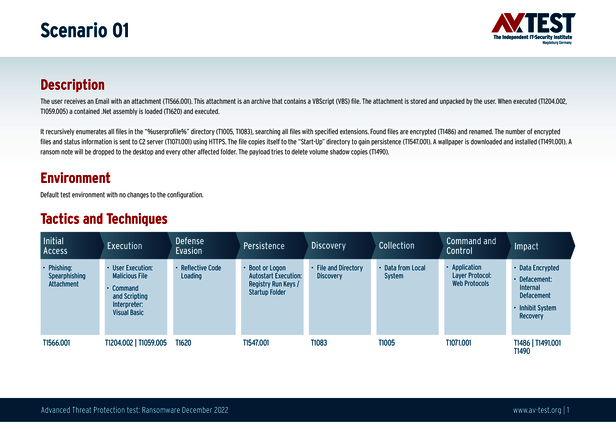

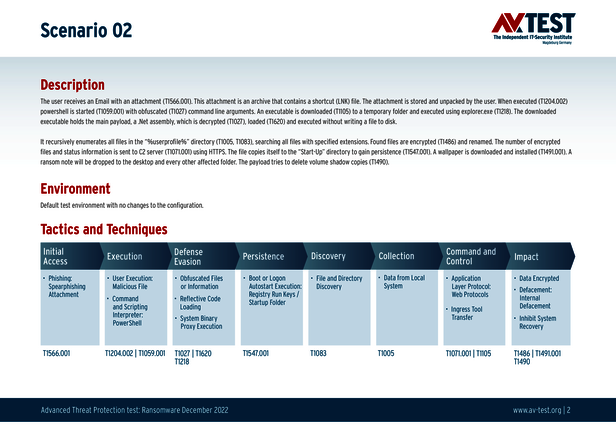

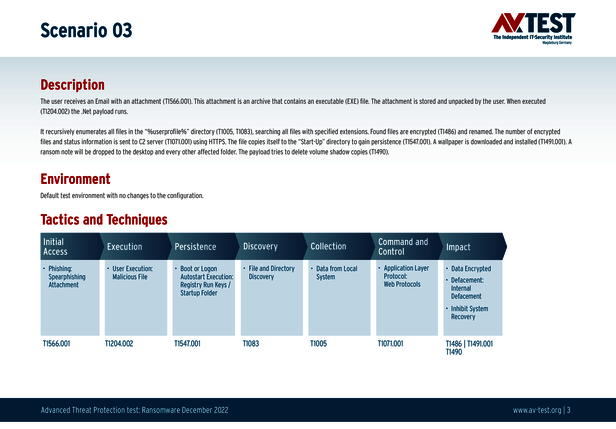

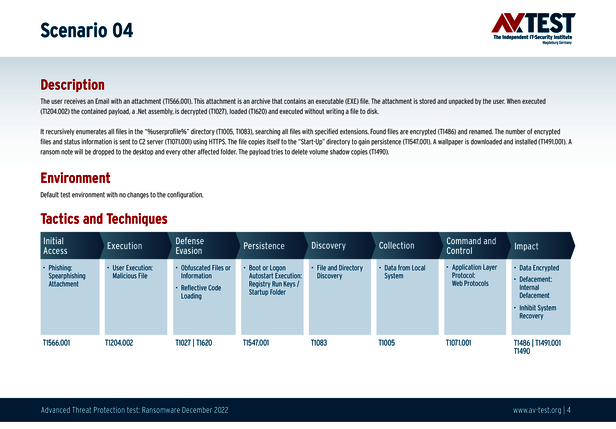

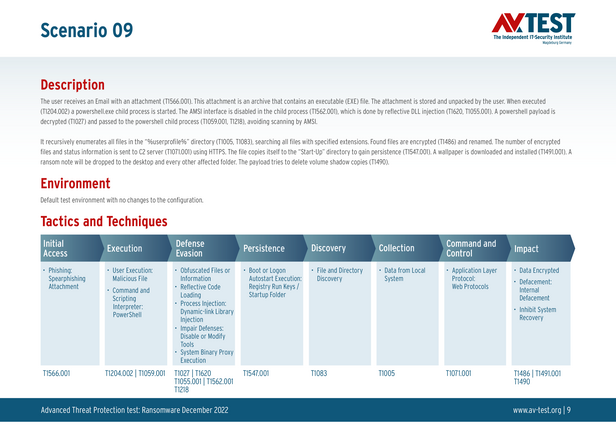

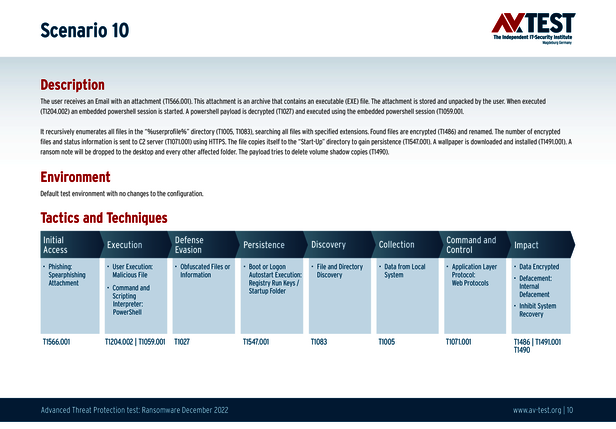

Scénarios de test

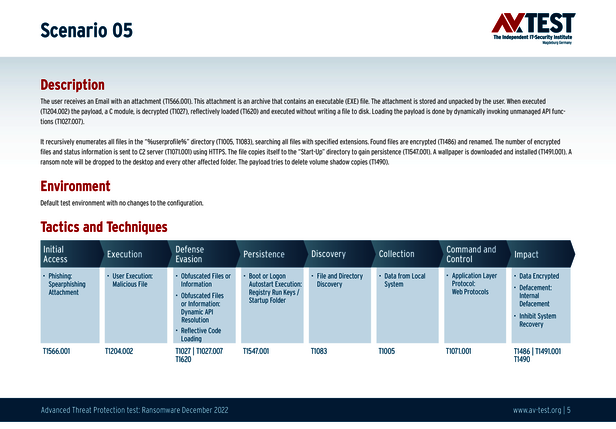

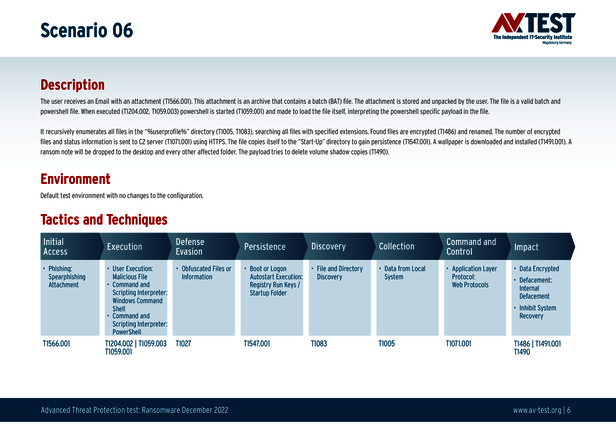

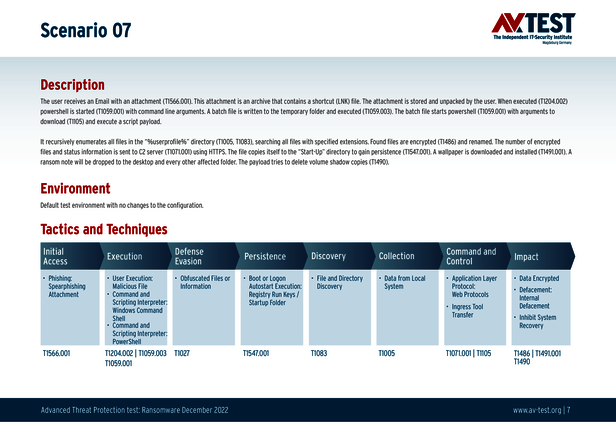

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, par ex. « T1566.001 », correspondent dans la base de données Mitre à « Techniques » sous le point « Phishing: Spearphishing Attachment ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée. De plus, toutes les techniques d’attaque sont expliquées, ainsi que la manière dont les logiciels malveillants opèrent.

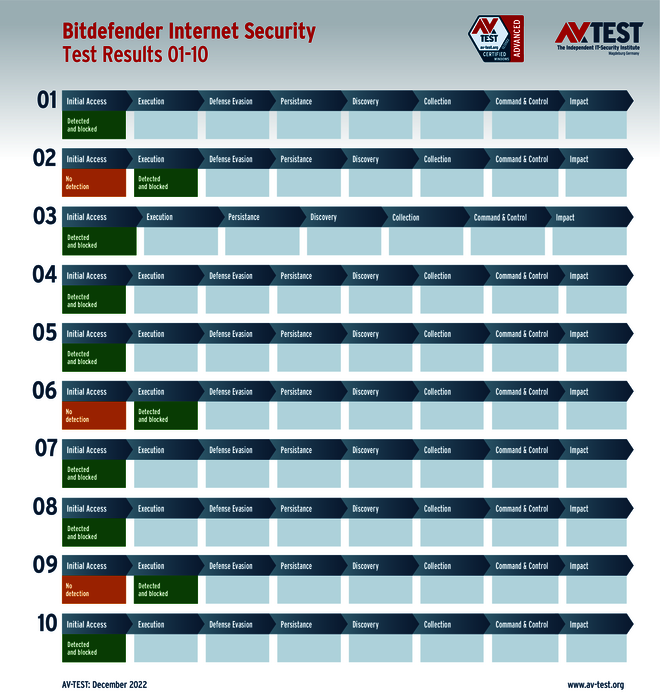

Advanced Test : protection pour particuliers

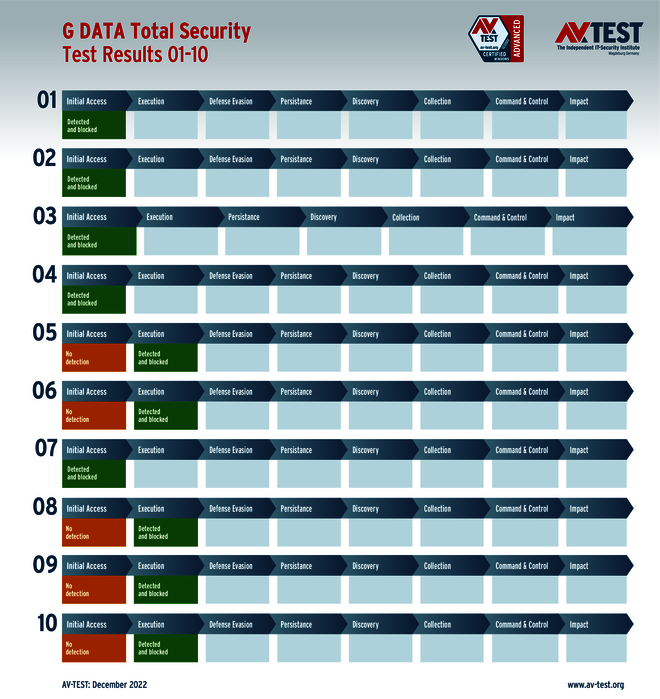

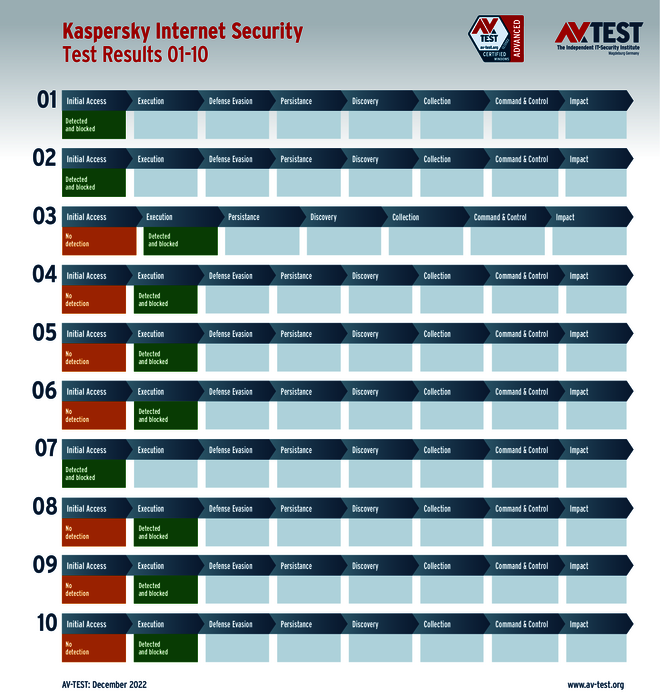

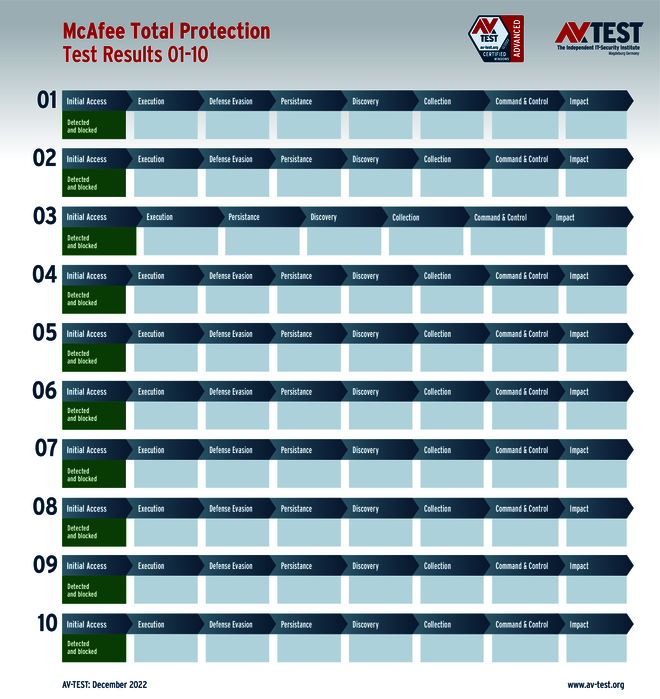

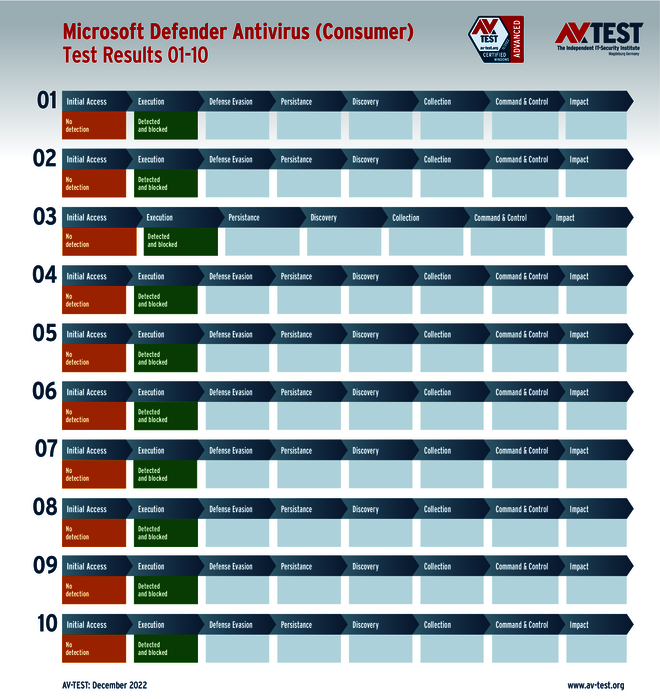

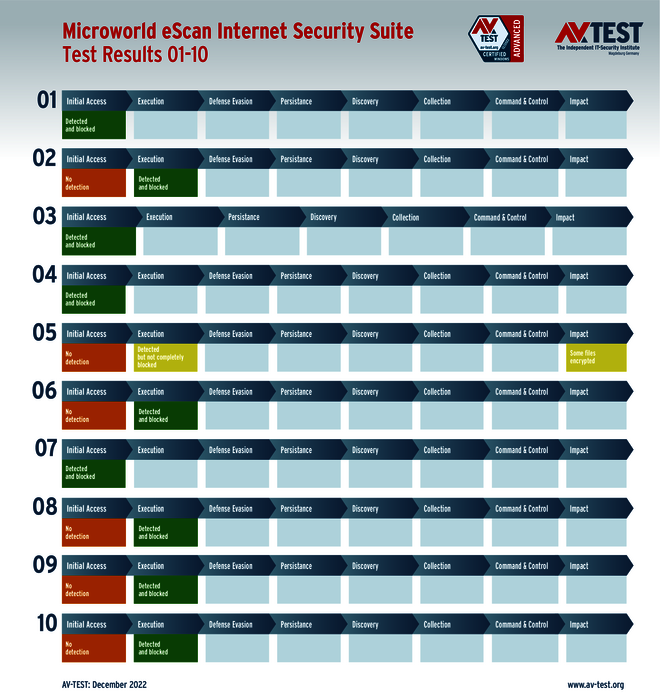

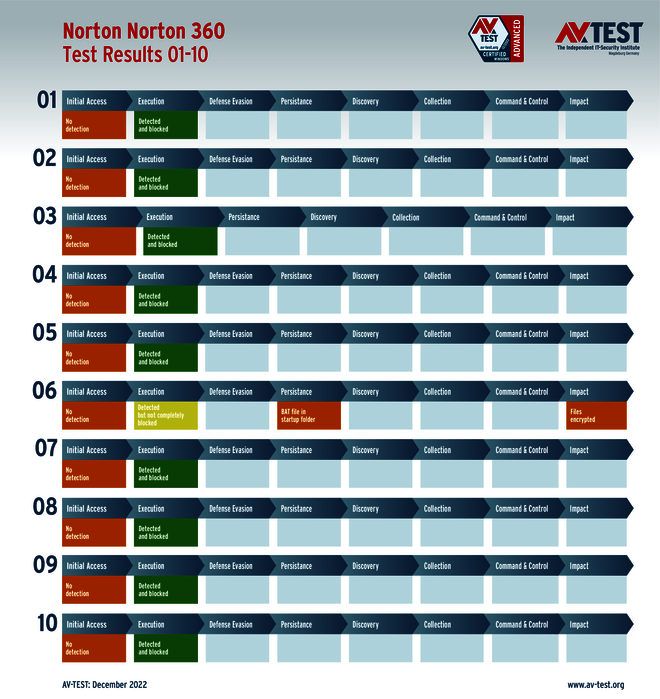

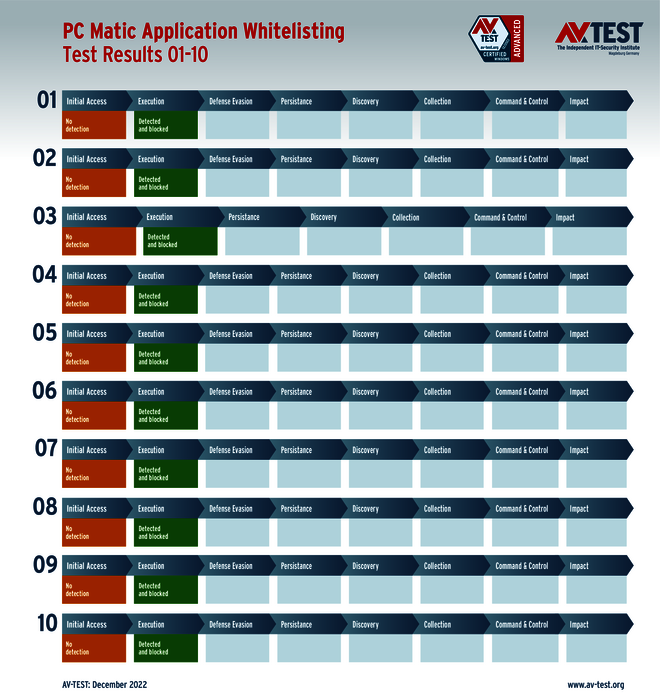

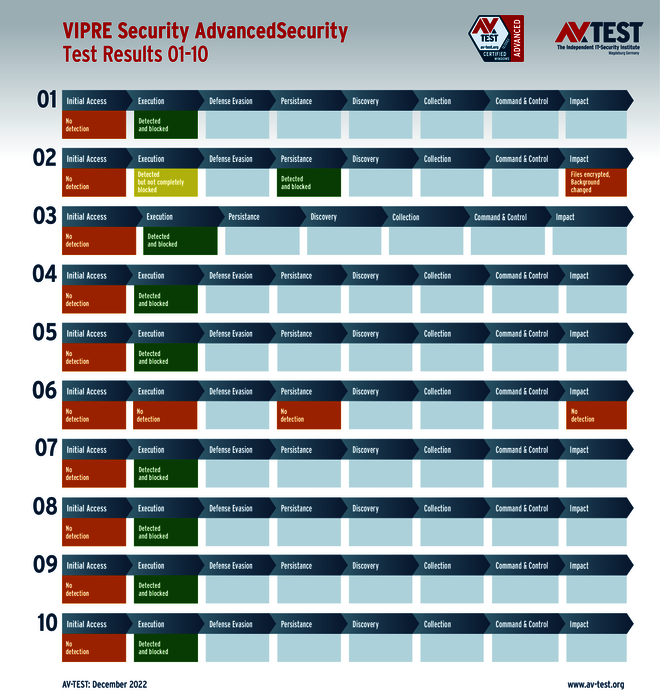

10 suites de protection destinées aux particuliers ont été mises sur le banc d’essai pour ce test avancé. Il s’agit des suites d’AhnLab, Bitdefender, G DATA, Kaspersky, McAfee, Microsoft, Microworld, Norton, PC Matic et VIPRE Security. Chaque produit doit faire ses preuves dans 10 scénarios de test utilisant différentes techniques d’attaque, alors que les testeurs essaient de placer un ransomware dans le système et de l’exécuter.

Les suites de Bitdefender, G DATA, Kaspersky, McAfee, Microsoft et PC Matic ont détecté toutes les 10 attaques et bloqué le ransomware avant que celui-ci n’ait pu faire des dégâts. Pour cette performance, chaque produit a réalisé un score de protection de 30 points.

Microworld et Norton ont certes réussi eux aussi à détecter les 10 attaques, mais dans un cas précis, ils ne sont pas parvenus à empêcher complètement les attaques. Microworld a perdu un point, car certains fichiers ont été cryptés, son score est donc de 29 points. Une fois l’attaque détectée, Norton n’a pas réussi à empêcher le cryptage du système. Cette solution totalise tout de même 27,5 points au score de protection.

AhnLab et VIPRE Security n’ont détecté que 9 des 10 attaques. Les deux suites ont donc perdu respectivement 3 points. VIPRE Security a également rencontré un problème dans un deuxième cas : malgré l’identification de l’attaque et la mise en place de parades, le système a été crypté, ce qui lui a coûté 1,5 autre point. AhnLab a terminé le test en affichant 27 points sur 30, et VIPRE Security avec 25,5.

Tous les produits destinés aux particuliers se situant au-delà du seuil des 22,5 points, ils ont tous obtenu le certificat « Advanced Certified » d’AV-TEST.

Advanced Test : solutions pour entreprises

Les produits d’AhnLab, Bitdefender (2 versions), Check Point, G DATA, Kaspersky (2 versions), Microsoft, Sangfor, Symantec, Trellix, VMware, WithSecure et Xcitium ont été soumis au test avancé des solutions de protection des points terminaux pour entreprises.

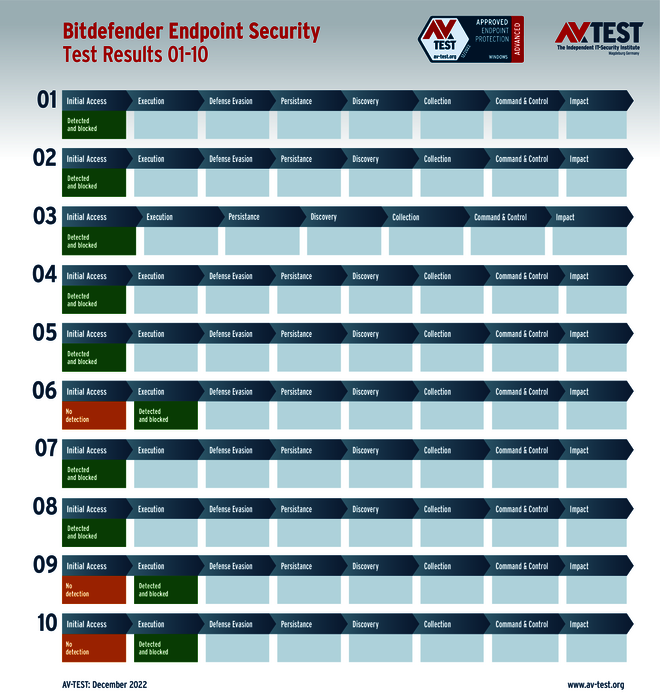

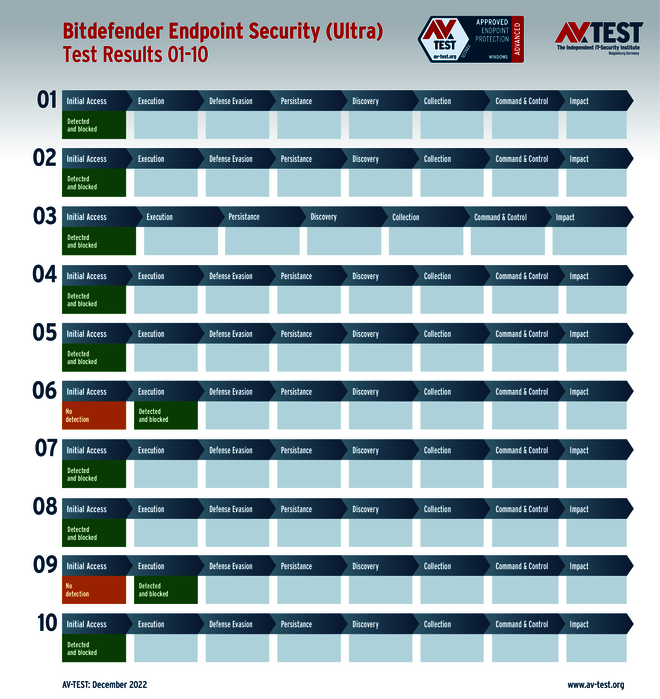

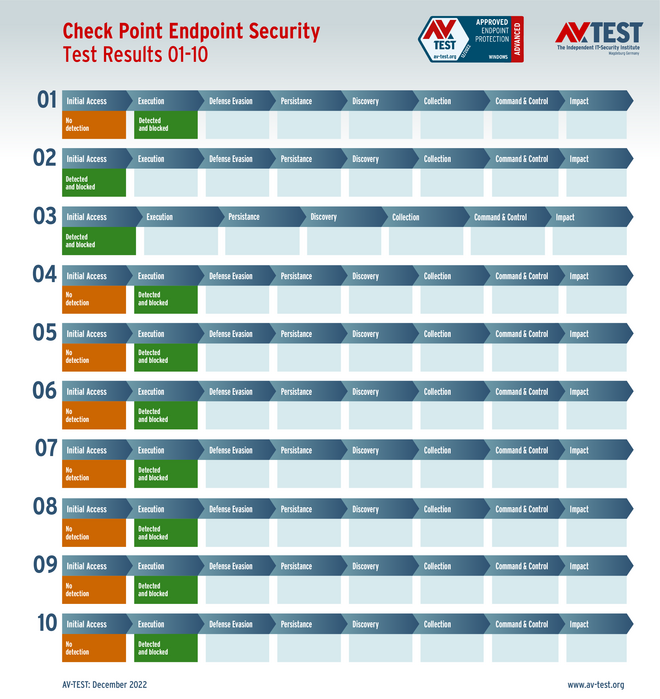

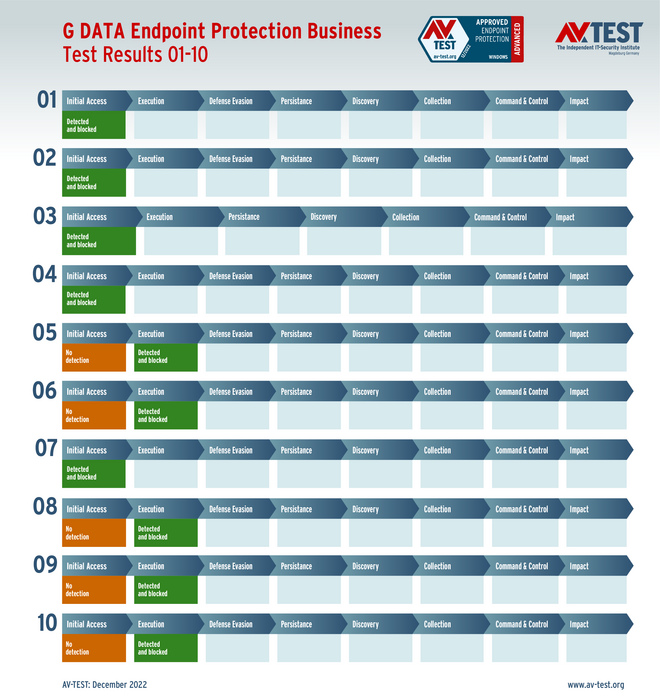

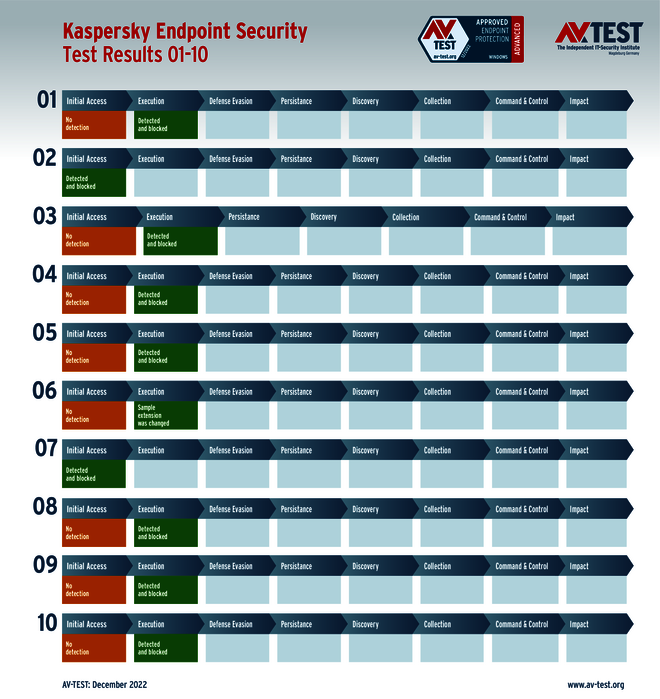

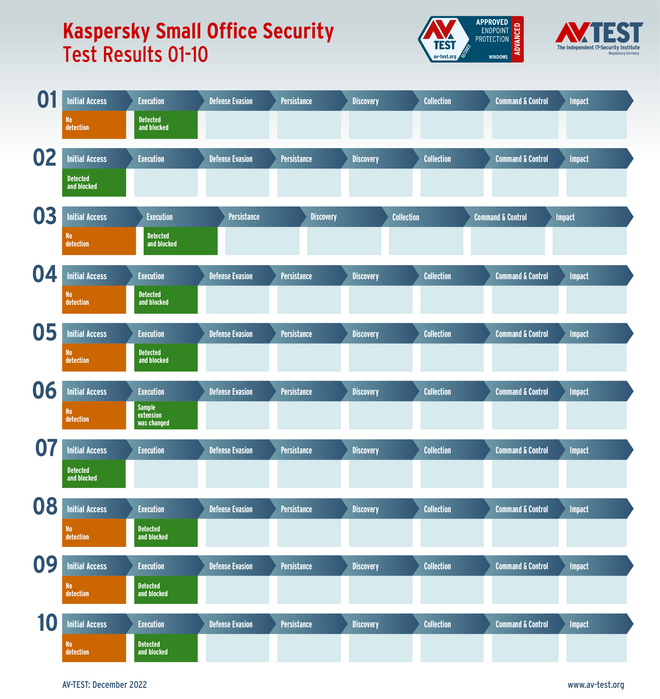

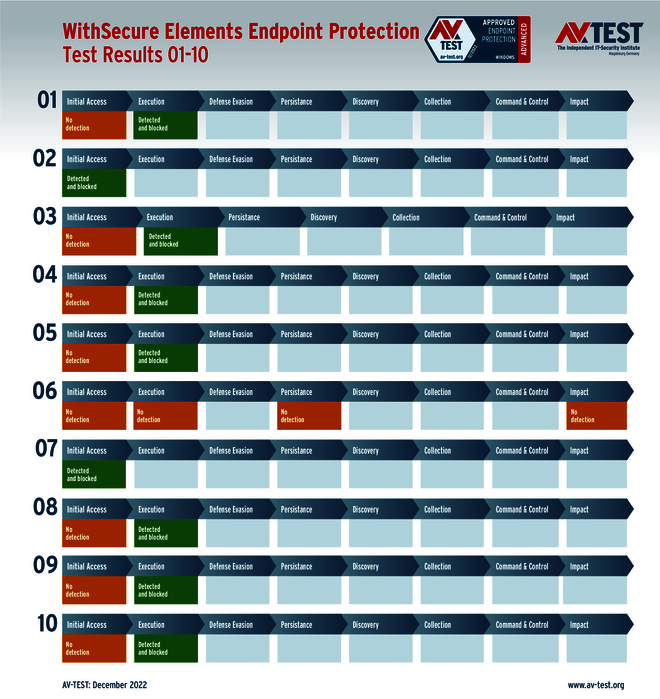

Il s’agit pour chaque produit de détecter la technique d’attaque utilisée dans 10 scénarios et de repousser le logiciel de rançon. Si la parade réussit entièrement, le laboratoire attribue 3 points au produit. Les produits de Bitdefender (version Endpoint et Ultra), Check Point, G DATA, Kaspersky (version Endpoint et Small Office Security), ainsi que Xcitium ont affiché de brillants résultats après avoir détecté toutes les attaques et repoussé le ransomware. Ces produits obtiennent les 30 points maximum du score de protection.

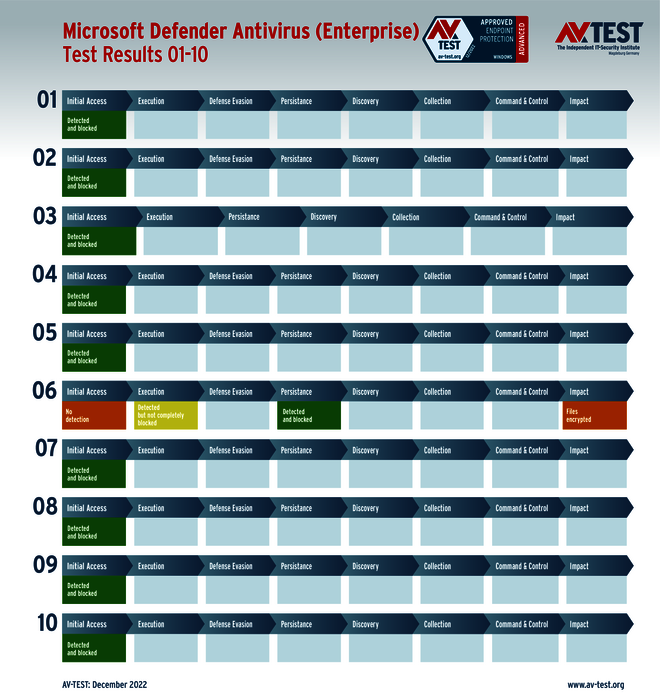

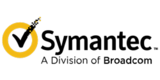

Symantec et Microsoft ont certes détecté eux aussi tous les 10 scénarios d’attaque, mais ont rencontré un problème dans un cas particulier : ils ont identifié le ransomware, et ont même lancé tous deux d’autres mesures pour parer l’attaque. Pourtant, au final, certains fichiers étaient cryptés du côté de Symantec, et même le système entier du côté de Microsoft. Symantec ne totalise donc que 29 points, Microsoft 28,5 au score de protection.

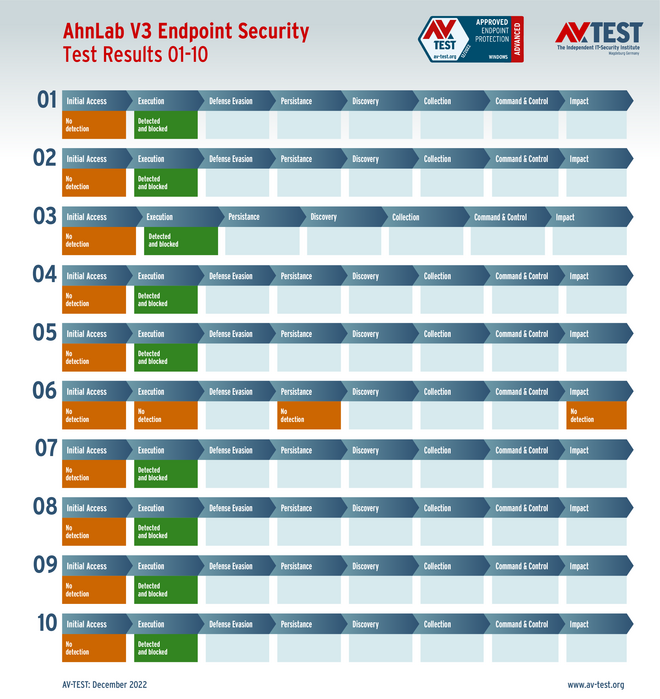

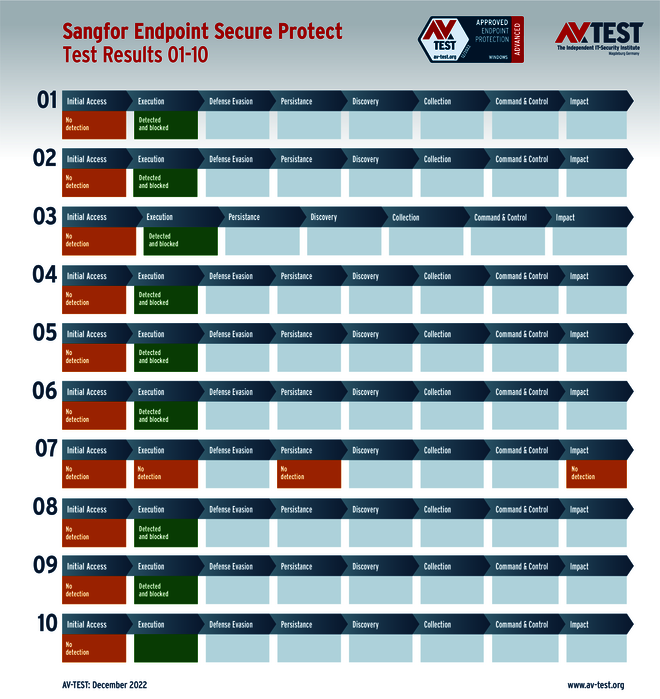

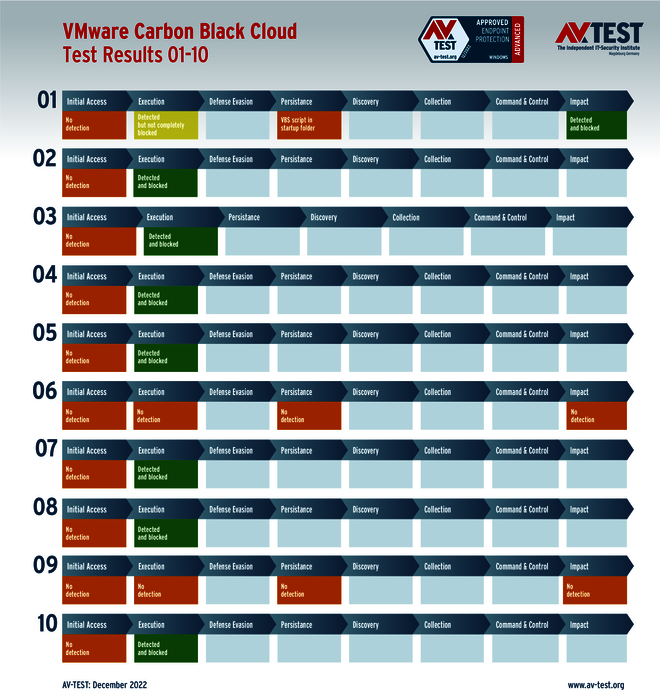

AhnLab, Sangfor et WithSecure ont tous rencontré le même problème. Dans un cas précis, ils n’ont détecté ni la technique d’attaque ni le ransomware. Au final, le système a été crypté, ce qui a coûté 3 points à chacun des produits, qui n’obtiennent que 27 points au score de protection.

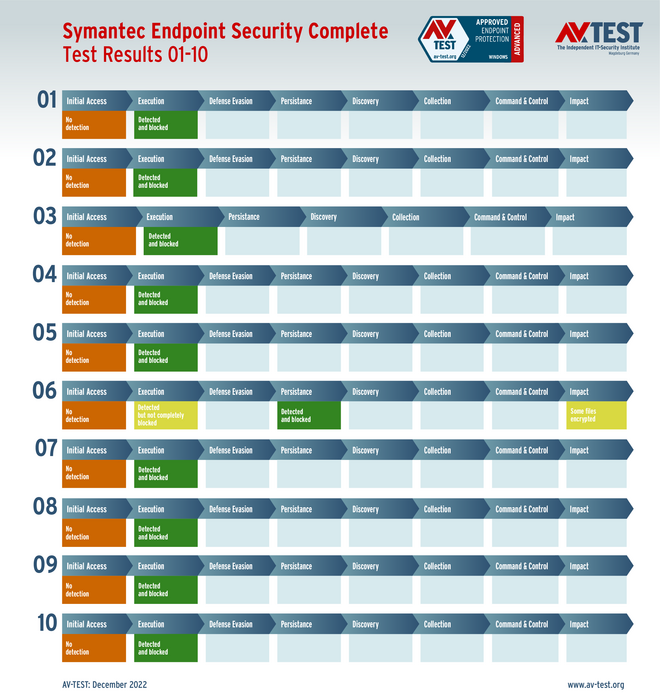

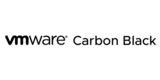

Les solutions de Trellix et VMware se placent en fin de classement. Trellix a pu identifier 9 scénarios d’attaque sur 10. Dans un cas, le rançongiciel a pu se déployer complètement. Dans deux autres cas, l’attaque et le ransomware ont certes pu être détectés, mais le cryptage partiel des données n’a pas pu être évité. Score de protection réalisé : 24 petits points.

La performance de VMware est encore plus médiocre. L’attaque n’a pas été détectée dans deux cas. Dans un troisième cas, la suite a réussi à identifier l’attaque et à intercepter le logiciel de rançon, mais au final, un dangereux VBScript se trouvait dans le démarrage automatique du système. Au moins, rien n’a été crypté. VMware parvient tout de même au final à passer la barre des 22,5 points au score de protection, s’assurant de justesse l’obtention du certificat Advanced Protection.

Des attaques test réelles pour évaluer les capacités de défense

Il est très intéressant d’observer combien d’étapes les produits de protection nécessitent pour contrer les diverses techniques d’attaque actuelles. Une chose est certaine : la meilleure défense consiste à détecter l’attaque immédiatement. Mais comme le montre le test, il arrive qu’une attaque ne soit pas détectée tout de suite, mais que d’autres barrières de sécurité l’arrêtent en grande partie, voire en totalité. Les dix graphiques représentant les différents scénarios expliquent de quelles barrières de sécurité ou de quelles étapes il s’agit. Vous y trouverez les codes « Techniques » de MITRE ATT&CK définis au niveau international. Grâce à ces données, les spécialistes peuvent suivre exactement le déroulement d’une attaque.

Les tableaux finaux donnent un aperçu des produits qui ont le mieux résisté aux 10 scénarios d’attaque utilisant les différentes techniques. Cette performance leur a permis de remporter les 30 points maximum du score de protection. Dans la catégorie des produits destinés aux particuliers, il s’agit des suites de Bitdefender, G DATA, Kaspersky, McAfee, Microsoft et PC Matic.

Dans la catégorie des solutions pour entreprises, les produits suivants ont identifié tous les 10 scénarios et affichent un score de protection de 30 points : Bitdefender (version Endpoint et Ultra), Check Point, G DATA, Kaspersky (version Endpoint et Small Office Security), ainsi que Xcitium.