Defensa contra las técnicas más modernas de ataque con ransomware

Los grupos APT, que atacan con ransomware, utilizan numerosas tácticas de ataque distintas para conseguir sus objetivos. AV-TEST ha atacado productos de seguridad para usuarios privados y empresas en 10 escenarios utilizados actualmente con las técnicas “.Net Reflective Assembly loading“, “.Net Dynamic P/Invoke“ y “AMSI Bypass“. Los test de Advanced Threat Protection se las traen y no todos los programas consiguen plantar cara a todas las técnicas de ataque.

Los test de Advanced Threat Protection son especiales y ponen a prueba el software de seguridad una y otra vez con las técnicas de ataque más recientes de los grupos ATP, como la de “.Net Reflective Assembly loading“, una técnica que sirve de base para los ataques de Cobalt Strike, Cuba o Lazarus. Pero también las técnicas “.Net Dynamic P/Invoke“ y “AMSI Bypass“ se utilizan actualmente en los ataques con ransomware. Si un ataque tiene éxito, los sistemas quedan encriptados y comienza el chantaje por parte de los grupos APT. Eso salvo que los productos de seguridad para usuarios privados o empresas reconozcan las técnicas utilizadas, detengan el ataque y eliminen el ransomware.

¿Quién supera el Advanced Threat Protection test?

Cada producto examinado en la prueba de Advanced Threat Protection recibe un certificado especial si obtiene un buen resultado. Para ello, una solución tiene que alcanzar al final de la prueba un resultado final en protección de al menos un 75 por ciento de los 30 puntos máximos, es decir, 22,5 puntos. Si lo logran, los productos para usuarios privados reciben el certificado “Advanced Certified“; y los productos para empresas, el certificado “Advanced Approved Endpoint Protection“.

Encontrará una explicación más detallada de las tablas de evaluación y de los códigos cromáticos del sistema de semáforo en el artículo “Prueba y estudio: ¿Detienen las soluciones de seguridad para Windows 11 el ransomware actual?“.

Para su información: si bien los test de Advanced Threat Protection se publican con regularidad, las técnicas de ataque utilizadas en los test van variando.

Técnicas de ataque actuales usadas en la prueba

.Net Reflective Assembly loading: Una técnica habitual para ocultar código malicioso es inyectarlo de forma reflexiva. La inyección reflexiva permite la asignación y ejecución de “payload“ (código malicioso ejecutable) directamente en la memoria del proceso o la creación de un hilo o proceso. DotNet ofrece la posibilidad de inyectar módulos con Assembly.Load.

En nuestros ejemplos se guarda un módulo encriptado (Assembly) y se implementa el ransomware. Este se desencripta durante el tiempo de ejecución, se inyecta y se ejecuta sin crear una imagen en el disco duro.

.Net Dynamic P/Invoke: DotNet es capaz de ejecutar código “unmanaged“ (código no especificado para DotNet) que se puede utilizar para ejecutar funciones API de Windows habituales. Estas permiten implementar un comportamiento específico que no está previsto en DotNet. Esto se consigue normalmente mediante la utilización de la plataforma Invoke (P/Invoke). Las funciones API que se utilizan mediante P/Invoke pueden ser vigiladas por los defensores y detenidas con facilidad. Sin embargo, si P/Invoke no se utiliza de manera estática, las bibliotecas se pueden cargar dinámicamente durante el tiempo de ejecución y se puede acceder a las funciones que estas contienen mediante la dirección de la memoria. De este modo se oculta su utilización frente a los programas de seguridad.

En nuestros ejemplos utilizamos Dynamic P/Invoke para acceder a funciones API (VirtualAlloc, CreateThread) con el fin de cargar en la memoria ransomware reflexivo encriptado y ejecutarlo.

AMSI Bypass: La Antimalware Scan Interface (AMSI) es una API de escaneo puesta a disposición por Microsoft que utilizan soluciones antivirus. Una parte de su tarea consiste en escanear datos de scripts antes de que sean ejecutados por un motor de scripting. Sin embargo, un atacante puede manipular las funciones de interfaz dentro de un proceso para impedir el funcionamiento de la AMSI.

En nuestros ejemplos utilizamos un “Powershell ransomware payload“ e intentamos ejecutarlo tras la desactivación de la AMSI. En otro ejemplo, iniciamos un proceso Powershell, inyectamos un pequeño shellcode, que desactiva la AMSI y al que después se le transfiere el ransomware malicioso.

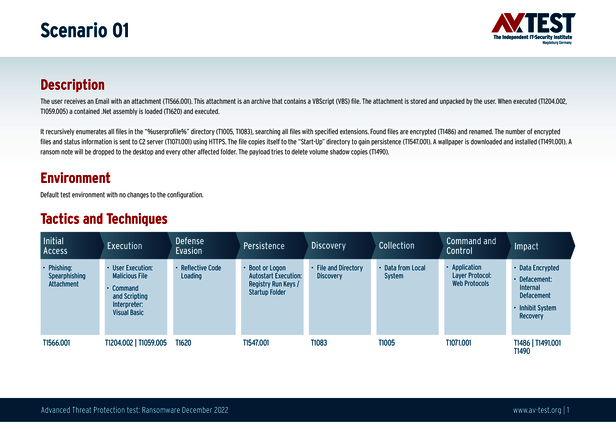

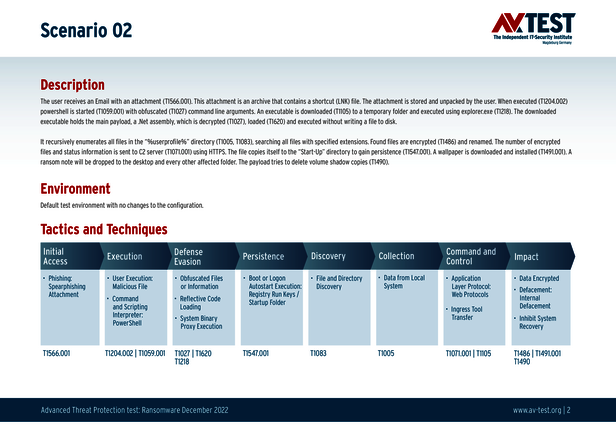

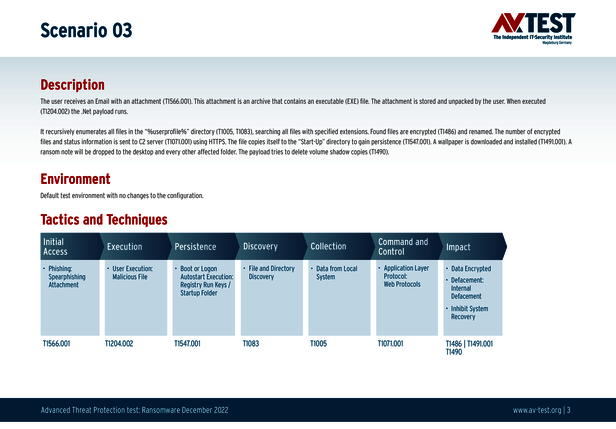

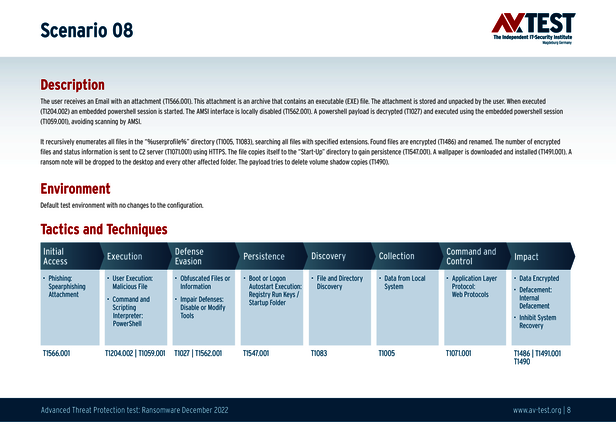

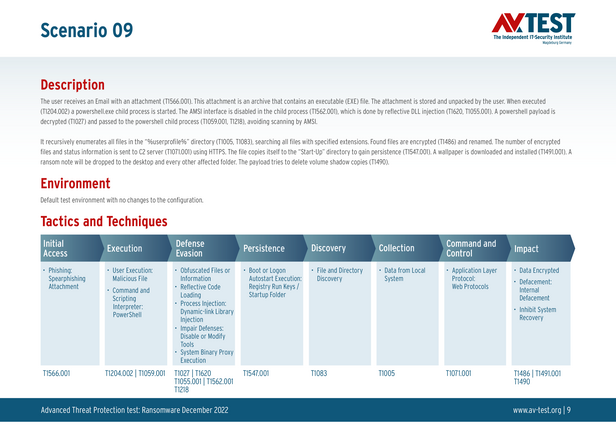

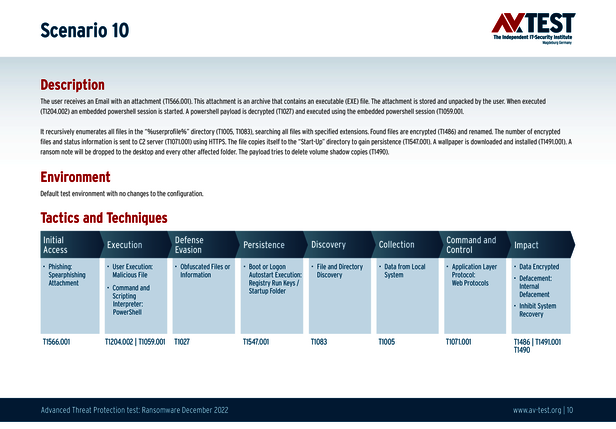

Escenarios de prueba

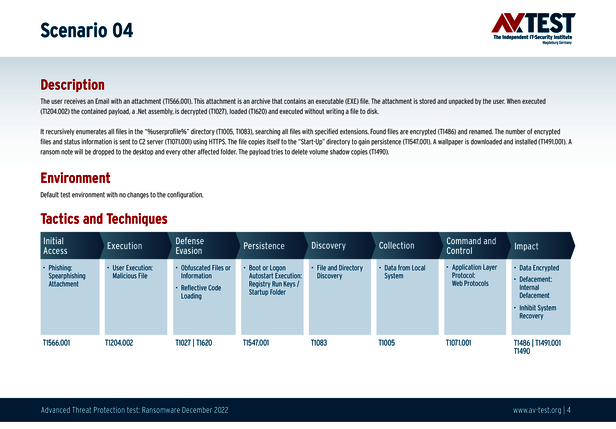

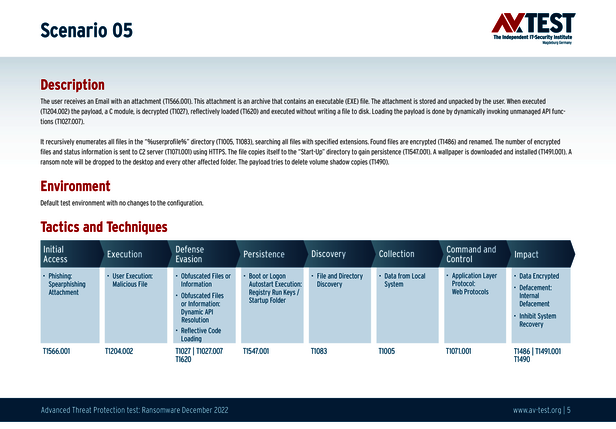

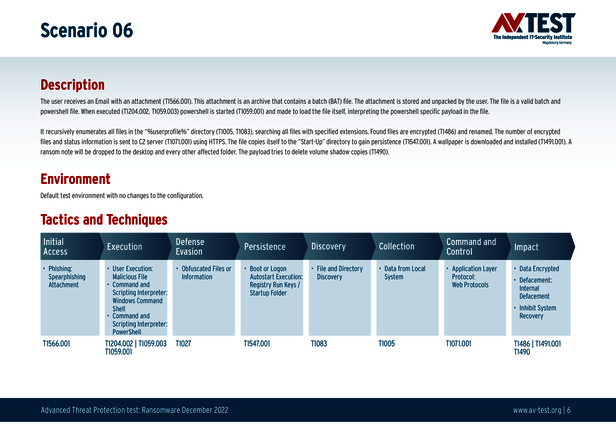

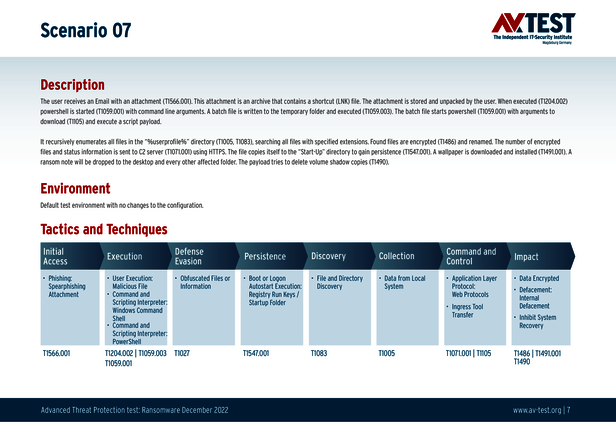

Todos los escenarios de ataque están documentados de acuerdo con los estándares de la base de datos de MITRE ATT&CK. Los diferentes subpuntos, por ejemplo “T1566.001”, aparecen en la base de datos de MITRE para “Techniques” bajo “Phishing: Spearphishing Attachment”. Cada paso de la prueba, por lo tanto, está definido por especialistas y es trazable y comprensible. Además se explican todas las técnicas de ataque y cómo se hace uso del malware en ellas.

Advanced Test: protección para usuarios privados

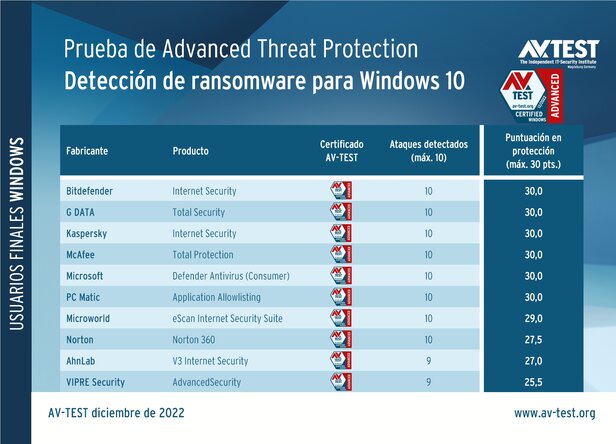

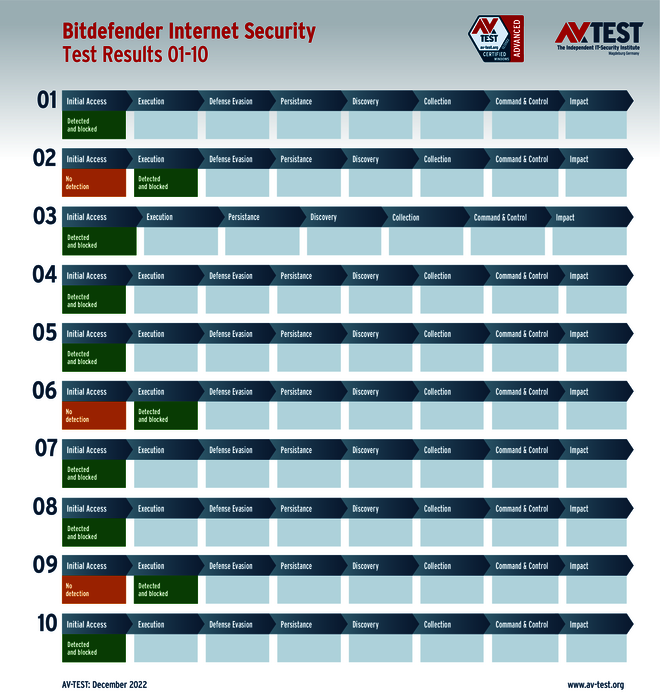

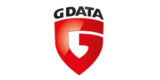

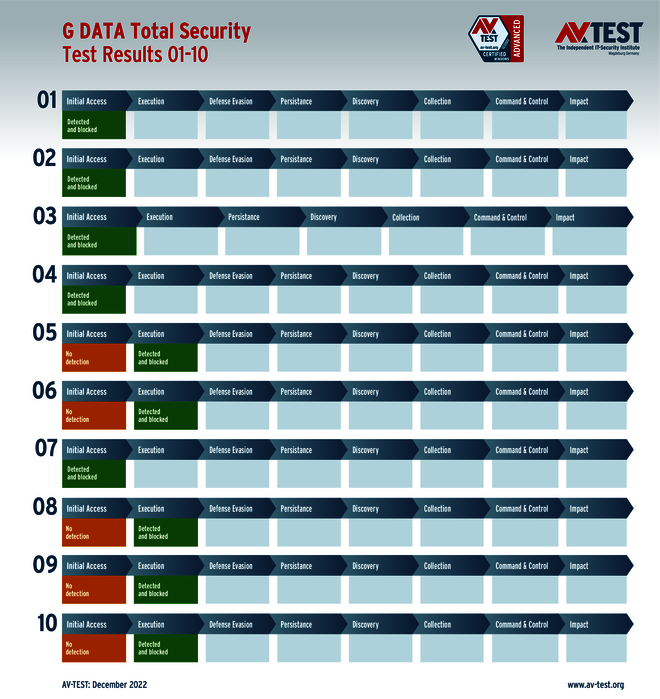

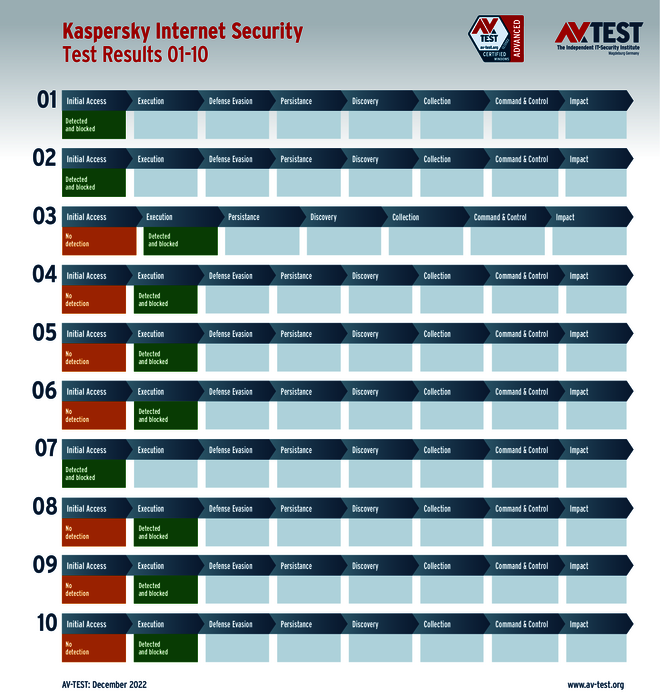

En la prueba actual, 10 productos de seguridad para usuarios privados se han sometido al test ampliado. Son los procedentes de AhnLab, Bitdefender, G DATA, Kaspersky, McAfee, Microsoft, Microworld, Norton, PC Matic y VIPRE Security. Cada producto tiene que superar 10 escenarios de prueba con diferentes técnicas de ataque en los que se intenta depositar y ejecutar en el sistema un ransomware.

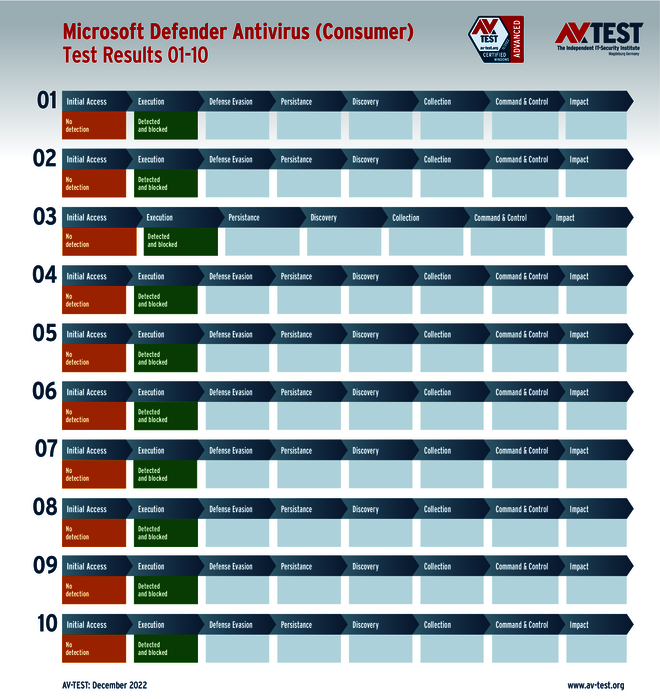

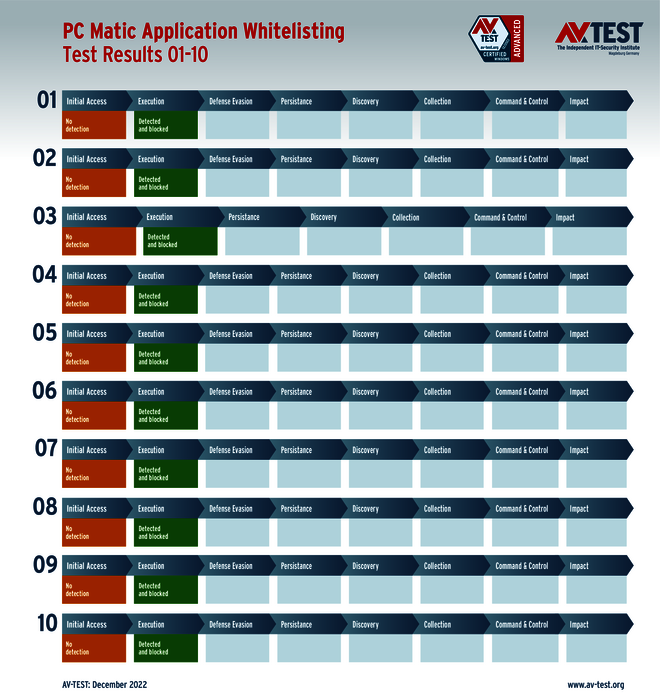

Los paquetes de Bitdefender, G DATA, Kaspersky, McAfee, Microsoft y PC Matic detectaron los 10 ataques y detuvieron el ransomware antes de que pudiera causar daños. Cada producto recibió por ello 30 puntos para la puntuación en protección.

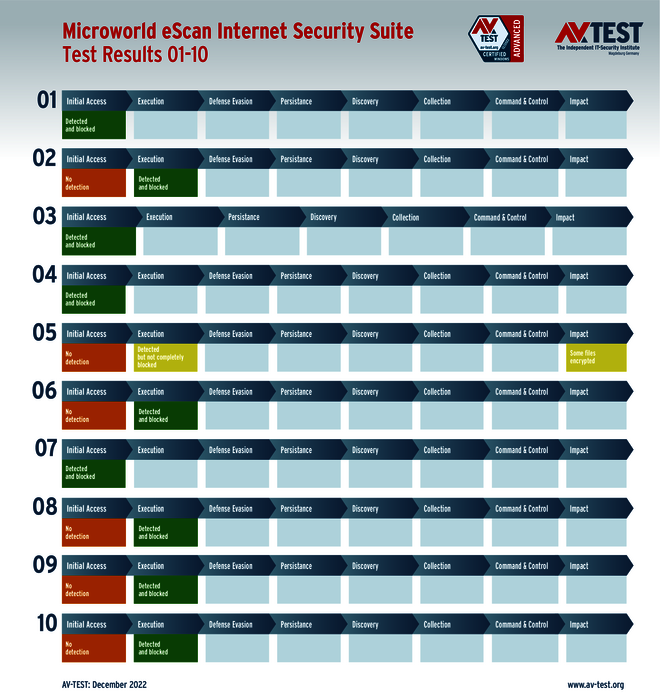

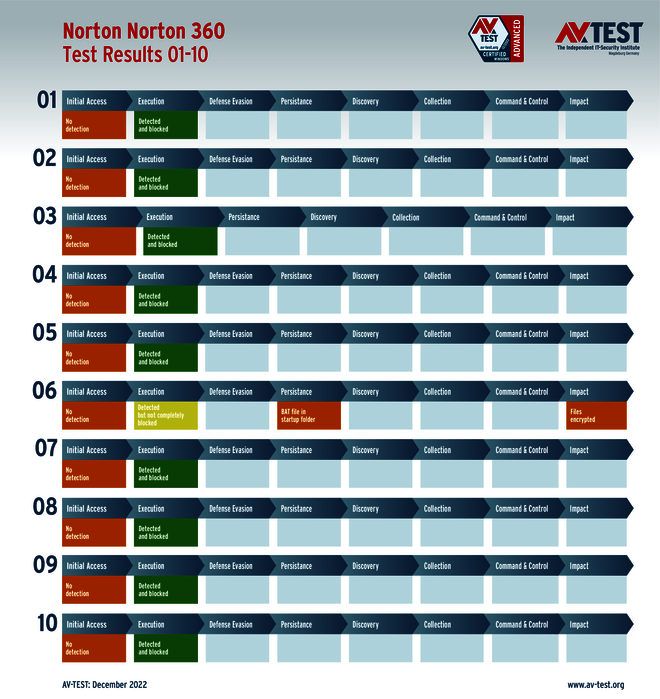

Microworld y Norton también detectaron los 10 ataques, pero no pudieron evitar por completo el ataque en una ocasión cada uno. A Microworld se le descontó un punto porque algunos archivos sueltos fueron encriptados: 29 puntos. En el caso de Norton, tras la detección del ataque se vinieron abajo todas las defensas y se encriptó el sistema. Así que se quedó con 27,5 puntos para la puntuación en protección.

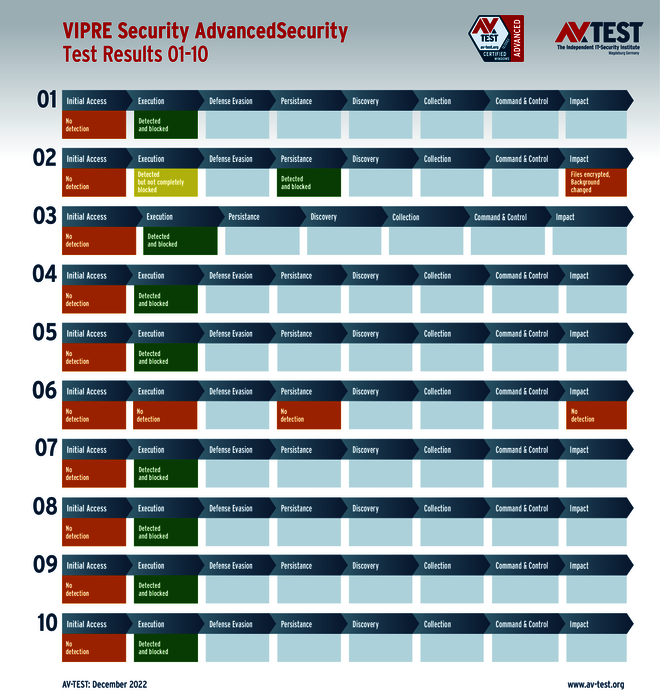

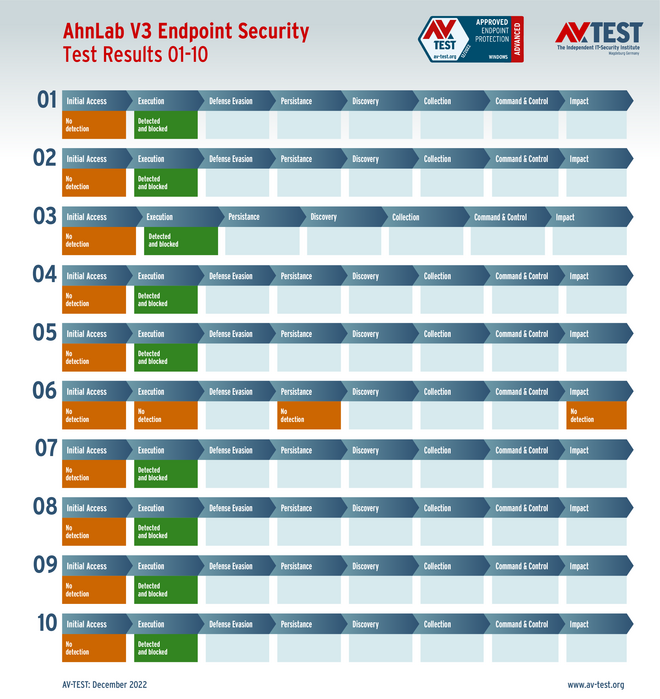

AhnLab y VIPRE Security detectaron respectivamente 9 de los 10 ataques. Por este motivo, cada uno perdió 3 puntos. VIPRE Security tuvo además problemas en un segundo caso y, a pesar de detectar el ataque y de tomar medidas para frenarlo, el sistema acabó encriptado. Esto supone una de deducción de otros 1,5 puntos. AhnLab finalizó la prueba con 27 de los 30 puntos como puntuación de protección y VIPRE Security, con 25,5 puntos.

Puesto que todos los productos para usuarios privados superaron el umbral de los 22,5 puntos, recibieron asimismo el certificado de AV-TEST “Advanced Certified“.

Advanced Test: soluciones para empresas

Al test ampliado para soluciones de seguridad Endpoint para empresas se sometieron los productos de AhnLab, Bitdefender (2 versiones), Check Point, G DATA, Kaspersky (2 versiones), Microsoft, Sangfor, Symantec, Trellix, VMware, WithSecure y Xcitium.

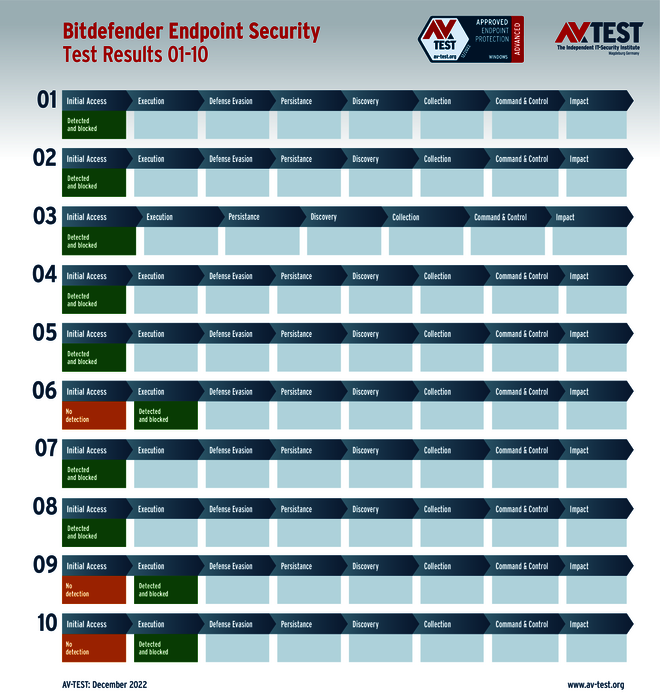

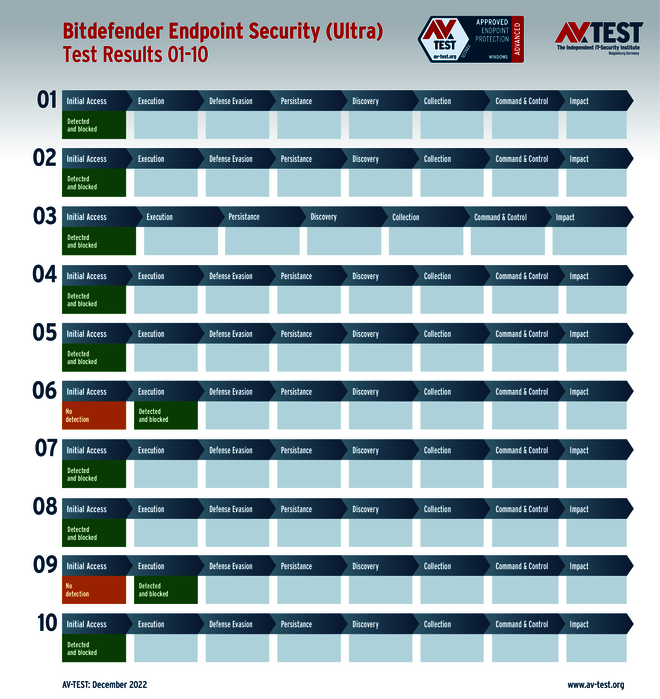

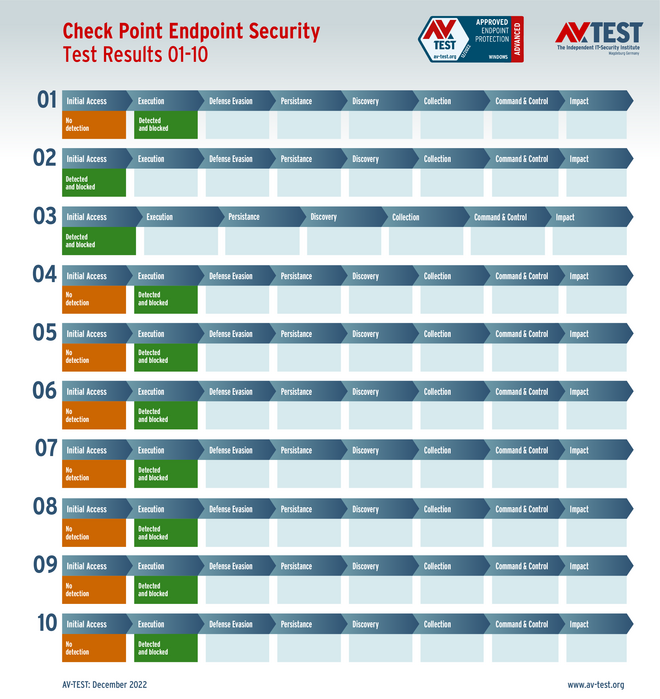

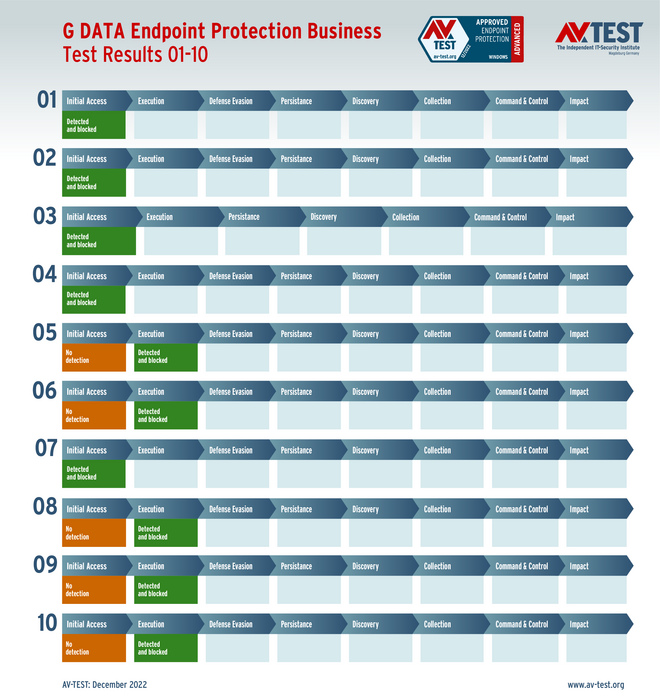

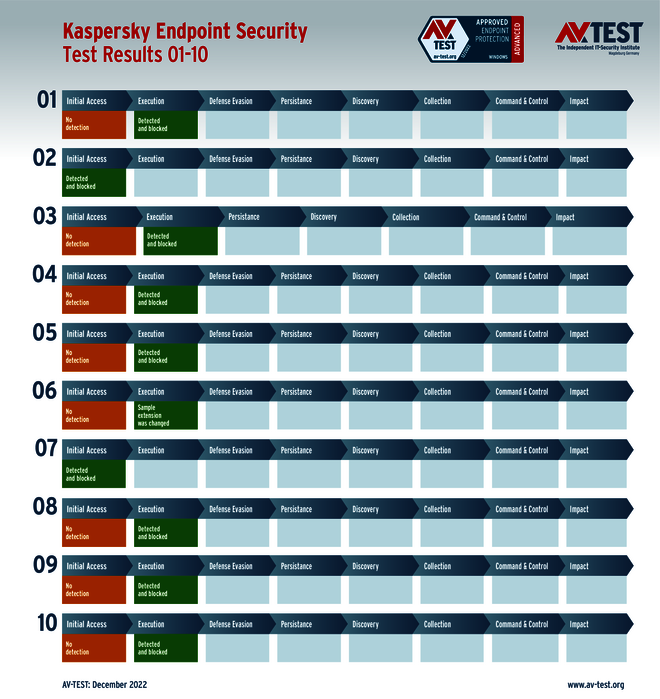

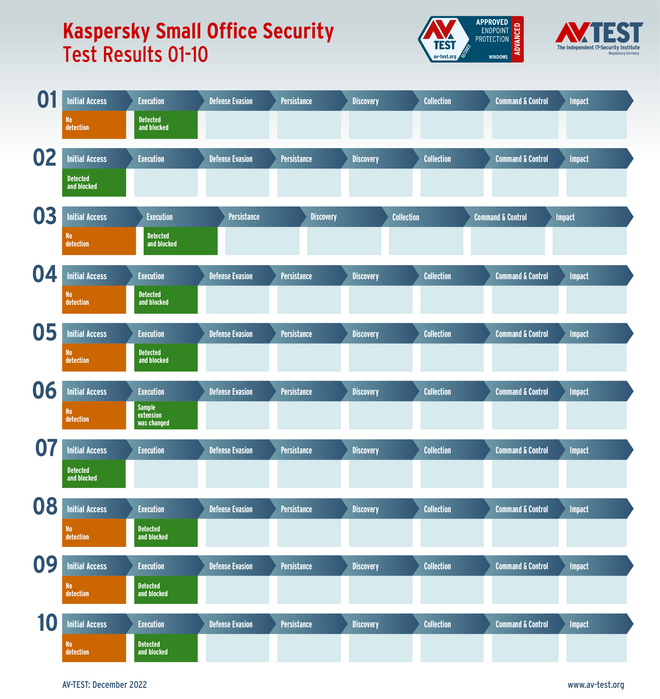

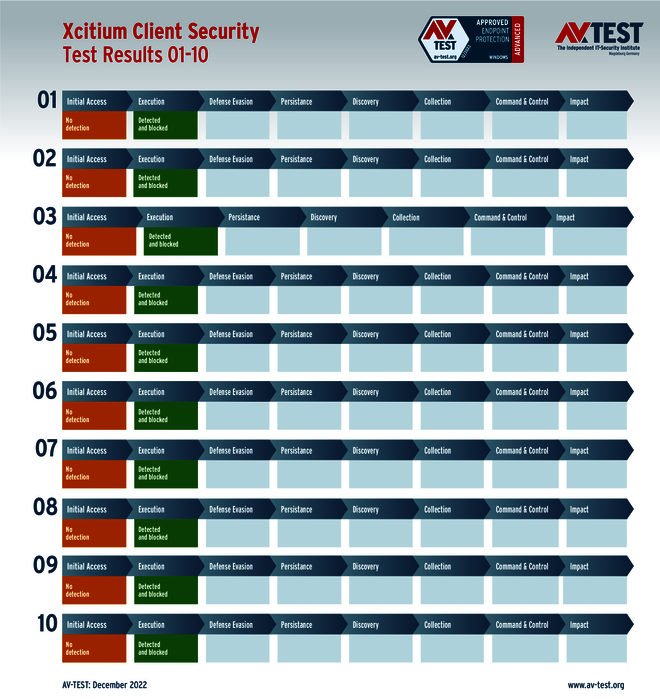

Cada producto tiene que reconocer la técnica de ataque en 10 escenarios y detener el ransomware. Por cada defensa completa, el laboratorio otorga 3 puntos. Con una detección sin fallos de todos los ataques y la detención del ransomware destacaron los productos de Bitdefender (Version Endpoint y Ultra), Check Point, G DATA, Kaspersky (versión Endpoint y Small Office Security), así como Xcitium. Por su rendimiento, todos ellos recibieron los 30 puntos máximos en la puntuación de protección.

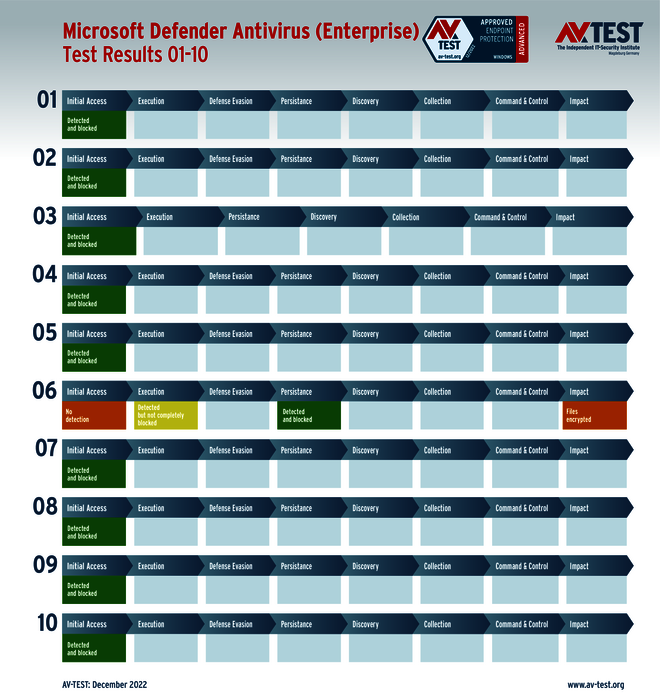

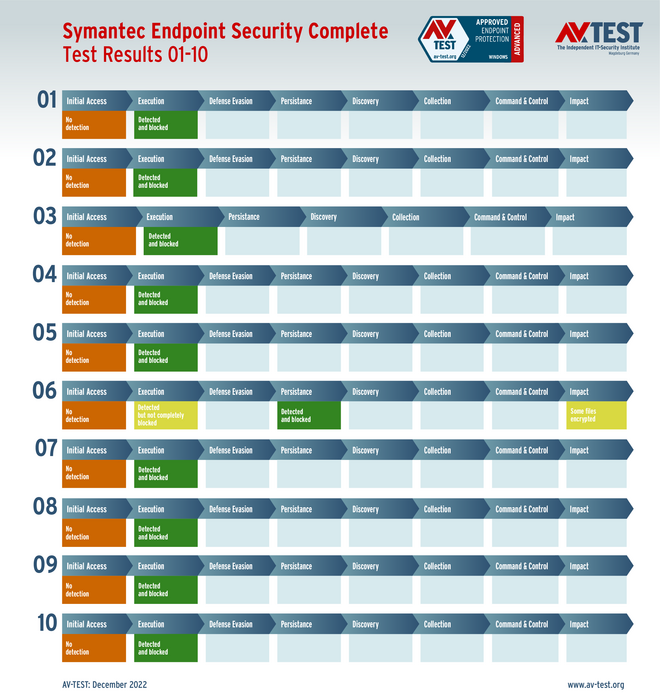

Symantec y Microsoft reconocieron también los 10 escenarios de ataque, pero tuvieron un problema en un caso y, aunque detectaron el ataque y el ransomware, e incluso tomaron acciones contra el ataque, al final fueron encriptados algunos archivos en el caso de Symantec y todo el sistema en el de Microsoft. Por ello, Symantec obtuvo 29 puntos y Microsoft 28,5 puntos para la puntuación en protección.

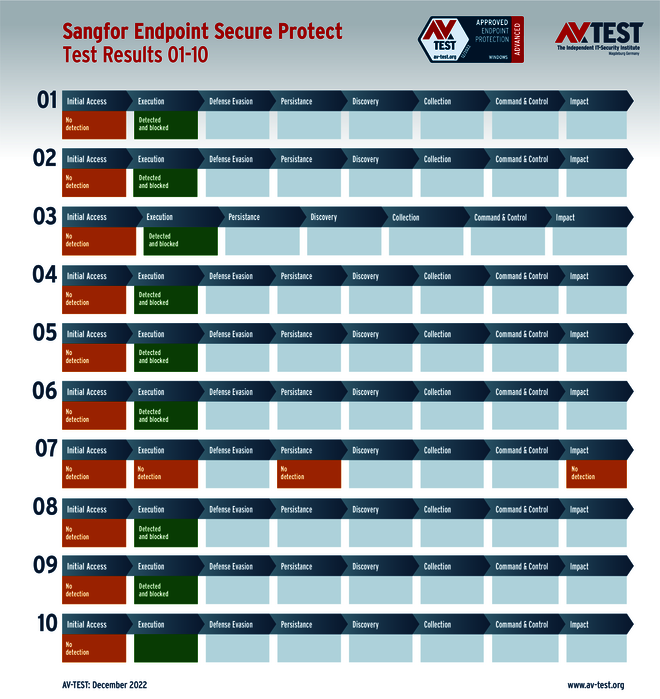

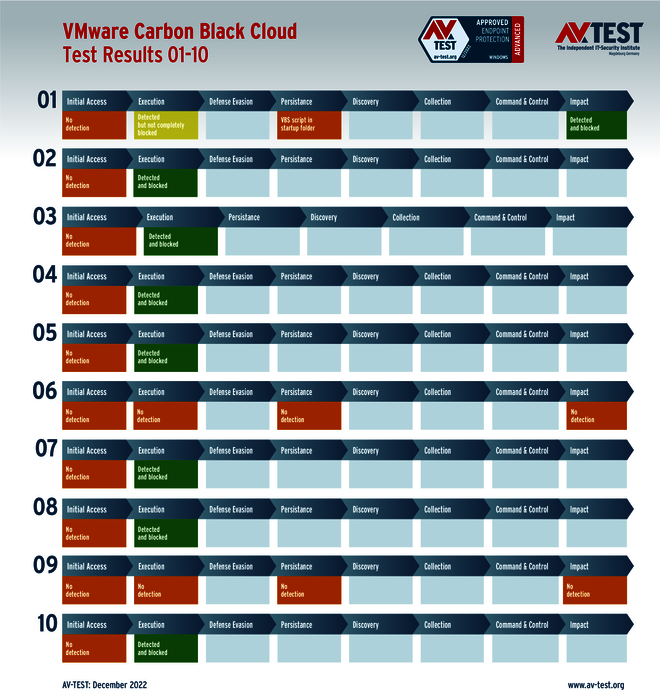

AhnLab, Sangfor y WithSecure tuvieron los tres el mismo problema. En una ocasión no reconocieron ni la técnica de ataque ni el ransomware. Finalmente, el sistema quedó encriptado y esto les costó la pérdida de los 3 puntos en ese caso y tener que conformarse con 27 para la puntuación en protección.

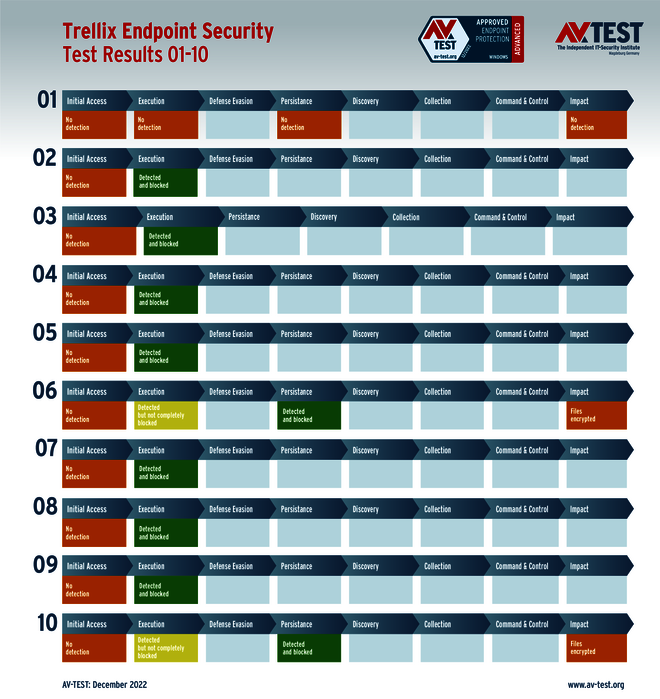

Las soluciones de Trellix y VMware fueron las peores. Trellix reconoció 9 de los 10 escenarios de prueba. En un caso, el ransomware pudo propagarse por completo de inmediato. Y en otros dos casos, aunque detectó el ataque y el ransomware, no pudo evitar una encriptación parcial de los datos. En total, obtuvo 24 puntos para la puntuación en protección.

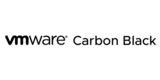

La actuación de VMware fue aún peor. En dos ocasiones no se percató del ataque en absoluto. En una tercera ocasión, consiguió detectar el ataque y también detener el ransomware, pero al final quedó un peligroso VB script en el sistema. Al menos no se encriptó nada. El resultado final es de solo 22,5 puntos para la puntuación en protección, es decir, los justos para conseguir el certificado de protección avanzada.

Ataques de prueba reales comprueban la capacidad defensiva

Es muy interesante ver las etapas en las que los productos de seguridad actúan contra las diferentes técnicas de ataque actuales. La mejor defensa es, por supuesto, la detección inmediata de un ataque. Pero la prueba demuestra que a veces un ataque no se detecta en parte de inmediato, pero después otras barreras de seguridad lo detienen en gran parte o por completo. Los 10 gráficos de los escenarios explican de qué barreras de seguridad o pasos se trata. En ellos aparecen los códigos definidos internacionalmente denominados “Techniques“ de MITRE ATT&CK. Tomando estos datos como base, los expertos pueden hacer un seguimiento del transcurso del ataque.

Las tablas finales muestran también rápidamente qué productos resistieron todos los ataques en los 10 escenarios con las diferentes técnicas. Por ello recibieron los 30 puntos máximos en la puntuación de protección. En el caso de los productos para usuarios privados, fueron los paquetes de Bitdefender, G DATA, Kaspersky, McAfee, Microsoft y PC Matic.

En el de las soluciones para empresas, los siguientes productos reconocieron los 10 escenarios de ataque y obtuvieron la máxima puntuación de 30 en protección: Bitdefender (Version Endpoint y Ultra), Check Point, G DATA, Kaspersky (versión Endpoint y Small Office Security), así como Xcitium.