Ransomware-Abwehr auch gegen neueste Angriffstechniken

APT-Gruppen, die mit Ransomware angreifen, nutzen viele verschiedene Angriffstaktiken, um ihre Ziele zu erreichen. AV-TEST hat Schutzprodukte für private Anwender und Unternehmen in jeweils 10 aktuell genutzten Szenarien mit den Techniken „.Net Reflective Assembly loading“, „.Net Dynamic P/Invoke“ und „AMSI-Bypass“ angegriffen. Bei den Advanced Threat Protection-Tests geht es hoch her, da einige Programme nicht gegen alle Angriffstechniken standhalten können.

Die Advanced Threat Protection-Tests sind zwar speziell, aber sie prüfen Schutz-Software immer wieder mit den neuesten Angriffstechniken der APT-Gruppen. Wie etwa „.Net Reflective Assembly loading“, eine Technik die in grundlegender Form bei Angriffen von Cobalt Strike, Cuba oder Lazarus eingesetzt wird. Aber auch die Techniken „.Net Dynamic P/Invoke“ und „AMSI-Bypass“ werden gerne für aktuelle Angriffe mit Ransomware genutzt. Nach einem erfolgreichen Angriff sind die Systeme verschlüsselt und die Erpressung durch die APT-Gruppen nimmt ihren Lauf. Es sei denn: die Schutzprodukte für private Anwender und Unternehmen erkennen die angewendeten Angriffstechniken, stoppen den Angriff und liquidieren die Ransomware.

Wer besteht im Advanced Threat Protection-Test?

Jedes im Advanced Threat Protection-Test untersuchte Produkt erhält bei einer guten Leistung ein besonderes Schutz-Zertifikat. Dazu muss eine Lösung am Ende des Tests einen finalen Schutz-Score erreichen, der mindestens 75 Prozent der maximalen 30 Punkte entspricht – das sind 22,5 Punkte. Privatanwender-Produkte erhalten dann das Zertifikat „Advanced Certified“, Unternehmensprodukte das Zertifikat „Advanced Approved Endpoint Protection“.

Eine ausführliche Erklärung zu den Auswertungstabellen und den einzelnen Farbcodes im Ampelsystem findet sich im Artikel „Test und Studie: Halten Schutzlösungen aktuelle Ransomware unter Windows 11 auf?“

Zur Info: auch wenn die Advanced Threat Protection-Tests regelmäßig erscheinen, sind die im Test genutzten Angriffstechniken immer wieder unterschiedlich!

Im Test genutzte aktuelle Angriffstechniken

.Net Reflective Assembly loading: Um bösartigen Code zu verbergen, ist es eine gängige Technik, ihn während der Laufzeit reflexiv zu laden. Reflexives Laden ermöglicht das Zuweisen und Ausführen von Payload (ausführbarem bösartigem Code) direkt im Speicher des Prozesses oder das Erstellen eines Threads oder Prozesses. DotNet bietet die Möglichkeit, Module mit Assembly.Load zu laden.

In unseren Beispielen wird ein verschlüsseltes Modul (Assembly) gespeichert und die Ransomware implementiert. Sie wird während der Laufzeit entschlüsselt, geladen und ausgeführt, ohne ein Abbild auf der Festplatte zu erzeugen.

.Net Dynamic P/Invoke: DotNet ist in der Lage, unmanaged Code (nicht für DotNet-spezifizierten Code) auszuführen, der dazu verwendet werden kann, reguläre Windows-API-Funktionen aufzurufen. Diese ermöglichen spezifisches Verhalten zu implementieren, das in DotNet selbst nicht vorgesehen ist. Dies wird normalerweise durch die Verwendung von Platform Invoke (P/Invoke) erreicht. API-Funktionen, die über P/Invoke verwendet werden, können von Verteidigern überwacht und leicht abgefangen werden. Wird P/Invoke allerdings nicht statisch verwendet, lassen sich Bibliotheken zur Laufzeit dynamisch laden und die darin enthaltenen Funktionen über ihre Speicheradresse aufrufen. Somit wird ihre Verwendung vor Schutzprogrammen verschleiert.

In unseren Beispielen verwenden wir Dynamic P/Invoke, um API-Funktionen (VirtualAlloc, CreateThread) aufzurufen, um eine verschlüsselte, reflexive Ransomware in den Speicher zu laden und um sie auszuführen.

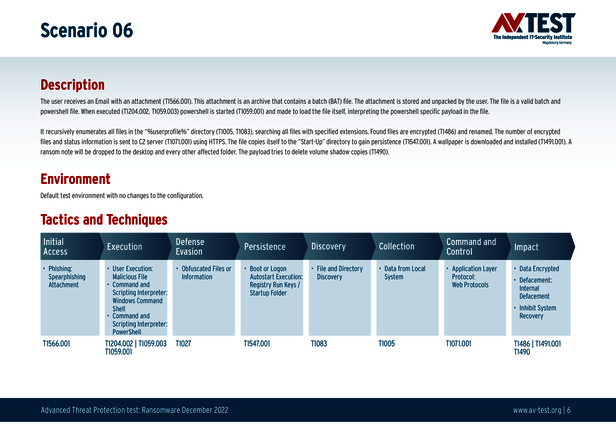

AMSI-Bypass: Das Antimalware Scan Interface (AMSI) ist eine von Microsoft bereitgestellte Scan-API, die Antivirenlösungen nutzen. Ein Teil ihrer Aufgabe besteht darin, Skriptdaten zu scannen, bevor sie von einer Skripting-Engine ausgeführt werden. Ein Angreifer kann jedoch die Schnittstellenfunktionen innerhalb eines Prozesses manipulieren, um so die AMSI-Funktionalität zu unterbinden.

In unseren Beispielen verwenden wir eine Powershell-Ransomware-Payload und versuchen sie nach der Deaktivierung von AMSI auszuführen. In einem anderen Beispiel starten wir einen Powershell-Prozess, injizieren einen kleinen Shellcode, der AMSI deaktiviert, und übergeben dann die bösartige Ransomware an ihn.

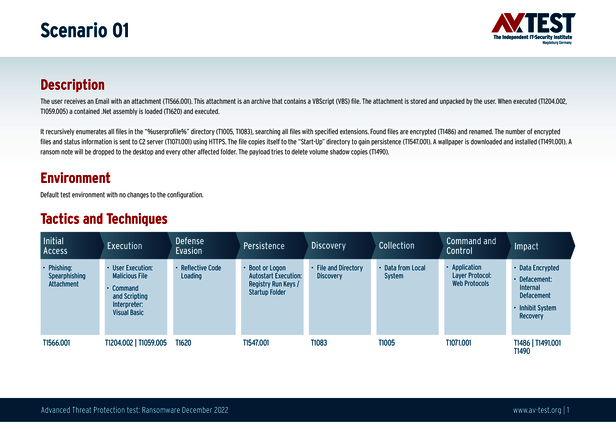

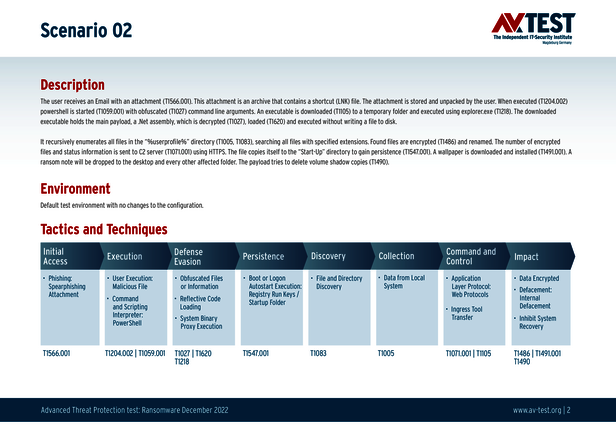

Testszenarien

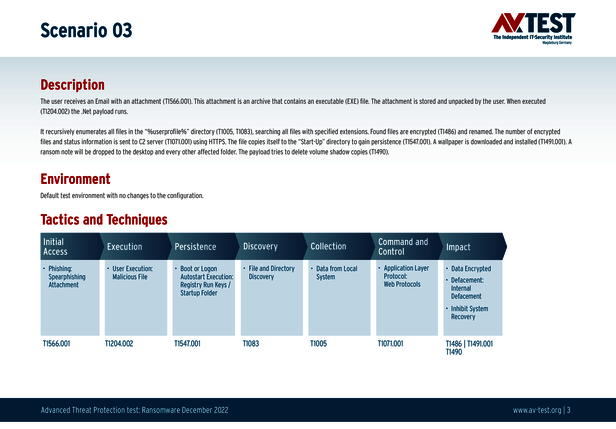

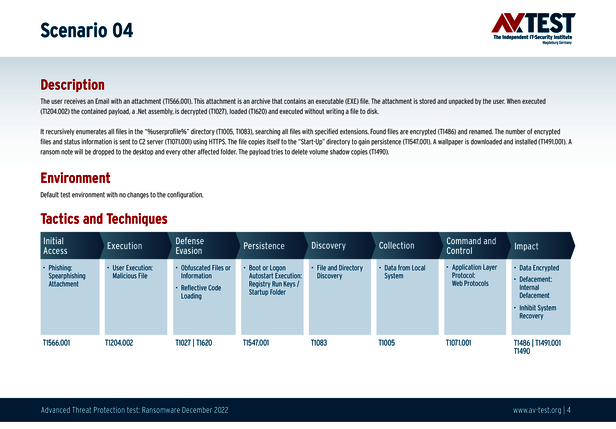

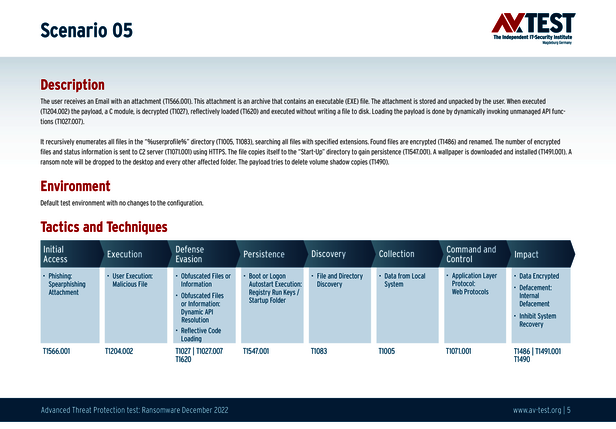

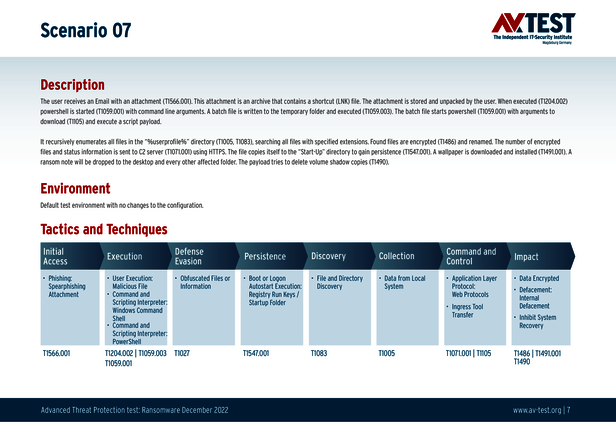

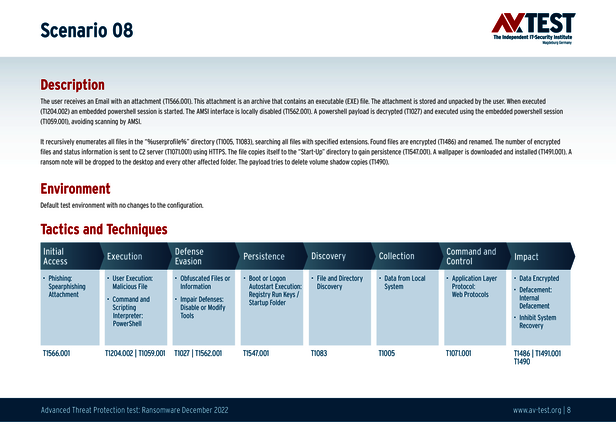

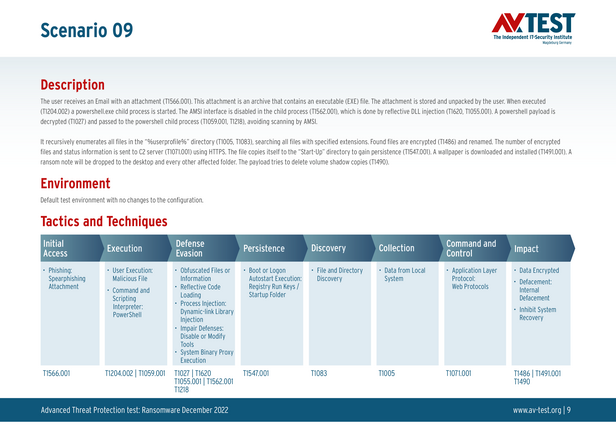

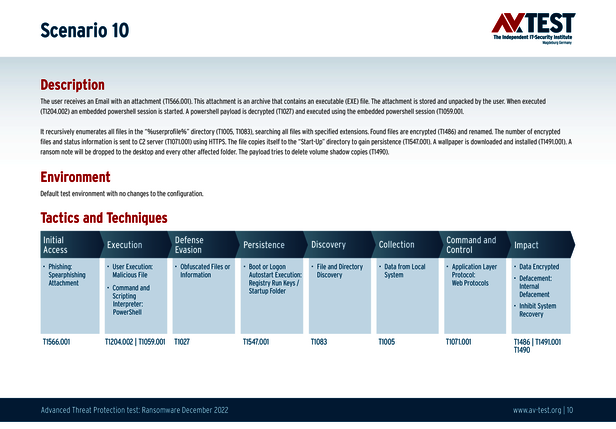

Alle Angriffs-Szenarien sind dokumentiert nach dem Standard der MITRE ATT&CK-Datenbank. Die einzelnen Unterpunkte, z.B. „T1566.001,“ stehen in der MITRE-Datenbank für „Techniques“ unter „Phishing: Spearphishing Attachment“. Jeder Testschritt ist so unter Fachleuten definiert und lässt sich nachvollziehen. Zusätzlich sind alle Angriffstechniken erklärt und wie dabei die Malware zum Zuge kommt.

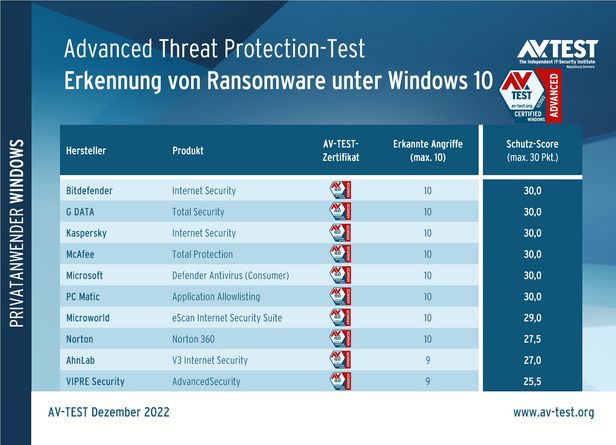

Advanced Test: Schutz für Privatanwender

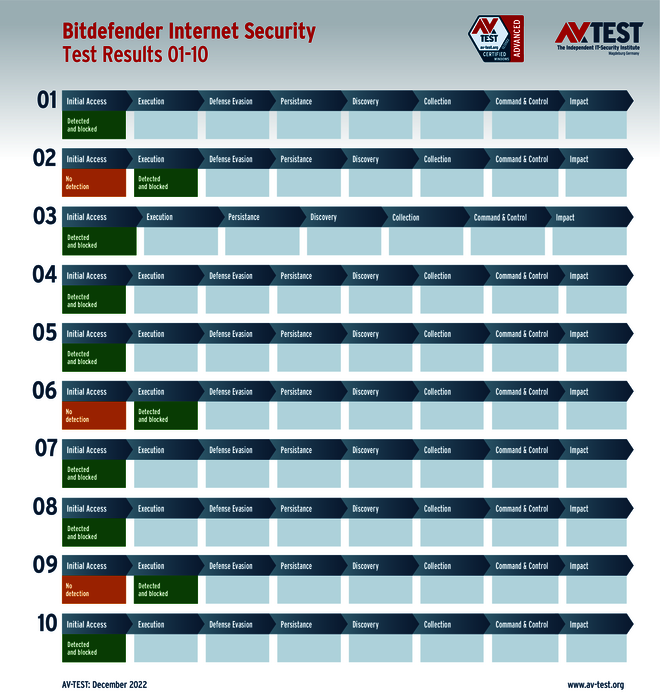

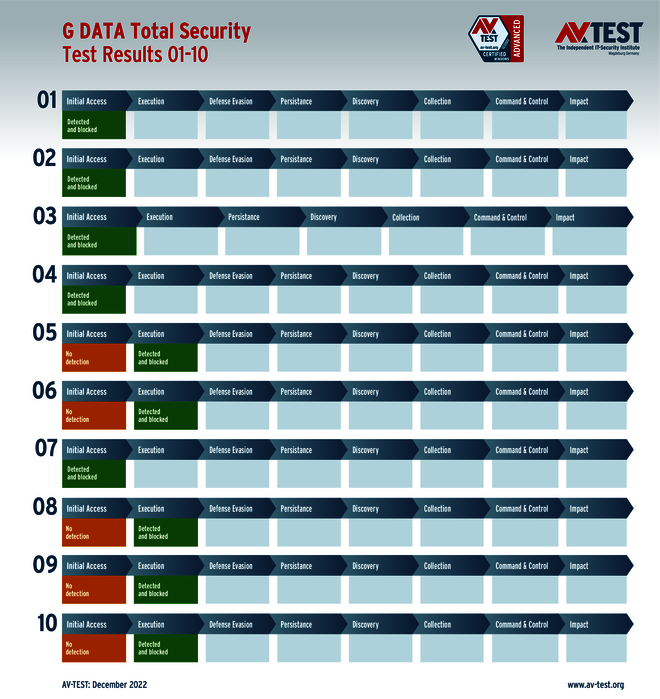

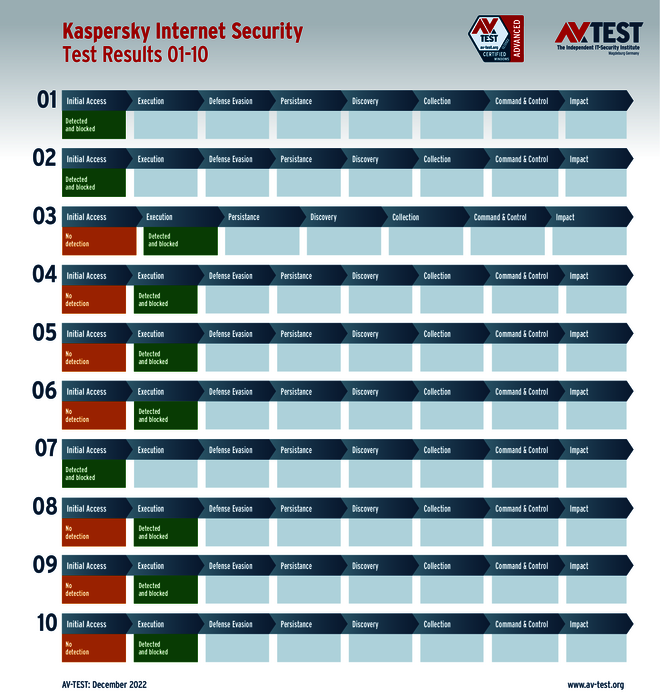

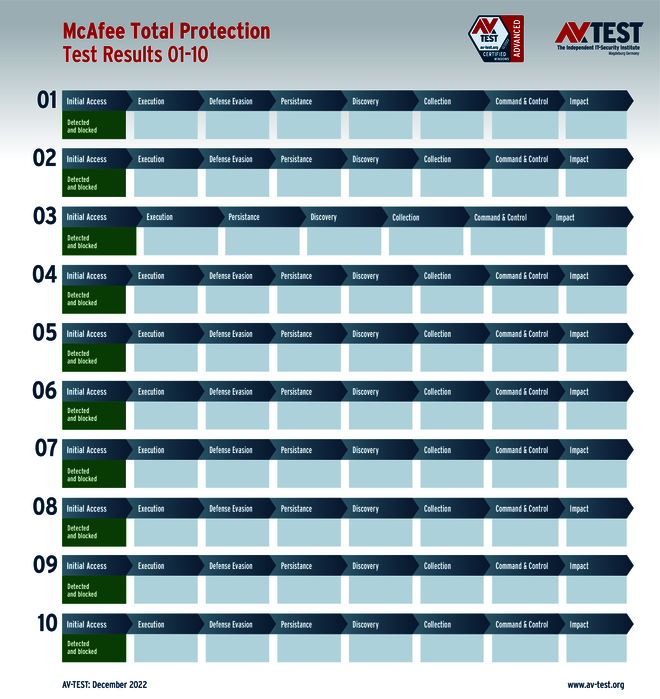

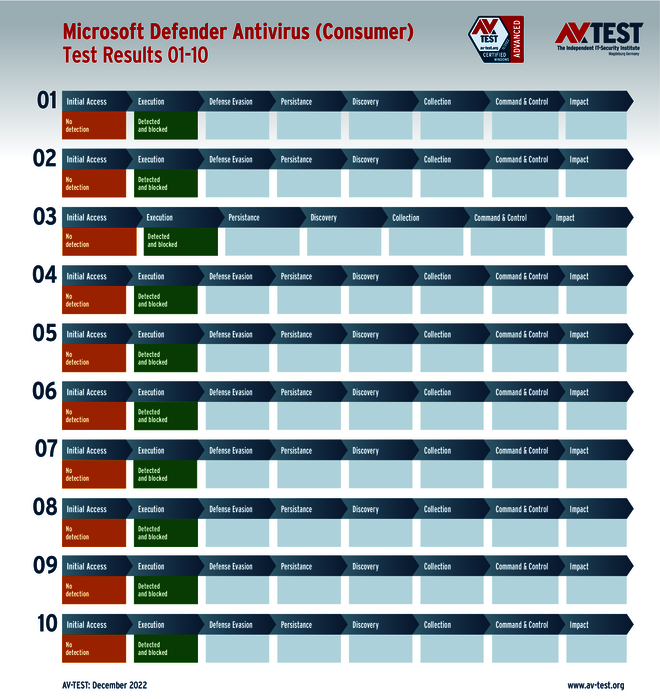

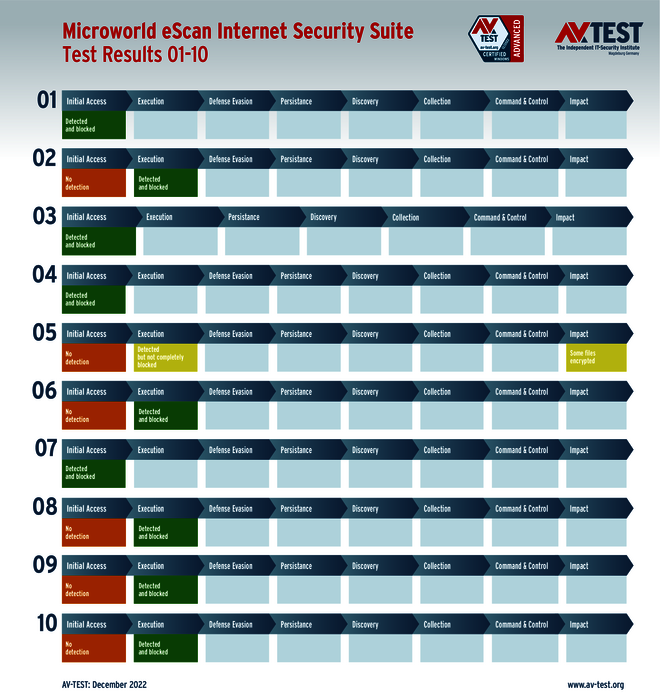

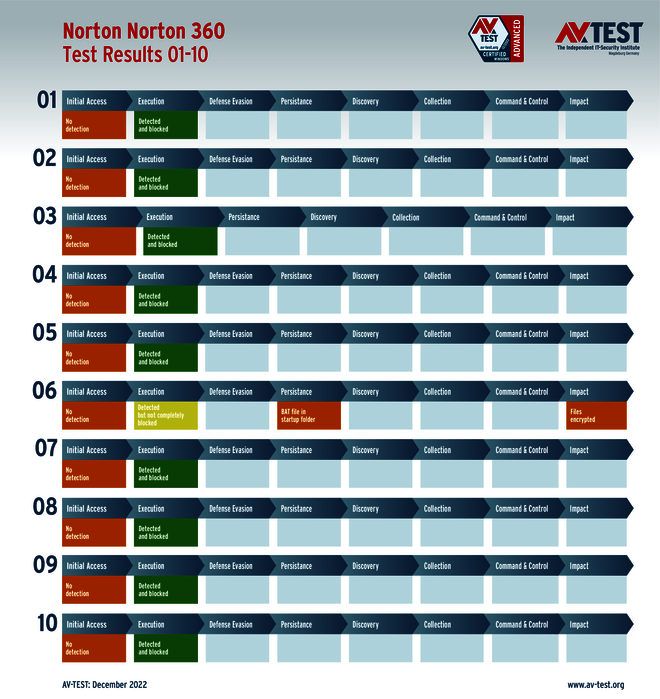

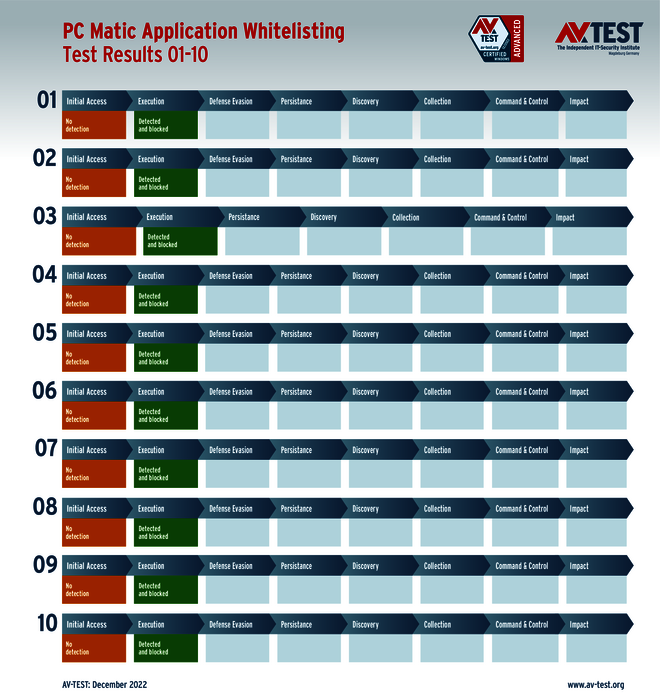

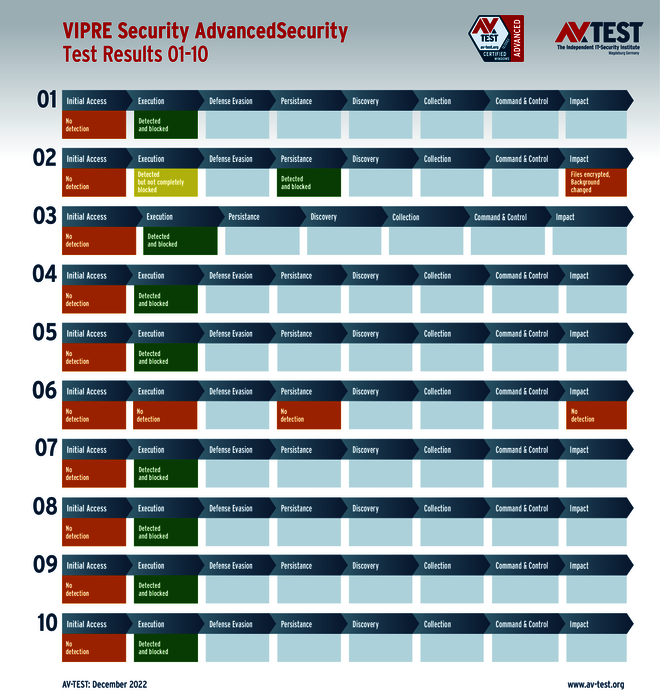

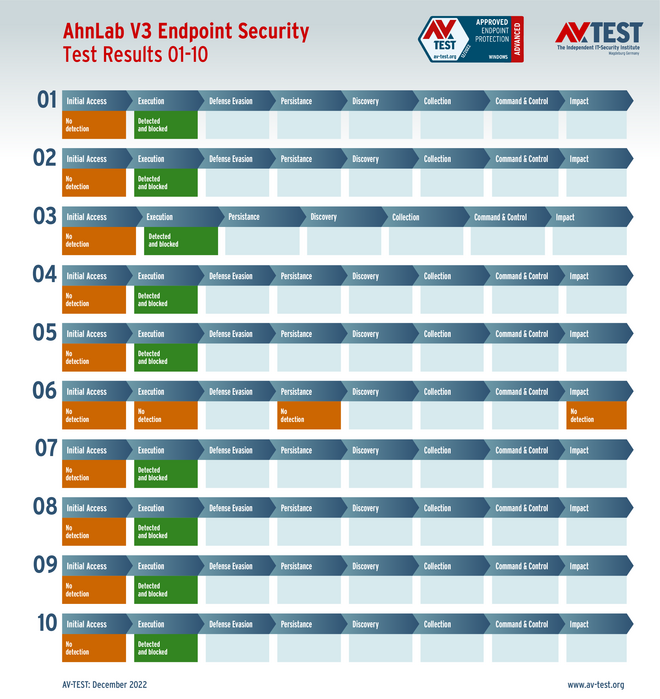

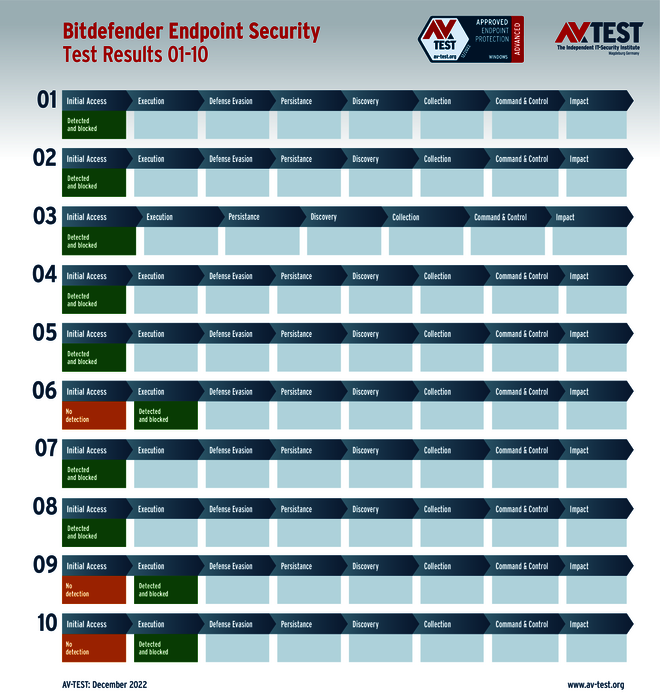

In der aktuellen Prüfung stellen sich 10 Schutzpakete für private Anwender dem erweiterten Test. Sie kommen von AhnLab, Bitdefender, G DATA, Kaspersky, McAfee, Microsoft, Microworld, Norton, PC Matic und VIPRE Security. Jedes Produkt muss 10 Prüfszenarien mit verschiedenen Angriffstechniken bestehen, wobei versucht wird, eine Ransomware im System zu platzieren und auszuführen.

Die Pakete von Bitdefender, G DATA, Kaspersky, McAfee, Microsoft und PC Matic erkennen alle 10 Angriffe und halten die Ransomware auf, bevor sie Schaden anrichten kann. Jedes Produkt erhält für diese Leistung 30 Punkte für den Schutz-Score.

Microworld und Norton schaffen es zwar ebenfalls, die 10 Angriffe zu erkennen, aber sie können die Attacken in jeweils einem Fall nicht komplett unterbinden. Microworld bekommt einen Punktabzug, da einzelne Dateien verschlüsselt werden: 29 Punkte. Bei Norton brechen nach der Erkennung des Angriffs alle Dämme – das System wird verschlüsselt. Es bleiben aber 27,5 Punkte für den Schutz-Score.

AhnLab und VIPRE Security erkennen jeweils nur 9 von 10 Angriffen. Beide verlieren dadurch in einem Fall je volle 3 Punkte. VIPRE Security hat aber auch in einem zweiten Fall Probleme: trotz der Erkennung des Angriffs und der Nutzung von Gegenmaßnahmen wird das System abschließend verschlüsselt. Das bedeutet den Abzug von weiteren 1,5 Punkten. AhnLab beendet den Test mit 27 von 30 Punkten als Schutz-Score und VIPRE Security mit 25,5 Punkten.

Da alle Privatanwender-Produkte über der Schwelle von 22,5 Punkten liegen, erhalten sie das AV-TEST-Zertifikat „Advanced Certified“.

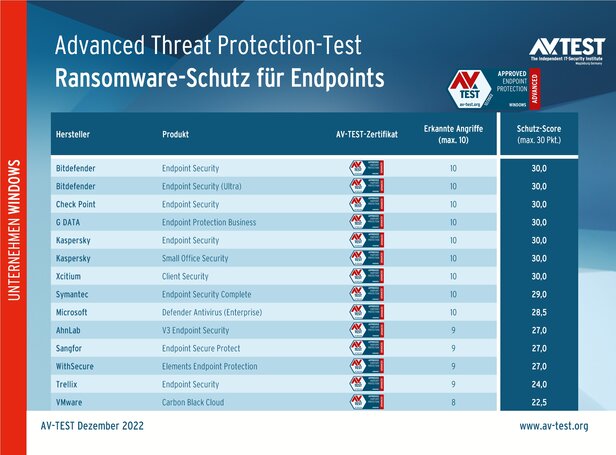

Advanced Test: Lösungen für Unternehmen

Dem erweiterten Test von Endpoint-Security-Lösungen für Unternehmen stellen sich Produkte von AhnLab, Bitdefender (2 Versionen), Check Point, G DATA, Kaspersky (2 Versionen), Microsoft, Sangfor, Symantec, Trellix, VMware, WithSecure und Xcitium.

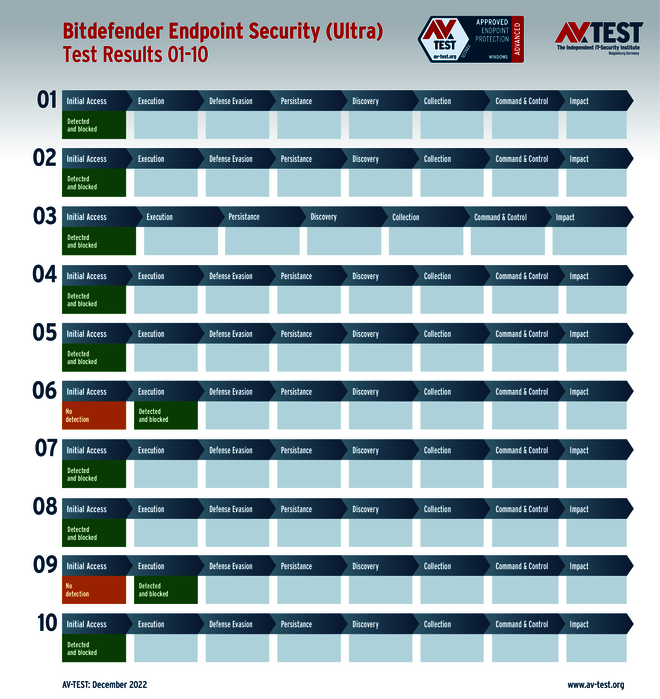

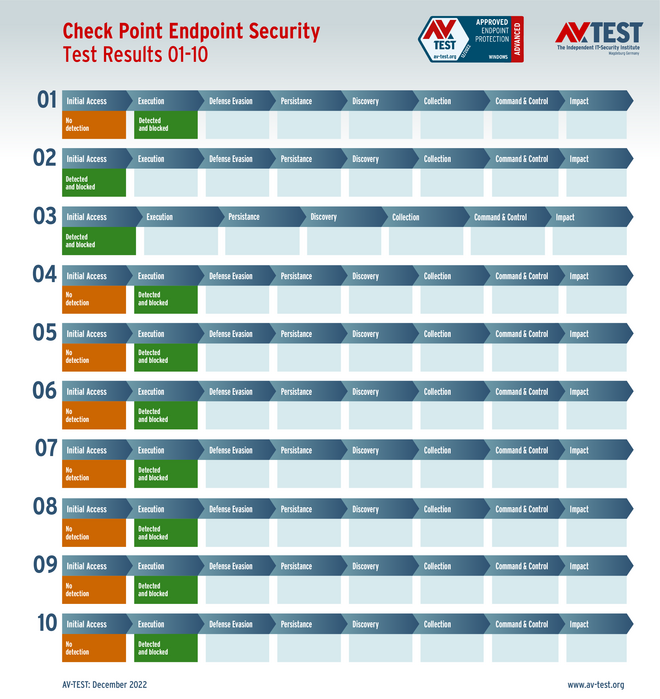

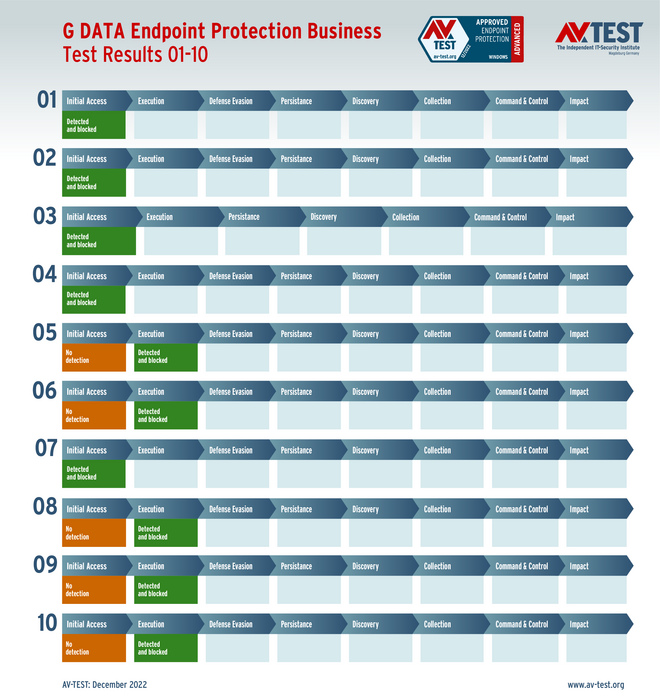

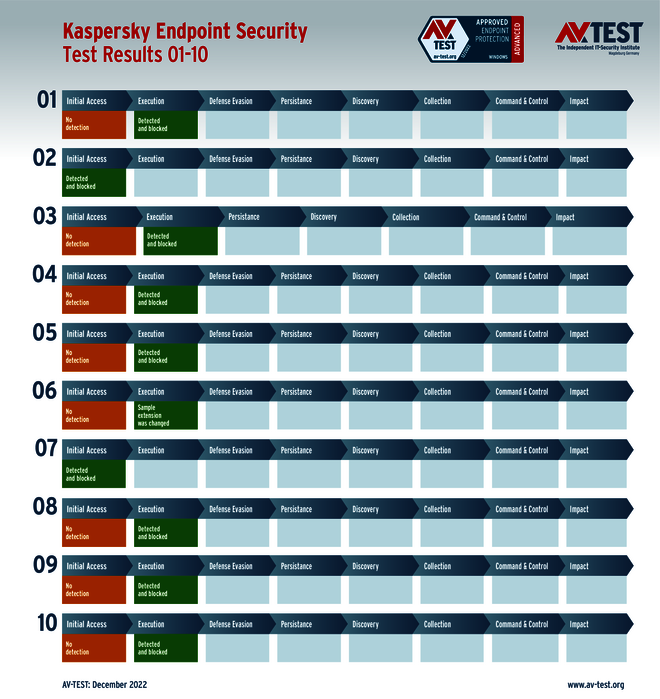

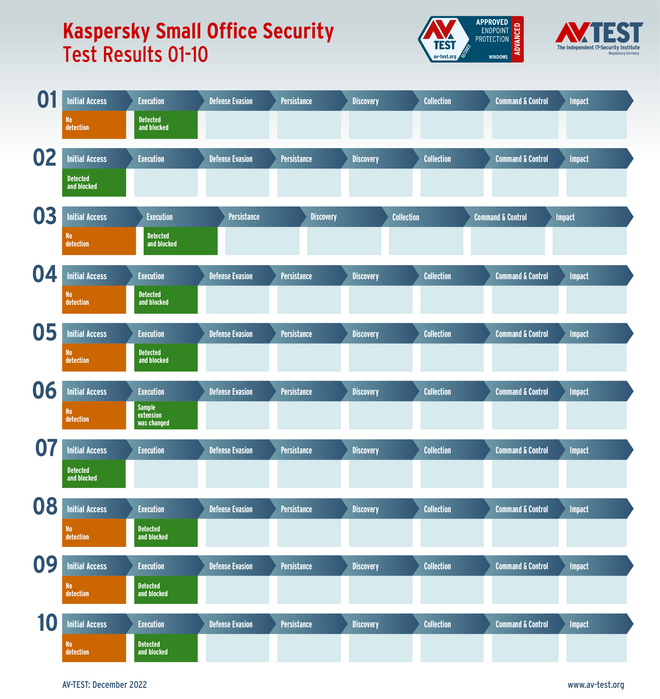

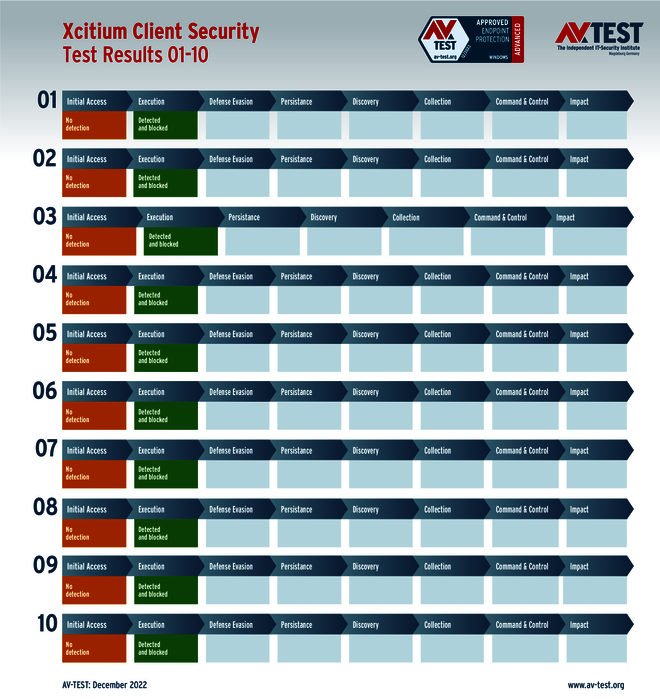

Jedes Produkt muss in 10 Szenarien die Angriffstechnik erkennen und die Ransomware abwehren. Für jede komplette Abwehr vergibt das Labor 3 Punkte. Mit einer fehlerfreien Erkennung aller Angriffe und der Abwehr der Ransomware glänzen die Produkte von Bitdefender (Version Endpoint und Ultra), Check Point, G DATA, Kaspersky (Version Endpoint und Small Office Security), sowie Xcitium. Für ihre Leistung erhalten diese Produkte 30 Punkte für den Schutz-Score.

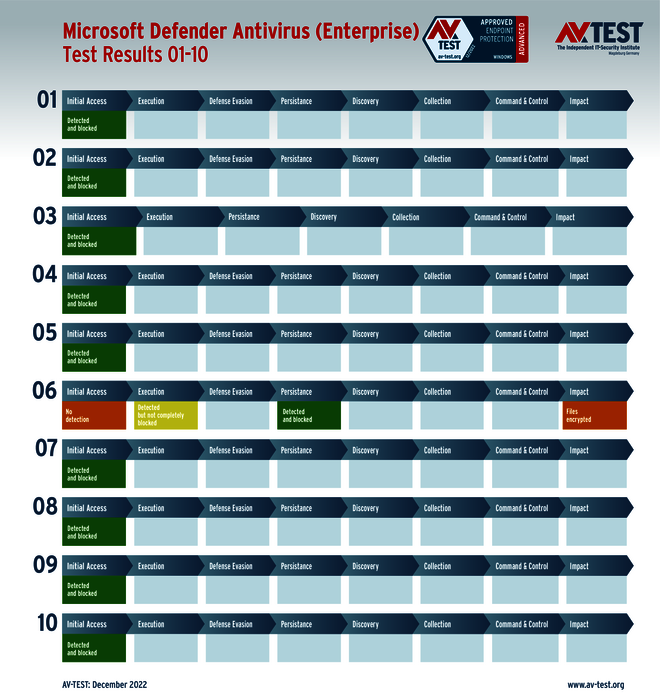

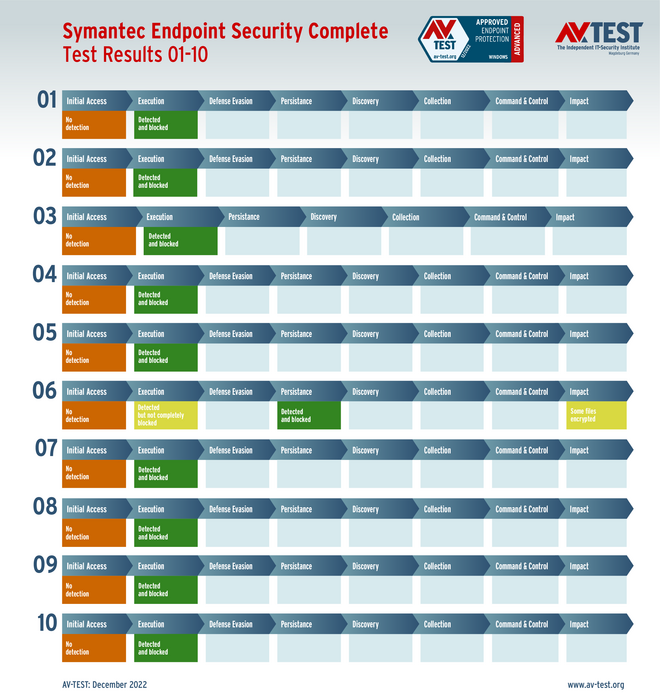

Symantec und Microsoft erkennen zwar ebenfalls alle 10 Angriffsszenarien, haben aber in einem Fall ein Problem: sie erkennen zwar den Angriff und auch die Ransomware. Sie leiten sogar beide weitere Schritte gegen den Angriff ein. Aber am Ende sind bei Symantec einzelne Dateien verschlüsselt und bei Microsoft sogar das ganze System. Damit erhält Symantec 29 Punkte und Microsoft 28,5 Punkte für den Schutz-Score.

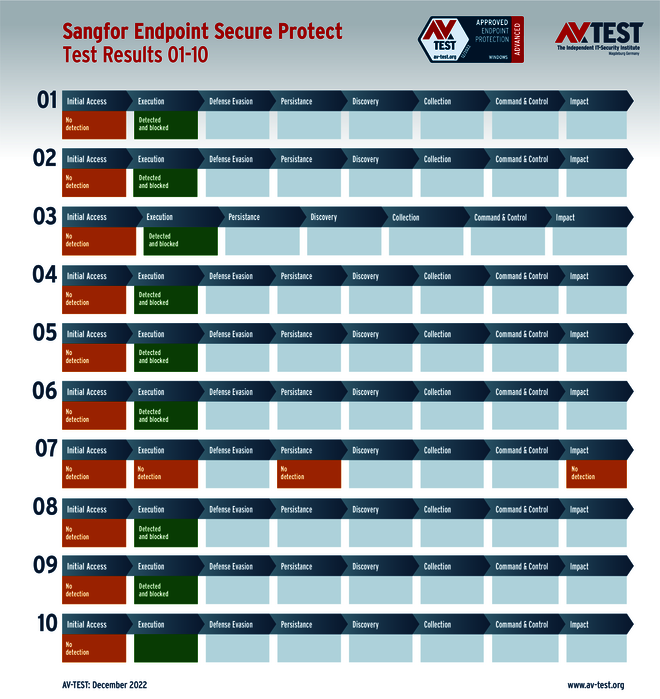

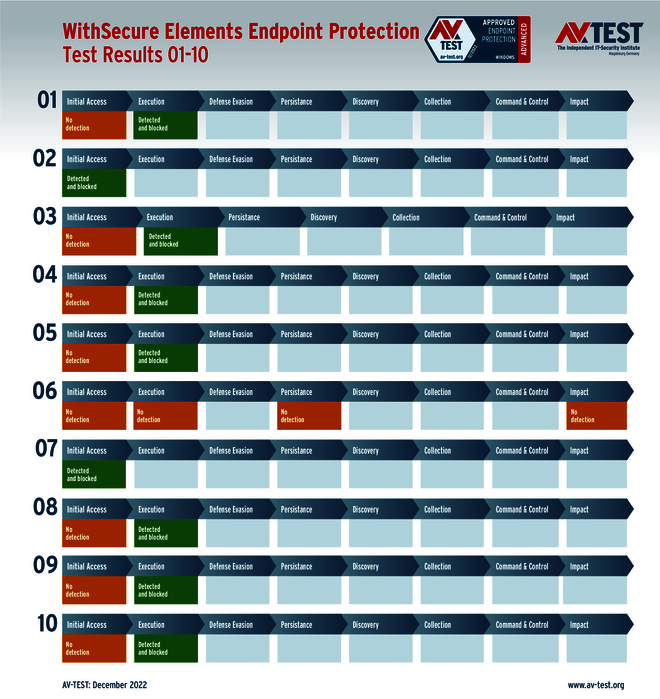

AhnLab, Sangfor und WithSecure haben alle das gleiche Problem. Sie erkennen in einem Fall weder die Angriffstechnik noch die Ransomware. Schlussendlich ist das System verschlüsselt und alle Produkte verlieren die vollen 3 Punkte für einen Fall: je 27 Punkte für den Schutz-Score.

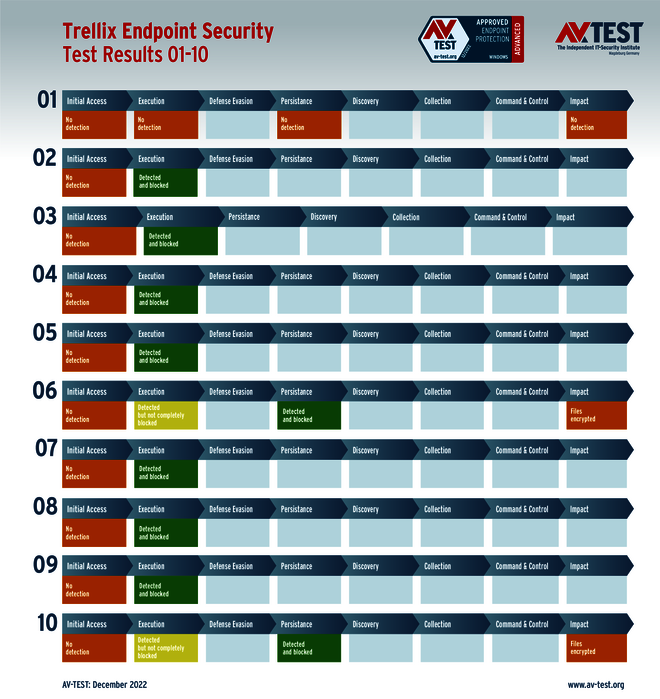

Die Lösungen von Trellix und VMware stehen am schlechtesten da. Trellix kann 9 von 10 Angriffsszenarien erkennen. In einem Fall kann sich die Ransomware sofort voll entfalten. In zwei weiteren Fällen werden zwar der Angriff und die Ransomware erkannt, aber eine Teilverschlüsselung der Daten lässt sich nicht verhindern. Insgesamt 24 Punkte als Schutz-Score.

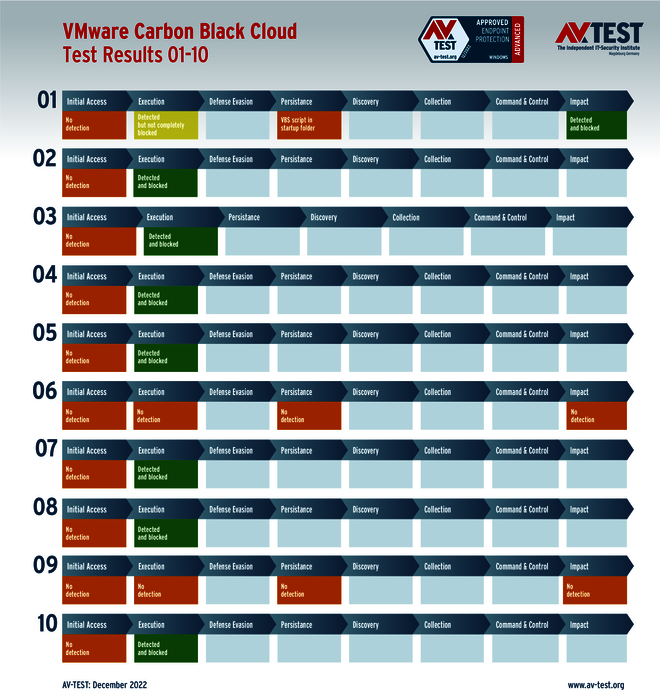

VMware tritt noch schwächer auf. In zwei Fällen gibt es keine Erkennung des Angriffs. In einem dritten Fall gelingen zwar die Angriffserkennung und auch das Aufhalten der Ransomware, aber am Ende steht ein gefährliches VB-Script im Autostart des Systems. Wenigstens wird nichts verschlüsselt. Im Endergebnis bleiben nur noch 22,5 Punkte für den Schutz-Score und damit eine Punktlandung für den Erhalt des Advanced-Schutz-Zertifikats.

Reale Testangriffe prüfen die Abwehrfähigkeiten

Es ist sehr interessant, in wie vielen Schritten die Schutzprodukte gegen die diversen, aktuellen Angriffstechniken vorgehen. Sicher, die beste Abwehr ist die sofortige Erkennung einer Attacke. Aber wie der Test zeigt, wird ein Angriff teils nicht sofort erkannt, aber weitere Sicherheitsbarrieren halten ihn dann zum Großteil oder sogar komplett auf. Welche Sicherheitsbarrieren bzw. Schritte das im einzelnen Ablauf sind, klären die 10 Szenariografiken. Dort finden sich die international definierten „Techniques“ Codes von MITRE ATT&CK. Anhand dieser Daten können Fachleute den Ablauf einer Attacke genau verfolgen.

Die finalen Tabellen zeigen auch schnell, welche Produkte allen 10 Angriffsszenarien mit den verschiedenen Techniken standgehalten haben. Sie bekommen dafür die vollen 30 Punkte im Schutz-Score. Bei den Produkten für private Anwender sind das die Pakete von Bitdefender, G DATA, Kaspersky, McAfee, Microsoft und PC Matic.

Bei den Unternehmenslösungen erkennen folgende Produkte alle 10 Angriffsszenarien und erhalten 30 Schutz-Score-Punkte: Bitdefender (Version Endpoint und Ultra), Check Point, G DATA, Kaspersky (Version Endpoint und Small Office Security), sowie Xcitium.