Nouvelles défenses : des solutions EPP et EDR contre les attaques ATP et les rançongiciels sur le banc d'essai

Les failles de sécurité telles que celle de Microsoft Exchange récemment divulguée mettent en évidence les menaces qui pèsent sur les entreprises, les administrations et les infrastructures sensibles dans le monde entier. Il n’a fallu que quelques jours après le piratage de masse par Hafnium avec DearCry pour que le premier rançongiciel à exploiter la vulnérabilité d’Exchange se propage. Après la réalisation de tests approfondis, AV-TEST publie le premier rapport de test sur les produits EPP et EDR. L’accent a été mis notamment sur les performances de détection et de défense contre les attaques APT qui utilisent des rançongiciels (ransomwares). Dans les laboratoires de l’institut de sécurité informatique, 6 solutions de plateformes de protection des terminaux (EPP) et 3 solutions de détection et de réponse sur les terminaux (EDR) ont été mises au banc d’essai.

Les sabotages tactiques – APT et rançongiciels – sont en rapide augmentation

Les cyberattaques techniquement complexes et stratégiquement ciblées ne sont plus chose rare, elles font au contraire partie du quotidien des entreprises et des administrations. La question n’est donc pas tant de savoir si une attaque APT aura lieu, mais quand. L’an dernier, les cyberattaques sur les entreprises, les administrations et les infrastructures sensibles exploitant les failles de sécurités par des hackers tels que Hafnium et utilisant des rançongiciels tels que DearCry ont ainsi atteint un pic dramatique. La plupart des attaques APT divulguées et analysées étaient destinées à l'espionnage et ciblaient des informations confidentielles et financièrement exploitables. Simultanément, le nombre d’attaques APT visant à bloquer une infrastructure informatique ciblée et à faire chanter ses propriétaires, à endommager, voire détruire des données pour des raisons tactiques, a augmenté. Au cours du seul dernier trimestre 2020, tant les structures informatiques publiques que les réseaux d’importantes entreprises considérées comme essentielles ont été la cible de sabotages numériques.

Ainsi en novembre, le Center for Strategic & International Studies (CSIS) a enregistré une attaque sur le géant de l’électronique Foxconn. Au cours d’une ingénieuse offensive utilisant un rançongiciel, les attaquants ont crypté 1200 serveurs, effacé 30 To de sauvegardes et dérobé selon leurs propres informations 100 Go de données confidentielles de l’entreprise. En septembre 2020, la société américaine de soins de santé Universal Health Services, la compagnie maritime française CMA CGM, le plus grand fournisseur d’électricité pakistanais, mais également plusieurs organisations gouvernementales au Moyen-Orient ont été victimes d’attaques APT ciblées utilisant des rançongiciels.

APT & rançongiciels – le cryptage comme arme

Les attaques APT qui utilisent des rançongiciels ne servent pas seulement à exercer du chantage et à obtenir des rançons les plus élevées possible, elles sont en plus employées pour du sabotage tactique. Les attaques stratégiques avec des ransomwares permettent aux attaquants non seulement de crypter des données sur des systèmes cibles, mais d’interrompre dans le pire des cas la disponibilité d’importantes ressources système et réseau. Le but de ces attaques est de rendre inaccessibles des données stockées ou des systèmes entiers à court ou à long terme pour en tirer un avantage financier ou tactique. Ce risque est confirmé par l’évaluation des entreprises publiée dans l’actuel baromètre des risques 2021 d’Allianz : cité dans 41 % des cas, le risque d’une interruption d'activité se place en tête des menaces les plus redoutées par les entreprises, suivi par l’apparition de pandémies (40 %) et la crainte de cyberincidents (40 %).

Ces craintes sont justifiées, car les acteurs étatiques tels que le groupe nord-coréen APT38 ou les attaques APT41 attribuées à la Chine ne sont pas les seuls à utiliser la stratégie « Data Encrypted for Impact » (ID MITRE : T1486). En octobre 2020, le gouvernement américain a inculpé six officiers de l’agence de renseignement militaire russe GRU pour leur implication potentielle dans les attaques sur des infrastructures sensibles de l’Ukraine en 2015 et 2016 ainsi que dans la diffusion du rançongiciel NotPetya en 2017. Les déploiements de logiciels malveillants d’État ont finalement permis aux cybercriminels de disposer de leurs variantes sous la forme de ransomwares tels que Maze, NotPetya, REvil et WannaCry. Depuis 2018, le groupe de hackers russe Wizard Spider fait parler de lui avec l’utilisation du ransomware Ryuk dont les attaques ciblent la plupart du temps de grandes entreprises.

Tests approfondis sur des solutions EPP et EDR : scénarios d’attaque déterminés suivant la matrice MITRE ATT&CK

Au cours de la première série de tests approfondis, l’institut AV-TEST a donc analysé les performances de détection et de défense de 6 produits EPP (Endpoint Protection Platform) et 3 EDR (Endpoint Detection and Response) contre les attaques APT avec des rançongiciels utilisant la technique « Data Encrypted for Impact » (MITRE ID: T1486). Ce sont les solutions EPP des fabricants AhnLab, Avast, Avira, Bitdefender, G Data et McAfee ainsi que les systèmes EDR de Bitdefender, McAfee et VMware qui ont été mises au banc d’essai. Tous les onze tests de la série ont été effectués sur la variante du système d’exploitation Windows 10 Professional (64 Bit) courant dans les entreprises. Les simulations d’attaque se sont déroulées en reproduisant les tactiques et les techniques de la MITRE ATT&CK Matrix for Enterprise.

L’une des simulations d’attaques APT choisies dans cette série de tests commence par un e-mail de hameçonnage (spearphishing attachment, T1193), celui-ci étant envoyé avec une pièce jointe contenant un logiciel malveillant sur un compte d’utilisateur du système cible déterminé à l’avance. Une campagne d’ingénierie sociale préalable permet de garantir que la personne visée ouvrira la pièce jointe et activera le logiciel malveillant sur le système cible. Cette pièce jointe malveillante est un format d’archive courant. Elle contient un fichier qui, une fois décompressé et lancé, exécute le véritable code d’attaque. Dans la simulation d’attaque, l’utilisateur visé sauvegarde la pièce jointe infectée sur son système Windows 10 comme il est courant de le faire lors de la réception de ce type d’e-mails, et la décompresse à l’aide d’un logiciel de compression courant. Ensuite, l’utilisateur ouvre le fichier comme d’habitude, exécutant ainsi le code contenu (T1061 et T1204).

Le code d’attaque lancé avec le fichier établit une connexion Internet et commence à télécharger en secret un fichier exécutable depuis le système des attaquants. Le fichier démarre automatiquement immédiatement après le téléchargement, crée une clé de registre dans le système cible infecté et acquiert ainsi une persistance (T1060). Pour ne pas être identifié et contourner les filtres de réseau, une connexion à un serveur C2 contrôlé par l’attaquant est établie via un protocole de couche d’application standard (T1071). Pour dissimuler le trafic du réseau et éviter le parsing, un port inhabituel pour la communication en ligne est utilisé (T1065). Une fois la connexion établie, le serveur C2 démarre l'exfiltration via le canal C2 (T1020 et T1041) et parcourt les bases de données du système local (T1083) et les réseaux connectés (T1016 et T1135). Ensuite, les attaquants cryptent les données identifiées et les ressources système et réseau disponibles du système cible (T1490, T1486 et T1491).

Test approfondi EPP & EDR : une procédure en plusieurs étapes

L’analyse des performances de détection et de défense des solutions EPP et EDR testées s’effectue en trois étapes :

1. À l’étape « Attack Simulation », les testeurs vérifient la capacité des solutions EPP à identifier et à stopper les attaques APT utilisant les échantillons de ransomwares les plus divers et la capacité des solutions EDR à détecter et à signaler ces attaques.

2. À l’étape « Sanity Check », les solutions EPP testées doivent prouver lors de contrôles faux/positifs si elles sont capables de distinguer un comportement normal d’utilisateur de schémas d’attaque détectés ou si elles les bloquent à tort. Il s’agit de vérifier si le système est limité dans son utilisation, sachant que les testeurs contrôlent la vue Utilisateur tout comme la vue Administrateur selon le schéma suivant :

a) Point de vue de l’utilisateur

- Utilisation de navigateurs (Edge et Chrome)

- Installation de logiciels

- Utilisation de documents Office avec ou sans macros

- Utilisation d’Outlook (réception et envoi d’e-mails, contrôle de pièces jointes, sauvegarde et exécution)

- Accès aux partages Windows et Samba, FTP internes/externes, utilisation de mémoires en nuage comme Google Drive

b) Point de vue de l’administrateur

- Admissibilité du scripting (avec examen des différents langages tels que PowerShell ou VBS)

- Admissibilité des modifications des droits d’utilisateur

- Admissibilité des modifications des configurations du réseau

3. L’étape « Noise Check » consiste à vérifier quelles opérations (techniques) normales pouvant être détournées par les attaquants sont exécutables et documentées par les solutions EDR. Les techniques utilisées sont essentiellement celles qui ont également été utilisées dans le cadre des attaques testées (par ex. décompression d’une archive à l’aide de l’interface graphique, ou GUI).

Les tests enregistrent la capacité des produits EDR à utiliser le contexte pour classifier certaines opérations selon le schéma suivant :

- Les opérations bénignes sont simplement documentées si aucun contexte potentiellement malveillant n’est détecté.

- Les opérations bénignes sont signalées comme suspectes si un contexte potentiellement malveillant est détecté.

Cette méthode aide également à évaluer la détection des attaques :

- Si le type de détection est le même dans le test d’attaque et à l’étape Noise Check (complique la détection du point de vue de l’administrateur).

- Si différents signalements ou types de détection sont utilisés (améliore la détection du point de vue de l’utilisateur).

Évaluation et résultats du test approfondi EPP & EDR

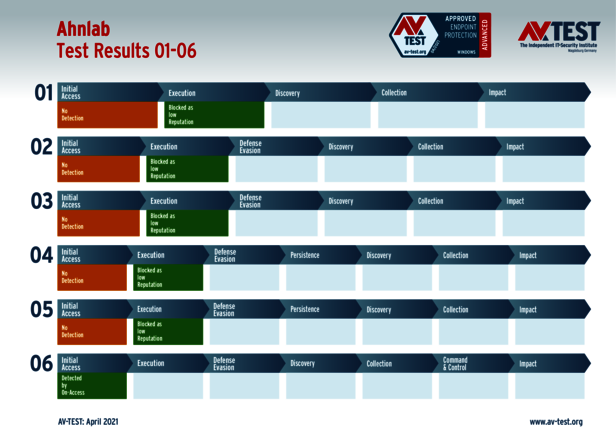

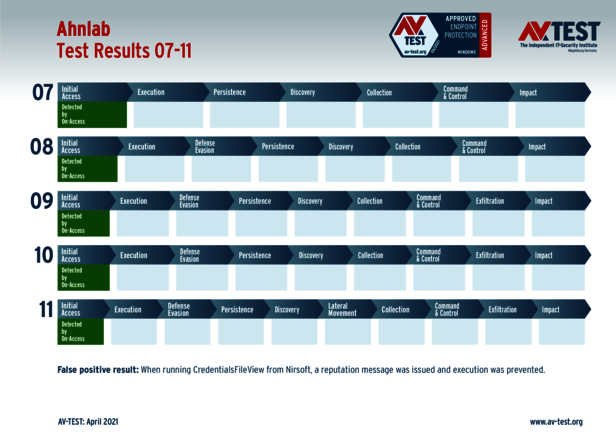

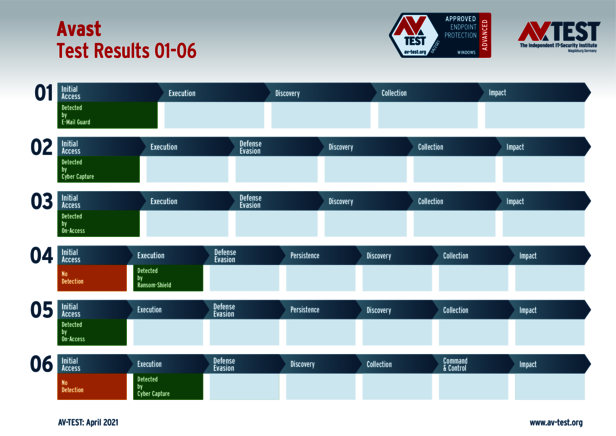

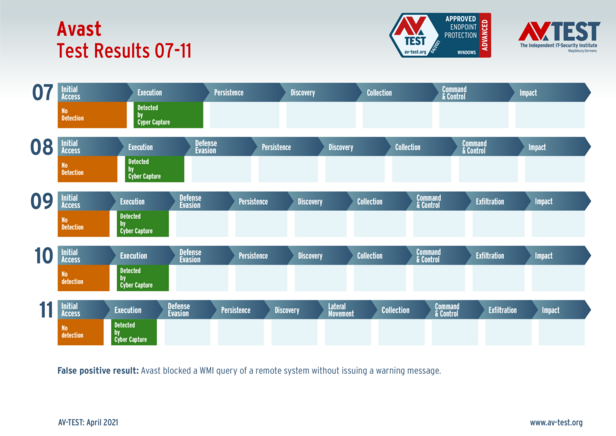

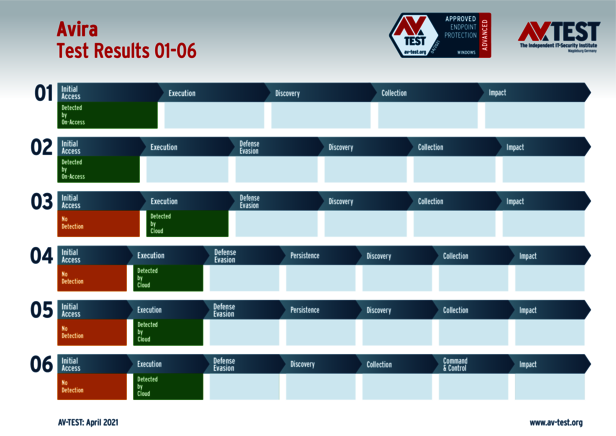

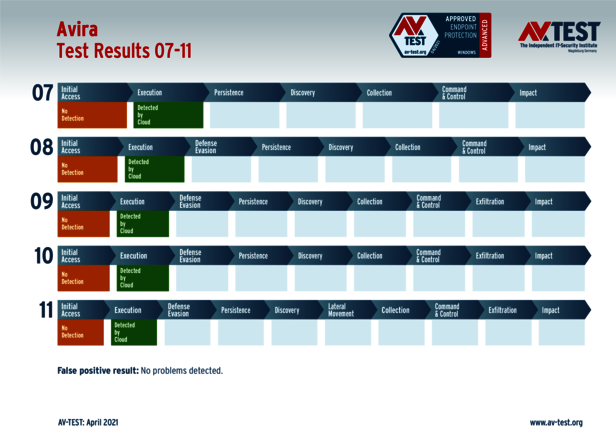

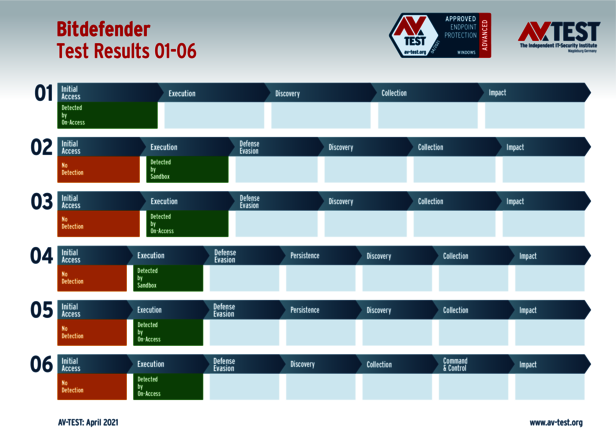

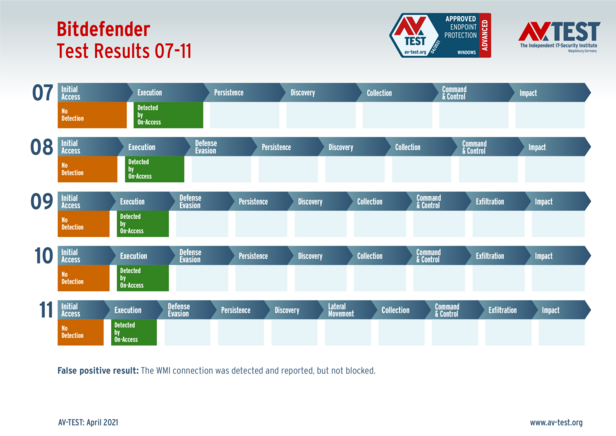

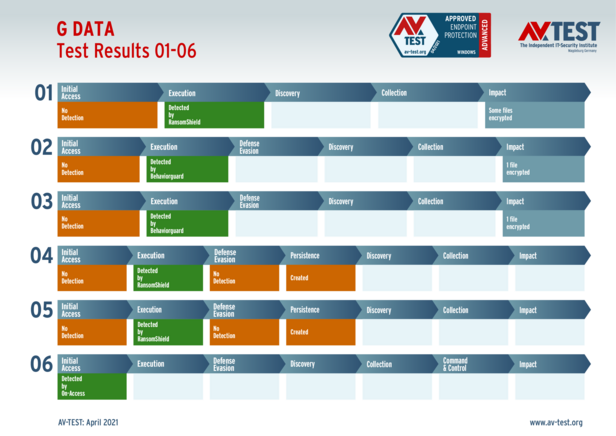

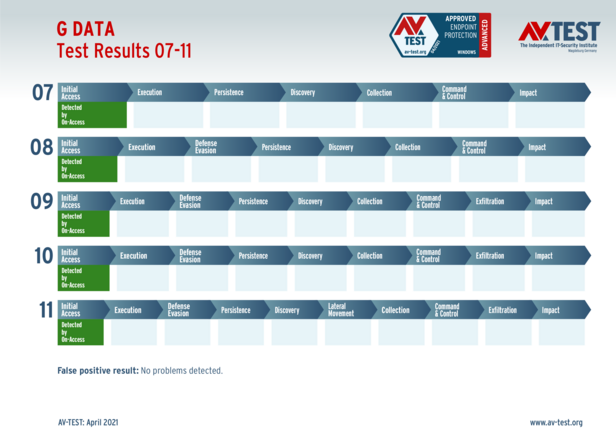

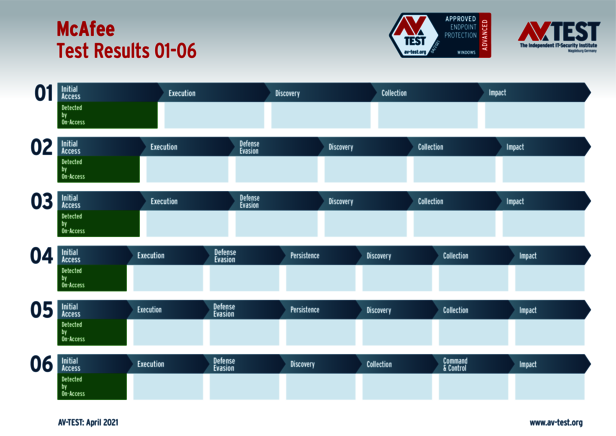

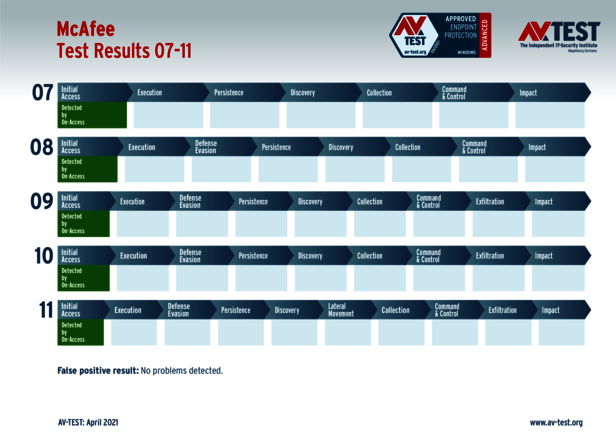

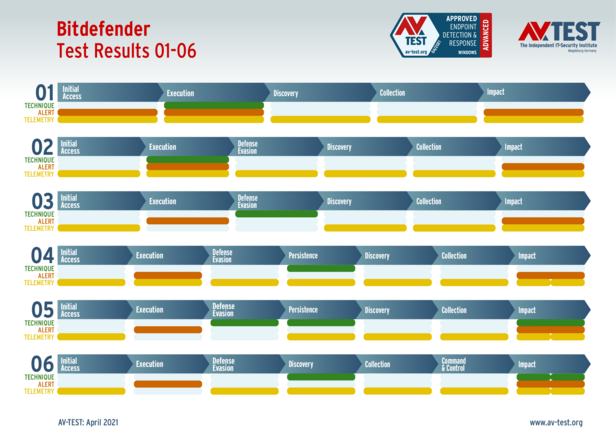

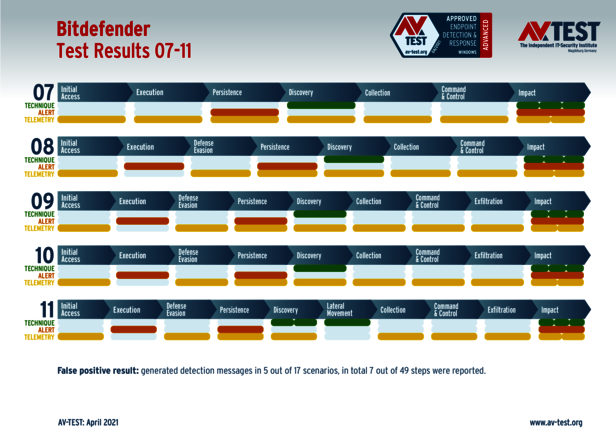

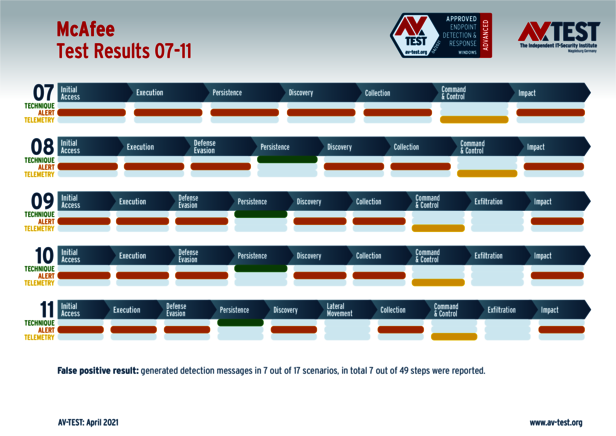

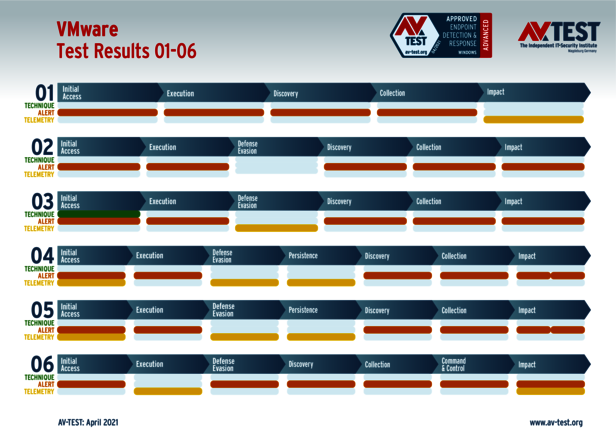

Les graphiques suivants associés à la solution respectivement testée montrent quelles solutions EPP et EDR testées dans le laboratoire d’AV-TEST se sont imposées, quels produits ont détecté et repoussé les attaques APT ciblées, empêchant ainsi le cryptage des systèmes attaqués dans le test.

Pour réussir ce test et obtenir un certificat AV-TEST, les solutions EPP devaient parer 50 % des attaques simulées et les solutions EDR devaient détecter et signaler 50 % des tactiques utilisées dans les attaques. L’évaluation des attaques testées a été divisée en deux parties selon l’étendue des prestations des solutions testées.

1. Évaluation EPP : Durant quelle phase l’attaque a été détectée et repoussée ? Quels dommages ont été engendrés jusqu’à ce que l’attaque soit repoussée ? Les graphiques des résultats correspondant aux différentes attaques montrent la progression de chaque attaque et à quel moment elle est stoppée par la solution EPP. Par ailleurs, les graphiques montrent quel module de la solution EPP a détecté et stoppé l’attaque simulée et quels dommages ont été engendrés jusqu’à ce moment sur les systèmes testés.

2. Évaluation EDR : Quelles étapes d’une attaque effectuée ont été détectées et dans quelle mesure le rapport était-il détaillé ? Les graphiques des résultats correspondant aux solutions EDR indiquent quelle détection a été effectuée par les produits lors des différentes phases de l’attaque simulée :

- Message relatif à la technique : dans l’idéal, une solution EDR devrait détecter et signaler la technique correspondant à chaque phase de l’attaque selon la MITRE ATT&CK Matrix. Ceci offre aux analystes sécurité un aperçu précis et les aide à prendre les bonnes décisions.

- Message d’alerte : les messages d’alerte se situent à un niveau inférieur. Ceux-ci évaluent l’événement comme malveillant, signalant ainsi qu’une intervention est nécessaire. Toutefois, leur niveau de détail est nettement plus faible que celui des messages relatifs à la technique.

- Message relatif à la télémétrie : il existe enfin des messages de télémétrie que l’on ne doit pas considérer directement comme des alertes, mais qui fournissent seulement certaines détections sans évaluation de la sécurité. Les analystes expérimentés peuvent identifier des attaques à partir de ces messages et utiliser les connaissances acquises afin de reconstruire des attaques ultérieurement.

• AhnLab V3 Endpoint Security

• Avast Premium Security

• Avira Antivirus Security

• Bitdefender Endpoint Security Tools

• G DATA Security Client

• McAfee Endpoint Security

• Bitdefender Endpoint Security Tools

• McAfee MVision EDR + McAfee Endpoint Security

• VMware Carbon Black Cloud

Souhaitez-vous consulter les résultats détaillés ?

L’interprétation des résultats détaillés de ce test dépend de l’environnement utilisé, de la configuration et de l’utilisation des produits correspondants. C’est pourquoi AV-TEST met à votre disposition des résultats détaillés dans le cadre d’un conseil personnalisé et vous offre en outre des tests adaptés à votre infrastructure. N’hésitez pas à utiliser notre formulaire de contact pour vous mettre en relation avec nous.