Nuevas defensas: Prueba de soluciones EPP y EDR contra ataques de APT y ransomware

Las brechas de seguridad, como la recientemente conocida vulnerabilidad en Microsoft Exchange, ponen de manifiesto los peligros que acechan en todo el mundo a empresas, autoridades e infraestructura crítica. Solo habían transcurrido unos días tras darse a conocer el hackeo masivo de Hafnium con DearCry cuando ya empezaba a circular el primer ransomware para aprovechar la vulnerabilidad en Exchange. Tras finalizar una exhaustiva serie de pruebas, AV-TEST publica ahora el primer informe de prueba de productos EPP y EDR. El foco se puso en la capacidad de detección y de defensa contra ataques de APT en los que se utiliza ransomware. En el laboratorio del instituto especializado en seguridad informática se pusieron a prueba 6 soluciones de Endpoint Protection Platform (EPP) y 3 de Endpoint Detection & Response (EDR).

APT y ransomware: Rápido incremento de los ataques tácticos de sabotaje

Los ciberataques estratégicos con un objetivo concreto y técnicamente complejos han dejado de ser un hecho aislado y han pasado a formar parte de la vida cotidiana de empresas y autoridades. La pregunta, por lo tanto, no es si se va a producir un ataque, sino cuándo. Los ciberataques a empresas, autoridades e infraestructura crítica aprovechando brechas de seguridad como Hafnium y usando ransomware como DearCry ya alcanzaron un dramático punto álgido el año pasado. Una gran parte de los ataques de APT conocidos y analizados tenían como fin el espionaje y el acceso a información secreta y aprovechable económicamente. Al mismo tiempo aumentó la cantidad de ataques de APT que tenían como objetivo bloquear infraestructura informática y extorsionar a sus propietarios, dañar o incluso destruir datos por motivos tácticos. En el último trimestre de 2020 incrementó el número de ocasiones en las que tanto estructuras informáticas estatales como redes de empresas importantes y de relevancia sistémica fueron blanco de actos de sabotaje digital.

Por ejemplo, el Center for Strategic & International Studies (CSIS) registró en noviembre un ataque al gigante eléctrico Foxconn. Mediante un ingenioso ataque de ransomware, los atacantes codificaron 1200 servidores, borraron 30 TB de copias de seguridad y se hicieron, según sus propias declaraciones, con 100 GB de datos empresariales confidenciales. En septiembre de 2020, la empresa sanitaria estadounidense Universal Health Services, la naviera francesa CMA CGM, el mayor proveedor de electricidad paquistaní y varias organizaciones gubernamentales en Oriente Próximo fueron víctimas de ataques deliberados de APT con ransomware.

APT y ransomware: La encriptación como arma

Los ataques de APT con uso de ransomware sirven no solo para el chantaje y la obtención de elevadas sumas de rescate, sino también para el sabotaje táctico. Mediante ataques deliberados y estratégicos con ransomware, los atacantes codifican no solo datos de los sistemas objetivo, sino que, en el peor de los casos, interrumpen la disponibilidad de importantes recursos de sistema y de red. El objetivo de este tipo de ataques es impedir el acceso temporal o permanente a datos almacenados o sistemas completos mediante su encriptación para conseguir ventajas financieras o tácticas. La valoración de las empresas publicada en el barómetro de riesgos Allianz Risk Barometer 2021, confirma esta amenaza: El riesgo de una interrupción de las operaciones ocupa el 1er puesto de las amenazas más temidas por las empresas con un 41 por cierto de todas las menciones, seguida de la erupción de una pandemia (40 %) y del miedo a ciberincidentes (40 %)

Estas preocupaciones son fundadas puesto que no solo actores estatales como el grupo norcoreano APT38 o los ataques APT41 atribuidos a China utilizan la estrategia “Data Encrypted for Impact” (MITRE ID: T1486). En octubre de 2020, el Gobierno de EE. UU. acusó a seis oficiales del servicio de inteligencia del ejército ruso GRU de haber participado presuntamente en los ataques a infraestructuras críticas de Ucrania en los años 2015 y 2016, así como de poner en circulación el ransomware NotPetya en el año 2017. El uso de malware por parte de los Estados ha llevado al final a que sus modificaciones en forma de ransomware como Maze, NotPetya, REvil y WannaCry estén a disposición de cibercriminales. Además, desde 2018, la unidad de hackers rusa Wizard Spider ha dado de que hablar con el uso del ransomware Ryuk. Sus ataques de ransomware tienen casi siempre a grandes empresas en el punto de mira.

Pruebas avanzadas de EPP y EDR: Escenarios de ataque dedicados de acuerdo con la matriz MITRE ATT&CK

Es por esto que, en el marco de la primera serie exhaustiva de pruebas, el instituto AV-TEST ha examinado la capacidad de detección y de defensa de 6 productos EPP y 3 productos EDR contra ataques de APT que usen ransomware aplicando la técnica “Data Encrypted for Impact” (MITRE ID: T1486). Se examinaron las soluciones EPP de los fabricantes AhnLab, Avast, Avira, Bitdefender, G Data y McAfee, así como los sistemas EDR de Bitdefender, McAfee y VMware. Las once pruebas de la serie se llevaron a cabo con la variante de sistema operativo Windows 10 Professional (64 bits), usado habitualmente en las empresas. Las simulaciones de ataques se realizaron tomando como referencia las tácticas y técnicas de la MITRE ATT&CK Matrix for Enterprise.

Una de las simulaciones de ataque de APT seleccionadas para esta serie de pruebas comienza con un correo electrónico con un adjunto de spearphishing (T1193), el cual es enviado, junto con el adjunto infectado con malware, a una cuenta de usuario del sistema objetivo determinada previamente. Mediante una campaña previa de ingeniería social se garantiza que la persona en el punto de mira ejecute el archivo adjunto activando el malware en el sistema objetivo. El adjunto malicioso tiene un formato convencional, pero contiene un archivo que, al descomprimirlo e iniciarlo, ejecuta el verdadero código de ataque. En la simulación del ataque, como es habitual al recibir correos de este tipo, el adjunto infectado es guardado por el usuario destinatario en su sistema Windows 10 y extraído con un software de compresión convencional. A continuación, por lo común, el usuario abre el archivo y ejecuta así el código que contiene (T1061 y T1204).

El código de ataque iniciado con el archivo establece una conexión con Internet y empieza a descargar en secreto un archivo ejecutable del sistema del atacante. El archivo se inicia automáticamente tras la descarga, crea una clave de registro en el sistema infectado y genera así persistencia (T1060). Para no ser detectado y sortear los filtros de la red, se establece una conexión con un servidor C2 dirigido por el atacante (T1071) a través de un protocolo de capa de aplicación estándar. Para ofuscar el tráfico de la red y evitar el parseo se utiliza un puerto no habitual en la comunicación online (T1065). Tras establecer la conexión, el servidor C2 inicia la exfiltración (T1020 y T1041) a través del canal C2 y explora las bases de datos del sistema local (T1083) y las redes locales (T1016 y T1135). A continuación, los atacantes codifican datos que reconocen y recursos de sistema y de red disponibles (T1490, T1486, así como T1491).

Registro multinivel en la prueba avanzada de EPP y EDR

La comprobación de la capacidad de detección y defensa de las soluciones EPP y EDR examinadas está estructurada en tres niveles:

1. En la «Attack Simulation», los examinadores comprueban lo bien que las soluciones EPP detectan y detienen ataques de APT usando diferentes muestras de ransomware, y lo bien que las soluciones EDR detectan y avisan de estos ataques.

2. En el «Sanity Check», las soluciones EPP examinadas tienen que demostrar mediante chequeos de falsos positivos si son capaces de distinguir el comportamiento normal del usuario de patrones de ataque detectados, o si lo bloquean de forma errónea. Para ello se comprueba si se ha restringido la manejabilidad del sistema analizando tanto la vista de usuario como la de administrador de acuerdo con el siguiente esquema:

a) Perspectiva de usuario

- Uso de navegadores (Edge y Chrome)

- Instalación de software

- Utilización de documentos Office con o sin macros

- Utilización de Outlook (recepción y envío de correos, comprobación de adjuntos de correo, almacenamiento y ejecución)

- Acceso a habilitaciones de Windows y Samba, FTP interno/externo, uso de almacenamiento en la nube, como Google Drive

b) Perspectiva de administrador

- Admisibilidad de scripting (comprobando diferentes lenguajes como PowerShell o VBS)

- Admisibilidad del cambio de derechos de usuario

- Admisibilidad del cambio de configuraciones de red

3. En el «Noise Check» se comprueba qué acciones normales (técnicas), de las que pueden abusar los atacantes, son ejecutables y protocoladas por las soluciones EDR. Para ello se utilizan sobre todo aquellas técnicas que también se usan en el marco de los ataques examinados (por ejemplo, descomprimir un archivo con ayuda de GUI).

En los test se registra lo bien que los productos EDR utilizan el contexto para clasificar determinadas acciones de acuerdo con el siguiente patrón:

- Las acciones benignas simplemente se protocolizan cuando no se detecta ningún contexto potencialmente maligno.

- Las acciones benignas se comentan como sospechosas cuando se detecta un contexto potencialmente maligno.

Este enfoque ayuda también en la valoración de la detección de ataques:

- Si el tipo de detección es el mismo en el test de ataque y en el Noise Check (dificulta la detección desde la perspectiva del administrador).

- Si se utilizan diferentes tipos de comentarios o tipos de detección (mejora la detección desde la perspectiva del administrador).

Evaluación y resultados de la prueba avanzada de EPP y EDR

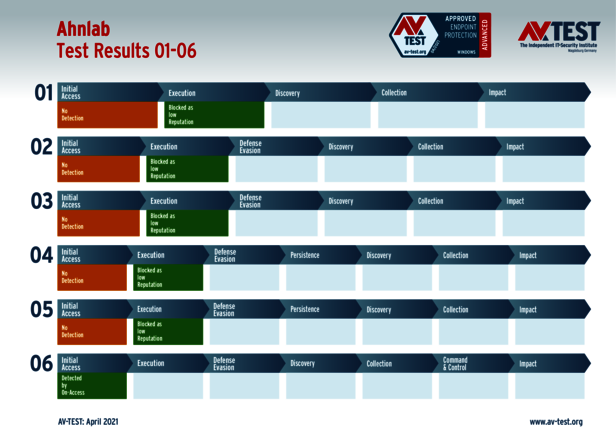

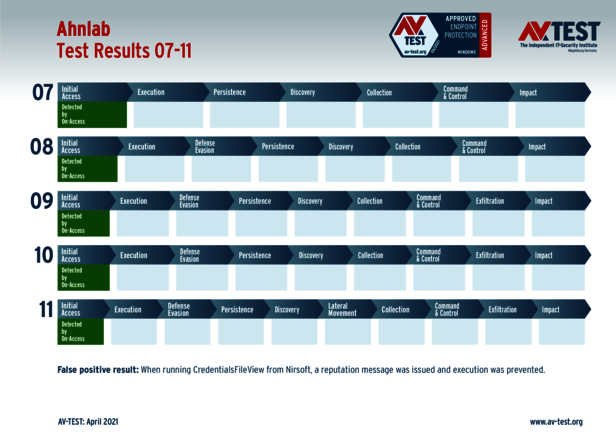

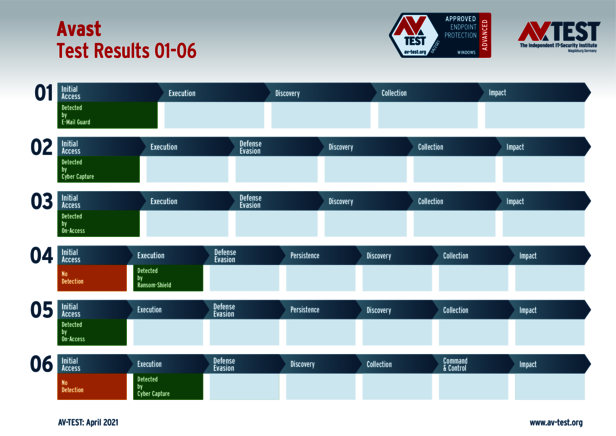

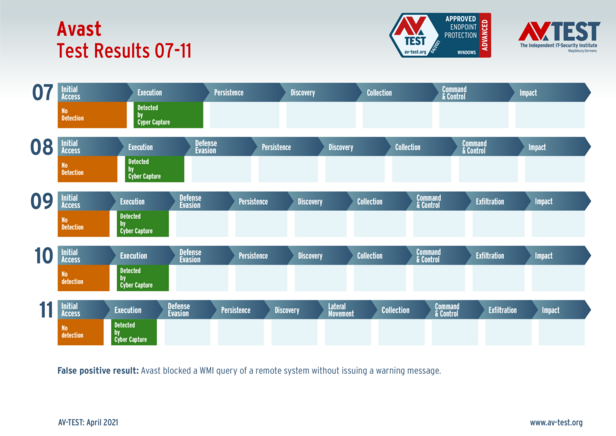

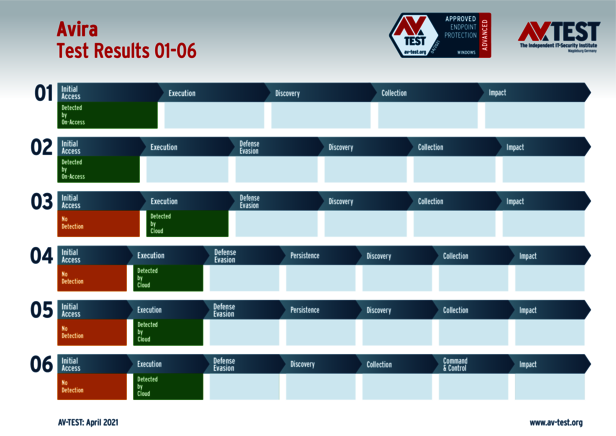

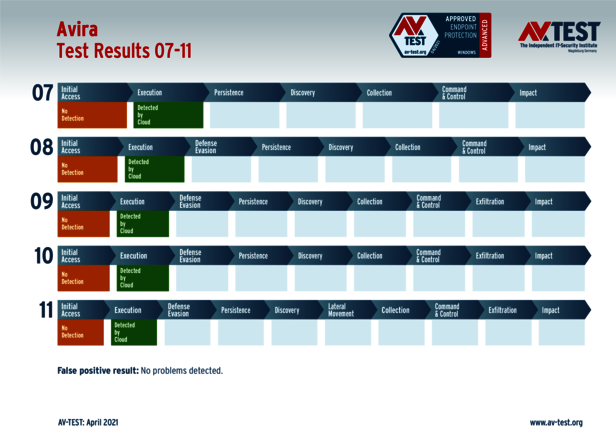

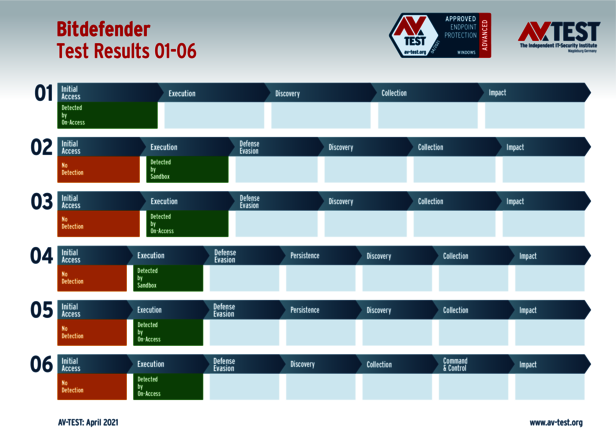

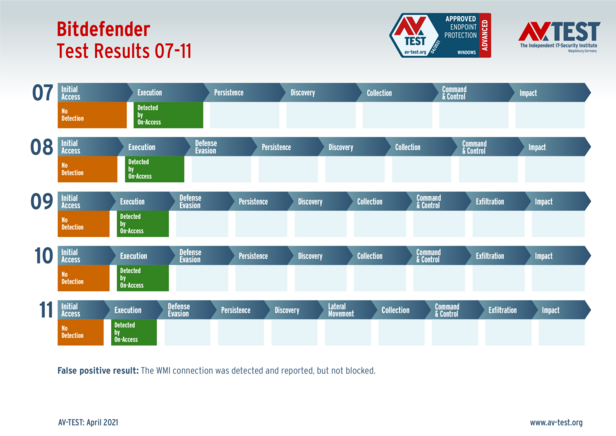

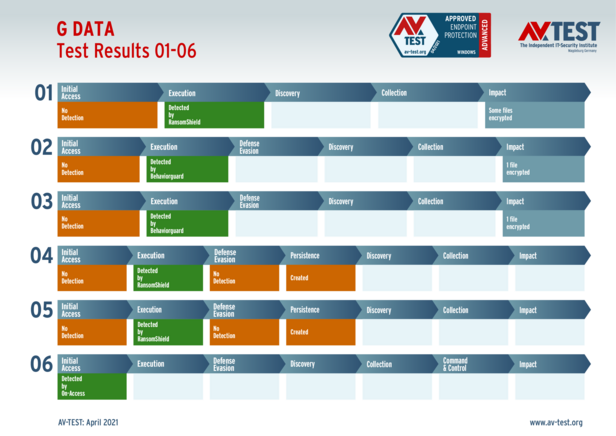

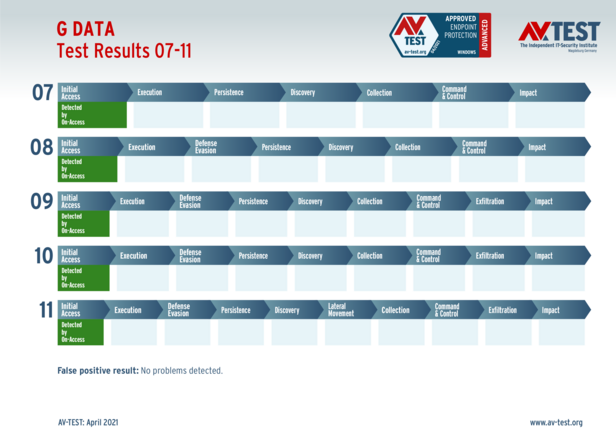

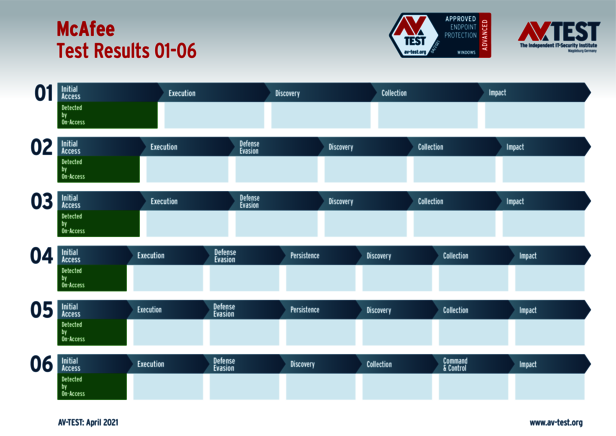

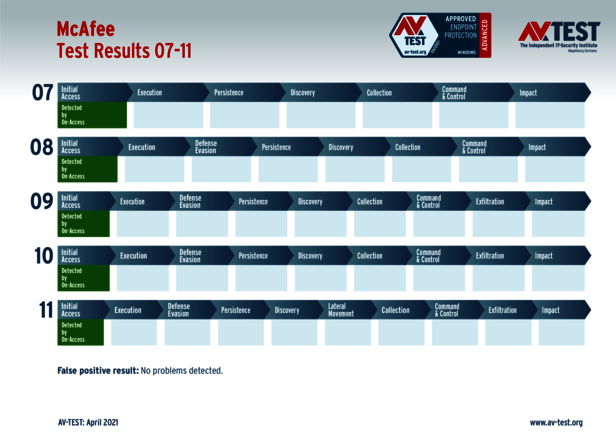

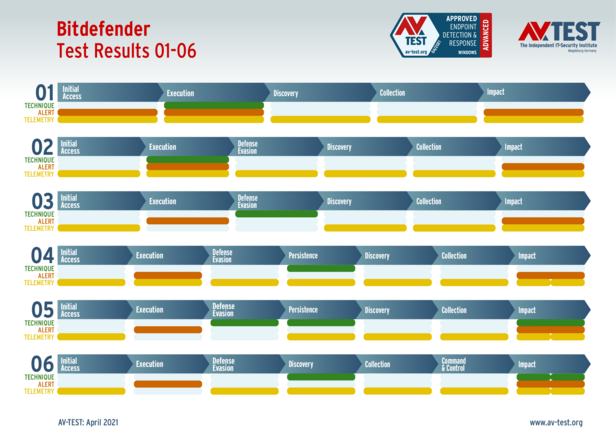

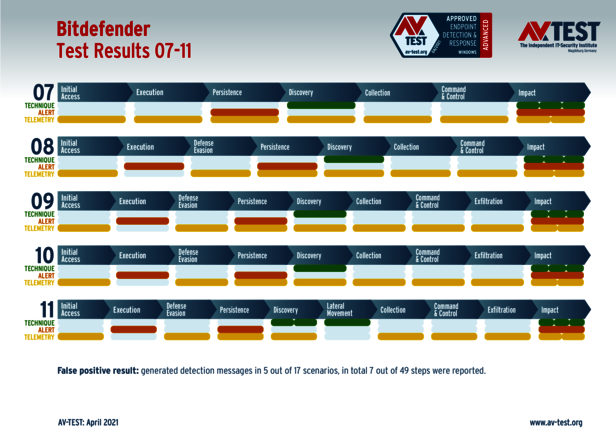

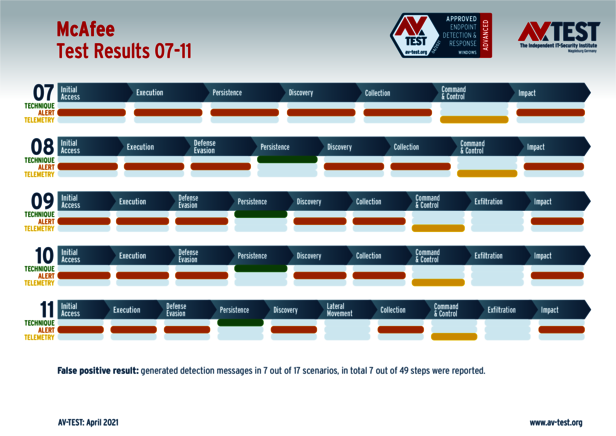

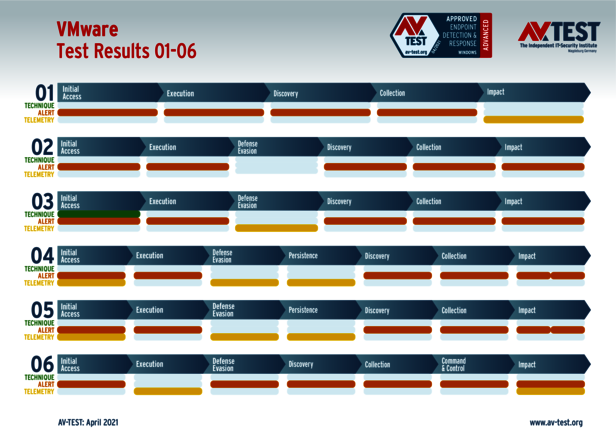

Los siguientes gráficos relacionados con la respectiva solución examinada muestran lo buena que fue la actuación de las soluciones EPP y EDR en el laboratorio AV-TEST y qué productos avisaron y defendieron de ataques de APT deliberados evitando la encriptación de los sistemas de prueba atacados.

Para superar con éxito esta prueba y obtener un certificado AV-TEST, las soluciones EPP tenían que defender del 50 por ciento de los ataques y las soluciones EDR tenían que detectar y notificar el 50 por ciento de las tácticas usadas en los ataques. La evaluación de los ataques de prueba se llevó a cabo conforme al volumen de prestaciones de las soluciones examinadas:

1. Evaluación de EPP ¿En qué fase se detectó y repelió el ataque? ¿Qué daños se produjeron hasta que se repelió el ataque? Los gráficos de resultados de cada ataque permiten ver hasta qué punto avanzó cada ataque y en qué punto fue bloqueado por la solución EPP. Además, los respectivos gráficos muestran qué módulo de la solución EPP detectó y bloqueó el ataque, así como qué daños sufrió el sistema de prueba hasta ese momento.

2. Evaluación de EDR: ¿Qué pasos del ataque ejecutado se detectaron y qué nivel de detalle presenta el informe? Los gráficos de resultados de las soluciones EDR documentan qué detección llevaron a cabo los productos en cada una de las fases de los ataques de prueba:

- Notificación de técnicas: Lo ideal es que la solución EDR detecte y notifique en cada fase del ataque la técnica correspondiente de acuerdo con la MITRE ATT&CK Matrix. Esto permite a los analistas de seguridad tener una visión precisa y ayuda a tomar las decisiones correctas.

- Notificación de alertas: A un nivel por debajo se hallan las notificaciones de alertas. Estas califican los acontecimientos como maliciosos y advierten de que hay que intervenir. No obstante, el nivel de detalle es aquí mucho inferior al de las notificaciones de técnicas.

- Notificación de telemetría: Por último están las notificaciones de telemetría, que no hay que tomar directamente como advertencias, sino que solo aportan determinados registros sin valoración sobre la seguridad. No obstante, al menos los analistas con experiencia son capaces de detectar ataques a partir de estas notificaciones y utilizar los conocimientos obtenidos de esta manera para reconstruir ataques posteriormente.

• AhnLab V3 Endpoint Security

• Avast Premium Security

• Avira Antivirus Security

• Bitdefender Endpoint Security Tools

• G DATA Security Client

• McAfee Endpoint Security

• Bitdefender Endpoint Security Tools

• McAfee MVision EDR + McAfee Endpoint Security

• VMware Carbon Black Cloud

¿Le interesa recibir los resultados detallados?

La interpretación de los resultados detallados de esta prueba depende del entorno utilizado en cada caso, de la configuración y del uso de los productos correspondientes. Por eso, AV-TEST pone a disposición los resultados detallados de esta prueba en el marco de un asesoramiento individualizado y le ofrece, además, pruebas adaptadas a su infraestructura. Puede utilizar nuestro formulario de contacto para ponerse en contacto con nosotros: