Neue Abwehrkräfte: EPPs und EDRs im Test gegen APT- und Ransomware-Attacken

Sicherheitslecks wie die jüngst bekanntgewordene Microsoft Exchange-Lücke verdeutlichen die Gefahren, die Unternehmen, Behörden und kritische Infrastruktur weltweit bedrohen. Nur wenige Tage dauerte es, bis nach Bekanntwerden des Massen-Hacks durch Hafnium mit DearCry auch schon die erste Ransomware zum Ausnutzen der Exchange-Lücke in Umlauf war. Nach Abschluss umfangreicher Tests veröffentlicht AV-TEST jetzt den ersten Prüfbericht von EPP- und EDR-Produkten. Der Fokus lag dabei insbesondere auf deren Erkennungs- und Abwehrleistung gegen APT-Angriffe, bei denen Ransomware zum Einsatz kommt. In den Labors des IT-Sicherheitsinstituts standen 6 Endpoint Protection Platform- und 3 Endpoint Detection & Response-Lösungen auf dem Prüfstand.

APT & Ransomware – taktische Sabotageangriffe nehmen rapide zu

Komplexe technische und zielgerichtete strategische Cyberangriffe sind keine Seltenheit mehr, sondern gehören mittlerweile zum Alltag von Unternehmen und Behörden. Die Frage lautet also nicht, ob ein APT-Angriff erfolgen wird, sondern wann. Und so erreichten Cyberangriffe auf Unternehmen, Behörden und kritische Infrastruktur unter Ausnutzung von Sicherheitslecks wie Hafnium und dem Einsatz von Ransomware wie DearCry bereits im vergangenen Jahr einen dramatischen Höhepunkt. Der Großteil der bekanntgewordenen und analysierten APT-Angriffe diente der Spionage und zielte auf geheime sowie finanziell verwertbare Informationen ab. Zeitgleich stieg die Anzahl von APT-Attacken, die darauf ausgerichtet waren, anvisierte IT-Infrastruktur zu blockieren und deren Besitzer zu erpressen, aus taktischen Gründen Daten zu beschädigen oder sogar zu zerstören. Allein im letzten Quartal 2020 gerieten sowohl staatliche IT-Strukturen als auch die Netzwerke wichtiger und systemrelevanter Unternehmen vermehrt ins Fadenkreuz digitaler Sabotageakte.

So erfasste das renommierte Center for Strategic & International Studies (CSIS) im November einen Angriff auf den Elektro-Giganten Foxconn. Im Zuge eines ausgeklügelten Ransomware-Angriffs verschlüsselten die Angreifer 1.200 Server, löschten 30 TB Backups und erbeuteten nach eigenen Angaben 100 GB geheimer Unternehmensdaten. Im September 2020 wurden das US-Gesundheitsunternehmen Universal Health Services, die französische Reederei CMA CGM, der größte pakistanische Stromversorger als auch mehrere Regierungsorganisationen im Nahen Osten Opfer gezielter APT-Angriffe mit Ransomware-Einsatz.

APT & Ransomware – Verschlüsselung als Waffe

APT-Attacken unter Einsatz von Ransomware dienen nicht nur der Erpressung und dem Erhalt möglichst hoher Lösegeldsummen, sondern werden zudem gezielt zur taktischen Sabotage eingesetzt. Durch strategische Ransomware-Attacken verschlüsseln Angreifer nicht nur Daten auf Zielsystemen, sie unterbrechen schlimmstenfalls die Verfügbarkeit wichtiger System- und Netzwerkressourcen. Ziel solcher Angriffe ist es, gespeicherte Daten oder komplette Systeme durch Verschlüsselung kurzfristig oder dauerhaft unzugänglich zu machen, um einen finanziellen oder taktischen Vorteil zu erzielen. Diese Gefahr wird durch die Einschätzung von Unternehmen bestätigt, wie das aktuelle Allianz Risk Barometer 2021 zeigt: Mit 41 Prozent aller Nennungen rangiert das Risiko von Betriebsunterbrechung auf Platz 1 der am meisten gefürchteten Bedrohungen für Unternehmen, gefolgt von Pandemieausbrüchen (40 %) und der Angst vor Cybervorfällen (40 %).

Diese Sorgen sind begründet, denn nicht nur staatliche Akteure wie die nordkoreanische APT38-Gruppe oder die China zugeordneten APT41-Angriffe setzen die Strategie „Data Encrypted for Impact“ (MITRE Technik-ID: T1486) ein. Im Oktober 2020 klagte die US-Regierung sechs Offiziere des russischen Militärnachrichtendienstes GRU wegen potentieller Beteiligung bei den Angriffen auf kritische Infrastrukturen der Ukraine in den Jahren 2015 und 2016 an und beschuldigte sie darüber hinaus, die Ransomware NotPetya im Jahr 2017 in Umlauf gebracht zu haben. Staatliche Malware-Einsätze haben letztlich dazu geführt, dass Cyberkriminellen deren Abwandlungen in Form von Ransomware wie Maze, NotPetya, REvil, und WannaCry zur Verfügung stehen. Seit 2018 macht zudem die russische Hackereinheit Wizard Spider mit dem Einsatz der Ransomware Ryuk von sich reden, deren Ransomware-Attacken meist auf Großunternehmen zielen.

Advanced EPP- & EDR-Tests: dezidierte Angriffsszenarien nach der MITRE ATT&CK Matrix

Im Rahmen der ersten umfangreichen Testreihe überprüfte das AV-TEST Institut daher die Erkennungs- und Abwehrleistung von 6 EPP- und 3 EDR-Produkten gegen APT-Angriffe unter Einsatz von Ransomware und unter Anwendung der Technik „Data Encrypted for Impact“ (MITRE Technik-ID: T1486). Überprüft wurden die EPP-Lösungen der Hersteller AhnLab, Avast, Avira, Bitdefender, G Data und McAfee sowie die EDR-Systeme von Bitdefender, McAfee und VMware. Alle elf Tests der Testreihe fanden auf der in Unternehmen gängigen Betriebssystemvariante Windows 10 Professional (64 Bit) statt. Die Angriffssimulationen wurden in Anlehnung an die Taktiken und Techniken der MITRE ATT&CK Matrix for Enterprise durchgeführt.

Eine der in dieser Testreihe gewählten APT-Angriffssimulationen startet mit einer E-Mail mit Spearphishing-Attachment (T1193), welche samt Malware-infiziertem Anhang auf ein vorab bestimmtes Nutzerkonto des Zielsystems geschickt wird. Über eine vorherige Social-Engineering-Kampagne ist sichergestellt, dass die anvisierte Zielperson die angehängte Datei ausführt und die Malware auf dem Zielsystem aktiviert. Bei dem verseuchten Mail-Anhang handelt es sich um ein gängiges Archivformat, darin enthalten ist eine Datei, die nach Entpacken und Start den eigentlichen Angriffs-Code ausführt. In der Angriffssimulation wird der verseuchte Anhang, wie beim Empfang solcher E-Mails üblich, durch den anvisierten Benutzer auf seinem Windows 10 System gespeichert und mit einer gängigen Komprimierungssoftware entpackt. Im Anschluss öffnet der Nutzer die Datei und führt somit den enthaltenen Code aus (T1061 und T1204).

Der mit der Datei gestartete Angriffs-Code stellt eine Internetverbindung her und startet insgeheim den Download einer ausführbaren Datei vom System der Angreifer. Die Datei startet direkt nach dem Download automatisch, erstellt einen Registry-Schlüssel im infizierten Zielsystem und erlangt so Persistenz (T1060). Um nicht erkannt zu werden und Netzwerkfilter zu umgehen, wird über ein Standard-Anwendungsschichtprotokoll eine Verbindung zu einem vom Angreifer gesteuerten C2-Server aufgebaut (T1071). Zur Verschleierung des Netzwerkverkehrs und um Parsing zu verhindern, kommt dabei ein für die Online-Kommunikation unüblicher Port zum Einsatz (T1065). Nach Aufbau der Verbindung startet der C2-Server über den C2-Kanal die Exfiltration (T1020 und T1041) und durchsucht die Datenbanken des lokalen Systems (T1083) und angeschlossener Netzwerke (T1016 und T1135). In Folge verschlüsseln die Angreifer erkannte Daten und verfügbare System- und Netzwerkressourcen des Zielsystems (T1490, T1486 sowie T1491).

Mehrstufige Erfassung im Advanced EPP- & EDR-Test

Die Überprüfung der Erkennungs- und Abwehrleistung der getesteten EPP- und EDR-Lösungen erfolgt in einem dreistufigen Aufbau:

1. In der „Attack Simulation“ überprüfen die Tester, wie gut EPP-Lösungen APT-Angriffe unter Einsatz unterschiedlicher Ransomware-Samples erkennen und stoppen können und wie gut EDR-Lösungen diese Angriffe erkennen und melden.

2. Im „Sanity Check“ müssen die überprüften EPP-Lösungen bei false-positive Checks unter Beweis stellen, ob sie in der Lage sind, normales Nutzerverhalten von erkannten Angriffsmustern zu unterscheiden oder es fälschlicherweise blockieren. Dabei wird überprüft, ob das System in seiner Bedienbarkeit eingeschränkt ist, wobei die Tester sowohl die Benutzer- als auch die Admin-Ansicht nach folgenden Schemata testen:

a) Nutzer-Perspektive

- Nutzung von Browsern (Edge und Chrome)

- Installation von Software

- Einsatz von Office-Dokumenten mit und ohne Makros

- Einsatz von Outlook (Empfangen und Senden von Mails, Prüfung von Mail-Anhängen, Speichern und Ausführen)

- Zugriff auf Windows- und Samba-Freigaben, internes/externes FTP, Nutzung von Cloud-Speichern wie Google Drive

b) Admin-Perspektive

- Zulässigkeit von Scripting (unter Prüfung verschiedener Sprachen wie PowerShell oder VBS)

- Zulässigkeit der Änderung von Benutzerrechten

- Zulässigkeit der Änderung von Netzwerkkonfigurationen

3. Im „Noise-Check“ wird überprüft, welche normalen Aktionen (Techniken), die wiederum von Angreifern missbraucht werden können, durchführbar sind und von den EDR-Lösungen protokolliert werden. Dabei werden vor allem solche Techniken eingesetzt, die auch im Rahmen der getesteten Angriffe zum Einsatz kommen (z. B. Entpacken eines Archivs mit Hilfe der GUI).

Erfasst wird in den Tests, wie gut EDR-Produkte den Kontext nutzen, um bestimmte Aktionen nach folgendem Muster zu klassifizieren:

- Gutartige Aktionen werden einfach protokolliert, wenn kein potentiell bösartiger Kontext erkannt wird.

- Gutartige Aktionen werden als verdächtig kommentiert, wenn potentiell bösartiger Kontext erkannt wird.

Diese Vorgehensweise hilft auch bei der Bewertung der Angriffserkennung:

- Wenn die Erkennungsart in Angriffstest und Noise Check gleich ist (erschwert Erkennung aus der Admin-Perspektive).

- Wenn unterschiedliche Meldungen oder Erkennungstypen verwendet werden (verbessert Erkennung aus der Admin-Perspektive).

Auswertung und Ergebnisse im Advanced EPP- & EDR-Test

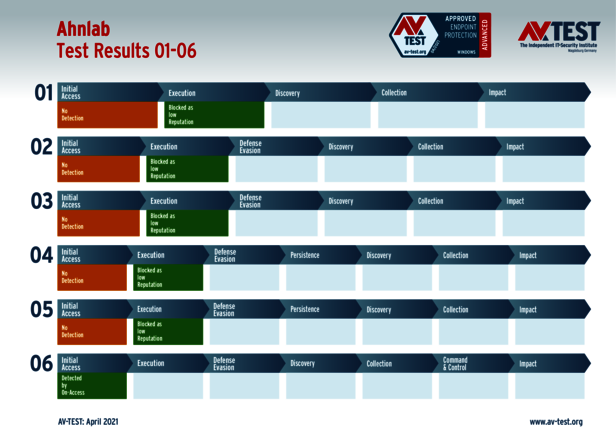

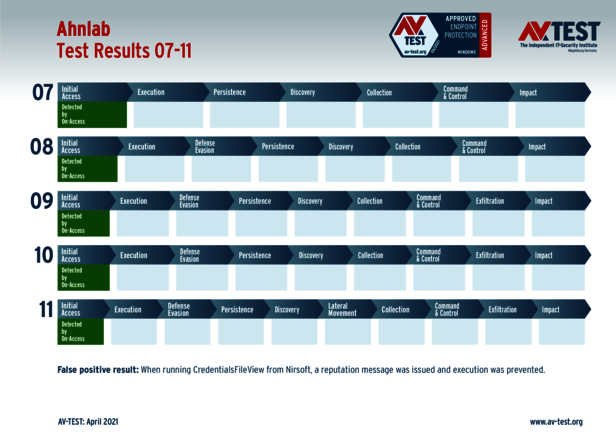

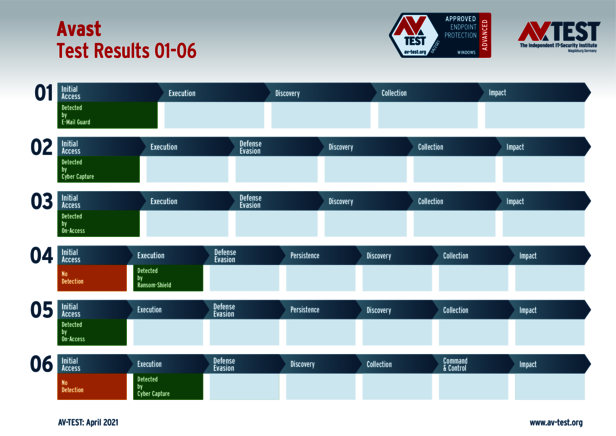

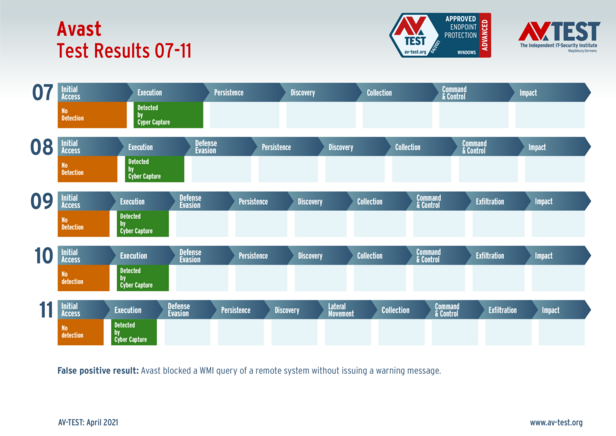

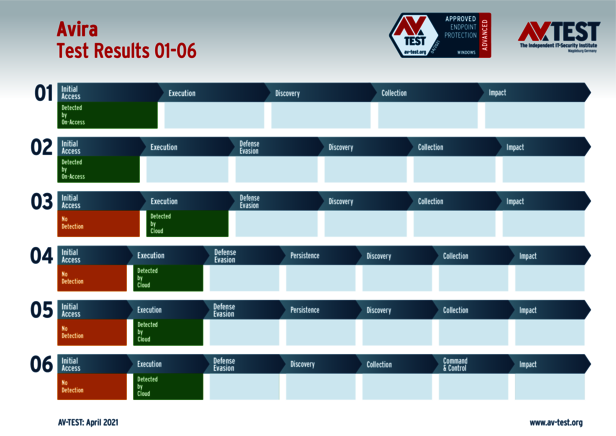

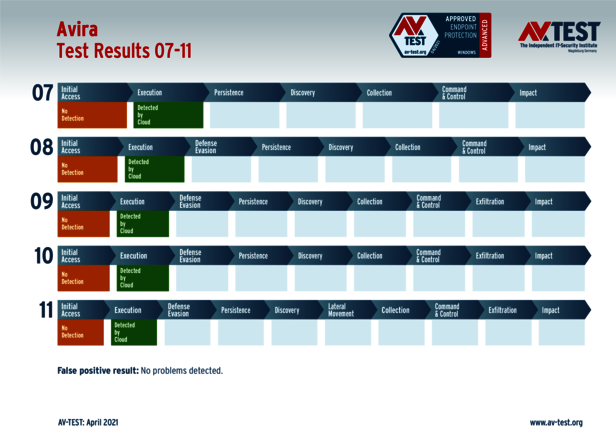

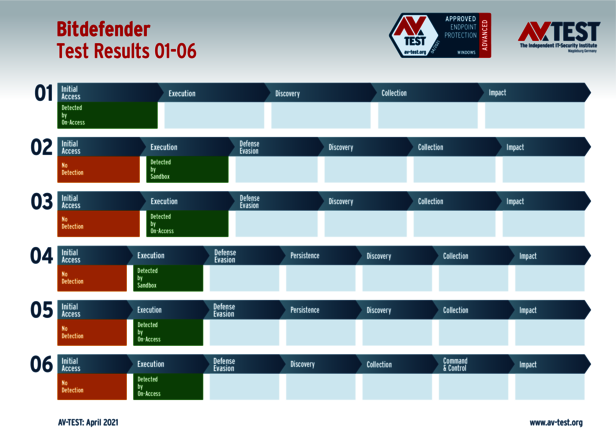

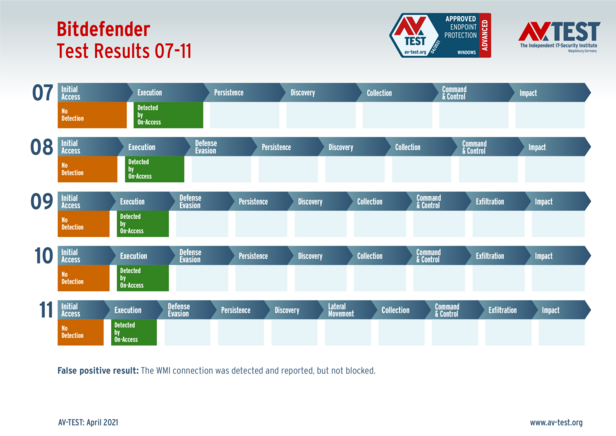

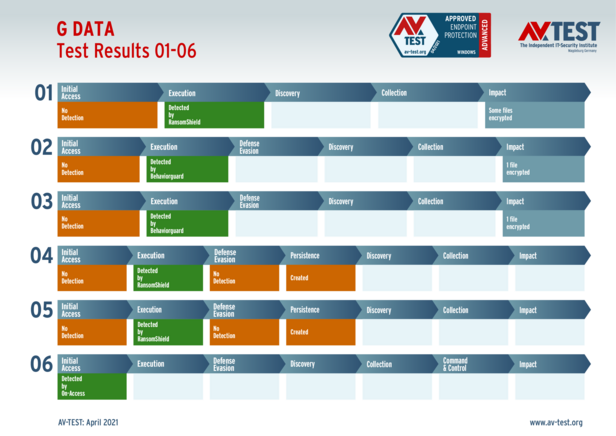

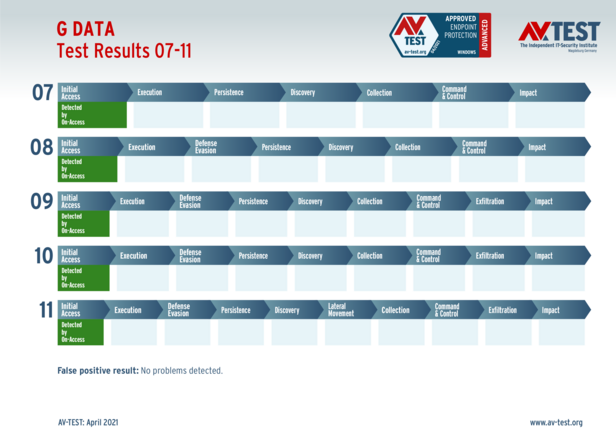

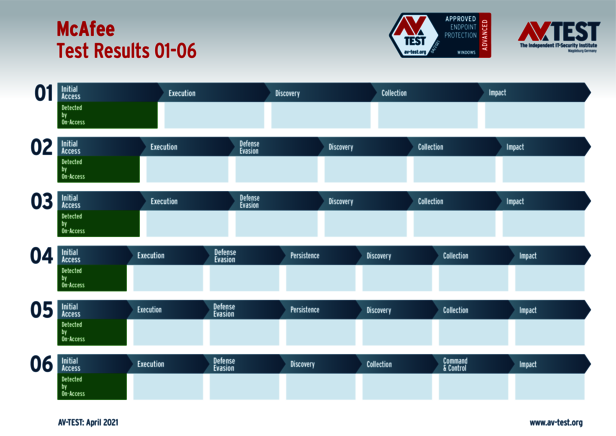

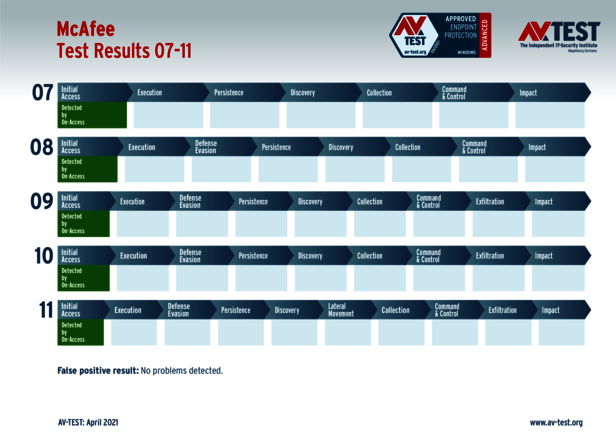

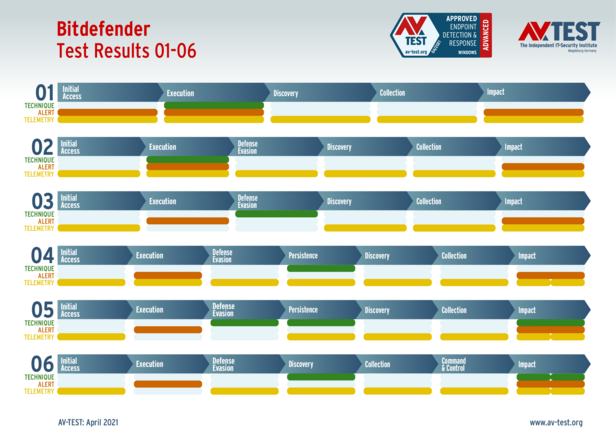

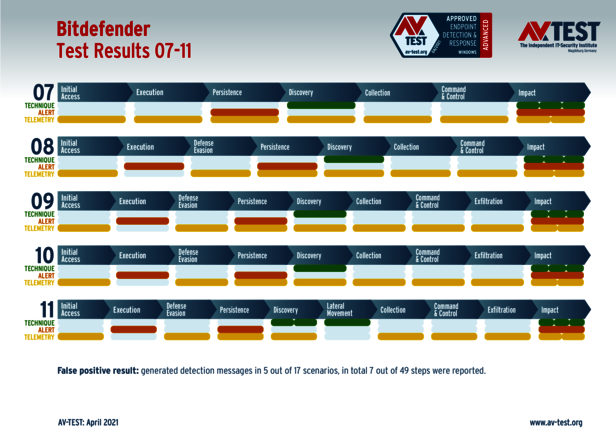

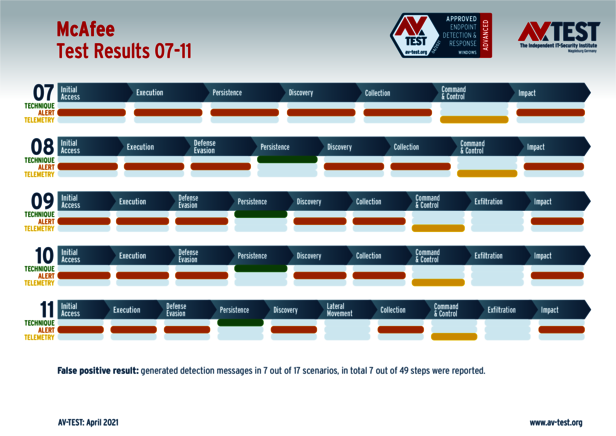

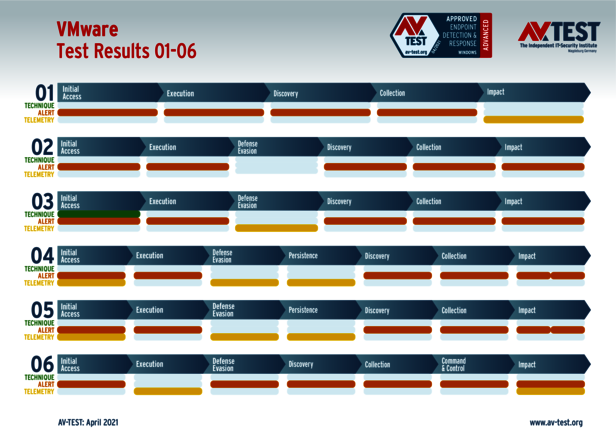

Wie gut sich die EPP- und EDR-Lösungen im AV-TEST Labor behaupteten, welche Produkte die gezielten APT-Angriffe melden und abwehren und so die Verschlüsselung der attackierten Testsysteme verhindern konnten, zeigen die folgenden Grafiken in Verbindung mit der jeweils überprüften Lösung.

Um diesen Test erfolgreich zu bestehen und ein AV-TEST Zertifikat zu erhalten, mussten EPP-Lösungen 50 Prozent der Testangriffe abwehren und EDR-Lösungen 50 Prozent der in den Angriffen eingesetzten Taktiken erkennen und melden. Die Auswertung der Test-Angriffe erfolgte entsprechend dem Leistungsumfang der überprüften Lösungen in den zwei Bereichen:

1.EPP-Auswertung: In welcher Phase wird der Angriff erkannt und abgewehrt? Welcher Schaden ist bis zur Abwehr entstanden? Den Ergebnisgrafiken zu den einzelnen Angriffen lässt sich entnehmen, wie weit der jeweilige Angriff fortschreitet und an welcher Stelle er durch die EPP-Lösung geblockt wird. Außerdem zeigen die jeweiligen Grafiken, welches Modul der EPP-Lösung den Testangriff erkennt und blockt sowie welcher Schaden bis dahin auf den Testsystemen entstanden ist.

2. EDR-Auswertung: Welche Schritte eines durchgeführten Angriffs werden erkannt und wie detailliert erfolgte das Reporting? Die Ergebnisgrafiken der EDR-Lösungen dokumentieren, welche Erkennung in den einzelnen Phasen der Testangriffe durch die Produkte erfolgt:

- Technique-Meldung – Im Idealfall sollte eine EDR-Lösung für jede Angriffsphase die entsprechende Technique nach der MITRE ATT&CK Matrix erkennen und melden. Das ermöglicht Security-Analysten einen genauen Einblick und hilft die richtigen Entscheidungen zu treffen.

- Alert-Meldung – Eine Stufe darunter stehen Alert-Meldungen. Diese schätzen das Geschehen als bösartig ein und geben somit den Hinweis, dass ein Eingreifen erforderlich ist. Allerdings ist der Detailgrad hier deutlich geringer, als bei entsprechenden Technique-Meldungen.

- Telemetrie-Meldung – Schließlich gibt es noch Telemetrie-Meldungen, die nicht unmittelbar als Warnung zu lesen sind, sondern nur bestimmte Erfassungen ohne Sicherheitseinschätzung liefern. Zumindest erfahrene Analysten können aus solchen Meldungen Angriffe erkennen und das so gewonnene Wissen nutzen, um Angriffe später zu rekonstruieren.

EPP Tests

• AhnLab V3 Endpoint Security

• Avast Premium Security

• Avira Antivirus Security

• Bitdefender Endpoint Security Tools

• G DATA Security Client

• McAfee Endpoint Security

EDR Tests

• Bitdefender Endpoint Security Tools

• McAfee MVision EDR + McAfee Endpoint Security

• VMware Carbon Black Cloud

Haben Sie Interesse an den Detailergebnissen?

Die Interpretation der Detailergebnisse aus diesem Test ist abhängig von der jeweils genutzten Umgebung sowie der Konfiguration und dem Einsatz der entsprechenden Produkte. Daher stellt AV-TEST Detailergebnisse zu diesem Test im Rahmen individueller Beratung bereit und bietet Ihnen darüber hinaus an Ihre Infrastruktur angepasste Tests an. Nutzen Sie gerne unser Kontaktformular, um sich mit uns in Verbindung zu setzen: