Une meilleure protection contre le cryptage et le vol de données

La plupart des attaques visant les utilisateurs particuliers ou les entreprises se servent de voleurs de données ou de ransomwares. Il est donc essentiel de savoir si les programmes et solutions de protection actuellement disponibles sur le marché sont capables de détecter les nouvelles menaces et leurs techniques d’attaque. Dans le cadre du test Advanced Threat Protection actuel, les experts d’AV-TEST ont évalué en détail 25 produits de protection. Dans les 10 scénarios d’attaque réels, la technique du « process hollowing » qui consiste à se servir de processus Windows courants comme enveloppe pour des programmes malveillants joue un rôle particulier. Si bon nombre de produits de protection déjouent cette nouvelle technique, d’autres perdent de précieux points si l’attaquant parvient à son but.

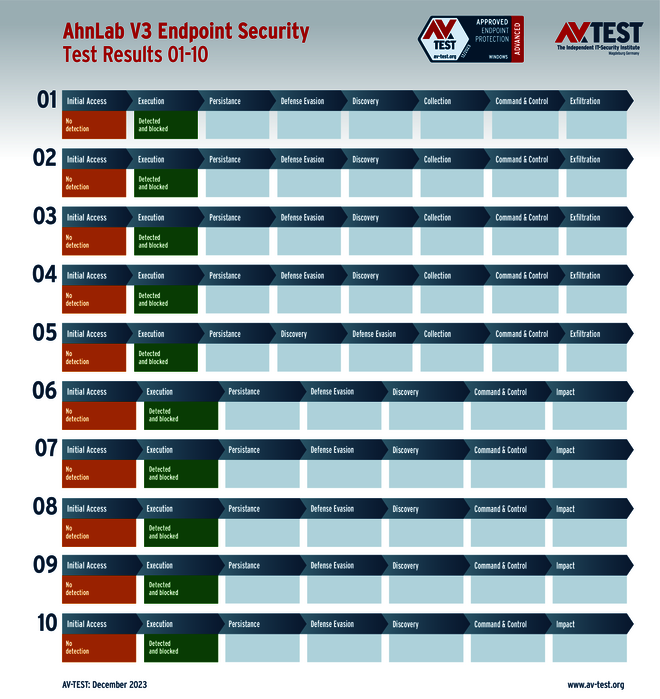

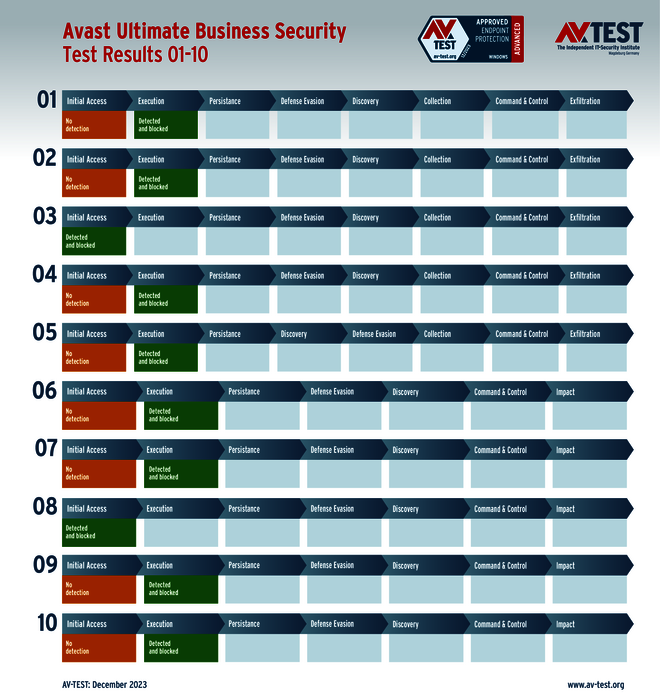

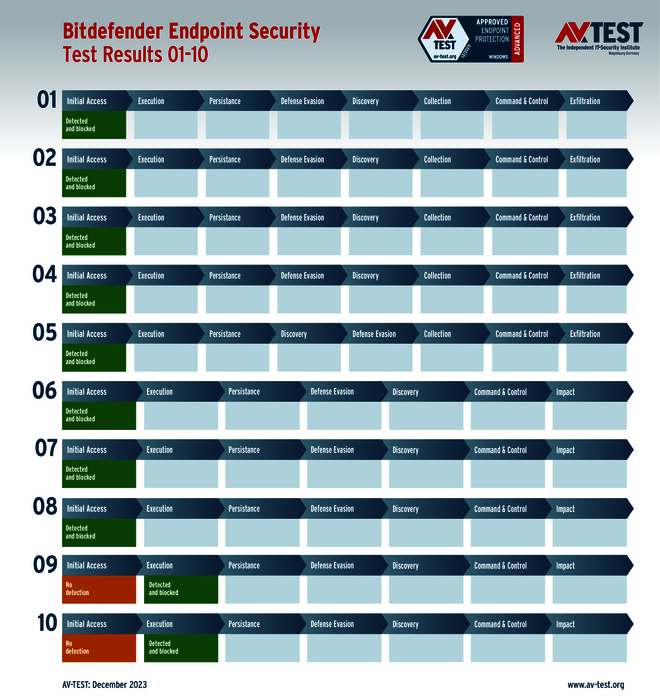

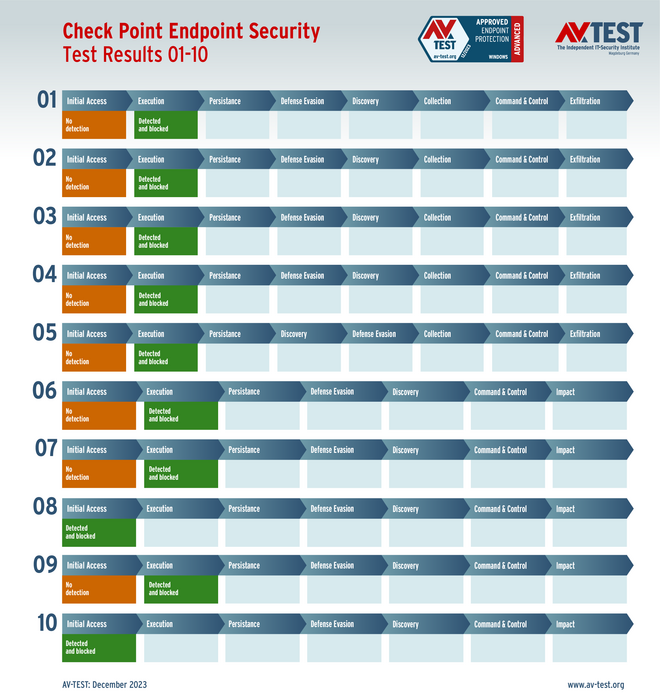

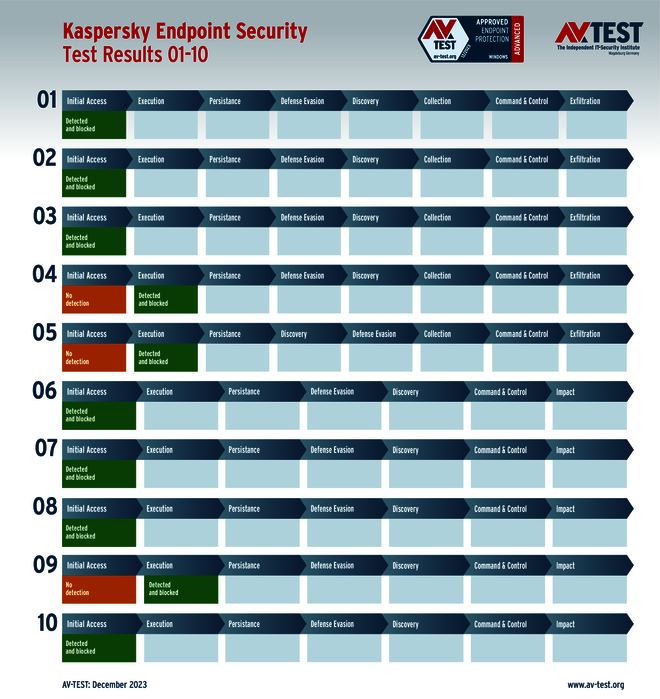

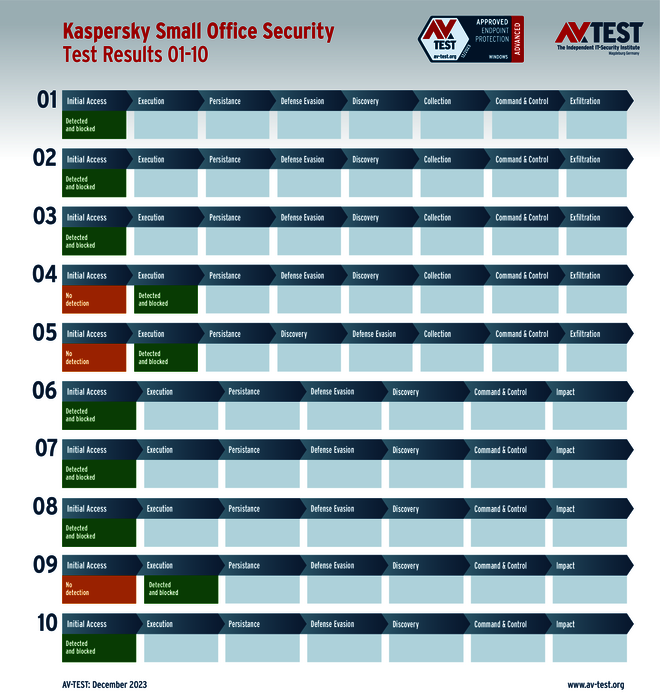

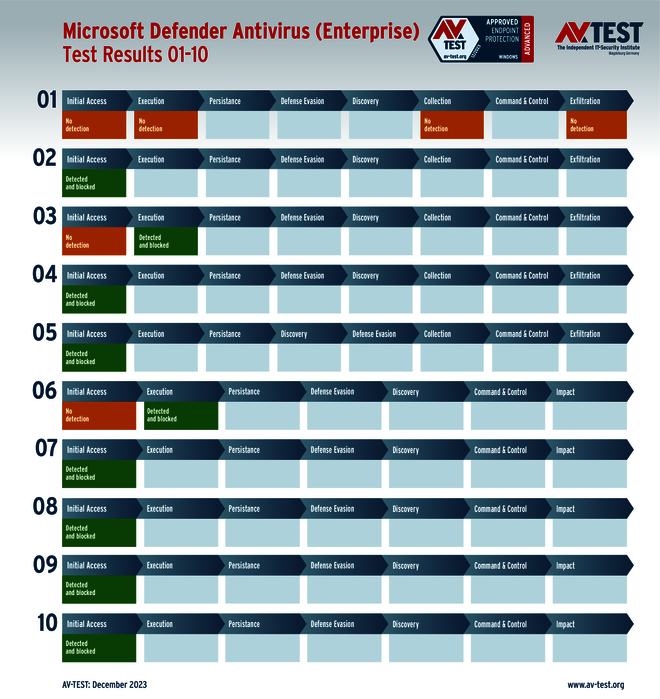

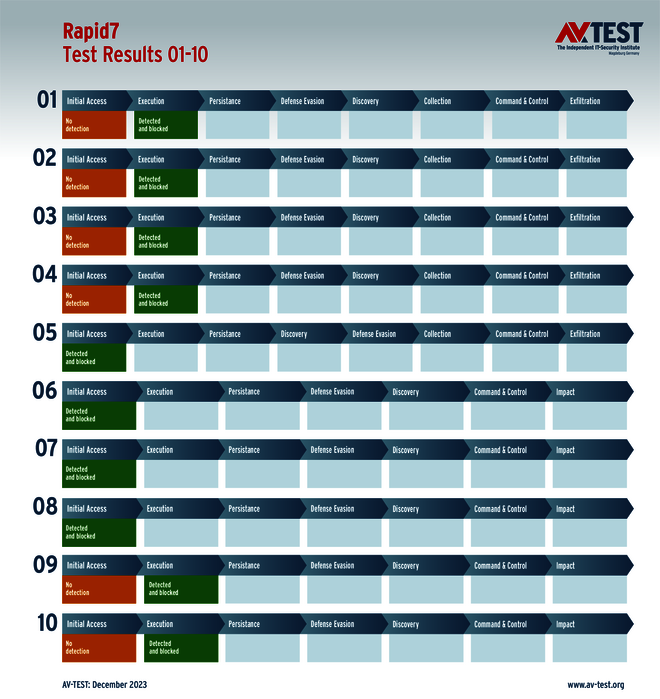

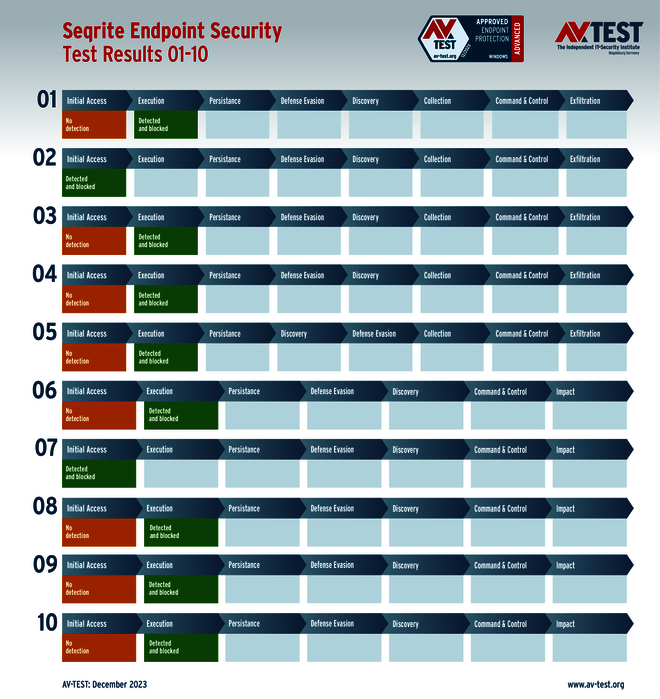

Lors du test actuel, le laboratoire d’AV-TEST a évalué 25 produits de protection pour utilisateurs particuliers et entreprises. Il s’agit de tester dans 10 scénarios réels dans quelle mesure les produits parent efficacement les attaques avec les techniques de défense existantes. Même si la détection classique d’un logiciel malveillant devait échouer, des fonctions de protection avancées peuvent tout de même stopper le déroulement de l’attaque. Ce sont précisément ces étapes supplémentaires que le laboratoire analyse. L’évaluation des 10 attaques comprenant toutes les étapes est ensuite présentée dans un tableau de résultats.

ATP : 25 produits soumis au test avancé

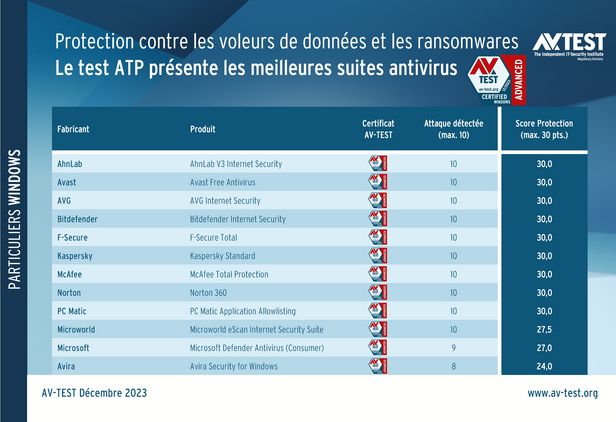

Les produits des fabricants suivants destinés aux utilisateurs particuliers ont été soumis à la série spéciale des tests Advanced Threat Protection en décembre 2023 : AhnLab, Avast, AVG, Avira, Bitdefender, F-Secure, Kaspersky, McAfee, Microsoft, Microworld, Norton et PC Matic.

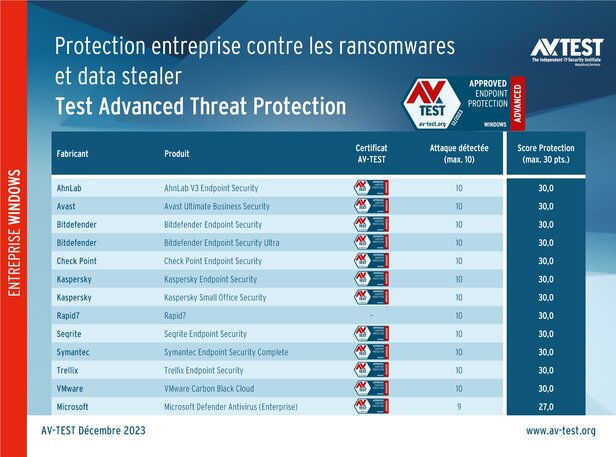

Du côté des solutions pour entreprises, ce sont les fournisseurs suivants qui ont participé au test : AhnLab, Avast, Bitdefender (avec 2 versions), Check Point, Kaspersky (avec 2 versions), Microsoft, Rapid7, Seqrite, Symantec, Trellix et VMware.

Dans le test comptant 10 scénarios réels, certains produits ont remporté le score de protection maximal de 30 points. Cependant, ici et là, la détection a été défectueuse et le programme malveillant a pu mener à bien son œuvre destructrice.

L’attaque par un logiciel malveillant est comparable à un combat : l’attaquant tente de franchir les lignes de défense pour s’approprier des biens précieux en cas de succès. Ce type d’attaque a souvent recours à plusieurs stratégies. L’une d’elles consiste à utiliser un « déguisement » pour passer inaperçu auprès des sentinelles. Le terme technique pour désigner ce type d’injection est le « process hollowing ». Il s’agit de vider un processus connu de sa substance pour permettre au logiciel malveillant de se glisser dans l’enveloppe de ce processus connu et supposé inoffensif. De cette façon, le logiciel malveillant espère échapper à la surveillance technique.

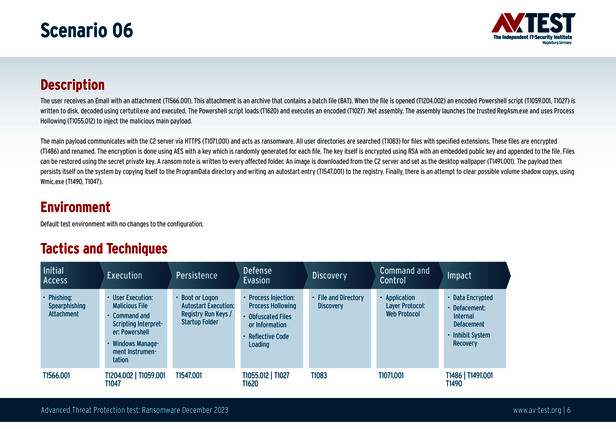

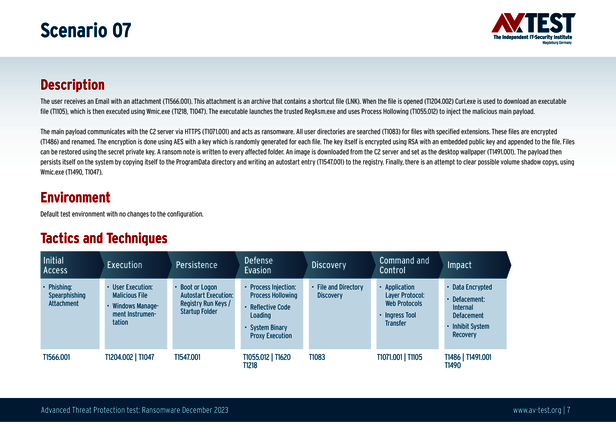

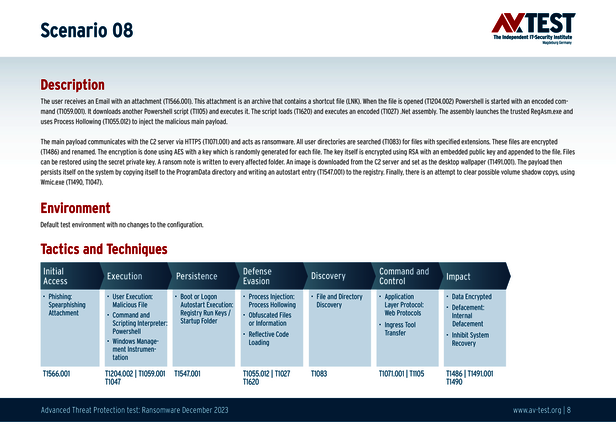

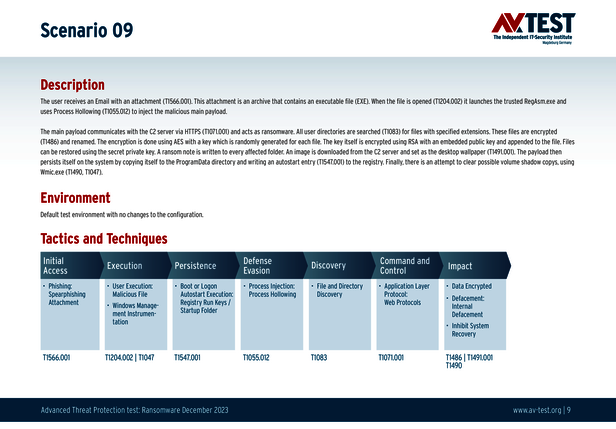

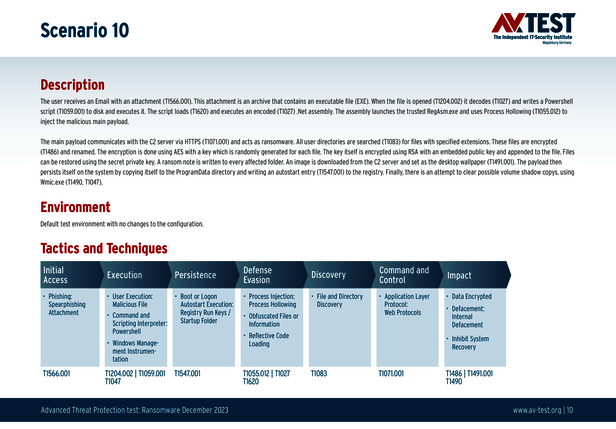

Technique et scénarios d’attaque

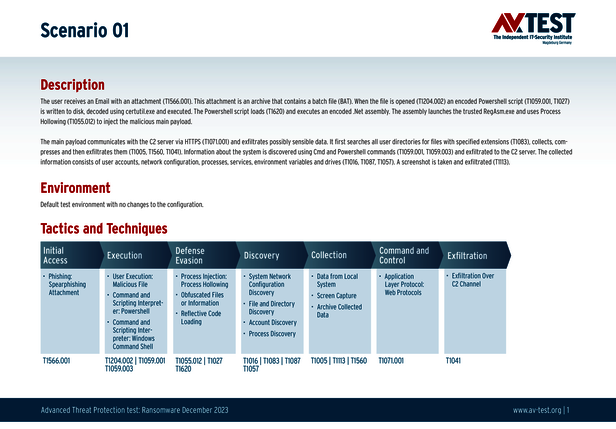

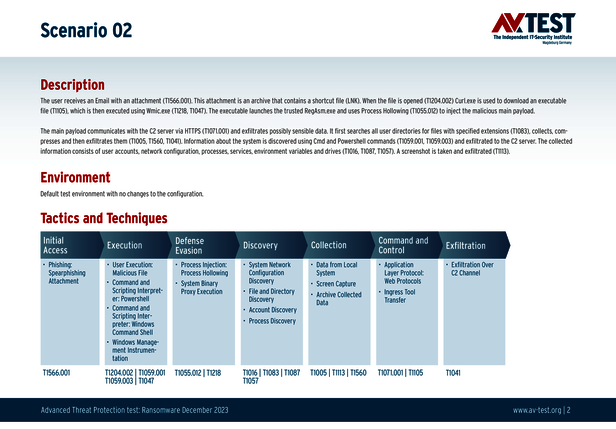

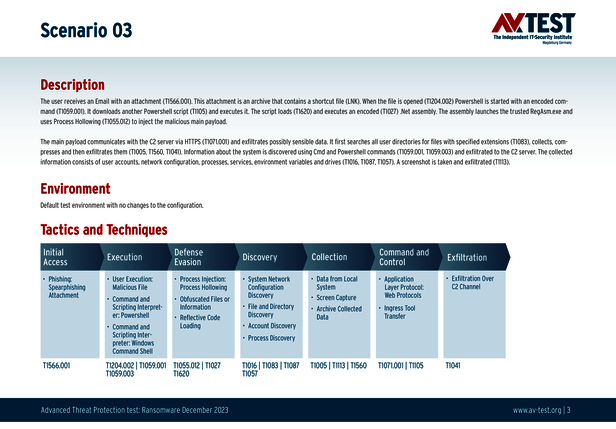

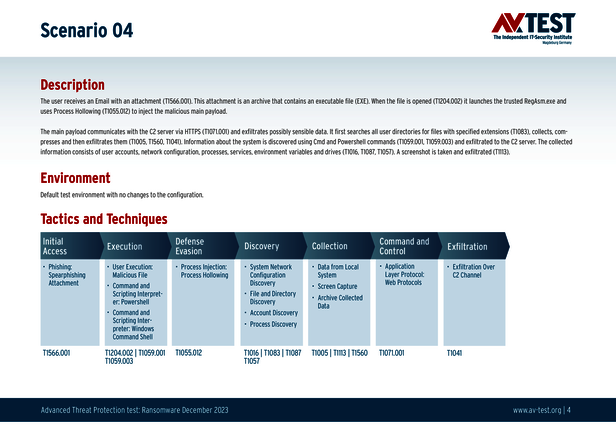

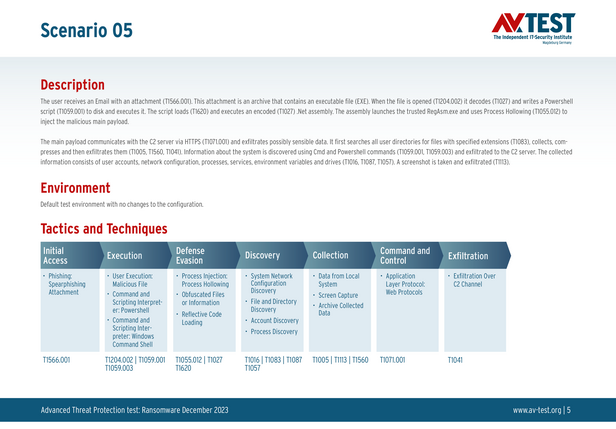

Dans ces 10 scénarios, une attaque d’hameçonnage envoie un e-mail contenant une pièce jointe qui active PowerShell par fichier batch ou par script, appelle d’autres outils et injecte le programme malveillant dans le « RegAsm.exe » censé être fiable. L’application Windows est en fait l’outil Assembly Registration. L’application est démarrée et vidée de son contenu, pour y introduire et exécuter le code du vol d’informations ou du ransomware. La mission du logiciel de protection : stopper l’attaquant dès son entrée dans le système ou lors de l’exécution. En cas de non-détection dès les premières étapes (« Initial Access » ou « Execution »), des outils EDR et d’autres mécanismes doivent prendre la relève pour identifier l’attaque et la bloquer à des étapes ultérieures.

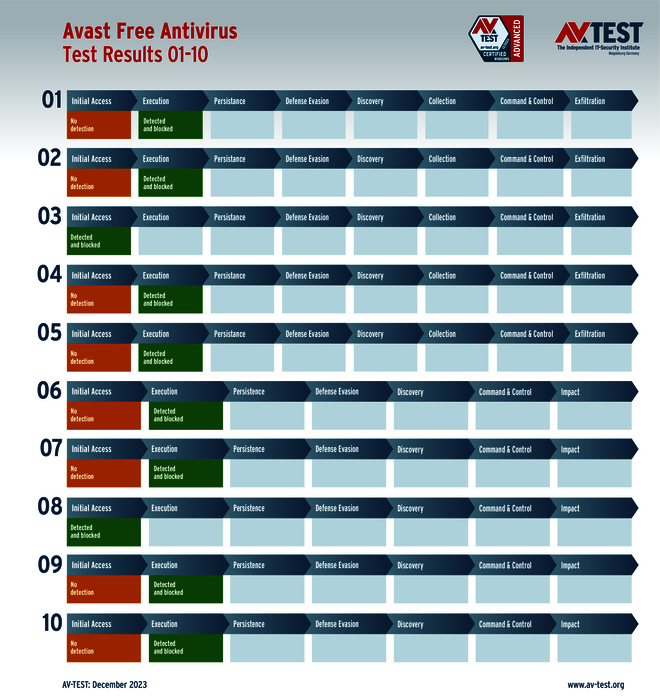

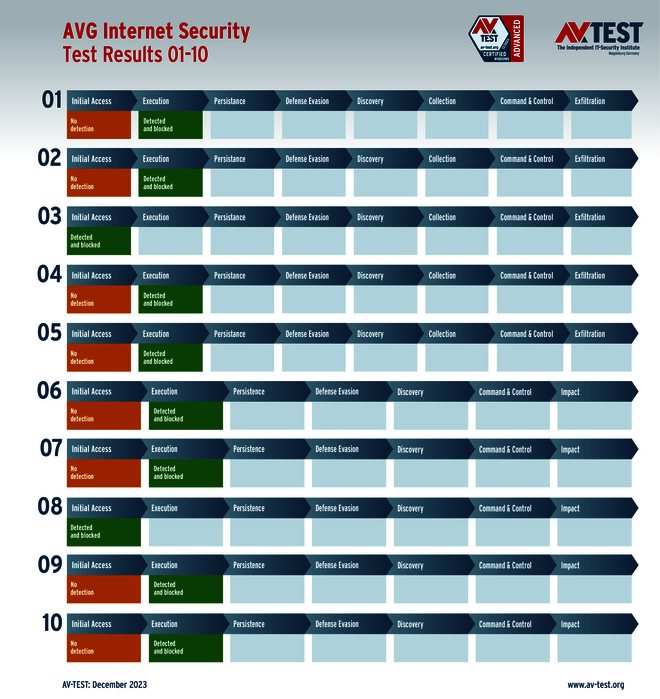

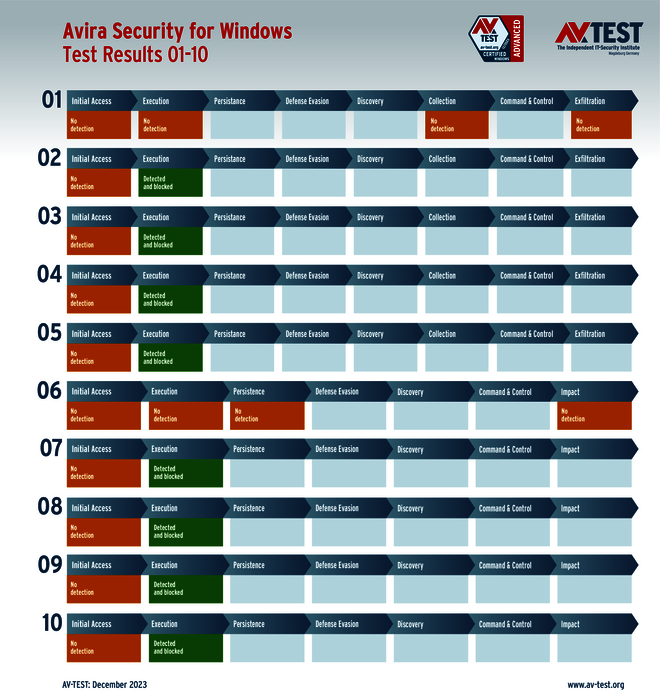

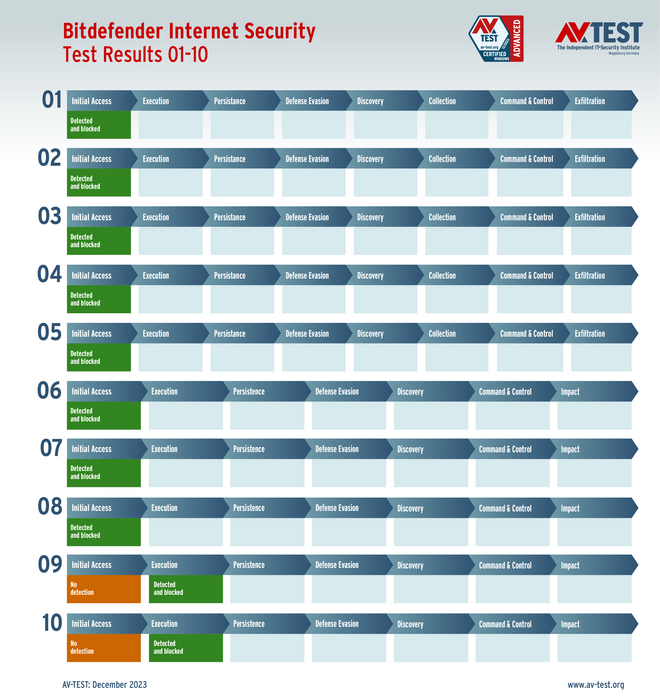

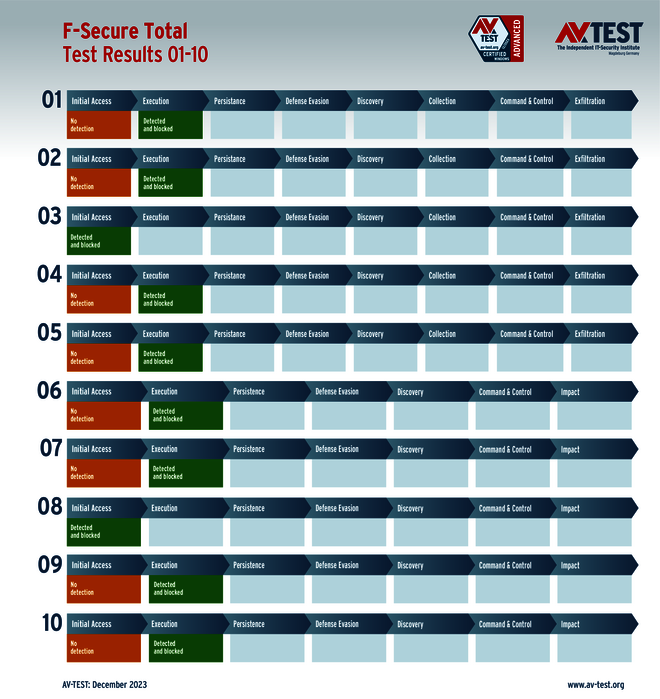

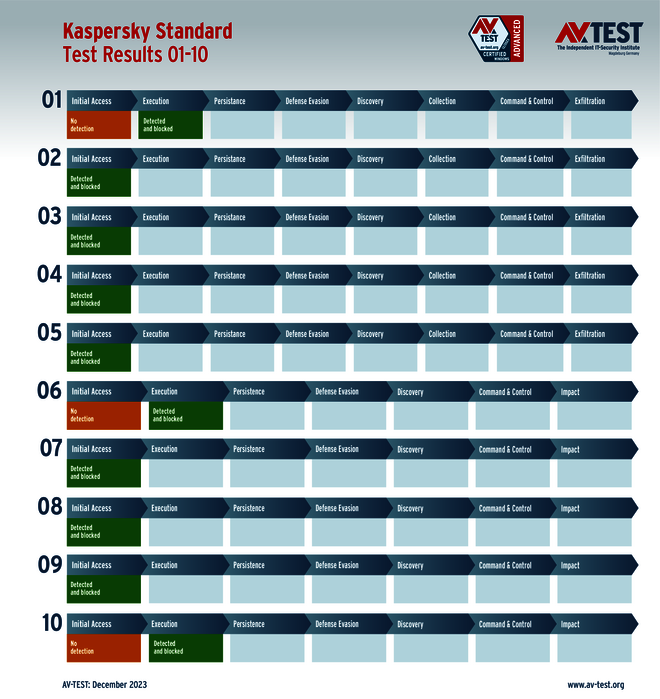

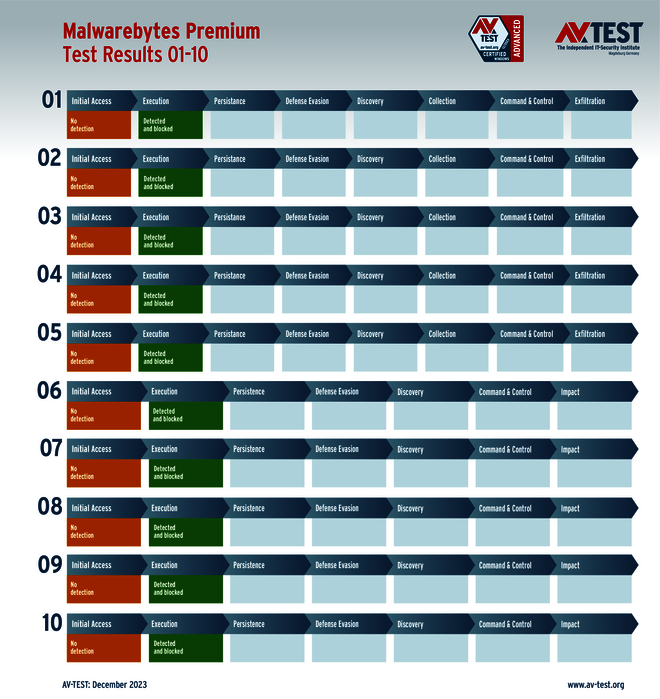

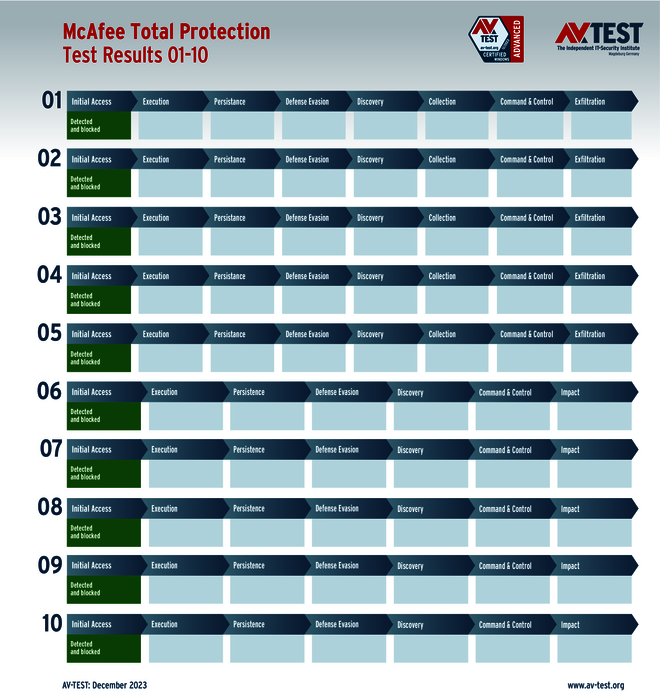

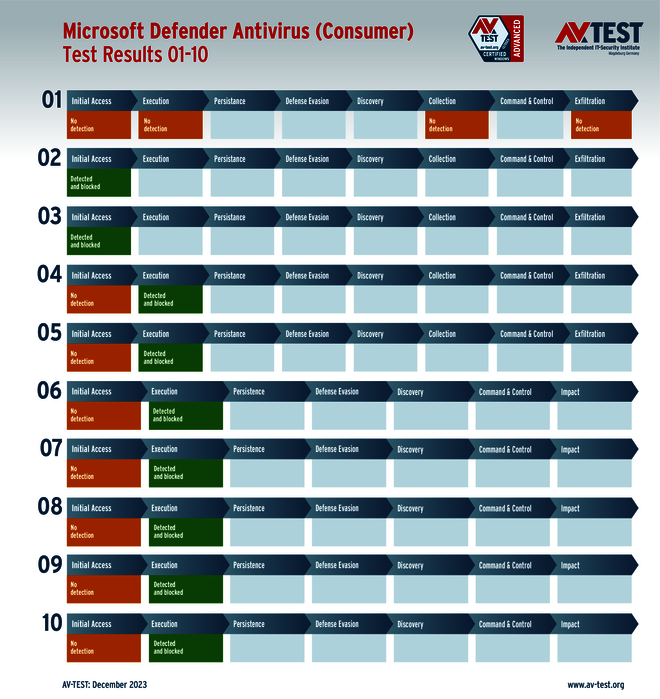

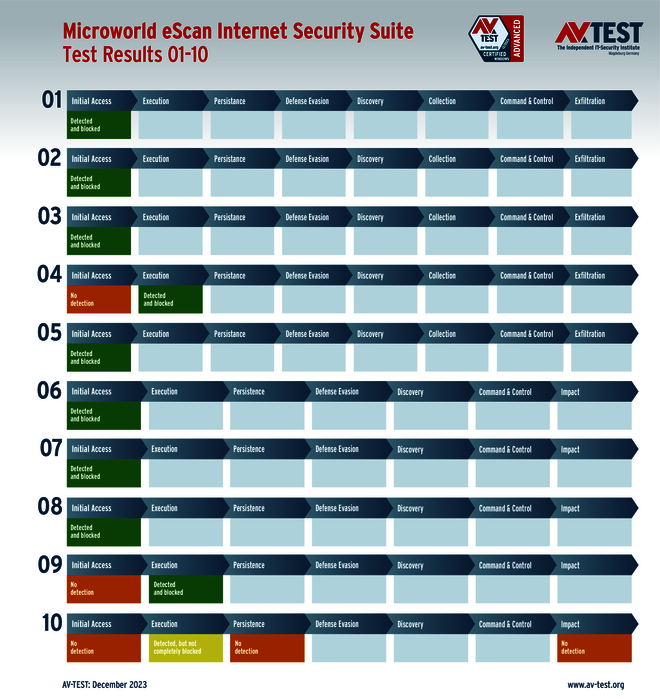

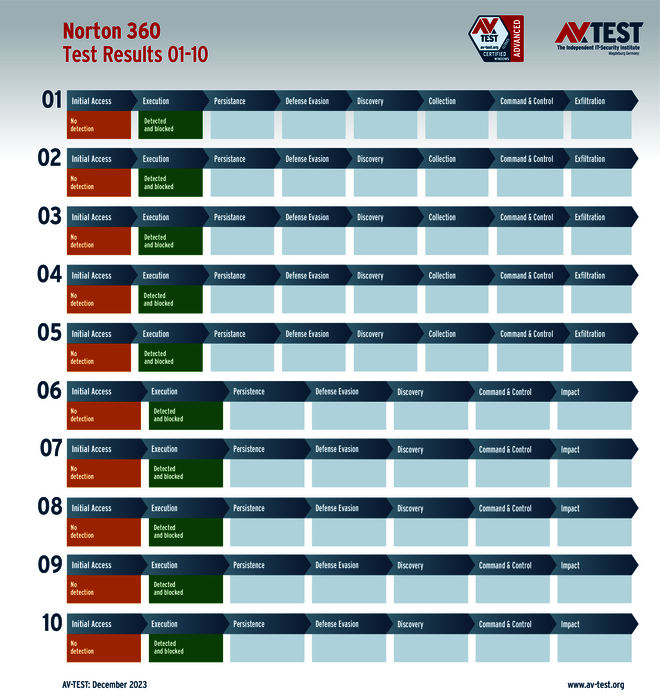

Les graphiques présentent les résultats à chaque étape de l’attaque. Si les premiers champs sont déjà marqués en « vert », cela signifie que l’attaque a été stoppée. La couleur « jaune » signale des problèmes, et la couleur « orange » indique un échec du système de défense – le ransomware ou le voleur de données a pu agir sans être dérangé.

Les voleurs de données et les ransomwares collectent des informations sur les données existantes. Les voleurs exfiltrent ensuite ces données et les envoient à un serveur C2. Le ransomware envoie parfois des données également, mais en général il ne s’agit que d’une liste de fichiers. Le cryptage des données et le renommage de fichiers sont ensuite lancés. Puis, un fichier texte s’affiche sur l'ordinateur pour informer de l’attaque et demander une rançon.

Une explication plus détaillée des tableaux évaluatifs et des différents codes couleur sous forme de feu de signalisation se trouve dans l’article « Test et étude : les logiciels de sécurité sont-ils efficaces contre les ransomwares actuels sous Windows 11 ? ».

Les 10 scénarios utilisés pour le test

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, par ex. « T1566.001 », correspondent dans la base de données Mitre à « Techniques » sous le point « Phishing: Spearphishing Attachment ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée. De plus, toutes les techniques d’attaque sont expliquées, ainsi que la manière dont les logiciels malveillants opèrent.

Produits pour particuliers soumis au test ATP

Étant donné que de nombreux utilisateurs privés sont aussi la cible de ransomwares et de voleurs de données, le laboratoire a évalué les produits des fabricants suivants lors du test ATP : AhnLab, Avast, AVG, Avira, Bitdefender, F-Secure, Kaspersky, McAfee, Microsoft, Microworld, Norton et PC Matic.

9 fabricants sur 12 ont réalisé des performances parfaites, affichant le score de protection maximal de 30 points : AhnLab, Avast, AVG, Bitdefender, F-Secure, Kaspersky, McAfee, Norton et PC Matic.

Microworld a échoué dans un scénario : certes, l’attaque a été détectée et comptabilisée (10 attaques détectées), mais le fichier isolé n’était pas le bon. En effet, c’est le fichier « RegAsm.exe » servant d’enveloppe qui a été attrapé, alors que le véritable programme malveillant était déjà à l'œuvre. La solutions totalise au final 27,5 points au score de protection.

Microsoft et Avira ont fait face à de plus gros problèmes : Microsoft n’a pas détecté l’attaque d’un voleur de données, Avira en a même manqué deux, l’une d’un ransomware, l’autre d’un voleur de données, ce qui leur fait perdre de précieux points au score de protection final. Microsoft a atteint les 27 points, Avira n’en a obtenu que 24.

Chaque produit pour utilisateur particulier ayant totalisé au minimum 75 pour cent des 30 points (soit 22,5 points) dans le test au score de protection obtient le certificat « Advanced Certified ». Lors du test de décembre 2023, tous les produits ont réussi à passer la barre et décroché la certification.

Produits pour entreprises soumis au test ATP

En ce qui concerne les solutions de protection pour les entreprises, les fabricants suivants ont été mis à l’épreuve : AhnLab, Avast, Bitdefender (avec 2 versions), Check Point, Kaspersky (avec 2 versions), Microsoft, Rapid7, Seqrite, Symantec, Trellix et VMware.

Presque toutes les solutions ont obtenu les 30 points au score de protection puisqu’elles ont détecté et bloqué les attaquants dans les 10 scénarios. Seul Microsoft n’a pas détecté l’attaque d’un voleur de données dans un cas précis, avec pour conséquence l’exfiltration des données. Le tableau de résultats n’affiche donc que 9 attaques détectées et 27 points au score de protection.

Chaque produit pour entreprise ayant totalisé au minimum 75 pour cent des 30 points (soit 22,5 points) au score de protection obtient le certificat « Advanced Approved Endpoint Protection ». Lors du test de décembre 2023, tous les fabricants ont atteint cet objectif.

Pas de raison d’avoir peur du cryptage et du vol de données

Le test actuel Advanced Threat Protection effectué sur Windows 10 s’est déroulé en novembre et décembre 2023. Il montre que beaucoup de produits pour utilisateurs particuliers et entreprises offrent une très bonne protection. C’est ce que montrent les tableaux et les scores de protection. Mais tous les produits n’ont pas atteint la marque des 30 points.

Du côté des suites pour particuliers, presque tous les produits ont remporté le score de protection maximal. Seul le produit pour utilisateurs particulier d’Avira a rencontré deux fois des problèmes avec les attaquants.

En revanche, Microsoft a échoué avec son Defender Antivirus pour les deux groupes d’utilisateurs : un voleur de données n’a tout simplement pas été détecté dans les deux cas. Les spécialistes de Redmond doivent donc y remédier de toute urgence.