Más protección contra la encriptación y el robo de datos

La mayoría de los ataques a usuarios privados o empresas se llevan a cabo con ladrones de datos, data stealer, o ransomware. Por eso es fundamental saber si los programas de seguridad y las soluciones que existen actualmente en el mercado son capaces de detectar las amenazas más nuevas y sus técnicas de ataque. En el último test de Advanced Threat Protection, los expertos de AV-TEST han examinado 25 productos de seguridad mediante un prueba ampliada. En los 10 escenarios de ataque reales desempeñó un papel especial la técnica denominada “process hollowing”, en la que usan procesos habituales en Windows para enmascararse. Si bien muchos productos de seguridad se percatan de esta nueva técnica de ataque, pierden valiosos puntos, ya que, a pesar de ello, los ataques tienen éxito.

En la prueba actual, el laboratorio de AV-TEST ha examinado 25 productos de seguridad para usuarios privados y empresas. Para ello se comprueba en 10 escenarios reales lo bien que los productos defienden contra los ataques con las técnicas de protección existentes. Estas funciones de seguridad ampliadas pueden detener el avance del ataque, aunque falle la clásica detección de un malware. Son precisamente estos pasos siguientes de los que el laboratorio hace un seguimiento y puntúa todas las fases de los 10 ataques en un gráfico de resultados.

ATP: 25 productos en el test ampliado

En esta serie especial de test de Advanced Threat Protection realizada en diciembre de 2023 participaron los siguientes fabricantes con productos para usuarios privados: AhnLab, Avast, AVG, Avira, Bitdefender, F-Secure, Kaspersky, McAfee, Microsoft, Microworld, Norton y PC Matic.

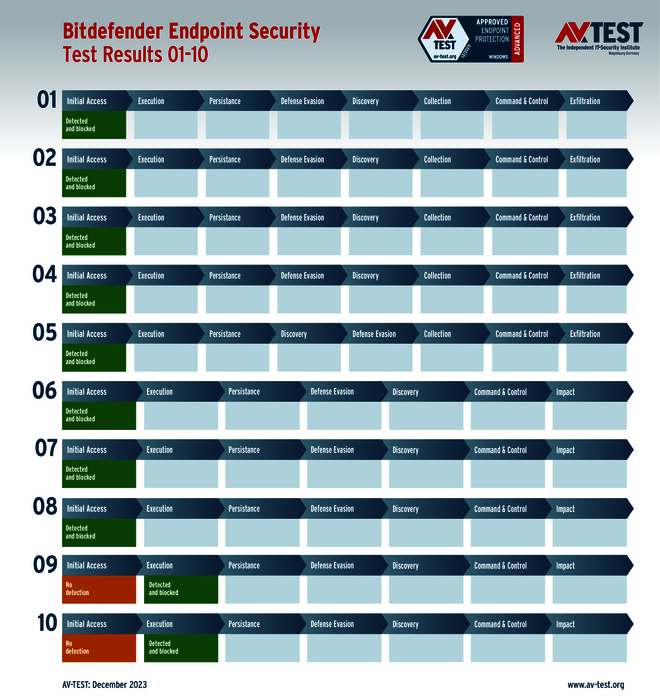

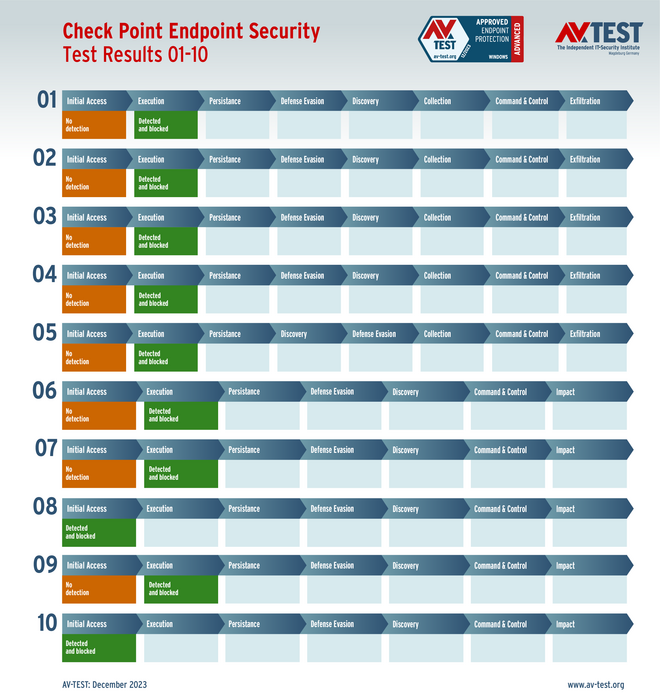

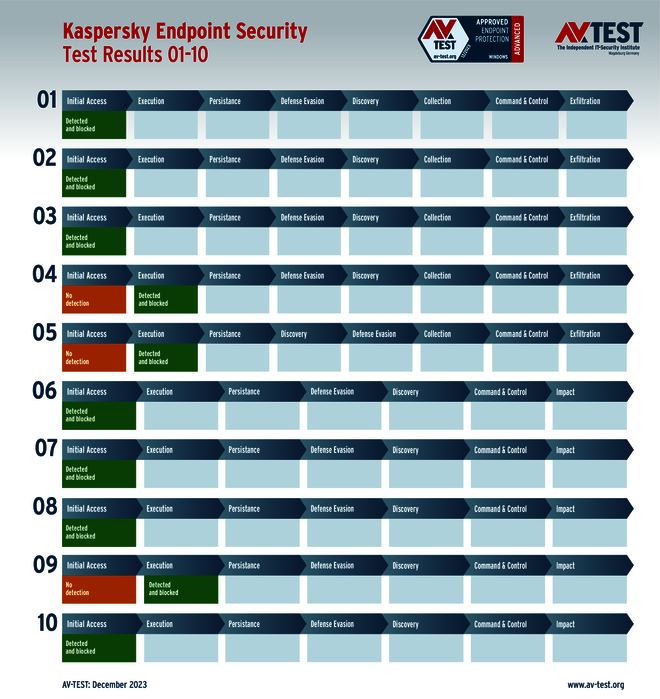

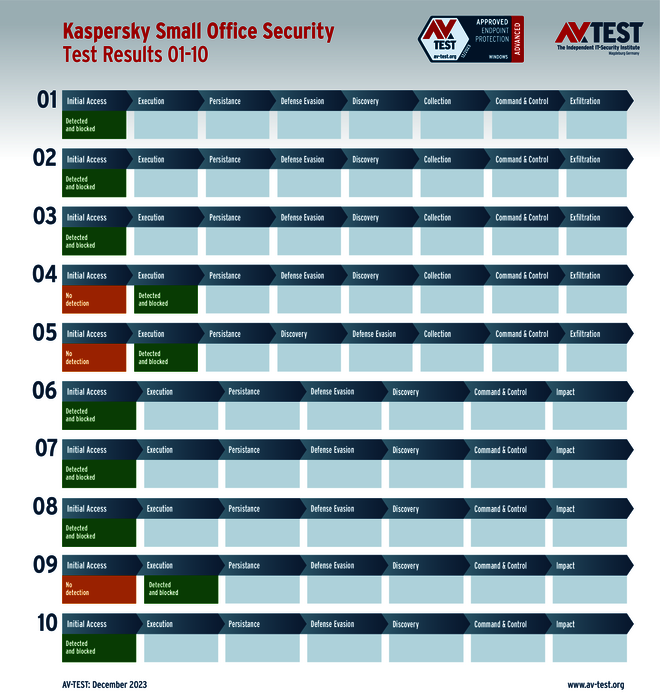

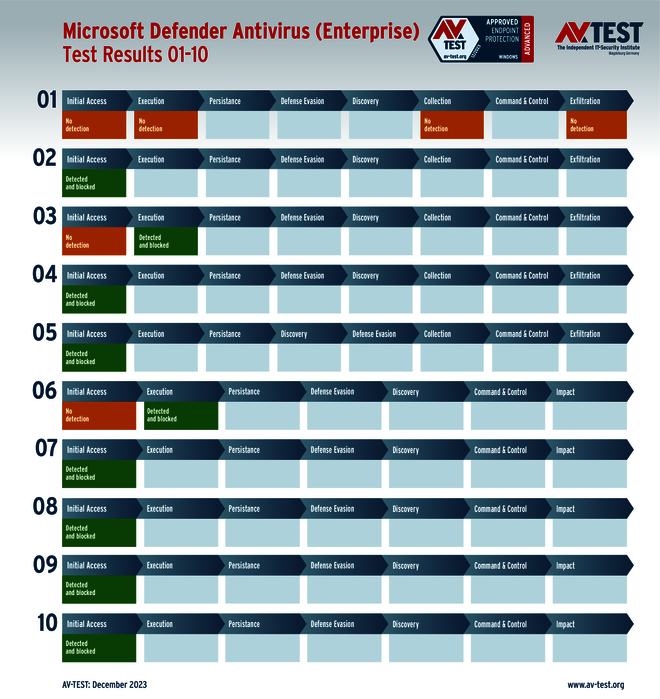

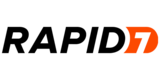

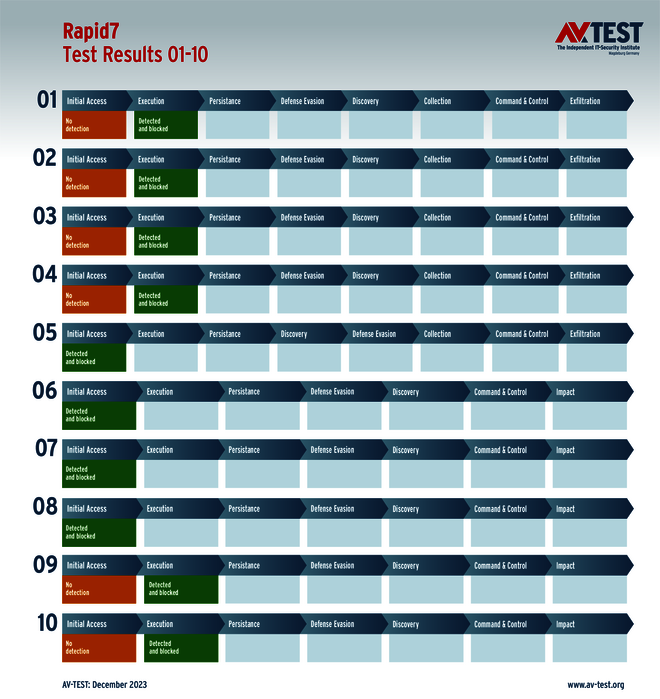

En el caso de las soluciones para empresas se presentaron los siguientes proveedores: AhnLab, Avast, Bitdefender (con 2 versiones), Check Point, Kaspersky (con 2 versiones), Microsoft, Rapid7, Seqrite, Symantec, Trellix y VMware.

En la prueba con 10 escenarios de ataque reales, algunos productos se hicieron con los 30 puntos máximos para su puntuación en protección. Sin embargo, en alguna que otra ocasión, la detección fue insuficiente y el malware pudo completar su labor destructiva.

El ataque de un malware se puede comparar con una batalla en la que el atacante intenta burlar la defensa para hacerse con un bien valioso. En estos ataques se suelen utilizar diversas estrategias. Una de ellas es el uso de algún enmascaramiento para que los guardianes no los descubran. En tecnología, este tipo de inyección de procesos se denomina “process hollowing”. Consiste en vaciar un proceso conocido e introducir un malware en esa envoltura conocida de un proceso aparentemente inofensivo. De este modo se intenta evadir la vigilancia tecnológica.

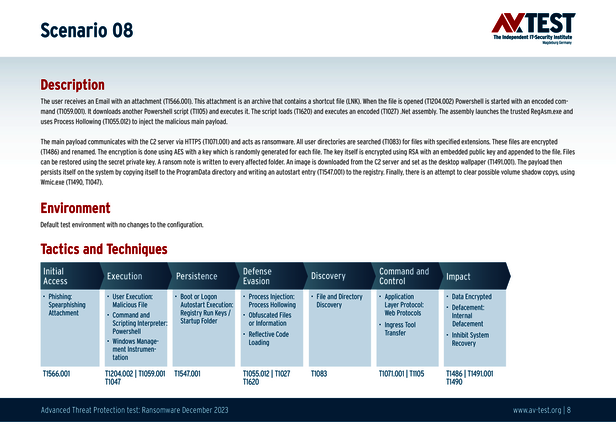

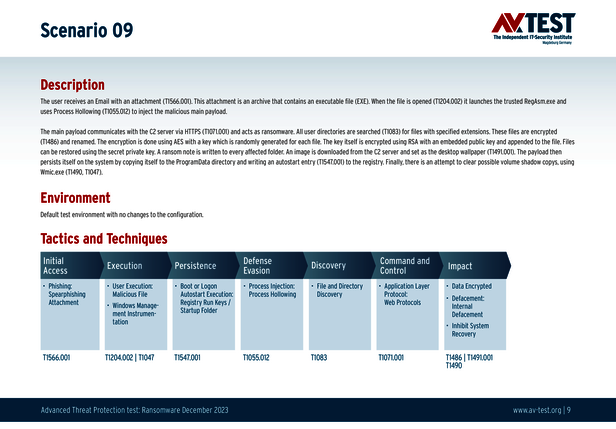

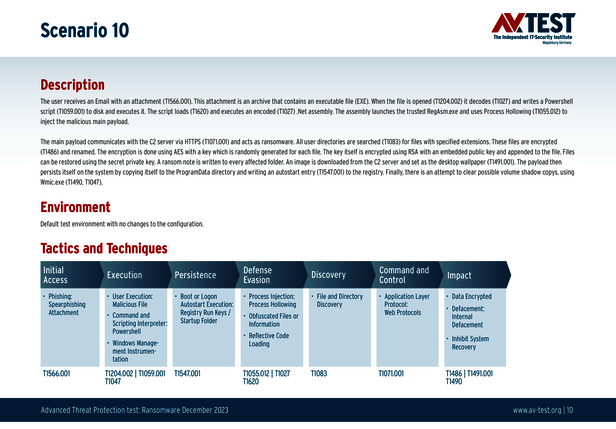

Técnica y escenarios de ataque

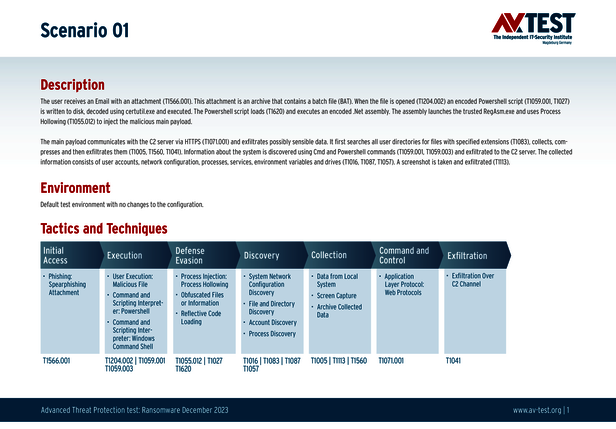

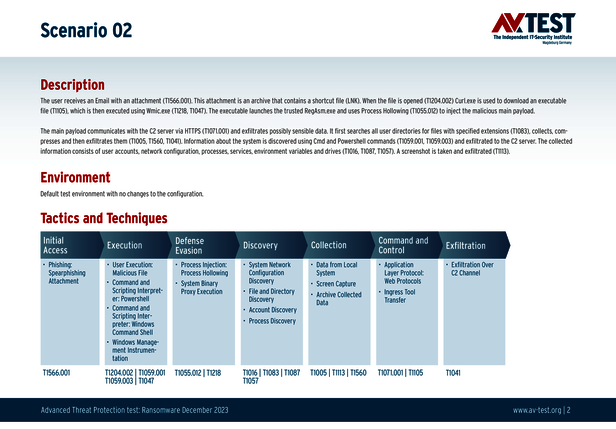

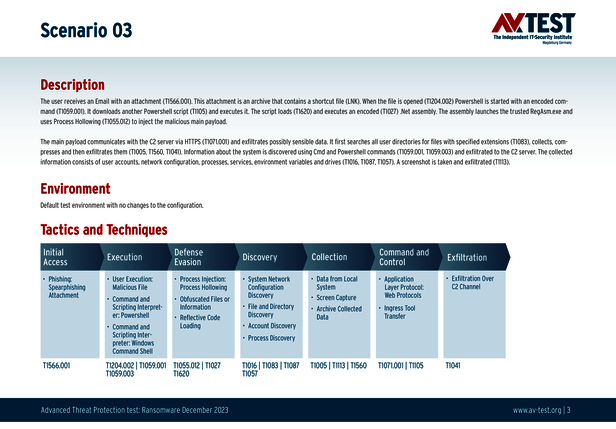

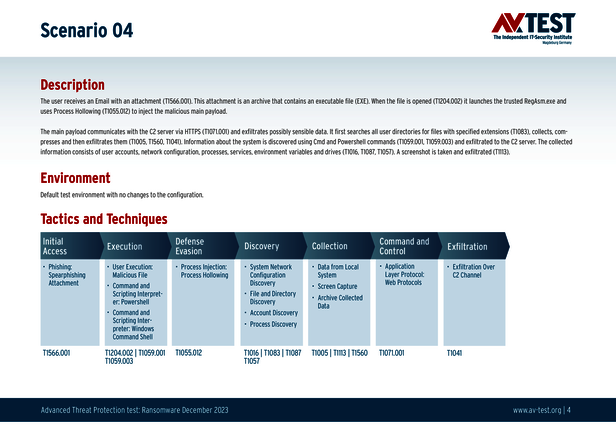

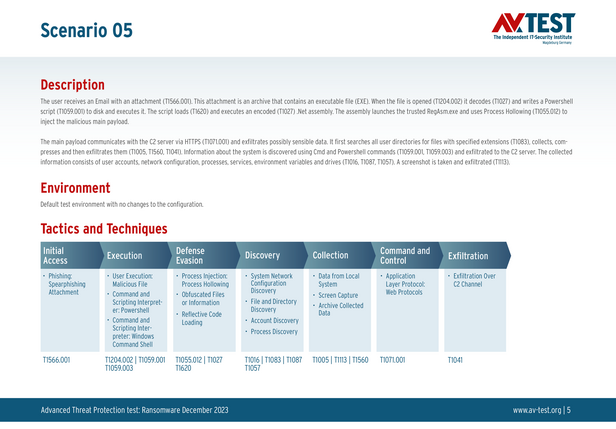

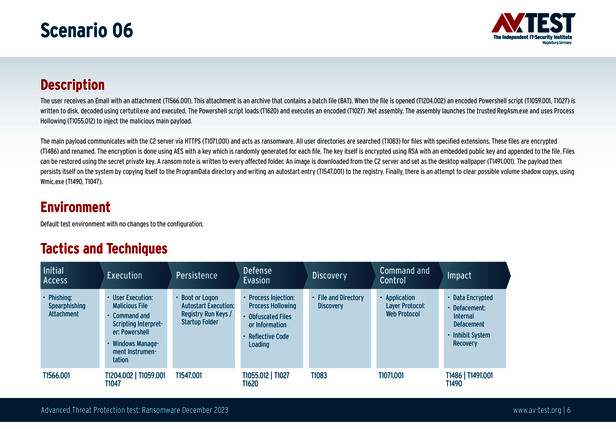

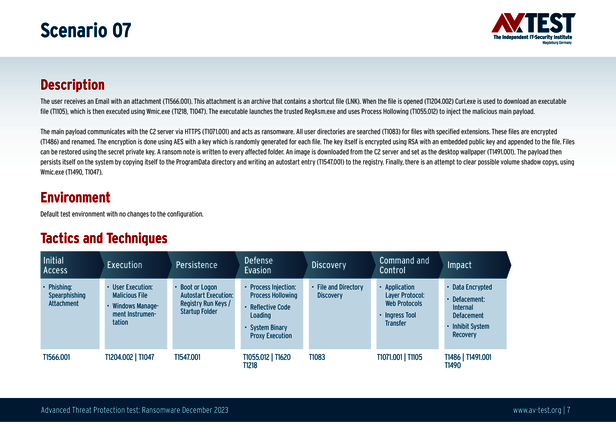

En estos 10 escenarios se envía, mediante un ataque de “spear phishing”, un anexo de correo que contiene un archivo batch o un script que activa PowerShell, abre otras herramientas e inyecta el malware como si fuera el “RegAsm.exe” de confianza. La aplicación de Windows es, en realidad, la herramienta de registro de ensamblados. Esta aplicación se inicia y se vacía para colar y ejecutar el código del ladrón de información o del ransomware. La tarea del software de seguridad consiste en detener al atacante nada más llegar al sistema o durante la ejecución. Si no se detecta durante los primeros pasos (“Initial Access“ o “Execution“), las herramientas EDR y otros mecanismos deberían detectar el ataque y contenerlo en pasos posteriores.

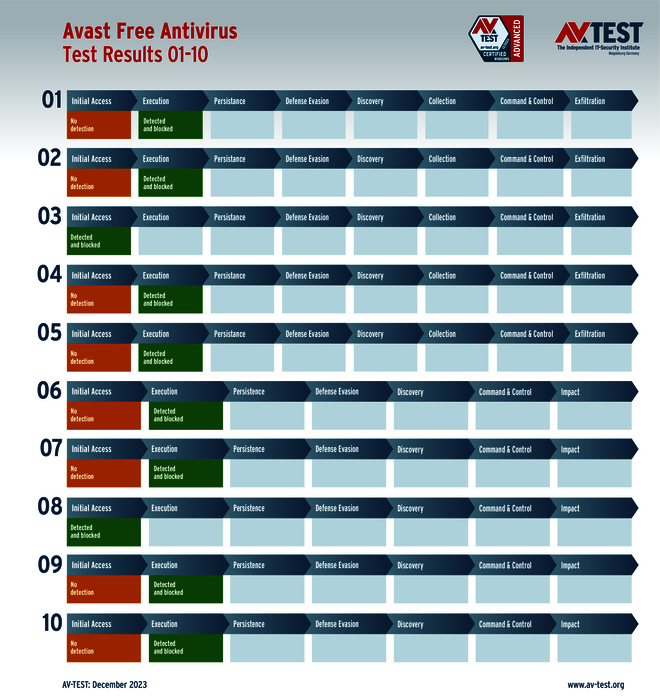

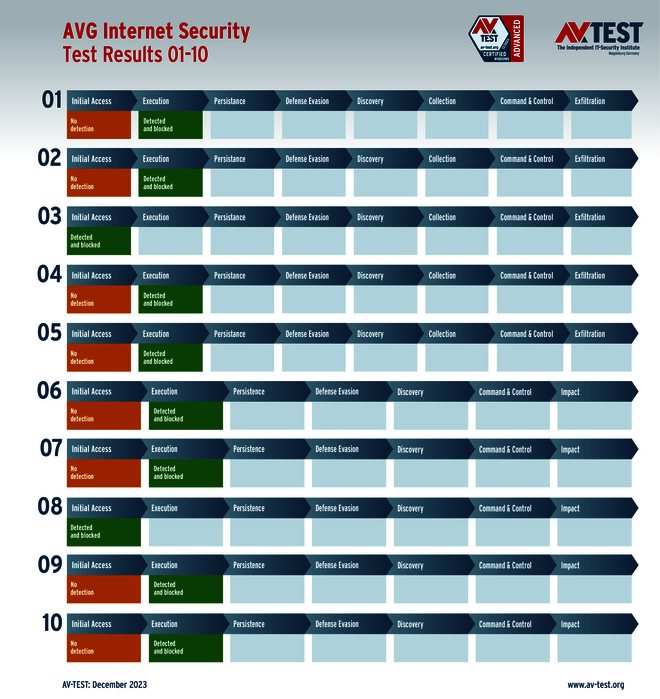

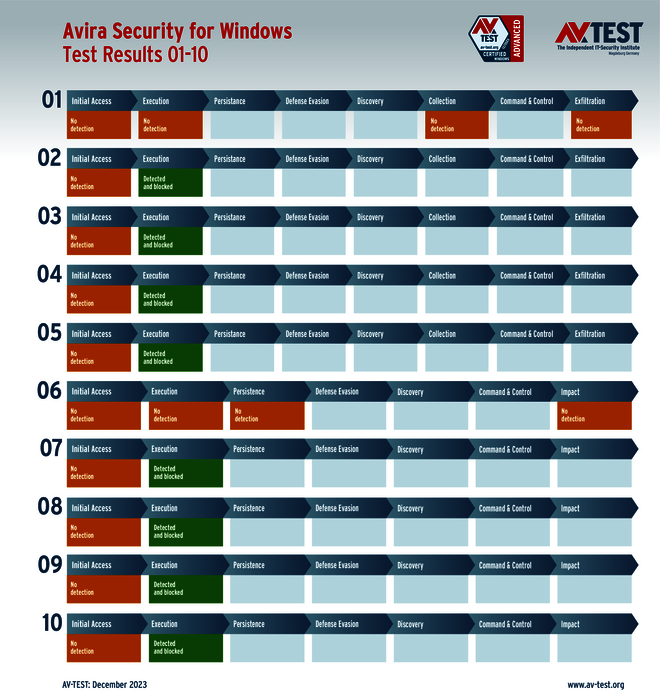

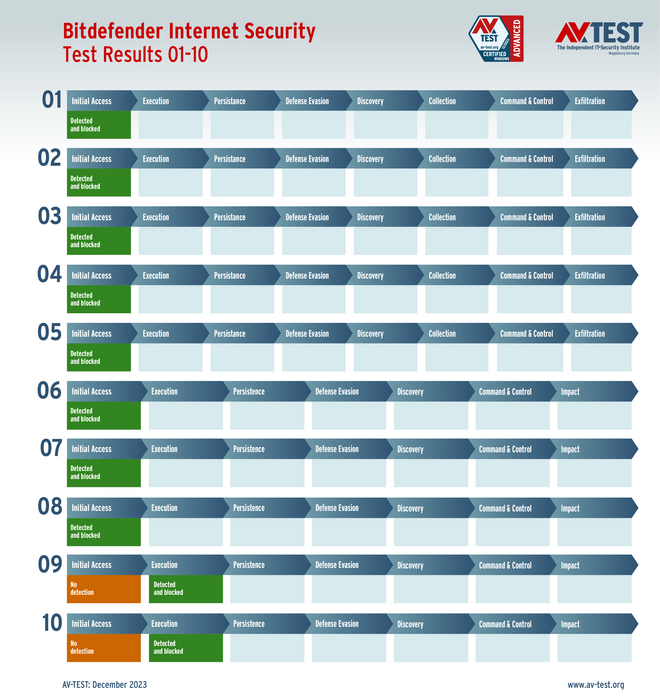

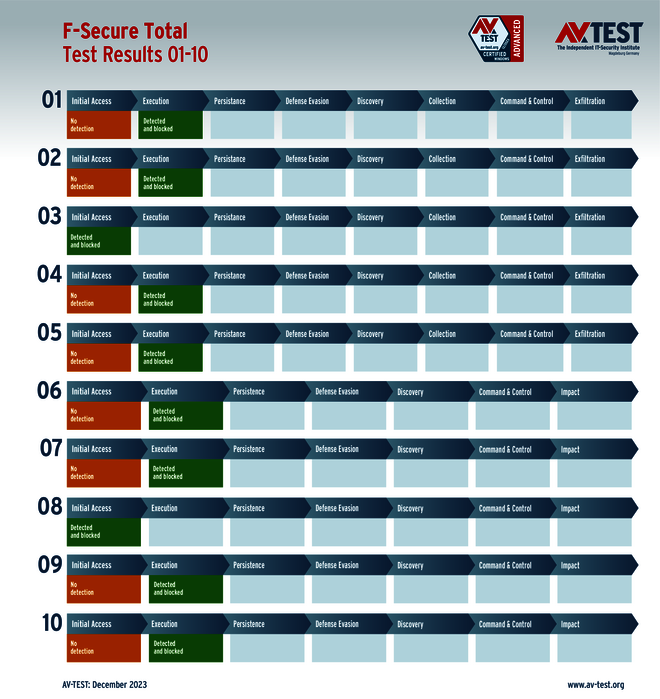

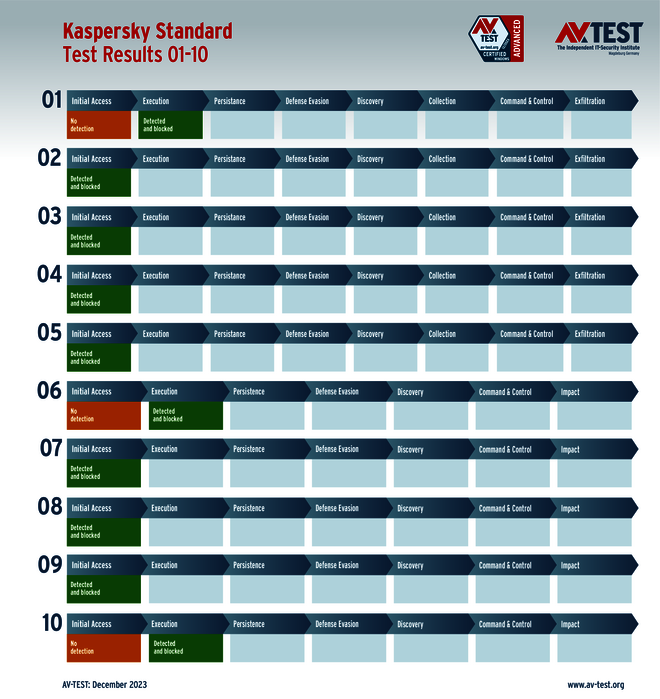

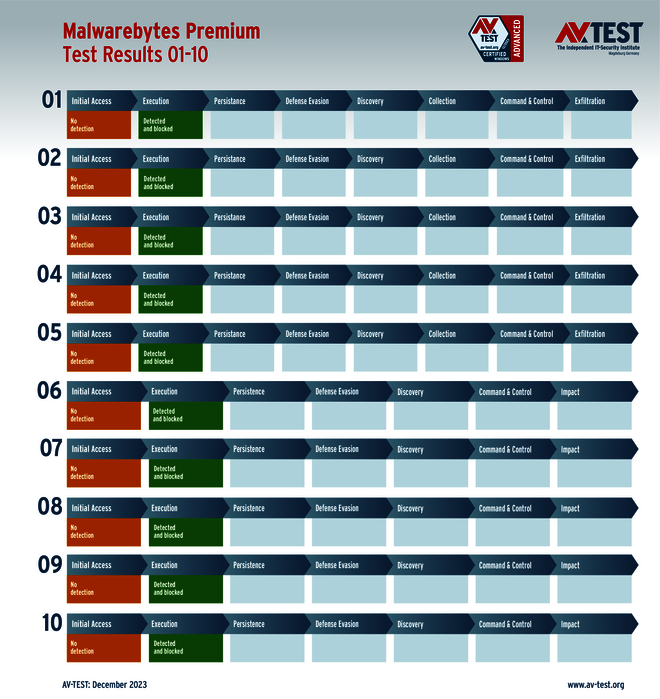

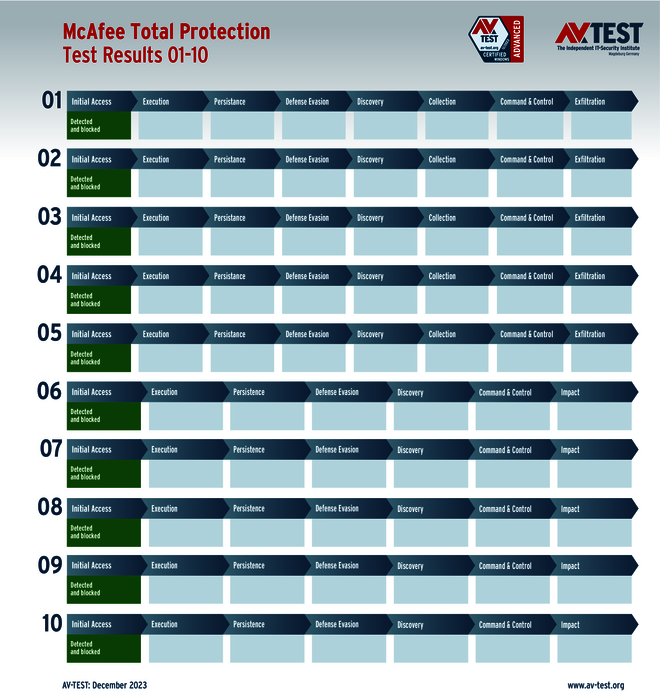

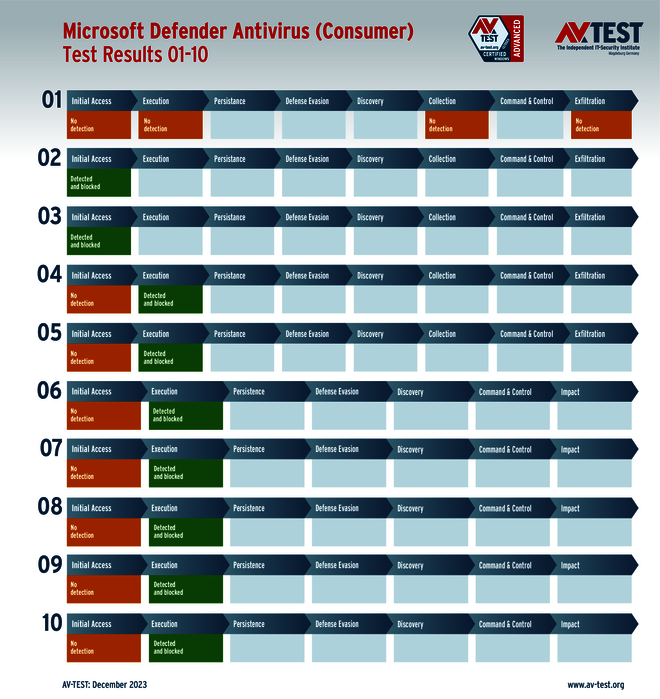

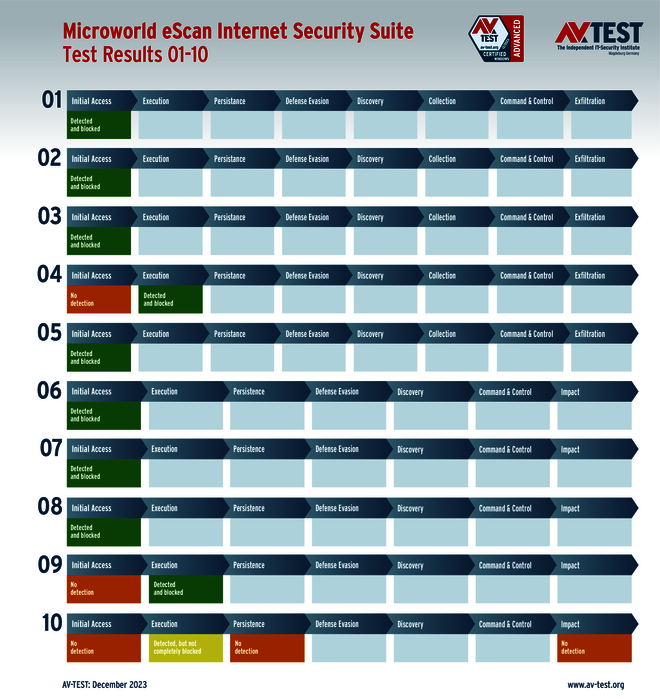

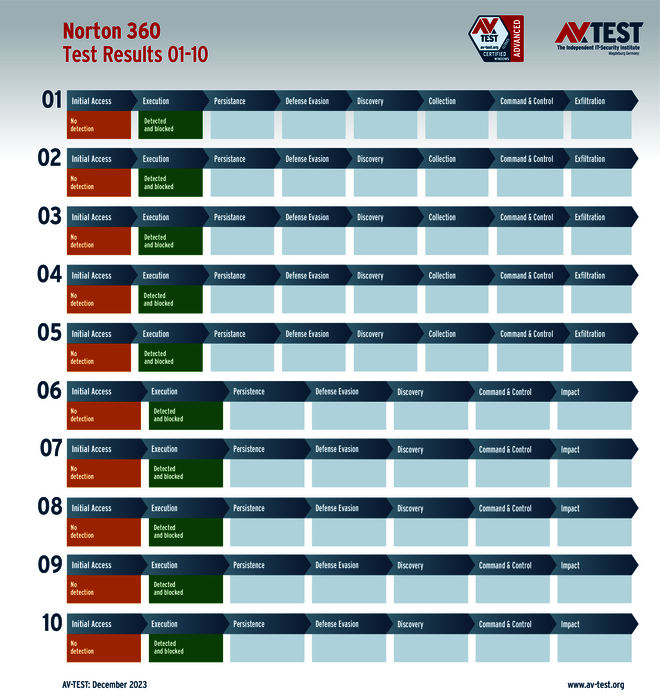

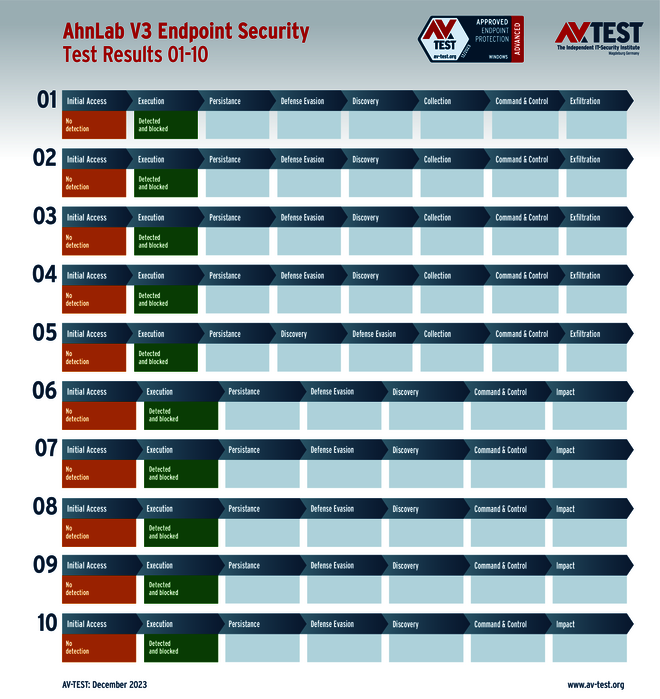

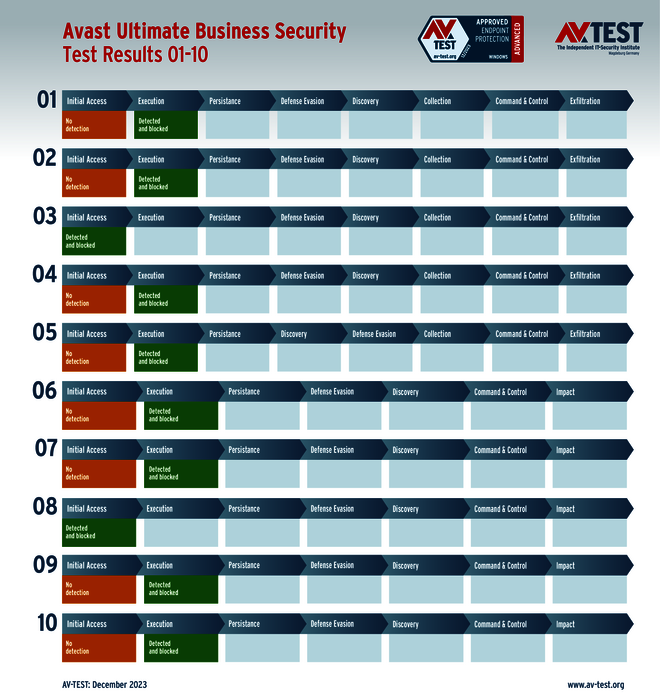

Los gráficos muestran los resultados en cada uno de los pasos del ataque. Si los primeros campos están en verde significa que se ha detenido el ataque. El color amarillo indica problemas y el naranja que la defensa no tuvo éxito y el ransomware o el ladrón de datos pudo actuar libremente.

Los ladrones de datos y el ransomware recopilan información sobre los datos existentes. Los stealers filtran después los datos a un servidor C2. El ransomware a veces también envía datos, pero, por regla general, envía solo una lista de archivos. Después comienza la encriptación de los datos y el cambio de nombre de los mismos. A continuación, en el ordenador de mesa se muestra un archivo de texto informando del ataque y exigiendo un rescate.

Encontrará una explicación más detallada de las tablas de evaluación y de los códigos cromáticos del sistema de semáforo en el artículo “Prueba y estudio: ¿Detienen las soluciones de seguridad para Windows 11 el ransomware actual?”.

Los 10 escenarios de prueba

Todos los escenarios de ataque están documentados de acuerdo con los estándares de la base de datos de MITRE ATT&CK. Los diferentes subpuntos, por ejemplo “T1566.001”, aparecen en la base de datos de MITRE para “Techniques” bajo “Phishing: Spearphishing Attachment”. Cada paso de la prueba, por lo tanto, está definido por especialistas y es trazable y comprensible. Además se explican todas las técnicas de ataque y cómo se hace uso del malware en ellas.

Productos para usuarios privados en el ATP test

Son muchos los usuarios privados amenazados por el ransomware y los ladrones de datos, por eso en la prueba ATP se han examinado los productos de estos fabricantes: AhnLab, Avast, AVG, Avira, Bitdefender, F-Secure, Kaspersky, McAfee, Microsoft, Microworld, Norton y PC Matic.

9 de los 12 fabricantes concluyeron la prueba perfectamente y consiguieron los máximos 30 puntos para su puntuación en protección: AhnLab, Avast, AVG, Bitdefender, F-Secure, Kaspersky, McAfee, Norton y PC Matic.

Microworld fracasó en una ocasión. Detectó el ataque del ransomware como tal, lo cual se le puntuó (10 ataques detectados), pero aisló el archivo equivocado. Atrapó el archivo “RegAsm.exe”, utilizado para el enmascaramiento, pero el verdadero malware ya estaba haciendo de las suyas. Se quedó con 27,5 puntos para la puntuación en protección.

Microsoft y Avira tuvieron mayores problemas. Microsoft no detectó el ataque de uno de los ladrones de datos y Avira incluso dos, uno de ransomware y otro de un ladrón de datos. Esto les costó a ambos puntos importantes para la puntuación en protección. Microsoft obtuvo 27 puntos, Avira tan solo 24 puntos.

Todo producto para usuarios privados que consigue al menos un 75 por ciento de los 30 puntos posibles en la puntuación de protección, es decir, 22,5 puntos, recibe el certificado “Advanced Certified”. En la prueba de diciembre de 2023, todos los productos superaron este obstáculo y fueron galardonados.

Productos para empresas en el ATP test

En el grupo de las soluciones de seguridad para empresas se presentaron al examen los siguientes fabricantes: AhnLab, Avast, Bitdefender (con 2 versiones), Check Point, Kaspersky (con 2 versiones), Microsoft, Rapid7, Seqrite, Symantec, Trellix y VMware.

Casi todas las soluciones pudieron acumular los 30 puntos posibles para la puntuación en protección, ya que identificaron y detuvieron a los atacantes en los 10 escenarios. Microsoft fue el único que no detectó en una ocasión el ataque de un ladrón de datos, que filtró todos los datos a un servidor. Por eso, en la tabla aparecen solo 9 ataques detectados y 27 puntos en la puntuación en protección.

Toda solución para empresas que consigue al menos un 75 por ciento de los 30 puntos posibles en la puntuación de protección, es decir, 22,5 puntos, recibe el certificado “Advanced Approved Endpoint Protection”. Todos los fabricantes alcanzaron este objetivo en la prueba de diciembre de 2023.

No hay que temer una encriptación o un robo de datos

La actual prueba de Advanced Threat Protection con Windows 10 tuvo lugar en noviembre y diciembre de 2023. Esta muestra que muchos productos para usuarios privados y también para empresas ofrecen una excelente protección. Así lo demuestran las tablas y la enumeración de las puntuaciones en protección. Pero no todos los productos consiguieron la puntuación máxima de 30 puntos.

Casi todos los paquetes de seguridad para usuarios privados alcanzaron la máxima puntuación en protección. Solo Avira tuvo dos veces problemas a la hora de enfrentarse con su producto para usuarios privados.

Microsoft, por el contrario, fracasó en los dos grupos de usuarios con su Defender Antivirus para consumidores y para empresas al no detectar respectivamente a un data stealer. Los especialistas de Redmond deberían hacer mejoras urgentemente.