Mehr Schutz gegen Verschlüsselung und Datendiebstahl

Die meisten Attacken auf private Nutzer oder Unternehmen erfolgen mit Data Stealern oder Ransomware. Daher ist es elementar zu wissen, ob aktuelle Schutzprogramme und Lösungen am Markt die neuesten Bedrohungen und deren Angriffstechniken erkennen. Im aktuellen Advanced Threat Protection-Test untersuchen die Experten von AV-TEST 25 Schutzprodukte im erweiterten Test. In den 10 realen Angriffsszenarien spielt dabei die Technik Process Hollowing eine besondere Rolle, bei der gängige Windows-Prozesse als Verkleidungshülle für Malware dienen. Während viele Schutzprodukte diese neue Angriffstechnik durchschauen, verlieren einige wertvolle Punkte, da der Angreifer erfolgreich ist.

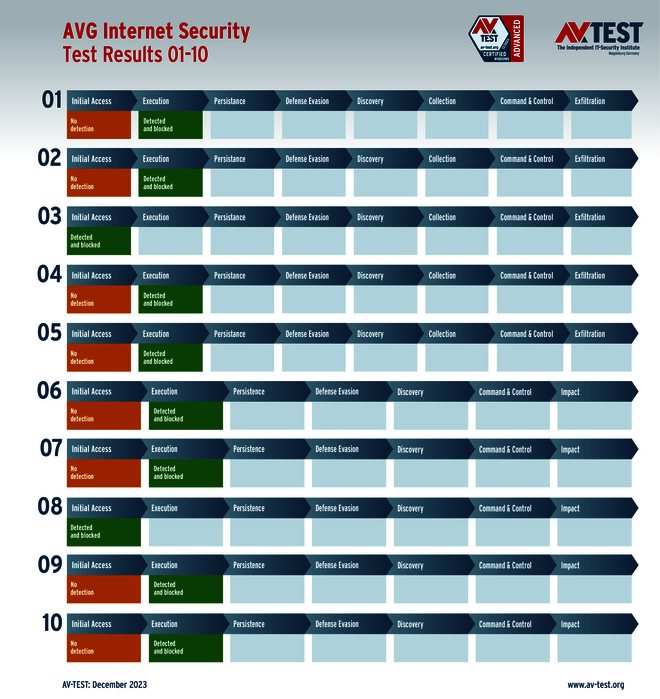

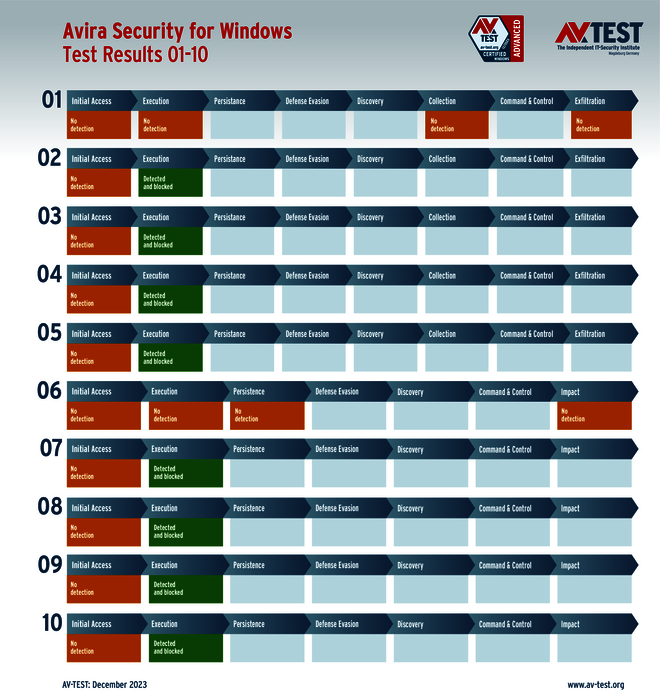

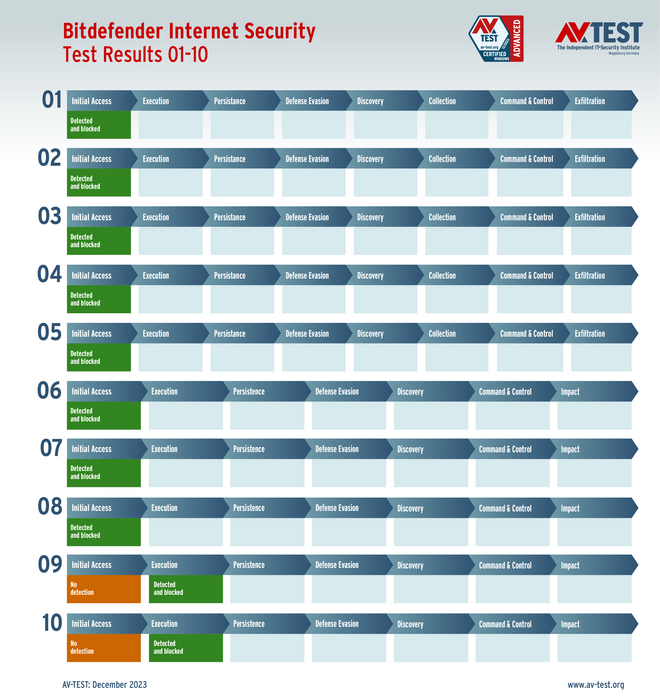

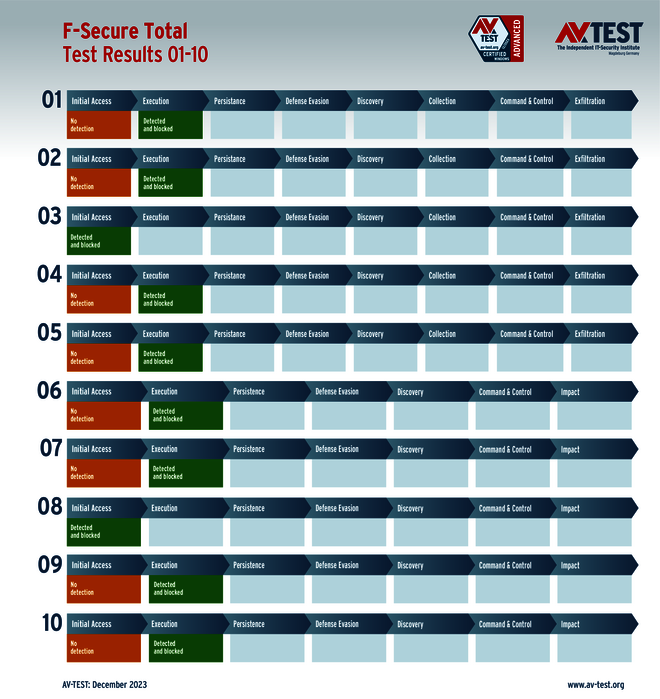

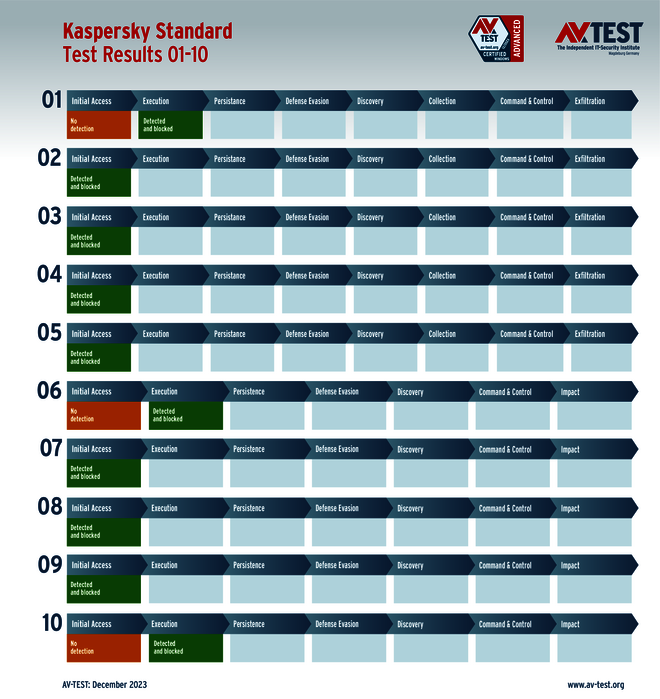

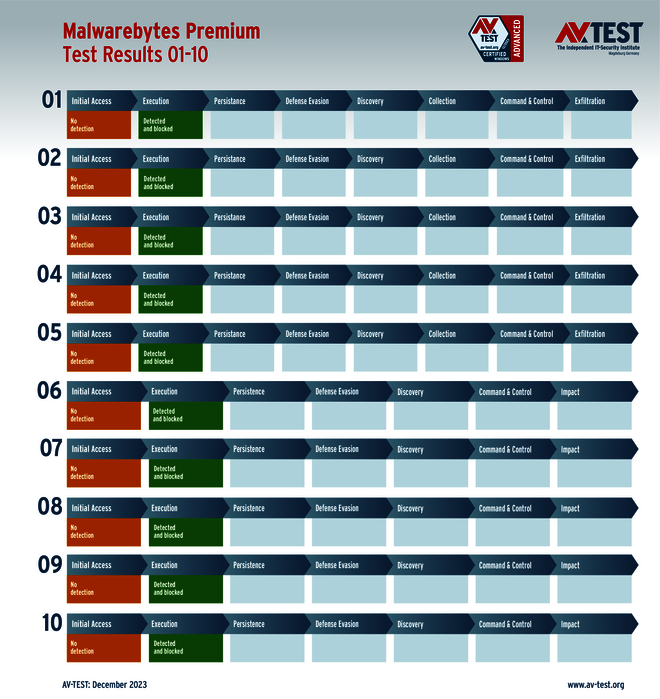

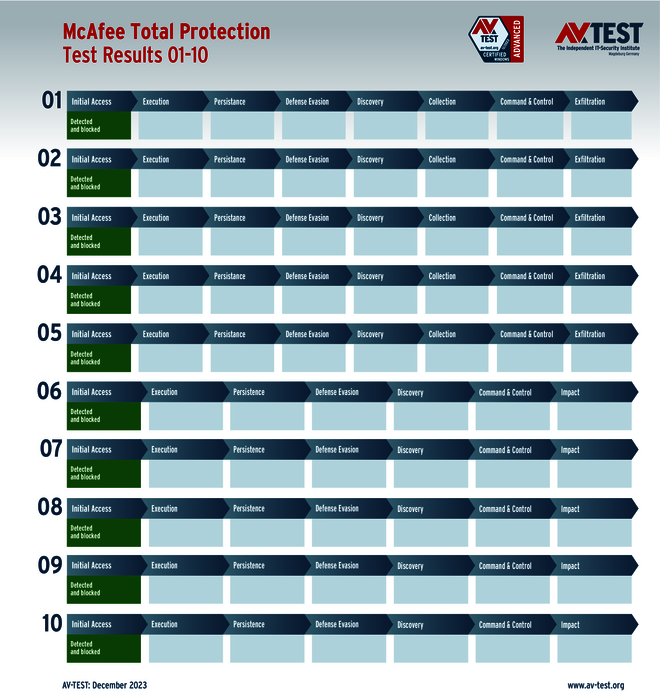

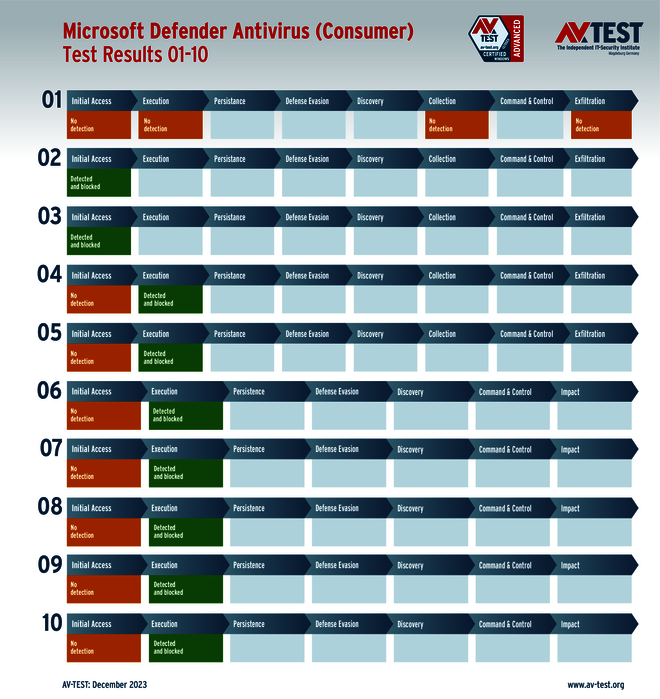

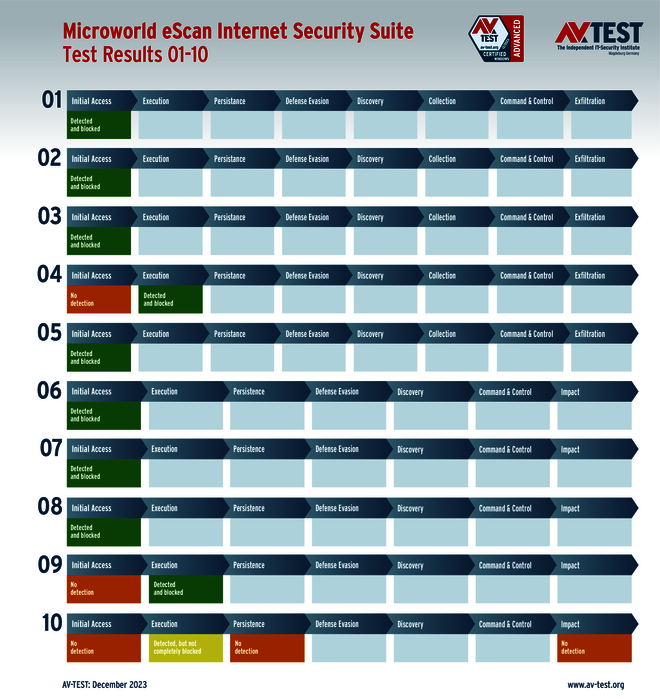

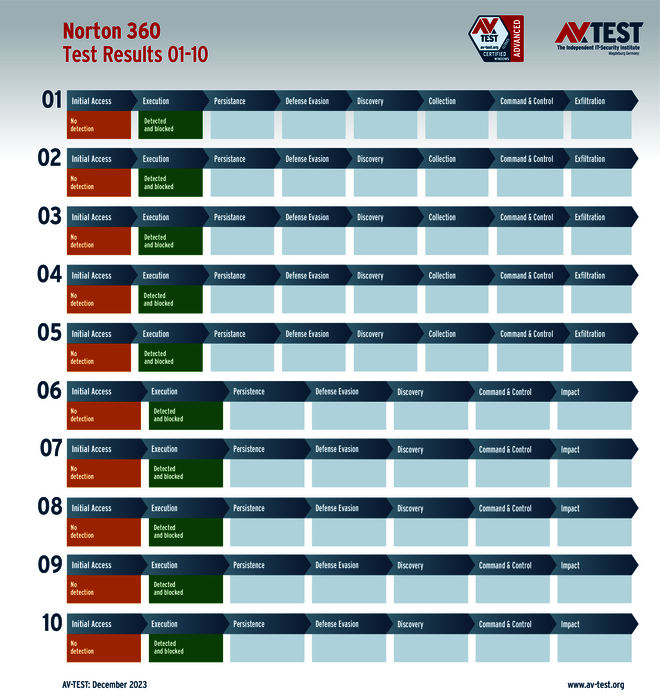

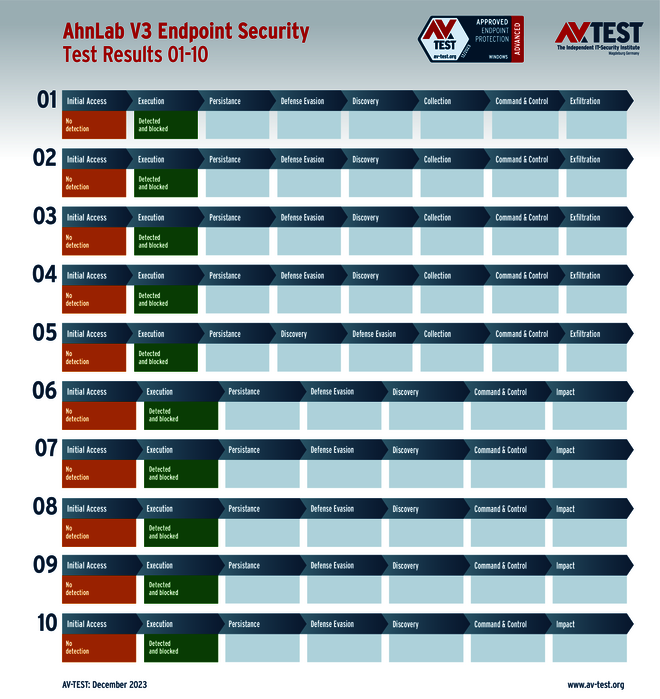

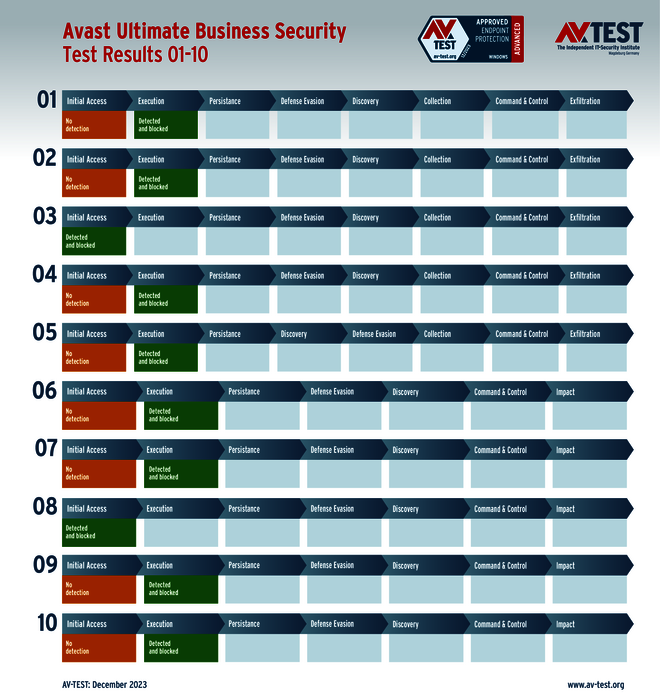

Im aktuellen Test untersucht das Labor von AV-TEST 25 Schutzprodukte für private Anwender und Unternehmen. Dabei wird in 10 realen Szenarien erprobt, wie gut sich die Produkte mit vorhandenen Schutztechniken gegen die Angriffe wehren. Auch wenn die klassische Erkennung einer Malware versagen sollte, können erweiterte Schutzfunktionen den Angriffsverlauf dennoch stoppen. Genau diese weiteren Schritte verfolgt das Labor und wertet die 10 Angriffe mit allen Abschnitten in einer Ergebnisgrafik aus.

ATP: 25 Produkte im erweiterten Test

An dieser speziellen Testreihe der Advanced Threat Protection-Tests im Dezember 2023 nehmen folgende Hersteller mit Produkten für private Anwender teil: AhnLab, Avast, AVG, Avira, Bitdefender, F-Secure, Kaspersky, McAfee, Microsoft, Microworld, Norton und PC Matic.

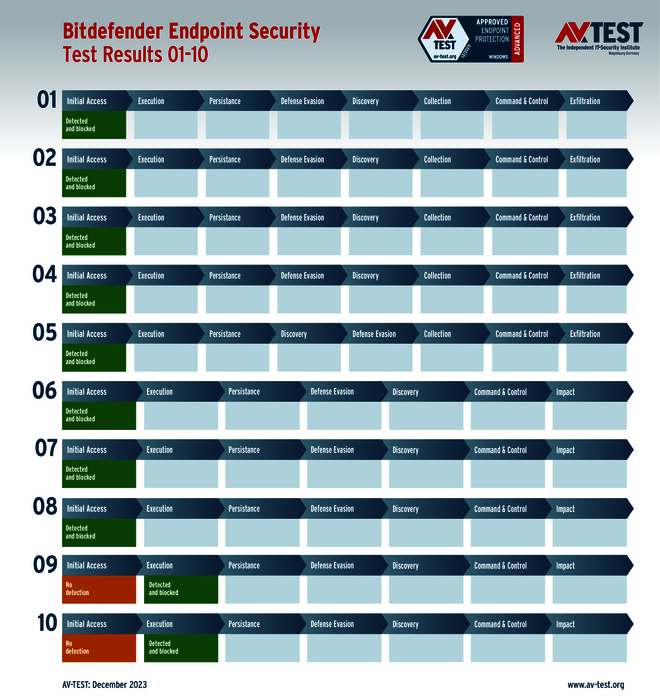

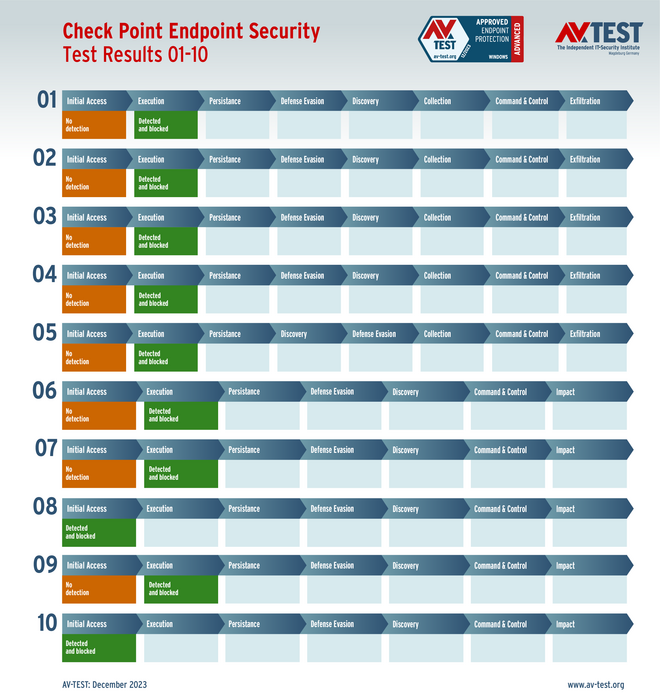

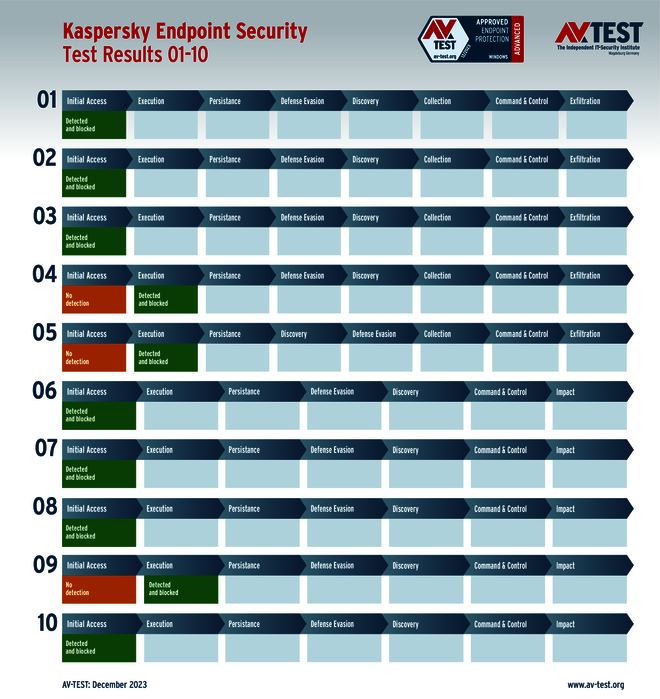

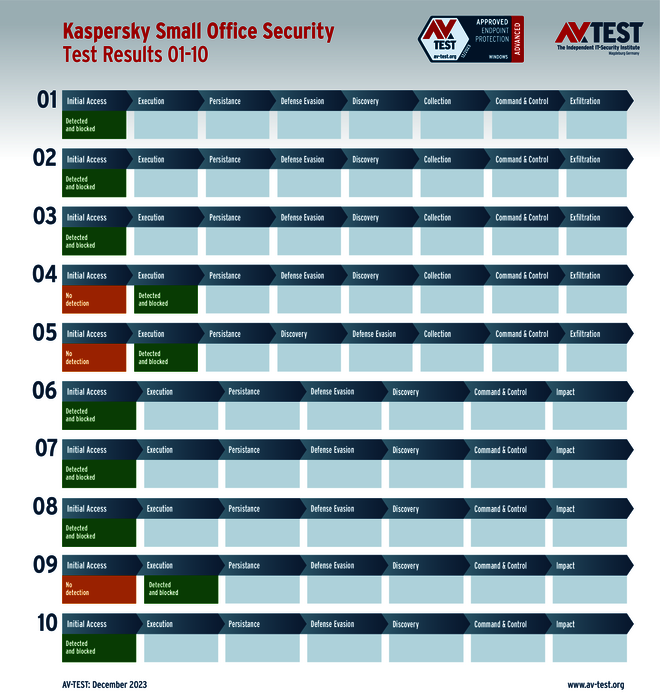

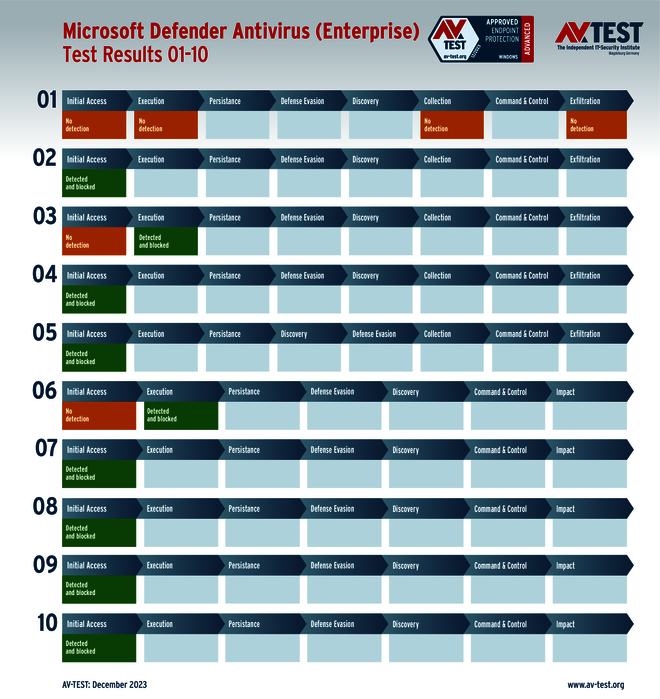

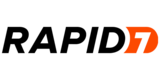

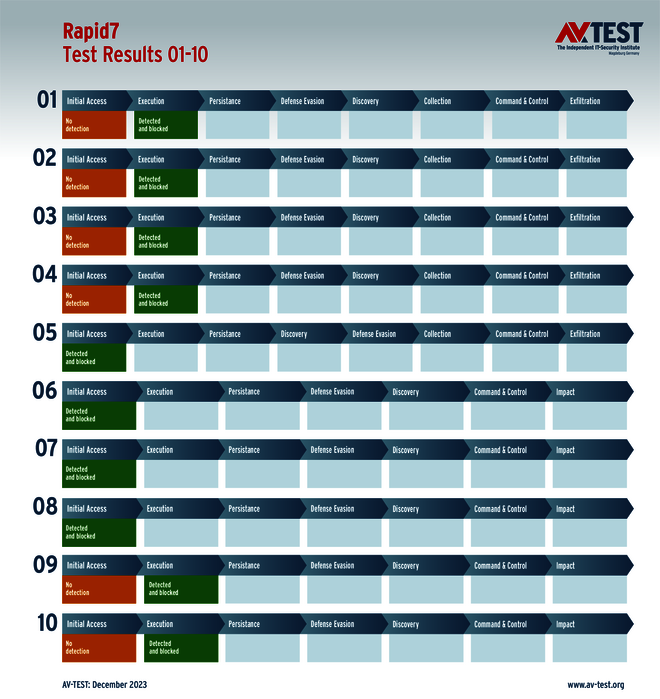

Bei den Lösungen für Unternehmen treten folgende Produktanbieter an: AhnLab, Avast, Bitdefender (mit 2 Versionen), Check Point, Kaspersky (mit 2 Versionen), Microsoft, Rapid7, Seqrite, Symantec, Trellix und VMware.

Im Test mit 10 realen Angriffsszenarien verdienen sich einige Produkte die vollen 30 Punkte für ihren Schutz-Score. Allerdings gab es auch hier und da eine mangelhafte Erkennung und die Malware kann ihr destruktives Werk vollziehen.

Der Angriff einer Malware lässt sich mit einem Gefecht vergleichen: der Angreifer versucht die Verteidigung zu überwinden, um sich bei Erfolg wertvolles Gut anzueignen. Bei solchen Angriffen werden oft verschiedene Strategien genutzt. Eine davon ist das Nutzen einer Verkleidung, um an den Wachen vorbeizukommen. Technisch nennt sich diese Art der Prozessinjektion „Process Hollowing“. Dabei wird ein bekannter Prozess ausgehöhlt und eine Malware schlüpft in die Hülle des bekannten und vermeintlich ungefährlichen Prozesses. So will sie sich an der technischen Überwachung vorbeischleichen.

Angriffs-Technik und -Szenarien

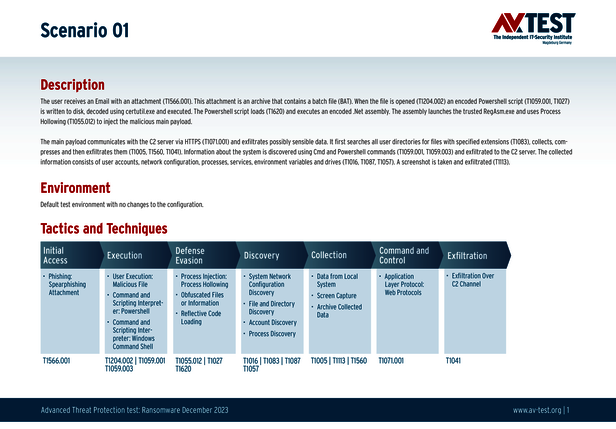

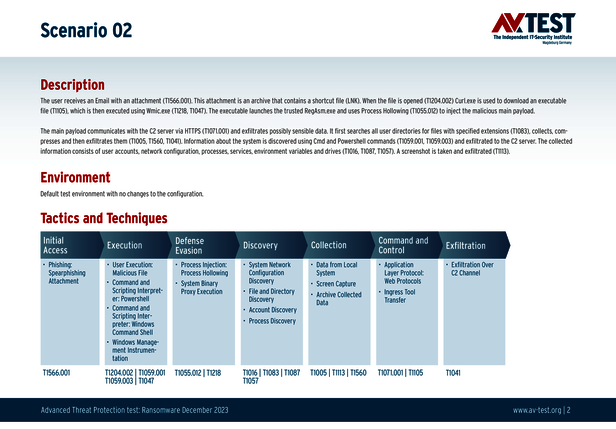

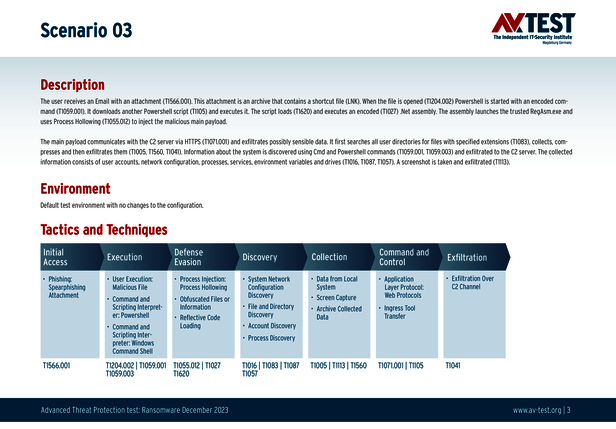

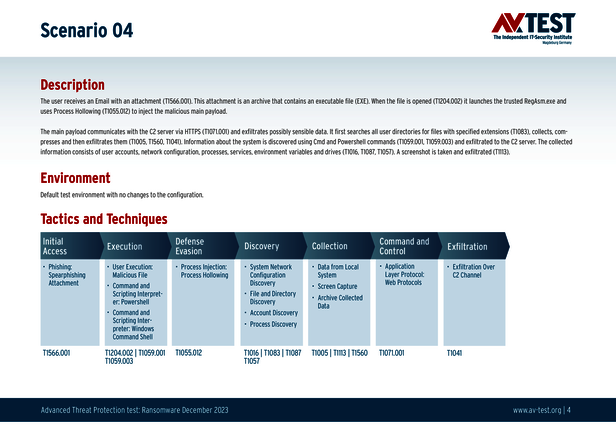

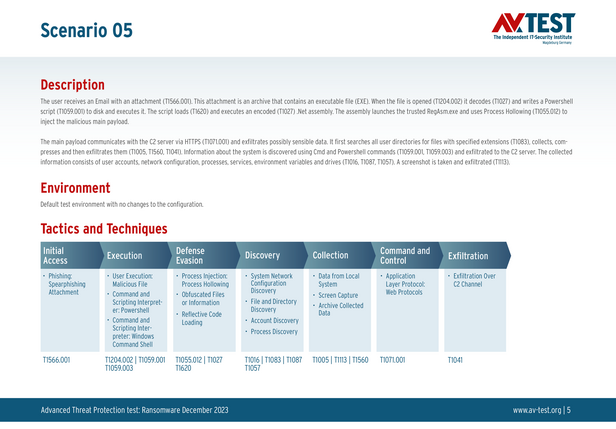

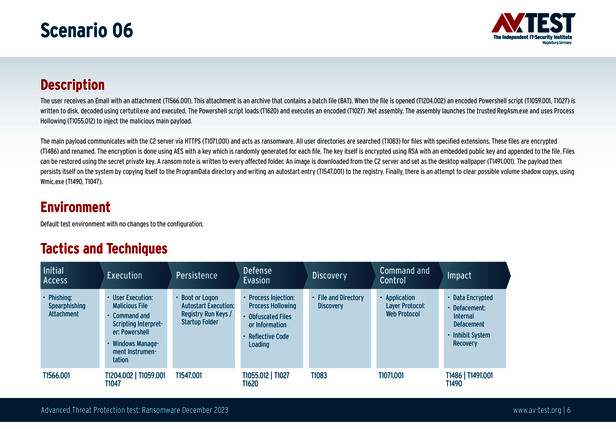

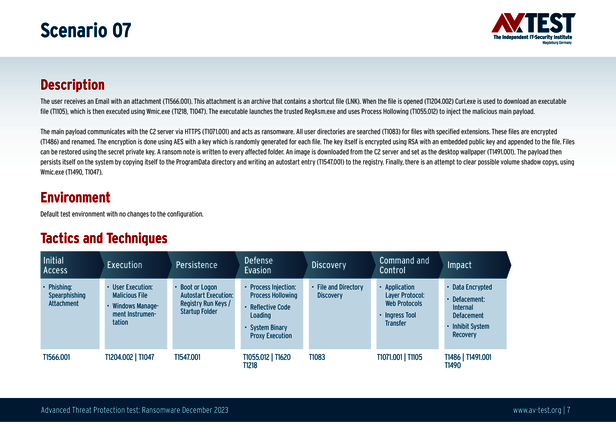

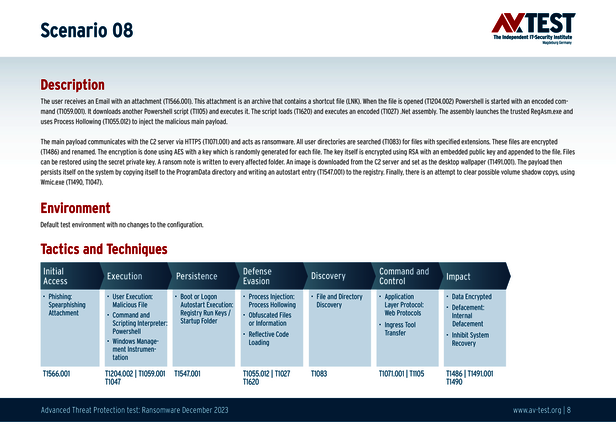

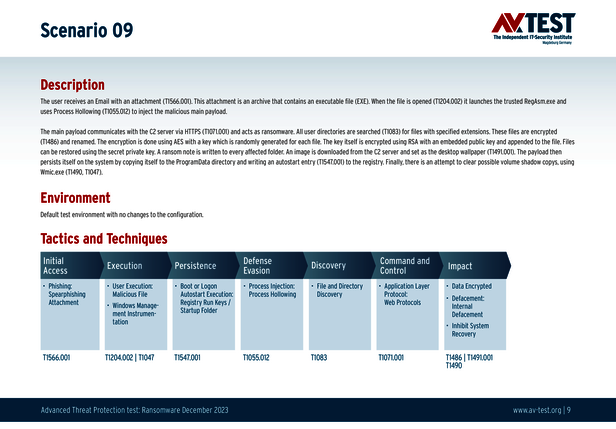

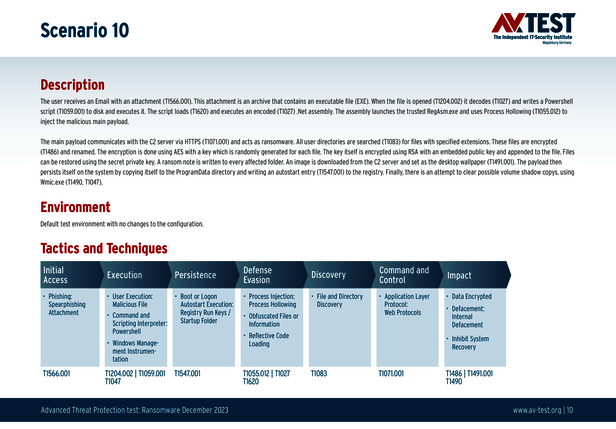

In diesen 10 Szenarien wird per Spear-Phishing-Angriff ein E-Mail-Anhang geschickt, welcher per Batch-Datei oder Skript die PowerShell aktiviert, weitere Tools aufruft und die Malware in die vertrauenswürdige "RegAsm.exe" injiziert. Die Windows-eigene Anwendung ist eigentlich das Assembly Registration-Tool. Die App wird gestartet und ausgehöhlt, um dann den Informationsdiebstahl- oder Ransomware-Nutzcode einzuschleusen und auszuführen. Die Aufgabe der Schutz-Software: Bereits bei der Ankunft im System oder bei der Ausführung sollte der Angreifer gestoppt werden. Bei einer Nichterkennung während der ersten Schritte („Initial Access“ oder „Execution“), sollten dann EDR-Tools und andere Mechanismen den Angriff erkennen und ihn in späteren Schritten abfangen.

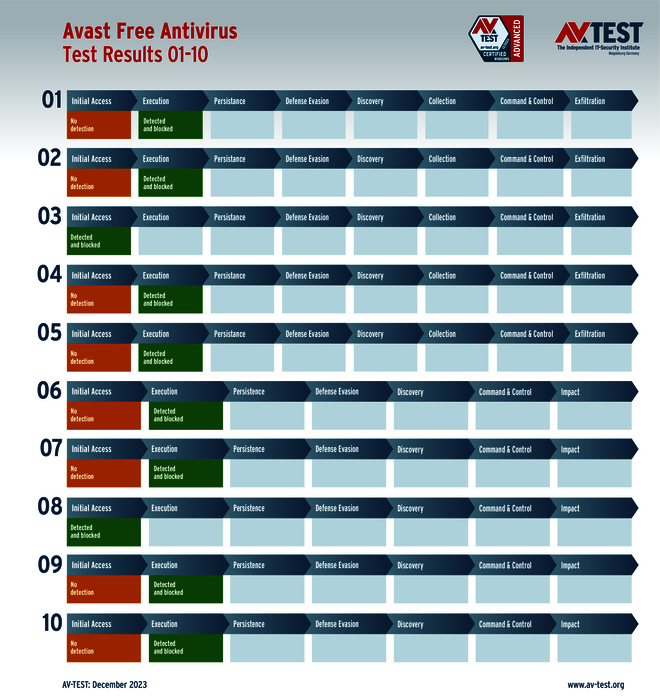

Die Ergebnisse jedes einzelnen Angriffsschritts zeigen die Grafiken. Sind die ersten Felder bereits „Grün“, wurde der Angriff gestoppt. Die Farbe „Gelb“ signalisiert Probleme und bei „Orange“ war die Verteidigung nicht erfolgreich – die Ransomware oder der Data Stealer konnte ungestört agieren.

Data Stealer und Ransomware sammeln Informationen zu vorhandenen Daten. Die Stealer exfiltrieren diese Daten danach an einen C2-Server. Ransomware schickt manchmal auch Daten, aber in der Regel nur eine Dateiliste. Danach starten die Datenverschlüsselung und die Umbenennung der Daten. Abschließend wird auf dem Desktop eine Textdatei angezeigt, die über den Angriff informiert und ein Lösegeld fordert.

Eine ausführliche Erklärung zu den Auswertungstabellen und den einzelnen Farbcodes im Ampelsystem finden Sie im Artikel „Test und Studie: Halten Schutzlösungen aktuelle Ransomware unter Windows 11 auf?“

Die 10 Testszenarien

Alle Angriffs-Szenarien sind dokumentiert nach dem Standard der MITRE ATT&CK-Datenbank. Die einzelnen Unterpunkte, z.B. „T1566.001,“ stehen in der MITRE-Datenbank für „Techniques“ unter „Phishing: Spearphishing Attachment“. Jeder Testschritt ist so unter Fachleuten definiert und lässt sich nachvollziehen. Zusätzlich sind alle Angriffstechniken erklärt und wie dabei die Malware zum Zuge kommt.

Privatanwender-Produkte im ATP-Test

Da auch viele private Anwender durch Ransomware und Data Stealer bedroht sind, hat das Labor die Produkte dieser Hersteller im ATP-Test untersucht: AhnLab, Avast, AVG, Avira, Bitdefender, F-Secure, Kaspersky, McAfee, Microsoft, Microworld, Norton, PC Matic.

9 der 12 Hersteller schließen den Test perfekt ab und erhalten die vollen 30 Punkte für ihren Schutz-Score: AhnLab, Avast, AVG, Bitdefender, F-Secure, Kaspersky, McAfee, Norton und PC Matic.

Microworld versagt in einem Fall: es wird ein Angriff der Ransomware zwar als solcher erkannt und auch gezählt (10 erkannte Angriffe), dann aber die falsche Datei isoliert. Denn es wird die Datei-Verkleidung „RegAsm.exe“ geschnappt, aber die eigentliche Malware ist bereits am Werk. Am Ende bleiben 27,5 Punkte für den Schutz-Score.

Microsoft und Avira haben größere Probleme: Microsoft erkennt den Angriff eines Data Stealer nicht, Avira verpasst sogar zwei Angriffe – einmal Ransomware und einmal einen Data Stealer. Damit fehlen wichtige Punkte im Schutz-Score. Microsoft erhält 27 Punkte, Avira nur noch 24 Zähler.

Erreicht ein Produkt für private Anwender im Test am Ende mindestens 75 Prozent der 30 Punkte (das sind 22,5 Punkte) als Schutz-Score, dann erhält es die Auszeichnung „Advanced Certified“. Dieses Hürde haben im Dezember-Test 2023 alle Produkte übersprungen und wurden ausgezeichnet.

Unternehmens-Produkte im ATP-Test

Bei den Schutzlösungen für Unternehmen gingen folgende Hersteller in die Prüfung: AhnLab, Avast, Bitdefender (mit 2 Versionen), Check Point, Kaspersky (mit 2 Versionen), Microsoft, Rapid7, Seqrite, Symantec, Trellix und VMware.

Fast alle Lösungen konnten die vollen 30 Punkte für ihren Schutz-Score verbuchen, da sie in den 10 Szenarien die Angreifer identifizieren und abwehren. Lediglich Microsoft erkennt in einem Fall den Angriff eines Data Stealer nicht und alle Daten werden exfiltriert. Damit stehen in der Tabelle nur 9 erkannte Angriffe und 27 Punkte im Schutz-Score.

Alle Unternehmens-Lösungen die mindestens 75 Prozent der 30 Punkte (das sind 22,5 Punkte) erreichen, erhalten das Zertifikat „Advanced Approved Endpoint Protection“. Dieses Ziel erreichen im Dezember-Test 2023 alle Hersteller.

Keine Angst vor Verschlüsselung und Datendieben

Der aktuelle Advanced Threat Protection-Test unter Windows 10 fand im November und Dezember 2023 statt. Er zeigt, dass viele Produkte für private Anwender und auch Unternehmen eine sehr gute Schutzleistung bieten. Das belegen auch die Tabellen und die Auflistung der Schutz-Scores. Aber nicht alle Produkte erreichen die Bestmarke von 30 Punkten.

Bei den Schutzpaketen für private Anwender können fast alle Produkte die maximalen Punkte für ihren Schutz-Score verbuchen. Nur Avira hat bei seinem Privatanwender-Produkt gleich zweimal Probleme mit Angreifern.

Microsoft hingegen versagt bei beiden Anwendergruppen mit seinem Defender Antivirus für Consumer und für Enterprise: ein Data Stealer wird jeweils schlichtweg nicht erkannt. Hier müssen die Spezialisten aus Redmond dringend nachbessern.