Les ransomwares peuvent toucher n’importe quelle entreprise

Des sondages internationaux montrent que ce sont précisément les entreprises qui sont la cible des ransomwares, ces chevaux de Troie dotés de fonctions de cryptage ou de rançon. La plupart du temps, l’attaque s’effectue à l’aide de spams contenant des liens contaminés ou des fichiers dangereux. Toutefois, il existe des moyens de s’équiper préventivement et une check-list en cas d’urgence.

Les cybercriminels ont compris que les ransomwares actifs (ou rançongiciels) et donc les données cryptées constituaient une attaque plus efficace contre les entreprises qu’une simple attaque classique de chevaux de Troie qui espionne des données. Pour l’attaquant, l’effort est parfois plus important, mais le butin potentiel auprès des entreprises est bien plus considérable qu’en attaquant un particulier. En effet, beaucoup d’utilisateurs privés ne sont pas prêts à payer pour leurs données, ils effacent le PC et réinstallent tout. Dans une entreprise, cela n’est pas aussi facile. Souvent, la cyberattaque touche des données importantes sur un PC ou elle se propage via un réseau existant interne à l’entreprise et crypte les PC de services entiers.

Travail de prévention contre les attaques de rançongiciels

Selon des sondages, il existe des entreprises qui sont attaquées plusieurs fois par jour par un logiciel rançonneur. C’est ce que montrent également les protocoles de grands fournisseurs de suites de sécurité. En février 2020 par ex., Trend Micro a fait savoir qu’en 2019, ses solutions auraient permis de parer plus de 61 millions d’attaques avec des rançongiciels dans le monde entier. Kaspersky et Sophos annoncent également qu’ils ont déjoué des dizaines de millions d’attaques de rançongiciels en 2019.

L’utilisation d’une suite de sécurité efficace aidant à protéger l'ensemble des terminaux (Endpoint Security) représente donc une bonne part du travail de prévention pour une entreprise. Les tests permanents d’AV-TEST sur les suites antivirus pour entreprises montrent l’efficacité de ces suites.

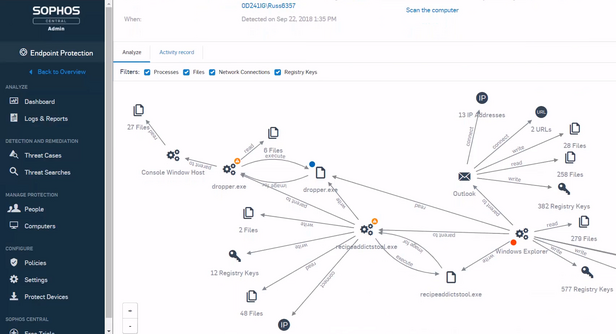

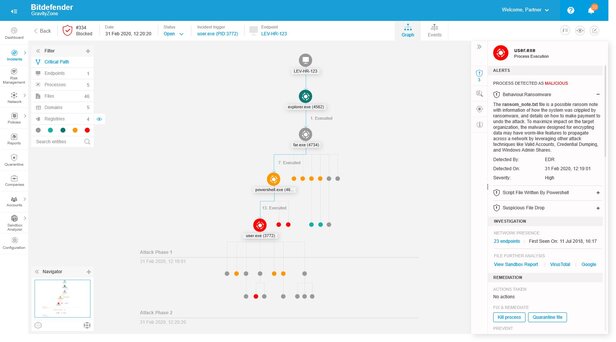

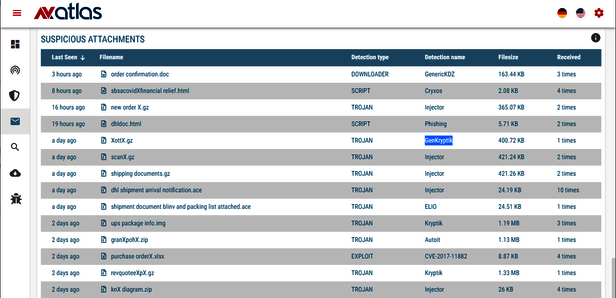

En plus des solutions de sécurité Endpoint, l’utilisation supplémentaire de modules de détection et de réponse sur les terminaux (Endpoint Detection and Response, EDR en abrégé) et également de solutions SIEM (Security Information and Event Management) est recommandée. Ces solutions révèlent les discordances en cas d’accès d’utilisateurs non autorisés. Si des comptes disposant de droits d’accès peu étendus accèdent aux fausses données, ces outils réagissent et sonnent l’alarme. De nombreuses suites de sécurité des terminaux ont maintenant un module EDR intégré, ce qui augmente la protection du réseau interne de l’entreprise. Si les solutions SIEM en revanche sont des produits autonomes, elles se couplent facilement avec les solutions de sécurité Endpoint, car celles-ci offrent souvent les interfaces adaptées.

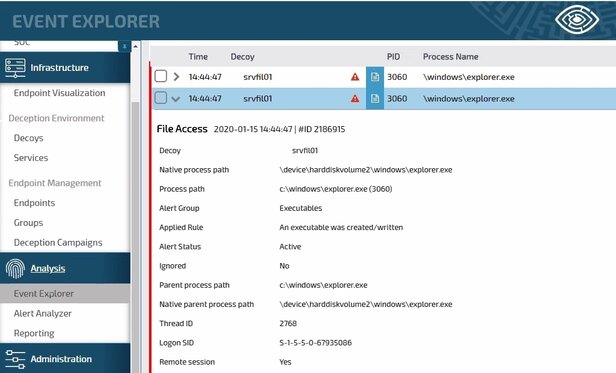

Également intéressant : ce qu’on appelle les outils de déception pour les réseaux. Ils posent des appâts et des pièges aux intrus et les amènent dans des réseaux fantômes préparés avec de fausses données. De cette manière, les objectifs d’un attaquant sont plus faciles à analyser. Souvent, les cybercriminels déposent également des rançongiciels à des positions centrales pour les exécuter à cet endroit. Ce genre d’attaque échoue alors, car le dépôt des fichiers est enregistré dans le protocole et les applis dangereuses peuvent être analysées en un simple clic.

La formation des collaborateurs est essentielle

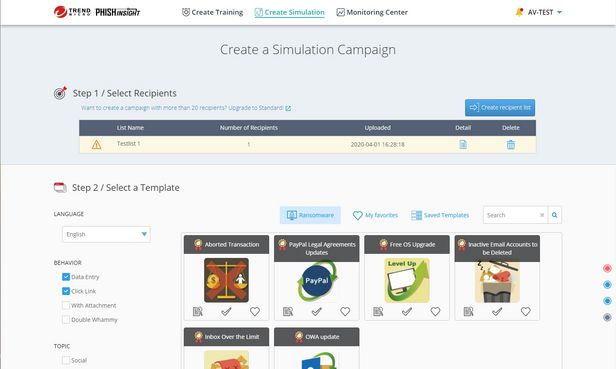

Dans 80 pour cent des cas, l’attaque principale avec un ransomware s’effectue par spam. Soit ce spam contient un lien qui mène à un site Internet contaminé, soit il contient un fichier dangereux en pièce jointe. Dans de nombreux cas, les suites antivirus interviennent déjà à ce moment et déjouent l’attaque. Toutefois, s’il s’agit d’une attaque zero-day, elle peut aboutir si le collaborateur, dernier maillon de la chaîne de défense, ne réagit pas correctement. C’est pourquoi il est vivement conseillé de former les collaborateurs à ce type d’attaques. Certains fabricants et spécialistes en systèmes proposent des formations de sensibilisation aux questions de sécurité. Il existe même des plates-formes avec des outils de test pour les entreprises telles que celles de Proofpoint, Kaspersky ou Trend Micro. Là, des e-mails peuvent être envoyés à vos propres collaborateurs à l’aide d’outils d’hameçonnage qui signalent au système lorsqu’ils arrivent à passer. Ainsi, les entreprises peuvent contrôler comment les collaborateurs réagissent et dans quels pièges ils continuent de tomber. Un entraînement qui peut vraiment être rentable pour les entreprises.

Le scénario du pire des cas

De nombreuses entreprises ont déjà fait l'expérience de la rapidité à laquelle une situation d’urgence dégénère avec des PC cryptés et des ransomwares. Il s’agit alors en premier lieu de trouver les bonnes réponses à la situation. Voici une petite liste des questions et des réponses les plus importantes :

1. Avons-nous une sauvegarde des données ?

C’est la question la plus fréquemment posée, car s’il existe une sauvegarde très actuelle, les données cryptées peuvent être sécurisées en externe pour être analysées et les postes de travail ou les serveurs peuvent être réinitialisés. Souvent, il existe des sauvegardes, mais elles ne sont généralement pas actuelles au jour près – souvent, elles sont même assez anciennes. C’est pourquoi les entreprises ne veulent pas abandonner aussi simplement les données cryptées. Mais la plupart du temps, l’actualisation manuelle de sauvegardes même anciennes est plus rapide que le long décryptage de données actuelles.

2. Devons-nous porter plainte ?

En vertu du RGPD de l’UE, les entreprises européennes sont contraintes de signaler la perte de données auprès de l’autorité chargée de la protection des données dans les 72 heures. Porter plainte auprès de la police n’est certes pas obligatoire, mais recommandé. Aux États-Unis, il n’existe pas de règle uniforme. Elle diffère d’un état à un autre. Seule la Californie a adapté dans une très large mesure le contenu du RGPD de l’UE dans sa loi sur la protection de la vie privée des consommateurs (California Consumer Privacy Act). Toutefois : s’il s’agit de la perte de données de citoyens européens, une entreprise américaine en Europe doit réagir conformément au RGPD de l’UE. Peu importe où se trouve son siège principal.

3. Devons-nous payer ou non ?

La réponse est très claire : ne payez pas ! Pourquoi ? Chaque cent payé finance les prochaines attaques des criminels sur d’autres entreprises et même éventuellement sur la vôtre. De plus, même après un décryptage, une entreprise ne peut pas être sûre que son réseau n’est pas encore plus compromis. C’est pourquoi tout budget disponible doit être employé pour la récupération des données et l’analyse du réseau.

Sécuriser tout d’abord les données forensiques, puis restaurer les données

Si une entreprise est bien préparée, elle peut en général restaurer les données perdues. Des entreprises qui ont déjà été attaquées rapportent que toutes les mesures nécessitent du temps et des ressources et que dans certains cas, les données de certains utilisateurs doivent être saisies à nouveau. Malheureusement, les responsables informatiques dans les entreprises restaurent souvent les données trop rapidement et suppriment simplement les systèmes attaqués. Il vaudrait mieux sécuriser les systèmes attaqués et les examiner par exemple dans des machines virtuelles. De cette manière, par exemple en analysant les fichiers log, on peut souvent trouver d’autres chemins ou des données supplémentaires cachées dans un réseau. Une fois qu’ils sont trouvés et analysés, une nouvelle contamination est peu probable.

Les modules de protection supplémentaires EDR et SIEM évoqués en début d’article sont également utiles lors de l’analyse des données forensiques. Ils permettent aux spécialistes de suivre d’autres déplacements dans le réseau et de trouver tous les fichiers et d’autres accès. Les données d’analyse peuvent également être transférées dans les suites antivirus présentes qui scannent alors le réseau par ex. à la recherche de fichiers avec certaines valeurs de hachage.

L’analyse de données à l’aide de services en ligne

Pour de nombreuses entreprises de sécurité, le thème des ransomwares est si important qu’elles ont créé spécialement des plates-formes de collecte d’informations comportant des informations sur le décryptage et les outils. Un projet très connu est le projet « No More Ransom ». On y trouve également des programmes de décryptage adaptés à un très grand nombre de rançongiciels. Dans certains cas, ces derniers mois et années, des autorités et des équipes spéciales ont trouvé et sécurisé ce qu’on appelle des serveurs de contrôle pour ransomwares. Ensuite, les serveurs ont été activés et un décryptage gratuit des données a été proposé à l’aide des outils présentés sur la plate-forme. La liste des informations, des outils et des données pour le décryptage augmente sans cesse. On trouve une autre collection d’outils librement accessible sur ID Ransomware et Advanced Cyber Defence Centre.

Pour les services informatiques, il est dans certains cas très utile de démasquer l’attaquant. On y parvient la plupart du temps avec le fichier-texte dans lequel les attaquants donnent les instructions de paiement. Grâce au texte, les plates-formes précitées identifient déjà les attaquants et le ransomware utilisé. Si cela ne suffit pas, on peut également télécharger et identifier des fichiers petits sur le portail « No More Ransom ». En démarrant le poste de travail crypté à l’aide de clés de récupération ou des DVD, on peut généralement découvrir le nom exact de l’attaquant de manière très fiable. Mais ceci ne permet malheureusement pas d’annuler le cryptage. AV-TEST a testé des outils recommandés tels que des clés et des DVD de démarrage dans un test.

Stratégies de sauvegarde et sécurisations en nuage

Une entreprise doit miser sur des stratégies de sauvegarde sophistiquées. C’est généralement le cas des entreprises d’une certaine taille. En ce qui concerne les microentreprises (Small Office/Home Office, SOHO) et les PME, le thème de la sauvegarde est encore trop peu au centre des préoccupations. Ce n’est guère compréhensible, car le marché offre une large palette de solutions flexibles et abordables. Ainsi, de nombreuses solutions contiennent même des capteurs qui réagissent au renommage massif des données, bloquent alors les processus et restaurent les données sur demande.

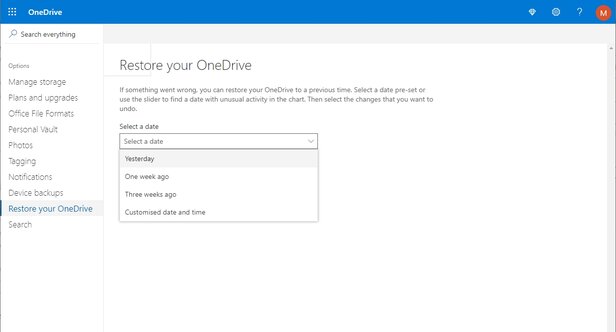

De nombreux fournisseurs de services en nuage ont d’ores et déjà réagi à la question des rançongiciels et adapté leurs services aux plates-formes en nuage. Comme le stockage en nuage fonctionne toujours avec le versionnage de fichiers, des copies de tous les fichiers sont toujours disponibles. Si de grandes quantités de données sont cryptées sur le serveur en nuage de manière imprévue, la plate-forme refuse la plupart du temps tout accès ultérieur. Si le cryptage n’est pas empêché ou s’il l’est trop tard, les opérateurs de services en nuage offrent les outils adaptés pour restaurer automatiquement les versions sauvegardées.

Attaques de ransomwares plus ciblées et nouvelles stratégies

Guido Habicht,

PDG d'AV-TEST GmbH

Les développeurs de maliciels et les cybercriminels imaginent en permanence de nouvelles stratégies perfides pour leurs attaques.

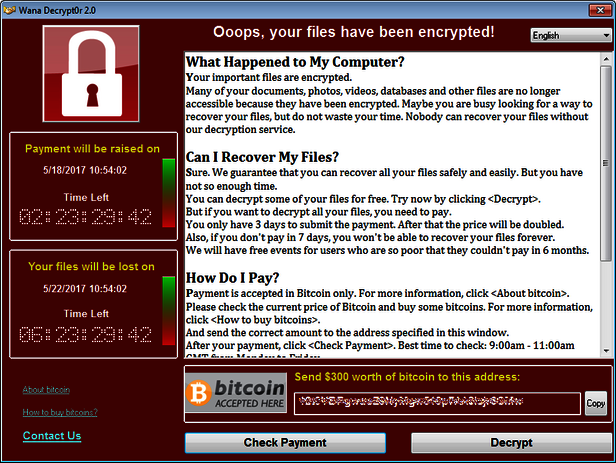

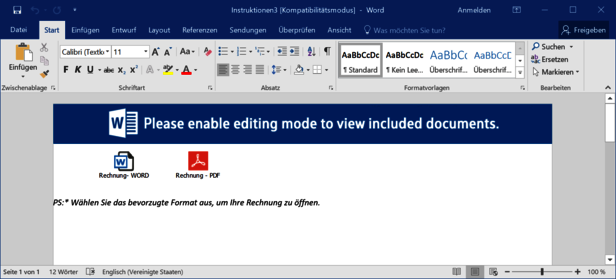

Ces dernières années, les attaques classiques se déroulaient ainsi : le ransomware s’introduit dans un PC et crypte toutes les données sur tous les disques durs et les lecteurs de réseaux connectés. Si elles paient la rançon (en bitcoins généralement), les victimes reçoivent dans de nombreux cas un outil qui permet de décrypter les données. Avec cette procédure, en général, les données n’étaient pas diffusées sur Internet, mais il n’y a jamais eu de garantie.

Avec les attaques plus récentes, les attaquants tentent de mettre davantage de pression sur les entreprises et veulent dévaloriser les sauvegardes existantes : ils extraient les données, des données clients par ex., et menacent de les publier sur un site Internet. Là, certaines entreprises réagissent mal, car elles redoutent une atteinte à leur image encore plus grande. Il vaut mieux réagir de manière proactive : si les clients sont informés à temps, ils peuvent modifier les données sensibles et les accès.

Pas vraiment nouvelles, les attaques d’hameçonnage appelées « harponnage » sont encore plus dangereuses. Ce type d’attaque cible une entreprise bien précise et utilise presque exclusivement un maliciel zero-day. Des analyses de ces attaques d’entreprises ont montré que certains maliciels zero-day n’avaient été développés et utilisés que pour cette attaque. L’investissement financier de l’attaquant est élevé et très ciblé. Il est difficile de parer ces attaques, mais ce n’est pas impossible. Là encore, les collaborateurs bien formés et sensibilisés à ces attaques empêchent souvent les attaquants d’arriver à leurs fins.