Cualquier empresa puede sufrir un secuestro de datos tipo ransomware

Encuestas realizadas en todo el mundo constatan que las empresas en especial son atacadas sobre todo con troyanos de cifrado o de chantaje, es decir, ransomware. Casi siempre lo consiguen mediante correos spam con enlaces infectados o archivos peligrosos adjuntos. Pero hay medios para prevenirlo y una lista de comprobación en caso de emergencia.

Los atacantes se han percatado de que el ransomware activo (troyanos de cifrado y de chantaje) y la encriptación de datos a través del mismo constituyen un ataque más efectivo contra las empresas que los clásicos ataques con troyanos, que, por ejemplo, espían datos. Si bien exigen un mayor esfuerzo por parte de los atacantes, el potencial botín procedente de las empresas es incomparablemente mayor que si se ataca a una persona privada. Muchos usuarios privados no están dispuestos a pagar por sus datos, prefieren borrar todo del ordenador y volverlo a instalar. En una empresa, por lo general, esto no es tan fácil. Con frecuencia, el ciberataque afecta a datos importantes del ordenador o se extiende a través de la red empresarial, encriptando los ordenadores de departamentos completos.

Trabajo preventivo previo a ataques con ransomware

Según las encuestas, hay empresas que son atacadas incluso varias veces al día con troyanos de chantaje. Así lo corroboran también grandes proveedores de soluciones de seguridad. Trend Micro, por ejemplo, publicó en febrero de 2020 que sus soluciones habían repelido en el año 2019 en todo el mundo más de 61 millones de ataques, en especial, con ransomware. También Kaspersky y Sophos indican respectivamente que en 2019 evitaron decenas de millones de ataques de ransomware.

El uso de una potente solución de seguridad Endpoint constituye, por tanto, una buena parte del trabajo de prevención. Las pruebas constantes que AV-TEST realiza a soluciones de seguridad para empresas demuestran lo bien que protegen algunas soluciones.

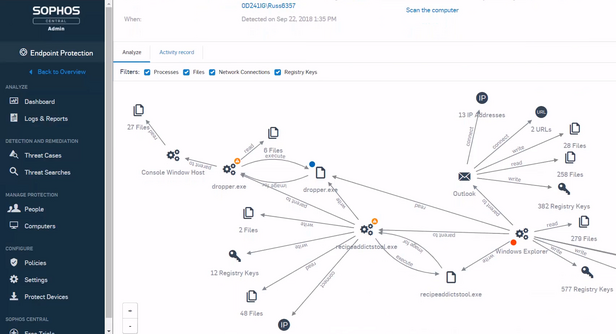

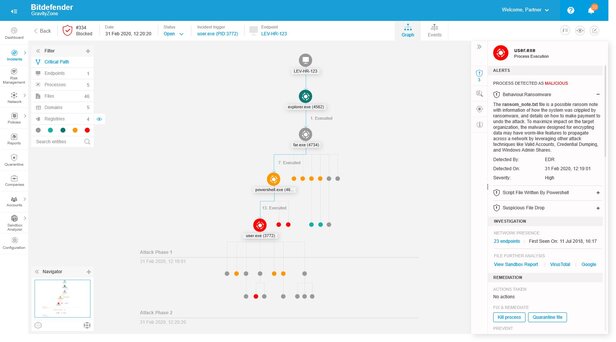

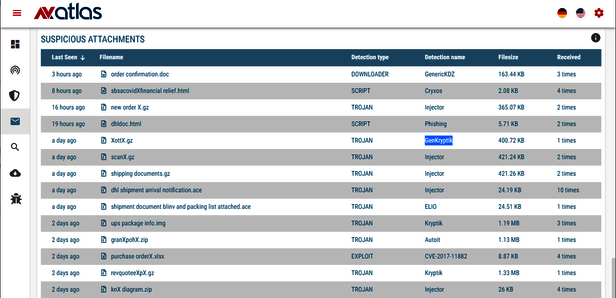

Además de soluciones Endpoint, es recomendable el uso adicional de módulos Endpoint Detection and Response, abreviado EDR, y también soluciones SIEM, Security Information and Event Management. Las soluciones revelan incoherencias si acceden usuarios no autorizados. Si cuentas con escasos derechos acceden a datos que no les corresponde, estas herramientas reaccionan y desatan la alarma. Muchas soluciones Endpoint llevan entretanto integrado un módulo EDR, aumentando así la protección de la red empresarial. Las soluciones SIEM, por el contrario, son productos autónomos, pero que se pueden acoplar fácilmente a soluciones Endpoint, ya que estas suelen incluir las interfaces adecuadas.

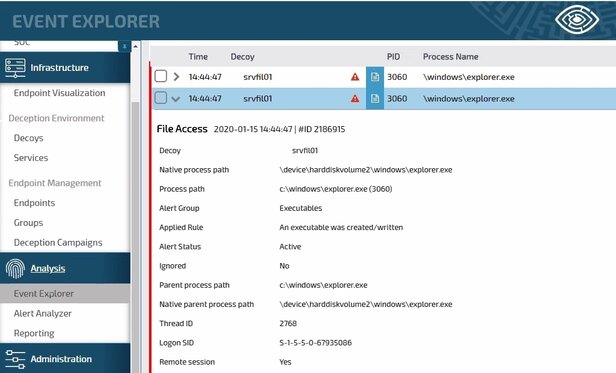

Así mismo son interesantes las llamadas deception tools o herramientas de engaño para creer redes falsas. Estas ponen cebos y trapas a los intrusos y los colocan en redes oscuras preparadas con datos falsos. De este modo se pueden analizar más fácilmente los objetivos de un atacante. Los cibercriminales depositan también, con frecuencia, troyanos de cifrado en lugares centrales para ejecutarlos allí. Estos ataques no llevan a ninguna parte, puesto que se ha protocolado el almacenamiento de los archivos y las aplicaciones peligrosas se pueden evaluar clicándolas.

Es esencial formar a los empleados

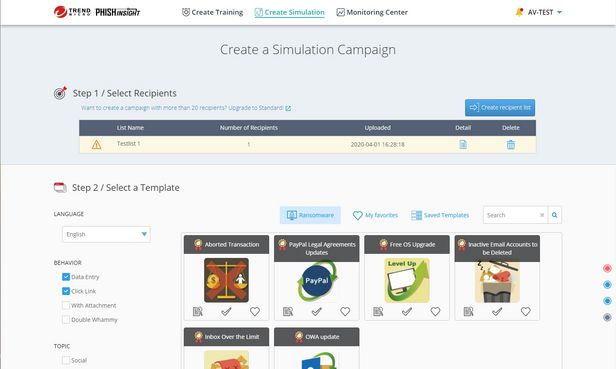

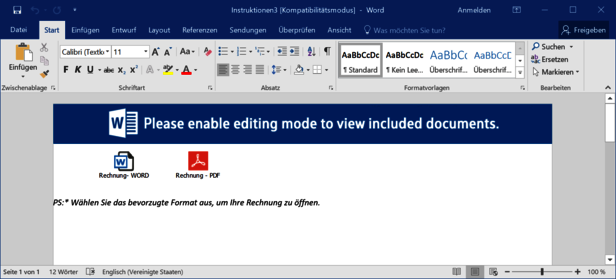

El ataque principal con ransomware se realiza en aproximadamente el 80 por ciento de los casos mediante correos basura o spam. Estos o bien contienen un enlace que conduce a una página web infectada, o bien llevan adjunto un archivo peligroso. En muchos casos, las soluciones de seguridad actúan ya en ese momento y evitan el ataque. Si se trata de un ataque día cero, este podría tener éxito si un empleado, como último eslabón de la cadena de prevención, no reacciona adecuadamente. Por eso es muy recomendable formar a los empleados en esta materia. Algunos fabricantes de soluciones de seguridad y de sistemas operativos ofrecen cursos de concienciación sobre seguridad. Hay incluso plataformas con herramientas de prueba para empresas, como las de Proofpoint, Kaspersky o Trend Micro. Estas permiten enviar correos a los empleados con herramientas de phishing inofensivas, que avisan al sistema cuando consiguen acceder. De este modo, las empresas pueden comprobar ante qué reaccionan los empleados y en qué trampas siguen cayendo. Se trata de un entrenamiento que puede merecer la pena para las empresas.

En el peor de los casos

Muchas empresas ya han tenido que vivir lo rápido que se agrava una situación de emergencia con ordenadores cifrados y ransomware, y saben que lo primero es responder adecuadamente. Aquí tiene una pequeña lista de las preguntas y respuestas más relevantes:

1. ¿Contamos con una copia de seguridad de los datos?

Esa es la pregunta más formulada, puesto que, si se cuenta con una copia muy actual, se pueden asegurar externamente los datos encriptados y restablecer las estaciones de trabajo o los servidores afectados. Con frecuencia se cuenta con copias de seguridad, pero estas, por regla general, no están totalmente al día e incluso, a menudo, son bastante antiguas. Por eso, las empresas no quieren renunciar a los datos encriptados. Pero, casi siempre, es más rápido actualizar manualmente copias de seguridad antiguas que desencriptar datos actuales, un proceso incómodo y lento.

2. ¿Tenemos que dar parte?

El RGPD de la UE obliga a las empresas europeas a informar sobre la pérdida de datos a las autoridades de protección de datos pertinentes en el plazo de 72 horas. No está prescrita la denuncia ante la policía, pero sí es recomendable. En Estados Unidos no existe una regulación unificada. Varía en cada Estado federal. Solo California ha adoptado en gran medida el contenido del RGPD (UE) en su California Consumer Privacy Act (CCPA). No obstante, si se trata de datos perdidos de ciudadanos europeos, las empresas estadounidenses en Europa también tienen que actuar de acuerdo con el RGPD (UE). Sin importar donde se halle su sede central.

3. ¿Deberíamos pagar o no?

La respuesta rotunda es: ¡No pague! ¿Por qué? Cada céntimo que se paga financia el próximo ataque de los agresores a otras empresas o puede que incluso el siguiente a la suya. A esto se suma que una empresa, tras la desencriptación, no puede estar segura de que su red no siga estando comprometida. Por eso, todo el presupuesto disponible se debe invertir en el restablecimiento de los datos y el análisis de la red.

Primero asegurar datos forenses, después restablecer datos

Si una empresa está bien preparada, por lo general, los datos perdidos se pueden recuperar. Empresas que se han visto afectadas relatan que todas las medidas requieren mucho tiempo y recursos y, en algunos casos, incluso hay que reintroducir datos de usuarios determinados. Por desgracia, los responsables informáticos de las empresas tienden a restablecer los datos demasiado rápido y sencillamente borran los sistemas afectados. Es mejor que el departamento de TI asegure los sistemas atacados y los revise, por ejemplo, en máquinas virtuales. De este modo, por ejemplo, analizando los archivos log, se pueden detectar a menudo otras rutas o datos adicionales ocultos en una red. Una vez se encuentran y analizan es improbable que se sufra una reinfección.

Los módulos de seguridad adicionales mencionados anteriormente, como EDR y SIEM, son muy útiles para el análisis de datos forenses. Con ellos, los expertos pueden hacer un seguimiento de otros movimientos en la red y hallar todos los archivos y otros accesos. Los datos del análisis se pueden trasladar después a las soluciones de seguridad existentes para que, por ejemplo, escaneen la red en busca de archivos con valores hash determinados.

Análisis de datos con ayuda de servicios en línea

El tema del ransomware es un tema tan importante para muchas empresas de seguridad que se han puesto en marcha plataformas de recopilación con contenidos, información sobre descodificación y herramientas. Un proyecto muy conocido es “No More Ransom”. Allí se encuentran también los programas descifradores adecuados para una gran cantidad de troyanos de cifrado. Algunas autoridades y equipos especiales han encontrado y asegurado en los últimos meses y años servidores llamados de comando y control para ransomware. A continuación han habilitado los servidores y han ofrecido la descodificación gratuita de datos con ayuda de las herramientas ofrecidas en la plataforma. La lista de información, herramientas y datos para descodificar crece allí continuamente. Otra recopilación de herramientas de libre acceso se encuentra en ID Ransomware y en Advanced Cyber Defence Centre.

Para los departamentos de TI, desenmascarar a los atacantes puede resultar ya muy útil. Esto suele ser posible mediante el archivo de texto en el que los atacantes describen las instrucciones para el pago. Basándose en el texto, las plataformas anteriormente mencionadas reconocen a los atacantes y el ransomware utilizado. Si esto no fuera suficiente, se pueden subir también pequeños archivos al portal “No More Ransom” para su identificación. El booteo de la estación de trabajo cifrada mediante memorias USB o DVD de rescate también saca a la luz con gran fiabilidad la denominación exacta del atacante. Por desgracia, esto no permite deshacer el cifrado. AV-TEST ha probado herramientas recomendables, como USB y DVD de arranque.

Estrategias de backup y copias de seguridad en la nube

Una empresa tiene que hacer uso de estrategias de backup bien pensadas. Este suele ser el caso en empresas a partir de un determinado tamaño. En el ámbito Small Office/Home Office (SOHO) y de las pequeñas y medianas empresas (PYME), con frecuencia, se otorga insuficiente importancia al tema. Esto resulta incomprensible, ya que el mercado ofrece una amplia selección de soluciones flexibles y asequibles. Muchas soluciones incluyen ya sensores que reaccionan ante un cambio masivo del nombre de datos, bloquean procesos y restablecen los datos si se desea.

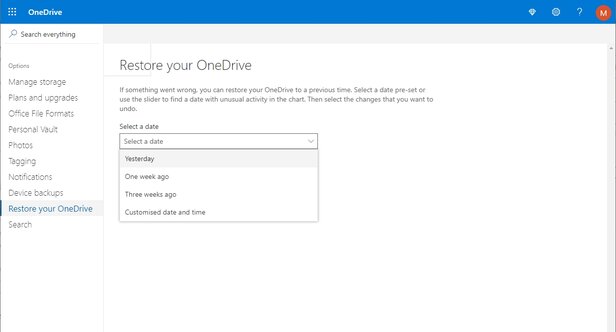

Muchos proveedores de almacenamiento en la nube también han reaccionado ya al tema de los ransomwares y han adaptado los servicios que ofrecen en las plataformas en la nube. Dado que en el ámbito del almacenamiento en la nube siempre se trabaja con el versionado de archivos, siempre hay disponibles copias de todos los archivos. Si de manera imprevista se cifran grandes cantidades de datos en el servidor de la nube, por lo general, la plataforma impide que se continúe accediendo. Si no se impide el cifrado o se hace demasiado tarde, los operadores de la nube ofrecen las herramientas apropiadas para poder restablecer automáticamente las versiones aseguradas.

Ataques de ransomware personalizados y nuevas estrategias

Guido Habicht

CEO de AV-TEST GmbH

Los desarrolladores de malware y cibercriminales desarrollan continuamente nuevas estrategias pérfidas para sus ataques.

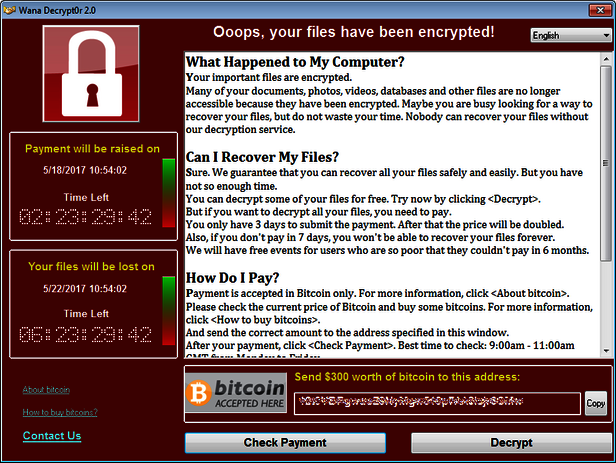

En los últimos años, los ataques típicos funcionaban así: El ransomware penetra en un ordenador y encripta todos los datos de todas las unidades de disco y las redes conectadas. Si se paga el rescate solicitado, casi siempre en bitcoins, las víctimas reciben en muchos casos una herramienta que descifra los datos. Por lo general, durante este proceso, no se fugan datos a Internet, pero nunca existe una garantía.

En los nuevos ataques, los atacantes intentan aumentar la presión sobre las empresas e intentan quitar valor a las copias de seguridad existentes: los atacantes extraen los datos, por ejemplo, de clientes, y amenazan después con publicarlos en una página web. Algunas empresas reaccionan erróneamente en estos casos, ya que temen que su imagen se vea aún más dañada. Lo mejor es tener una reacción proactiva e informar a tiempo a los clientes para que puedan cambiar sus datos sensibles y accesos.

No nuevos del todo, pero aún más peligrosos son los llamados ataques de spear phishing. Estos ataques van dirigidos cada uno a una empresa específica y utilizan casi exclusivamente malware de día 0. Análisis de este tipo de ataques a empresas han mostrado que hay malware de día 0 que es desarrollado y utilizado solo para un ataque específico. La inversión financiera por parte de los atacantes es muy alta y con un objetivo muy concreto. Es muy difícil defenderse de estos ataques, pero no imposible. Contar con empleados bien formados y sensibilizados respecto a los ataques evita con frecuencia el éxito de los agresores.