Verschlüsselungstrojaner können jedes Unternehmen treffen

Weltweite Umfragen belegen, dass man gerade Unternehmen primär mit Verschlüsselungs- oder Erpressertrojanern, also Ransomware, angreift. Meist gelingt das per Spam-Mails mit verseuchten Links oder gefährlichen Dateien im Gepäck. Aber es gibt Mittel, um sich präventiv zu rüsten, und eine Checkliste für den Notfall.

Angreifer haben verstanden, dass aktive Ransomware (Erpressungstrojaner) und dadurch verschlüsselte Daten eine effektivere Attacke gegen Unternehmen sind als nur ein klassischer Trojaner-Angriff, der etwa Daten ausspioniert. Der Aufwand ist zwar für den Angreifer teilweise größer, aber die mögliche Beute bei Firmen ist ungleich höher als bei einer Attacke gegen eine Privatperson. Denn viele Privat-Nutzer sind nicht gewillt für ihre Daten zu zahlen, löschen einfach den PC und installieren alles neu. In einem Unternehmen geht das meist nicht so einfach. Oft erwischt der Cyber-Angriff wichtige Daten auf einem PC oder der Angriff weitet sich über ein vorhandenes Firmennetzwerk aus und verschlüsselt die PCs ganzer Abteilungen.

Präventivarbeit vor der Verschlüsselungstrojaner-Attacke

Umfragen zufolge gibt es Unternehmen, die sogar mehrmals pro Tag mit einem Erpressungstrojaner attackiert werden. Das belegen auch Protokolle großer Anbieter von Sicherheitslösungen. So veröffentlichte etwa Trend Micro im Februar 2020, dass seine Lösungen im Jahr 2019 weltweit über 61 Millionen Angriffe speziell mit Ransomware abgewehrt hätten. Auch Kaspersky und Sophos melden jeweils, dass sie in 2019 Ransomware-Angriffe im zweistelligen Millionenbereich vereitelt haben.

Der Einsatz einer starken Endpoint-Security-Lösung ist somit auch ein gutes Stück Präventivarbeit für ein Unternehmen. Wie gut die Lösungen schützen, belegen auch die ständigen Prüfungen von AV-TEST von Schutzlösungen für Unternehmen.

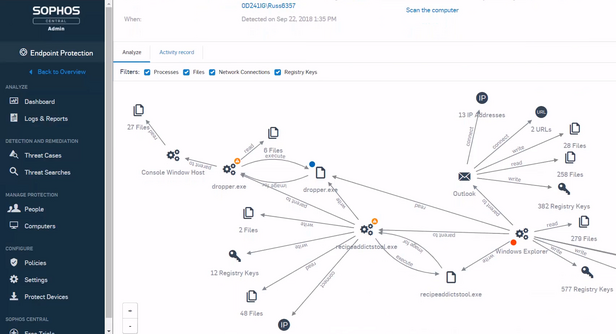

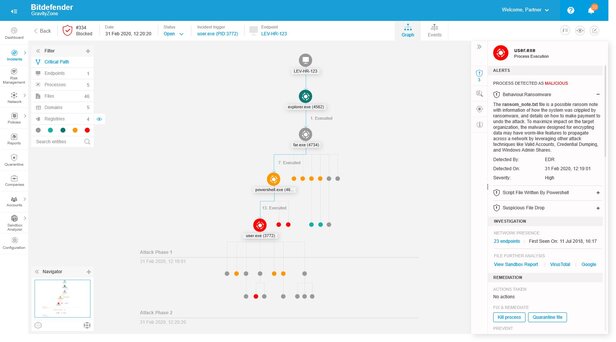

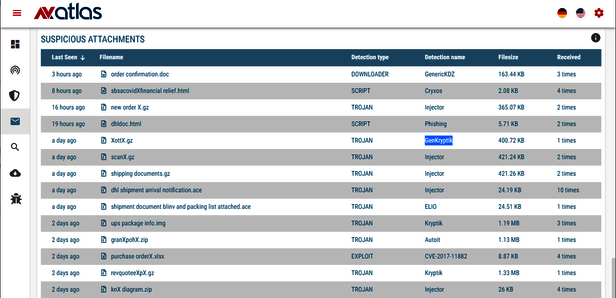

Neben Endpoint-Lösungen empfiehlt sich auch der zusätzliche Einsatz von Endpoint Detection and Response-Modulen – kurz EDR – und auch SIEM-Lösungen – Security Information and Event Management. Die Lösungen decken Ungereimtheiten bei Zugriffen von unbefugten Nutzern auf. Greifen Accounts mit niedrigen Zugriffsrechten auf die falschen Daten zu, reagieren diese Tools und schlagen Alarm. Viele Endpoint-Lösungen haben inzwischen ein EDR-Modul integriert und erhöhen so den Schutz des Unternehmensnetzwerks. SIEM-Lösungen hingegen sind zwar eigenständige Produkte, aber sie lassen sich leicht mit Endpoint-Lösungen koppeln, da diese oft die passenden Schnittstellen mitbringen.

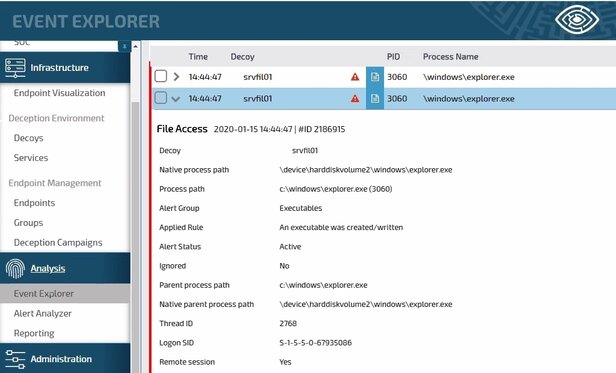

Ebenfalls interessant sind sogenannte Deception-Tools für Netzwerke. Sie stellen Köder und Fallen für Eindringlinge bereit und führen sie in vorbereitete Schatten-Netzwerke mit falschen Daten. Auf diese Weise lassen sich die Ziele eines Angreifers leichter analysieren. Cybergangster deponieren auch oft Verschlüsselungstrojaner an zentralen Positionen und wollen diese dort ausführen. Solche Attacken laufen dann ins Leere, da die Ablage der Dateien protokolliert wurde und sich gefährliche Apps per Klick auswerten lassen.

Schulungen der Mitarbeiter sind essenziell

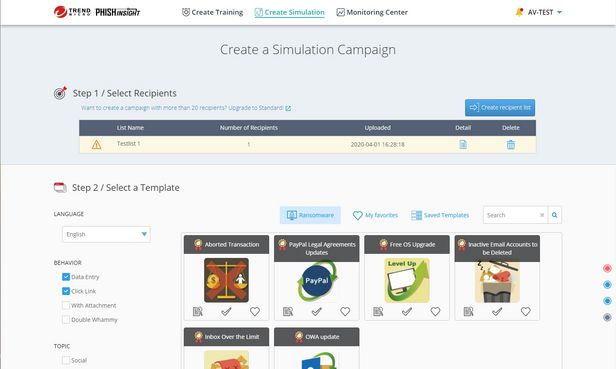

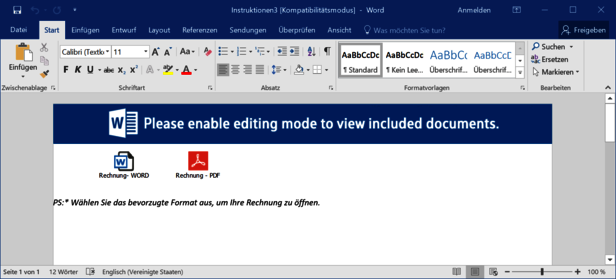

Der Hauptangriff mit Ransomware erfolgt in etwa 80 Prozent der Fälle per Spam-Mail. Darin befindet sich entweder ein Link, der zu einer verseuchten Webseite führt, oder es ist eine gefährliche Datei angehängt. In vielen Fällen greifen hier bereits die Schutzlösungen ein und vereiteln den Angriff. Handelt es sich um eine Zero-Day-Attacke, so kann aber der Angriff gelingen, wenn der Mitarbeiter als letztes Glied der Abwehrkette nicht richtig reagiert. Daher ist es sehr zu empfehlen, dass man die Mitarbeiter auf diese Art der Attacken schult. Einige Hersteller und auch Systemhäuser bieten dazu Security-Awareness-Schulungen an. Es gibt sogar Plattformen mit Test-Tools für Unternehmen, wie etwa von Proofpoint, Kaspersky oder Trend Micro. Dort lassen sich an die eigenen Mitarbeiter Mails mit harmlosen Phishing-Tools versenden, die sich im System melden, wenn sie durchkommen. Somit können Unternehmen prüfen, auf was die Mitarbeiter reagieren und auf welche Tricks sie immer noch hereinfallen. Ein Training, dass sich für Unternehmen lohnen kann.

Das Worst-Case-Szenario

Viele Unternehmen mussten bereits erfahren, wie schnell sich eine Notlage mit verschlüsselten PCs und Ransomware zuspitzt und dass man erst einmal die richtigen Antworten zur Lage finden muss. Hier eine kleine Liste der wichtigsten Fragen und Antworten:

1. Haben wir ein Backup der Daten?

Das ist die am meisten gestellte erste Frage, denn gibt es ein sehr aktuelles Backup, dann lassen sich die verschlüsselten Daten zur Analyse extern sichern und die betroffenen Arbeitsstationen oder Server zurücksetzen. Oft gibt es sogar Backups, aber diese sind in der Regel nicht tagesaktuell – häufig sind sie sogar recht alt. Daher wollen Unternehmen die verschlüsselten Daten nicht einfach aufgeben. Aber meistens lassen sich auch ältere Backups schneller manuell aktualisieren, als aktuelle Daten langwierig zu entschlüsseln.

2. Müssen wir nun Anzeige erstatten?

Bei europäischen Unternehmen verpflichtet die EU-DSGVO, den Verlust der Daten bei der zuständigen Datenschutzbehörde innerhalb von 72 Stunden zu melden. Eine polizeiliche Anzeige ist zwar nicht vorgeschrieben, aber zu empfehlen. In den USA gibt es keine einheitliche Regelung. Sie ist von Bundesstaat zu Bundesstaat unterschiedlich. Lediglich Kalifornien hat den Inhalt des EU-DSGVO in seinem CCPA (California Consumer Privacy Act) sehr weitgehend adaptiert. Allerdings: handelt es sich um verlorene Daten von EU-Bürgern, muss auch ein US-Unternehmen in Europa nach der EU-DSGVO reagieren. Egal, wo sich sein Hauptsitz befindet.

3. Sollen wir zahlen oder nicht?

Die klare Aussage ist: zahlen Sie nicht! Warum? Jeder gezahlte Cent finanziert Angreifern die nächste Attacke auf andere Firmen und eventuell auch die nächste auf Ihr Unternehmen. Dazu kommt, dass ein Unternehmen auch nach der Entschlüsselung nicht sicher sein kann, dass sein Netzwerk nicht noch weiter kompromittiert ist. Daher sollte jedes verfügbare Budget in die Datenwiederherstellung und Analyse des Netzwerks verwendet werden.

Erst Forensik-Daten sichern, dann Daten wiederherstellen

Ist ein Unternehmen gut vorbereitet, dann kann es die verlorenen Daten in der Regel wiederherstellen. Ehemals betroffene Unternehmen berichten, dass alle Maßnahmen viel Zeit und Ressourcen benötigen und in einzelnen Fällen auch Daten einzelner Nutzer neu erfasst werden mussten. Leider stellen die IT-Verantwortlichen in Unternehmen die Daten zu schnell her und löschen einfach befallene Systeme. Es ist besser, wenn die IT-Abteilung die attackierten Systeme sichert und zum Beispiel in virtuellen Maschinen untersucht. Auf diese Weise, etwa durch die Analyse der Log-Dateien, lassen sich oft auch weitere Wege oder zusätzliche versteckte Daten in einem Netzwerk ausfindig machen. Sind diese gefunden und analysiert, ist das Reinfizieren kaum wahrscheinlich.

Auch die zu Beginn angesprochenen Zusatz-Schutzmodule wie EDR und SIEM sind bei der Analyse der forensischen Daten sehr hilfreich. Mit ihnen können Fachleute weitere Bewegungen durch das Netzwerk verfolgen und alle Dateien und weiteren Zugriffe finden. Die Analysedaten lassen sich dann auch in vorhandene Schutzlösungen übertragen, die dann etwa das Netzwerk nach Dateien mit bestimmten Hashwerten scannen.

Datenanalyse mit Hilfe von Online-Services

Das Thema Ransomware ist für viele Sicherheits-Unternehmen ein so wichtiges Thema, dass sie dafür Sammelplattformen mit Informationen und Entschlüsselungsinformationen und Tools gestartet haben. Ein sehr bekanntes Projekt ist „No More Ransom“. Dort finden sich auch für eine sehr große Anzahl von Verschlüsselungstrojanern die passenden Decrypter-Programme. Teilweise wurden in den letzten Monaten und Jahren von Behörden und Spezial-Teams sogenannte Steuer-Server für Ransomware gefunden und gesichert. Danach wurden die Server freigeschaltet und mit Hilfe der auf der Plattform angebotenen Tools die kostenfreie Entschlüsselung der Daten angeboten. Die Liste an Informationen, Tools und Daten zum Entschlüsseln wächst dort stetig. Eine weitere frei zugängliche Tool-Sammlung findet sich auch bei ID Ransomware und beim Advanced Cyber Defence Centre.

Teilweise ist es für IT-Abteilungen schon sehr hilfreich, den Angreifer zu enttarnen. Das gelingt meist mit der Textdatei, in welcher die Angreifer die Anleitung zur Zahlung beschreiben. Anhand des Textes erkennen die zuvor genannten Plattformen bereits die Angreifer und die verwendete Ransomware. Reicht das nicht, lassen sich etwa auch kleine Dateien auf das „No More Ransom“-Portal hochladen und identifizieren. Auch das Booten der verschlüsselten Workstation mit Rettungs-Sticks oder DVDs fördert meist sehr zuverlässig die genaue Bezeichnung des Angreifers zu Tage. Die Verschlüsselung lässt sich damit aber leider nicht zurücknehmen. Empfehlenswerte Tools, wie Boot-Sticks und -DVDs hat AV-TEST in einem Test geprüft.

Backup-Strategien und Cloud-Sicherungen

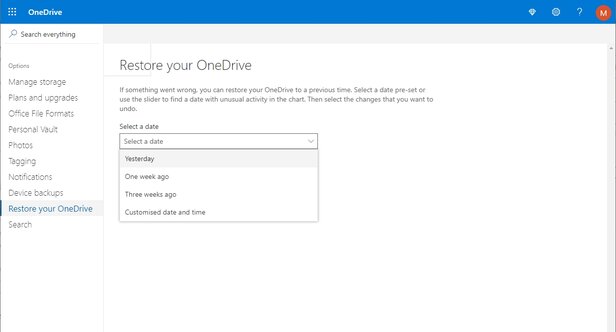

Ein Unternehmen muss auf ausgefeilte Backup-Strategien setzen. Meistens ist das ab einer bestimmten Firmengröße auch der Fall. Im Bereich Small-Office Home-Office (SOHO) und kleinen und mittleren Unternehmen (KMU) wird das Thema Backup oft noch zu wenig in den Fokus gestellt. Das ist unverständlich, da der Markt eine breite Palette an flexiblen und bezahlbaren Lösungen anbietet. So beinhalten viele Lösungen sogar schon Sensoren, die auf das massenhafte Umbenennen von Daten reagieren, dann Prozesse blockieren und On-Demand die Daten wiederherstellen.

Auch viele Cloud-Anbieter haben bereits auf das Thema Verschlüsselungstrojaner reagiert und ihre Services auf den Cloud-Plattformen angepasst. Da im Bereich Cloud-Storage stets mit Dateiversionierung gearbeitet wird, stehen immer Kopien aller Dateien bereit. Werden unerwartet in großen Mengen Daten auf dem Cloud-Server verschlüsselt, verweigert die Plattform meist den weiteren Zugriff. Wird das Verschlüsseln nicht oder zu spät unterbunden, bieten die Cloud-Betreiber passende Werkzeuge, um die gesicherten Versionen automatisch wiederherstellen zu lassen.

Gezieltere Ransomware-Angriffe und neue Strategien

Guido Habicht,

CEO AV-TEST GmbH

Malware-Entwickler und Cybergangster entwickeln ständig neue perfide Strategien für ihre Angriffe.

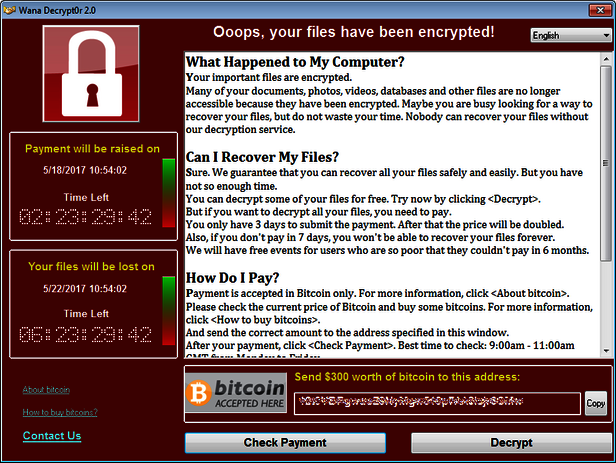

In den letzten Jahren liefen die klassischen Attacken so ab: die Ransomware dringt bei einem PC ein und verschlüsselt alle Daten auf allen verbundenen Laufwerken und Netzlaufwerken. Wird die Forderung – meist in Bitcoins – gezahlt, erhalten die Opfer in vielen Fällen ein Tool, welches die Daten entschlüsselt. Bei diesem Vorgang flossen in der Regel keine Daten ins Internet ab; eine Garantie dafür gab es aber nie.

Bei neueren Attacken versuchen die Angreifer den Druck auf die Unternehmen zu erhöhen und wollen vorhandene Backups entwerten: die Angreifer ziehen die Daten ab, etwa Kundendaten, und drohen dann mit einer Veröffentlichung auf einer Webseite. Einige Unternehmen reagieren hier falsch, da sie einen noch größeren Imageschaden fürchten. Besser ist hier eine proaktive Reaktion: werden die Kunden rechtzeitig informiert, können sie sensible Daten und Zugänge ändern.

Nicht ganz neu, aber noch gefährlicher sind sogenannte Spear-Phishing-Attacken. Solche Angriffe sind gezielt auf ein Unternehmen zugeschnitten und verwenden dabei fast ausschließlich 0-Day-Malware. Analysen von solchen Unternehmensangriffen haben gezeigt, dass bestimmte 0-Day-Malware nur für diesen Angriff entwickelt und verwendet wurde. Der finanzielle Einsatz der Angreifer ist dabei hoch und ganz gezielt. Die Abwehr dieser Attacken ist schwer, aber nicht unmöglich. Gerade gut geschulte und für Angriffe sensibilisierte Mitarbeiter verhindern oft den Erfolg der Angreifer.