Le test Advanced Threat Protection confronte des solutions de protection à des ransomwares

Toutes les attaques de ransomwares de grande envergure suivent un schéma particulier utilisé par les groupes APT. C’est pourquoi AV-TEST a simulé en laboratoire l’attaque de 14 solutions de protection pour entreprises suivant 10 scénarios sophistiqués de menaces persistantes avancées, et tenté de crypter les systèmes avec des ransomwares. Chaque étape de l’attaque a été analysée et évaluée selon la matrice MITRE ATT&CK. Le test le montre : bon nombre de produits destinés aux entreprises sont des remparts efficaces pour protéger les systèmes.

Chaque jour, les suites antivirus pour entreprises doivent identifier, classifier et bloquer des milliers d’attaquants. Le laboratoire d’AV-TEST teste déjà tous les deux mois cette protection classique lors de tests de certification pour logiciels de protection pour entreprises et contrôle ainsi la sécurité constante des produits.

Dans le test actuel Advanced Threat Protection, le laboratoire a testé les performances de 14 plates-formes de protection des terminaux (Endpoint Protection Platforms, EPP) contre de nouveaux scénarios d’attaque avec des ransomwares encore inconnus, sur le modèle de ceux utilisés par les groupes de hackers. Beaucoup de ces attaques ont malheureusement été couronnées de succès ces derniers temps, comme l’ont rapporté de nombreux médias.

Certains groupes APT ont déjà été numérotés de 1 à 41 par différentes entreprises de sécurité, car ils apparaissent sous plusieurs noms. D’autres conservent un nom de groupe. Le groupe APT38 a par exemple utilisé le ransomware Hermes avec un cryptage AES de 256-bits. APT41 a acheté le Ransomware-as-a-Service (RaaS) Encryptor RaaS pour ensuite demander une rançon à des entreprises. Le groupe FIN7 s’est spécialisé dans les attaques de serveurs de virtualisation ESXi de VMare avec le ransomware Darkside. Le groupe TA505 qui a crypté de nombreuses données à l’aide du ransomware LockerGoga est lui aussi bien connu. Ce logiciel a par exemple été utilisé contre le fabricant d’aluminium norvégien Norsk Hydro. De nombreux groupes APT moins renommés ont régulièrement recours à des variantes de ransomwares ayant fait leurs preuves, tels que REvil, Ryuk, Maze, Conti ou NotPetya.

Le site web de MITRE met à disposition des informations détaillées sur les groupes APT et les logiciels malveillants. MITRE dresse la liste de tous les groupes APT et propose une description des différentes attaques et méthodes par numéro « T ».

Dans tous les scénarios testés par AV-TEST, l’attaque commence par un e-mail contenant une pièce jointe dangereuse qui au final exécute le ransomware – comme le prévoient la plupart des groupes APT. Dans le présent test, ce sont 10 représentants différents de ransomwares qui, en cas d’impact final (« Impact »), cryptent le système Windows ciblé, puis exigent une rançon. Mais de nombreuses solutions pour entreprises stoppent ces attaques en direct surveillées avant qu’elles n’aient pu sévir. Pour qu’un produit obtienne le certificat « Advanced Approved Endpoint Protection », il doit atteindre au moins 75 % des points du score Protection à l’issue du test, soit 25,5 points dans le test actuel. Tous les 14 produits ont obtenu la certification lors de ce test.

14 solutions soumises au test Advanced Threat Protection

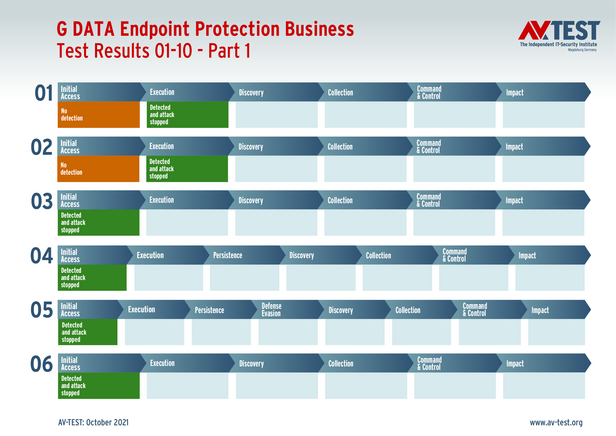

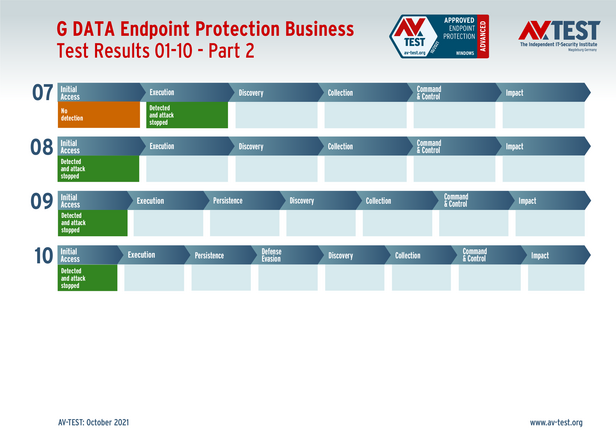

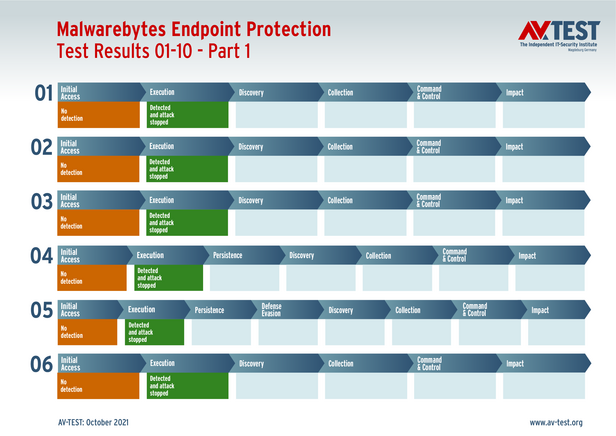

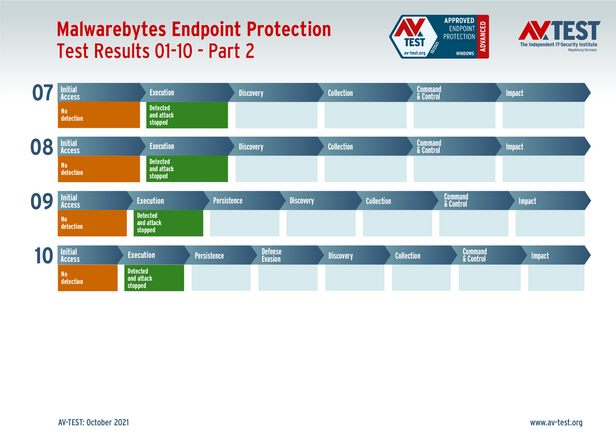

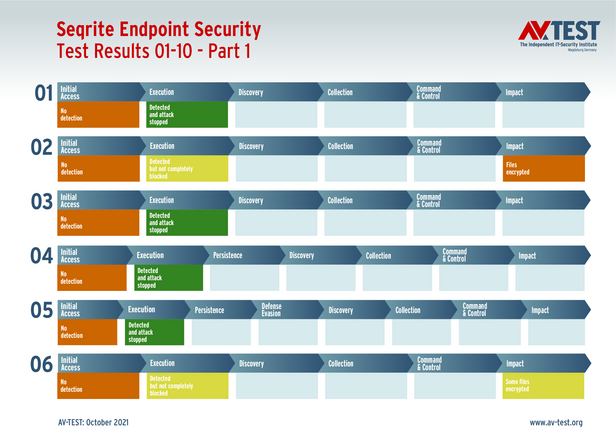

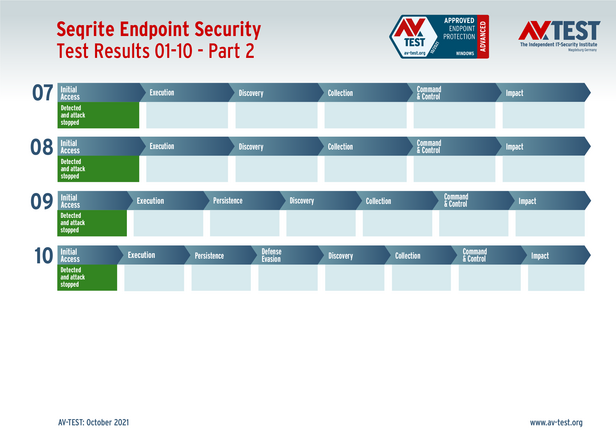

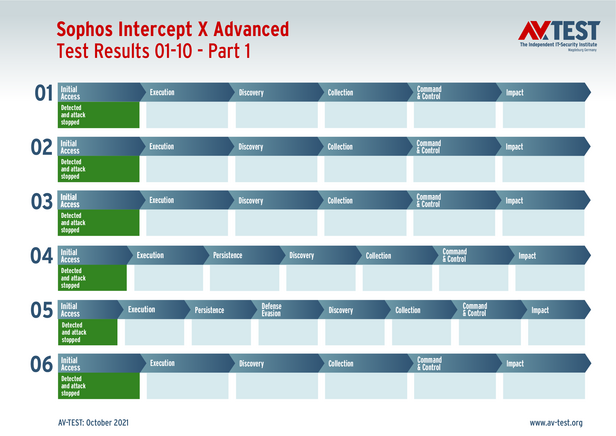

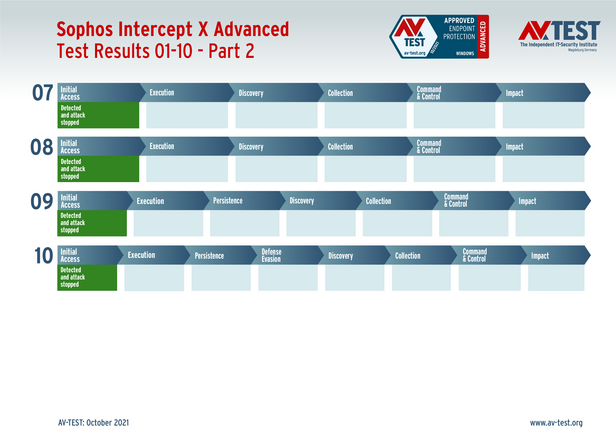

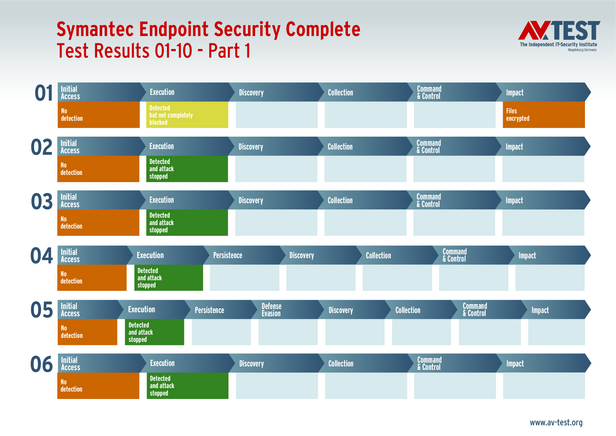

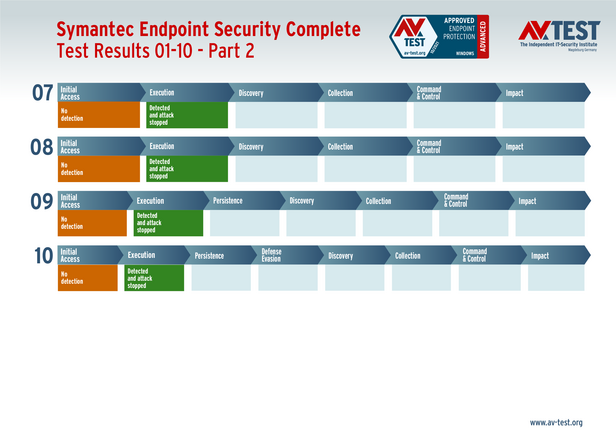

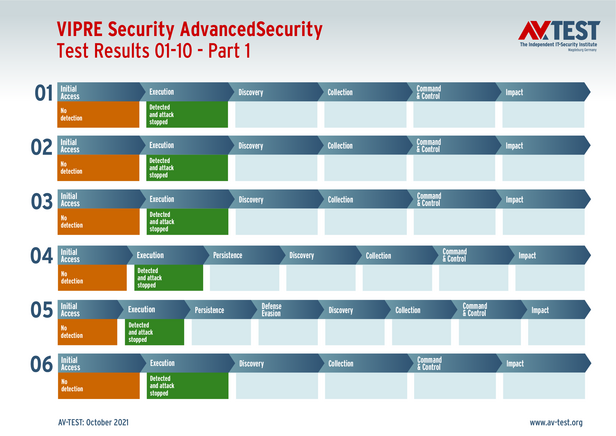

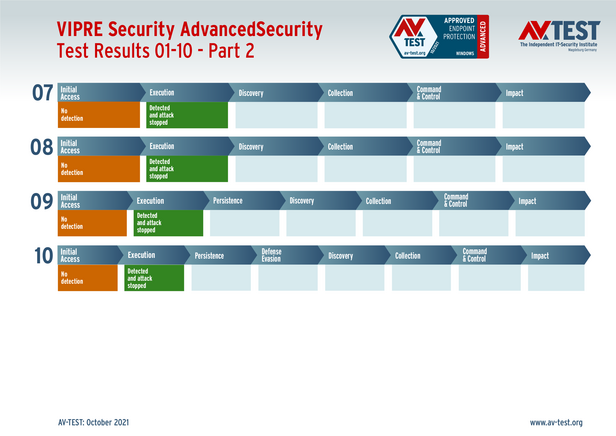

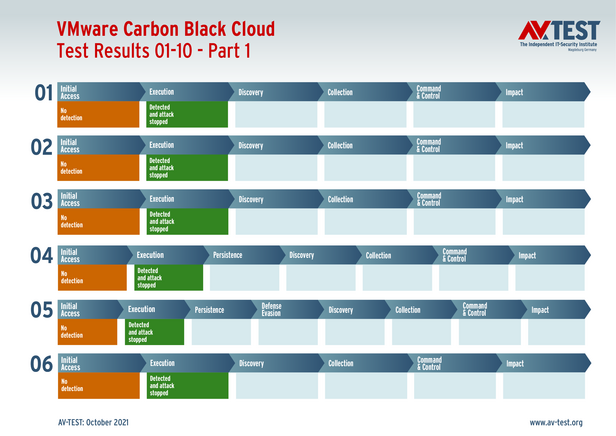

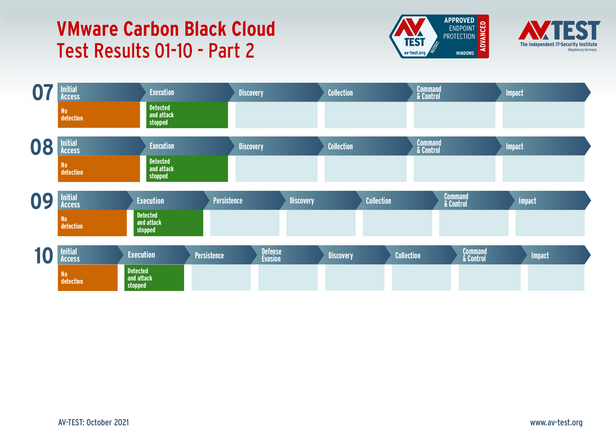

Une attaque APT (Advanced Persistent Threat) suit généralement un modèle et se déroule en plusieurs étapes. Lorsqu’une attaque survient, il se peut qu’elle passe inaperçue dans un premier temps, mais qu’elle soit remarquée lors d’opérations ultérieures. Il se peut également qu’une attaque soit détectée, mais pas totalement empêchée. Afin de documenter ses résultats, le laboratoire utilise une matrice d’évaluation sur le modèle de MITRE ATT&CK. L’avantage est que la méthode appliquée est comparable au niveau international. La matrice suit le déroulement d’une attaque en permettant l’évaluation des étapes les plus importantes. Même si un scénario d’attaque compte 6 à 8 étapes, seules 3 ou 4 seront évaluées. En effet, le laboratoire documente certaines étapes intermédiaires pour avoir une meilleure vue d’ensemble, mais celles-ci ne sont pas pertinentes dans la protection à proprement parler.

L’article suivant expose comment le laboratoire évalue les attaques en particulier et ce qui se cache derrière la matrice MITRE ATT&CK : « Nouvelles défenses :des solutions EPP et EDR contre les attaques APT et les rançongiciels sur le banc d'essai ».

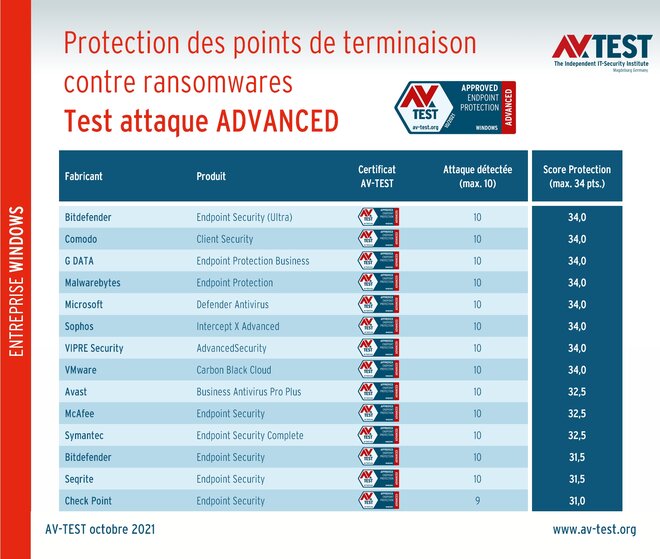

Les solutions pour entreprises mises au banc d’essai sont celles d’Avast, Bitdefender (deux solutions), Check Point, Comodo, G DATA, Malwarebytes, McAfee, Microsoft, Seqrite, Sophos, Symantec, VIPRE Security et VMware. Le laboratoire a attribué à chacune des solutions citées le certificat « Advanced Approved Endpoint Protection ».

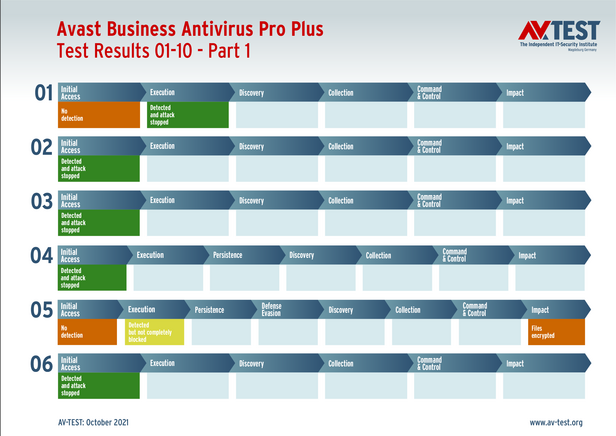

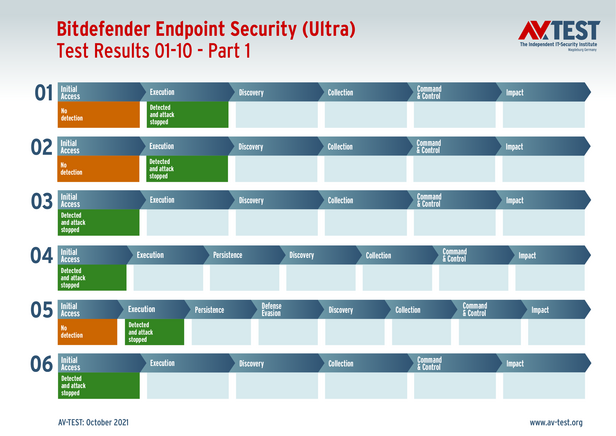

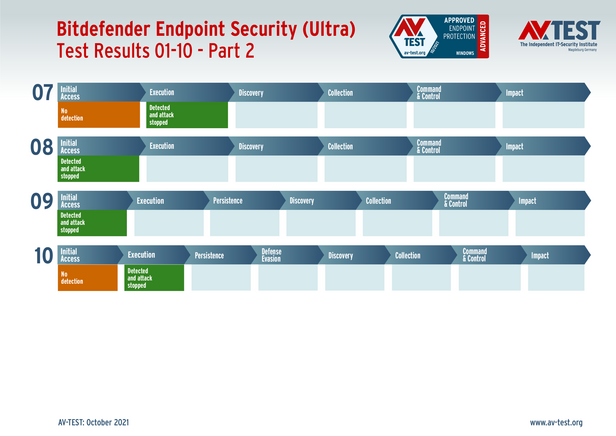

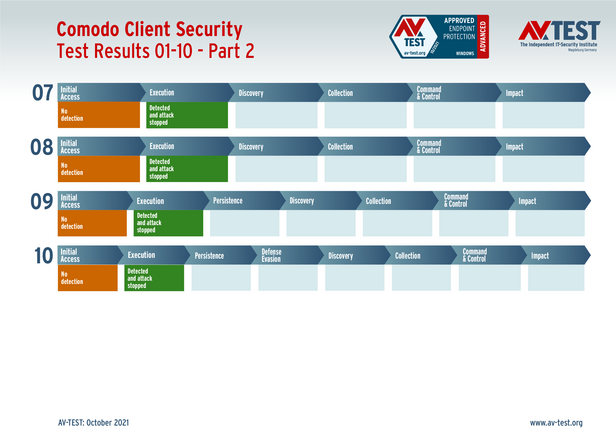

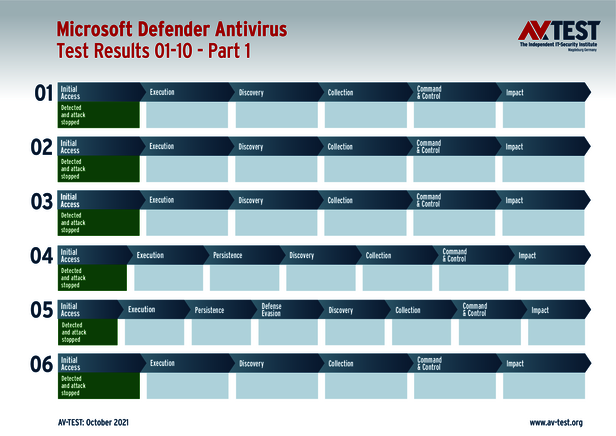

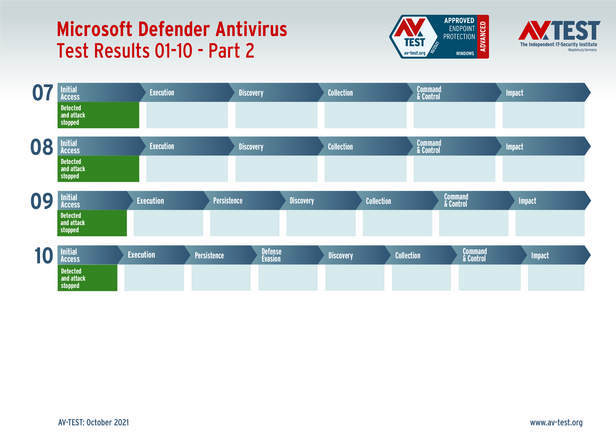

Chaque produit devait résoudre 10 cas pour lesquels il pouvait remporter jusqu’à 34 points. Les 8 solutions suivantes ont atteint la note maximale en détectant les 10 attaques : Bitdefender (Version Ultra), Comodo, G DATA, Malwarebytes, Microsoft, Sophos, VIPRE Security et VMware.

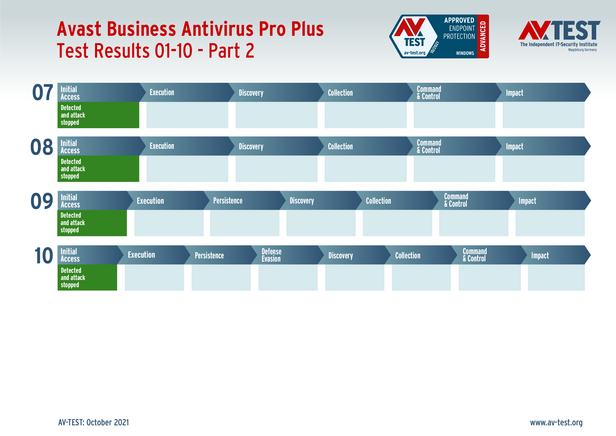

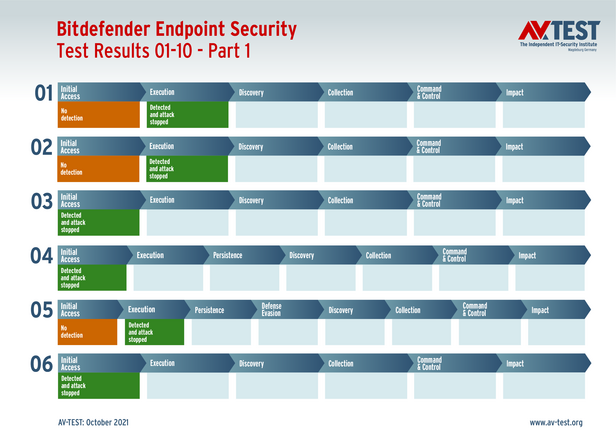

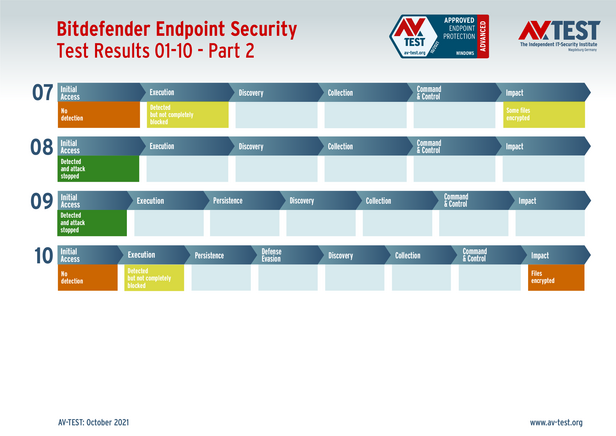

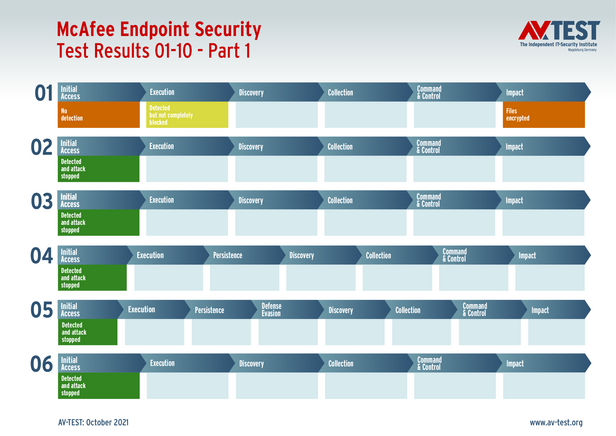

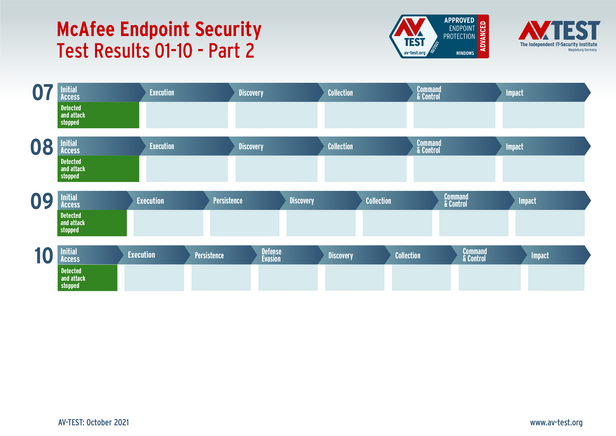

Les produits d’Avast, McAfee et Symantec ont certes également détecté toutes les 10 attaques, mais ils ont montré de petites failles de protection par la suite. Au final, ils totalisent 32,5 points sur 34. Les solutions de Bitdefender (Endpoint Security) et Seqrite obtiennent un résultat similaire avec chacune 31,5 points.

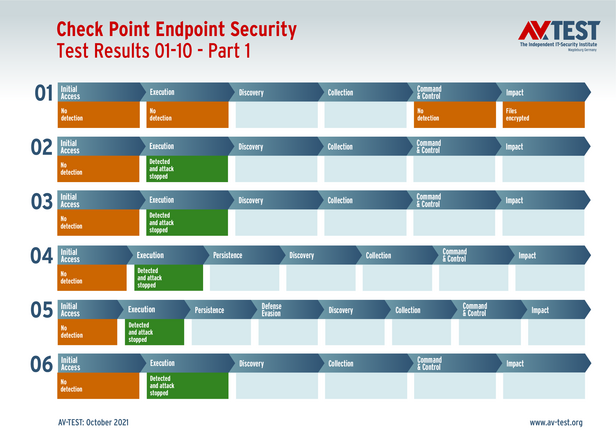

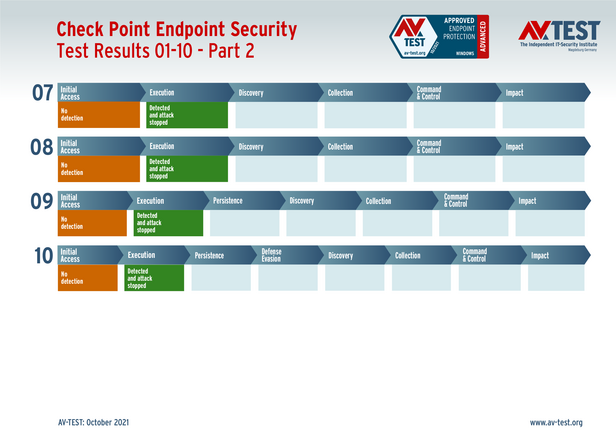

Une attaque n’a pas été détectée par Check Point, qui perd donc les 3 points possibles. Comme toutes les 9 autres attaques ont été parées sans erreur, cette solution totalise tout de même 31 points.

Déroulement et évaluation de 10 attaques

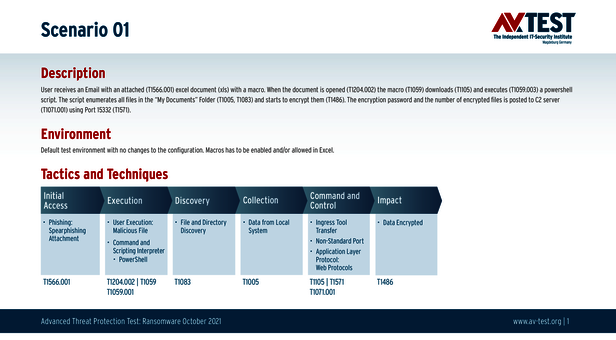

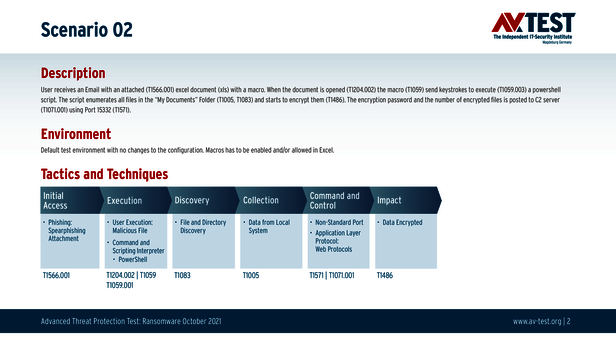

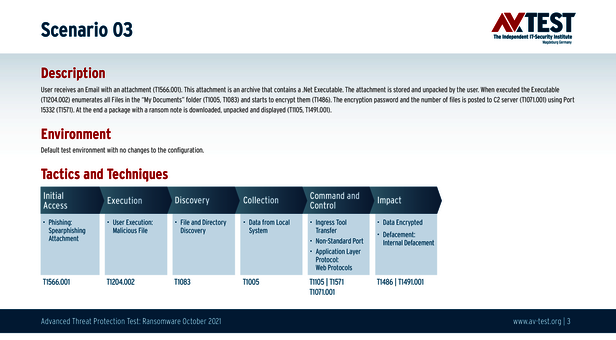

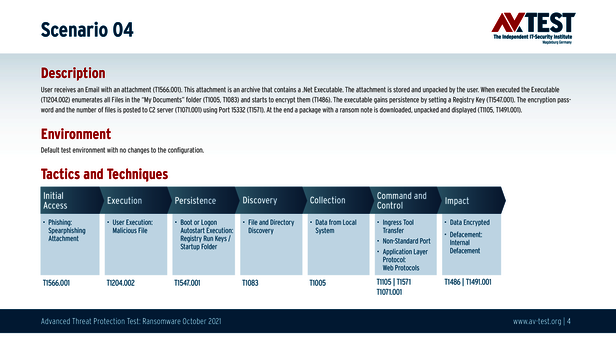

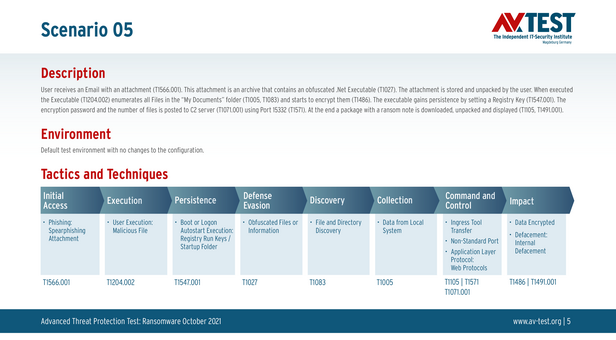

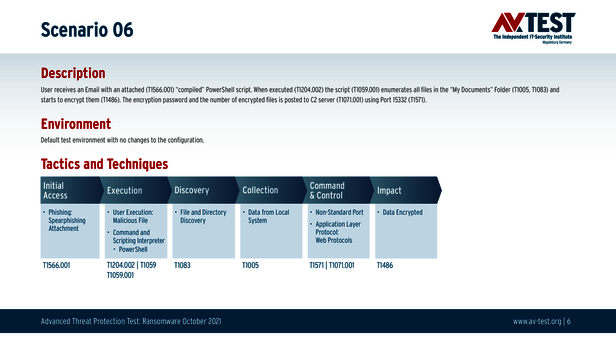

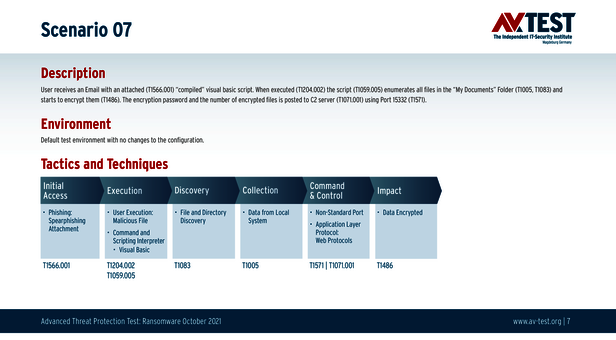

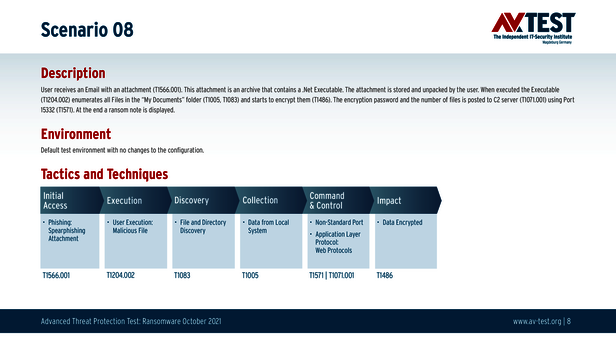

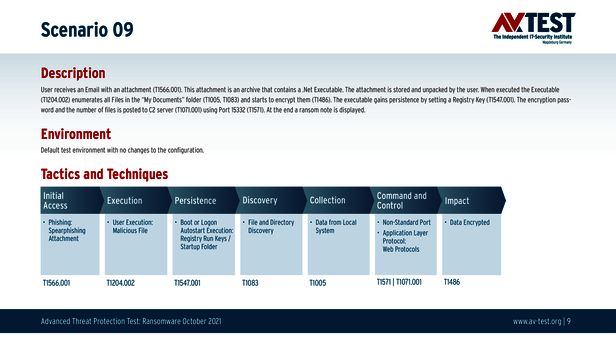

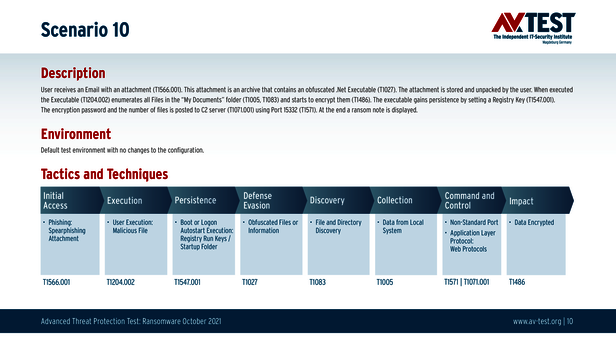

Le déroulement d’une attaque dépend du scénario. Dans ce test, le laboratoire a utilisé 10 scénarios pour une attaque de ransomware, chacune étant toujours lancée par le biais d’un e-mail contenant une pièce jointe.

Bien entendu, les 10 attaques varient toutes. La pièce jointe renferme en partie des macros qui exécutent des scripts PowerShell. Dans les scénarios, l’exécution est explicitement autorisée pour les macros, car ce ne sont pas les paramètres d’administration, mais les produits EPP qui doivent protéger. Par ailleurs, les pièces jointes renferment des applications .NET auto-exécutables, ou des scripts PowerShell ou Visual Basic compilés. Celles-ci sont parfois déguisées en un autre type de fichier. Mais il y a une constante : le but final est l’exécution du ransomware.

En principe, une attaque qui suit la MITRE ATT&CK Matrix commence par l’étape « Initial Access » ou « Execution ». En effet, soit l’attaque se déclenche automatiquement par l’accès, par exemple via un macro, soit elle est lancée par une action de l’utilisateur. Dans ce cas, le programme de protection doit déjà réagir. Si c’est le cas, il obtient un point à afficher au score Protection.

Selon le type d’attaque déjà effectuée, voire détectée, l’étape suivante dans certains cas est l’étape « Persistence ». Le logiciel malveillant dépose par exemple des clés dans le registre ou des entrées dans l’autodémarrage. La détection de cette opération est essentielle pour nettoyer un système par exemple. Si c’est le cas, le programme de protection peut également afficher un point à son score Protection.

Remarque importante : les étapes suivantes « Defense Evasion, Discovery et Collection » ne sont que documentées lors du test, car les opérations qui y sont exécutées ne sont pas dangereuses en tant que telles Il s’agit par exemple de lire la structure des répertoires et des dossiers ou de collecter et de copier des fichiers qui ne sont pas très importants pour le système. Ces opérations pourraient donc également provenir d’autres applications inoffensives. Le laboratoire enregistre ces opérations pour une documentation complète dans la matrice MITRE ATT&CK.

Contrôle du système depuis l’extérieur

Quand un système a été détourné par un script ou un macro, puis par un ransomware, l’étape suivante consiste à contacter un serveur de contrôle. Il s’agit de l’étape « Command and Control ». Le ransomware tente généralement d’utiliser des ports Windows internes à ses propres fins afin d’établir un canal. Sur ce canal, il peut alors recevoir des données telles que d’autres outils d’attaque, envoyer des données ou recevoir de nouvelles instructions.

L’étape finale est toujours le point « Impact ». C’est à ce moment que se décide ce qui doit advenir des données d’un système. Lorsqu’un ransomware est exécuté, les données d’utilisateur les plus importantes seront rapidement cryptées, voire « déménagées ». Ce qui est intéressant : même lorsqu’une suite de sécurité ou une solution de protection a préalablement identifié les étapes de l’attaque, cela ne signifie pas nécessairement que l’attaque est parée. Même si un ransomware ne se déploie que partiellement, les dommages sont généralement importants.

Le test montre que dans certains cas, la pièce jointe contaminée est détectée et – presque – complètement bloquée lors de son exécution. L’attaque n’a alors réussi que partiellement, le plus souvent certains fichiers sont cryptés, mais pas l’ensemble du système. Dans ce cas, il n’est pas accordé de point entier au score Protection. Le graphique récapitulant l’évaluation globale montre pour quels produits c’est le cas. 13 produits sur 14 ont identifié 10 attaques sur 10, mais n’ont pas pu les bloquer ou les empêcher complètement. Les produits qui ont réussi cette mission ont obtenu la totalité des 34 points sur 34, d’autres n’ont obtenu que 32,5 ou 31,5 points pour 10 attaques détectées.

Les différents graphiques d’évaluation des produits montrent exactement les étapes des attaques qui ont été parées avec succès. On y voit également, le cas échéant, les erreurs commises.

Conclusion du test Advanced Threat Protection

Les scénarios utilisés lors du test correspondent aux méthodes d’attaques avec ransomware auxquelles ont recours les groupes APT. L’évaluation montre que la plupart des produits testés sont capables de faire face à ces attaques. Cependant, quelques fabricants doivent encore améliorer leurs solutions. En effet, une attaque qui n'est que partiellement détectée occasionne des dommages et laisse un système compromis qui recèle d’autres dangers.

Ce test ne concernait que les ransomwares, mais le laboratoire prépare d’autres tests Advanced Threat Protection avec d’autres menaces comme les attaques par script ou les attaques sans fichiers. La menace est différente, mais la méthode de test avec 10 scénarios d’attaque et une évaluation selon la matrice MITRE ATT&CK sera la même. Les produits auront alors à nouveau l’occasion de décrocher la mention « Advanced Approved Endpoint Protection ».