Schutzlösungen vs. Ransomware im Advanced Threat Protection-Test

Alle großen Ransomware-Angriffe folgen einem gewissen Angriffsmuster von APT-Gruppen. Daher hat AV-TEST im Labor 14 Schutzlösungen für Unternehmen mit 10 ausgeklügelten Advanced Persistent Threat-Szenarien angegriffen und versucht, die Systeme per Ransomware zu verschlüsseln. Dabei wird jeder Abwehrschritt analysiert und nach dem Muster der MITRE ATT&CK Matrix bewertet. Der Test zeigt: Viele Unternehmensprodukte sind gute Systemverteidiger.

Schutzlösungen für Unternehmen müssen in der Regel jeden Tag tausende Angreifer erkennen, klassifizieren und abwehren. Diesen klassischen Schutz testet das Labor von AV-TEST bereits alle zwei Monate mit den Zertifizierungstests für Unternehmens-Schutz-Software und prüft so die beständige Sicherheit der Produkte.

Im aktuellen Advanced Threat Protection-Test prüft das Labor 14 Endpoint Protection-Plattformen (EPP) auf ihre Leistung gegen neue, noch unbekannte Angriffs-Szenarien mit Ransomware, so wie sie Hackergruppen in der Regel ausführen. Viele davon waren in der Vergangenheit leider sehr erfolgreich, wie man auch vielen Medien entnehmen kann.

Einige APT-Gruppen wurden von verschiedenen Security-Unternehmen bereits mit den Nummern 1 bis 41 versehen, da sie auch unter mehreren Namen auftreten. Andere bleiben bei einer Gruppen-Bezeichnung. So hat etwa APT38 die Hermes Ransomware mit einer AES-256-Bit-Verschlüsselung eingesetzt. APT41 kaufte die Ransomware-as-a-Service (RaaS) Encryptor RaaS und erpresste damit Unternehmen. Die Gruppe FIN7 spezialisierte sich bei ihren Attacken auf ESXi Virtualisierungs-Server von VMware mit der Ransomware Darkside. Ebenfalls bekannt ist die Gruppe TA505, die mit der Ransomware LockerGoga viele Daten verschlüsselte. Diese Software wurde zum Beispiel auch gegen den norwegischen Aluminium-Hersteller Norsk Hydro benutzt. Viele kleinere APT-Gruppen ohne besonderen Namen setzen immer wieder auf Varianten erfolgreicher Ransomware, wie etwa REvil, Ryuk, Maze, Conti oder NotPetya.

Vertiefende Informationen zu APT Gruppen und Schad-Software bietet die Website von MITRE. MITRE führt eine Liste aller APT-Gruppen und bietet per „T“-Nummer eine Beschreibung der einzelnen Angriffe und Methoden.

In allen von AV-TEST geprüften Szenarien startet der Angriff via E-Mail und einem gefährlichen Anhang, der letztendlich eine Ransomware ausführt – so wie das auch die meisten APT-Gruppen planen. In diesem Test sind das 10 verschiedene Vertreter von Ransomware, die im Falle eines finalen „Impact“ das angegriffene Windows-System verschlüsseln und dann ihre Lösegeld-Forderung stellen. Aber so weit lassen es viele Lösungen für Unternehmen in diesen überwachten Live-Attacken gar nicht erst kommen. Damit ein Produkt das Zertifikat „Advanced Approved Endpoint Protection“ erhält, muss es im Test mindestens 75% der Schutz-Score-Punkte erreichen. In diesem Test sind das mindestens 25,5 Punkte. Alle 14 Produkte in diesem Test erhalten das Zertifikat.

14 Lösungen im Advanced Threat Protection-Test

Ein APT-Angriff (Advanced Persistent Threat) folgt meist einem Muster und läuft in mehreren Schritten ab. Erfolgt eine Attacke, so kann es sein, dass diese im ersten Schritt nicht registriert wird, aber durch das Verhalten bei weiteren Aktionen. Es kann aber auch sein, dass eine Attacke erkannt, aber nicht völlig verhindert wird. Um dies zu dokumentieren, verwendet das Labor zur Auswertung eine Bewertungsmatrix nach dem Vorbild von MITRE ATT&CK. Das hat den Vorteil, dass die Testmethode international vergleichbar ist. Die Matrix verfolgt den Ablauf einer Attacke und lässt es zu, dabei die wichtigsten Teilaktionen zu bewerten. So hat ein Angriffs-Szenario zwar jeweils 6 bis 8 Ablaufschritte, zur Bewertung kommen aber nur 3 oder 4. Denn diverse Zwischenschritte dokumentiert das Labor zwar zur besseren Übersicht, sie sind aber in der eigentlichen Gefahrenabwehr nicht relevant.

Wie das Labor die Angriffe im Speziellen auswertet und was hinter der MITRE ATT&CK Matrix steckt, lässt sich auch in diesem Artikel nachlesen: „Neue Abwehrkräfte: EPPs und EDRs im Test gegen APT- und Ransomware-Attacken“.

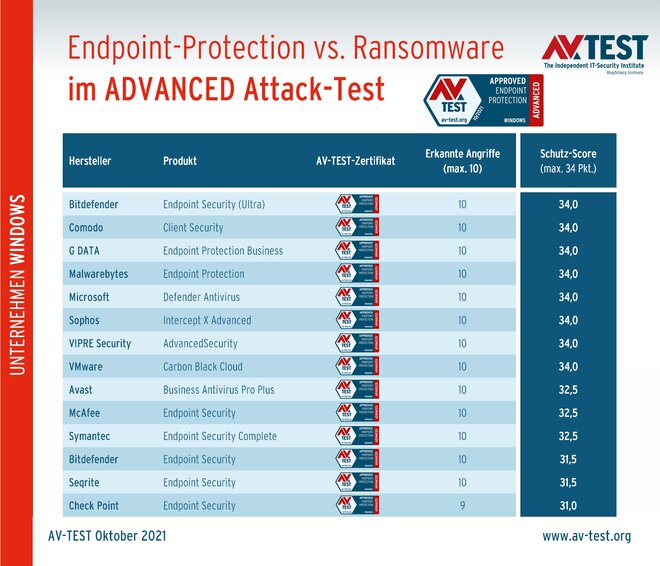

Mit im Test sind die Unternehmens-Lösungen von Avast, Bitdefender (zwei Lösungen), Check Point, Comodo, G DATA, Malwarebytes, McAfee, Microsoft, Seqrite, Sophos, Symantec, VIPRE Security und VMware. Jede der genannten Lösungen erhält vom Labor die Zertifizierung „Advanced Approved Endpoint Protection“.

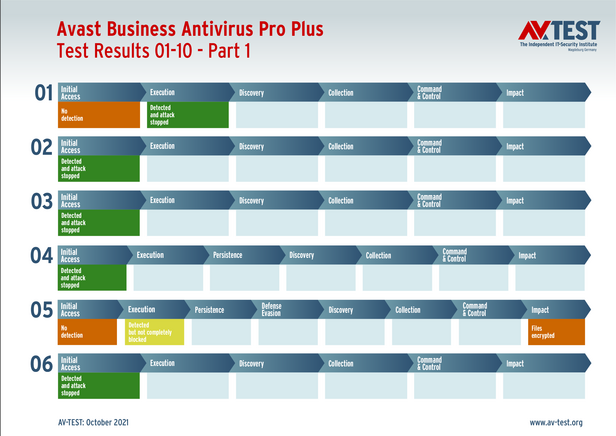

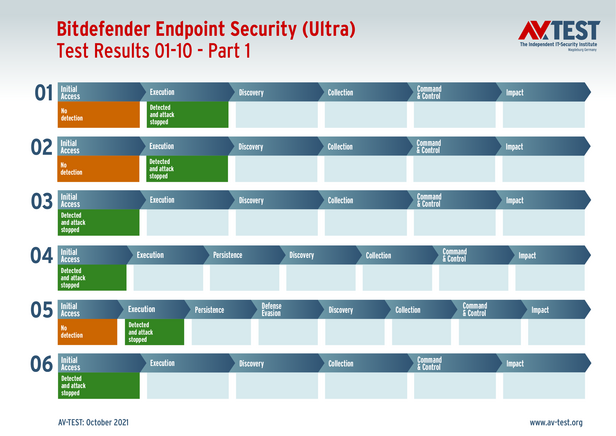

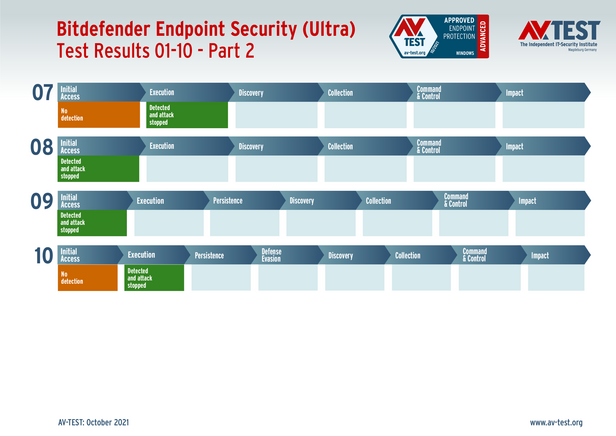

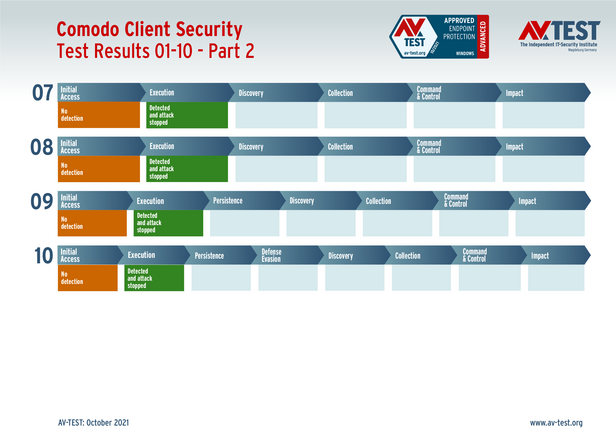

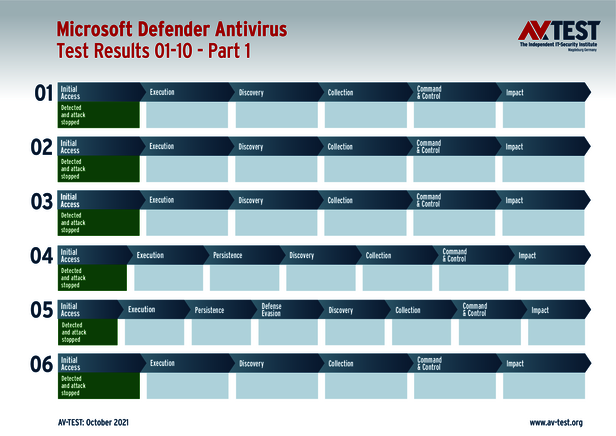

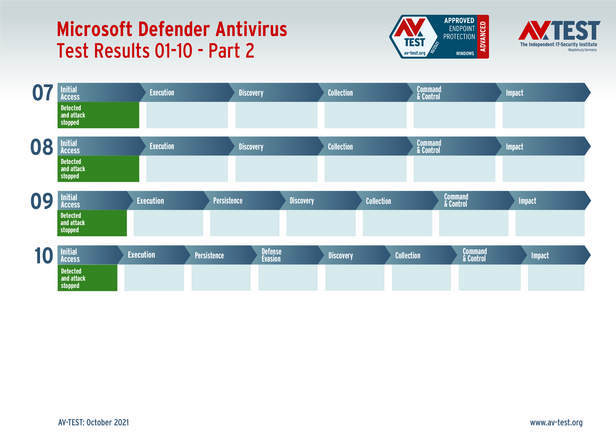

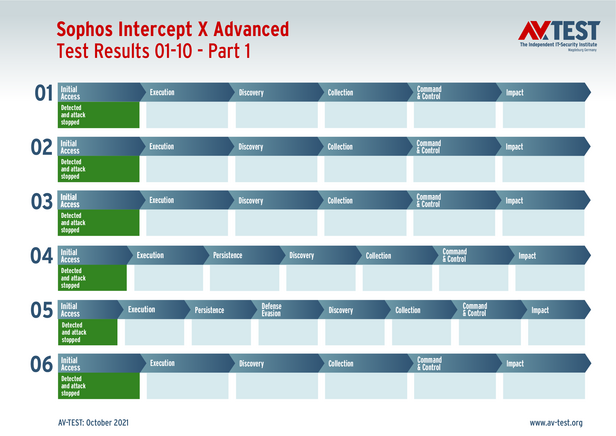

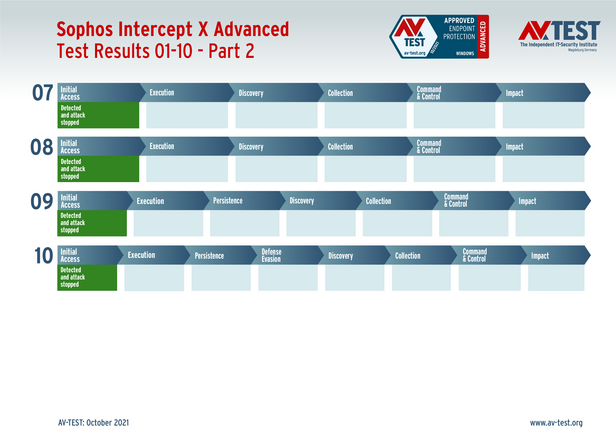

Jedes Produkt musste 10 Testfälle lösen, für die es bis zu 34 Punkte gibt. Die maximale Punktewertung bei 10 erkannten Angriffen erreichen diese 8 Lösungen: Bitdefender (Version Ultra), Comodo, G DATA, Malwarebytes, Microsoft, Sophos, VIPRE Security und VMware.

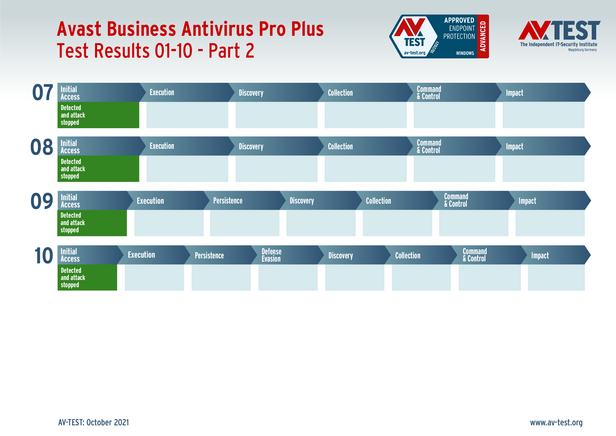

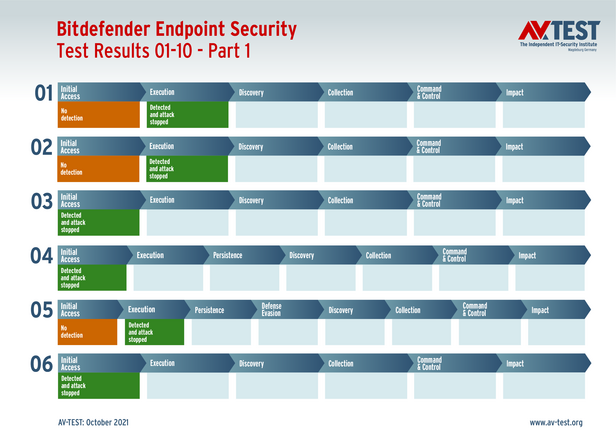

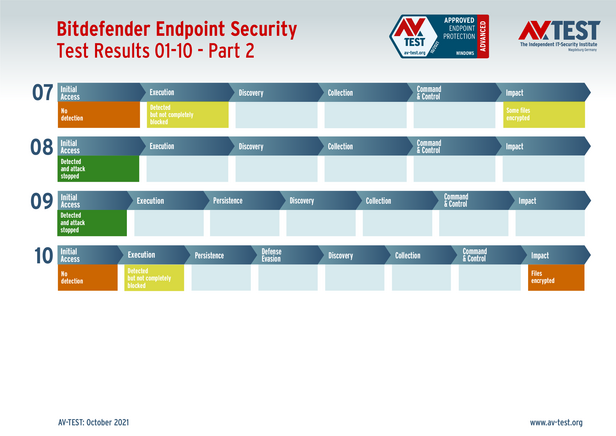

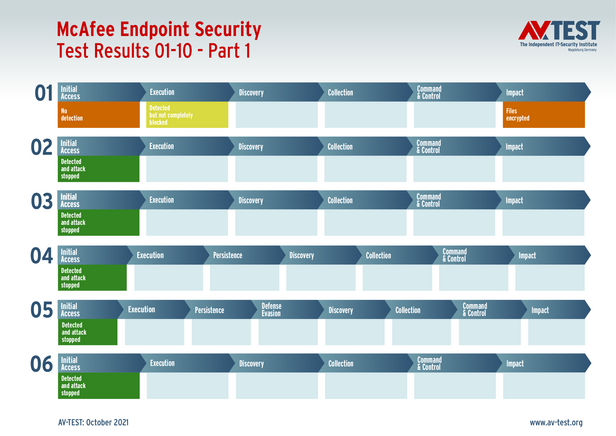

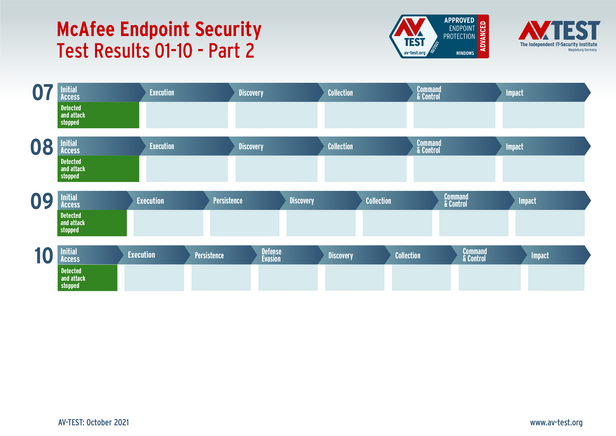

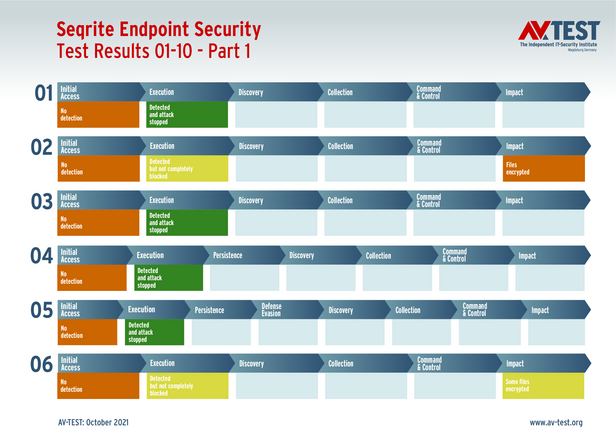

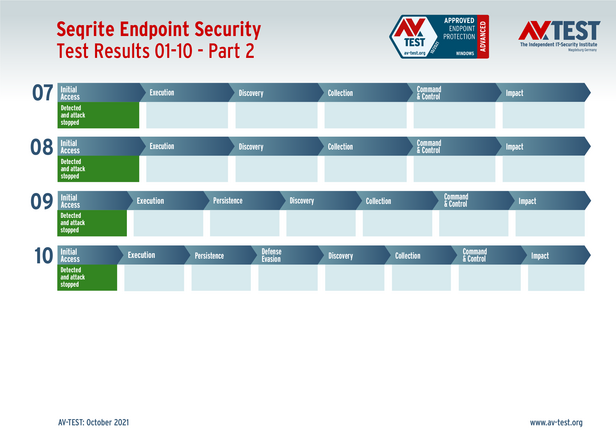

Avast, McAfee und Symantec erkennen zwar ebenfalls alle 10 Angriffe, haben aber kleine Probleme in der Abwehr im weiteren Verlauf. Unter dem Strich stehen 32,5 von 34 Punkten. Ähnlich erging es den Lösungen von Bitdefender (Endpoint Security) und Seqrite: jeweils 31,5 Punkte.

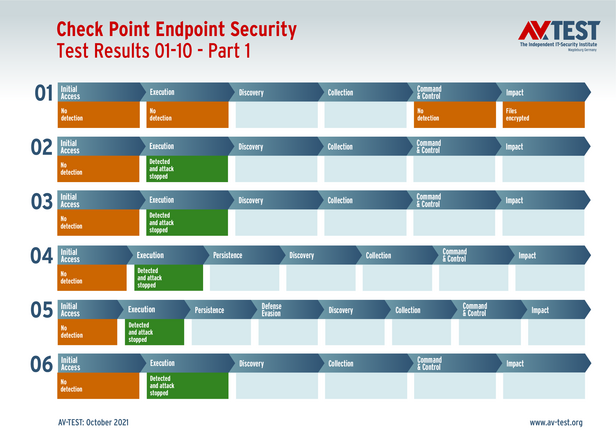

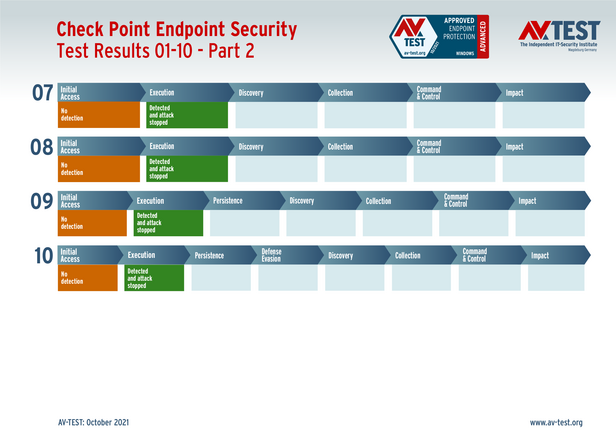

Check Point hat einen Angriff nicht erkannt und verliert die dafür möglichen 3 Punkte. Alle anderen 9 Angriffe hingegen wurden ohne Ablauffehler abgewehrt: somit bleiben 31 Punkte.

Testszenarien

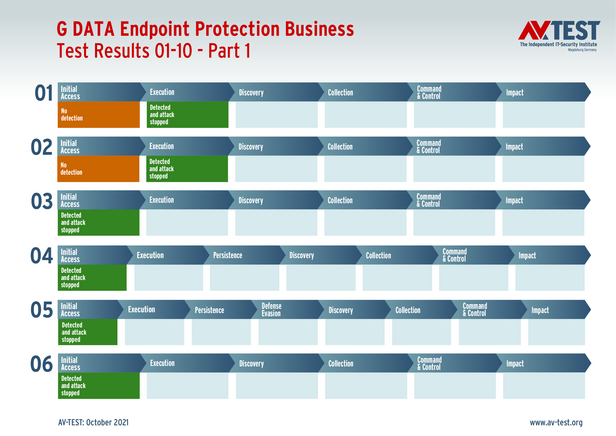

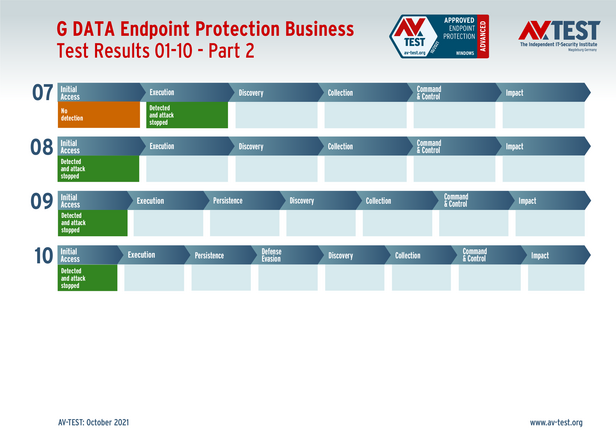

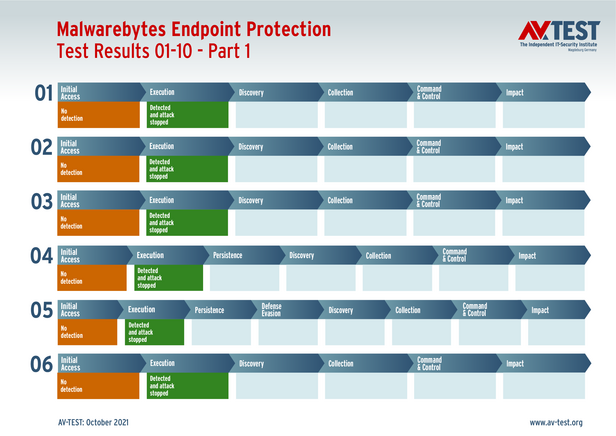

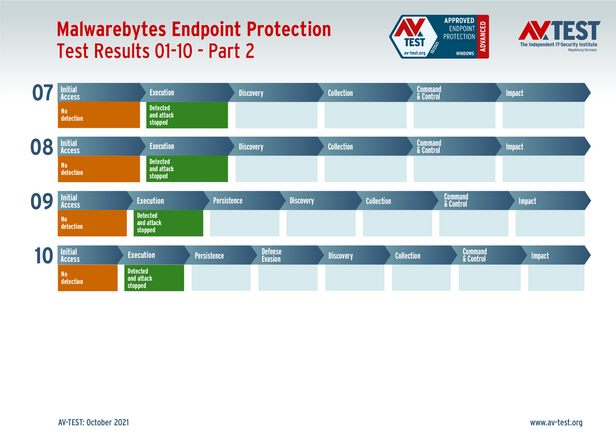

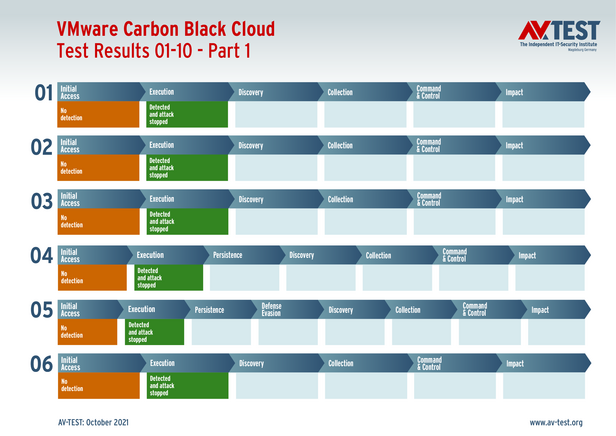

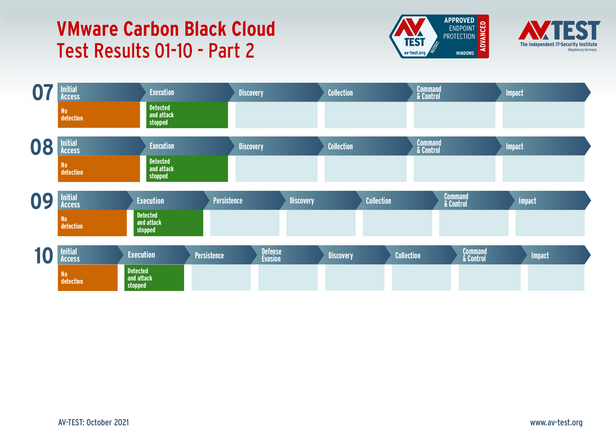

Ablauf und Bewertung von 10 Angriffen

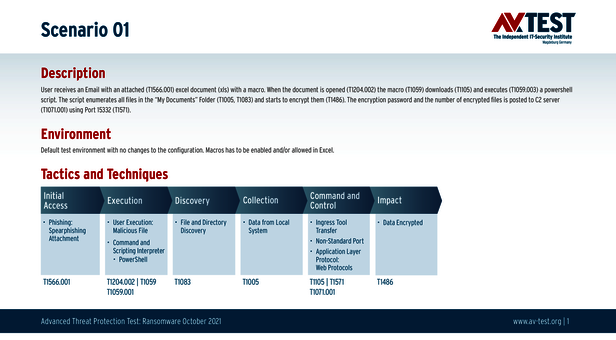

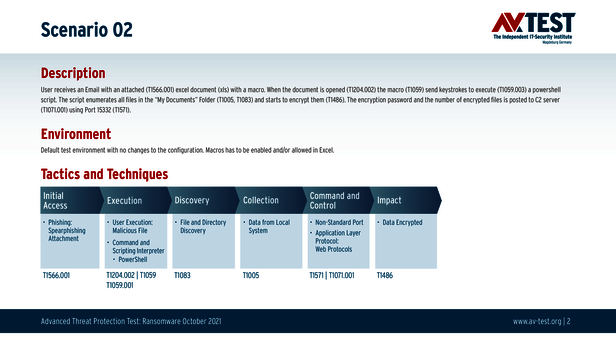

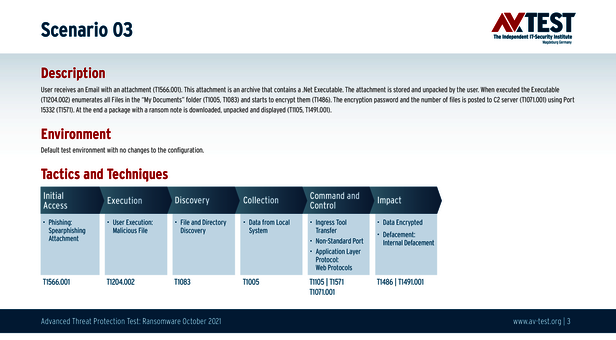

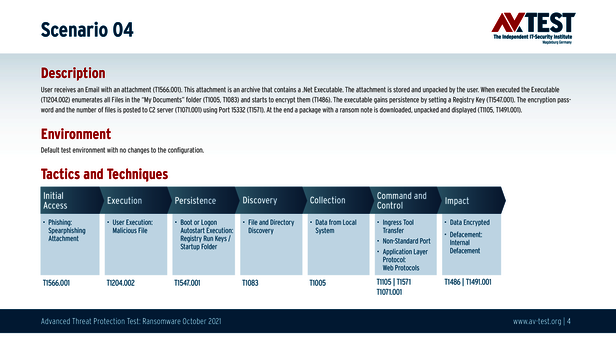

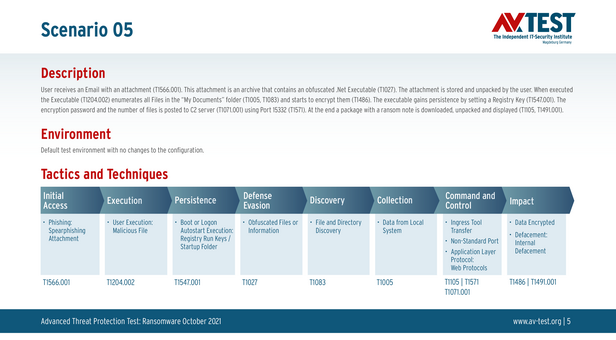

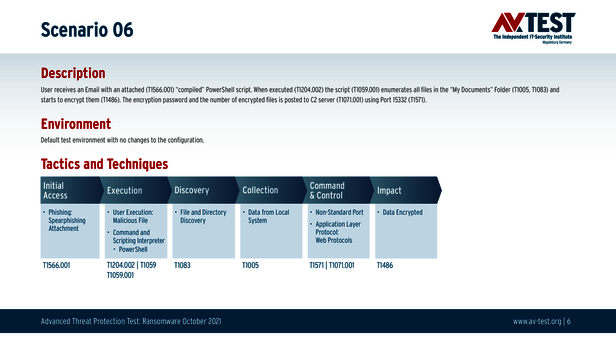

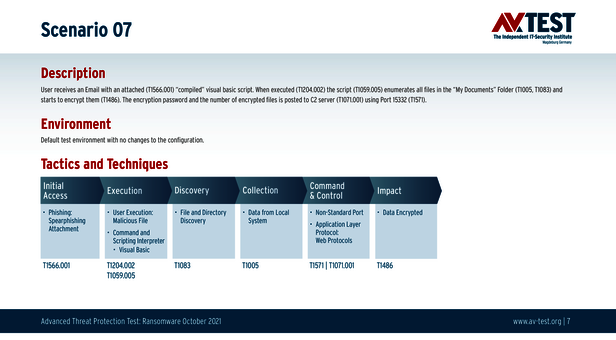

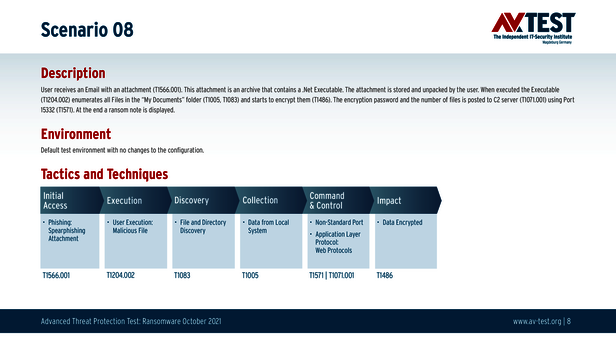

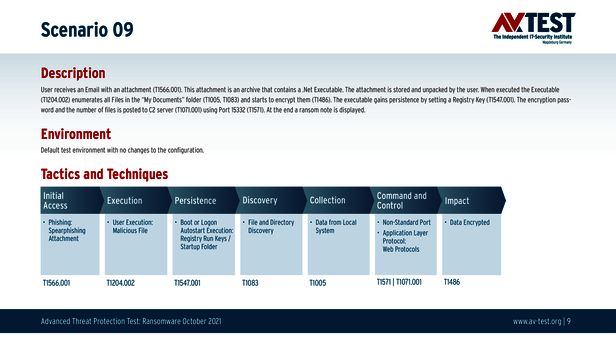

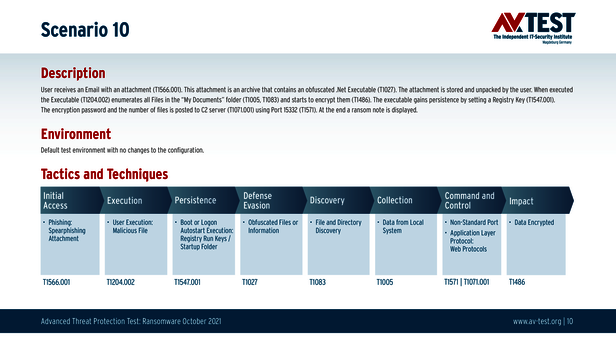

Der Ablauf eines Angriffs hängt vom Szenario ab. Das Labor nutzt in diesem Test 10 Szenarien für einen Ransomware-Angriff, wobei jeder immer über eine Mail samt Anhang eingeleitet wird.

Die 10 Angriffe variieren natürlich alle. Innerhalb des Anhangs finden sich teils Makros, die wiederum Powershell-Skripts ausführen. In den Szenarien ist die Ausführung für Makros explizit erlaubt, da ja nicht die Admin-Einstellungen, sondern die EPP-Produkte schützen sollen. Weiterhin befinden sich in den Anhängen selbstausführende .NET-Applikationen, oder kompilierte PowerShell- oder Visual-Basic-Skripte. Teilweise sind diese als anderer Dateityp getarnt. Eines ist aber immer identisch: Am Ende steht die geplante Ausführung der Ransomware.

Grundsätzlich startet ein Angriff nach der MITRE ATT&CK Matrix mit dem Schritt „Initial Access“ oder „Execution“. Denn entweder wird der Angriff durch den Zugriff automatisch ausgelöst, etwa durch ein Makro, oder durch eine Aktion des Anwenders gestartet. In jedem Fall muss das Schutzprogramm bereits reagieren. Macht es das, gibt es dafür einen Punkt für den Schutz-Score.

Je nach Art einer bereits erfolgten oder sogar erkannten Attacke folgt in einigen Fälle der Angriffsschritt „Persistence“. Dabei legt die Malware zum Beispiel Schlüssel in der Registry oder Einträge im Autostart ab. Die Erkennung der Aktion ist essenziell, um etwa ein System wieder zu bereinigen. Auch hier gibt es einen Punkt für den Schutz-Score.

Wichtig: die nachfolgenden Schritte „Defense Evasion, Discovery und Collection“ werden im Test nur dokumentiert, da dabei in der Regel Aktionen ausgeführt werden, die nicht als solche gefährlich sind. Das ist zum Beispiel das Einlesen der Verzeichnis- und Ordner-Struktur oder das Sammeln und Kopieren von nicht sehr systemrelevanten Dateien. Diese Aktionen könnten also auch von anderen harmlosen Applikationen stammen. Das Labor zeichnet diese Aktionen für eine komplette Dokumentation in der MITRE ATT&CK Matrix auf.

Systemsteuerung von außen

Wurde ein System von einem Skript oder Makro und dann von einer Ransomware gekapert, so erfolgt nun der Schritt der Kontaktaufnahme zu einem steuernden Server. Im Ablauf ist das der Angriffsschritt „Command and Control“. Dabei versucht die Ransomware meist interne Windows-Ports für ihre Zwecke zu nutzen, um einen Kanal zu etablieren. Auf diesem kann sie dann Daten ,wie etwa weitere Angriffs-Tools empfangen, Daten senden oder neue Anweisungen erhalten.

Der abschließende Angriffsschritt ist immer der Punkt „Impact“. An dieser Stelle entscheidet sich, was mit den Daten eines Systems passiert. Wird eine Ransomware ausgeführt, sind zumindest die wichtigsten Nutzerdaten in Kürze verschlüsselt oder sogar abtransportiert. Das Interessante: Selbst, wenn ein Schutzpaket oder eine Lösung zuvor die Angriffsschritte erkannt hat, heißt das nicht zwangsläufig, dass damit der Angriff abgewehrt ist. Auch wenn sich eine Ransomware nur zum Teil entfalten kann, ist der Schaden meist groß.

Der Test zeigt, dass in einigen Fällen der verseuchte Anhang erkannt und bei seiner Ausführung – fast – komplett geblockt wird. Das hat zur Folge, dass die Attacke in kleinen Teilen erfolgreich ist, meist einzelne Dateien verschlüsselt werden, aber nicht das ganze System. In diesen Fällen gibt es keine vollen Punkte für den Schutz-Score. Bei welchen Produkten das der Fall ist, zeigt die Grafik der Gesamtauswertung. Dort können 13 der 14 Produkte 10 von 10 Angriffen erkennen, aber nicht vollumfänglich blocken oder verhindern. Produkte, die diese Aufgabe meistern, erhalten die maximal zu erreichenden 34 von 34 Punkten; andere nur 32,5 oder 31,5 Punkte bei 10 erkannten Angriffen.

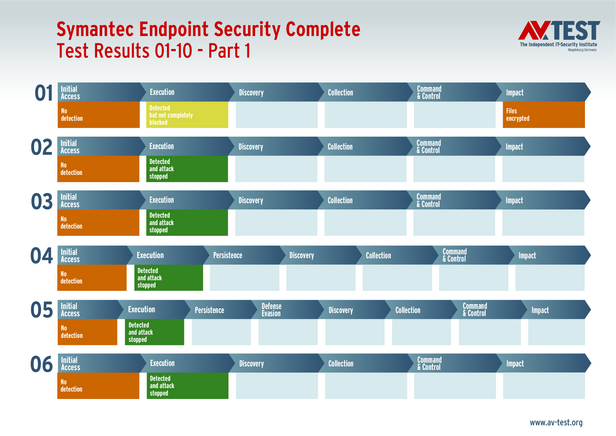

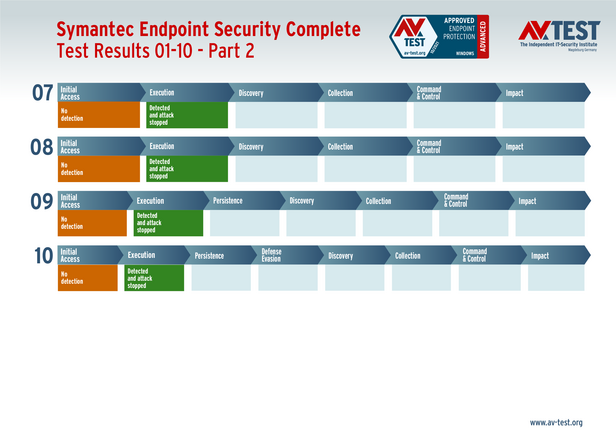

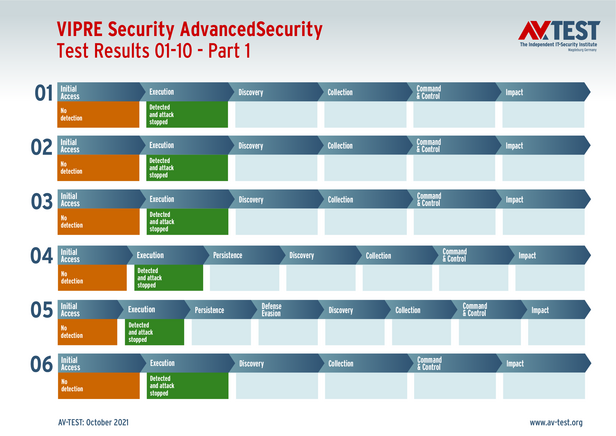

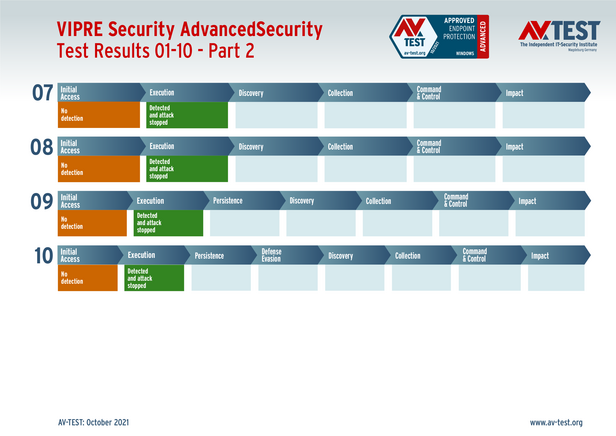

Die einzelnen Auswertungsgrafiken der Produkte zeigen genau die erfolgreich abgewehrten Angriffsschritte. Dort lassen sich auch, sofern vorhanden, die einzelnen Fehler ablesen.

Fazit des Advanced Threat Protection Test

Die im Test verwendeten Szenarien entsprechen den von APT-Gruppen verwendeten Angriffsmethoden mit Ransomware. Die Auswertung zeigt, dass der Großteil der untersuchten Produkte auch mit diesen Attacken zurechtkommt. Allerdings müssen ein paar Hersteller der Lösungen noch nachbessern. Denn ein nur teilweise erkannter Angriff sorgt für Schäden und hinterlässt ein kompromittiertes System, welches weitere Gefahren birgt.

Während es in den beschriebenen Testfällen nur um Ransomware ging, bereitet das Labor weitere Advanced Threat Protection-Tests mit anderen Bedrohungen vor, wie etwa Skript-Angriffe oder dateilose Attacken. Die Bedrohung ist dann zwar eine andere, aber das Testverfahren mit 10 Angriffsszenarien und einer Bewertung nach der MITRE ATT&CK Matrix wird das Gleiche sein. Auch dann haben die Produkte wieder die Gelegenheit, sich die Auszeichnung „Advanced Approved Endpoint Protection“ zu verdienen.