Soluciones de seguridad contra ransomware en el Advanced Threat Protection test

Todos los grandes ataques de ransomware siguen un cierto patrón de ataque de grupos APT. Por eso, AV-TEST ha atacado 14 soluciones de seguridad para empresas e intentado codificar los sistemas mediante ransomware aplicando 10 elaborados escenarios de amenaza persistente avanzada (Advanced Persistent Threat). Durante la prueba se analizaron todos los pasos de defensa y se valoraron de acuerdo con el patrón de la matriz MITRE ATT&CK. La prueba demuestra que muchos productos para empresas defienden bien los sistemas.

Las soluciones de seguridad para empresas, por regla general, tienen que detectar, clasificar y repeler a diario miles de atacantes. Este aspecto clásico de la seguridad es algo que el laboratorio de AV-TEST ya examina cada dos meses mediante las pruebas de certificación para software de seguridad para empresas, comprobando así la constancia de la seguridad que ofrecen los productos.

En la actual prueba de Advanced Threat Protection, el laboratorio examina 14 plataformas de protección de dispositivos finales – Endpoint Protection Platforms, EPP, por sus siglas en inglés – para comprobar cómo se comportan frente a escenarios de ataques con ransomware aún desconocidos, tal y como los suelen ejecutar los grupos de hackers. En el pasado, por desgracia, muchos de estos ataques han tenido éxito, como se desprende de las numerosas noticias en los medios.

Algunas empresas de seguridad han asignado ya a algunos grupos APT los números 1 a 41, ya que actúan bajo diversos nombres. Otras utilizan un nombre para cada grupo. Por ejemplo, APT38 ha utilizado el ransomware Hermes con una codificación AES de 256 bits. APT41 compró Encryptor RaaS (Ransomware-as-a-Service) para extorsionar a empresas. El grupo FIN7 se ha especializado en el ransomware Darkside para sus ataques a servidores de virtualización ESXi de VMware. Igualmente conocido es el grupo TA505, que ha codificado muchos datos con el ransomware LockerGoga. Este software es el que se utilizó, por ejemplo, contra el fabricante de aluminio noruego Norsk Hydro. Muchos pequeños grupos APT sin nombres especiales recurren repetidamente a variantes exitosas de ransomware como REvil, Ryuk, Maze, Conti o NotPetya.

La página web de MITRE ofrece información más detallada sobre los grupos APT y el software malicioso. MITRE lleva un listado de todos los grupos APT y ofrece para cada número “T“ una descripción de los ataques y métodos.

En todos los escenarios examinados por AV-TEST, el ataque comienza mediante un correo electrónico con un adjunto peligroso que finalmente ejecuta un ransomware, tal y como lo planifican casi todos los grupos APT. En esta prueba son 10 representantes de ransomware distintos los que, en el caso de un impacto final (“Impact“), encriptarían el sistema Windows atacado y después exigirían el pago de un rescate. Pero en los ataques observados en vivo, muchas de las soluciones para empresas no dejaron que estos llegaran tan lejos. Para que un producto obtenga el certificado “Advanced Approved Endpoint Protection“, tiene que conseguir al menos un 75 % de la puntuación en protección. En esta prueba, esto equivale a 25,5 puntos. Los 14 productos participantes en esta prueba consiguieron el certificado.

14 soluciones en el Advanced Threat Protection test

Un ataque APT (Advanced Persistent Threat) suele seguir un patrón y una secuencia de varios pasos. Si se produce un ataque, puede ser que este no se detecte en el primer paso, sino a través del comportamiento durante otras acciones. Pero también es posible que se detecte un ataque, pero no se pueda evitar del todo. Para documentarlo, el laboratorio utiliza para la evaluación una matriz que toma como modelo la de MITRE ATT&CK. Esto tiene la ventaja de que los métodos de prueba son comparables internacionalmente. La matriz hace un seguimiento de la evolución de un ataque y permite evaluar las acciones parciales más importantes. De este modo, un escenario de ataque puede constar de 6 a 8 pasos, pero en la evaluación solo se tendrán en cuenta 3 o 4, puesto que el laboratorio documenta diversos pasos intermedios para tener una mejor visión de conjunto, si bien no son relevantes en la verdadera defensa contra los peligros.

En este artículo puede leer cómo evalúa el laboratorio los ataques en concreto y qué se esconde tras la MITRE ATT&CK Matrix: “Nuevas defensas: Prueba de soluciones EPP y EDR contra ataques de APT y ransomware“.

En la prueba participaron las soluciones para empresas de Avast, Bitdefender (dos soluciones), Check Point, Comodo, G DATA, Malwarebytes, McAfee, Microsoft, Seqrite, Sophos, Symantec, VIPRE Security y VMware. Cada una de estas soluciones recibió del laboratorio la certificación “Advanced Approved Endpoint Protection“.

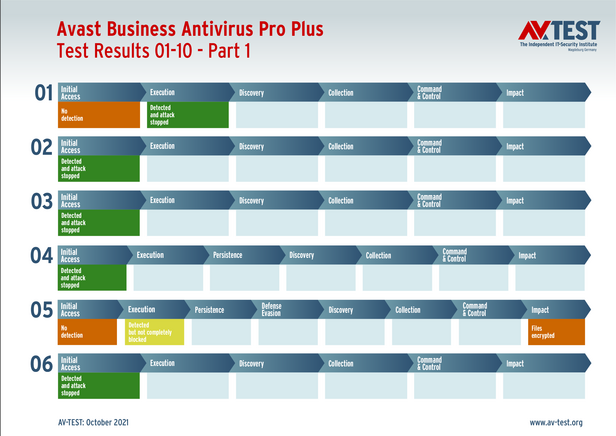

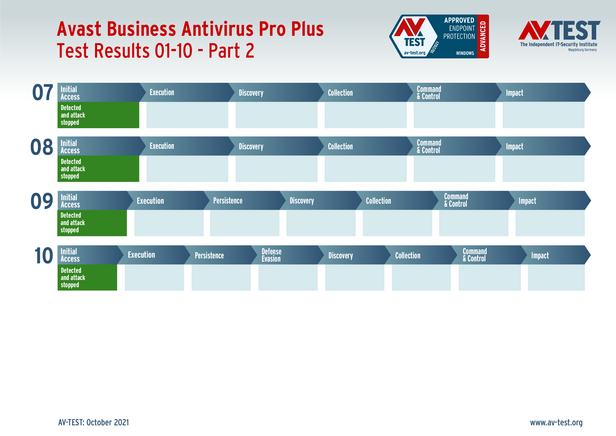

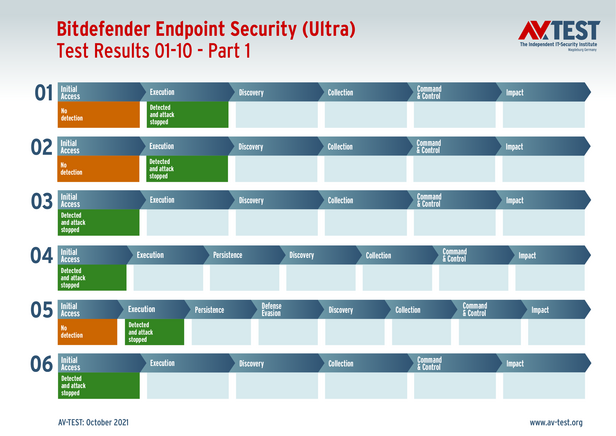

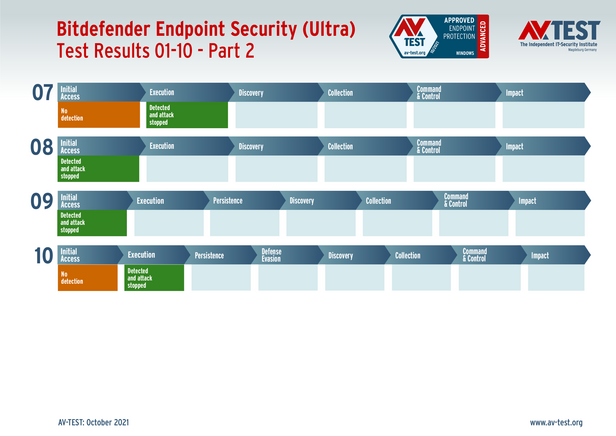

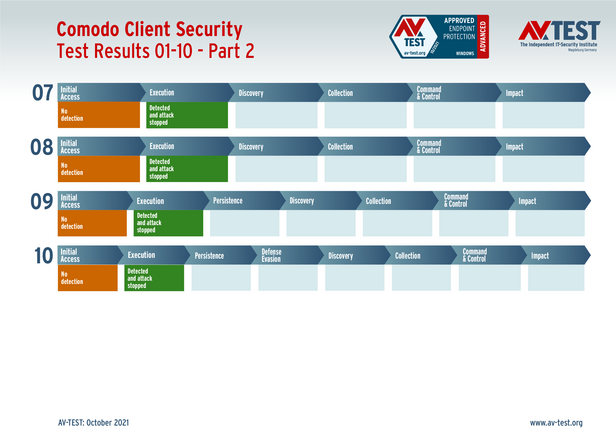

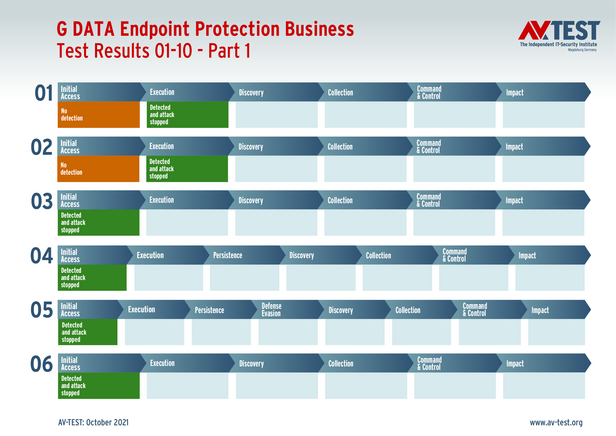

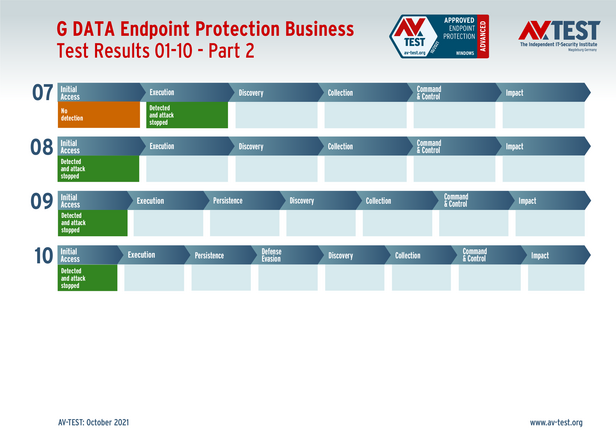

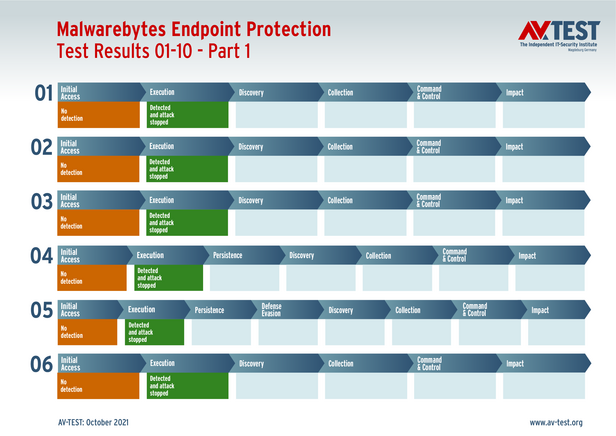

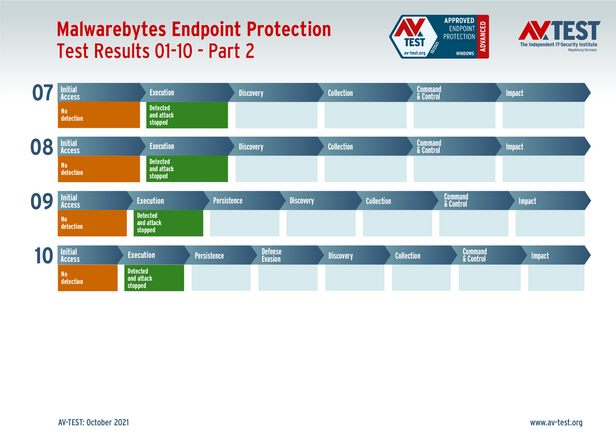

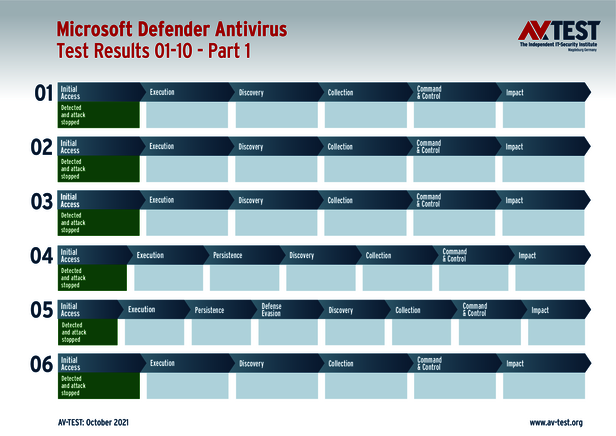

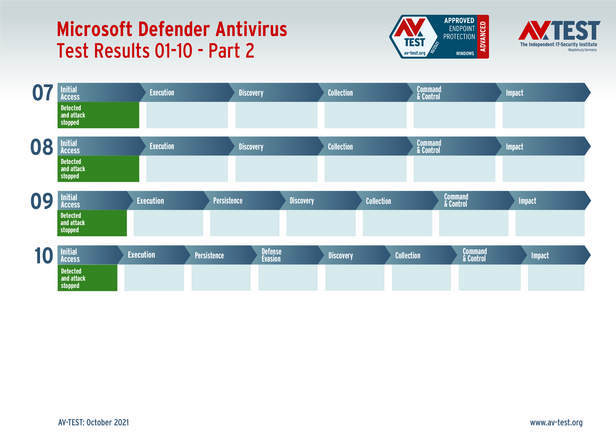

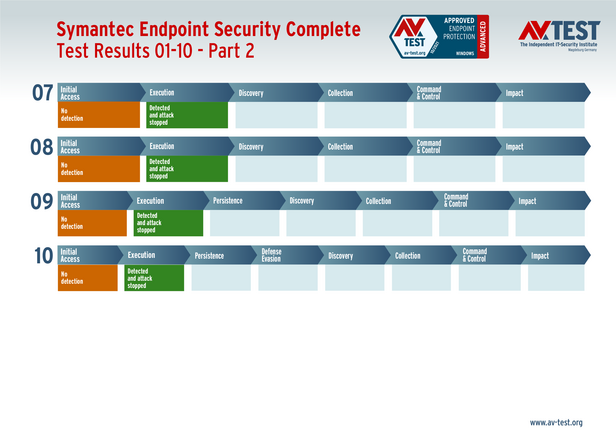

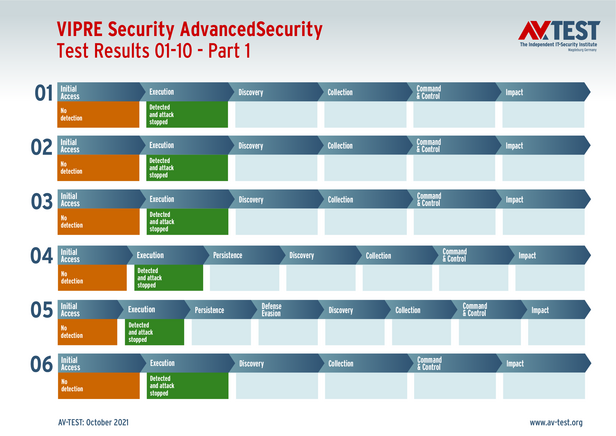

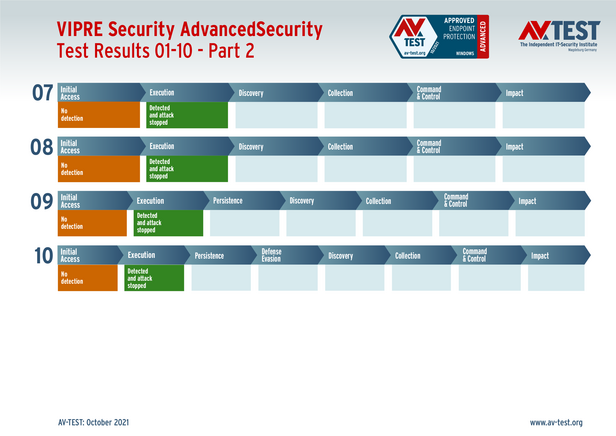

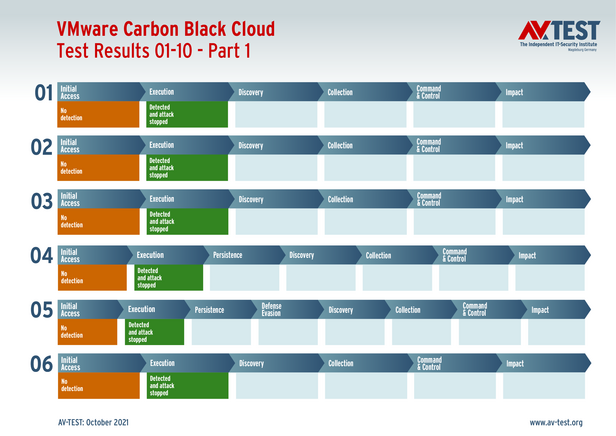

Cada producto tuvo que resolver 10 casos de prueba, por los que se podían obtener hasta 34 puntos. 8 soluciones consiguieron la puntuación máxima por detectar los 10 ataques: Bitdefender (Version Ultra), Comodo, G DATA, Malwarebytes, Microsoft, Sophos, VIPRE Security y VMware.

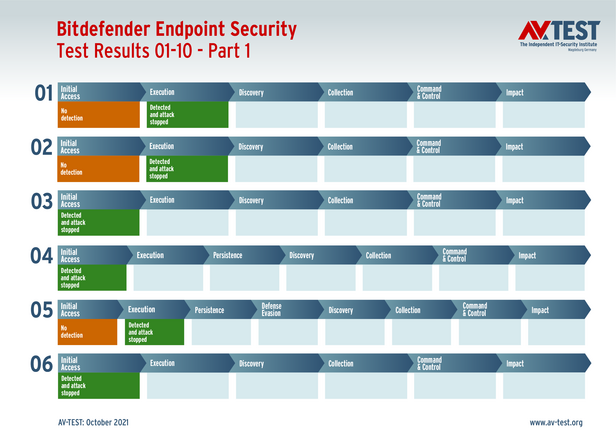

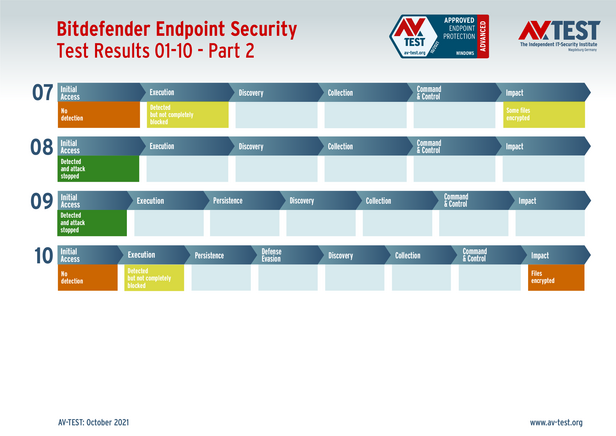

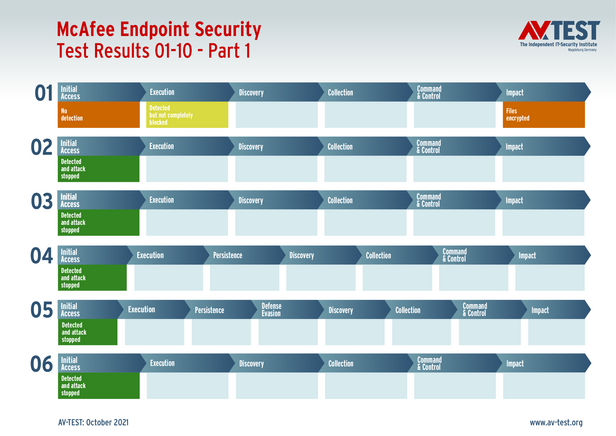

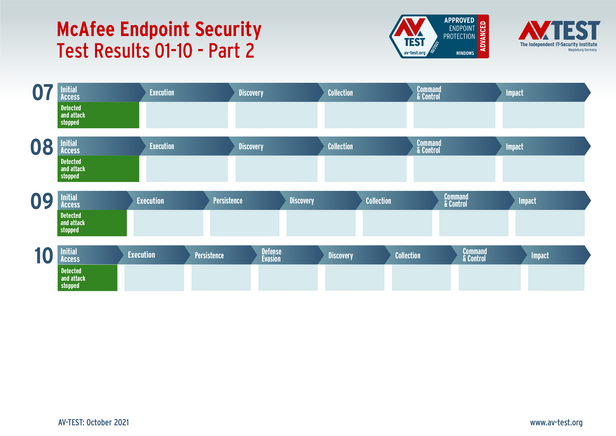

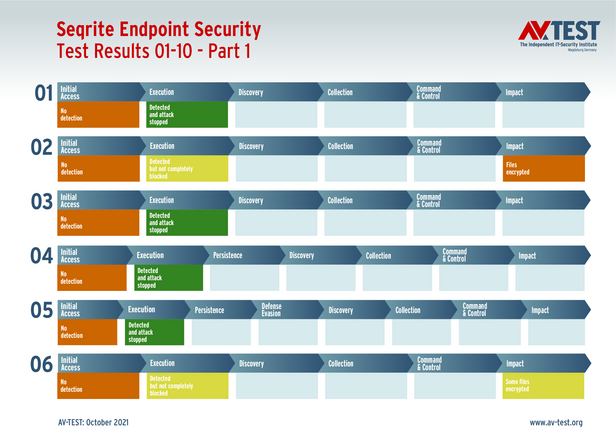

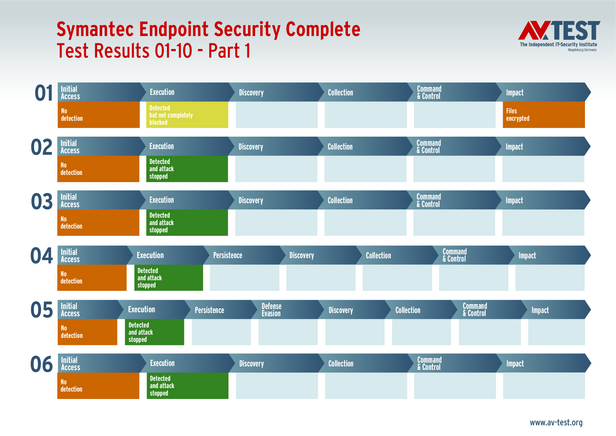

Avast, McAfee y Symantec detectaron los 10 ataques, pero tuvieron pequeños problemas en la posterior defensa. Al final obtuvieron 32,5 de los 34 puntos. Algo parecido les pasó a las soluciones de Bitdefender (Endpoint Security) y Seqrite, que recibieron 31,5 puntos cada una.

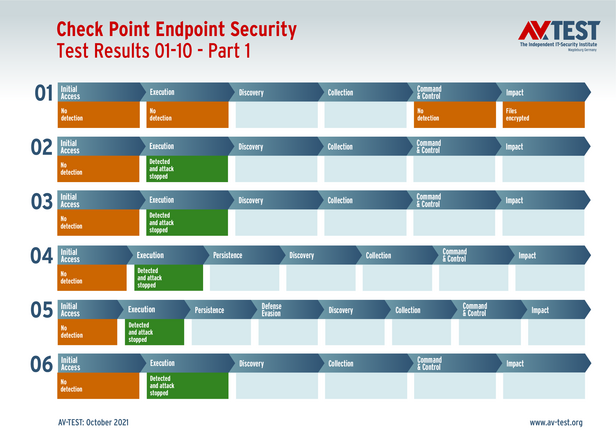

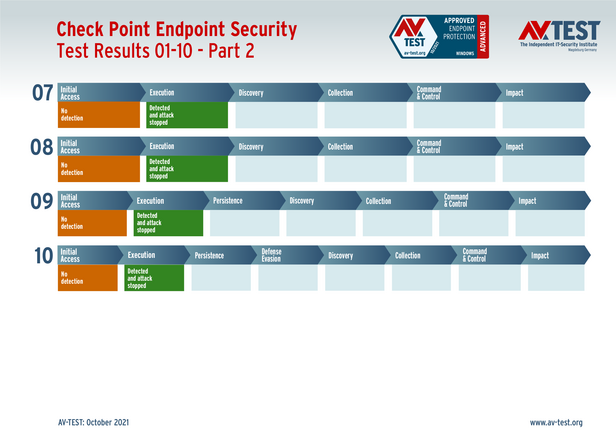

Check Point no detectó uno de los ataques, por lo que perdió 3 puntos. Por el contrario repelió los 9 ataques restantes sin ningún fallo, quedándose con 31 puntos.

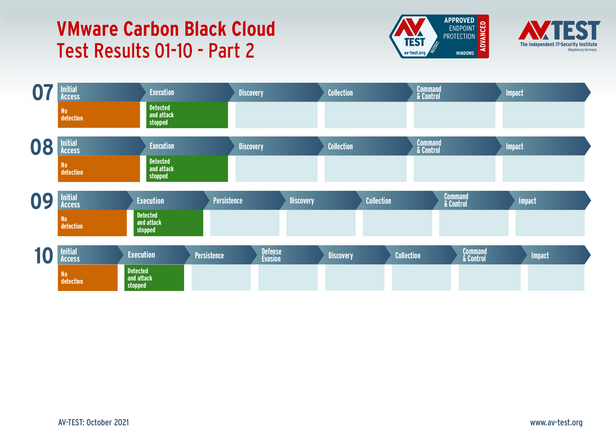

Evolución y evaluación de los 10 ataques

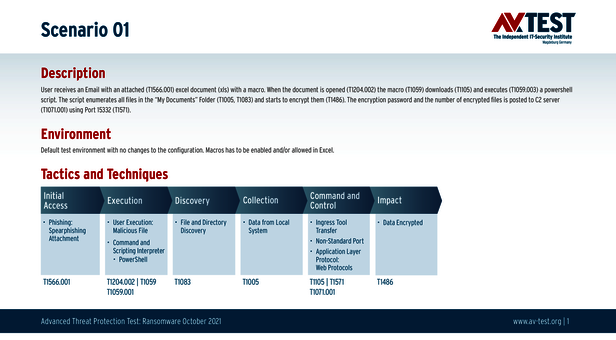

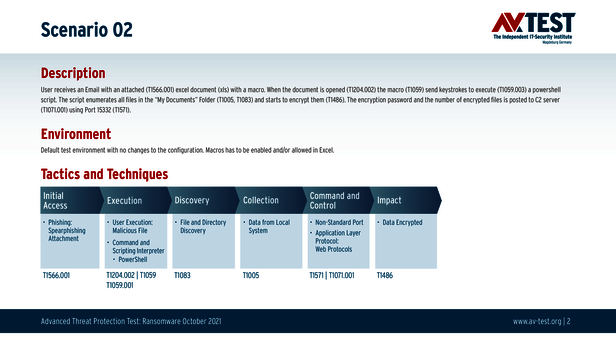

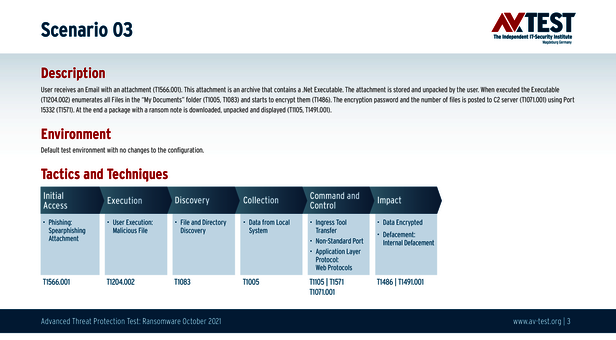

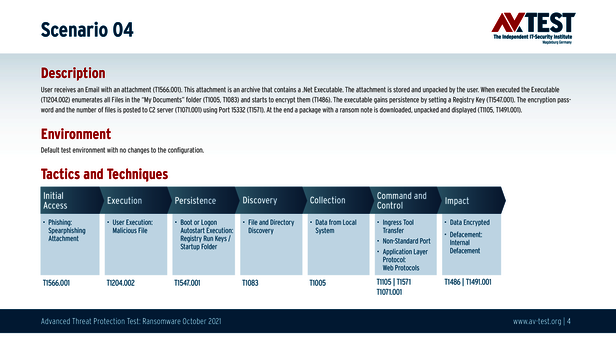

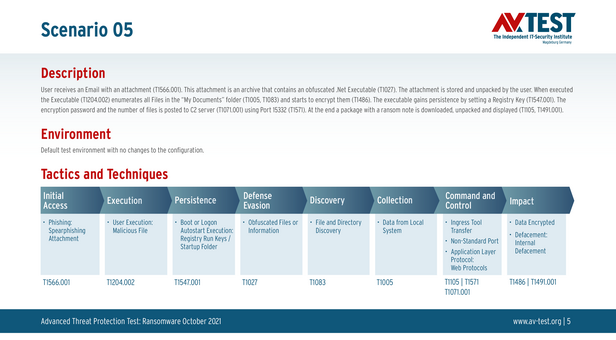

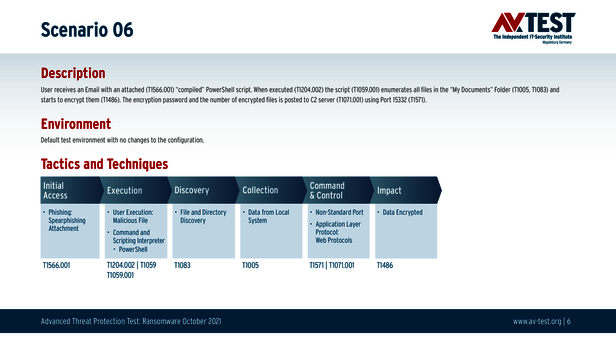

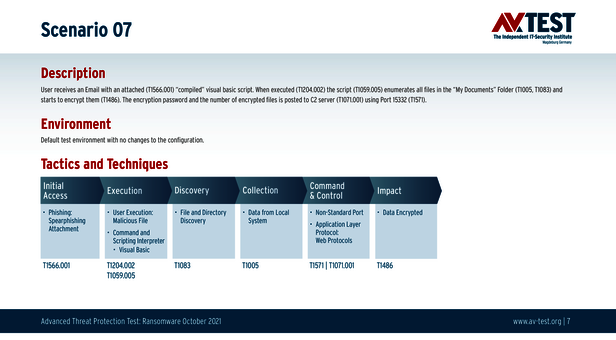

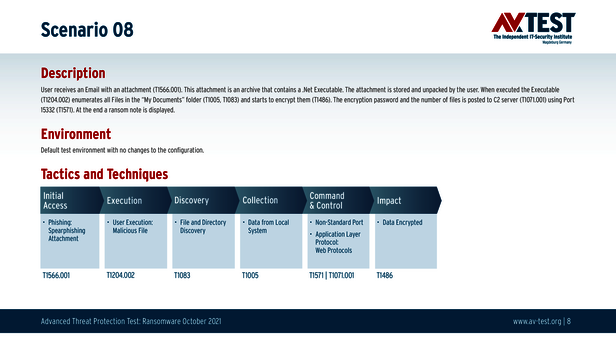

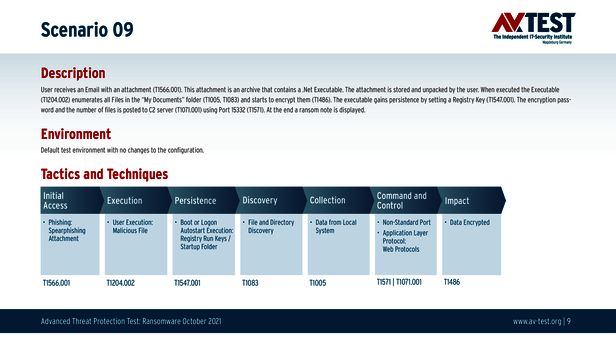

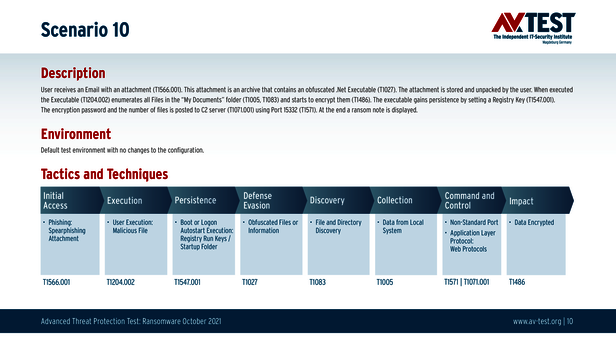

La evolución de un ataque depende del escenario. El laboratorio utilizó en esta prueba 10 escenarios para un ataque de ransomware, si bien todos se iniciaron mediante un correo electrónico con un adjunto.

Los 10 ataques, por supuesto, varían todos entre sí. Dentro del adjunto se hallan macros, que a su vez ejecutan scripts Powershell. En los escenarios se permite explícitamente la ejecución de macros, ya que los productos deben proteger productos EPP y no configuraciones de administrador. Asimismo, los adjuntos contienen aplicaciones .NET autoejecutables o scripts PowerShell o Visual Basic compilados. Estos se camuflan parcialmente como otro tipo de archivos. Una cosa es siempre idéntica: al final tiene lugar la ejecución prevista del ransomware.

De acuerdo con la matriz MITRE ATT&CK, un ataque comienza con el paso “Initial Access“ o “Execution“, puesto que el ataque o bien se inicia automáticamente con el acceso, por ejemplo mediante una macro, o mediante una acción del usuario. En cualquier caso, el programa de seguridad tiene que reaccionar ya en este momento. Si lo hace, recibirá un punto para su puntuación en protección.

Dependiendo del tipo de ataque, que ya se ha producido e incluso ha sido detectado, se ejecuta, en algunos casos, el paso de ataque “Persistence“. En este, el malware, por ejemplo, coloca códigos en el registro o entradas en el inicio automático. La detección de esta acción es esencial, por ejemplo, para volver a limpiar un sistema. Por esto también se otorga un punto para la puntuación en protección.

Nota importante: los siguientes pasos “Defense Evasion, Discovery and Collection“ solo se documentan en la prueba, ya que, por regla general, en ellos se ejecutan acciones que no son peligrosas de por sí. Se trata, por ejemplo, de la lectura de la estructura de directorio o de carpeta o la recopilación y copiado de archivos no muy relevantes para el sistema. Estas acciones también pueden proceder de otras aplicaciones inofensivas. El laboratorio registra estas acciones para una documentación completa en la matriz MITRE ATT&CK.

Control del sistema desde fuera

Si un sistema resulta comprometido por un script o una macro y a continuación por un ransomware, el paso siguiente será la toma de contacto con un servidor controlador. En la evolución este sería el paso “Command and Control“. Este consiste en el intento del ransomware de utilizar para sus fines, en la mayoría de los casos, puertos de Windows y establecer un canal. A través de este podrá entonces recibir datos, por ejemplo otras herramientas para el ataque, enviar datos u obtener nuevas instrucciones.

El siguiente paso del ataque es siempre el punto “Impact“. Aquí se decide qué es lo que pasa con los datos de un sistema. Si se ejecuta un ransomware, en breve estarán cifrados por lo menos los datos más importantes del usuario, y puede que incluso sean transportados a otro sitio. Lo interesante es que, aunque un paquete de seguridad o una solución haya detectado antes los pasos del ataque, esto no significa necesariamente que haya repelido el ataque. Incluso si un ransomware solo puede desplegarse parcialmente, los daños suelen ser considerables.

La prueba demuestra que, en algunos casos, el adjunto infectado es detectado y su ejecución se bloquea – casi – por completo. Como consecuencia, en los ataques que solo tienen éxito parcialmente, se cifran casi siempre archivos determinados, pero no todo el sistema. En estos casos no se obtiene la totalidad de los puntos para la puntuación en protección. El gráfico de la evaluación global muestra para qué productos es este el caso. Así, 13 de los 14 productos pudieron detectar 10 de los 10 ataques, pero no pudieron bloqueados o evitarlos por completo. Los productos que consiguieron realizar esta tarea recibieron los máximos 34 puntos alcanzables; los otros solo 32,5 o 31,5 puntos habiendo detectado los 10 ataques.

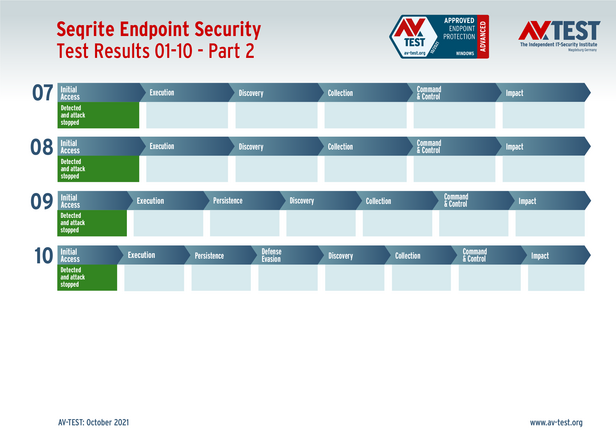

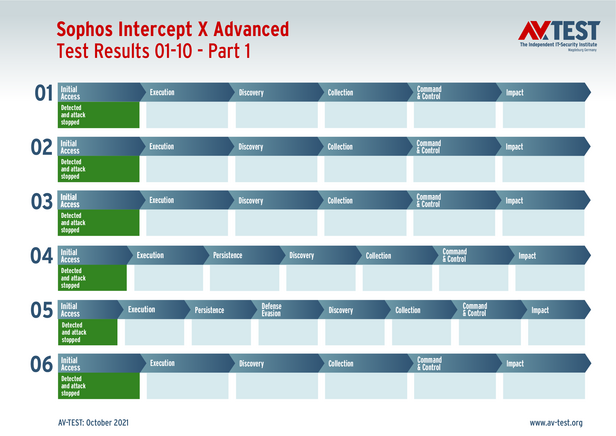

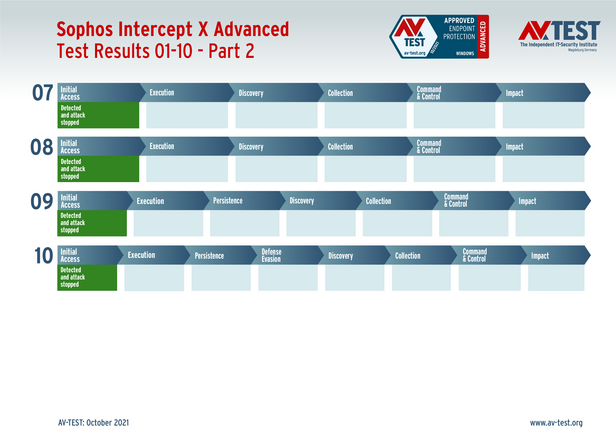

Los diferentes gráficos de evaluación muestran exactamente qué pasos del ataque fueron repelidos con éxito. En ellos se pueden ver también los fallos concretos, si los hay.

Conclusión del Advanced Threat Protection test

Los escenarios utilizados en la prueba se corresponden con los métodos de ataque con ransomware utilizados por grupos APT. La evaluación muestra que una mayoría de los productos analizados también saben hacer frente a estos ataques. Sin embargo, un par de fabricantes aún tienen que mejorar sus soluciones, puesto que el ataque que sólo se detecta parcialmente causa daños y deja el sistema comprometido, lo cual entraña otros peligros.

Mientras que en los casos descritos se trataba solo de ransomware, el laboratorio está preparando otros Advanced Threat Protection tests con otras amenazas, como ataques de script o ataques sin archivos. La amenaza es otra en estos casos, pero el proceso de prueba con 10 escenarios de prueba y una evaluación de acuerdo con la matriz MITRE ATT&CK será el mismo. Y los productos también tendrán la oportunidad de obtener la distinción “Advanced Approved Endpoint Protection“.