La situation sécuritaire informatique en un coup d’œil : le rapport de sécurité 2016/2017 d’AV-TEST

Peut-on être rassuré par la baisse du nombre de programmes malveillants ? Non, loin de là. En effet, le mot d’ordre des stratégies d’attaque développées en 2016 est le suivant : la qualité prime la quantité ! Que ce soit avec des ransomwares de plus en plus sophistiqués comme WannaCry ou, thème très actuel, Petya, des chevaux de Troie bancaires ou bien des attaques ciblées sur l’Internet des objets (IoT) particulièrement vulnérable, les cybercriminels sont à la pointe du progrès technique – et le devance même dans le domaine de l’IoT.

Le rapport de sécurité d’AV-TEST vous informe de tous ces dangers.

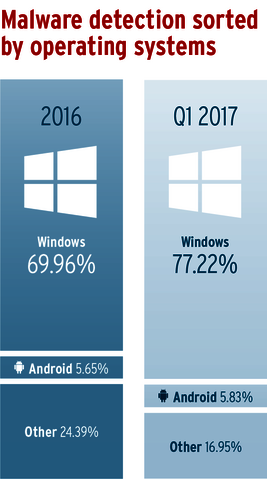

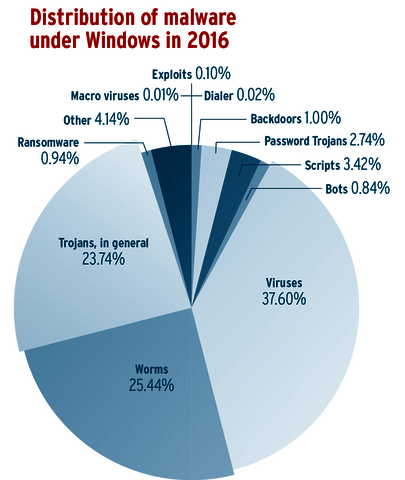

La tendance à la baisse des malwares en 2016 a au moins permis de soulager quantitativement les dispositifs antivirus. Les systèmes de reconnaissance ont ainsi dû identifier 14 % de nouveaux échantillons de logiciels malveillants en moins que l’année dernière. Le nombre total de programmes malveillants pour tous les systèmes d’exploitation reste malgré tout énorme et dépasse actuellement les 640 millions. Ce faisant, Windows reste leur cible privilégiée. En 2016, 70 % des nouveaux logiciels malveillants programmés visaient la plateforme Microsoft.

Les ransomwares mènent des attaques high-tech sur Windows

En n’observant que les statistiques de propagation, il est impossible de savoir que 2016 était l’année des ransomwares. Avec moins de 1 % du nombre total de programmes malveillants pour Windows, les ransomwares de type cheval de Troie semblent tout d’abord représenter un phénomène marginal. Afin d’expliquer pourquoi cette première impression est fausse, il faut s’intéresser au fonctionnement de ce type de chevaux de Troie et aux dommages qu’ils causent. Afin de dégager le plus de bénéfices possible, ils n’ont pas besoin d’une dispersion similaire aux virus classiques. Les ransomwares sont des « malwares high-tech » qui choisissent leurs victimes de manière ciblée, surtout dans le domaine commercial. Ainsi, l’envoi d’e-mails infectés par des ransomwares s’effectue presque exclusivement les jours ouvrables comme le démontrent les valeurs mesurées par les systèmes d’AV-TEST.

Les ransomwares sont également adaptés aux infections de masse. Les attaques WannaCry réalisées en mai de cette année en sont la preuve éclatante : plus de 230 000 ordinateurs Windows infectés dans plus de 150 pays. Cet exemple démontre le niveau de développement de ces malwares loués comme service par les criminels. WannaCry a ainsi infecté des ordinateurs via des exploits zero-day utilisés auparavant par l’agence nationale de sécurité américaine NSA afin d’espionner des ordinateurs du monde entier. Microsoft a certes rapidement proposé des correctifs, mais ils n’ont souvent pas été installés. De plus, une grande partie du système de santé britannique, dont de nombreux hôpitaux, l’entreprise espagnole Telefonica et la société allemande Deutsche Bahn n’avaient pas mis en place de stratégies de sauvegarde judicieuses. Ils constituaient donc des proies faciles pour les attaques WannaCry. Le fait que, malgré ces attaques, certaines grandes entreprises n’aient toujours pas protégé leurs systèmes avec les correctifs de Microsoft pourtant disponibles depuis longtemps et qu’elles figurent maintenant parmi les victimes de Petya en raison de cette même « faille Eternal Blue » suscite l’incompréhension des experts en sécurité. De plus, cela soulève des questions fondamentales quant à la stratégie de sécurité informatique de nombreuses sociétés.

La banque ne gagne pas toujours en jouant à la roulette avec les chevaux de Troie !

Les chevaux de Troie bancaires et volant les mots de passe ont également fait parler d’eux en 2016. Dès février, la Bangladesh Central Bank a perdu plus de 81 millions de dollars suite à l’attaque d’un malware. Un assaut similaire a également été lancé en février contre la Federal Reserve Bank de New York. Les systèmes d’AV-TEST ont affiché des statistiques concordantes concernant la diffusion des chevaux de Troie bancaires et volant des mots de passe : durant le premier trimestre de l’année dernière, un nombre particulièrement élevé de codes malveillants semblables était actif. Certains d’entre eux ont très certainement été utilisés pour attaquer le réseau bancaire SWIFT (Society of Worldwide Interbank Financial Telecommunication). Grâce à des malwares adaptés, les criminels ont réussi à accéder à des ordinateurs bancaires connectés à ce système de paiement. Le prestataire de services belge a par la suite confirmé que 3 000 instituts financiers ont été attaqués dans le monde entier. L’entreprise bruxelloise a cependant gardé le silence quant au nom des banques concernées et au montant des dommages. SWIFT a publié une mise à jour de sécurité correspondante à la fin du mois d’avril.

macOS : les cybercriminels sont en cours de développement

Par rapport à l’année dernière, le secteur des malwares pour macOS présente un taux de croissance de plus de 370 %. Il ne faut toutefois pas perdre de vue le nombre total de programmes malveillants : tandis qu’en 2015, il n’y avait que 819 logiciels malveillants différents ciblant macOS, les utilisateurs d’Apple devaient déjà protéger leurs appareils contre 3033 échantillons de malwares en 2016.

Cette progression a commencé en décembre 2016. Avant cette date, le nombre de programmes malveillants était stable par rapport à l’année précédente. Cela signifie que les cybercriminels se trouvent maintenant dans une phase d'expérimentation durant laquelle ils examinent quels malwares et quelles opérations sont les plus rentables pour infecter le système d'exploitation de Cupertino. Comme l’indique le nouveau rapport de sécurité , la répartition et l’évolution des différents échantillons de malwares viennent confirmer cette thèse.

Android : deux fois plus d’attaques

En observant l’évolution des malwares entre 2015 et 2016, on constate non seulement que le nombre d’échantillons détecté a été multiplié par deux pour atteindre 4 millions de nouveaux programmes malveillants, mais surtout que les criminels ont lancé leurs malwares sur le marché par vagues à partir du début de l’année 2016. Cela laisse augurer des essais de nouveaux programmes malveillants ou de nouvelles voies de diffusion. Les pics de cette évolution correspondent aux mois de janvier, août et octobre 2016. Cependant, le niveau maximum a été atteint au milieu de l’année, en juin. Durant ce mois, les systèmes d’AV-TEST ont enregistré une activité extrême et consigné 643 476 nouveaux programmes malveillants pour Android, soit un résultat record à ce jour depuis le lancement du système d'exploitation de Google.

Il est vrai qu’Android présente en ce moment de nombreuses vulnérabilités permettant aux malwares de pénétrer le système. Google est donc obligé de réagir. Le Patch Day de juillet surpasse de loin toutes les mises à jour précédentes : Google a comblé plus de 100 failles par deux mises à jour de sécurité successives ; environ un tiers des brèches sont critiques. Grâce à son correctif le plus important jusqu’ici, Google a certes corrigé un grand nombre de failles connues, mais en juin 2016, les systèmes de détection d’AV-TEST ont cependant identifié 9 217 exploits au total pour toutes les versions Android, ce qui constitue également un record impressionnant. Pour plus d’informations, consultez le chapitre « Statut de sécurité Android » du nouveau rapport de sécurité.

Sécurité de l’IoT : des milliards d’appareils sans protection basique

Au lieu de veiller à la sécurité en ligne des objets connectés à Internet dès leur développement, l’attention se concentre d’ordinaire sur une pénétration rapide du marché. Jusqu’à présent, la sécurité Internet n’est généralement pas intégrée au design du produit car elle est plutôt ressentie comme un obstacle à une stratégie rapide de mise sur le marché. Cela s’explique aussi par le fait que les objets connectés sont de plus en plus souvent produits par des fabricants qui ne sont pas issus du secteur informatique et ne connaissent donc pas les risques que pose Internet.

Les attaques du botnet « Mirai » menées dans le monde entier à la fin de l’année dernière ont sans doute ouvert les yeux à beaucoup de monde. Identifiées pour la première fois en août 2016 par les systèmes de détection d’AV-TEST, les attaques du programme malveillant IoT ont réussi dès octobre à rendre de grands services en ligne américains et européens inaccessibles en inondant leurs serveurs de requêtes. Pour les attaques DDoS, la puissance informatique cumulée de centaines de milliers de routeurs, imprimantes, webcams et magnétoscopes piratés a été utilisée par le biais d’un botnet. Fin novembre, les criminels ont lancé de puissantes attaques contre les routeurs ADSL des clients de la Deutsche Telekom en utilisant d’autres variantes du même malware Linux. 900 000 appareils ont été bloqués. En octobre, le code Mirai était librement disponible sur Internet. Depuis, les systèmes d’AV-TEST consignent un nombre croissant d’échantillons avec des pics fin octobre, en novembre et début décembre.

Sans vouloir vous inquiétez inutilement : les attaques du botnet Mirai ne constituaient sans doute que le début et étaient relativement faciles à localiser. Pourtant, presque aucun des appareils IoT n’offrait de protection efficace. Les appareils attaqués restent donc sur la liste noire d’autres malwares IoT antérieurs à Mirai. Pour les découvrir et savoir depuis quand ils sont connus, consultez le rapport de sécurité d’AV-TEST.

Rapport complet à télécharger gratuitement

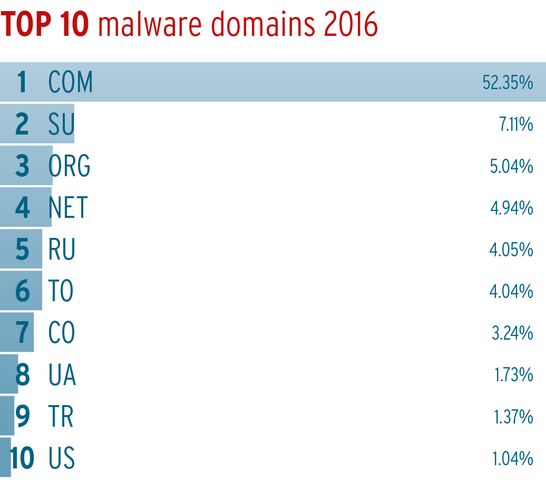

Des informations supplémentaires et des mesures précises concernant la diffusion des malwares et d’autres programmes malveillants sont disponibles dans le rapport de sécurité détaillé de l’institut AV-TEST. Vous pouvez le télécharger gratuitement ici (le rapport est disponible en anglais et en allemand) :

TÉLÉCHARGER LE RAPPORT DE SÉCURITÉ 2016/17

Des tests réguliers de produits domotiques ainsi que des informations sur les appareils IoT dont la sécurité a été certifiée sont disponibles sur notre blog dédié à la sécurité de l’IoT.

Vous désirez savoir quel programme de protection et quelle application de sécurité protègent le mieux vos appareils ? AV-TEST vous propose aussi gratuitement des informations sur le taux d’identification, la facilité d’utilisation et la performance de toutes les solutions antivirus connues. Vous pouvez consulter ici les résultats des tests effectués tous les mois.

Vous souhaitez recevoir des informations régulières de la part de notre institut concernant la sécurité informatique, par exemple sur les produits domotiques, les objets technologiques portables, les bracelets connectés ou les applications de santé et les programmes de contrôle parental ?