La situación de la seguridad informática de un vistazo: El informe sobre seguridad de AV-TEST 2016/2017

¿Podemos bajar la guardia debido al detrimento del número de malwares? En absoluto, puesto que la fórmula de las nuevas estrategias de ataque desarrolladas en 2016 es: ¡clase en vez de masa! Ya sea mediante ransomware como WannaCry y, de plena actualidad, Petya así como troyanos para banca en línea o mediante ataques específicos al casi desprotegido Internet de las cosas, los cibercriminales están a la última tecnológicamente y en el ámbito del IoT, van incluso por delante.

Sobre estos y otros peligros informa AV-TEST en su informe de seguridad.

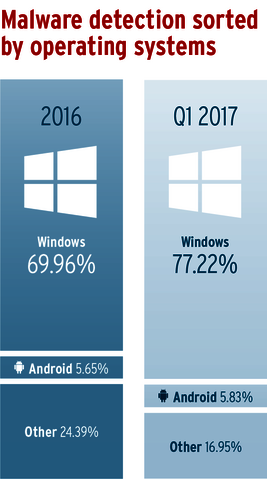

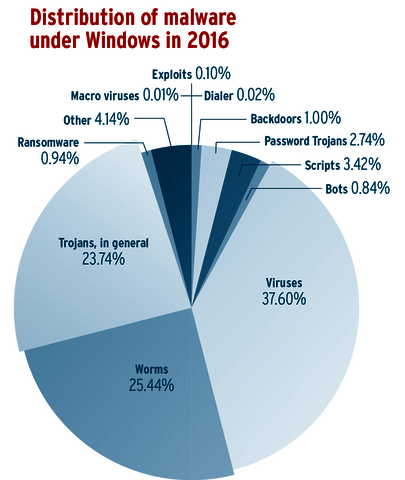

En 2016, la reducción en el desarrollo de malwares supuso un alivio cuantitativo. Al fin y al cabo, los sistemas de reconocimiento tenían que detectar y repeler un 14 por ciento menos de muestras de malware nuevas que el año anterior. El número total de programas maliciosos para todos los sistemas operativos sigue siendo, no obstante, enorme y sobrepasa actualmente los 640 millones. Windows sigue siendo el sistema operativo más atacado. El año 2016, siete de cada diez nuevos códigos maliciosos programados iban destinados a la plataforma Microsoft.

Ransomware: ataques de alta tecnología a Windows

El hecho de que el 2016 fuera el año del ransomware no se refleja en las cifras de expansión. Constituyendo menos de un uno por ciento de la cantidad total de malware para Windows, los troyanos chantajistas parecen ser a primera vista un fenómeno secundario. Que esta estimación es errónea se hace patente teniendo en cuenta cómo actúan y los daños que causan los troyanos. Para conseguir las mayores ganancias posibles no es necesaria una dispersión semejante a la de los virus clásicos. En el caso del ransomware se trata de un "malware de alta tecnología", que elige a sus víctimas de forma concreta, sobre todo en el ámbito de los negocios. Por eso, por ejemplo, el envío de correos con ransomware tiene lugar casi exclusivamente en días laborables, como demuestran los valores medidos por los sistemas de AV-TEST.

Sin embargo, el ransomware también se puede utilizar para infecciones en masa, como demostraron contundentemente los ataques con WannaCry en mayo de este año que afectaron a más de 230.000 ordenadores con Windows en más de 150 países. Este caso muestra lo elevados que son los estándares de desarrollo de este tipo de malware que los criminales alquilan como servicio. WannaCry, por ejemplo, infectó los ordenadores a través de exploits de día cero con los que antes el servicio secreto estadounidense NSA espiaba ordenadores en todo el mundo. Si bien Microsoft proporcionó parches en poco tiempo, con frecuencia no fueron instalados. Además, gran parte del sistema sanitario británico, incluyendo numerosos hospitales, la empresa española telefónica, así como la compañía ferroviaria alemana Deutsche Bahn, entre otros, no seguían ninguna estrategia de backup razonable. De este modo se convirtieron en una presa fácil de los ataques de WannaCry. Los expertos en seguridad no salen de su perplejidad ante el hecho de que tras estos ataques incluso grandes empresas sigan sin hermetizar sus sistemas con los parches de Microsoft disponibles desde hace tiempo y que hayan vuelto a ser víctimas de Petya mediante el mismo agujero "Eternal Blue". Esto cuestiona además de forma general la estrategia de seguridad TI de muchas empresas.

Ruleta de troyanos: ¡La banca no siempre gana!

También los troyanos para robar contraseñas y para banca en línea dieron de qué hablar en 2016. En febrero, el Bangladesh Central Bank perdía más de 81 millones de dólares debido a un ataque de malware. El mismo mes sufría un ataque similar la New York Federal Reserve. Los sistemas de AV-TEST mostraron las correspondientes cifras de expansión de los troyanos para robar contraseñas y banca en línea: En el primer trimestre del año pasado había activas sobre todo muchas muestras de códigos maliciosos similares. Algunos de ellos se utilizaron con toda probabilidad para realizar ataques a la red bancaria SWIFT (Society of Worldwide Interbank Financial Telecommunication). Mediante el malware correspondiente, los criminales consiguieron acceder a ordenadores de bancos conectados al sistema de pago. El proveedor belga confirmó más tarde que 3.000 institutos financieros habían sido atacados en todo el mundo. La empresa de Bruselas no dio a conocer qué bancos habían resultado afectados ni las pérdidas sufridas. A finales de abril, SWIFT publicó la correspondiente actualización de seguridad.

macOS: Cibercriminales en fase de desarrollo

En comparación con el año pasado, el sector del malware para macOS presenta un aumento de más del 370 por ciento. No obstante hay que tener en cuenta también el número total de programas maliciosos. Si en 2015 todavía eran abarcables 819 malwares distintos destinados a atacar macOS, en 2016, los usuarios de Apple tenían que protegerse ya frente a 3033 muestras de malware.

El incremento comenzó en diciembre de 2016. Hasta entonces, el número de programas maliciosos había permanecido casi al nivel del año anterior. Esto significa que los cibercriminales se hallan desde entonces en la fase de experimentación y sondean qué malware y qué esfuerzo merece la pena para infectar el sistema operativo de Cupertino. Esta suposición se ve respaldada también por la distribución de las diferentes muestras de malware y de su desarrollo, como muestra el nuevo informe de seguridad informe de seguridad.

Android: doble número de ataques

Si se observa la evolución del malware de 2015 al 2016, llama la atención, además de que la cantidad de muestras detectadas se duplique a más de 4 millones de programas maliciosos nuevos, sobre todo una cosa: A principios del año 2016, los criminales introdujeron malware en el mercado en oleadas. Esto parece indicar que están probando nuevo malware o nuevas vías de diseminación. Los puntos álgidos de esta evolución se produjeron en enero, agosto y octubre de 2016. Sin embargo, la mayor irrupción se produjo en junio. Ese mes, los sistemas de AV-TEST midieron una actividad extrema y el valor máximo de exactamente 643.476 nuevos programas maliciosos para Android desde la publicación del sistema operativo de Google.

Ciertamente, Android ofrecía hasta ese momento numerosos agujeros por los que podía colarse malware. Google se vio obligado a reaccionar. El patchday en julio supera de lejos todos los anteriores. Mediante dos actualizaciones de seguridad consecutivas, Google cerró más de 100 agujeros, en torno a un tercio eran críticos para la seguridad. Si bien Google cerró una cantidad enorme de agujeros conocidos con el mayor parche hasta ahora para Android, los sistemas de detección de AV-TEST mostraron en junio de 2016 un total de 9.217 exploits para todas las versiones de Android, otra impresionante cifra máxima. Encontrará más información en el capítulo "Estatus de seguridad de Android" del nuevo informe de seguridad.

Seguridad IoT: Millones de equipos sin protección básica

En lugar de tener ya en cuenta la seguridad en la red durante el desarrollo de los dispositivos basados en Internet, la atención se centra en penetrar más rápido en el mercado. Hasta ahora, con frecuencia, la seguridad en Internet no formaba parte del diseño del producto, sino que se consideraba un impedimento para las rápidas estrategias de salida al mercado. Esto se debe también a que cada vez más fabricantes, ajenos al ámbito de la informática y que no comprenden los peligros en línea, producen dispositivos que se conectan a Internet.

Un hecho que nos abrió los ojos fue sin duda el ataque en todo el mundo de la red de bots Mirai a finales del año pasado. Detectados por primera vez por los sistemas de AV-TEST en agosto de 2016, los ataques del malware para el IoT ya dejaron fuera de la red a grandes servicios en línea en EE. UU. y Europa en octubre sobrecargando sus servidores con solicitudes de direcciones. Para los ataques DDoS se utilizó la capacidad computacional reunida mediante una red de bots de cientos de miles de enrutadores, impresoras, cámaras web y grabadoras de vídeo. A finales de noviembre, los criminales llevaron a cabo, con otras variantes del mismo malware para Linux, contundentes ataques contra enrutadores DSL de clientes de la empresa Telekom. Esto dejó fuera de juego a 900.000 equipos. En octubre, el código Mirai fue liberado en Internet. Desde entonces, los sistemas de AV-TEST registraron un incremento de las muestras, con cotas máximas a finales de octubre, noviembre y principios de diciembre.

Sin pretender generar un miedo innecesario, los ataques de la botnet Mirai fueron con seguridad tan solo el comienzo y relativamente fáciles de localizar. Casi ninguno de los dispositivos IoT ofrecieron una protección efectiva, por lo que los dispositivos atacados siguen estando en el punto de mira de otros malwares IoT que ya existían antes de Mirai. Puede averiguar cuáles son y desde cuándo se los conoce en el informe de seguridad de AV-TEST.

Informe completo disponible para su descarga gratuita

El extenso informe sobre seguridad de AV-TEST ofrece más información, así como exhaustivas mediciones sobre la expansión de programas maliciosos. Puede descargar el informe gratuitamente aquí (el informe está disponible en inglés y en alemán):

DOWNLOAD SECURITY REPORT 2016/17

En nuestro blog sobre seguridad en IoT encontrará pruebas periódicas realizadas a productos para hogares inteligentes e información sobre dispositivos IoT con seguridad certificada.

¿Desea saber qué programa o qué aplicación de seguridad protege mejor su dispositivo? AV-TEST le ofrece también de forma gratuita información acerca de la capacidad de protección, del rendimiento y de la usabilidad de todas las soluciones de seguridad conocidas. Aquí puede ver los resultados de las pruebas realizadas mensualmente.

Si desea recibir con regularidad información de nuestro instituto acerca del tema seguridad TI, por ejemplo, sobre pruebas relacionadas con productos para hogares inteligentes, wearables, pulseras de fitness, aplicaciones relacionadas con la salud o programas de control parental, la recibirá de forma inmediata y actualizada a través de nuestro boletín mensual sobre seguridad.