Die IT-Sicherheitslage auf einen Blick: der AV-TEST Sicherheitsreport 2016/2017

Entwarnung aufgrund sinkender Malware-Zahlen? Weit gefehlt. Denn die Formel der 2016 neu entwickelten Angriffsstrategien lautet: Klasse statt Masse! Ob mit immer ausgefeilterer Ransomware wie WannaCry oder aktuell Petya sowie Banking-Trojanern oder durch gezielte Attacken auf das quasi ungeschützte Internet der Dinge: Cyberkriminelle sind technisch auf Höhe der Zeit – und im Bereich IoT sogar deutlich weiter.

Über diese und andere Gefahren informiert der AV-TEST Sicherheitsreport.

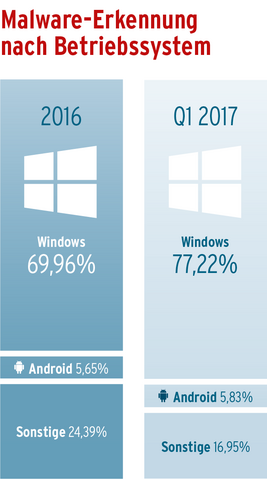

2016 sorgte die rückläufige Malware- Entwicklung zumindest quantitativ für Entlastung. So mussten Erkennungssysteme immerhin 14 Prozent weniger neue Malware-Samples aufspüren und abwehren als im Vorjahr. Die Gesamtzahl an Schadprogrammen für alle Betriebssysteme ist trotzdem weiterhin riesig und übersteigt aktuell 640 Millionen. Dabei bleibt Windows das meistangegriffene Betriebssystem. Im Jahr 2016 zielten sieben von zehn neu programmierten Schadprogrammen auf die Microsoft-Plattform ab.

Ransomware: High-Tech-Attacken auf Windows

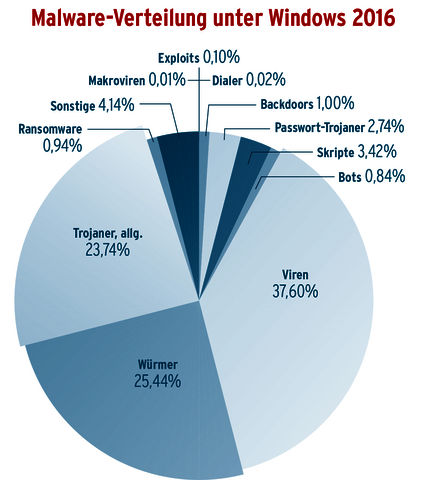

Dass 2016 das Jahr der Ransomware war, lässt sich nicht über die Verbreitungszahlen erkennen. Mit nicht einmal einem Prozent am Gesamtanteil der Malware für Windows erscheinen die Erpresser-Trojaner auf den ersten Blick wie eine Randerscheinung. Dass man mit einer solchen Einschätzung falsch liegt, erklärt sich über die Wirkungsweise und den verursachten Schaden der Trojaner-Gattung. Um größtmöglichen Gewinn abzuwerfen, ist keine mit klassischen Viren vergleichbare Streuung nötig. Bei Ransomware handelt es sich um „High-Tech-Malware“, die sich ihre Opfer vor allem zielgerichtet im Business-Umfeld sucht. So erfolgt etwa der Versand mit Ransomware verseuchter E-Mails fast ausschließlich werktags, wie die Messwerte der AV-TEST Systeme beweisen.

Doch Ransomware eignet sich auch für Masseninfektionen. Das bewiesen die WannaCry-Attacken im Mai dieses Jahres mit mehr als 230.000 infizierten Windows-Rechnern in über 150 Ländern eindrucksvoll. Dieser Fall zeigt, wie hoch die Entwicklungsstandards solcher Malware sind, die Kriminelle als Service vermieten. So infizierte WannaCry Computer über Zero-Day-Exploits, mit denen der US-Geheimdienst NSA vorher weltweit Rechner bespitzelte. Zwar bot Microsoft zeitnah Patches an, doch die wurden oft nicht eingespielt. Zudem verfolgten unter anderem große Teile des britischen Gesundheitswesens, darunter etliche Krankenhäuser, die spanische Gesellschaft Telefonica sowie die Deutsche Bahn keine sinnvolle Backup-Strategie. Und so stellten sie sich als leichte Beute für WannaCry-Angriffe heraus. Dass selbst große Unternehmen trotz dieser Attacken ihre Systeme nach wie vor nicht mit den längst verfügbaren Microsoft-Patches abgedichtet haben und so durch dieselbe „Eternal Blue-Lücke“ zu Opfern von Petya geworden sind, hat bei Sicherheitsexperten für Kopfschütteln gesorgt. Zudem wirft es grundsätzliche Fragen in Verbindung mit der IT-Sicherheitsstrategie vieler Unternehmen auf.

Trojaner-Roulette: Die Bank gewinnt nicht immer!

Auch Passwort- und Banking-Trojaner machten 2016 von sich reden. Bereits im Februar verlor die Bangladesh Central Bank über 81 Millionen Dollar durch eine Malware-Attacke. Ebenfalls im Februar erfolgte ein ähnlicher Angriff auf die New York Federal Reserve. Die AV-TEST Systeme zeigten entsprechende Verbreitungszahlen von Passwort- und Banking-Trojanern an: Im ersten Quartal des letzten Jahres waren besonders viele Samples mit ähnlichen Schadcodes aktiv. Einige davon wurden mit großer Sicherheit für Attacken auf das Banking-Netzwerk SWIFT (Society of Worldwide Interbank Financial Telecommunication) genutzt. Über entsprechende Malware verschafften sich Kriminelle Zugriff auf Bankenrechner, die mit dem Zahlungssystem verbunden waren. Der belgische Dienstleister bestätigte später die Zahl von 3.000 attackierten Finanzinstituten rund um den Globus. Welche Banken betroffen waren und wie hoch die Schadenssummen waren, darüber schwieg sich das Brüsseler Unternehmen aber aus. Ende April gab SWIFT ein entsprechendes Sicherheits-Update heraus.

macOS: Cyberkriminelle in der Entwicklungsphase

Im Vergleich zum Vorjahr weist der Malware-Sektor für macOS eine Steigerungsrate von über 370 Prozent auf. Allerdings muss man dabei auch die Gesamtzahl an Schadprogrammen im Auge behalten: War es 2015 noch eine überschaubare Menge von 819 unterschiedlichen Schädlingen, die auf macOS zielten, mussten Apple-Nutzer ihre Geräte 2016 bereits vor 3033 Malware- Samples schützen.

Der Anstieg begann im Dezember 2016. Davor bewegte sich die Schädlingszahl quasi auf Vorjahresniveau. Das bedeutet, dass sich Cyberkriminelle seitdem in der Experimentierphase befinden und ausloten, welche Malware und welcher Aufwand sich für die Infektion des Betriebssystems aus Cupertino lohnt. Diese Annahme bestätigt auch die Verteilung der unterschiedlichen Malware-Samples beziehungsweise deren Entwicklung, wie der neue Sicherheitsreport zeigt.

Android: Angriffe verdoppelt

Bei der Betrachtung der Malware-Entwicklung von 2015 zu 2016 fällt – neben der Verdoppelung der ermittelten Sample-Menge auf über 4 Millionen neue Schadprogramme – vor allem eines auf: Ab Jahresbeginn 2016 pushten Kriminelle Malware in Wellen in den Markt. Das deutet auf Tests neuer Malware beziehungsweise neuer Verbreitungswege hin. Die Peaks dieser Entwicklung liegen 2016 im Januar, August und Oktober. Den größten Ausschlag liefert Mitte des Jahres allerdings der Juni. In diesem Monat messen die AV-TEST Systeme extreme Aktivität und mit exakt 643.476 neuen Schadprogrammen für Android den bisherigen Höchstwert seit Veröffentlichung des Google-Betriebssystems.

Tatsächlich bietet Android zu diesem Zeitpunkt Kriminellen zahlreiche Lücken, durch die sich Malware einschleusen lässt. Dementsprechend ist Google gezwungen zu reagieren. Der Patchday im Juli übertrifft alle bisherigen bei Weitem: Über 100 Lücken schließt Google mit zwei kurz aufeinanderfolgenden Sicherheitsupdates, etwa ein Drittel der Lecks sind sicherheitskritisch. Mit dem bisher größten Android-Patch schloss Google zwar massenhaft bekannte Lücken, für den Juni 2016 zeigten die Erfassungssysteme von AV-TEST allerdings insgesamt 9.217 Exploits für alle Android-Versionen, ebenfalls ein beeindruckender Höchstwert. Weitere Informationen bietet das Kapitel „Sicherheitsstatus Android“ des neuen Sicherheitsreports .

IoT-Sicherheit: Milliarden Geräte ohne Basisschutz

Statt bereits bei der Entwicklung der internetbasierten Geräte auf deren Sicherheit im Netz zu achten, liegt der Fokus auf schnelle Marktdurchdringung. Internetsicherheit ist bisher häufig nicht Teil des Produktdesigns, sondern wird oft als Hemmnis für schnelle Go-to-Market-Strategien empfunden. Das liegt auch daran, dass immer mehr IT-fremde Hersteller ohne Verständnis für Online-Gefahren Geräte produzieren, die mit dem Internet verbunden sind.

Ein Augenöffner waren gegen Ende des letzten Jahres sicherlich die weltweit geführten Attacken des Mirai-Botnetzes. Von den Erkennungssystemen von AV-TEST im August 2016 erstmals erfasst, schossen Attacken der IoT-Malware im Oktober bereits große Onlinedienste in den USA und Europa aus dem Netz, indem sie deren Server mit Adressanfragen überlasteten. Für die DDoS-Angriffe wurde die über ein Botnet gesammelte Rechenleistung Hunderttausender gekaperter Router, Drucker, Webcams und Video-Recorder genutzt. Ende November fuhren Kriminelle mit anderen Varianten der gleichen Linux-Malware wuchtige Attacken gegen DSL-Router von Telekomkunden. 900.000 Geräte wurden schachmatt gesetzt. Im Oktober tauchte der Mirai-Code frei verfügbar im Internet auf. Seither ermittelten die AV-TEST Systeme eine zunehmende Zahl von Samples mit Spitzen Ende Oktober, November und Anfang Dezember.

Ohne unnötig Angst zu schüren: Die Angriffe des Mirai-Botnetzes waren sicherlich erst der Beginn und verhältnismäßig leicht zu orten. Wirksamen Schutz bot jedoch so gut wie keines der IoT-Geräte. Und so stehen die attackierten Geräte weiterhin auf der Abschussliste anderer IoT-Malware, die es bereits lange vor Mirai gab. Welche das sind und seit wann diese bekannt sind, verrät der AV-TEST Sicherheitsreport.

Kompletter Report zum Gratis-Download

Weitere Informationen und ausführliche Messwerte zur Verbreitung von Malware und anderen Schadprogrammen gibt der ausführliche Sicherheitsreport des AV-TEST Institutes. Sie können den Report hier kostenlos herunterladen:

DOWNLOAD SECURITY REPORT 2016/17

Regelmäßige Tests von Smart Home-Produkten und Informationen über IoT-Geräte mit zertifizierter Sicherheit finden Sie in unserem IoT-Sicherheits-Blog.

Sie wollen wissen, welches Schutzprogramm und welche Sicherheits-App Ihre Geräte bestmöglich absichern? Informationen zur Erkennungsleistung, Bedienbarkeit und Geschwindigkeit aller bekannten Schutzlösungen bietet AV-TEST Ihnen ebenfalls kostenlos. Die Ergebnisse der monatlich durchgeführten Tests können Sie hier abrufen.

Wünschen Sie regelmäßige Informationen aus unserem Institut rund um das Thema IT-Sicherheit, etwa zu Tests von Smart Home-Produkten, Wearables, Fitness-Trackern oder Gesundheits-Apps und Kinderschutzprogrammen, erhalten Sie diese zeitnah und aktuell über unseren monatlichen Sicherheits-Newsletter.