AV-ATLAS : la plate-forme de recherche de spams, programmes malveillants et tendances en matière de cybermenaces

Sur Internet, vous trouvez beaucoup d’analyses statistiques, mais peu de sources de données libres d’accès pour les recherches. Sur ce point, AV-ATLAS est différente : vous pouvez y consulter gratuitement des données en direct sur l’émergence de malwares et de spams ou analyser commodément les tendances en matière de cybermenaces. Les professionnels intéressés peuvent même s’abonner à des flux de données entiers pour les analyser.

La plate-forme AV-ATLAS répond à plusieurs besoins à la fois : si vous vous intéressez aux statistiques sur les spams, mais que vous n’avez pas de connaissances spécialisées, vous pouvez consulter des graphiques établis en temps réel. Si vous connaissez bien le sujet et faites des recherches un peu plus approfondies, vous adaptez le cadre des données et obtenez un graphique individuel. Les véritables pros laissent les graphiques de côté et s’abonnent à des flux de données entiers pour analyser eux-mêmes la banque de données. Vu le caractère international de la cybercriminalité, le contenu de la plate-forme est disponible en anglais.

AV-ATLAS – une source de données en temps réel

Ces 15 dernières années, le laboratoire d’AV-TEST a découvert de nombreuses sources de données qu’il évalue lui-même. Ceci est d’ailleurs indispensable, car un institut de test indépendant ne peut pas se baser sur les données des fabricants dont il teste ensuite les produits. C’est pourquoi le laboratoire d’AV-TEST utilise de nombreux propres pots de miel, serveurs, comptes e-mail, sites Internet ou d’autres pièges à données pour attirer les cybercriminels, collecte des e-mails, des données, des scripts contaminés et bien plus encore et examine le tout dans des outils d’analyse conçus en interne. Ce flux de données permanent est ensuite divisé logiquement en flux plus petits qui constituent la base de données d’AV-ATLAS. Afin que cette immense quantité de données ne rende pas la plate-forme inutilisable, elle reproduit toujours une collecte des données des 14 derniers jours. Il est vrai que la plate-forme AV-ATLAS présente des données actuelles et ne veut pas nécessairement être considérée comme une archive analysable des dernières années. Cependant, une analyse rétroactive est possible pour les clients qui s’abonnent pour avoir accès à des canaux d’analyse entiers et les évaluer sur le long terme.

Menaces actuelles dans la ligne de mire

Comme nous l’avons évoqué au début de cet article, AV-ATLAS veut également aider les journalistes ou les employés d’instituts sans connaissances spécialisées particulières à obtenir rapidement un résultat de recherche fiable. Ainsi, la rubrique « Current Threats » (menaces actuelles) fournit un aperçu de tous les domaines de sécurité répertoriés par la plate-forme, par exemple : spams, pièces jointes d’e-mails, contenus et barre d’objet d’e-mails, e-mails d’hameçonnage, programmes malveillants et plate-formes concernées telles que Windows, Android, Linux ou Mac. En cliquant sur « Phishing Mails », (e-mails d’hameçonnage) on obtient un aperçu de tous les pays d’origine d’où provient le spam. Les clichés classiques sont rapidement réfutés et le résultat montre qu’en avril 2021, les États-Unis se placent au premier rang en matière de spams et la Russie seulement au second.

La rubrique « Current Threats » est donc un indicateur de tendances qui montre où la situation est particulièrement critique. Pour une meilleure lisibilité, l’institut a créé six autres domaines d’évaluation : Spam, Blackhat URLs, Flare Whitelist, Malware & PUA, IoT et Android Flare. Alors que certains termes techniques tels que « spam » sont largement connus, beaucoup n’ont certainement jamais entendu parler de « Flare Whitelist ». Nous expliquerons donc brièvement ci-dessous ce qui se cache derrière ces termes de jargon.

Spam : comprendre et évaluer les analyses

Même si vous n’êtes pas un spécialiste, vous devez sûrement savoir ce que signifie le mot « spam ». Mais c’est le terme connu de « hameçonnage » ou « phishing » qui montre à quel point un spam peut être dangereux, car il s’agit d’une sous-catégorie de spams spécialisés destinés à attirer les utilisateurs, d’où le terme « hameçonner ». L’aperçu permet de voir rapidement le volume de spams en circulation et la proportion d’e-mails contenant des pièces jointes inoffensives mais qui redirigent vers d’autres sites ou contenant des pièces jointes infectées. La carte du monde générée automatiquement est également toujours intéressante : elle montre clairement à partir de quels pays proviennent la plupart des spams actuels.

Afin que les groupes d’utilisateurs aient rapidement accès à des évaluations importantes, la rubrique « Spam Statistics » (statistiques sur les spams) génère des graphiques exploitables que l’on peut partager ou sauvegarder. De la même manière, la rubrique « Trends » (tendances) montre pas moins de sept listes pré-évaluées avec les pays d’origine, les langues, les pièces jointes des spams et autres. Pour obtenir plus de détails, il suffit de cliquer sur la rubrique « Mails & Attachments » (e-mails et pièces jointes). On peut alors trier manuellement les différents spams en fonction de leur objet ou de leurs pièces jointes et les comparer. Une mention telle que « Seen 15 minutes ago » (dernière consultation il y a 15 minutes) prouve l’actualité de la plate-forme.

Encore quelques faits : AV-ATLAS analyse, scanne et classifie chaque jour quelque 2000 e-mails en moyenne. La quantité de spams n’est pas toujours pertinente, c’est pourquoi les e-mails enregistrés plusieurs fois ne sont pas pris en compte dans l’analyse, mais augmentent dans le baromètre des tendances.

Blackhat URLs : des liens tout simplement dangereux

Les spécialistes aiment utiliser des termes compliqués, car ils étendent souvent une situation factuelle avec d’autres termes spécifiques. La rubrique « Blackhat URLs » désigne tout simplement des liens dangereux que l’on a trouvés sur le net, puis répertoriés et analysés.

En fonction de l’émergence, la plate-forme analyse entre 100 000 et 300 000 liens trouvés par jour. Elle les divise ensuite en « Suspicious URLs « (URL suspects) et « Dangerous Trends » (tendances dangereuses). En effet, certains liens mènent par exemple à un site Internet suspect et à un logiciel de publicité (API, Application Potentiellement Indésirable), sans être vraiment dangereux pour autant. Un autre lien en revanche promettra par exemple un jeu gratuit et offrira immédiatement le téléchargement d’un cheval de Troie.

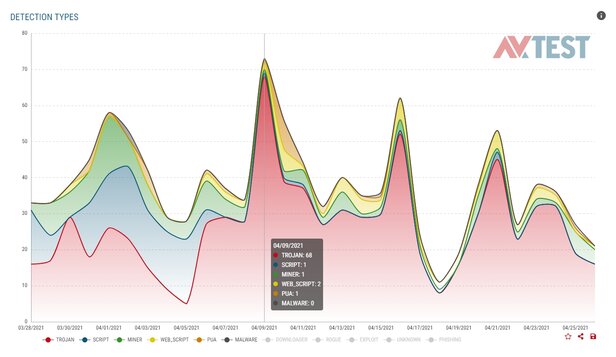

Des évaluations préétablies très intéressantes se trouvent à la rubrique « Statistics ». Outre le nombre d’URL dangereux énuméré chronologiquement, c’est-à-dire d’adresses Internet, on trouve également des comparaisons d’API et de programmes malveillants ainsi que la zone d’où proviennent de nombreuses adresses URL, par ex. Steam, IMDB ou Google. Le « Detection Type » montre également rapidement que la plupart des liens infectés recèlent au final un cheval de Troie.

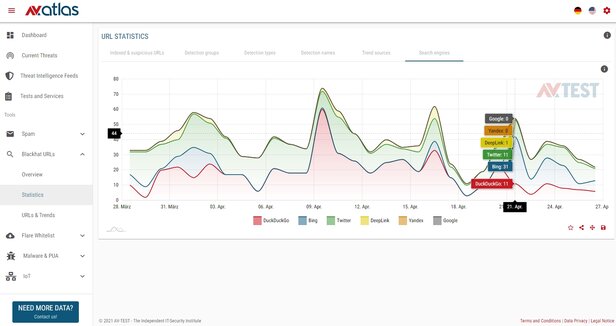

Les « Search Engines « (moteurs de recherche) quelque peu cachés dans la rubrique « Statistics » sont le véritable point d’attraction : ils permettent de constater quel moteur de recherche livre les liens les plus dangereux à ses utilisateurs. Outre Google et Bing, on y trouve également DuckDuckGo, Deeplink, Twitter et Yandex. Un bref coup d'œil montre que durant la période du 28 mars au 27 avril 2021, le moteur de recherche alternatif DuckDuckGo a livré chaque jour des liens infectés et que Bing est régulièrement confronté au même problème. Dans la même période, Google a été exemplaire et n’a livré aucun lien infecté.

Flare Whitelist : logiciel bienveillant ou malveillant

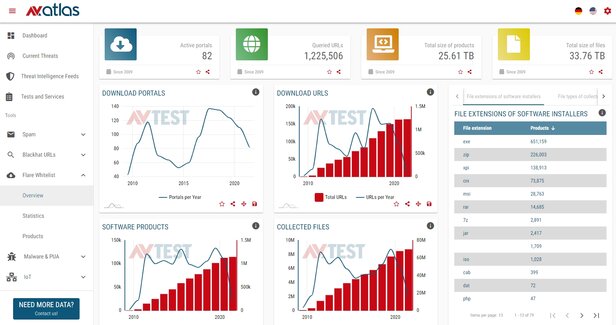

« Flare Whitelist » est un autre terme spécialisé. Dans cette rubrique, le laboratoire d’AV-TEST examine des logiciels et des mises à jour diffusés sur Internet. Chaque jour, les machines scannent des centaines de logiciels ou de mises à jour ainsi que les 50 000 à 250 000 fichiers qui sont ainsi diffusés. Le laboratoire analyse les logiciels populaires, tels que le navigateur Chrome ou le logiciel de compression WinRAR, tout comme le logiciel moins connu WYSIWYG Web Builder.

Cette rubrique fournit moins de données directement exploitables pour une recherche. Néanmoins, elle est d’autant plus importante pour les portails de téléchargement. Il arrive que ceux-ci diffusent en effet beaucoup de logiciels ou de mises à jour dans lesquels se cache un cheval de Troie ou un virus similaire au lieu de la mise à jour. CCleaner de Piriform est un exemple bien connu : un serveur de mise à jour y a été piraté il y a quelque temps et une mise à jour infectée par un programme malveillant a été diffusée. C’est pourquoi certains portails de téléchargement utilisent le service de scannage d’AV-TEST. Le plus célèbre d’entre eux est probablement en Allemagne la maison d’édition Heise-Verlag qui fait contrôler tous les fichiers dans le portail de téléchargement par la technique d’AV-TEST.

Programmes malveillants et API : applications énervantes ou dangereuses

Tandis que le terme « Programme malveillant » décrit un logiciel vraiment nuisible, le terme « API » (Application Potentiellement Indésirable) est défini différemment dans les cercles d’experts. Certes, les API ne sont pas directement dangereuses, mais elles peuvent irriter les utilisateurs et surchargent le réseau et les appareils la plupart du temps. Certains fabricants et le laboratoire classent donc certaines API d’ores et déjà comme malware, tandis que d’autres fabricants les trouvent certes énervantes, mais inoffensives.

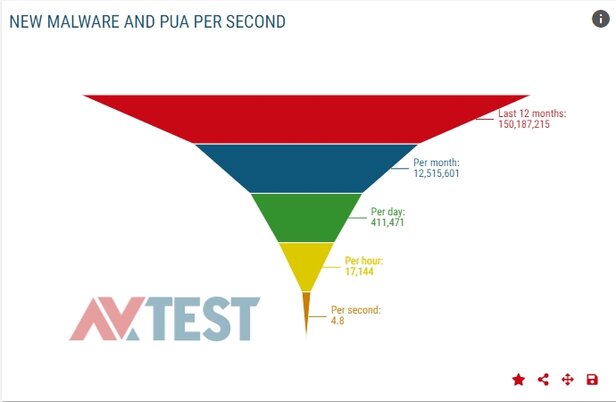

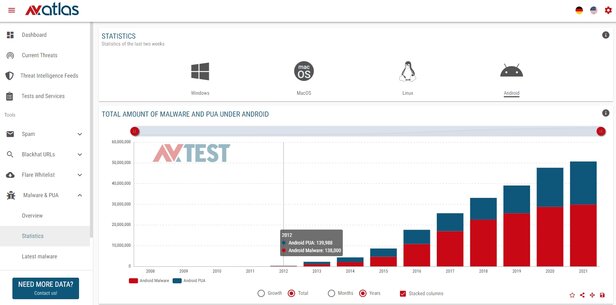

L’aperçu de cette rubrique montre l’état actuel des programmes malveillants et des API. Le compteur de « total malware » (ensemble des programmes malveillants) enregistrés depuis 1984 montre déjà plus d’un milliard d’exemplaires. Il est en évolution constante. Avant la fin avril 2021, près de 70 millions d’exemplaires sont venus s’y ajouter. Une barre chronologique personnalisable vous permet d’afficher les données de 2008 à aujourd’hui. Par exemple, une analyse de l’augmentation des programmes malveillants durant les 5 dernières années nécessite seulement quelques clics pour générer un graphique qui peut être partagé ou sauvegardé.

La rubrique la plus intéressante est celle des « Statistics », car on peut y analyser les API et les programmes malveillants séparément. Il est également possible de sélectionner les systèmes d’exploitation tels que Windows, Mac, Linux et Android, la période en mois et en années, ainsi que la croissance ou le nombre total. Si l’on évalue par exemple la croissance des malwares d’Android au cours des 4 premiers mois de l’année 2021, une statistique montre également une répartition détaillée. On distingue les différentes API et les différents types de malware, ainsi que les types de virus comme chevaux de Troie, mots de passe, injecteurs ou autres. Il existe en outre une répartition des types de fichiers dans lesquels se trouvent les programmes malveillants ou les API. Il s’agit la plupart du temps d’APK, les paquets d’installations pour Android. L’analyse va encore plus loin : elle dresse même la liste des noms des familles de malwares dans un graphique et évalue en même temps le développement des chevaux de Troie à mot de passe, des injecteurs ou des rançongiciels. Ceci représente une foule d’informations fondées.

IoT: personne ne connaît, tout le monde en a

Beaucoup d’utilisateurs ont déjà entendu le terme « IoT » (Internet of Things), mais peu savent ce qu’il signifie exactement. Ce n’est qu’une fois que vous avez fait le lien entre IoT et les lampes commandables ou les assistants personnels intelligents comme Alexa sur Amazon que vous obtenez l’effet « aha ». L’IoT est un type d’appareils qui connaît une croissance extrêmement rapide, mais où l’aspect de la sécurité est parfois négligé par certains fabricants. Certains appareils mal sécurisés ont déjà servi de porte d’entrée dans un réseau.

Les cybercriminels ont également remarqué que les appareils IoT avec leur performance parfois élevée étaient disponibles 24/24 et 7/7, ce qui les rendait donc intéressants pour un réseau de bots. C’est également la raison pour laquelle les appareils IoT sont la cible d’attaques, ce que prouvent également les statistiques d’AV-ATLAS. Comme le laboratoire ne peut pas surveiller les appareils des utilisateurs, il propose lui-même de nombreux appareils comme pots de miel sur Internet. Il suffit de jeter un coup d'œil sur l’aperçu pour se faire une idée de l’ampleur de la situation dans le domaine de l’IoT. En 14 jours, les seuls pots de miel d’AV-TEST ont reçu près de 18 millions d’ordres d’attaques sur Internet ! Ceci inclut également les tentatives de connexion. Le laboratoire enregistre également les listes de mots de connexion où des noms tels que « admin », « root » ou « user » occupent les premières places. Autre point intéressant : de quel pays proviennent la plupart des ordres d’attaques ? Actuellement en avril 2021, les accès se faisaient depuis la Suisse. C’est également ce que montre la carte du monde sur laquelle on peut zoomer avec la molette de la souris.

Outre les connexions, les experts enregistrent également les tentatives de téléchargement de données et de quels fichiers il s’agit. Les programmes malveillants utilisés sont immédiatement analysés et répertoriés. En revanche, les autres données analysables sont davantage destinées aux spécialistes, car elles font état des protocoles, des adresses IP, des langages de programmation, des interfaces ou des ports utilisés. De même, les explications complémentaires sur la technique des pots de miel utilisés, ainsi que la liste des logiciels malveillants avec leurs valeurs de hachage s’adressent plutôt aux experts.

Flare Android : tout ce que Google Play Store n’a pas

En plus de Google Play Store, il existe de nombreux autres stores où l’on peut télécharger des applications Android. La rubrique « Flare Android » analyse actuellement plus de 5 000 applications par mois, analyse le code source et note les autorisations effectivement demandées pour chaque application. De 1 à 20 pour cent des applications analysées par jour sont suspectes. Cela signifie qu’elles contiennent un code suspect ou dangereux. Ce flux d’information est principalement consulté par les fabricants de suites antivirus abonnés, car il livre de précieuses informations complémentaires pour la détection d’applications malveillantes sur les appareils Android qui ne proviennent pas de Google Play Store. En outre, ces données sont également utilisées pour ce qu’on appelle l’app Whitelist, une sorte de « liste blanche d’applications vertueuses », qui garantit un travail d’analyse moins important et évite également les fausses alertes.

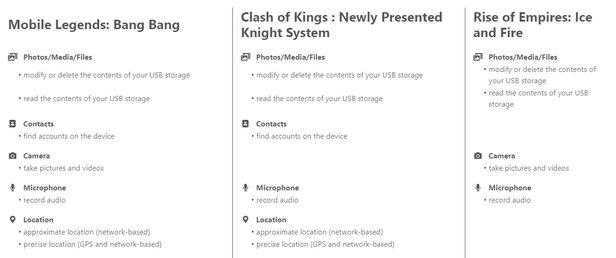

Concernant les applications Android, les autorisations sont particulièrement importantes pour les utilisateurs et leur sécurité. Il existait il y a quelque temps une application de lampe de poche qui exigeait l’accès à la mémoire, aux contacts, au téléphone ou aux SMS. Les premiers mois, tout était anodin. Puis, l’application a commencé à capturer des données et à envoyer des SMS premium.

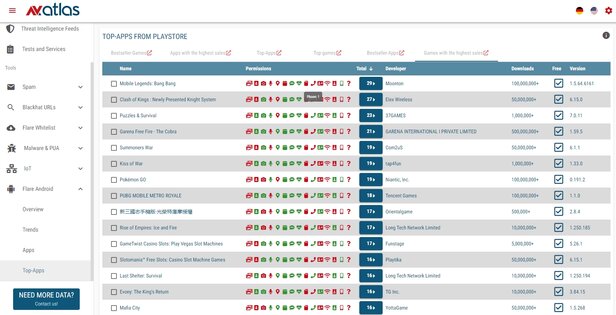

Pour les recherches, la rubrique « Top Apps from Play Stores » est très bien conçue. On y trouve des listes des applications ou des jeux les plus populaires, des meilleures ventes ou des applications dont les ventes sont actuellement les plus élevées. Il est possible de consulter les autorisations demandées par chaque application. Ainsi, on découvre rapidement que l’appli « Mobile Legends : Bang Bang » par exemple, en plus de 28 autres autorisations, exige également l’accès au statut du téléphone et l’identité. Seul le fournisseur de l’appli peut expliquer pourquoi.

AV-ATLAS Threat Intelligence Feeds – flux de renseignement sur les cybermenaces pour les pros

La plate-forme AV-ATLAS n’évalue toujours qu’une petite fenêtre temporelle des données de renseignement disponibles sur les cybermenaces. Mais les professionnels ou les entreprises peuvent s’abonner à un nombre illimité de flux de données et les analyser à leurs propres fins.

Les professionnels peuvent utiliser les données d’analyse sous forme de flux Analysis Data as Feeds à des fins diverses. D’une part, ils peuvent entraîner les systèmes de courrier électronique existants ou mettre à niveau leurs systèmes de protection et de détection grâce aux derniers développements. Les SOC, les développeurs ou les équipes de sécurité informatique renforcent ainsi leurs produits ou augmentent le niveau de sécurité pour leur entreprise. Dans le feed se trouvent plus de 5000 e-mails vérifiés par jour qui sont analysés et répartis entre répertoriés et potentiellement dangereux.

L’état des menaces en ligne de mire

Même s’il est possible d’analyser les attaques sur les entreprises, les bloquer à l’avance augmente indéniablement la sécurité. La rubrique « Blackhat URLs » analyse chaque jour plus de 300 000 adresses Internet à la recherche de menaces et indique les tendances des attaques avant même qu’elles ne se produisent. La prévention est préférable à une simple réaction aux incidents. C’est pourquoi, pour les services de sécurité informatique dans l’entreprise, il faut toujours avoir l’état des menaces en ligne de mire.

Améliorer le développement et le service

Livrer des logiciels ou des mises à jour infectés constitue un préjudice quasiment irréparable en termes de réputation. Le service « Flare Whitelist » d’AV-TEST aide les développeurs, les entreprises ou les portails de téléchargement à diffuser des logiciels irréprochables en scannant les programmes et les fichiers existants. De plus, l’analyse des logiciels permet de vérifier les fausses alertes grâce à des programmes de protection tels que les suites antivirus. En effet, les fausses alertes nuisent à la précieuse confiance des utilisateurs. Flare Softwarescan aide à développer, à vérifier et à utiliser des logiciels afin de minimiser les fausses alertes (faux positifs) grâce à des suites antivirus, voire les exclure totalement dans le meilleur des cas.

![AV-ATLAS – la plate-forme de recherche [Translate to Français:]](/fileadmin/_processed_/e/9/csm_Aufmacher_AV_atlas_artikel_0ac506a1b5.jpg)