AV-ATLAS: La plataforma que informa sobre spam, malware y tendencias de riesgos

Si bien en Internet se encuentran muchas evaluaciones estadísticas, apenas aparecen fuentes de datos abiertas para la investigación. AV-ATLAS es diferente. Allí se pueden consultar gratuitamente datos en vivo relativos al volumen de malware y spam o analizar cómodamente tendencias de riegos. Los profesionales interesados incluso pueden abonarse a flujos de datos completos para el análisis.

La plataforma AV-ATLAS satisface múltiples necesidades al mismo tiempo: Quien se interese por una estadística actual, pero no cuente con conocimientos especializados, puede ver gráficos elaborados en tiempo real. Quien sepa del tema y esté investigando en mayor profundidad, puede adaptar el margen de datos para recibir un gráfico individualizado. Los auténticos profesionales se saltan los gráficos y se abonan a flujos de datos completos para hacer una evaluación propia de la base de datos. Teniendo en cuenta la dimensión internacional de la ciberdelincuencia, la plataforma está disponible en inglés.

AV-ATLAS – Fuente de datos en tiempo real

El laboratorio de AV-TEST ha establecido en los últimos 15 años numerosas fuentes de datos, que él mismo evalúa. Esto es necesario ya que un instituto de pruebas independiente no puede basarse en datos de los fabricantes cuyos productos va a examinar a continuación. Por eso, el laboratorio de AV-TEST utiliza numerosos honeypots o "cebos" propios, servidores, cuentas de correo electrónico, páginas web y otras trampas para atraer a ciberdelincuentes y recabar correos infectados, datos, scripts y muchas otras cosas que luego examina mediante máquinas de análisis de desarrollo propio. Este flujo de datos permanente se divide después de manera lógica en flujos más pequeños, que constituyen la base de los datos de AV-ATLAS. Para que esta cantidad ingente de datos no haga inoperable la plataforma, esta muestra siempre el conjunto de datos de los últimos 14 días. Al fin y al cabo, AV-ATLAS muestra datos actuales y no pretende ser necesariamente un archivo evaluable de los últimos años. No obstante, un análisis retrospectivo de este tipo está al alcance de aquellos clientes que se abonan a canales de análisis completos y los evalúan a largo plazo.

Las amenazas actuales a la vista

Como ya se mencionó al principio, AV-ATLAS también pretende ayudar a periodistas o empleados de institutos sin conocimientos especializados a obtener con rapidez un resultado fundado para sus investigaciones. El punto "Current Threats" (amenazas actuales) ofrece una vista general de todas las áreas de seguridad registradas en la plataforma, por ejemplo: tendencias en spam, adjuntos de correos, contenido de correos y asuntos, correos phishing, malware y plataformas afectadas como Windows, Android, Linux o Mac. Un clic en "phishing e-mails" muestra un cuadro sinóptico de todos los países de origen de spam. En seguida se desmienten los tópicos y el resultado muestra que EE. UU. en abril de 2021 ocupó el primer lugar, seguido de Rusia.

La sección "Current Threats" es, por tanto, un termómetro de tendencias que muestra los puntos calientes en ese momento. Para ofrecer una visión más clara, el instituto ha creado otras seis áreas de evaluación: Spam, Blackhat URLs, Flare Whitelist, Malware y PUA, IoT y Android Flare. Mientras que algunos términos, como spam, son ampliamente conocidos, otros como Flare Whitelist son una incógnita para muchos. A continuación explicamos brevemente qué evaluaciones habituales se ocultan tras esos términos especializados.

Spam: entender y evaluar análisis

Lo que significa el molesto spam es algo que saben incluso aquellos que no tienen ningún conocimiento especializado. Sin embargo, la peligrosidad del spam viene indicada por el conocido término "phishing", que es un subtérmino utilizado para designar correos de spam especializados en atraer o "pescar" a usuarios. La vista general deja claro rápidamente su elevado volumen y el gran porcentaje de correos con adjuntos inofensivos, pero que conducen a peligros, o bien infectados. El mapamundi generado automáticamente también resulta interesante, pues muestra claramente de qué países procede la mayoría del spam en ese momento.

Para que los grupos de usuarios puedan acceder rápidamente a evaluaciones importantes, la sección "Spam Statistics" genera gráficos útiles. Estos se pueden compartir o guardar. La sección "Trends" (tendencias) muestra siete listas preevaluadas de países de origen de spam, idiomas, adjuntos, etc. Quien quiera profundizar en los datos, puede clicar en la sección "Mails & Attachments". Allí es posible clasificar manualmente los correos de spam por asuntos o adjuntos y compararlos. La entrada "Seen 15 minutes ago" (visto por última vez hace 15 minutos) es un ejemplo de la actualidad de la plataforma.

Algunos datos más: AV-ATLAS analiza, escanea y clasifica una media de unos 2.000 correos electrónicos al día. La cantidad de spam no es siempre relevante, por eso los correos que ya se han registrado varias veces no se incluyen en el análisis, pero sí incrementan el barómetro de tendencias.

Blackhat URLs: sencillamente enlaces peligrosos

A los especialistas les gusta usar términos complicados, ya que suelen ampliar el estado de cosas con otros subtérminos. Así, la sección "Blackhat URLs" se refiere sencillamente a enlaces peligrosos que se han encontrado en la Web y después indexado y evaluado.

Dependiendo del volumen, la plataforma analiza entre 100.000 y 300.000 enlaces al día. Estos se dividen a continuación en "Suspicious URLs" (URL sospechosas) y "Dangerous Trends" (tendencias peligrosas), puesto que si bien algunos enlaces conducen, por ejemplo, a una página web sospechosa y a software publicitario (aplicaciones potencialmente no deseadas o PUA), esto no es realmente peligroso, mientras que otros enlaces prometen, por ejemplo, un juego gratuito y ofrecen de inmediato descargar un troyano.

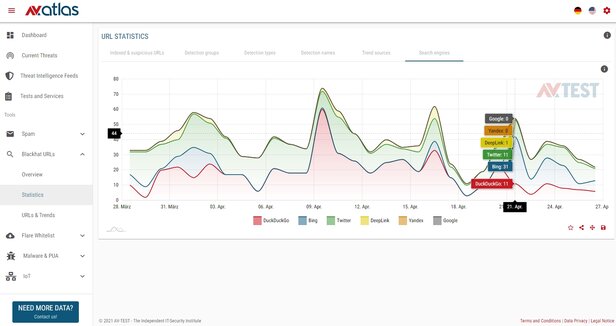

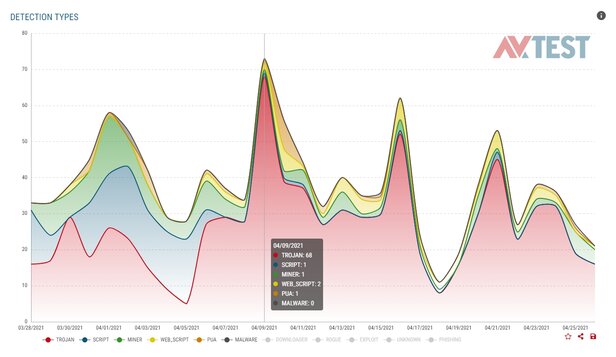

En la sección "Statistics" se encuentran evaluaciones preelaboradas muy interesantes. Además de la cantidad de URL, o sea, direcciones de Internet, peligrosas enumeradas cronológicamente se muestra la comparación entre PUA y malware o de qué ámbito proceden muchas de las URL, como puede ser Steam, IMDB o Google. También en "detection types" se puede ver rápidamente que al otro lado de enlaces infectados suele haber casi siempre un troyano.

Merece la pena echar un vistazo a los "Search Engines", algo más escondidos en la sección "Statistics": allí se puede leer qué motores de búsqueda suministran la mayoría de los enlaces peligrosos a sus usuarios. Además de Google y Bing se encuentran enumerados otros como DuckDuckGo, Deeplink, Twitter y Yandex. Un breve vistazo muestra que, en el espacio cronológico del 28 de marzo al 27 de abril del 2021, el motor de búsqueda alternativo DuckDuckGo suministraba a diario enlaces infectados y que Bing también tiene dificultades una y otra vez con este tema. Google es actualmente un chico modelo y no ofrece ningún enlace infectado.

Flare Whitelist: software bueno o peligroso

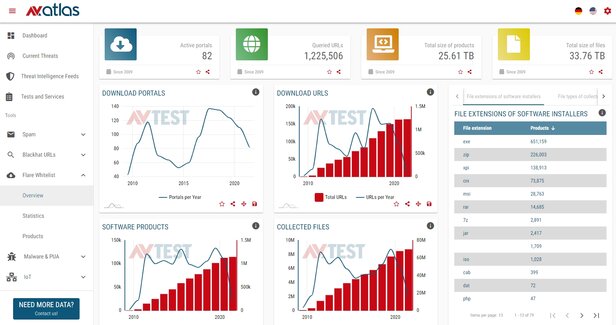

Otro término especializado es "Flare-Whitelist". En esta sección, el laboratorio de AV-TEST examina software y actualizaciones distribuidos en Internet. Las máquinas escanean cada día cientos de productos de software o actualizaciones y los correspondientes entre 50.000 y 250.000 archivos distribuidos. Se examina software popular, como el navegador Chrome o el compresor WinRAR, pero también software poco conocido como WYSIWYG Web Builder.

Esta sección proporciona pocos datos que se puedan aprovechar directamente para investigar. Sin embargo es especialmente importante para portales de descarga, ya que es posible que estos distribuyan una gran cantidad de software y de actualizaciones en los que en vez de novedades se ocultan troyanos o semejantes. Un ejemplo conocido es el CCleaner de Piriform, a la que hace ya bastante tiempo hackearon un servidor de actualizaciones y a continuación distribuyeron una actualización infectada con software malicioso. Por eso, algunos portales de descarga utilizan el servicio de escaneo de AV-TEST. El más conocido en Alemania es probablemente el de la editorial Heise, en el que todos los archivos del portal de descarga se comprueban mediante tecnología AV-TEST.

Malware y PUA: aplicaciones peligrosas o molestas

Mientras que el término malware describe software definitivamente malicioso, el término PUA (aplicaciones potencialmente no deseadas) es definido de diferentes maneras en los círculos especializados. Las PUA no albergan un peligro inmediato, pero sí pueden suponer una molestia para el usuario y afectar el rendimiento de la red y los dispositivos. Es por eso que algunos fabricantes y también el laboratorio clasifican algunas PUA como malware, mientras que otros fabricantes las presentan como molestas, pero inofensivas.

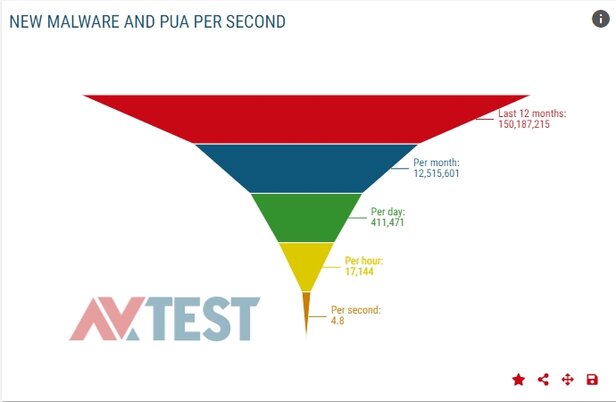

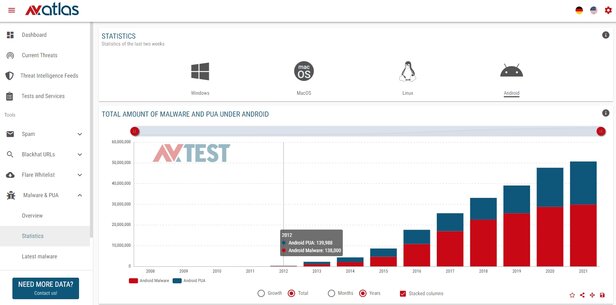

La vista general de esta sección, el Overview, muestra el estado actual de malware y PUA. El contador del "total malware" que se ha registrado desde 1984 ya indica más de mil millones de ejemplares y nunca se detiene. Antes de finales de abril de 2021 ya se habían añadido casi 70 millones de ejemplares nuevos. Es posible definir un espacio de tiempo y visualizar los datos desde 2008 hasta ahora. Así, con un solo par de clics, se puede analizar, por ejemplo, el aumento de malware en los últimos 5 años, generar un gráfico, compartirlo o guardarlo.

La sección más interesante aquí es "Statistics", puesto que allí se pueden evaluar PUA y malware por separado. Así mismo se pueden seleccionar sistemas operativos como Windows, Mac, Linux o Android y el periodo de tiempo por meses y años, así como el incremento o la cifra total. Si se evalúa, pongamos, el aumento de malware de Android en los primeros 4 meses del año 2021, una estadística mostrará también la distribución. De este modo se distingue por PUA y tipo de malware, así como tipo de código malicioso, por ejemplo, troyano, contraseña, dropper u otro. Adicionalmente hay también un desglose de los tipos de archivo en los que se esconden los códigos maliciosos o las PUA. Suelen ser APK, los paquetes de instalación para Android. La evaluación profundiza aún más y enumera en un gráfico incluso los nombres de las familias de malware y evalúa la evolución de troyanos de contraseña, dropper o ransomware. Un montón de material fundado.

IoT: nadie lo conoce, todo el mundo lo tiene

Muchos han oído ya el término IoT, Internet of Things o Internet de las cosas, pero a menudo no saben qué significa exactamente. El momento revelador llega cuando establecen la conexión entre el IoT y las lámparas regulables o los altavoces inteligentes como Alexa de Amazon. El IoT es un sector de dispositivos que está creciendo con extremada rapidez, pero en el que algunos fabricantes descuidan la seguridad. Ya ha habido dispositivos que han servido de puerta de acceso a una red.

Los atacantes también se han dado cuenta de que los dispositivos IoT con su elevado rendimiento, están disponibles a todas horas, por lo que son interesantes para redes de bots. Este es uno de los motivos por el que los dispositivos IoT son el blanco de ataques, como también confirman las estadísticas de AV-ATLAS. Dado que el laboratorio no puede supervisar los dispositivos de usuarios, este ofrece numerosos dispositivos en Internet a modo de honeypots. Basta con echar una ojeada a la vista general para hacerse una idea de lo extrema que es la situación en el ámbito del IoT. Tan solo los honeypots de AV-TEST ya han recibido unos 18 millones de comandos a través de la red en 14 días. Estos incluyen intentos de inicio de sesión. El laboratorio registra también las listas de palabras de inicio de sesión, en las que palabras como "admin", "root" o "user" ocupan los primeros puestos. Otra cosa interesante es de qué país proceden la mayoría de solicitudes de comandos. En abril de 2021 fueron accesos desde Suiza. Así lo indica el mapamundi en el que se puede hacer zoom con la rueda del ratón.

Además de los inicios de sesión, los expertos registran los intentos de cargar datos y de qué archivos se trata. Al mismo tiempo se analiza e indexa el malware utilizado. El resto de datos evaluables, sin embargo, es más apropiado para especialistas, ya que aportan los protocolos, direcciones IP, lenguajes de programación, interfaces o puertos utilizados. Las demás explicaciones sobre la técnica de los honeypots utilizados, así como la lista del malware actual con valores hash también son recomendables solo para expertos.

Flare Android: todo lo que no tiene la Google Play Store

Aparte de la Google Play Store hay muchas otras tiendas desde las que se pueden cargar aplicaciones para Android. La sección "Flare Android" analiza actualmente más de 5.000 aplicaciones al mes, examina el código fuente y anota los derechos realmente exigidos por la correspondiente aplicación. Entre un 1 y un 20 por ciento de las aplicaciones examinadas cada día son sospechosas. Eso significa que contienen código extraño o peligroso. Este flujo de datos suele ser consultado por fabricantes de antivirus abonados, ya que contiene valiosa información adicional para detectar en dispositivos Android aplicaciones maliciosas que no proceden de Google Play Store. Los datos sirven además para la llamada app Whitelist, es decir, la lista blanca de aplicaciones que son inofensivas, la cual reduce el trabajo de análisis y evita falsas alarmas.

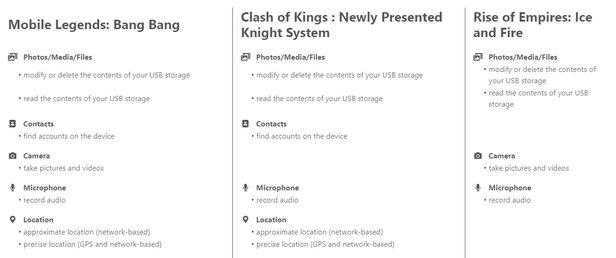

En el caso de las aplicaciones para Android, los derechos tienen una especial importancia para los usuarios y su seguridad. Así, por ejemplo, en el pasado hubo una aplicación de linterna que obtenía acceso a la memoria, contactos, teléfonos o SMS. En los primeros meses todo era inofensivo. Más adelante, la aplicación comenzó a acceder a datos y a enviar SMS Premium.

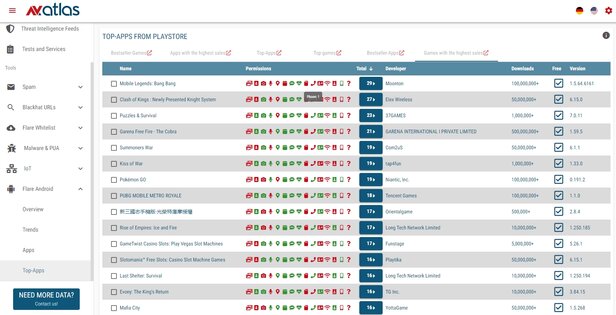

Para la investigación es muy útil la sección "Top Apps from Play Stores". Allí se encuentran listas de las principales aplicaciones o juegos, es decir, los que mayor volumen de ventas generan. Se pueden consultar los derechos exigidos por cada aplicación. De este modo se averigua enseguida, por ejemplo, que la aplicación "Mobile Legends: Bang Bang", además de otros 28 derechos, también exige el acceso al estado del teléfono y la identidad. Solo el proveedor sabe para qué.

AV-ATLAS Threat Intelligence Feeds para profesionales

La plataforma AV-ATLAS siempre evalúa solo un breve periodo de tiempo de los datos de inteligencia sobre amenazas existentes. Profesionales o empresas pueden abonarse a un número ilimitado de feeds de datos y evaluarlos para sus propios fines.

Los Analysis Data as Feeds, datos de análisis en forma de feeds, pueden ser utilizados por profesionales con diferentes fines. Por un lado, pueden entrenar los sistemas de correo existentes o mejorar sistemas de defensa y detección de acuerdo con las evoluciones actuales. Centros de operaciones de seguridad (SOC), desarrolladores o equipos de seguridad informática refuerzan de este modo sus productos o aumentan la protección para sus empresas. El feed contiene el análisis de más de 5.000 correos examinados cada día, que son analizados y clasificados como indexados o potencialmente maliciosos.

La situación de riesgo actual a la vista

Los ataques a empresas se pueden evaluar, pero lo que definitivamente incrementa la seguridad son los ataques bloqueados antes de que se produzcan. La sección "Blackhat URLs" analiza a diario más de 300.000 direcciones de Internet en busca de amenazas y aporta las tendencias de ataque antes de que se produzcan. Prevenir es mejor que solo reaccionar frente a los incidentes. Por eso, para los servicios de seguridad de las empresas merece la pena tener en mente la situación de riesgo.

Mejorar el desarrollo y servicio

La entrega de software o actualizaciones infectadas daña la reputación de forma prácticamente irreparable. El servicio de AV-TEST "Flare Whitelist" ayuda a desarrolladores, empresas o portales de descarga a distribuir software sin problemas escaneando los programas y archivos existentes. Adicionalmente, el escaneo de software ayuda a comprobar falsas alarmas provocadas por programas de seguridad, como software antivirus. Y es que las falsas alarmas socavan la valiosa confianza de los usuarios. El Flare Softwarescan ayuda en el desarrollo, la comprobación y la utilización de software para minimizar las falsas alarmas (falsos positivos) generadas por software antivirus y, en el mejor de los casos, evitarlas por completo.

![AV-ATLAS – la plataforma de investigación [Translate to Español:]](/fileadmin/_processed_/e/9/csm_Aufmacher_AV_atlas_artikel_0ac506a1b5.jpg)