AV-ATLAS: Die Recherche-Plattform für Spam, Malware und Gefahren-Trends

Im Internet finden Sie zwar viele statistische Auswertungen, aber kaum offene Datenquellen für die Recherche. AV-ATLAS ist da anders: dort rufen Sie kostenfrei Live-Daten zu Malware- und Spam-Aufkommen ab oder analysieren bequem Gefahren-Trends. Professionell Interessierte können sogar ganze Datenströme zur Analyse abonnieren.

Die Plattform AV-ATLAS bedient viele Bedürfnisse gleichzeitig: Wer sich für eine aktuelle Spam-Statistik interessiert, aber dazu keine Fachkenntnisse hat, ruft in Echtzeit angefertigte Grafiken ab. Wer sich auskennt und etwas tiefer recherchiert, passt sich den Datenrahmen an und bekommt dann seine individuelle Grafik. Absolute Profis klicken an den Grafiken vorbei und abonnieren ganze Datenströme zur eigenen Datenbankauswertung.

AV-ATLAS – Datenquelle in Echtzeit

Das Labor von AV-TEST hat in den letzten 15 Jahren viele Datenquellen erschlossen und wertet diese selbst aus. Das ist auch nötig, denn ein unabhängiges Prüfinstitut könnte sich nicht auf Daten von Herstellern stützen, deren Produkte es anschließend testet. Daher nutzt das Labor von AV-TEST als Lockmittel für Cybergangster viele eigene Honeypots, Server, Mailkonten, Webseiten oder andere Datenfallen, sammelt dort verseuchte Mails, Daten, Skripte und vieles mehr ein und untersucht alles in selbst entwickelten Analysemaschinen. Dieser permanente Datenstrom wird dann logisch in kleinere Ströme aufgeteilt, welche die Datengrundlage von AV-ATLAS liefern. Damit diese Unmengen an Daten die Plattform nicht unbedienbar machen, bildet sie immer eine Datensammlung der letzten 14 Tage ab. Schließlich zeigt AV-ATLAS aktuelle Daten und will nicht unbedingt als auswertbares Archiv der letzten Jahre gelten. So eine rückblickende Analyse ist aber für Kunden möglich, die den Zugriff auf ganze Analysekanäle abonnieren und in Langzeit auswerten.

Aktuelle Bedrohungen im Blick

Wie bereits eingangs erwähnt, will AV-ATLAS auch Journalisten oder Mitarbeitern von Instituten ohne Fachkenntnisse helfen, schnell zu einem belastbaren Recherche-Ergebnis zu kommen. So liefert etwa der Punkt „Aktuelle Bedrohungen“ einen Überblick über alle von der Plattform erfassten Sicherheits-Bereiche, wie zum Beispiel: Spam-Trends, Mail-Anhänge, Mail-Inhalte und Betreffzeilen, Phishing-Mails, Malware und betroffene Plattformen wie Windows, Android, Linux oder Mac. Ein Klick auf „Phishing-Mails“ zeigt eine Übersicht aller Herkunftsländer, aus denen der Spam stammt. Schnell sind erwartete Klischees widerlegt und das Ergebnis zeigt, dass die USA im April 2021 bei Spam auf Platz 1 liegen und Russland erst an zweiter Stelle.

Der Bereich „Aktuelle Bedrohungen“ ist somit ein Trend-Thermometer, das zeigt, wo es gerade besonders heiß hergeht. Das Institut hat zur besseren Übersicht sechs weitere Auswertungsbereiche geschaffen: Spam, Blackhat URLs, Flare Whitelist, Malware & PUA, IoT und Android Flare. Während einige Fachbegriffe, wie etwa Spam weitgehend bekannt sind, dürfte der Begriff Flare Whitelist bei vielen nur ein Fragezeichen erzeugen. Im Folgenden klären wir kurz, welche populären Auswertungen sich hinter den Spezial-Begriffen verstecken.

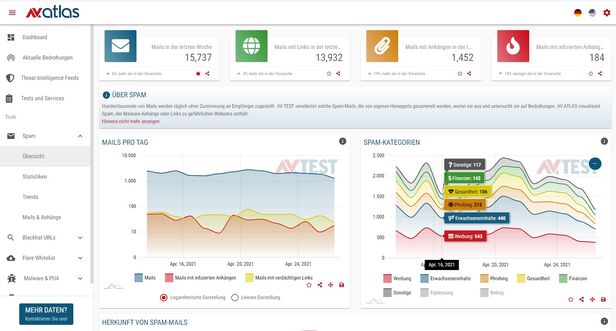

Spam: Analysen verstehen und auswerten

Was nerviger Spam bedeutet, dürfte auch derjenige wissen, der kein Fachwissen zum Thema hat. Wie gefährlich allerdings Spam sein kann, belegt der bekannte Begriff Phishing, denn dieser ist ein Unterbegriff für spezialisierte Spam-Mails, die Anwender locken also „phishen“ sollen. Die Übersicht zeigt schnell, wie hoch das Spam-Aufkommen ist und wie hoch der Anteil an Mails mit harmlosen, aber weiter lenkenden, oder infizierten Anhängen ist. Dabei ist auch immer die automatisch generierte Weltkarte interessant: sie zeigt klar, aus welchen Ländern aktuell der meiste Spam kommt.

Damit Nutzergruppen schnell Zugriff auf wichtige Auswertungen haben, generiert der Bereich „Spam-Statistik“ verwertbare Grafiken. Sie lassen sich mit anderen teilen oder abspeichern. Ebenso zeigt der Bereich „Trends“ gleich sieben vorausgewertete Listen der Spam-Herkunftsländer, -Sprachen, -Anhänge und mehr. Wer tiefer in die Daten einsteigen will, klickt in den Bereich „Mails & Anhänge“. Dort lassen sich die einzelnen Spam-Mails nach Betreff oder Anhängen manuell sortieren und vergleichen. Gerade die Angabe, wie etwa „Zuletzt gesehen vor 15 Minuten“, belegt die Aktualität der Plattform.

Noch ein paar Fakten: AV-ATLAS analysiert pro Tag im Schnitt etwa 2.000 E-Mails, scannt und klassifiziert sie. Die Spam-Menge ist nicht immer relevant, daher fallen bereits mehrfach erfasste Mails aus der Analyse, steigen aber im Trendbarometer.

Blackhat URLs: einfach gefährliche Links

Fachleute nutzen gerne komplizierte Begriffe, da sie eine Sachlage oft mit weiteren Unterbegriffen erweitern. So steht der Abschnitt „Blackhat URLs“ einfach gesagt für gefährliche Links, die man im Web gefunden, indexiert und ausgewertet hat.

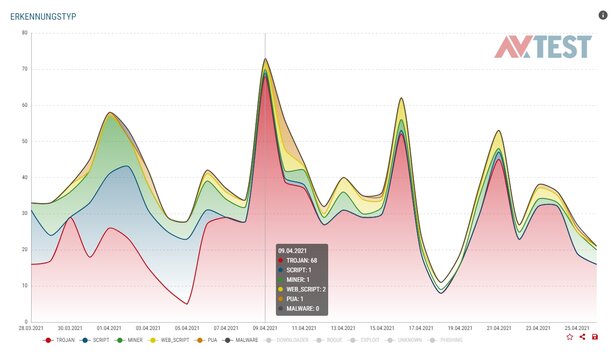

Je nach Aufkommen analysiert die Plattform zwischen 100.000 und 300.000 gefundene Links pro Tag. Diese unterteilt sie dann in „Verdächtige URLs“ und „Gefährliche Trends“. Denn manch ein Link führt zum Beispiel zwar zu einer suspekten Webseite und einer Werbesoftware (PUA, Potentiell Unerwünschte Anwendung), ist aber nicht wirklich gefährlich. Ein anderer Link wiederum verspricht etwa ein kostenloses Spiel und bietet sofort den Download eines Trojaners an.

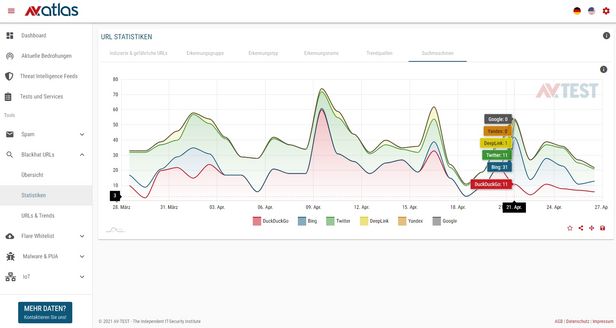

Sehr interessante, vorgefertigte Auswertungen finden sich im Bereich „Statistiken“. Neben der zeitlich aufgelisteten Anzahl von gefährlichen URLs, also Internet-Adressen, wird auch der Vergleich von PUA und Malware gezeigt oder aus welchem Bereich viele URLs stammen, wie etwa von Steam, IMDB oder Google. Auch beim „Erkennungstyp“ ist schnell zu sehen, dass am Ende von verseuchten Links mehrheitlich ein Trojaner zu finden ist.

Die etwas versteckten „Suchmaschinen“ im Bereich „Statistiken“ sind der eigentliche Hingucker: dort lässt sich ablesen, welche Suchmaschine die meisten gefährlichen Links an ihre Nutzer ausliefert. Neben Google und Bing sind dort auch DuckDuckGo, Deeplink, Twitter und Yandex gelistet. Ein kurzer Blick zeigt, dass in der Zeitreihe vom 28. März bis 27. April 2021 die alternative Suchmaschine DuckDuckGo täglich verseuchte Links auslieferte und auch Bing immer wieder damit Schwierigkeiten hat. Google ist in der Zeit ein Musterknabe und bietet keine verseuchten Links an.

Flare Whitelist: gute oder gefährliche Software

Ein weiterer Spezial-Begriff ist „Flare-Whitelist“. In diesem Bereich untersucht das Labor von AV-TEST in Internet verteilte Software und Updates. Jeden Tag scannen die Maschinen hunderte von Software-Produkten oder Updates und die damit verteilten 50.000 bis 250.000 einzelnen Dateien. Untersucht wird populäre Software, wie etwa der Chrome-Browser oder der Packer Winrar, genauso wie die unbekanntere Software WYSIWYG Web Builder.

Dieser Bereich liefert wenig direkt verwertbare Daten für eine Recherche. Allerdings ist er für Download-Portale umso wichtiger. Denn sie verteilen viel Software oder Updates, in denen statt Neuerungen ein Trojaner oder ähnliches steckt. Ein bekanntes Beispiel ist etwa der CCleaner von Piriform: dort wurde vor geraumer Zeit ein Update-Server gehackt und ein mit Schad-Software verseuchtes Update verteilt. Einige Download-Portale nutzen daher den Scan-Service von AV-TEST. Am bekanntesten dürfte hier der Heise-Verlag sein, bei dem alle Dateien im Download-Portal durch die AV-TEST-Technik geprüft werden.

Malware & PUA: nervige oder gefährliche Anwendungen

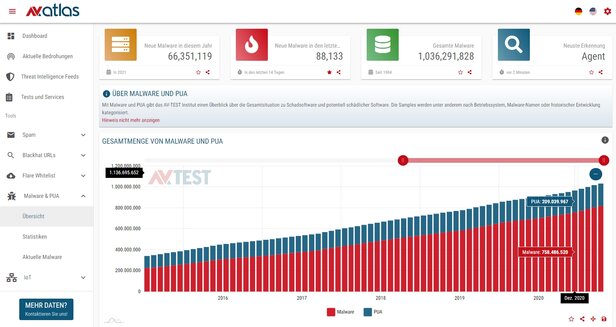

Während der Begriff Malware eine definitiv schädliche Software beschreibt, ist der Begriff PUA (Potentiell Unerwünschte Anwendung) in Fachkreisen unterschiedlich definiert. Von PUA geht zwar keine direkte Gefahr aus, aber sie können Anwender nerven und belasten meist das Netzwerk und die Geräte. Einige Hersteller und auch das Labor stufen daher manche PUA bereits als Malware ein, während andere Hersteller sie als nervig, aber ungefährlich führen.

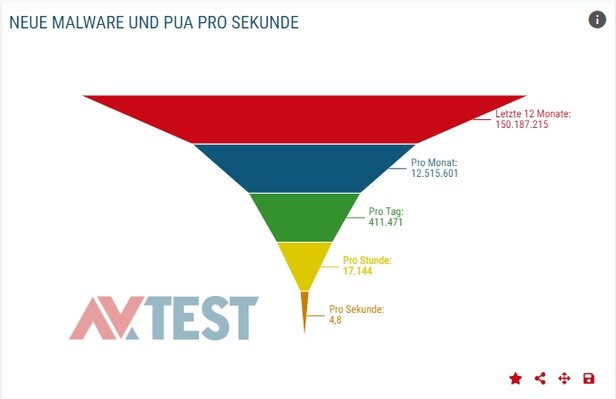

Die Übersicht dieses Bereichs zeigt den aktuellen Stand von Malware und PUA. Der Zähler für die „Gesamte Malware“, die seit 1984 registriert wird, zeigt bereits über einer Milliarde Exemplare an und steht nie still. Noch vor Ende April 2021 sind bereits knapp 70 Millionen Exemplare dazugekommen. Per frei definierbarer Zeitleiste kann man sich die Daten von 2008 bis heute anzeigen lassen. So braucht etwa eine Analyse des Malware-Anstiegs der letzten 5 Jahre nur ein paar Mausklicks, die eine Grafik generieren, die sich teilen oder speichern lässt.

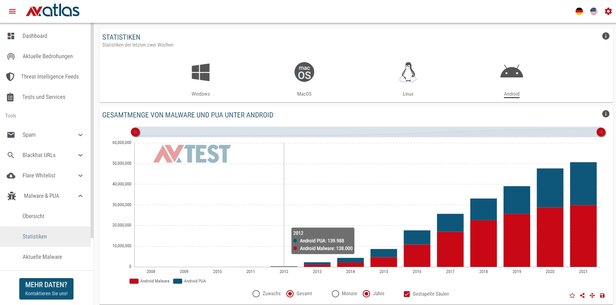

Der interessanteste Bereich ist hier „Statistiken“, denn dort lassen sich PUA und Malware getrennt auswerten. Wählbar sind auch die Betriebssysteme wie Windows, Mac, Linux und Android und die Zeitauswahl nach Monaten und Jahren, sowie der Zuwachs oder die Gesamtzahl. Wertet man zum Beispiel den Malware-Zuwachs von Android in den ersten 4 Monaten im Jahr 2021 aus, zeigt eine Statistik auch die erweiterte Aufteilung an. So wird unterschieden nach PUA und der Art der Malware, sowie nach Schädlingsart, wie Trojaner, Password, Dropper oder Andere. Zusätzlich gibt es auch eine Aufschlüsselung der Dateiart, in der die Schädlinge oder die PUA stecken. Meist sind das APKs, die Installationspakete für Android. Die Auswertung geht noch tiefer: in einer Grafik listet sie sogar die Namen der Malware-Familien und wertet gleich noch die Entwicklung von Password-Trojanern, Droppern oder Ransomware aus. Eine Menge fundiertes Material.

IoT: keiner kennt es, jeder hat es

Den Begriff IoT – Internet of Things – haben viele Nutzer bereits gehört, aber was er genau bedeutet, ist oft nicht klar. Erst wenn man den Zusammenhang zwischen IoT und steuerbaren Lampen oder intelligenten Lautsprechern wie Amazons Alexa herstellt, erreicht man den „Aha“-Effekt. IoT ist ein extrem schnell wachsender Geräte-Bereich, bei dem aber mancher Hersteller den Punkt Sicherheit vernachlässigt. So manches schlecht gesicherte Gerät diente schon als Einfallstor in ein Netzwerk.

Angreifer haben auch bemerkt, dass IoT-Geräte mit ihrer manchmal hohen Leistung rund um die Uhr zur Verfügung stehen und daher interessant für ein Bot-Netzwerk sind. Auch deswegen stehen IoT-Geräte im Angriffs-Fokus, was auch die Statistiken von AV-ATLAS belegen. Da das Labor nicht die Geräte von Anwendern überwachen kann, bietet es selbst viele Geräte als Honypots im Internet an. Um ein Gespür zu bekommen, wie extrem es im Bereich IoT zugeht, reicht bereits ein Blick auf die Übersicht. Allein die Honeypots von AV-TEST haben in 14 Tagen rund 18 Millionen Befehle durch das Netz erhalten! Dazu gehören auch Login-Versuche. Dabei registriert das Labor auch die Login-Wortlisten, bei denen Namen wie Admin, Root oder User die ersten Plätze belegen. Auch interessant: aus welchem Land stammen die meisten Befehlsanfragen? Aktuell im April 2021 waren das Zugriffe aus der Schweiz. Das zeigt auch die Weltkarte, welche sich per Mausrad zoomen lässt.

Neben den Logins zeichnen die Experten auch den Versuch von Datenuploads auf und um welche Dateien es sich handelt. Genutzte Malware wird gleich analysiert und indexiert. Alle weiteren auswertbaren Daten sind allerdings eher für Fachleute geeignet, da sie genutzte Protokolle, IP-Adressen, Programmiersprachen, Schnittstellen oder Ports ausgeben. Auch die weiteren Erklärungen zur Technik der genutzten Honeypots, sowie die Liste der aktuellen Malware mit Hash-Werten ist nur Fachleuten zu empfehlen.

Flare Android: alles was der Google Play Store nicht hat

Neben dem Google Play Store gibt es viele weitere Stores, aus denen sich Android-Apps laden lassen. Der Bereich „Flare Android“ analysiert aktuell pro Monat über 5.000 Apps, untersucht den Quellcode und notiert die wirklich verlangten Berechtigungen der jeweiligen App. Zwischen 1 bis 20 Prozent der untersuchten Apps pro Tag sind verdächtig. Das heißt, in ihnen steckt seltsamer oder gefährlicher Code. Dieser Info-Stream wird meist von Antivirus-Herstellern im Abo abgerufen, da er wertvolle Zusatzinformationen zum Erkennen schädlicher Apps auf Android-Geräten enthält, die nicht aus dem Google Play Store stammen. Weiterhin dienen die Daten auch für die sogenannte App-Whitelist, also eine Art „Liste der Guten“, die so weniger Analysearbeit garantiert und auch Fehlalarme verhindert.

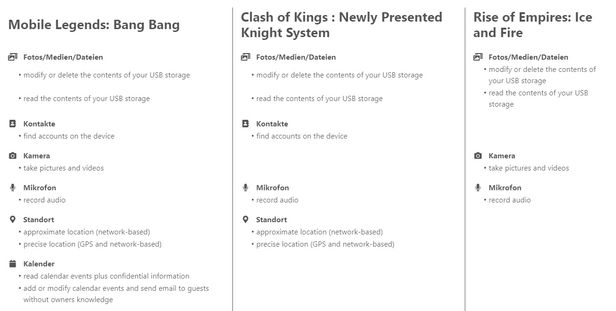

Bei Android-Apps sind für Anwender und deren Sicherheit besonders die Berechtigungen wichtig. So gab es zum Beispiel in der Vergangenheit eine Taschenlampen-App, die Zugriff auf Speicher, Kontakte, Telefon oder SMS verlangte. In den ersten Monaten war alles harmlos. Später fing die App an, Daten abzugreifen und versendete Premium-SMS.

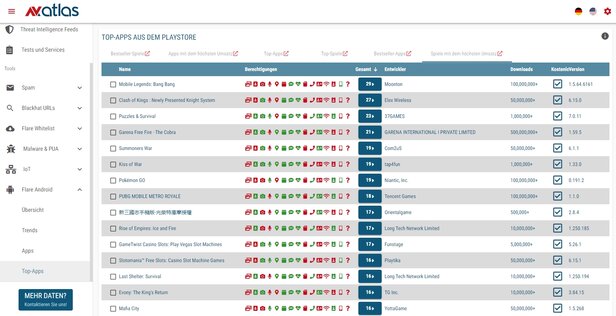

Für die Recherche ist der Bereich „Top-Apps aus dem Playstore“ sehr gut aufgestellt. Dort finden sich Listen der Top-Apps oder -Spiele, Bestseller oder Apps mit den aktuell höchsten Umsätzen. Zu jeder App lassen sich die verlangten Berechtigungen abrufen. So findet man schnell heraus, dass etwa die App „Mobile Legends: Bang Bang“ neben 28 anderen Berechtigungen auch den Zugriff auf den Telefonstatus und die Identität verlangt. Wozu kann nur der Anbieter verraten.

AV-ATLAS Threat Intelligence Feeds für Profis

Die Plattform AV-ATLAS wertet immer nur ein kleines Zeitfenster der vorhandenen Threat Intelligence Daten aus. Profis oder Unternehmen können unbegrenzte Datenfeeds abonnieren und für ihre Zwecke auswerten.

Die Analysedaten als Feeds lassen sich von Profis für unterschiedliche Zwecke nutzen. Einerseits können sie vorhandene Mailsysteme trainieren oder Abwehr- und Erkennungssysteme mit den aktuellen Entwicklungen aufwerten. SOCs, Entwickler oder IT-Security-Teams stärken so ihre Produkte oder erhöhen den Schutz für ihr Unternehmen. Im Feed gibt es die Analyse von mehr als 5.000 überprüften Mails pro Tag, die analysiert und in indexiert und potentiell schädlich unterteilt werden.

Die Bedrohungslage im Blick

Die Attacken auf Unternehmen lassen sich zwar auswerten, aber im Vorfeld geblockte Angriffe erhöhen definitiv die Sicherheit. Der Bereich „Blackhat URLs“ analysiert täglich mehr als 300.000 Internet-Adressen auf Bedrohungen und liefert die Angriff-Trends bereits vor einer Attacke. Prävention ist besser als nur eine Reaktion auf Vorfälle. Daher lohnt es sich für Security Services im Unternehmen, die Bedrohungslage immer im Blick zu haben.

Entwicklung und Service verbessern

Die Auslieferung verseuchter Software oder Updates ist ein kaum zu reparierender Image-Schaden. Der AV-TEST-Service „Flare Whitelist“ hilft Entwicklern, Unternehmen oder Download-Portalen bei der Verteilung einwandfreier Software durch den Scan vorhandener Programme und der Dateien. Zusätzlich hilft der Softwarescan bei der Prüfung auf Fehlalarme durch Schutzprogramme, wie etwa Antiviren-Software. Denn auch Fehlalarme kosten wertvolles Anwendervertrauen. Flare Softwarescan hilft bei der Entwicklung, Überprüfung und Anwendung von Software, um Fehlalarme (False-Positives) durch Antivirensoftware zu minimieren und im besten Fall ganz auszuschließen.