Après Emotet, c’est avant Emotet

Une coopération internationale de cyberspécialistes a permis de neutraliser l’un des plus grands réseaux d’attaquants Emotet. Malheureusement, ce n’était qu’un réseau parmi de nombreux autres, et les attaques Emotet continuent de représenter une grande menace. AV-TEST vous explique le contexte.

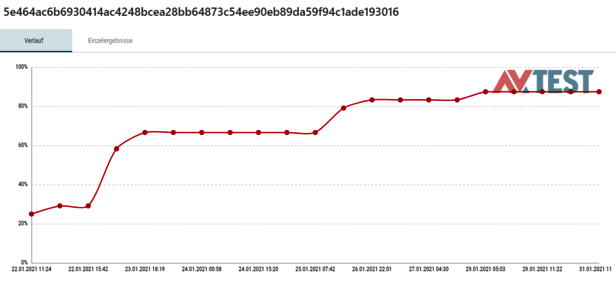

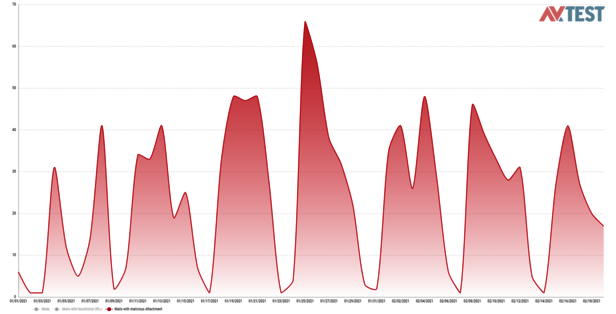

Il faut bien l’avouer, ce fut l’une des meilleures nouvelles de la fin janvier 2021 : après d’intenses préparatifs, une opération planifiée par des services de police et des ministères publics internationaux avait enfin porté ses fruits. L’un des plus importants réseaux de bots essentiellement responsable d’attaques aux logiciels malveillants avec Emotet avait pu être démantelé. Première mauvaise interprétation du message : ce n'est pas le réseau Emotet qui a été démantelé, mais l’un des plus importants réseaux utilisant principalement Emotet comme arme d’attaque. Certes, à court terme, les attaques ont diminué, mais les failles ont entre-temps été exploitées par des réseaux de bots concurrents utilisant les mêmes armes. C’est également ce que permettent de constater les données collectées par le portail AV-Atlas.org sur les menaces en ligne en ce qui concerne les courriels d’hameçonnage ou ceux contenant des maliciels.

Pour comprendre comment se préparer contre Emotet et ses attaques et s’en protéger, il faut comprendre quelles stratégies les attaquants utilisent et comment fonctionne une attaque Emotet.

Dans les coulisses d’Emotet

Considéré comme un macrovirus, le logiciel malveillant Emotet désigne une famille de malwares. Emotet sévit depuis des années sur Internet sous des formes mutées et attaque les utilisateurs privés et les entreprises. Sa très petite structure ne dispose pas d’un gros arsenal d’armes d’attaque codées. Il s’agit plutôt d’un habile ouvre porte qui permet aux vrais grands spécialistes des cyberattaques de pénétrer dans un système.

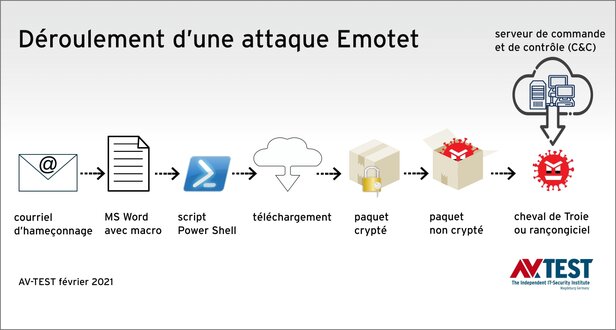

Le déroulement d’une attaque Emotet

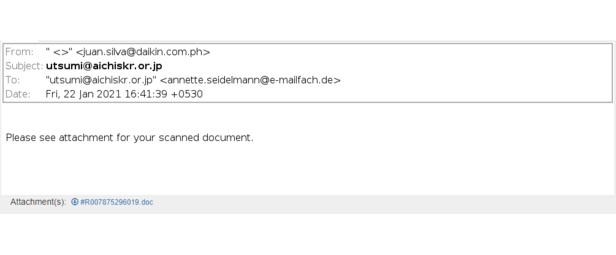

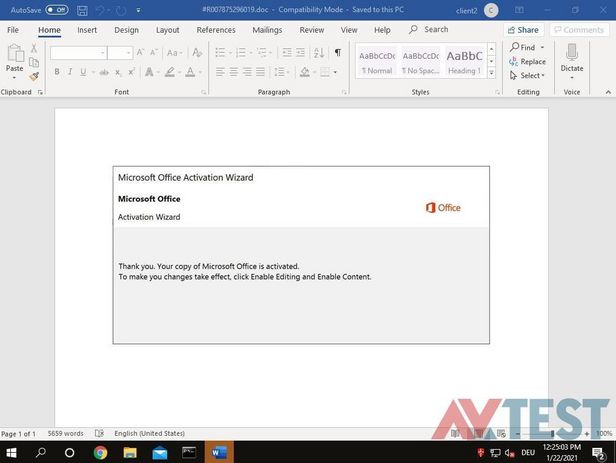

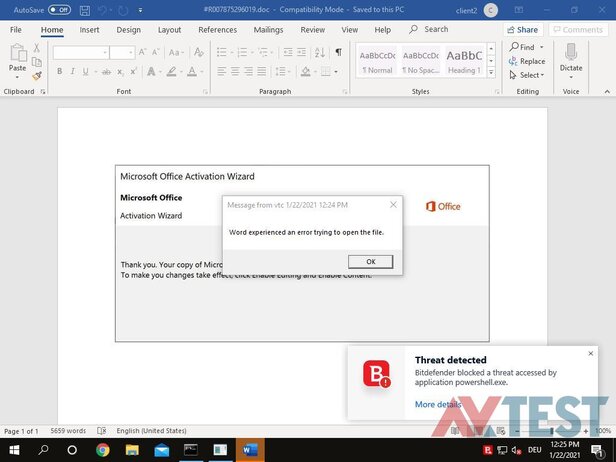

Une attaque se déroule à peu près de la manière suivante : tout d’abord, le destinataire reçoit un courriel très bien falsifié au nom d’un client connu ou par exemple d’un opérateur de télécommunication. Le courriel contient soit un fichier attaché au format DOC ou un lien pointant vers un fichier dangereux. Dans le courriel, l’utilisateur est informé qu’il doit absolument autoriser les contenus actifs dans le fichier DOC (macros). Ce code est si petit que son analyse représente un véritable défi pour les suites de protection.

Dès que le code macro est exécuté et donc le PC infecté, Emotet ouvre les portes et permet aux poids lourds de la cybercriminalité tels que Trickbot ou Ryuk de s’introduire dans le système. Trickbot est connu comme cheval de Troie bancaire ou cryptomineur. Il dérobe également les données d’accès et les mots de passe ou démarre des tâches de cryptominage sur des PC ou des serveurs et extrait des cryptomonnaies. Ryuk est un rançongiciel connu qui pénètre le système, crypte les données et exerce un chantage classique : payer rapidement en échange de l’outil de décryptage adapté. Emotet continue de capturer le programme e-mail, répertoire d’adresses inclus, et se propage de manière autonome. Ceci fonctionne malheureusement très bien, puisque les destinataires connaissent l'expéditeur du nouveau courriel piégé et ne se méfient pas.

Les attaques ou leurs conséquences ne sont ainsi pas toujours identiques. De même, les types précis d’Emotet, tels que Trickbot ou Ryuk, varient. Grâce à une analyse à l’aide des serveurs de commande Botnet, Emotet découvre lui-même s’il se trouve sur un PC privé ou sur une station de travail d’un réseau d’entreprise. Cette information influence aussi la manière dont l’attaquant va poursuivre son opération. Si Emotet est dans un réseau, il essaiera de se propager directement sur les autres PC de l’entreprise.

L’avenir d’Emotet

Bien sûr, personne ne peut prédire avec certitude à quoi ressemblera l’avenir d’Emotet et de ses nombreux variants. En examinant des cas comparables, on peut toutefois estimer une évolution. Elle devrait se dérouler d’une manière semblable au malware Carbanak qui attaquait les banques par hameçonnage et a dérobé plus d’un milliard de dollars. Le programme malveillant a bien été identifié et le réseau démantelé, mais son code ultra efficace a servi de modèle à de nouveaux malwares pendant des années. Les experts estiment que la technique et certains éléments du code Emotet continueront d’être utilisés pendant un certain temps.

La problématique de la difficile détection d’Emotet demeure donc. Tant que tel est le cas, il continuera d’y avoir des réseaux de bots qui s’appuient sur Emotet et ses variants et exécutent des attaques. Il faut ajouter qu’actuellement, beaucoup d’entreprises continuent de sous-estimer largement le danger existant. Certaines l’ont tout simplement échappé belle.

Mais les attaques se poursuivent. On peut le constater sur AV-Atlas.org, la plate-forme de renseignement sur les menaces en ligne en temps réel. Comme Emotet se propage essentiellement via des courriels d’hameçonnage, les experts d’AV-TEST se sont penchés tout particulièrement sur le domaine des spams après le démantèlement du botnet fin janvier 2021. Bien que le volume de courriels d’hameçonnage avec des échantillons Emotet ait quelque peu diminué, le niveau a de nouveau augmenté après 2 à 3 semaines. Ceci confirme la thèse selon laquelle les attaques ont été reprises par d’autres réseaux de bots.

Une plus grande protection contre Emotet & Co

Les utilisateurs privés et les entreprises ont tout un ensemble de possibilités à leur disposition pour se protéger des malwares comme Emotet ou des rançongiciels. La première est d’utiliser tout d’abord une suite antivirus efficace et actuelle sur un PC ou sur un client et des serveurs. Dans le cadre de son test de certification, le laboratoire d’AV-TEST détermine quelles suites de protection sont à recommander et les résultats des tests sont librement accessibles :

- Tests de logiciels de sécurité Windows pour utilisateurs privés

- Tests de logiciels de sécurité Windows pour entreprises

Dès le premier filtrage, le risque diminue énormément, car non seulement les fichiers provenant d’Internet, mais également les fichiers attachés sont analysés et mis en quarantaine si nécessaire.

Bloquer les macros

Étant donné que le code Emotet est exécuté via des macros dans des documents, les utilisateurs privés tout comme les entreprises devraient interdire l'exécution de macros dans les applications. Bien qu’il s’agisse d’un réglage par défaut dans Office, les utilisateurs désactivent souvent eux-mêmes cette fonction. Dans les entreprises, il est souvent difficile d’interdire l’utilisation des macros de manière globale, car cela perturberait les processus de travail. Il est possible de remédier à ce problème avec, par exemple, une gestion moderne des réseaux dotée de règles autorisant l’exécution de macros certifiées par le service informatique par signature de code. Même Microsoft explique et recommande l’utilisation de macros signées.

Sauvegarde des données dans le cloud

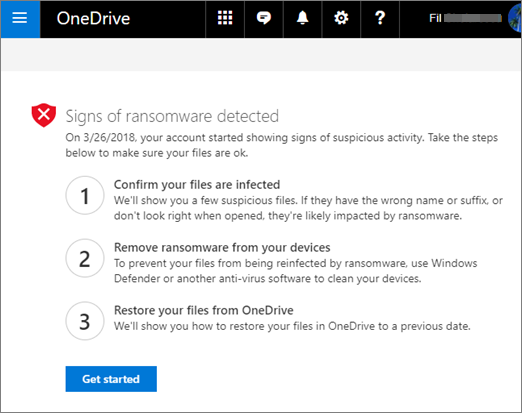

Si un rançongiciel tel que Ryuk frappe avec l’aide d’Emotet, le cryptage effectué ne peut en général pas être décodé sans code approprié. La plupart du temps, ce ne sont pas les systèmes Windows qui sont visés, mais les partitions avec des données de travail constamment modifiées. Les disques durs de sauvegarde connectés en permanence sont de peu d’utilité, car ils sont également touchés par le cryptage. Les services cloud peuvent y remédier.

Dans les grands systèmes d’entreprises, une solution cloud est déjà installée la plupart du temps. Les petites et moyennes entreprises peuvent par exemple avoir recours à des solutions telles que OneDrive for Business. Là, un ensemble de données qui a été complètement crypté peut être réinitialisé en une seule fois dans le cloud à une date située dans les 30 jours précédents. D’autres clouds commerciaux tels que Dropbox proposent également ce type de solutions. Les particuliers peuvent également utiliser ces services cloud, puisque les modifications par fichier – souvent jusqu’à 10 versions – y sont sauvegardées. Cependant, la réinitialisation est un peu plus complexe. Si le PC est infecté, c’est tout à fait possible, cela prend seulement un peu plus de temps.

Logiciels de protection supplémentaires

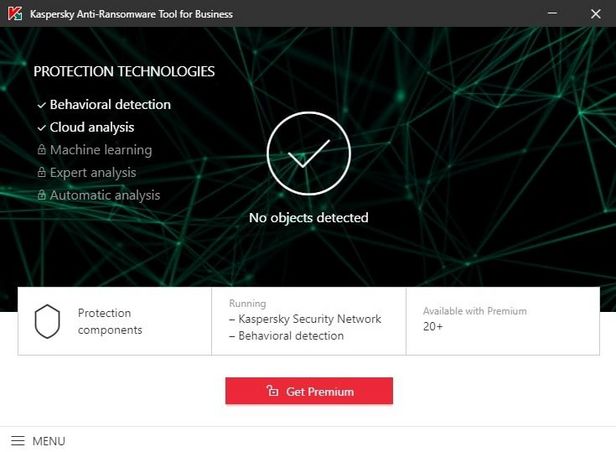

Les grandes entreprises ne misent pas uniquement sur une solution antivirus : elles utilisent des modules de protection supplémentaires, provenant même d’autres fabricants, en plus d’une suite de sécurité des endpoints. C’est une bonne stratégie, et elle est facile à réaliser pour les PME ou les particuliers.

En ce qui concerne les PME, outre la suite de protection, on peut utiliser par exemple l’outil gratuit Anti-Ransomware Tool for Business de Kaspersky sur les clients. Il surveille les processus sur un PC et connaît les rançongiciels opérant activement depuis une base de données et les processus utilisés pour cela. Lorsqu’un processus de cryptage est démarré, l’outil stoppe celui-ci à moins que la suite antivirus n‘ai déjà agi. L’outil est également utile sur les PC domestiques. Les particuliers ont par exemple la possibilité d’utiliser un logiciel de sauvegarde combiné avec un outil anti-rançongiciel, tel qu’Acronis Backup. Là, un contrôleur de processus supplémentaire surveille si un rançongiciel est à l'œuvre. Si tel est le cas, le processus est stoppé et les données modifiées sont restaurées à partir de la sauvegarde.

Victimes célèbres d’Emotet

Ces dernières années, Emotet a perpétré de nombreuses attaques, causant des problèmes dramatiques, par exemple dans les hôpitaux.

Lorsque la victime est l’utilisateur d’un PC privé, les ressources du PC sont souvent utilisées pour l’extraction de cryptomonnaies. Lorsqu’une entreprise est touchée, c’est la plupart du temps la variante rançongiciel qui est activée : le PC et les données sont cryptés et ne peuvent être décodés qu’en échange d’une rançon. Voici quelques exemples de victimes célèbres d’Emotet :

- En novembre 2018, le centre hospitalier de Fürstenfeldbruck en Allemagne a dû fermer l’ensemble de ses 450 ordinateurs après une contamination Emotet et se déconnecter du centre de coordination des urgences.

- Fin 2018, une attaque a touché certains services du groupe d’ingénierie mécanique Krauss Maffei.

- En mars 2019, une attaque Emotet a coûté environ 40 millions d’euros au fabricant d’aluminium norvégien Hydro Norsk.

- En mai 2019, Emotet a atteint le groupe Heise (et le magazine spécialisé en informatique c’t).

- À partir de septembre 2019, le tribunal régional supérieur de Berlin n’a pu mener aucun procès à terme en raison d’une attaque Emotet.

- En octobre 2019, l’entreprise internationale d’automatisation Pilz a également été victime d’Emotet.

La liste est loin d’être exhaustive, et n’est probablement publique que grâce au RGPD européen. Au niveau mondial, le nombre d’attaques est certainement bien plus élevé, mais les entreprises ne les signalent pas, car elles craignent pour leur réputation.