Nach Emotet ist vor Emotet

Durch eine weltweite Zusammenarbeit von Cyber-Spezialisten wurde eines der größten Bot-Netzwerke von Emotet-Angreifern ausgeschaltet. Aber leider war dieses Netzwerk nur eines von vielen und daher sind Attacken mit Emotet auch weiterhin eine große Bedrohung. AV-TEST liefert Hintergründe und Erklärungen.

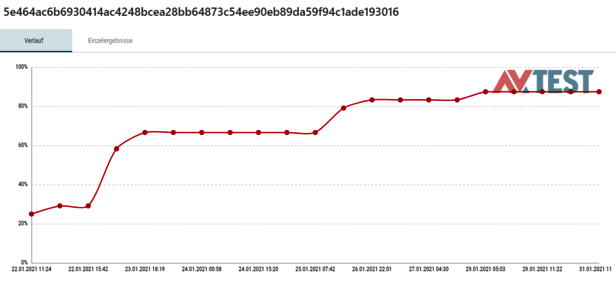

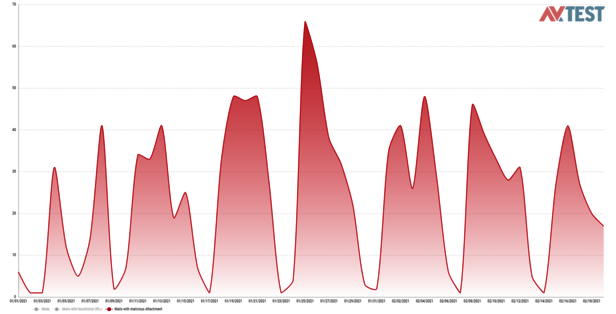

Es war zugegeben eine der besten Nachrichten Ende Januar 2021: eine von internationalen Polizeien und Staatsanwaltschaften geplante Aktion hatte nach intensiver Vorbereitung den erhofften Erfolg gebracht. Man konnte eines der wichtigsten Bot-Netzwerke zerschlagen, welches maßgeblich den Einsatz der Schadsoftware-Attacken mit Emotet gesteuert hat. Die erste fehlerhafte Interpretation der Meldung: es wurde nicht das Bot-Netzwerk von Emotet zerschlagen, sondern eines der größten Netzwerke, welches maßgeblich Emotet als Angriffswaffe einsetzte. Die Attacken wurden damit zwar kurzzeitig weniger, aber die Lücke haben inzwischen andere konkurrierende Botnetze übernommen, die mit den gleichen Waffen kämpfen. Das belegt auch die im Bedrohungsportal AV-Atlas.org erfasste Datenlage zu registrierten Phishing- und Schädlings-Mails.

Um zu verstehen, wie man sich gegen Emotet und seine Attacken vorbereiten und verteidigen kann, muss man verstehen, welche Strategien die Angreifer einsetzen, und wie eine Emotet-Attacke funktioniert.

Hinter den Kulissen von Emotet

Die Schadsoftware Emotet bezeichnet eine ganze Malware-Familie und gilt als Makro-Virus. Viele mutierte Vertreter tauchen seit Jahren im Internet auf und greifen Nutzer und Unternehmen an. Emotet ist in seiner Struktur sehr klein und hat kein Arsenal an codierten Angriffswaffen im Gepäck. Er ist vielmehr ein geschickter Türöffner, der dann die wirklich großen Angriffsspezialisten in die Systeme einschleust.

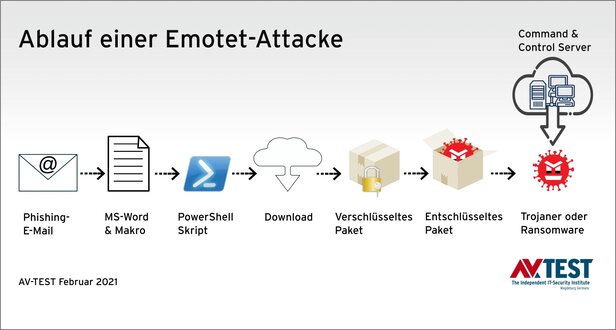

Der Ablauf einer Emotet-Attacke

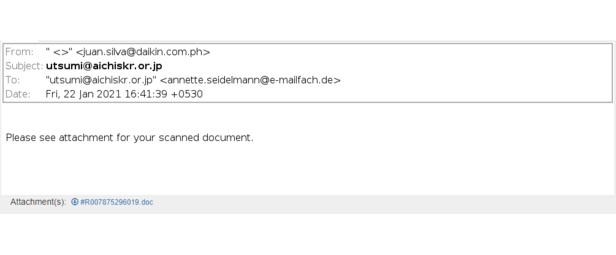

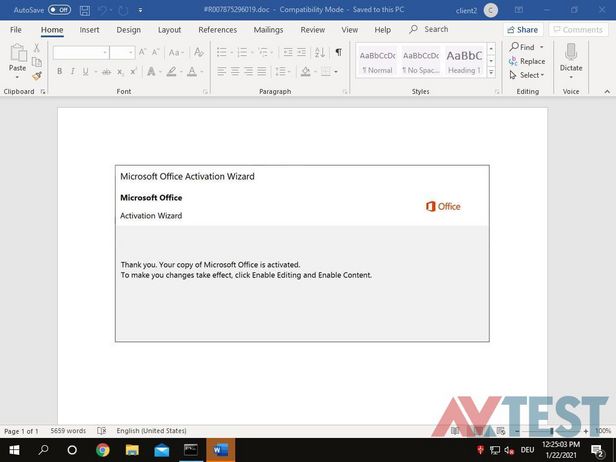

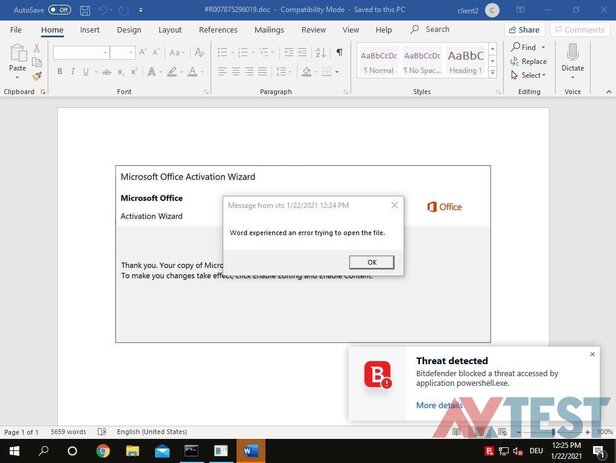

So läuft in etwa eine Attacke ab: zuerst bekommt der Empfänger eine sehr gut gefälschte E-Mail im Namen eines bekannten Kunden oder zum Beispiel eines Telekommunikationsanbieters. Entweder hängt an der E-Mail direkt eine Word-Datei im DOC-Format oder ein Link führt zu einer gefährlichen Datei. In der E-Mail wird der Anwender informiert, dass er unbedingt die aktiven Inhalte in der DOC-Datei (Makros) zulassen müsse. Dieser Code ist so klein, dass eine Analyse für Schutzsysteme eine Herausforderung ist.

Sobald der Makro-Code ausgeführt und der PC somit infiziert ist, öffnet Emotet die Türen und schleust gefährliche Vertreter der Malware-Schwergewichte wie Trickbot oder Ryuk ein. Trickbot ist als Banking-Trojaner oder Kryptominer bekannt. Er stiehlt also Zugänge und Passwörter oder startet Kryptominer-Workloads auf PCs oder Servern und schürft Krypto-Währungen. Mit Ryuk kommt eine bekannte Ransomware ins System, welche die Daten verschlüsselt und eine klassische Erpresserrunde startet: wer schnell bezahlt, soll das passende Entschlüsselungs-Tool bekommen. Weiterhin kapert Emotet das E-Mail-Programm samt Adressbuch und verteilt sich selbst weiter. Das funktioniert leider sehr gut, da die Empfänger der neuen verseuchten Mail den Absender kennen und als vertrauenswürdig einstufen.

Die Attacken oder ihre Folgen sind somit nicht immer gleich. Auch die genauen Typen von Emotet, Trickbot oder etwa Ryuk variieren oft. Durch eine Analyse mit Hilfe der Botnet-Steuerungsserver findet Emotet auch heraus, ob er auf einem privaten PC gelandet ist oder auf einer Workstation in einem Unternehmensnetzwerk. Auch das beeinflusst das weitere Vorgehen des Angreifers. Ist Emotet in einem Netzwerk, versucht er direkt sich auf weitere Unternehmens-PCs auszubreiten.

Die Zukunft von Emotet

Wie genau die weitere Zukunft von Emotet und all seinen Varianten aussehen wird, kann natürlich niemand korrekt vorhersagen. Blickt man aber auf vergleichbare Fälle, so lässt sich eine Entwicklung abschätzen. Sie dürfte ähnlich verlaufen, wie bei der Carbanak-Malware, mit der Banken per Phishing attackiert und mehr als eine Milliarde Dollar gestohlen wurde. Die Malware wurde zwar identifiziert und das Netzwerk zerschlagen, aber der hocheffiziente Code der Malware diente viele Jahre lang als Blaupause für neue Malware. Experten gehen davon aus, dass die Technik und Teile des Emotet-Codes eine lange Zeit weiter genutzt werden.

Die Problematik der sehr schweren Erkennung von Emotet bleibt somit bestehen. Solange das der Fall ist, wird es weitere Botnetze geben, die direkt auf Emotet und seine Varianten setzen und Angriffe ausführen. Dazu kommt, dass zurzeit viele Unternehmen die bestehende Gefahr weiterhin stark unterschätzen. Zum Teil sind sie schlicht gesagt gerade noch davongekommen.

Die Attacken gehen aber weiter. Das lässt sich auch leicht auf AV-Atlas.org, der Threat Intelligence Plattform ablesen, der Echtzeitplattform für Cyber-Bedrohungen. Da Emotet sich hauptsächlich via Phishing-Mails verbreitet, haben die Experten von AV-TEST den Bereich der Spam-Mails nach der Zerschlagung des Botnets Ende Januar 2021 besonders beobachtet. So schwächte sich zwar das Aufkommen von Phishing-Mails mit Emotet-Samples etwas ab, aber das Niveau war bereits nach 2 bis 3 Wochen wieder unverändert hoch. Das stützt die These, dass die Attacken von anderen Botnetzen übernommen wurden.

Mehr Schutz vor Emotet & Co

Private Nutzer und auch Unternehmen haben ein ganzes Bündel an Möglichkeiten, um sich vor Malware wie Emotet oder auch etwa Ransomware zu schützen. Zuerst gilt es eine gute und aktuelle Schutzlösung auf einem PC oder auf Client und Servern zu nutzen. Welche Lösungen an dieser Stelle empfehlenswert sind, prüft das AV-TEST-Labor in seinen Zertifizierungstest und bietet die Testwerte frei zugänglich an:

- Tests von Windows-Schutz-Software für Privatanwender

- Tests von Windows-Schutz-Software für Unternehmen

Bereits diese erste Filterung senkt das Risiko immens, da nicht nur Dateien aus dem Internet, sondern auch Mail-Anhänge überprüft werden und bei Bedarf in der Quarantäne landen.

Makros blockieren

Da der Emotet-Code über Makros in Dokumenten ausgeführt wird, sollten private Nutzer und auch Unternehmen die Makro-Ausführung in Anwendungen untersagen. Das ist zwar etwa bei Office standardmäßig der Fall, wird aber oft durch die Nutzer selbst ausgehebelt. In Unternehmen lässt sich aber oft die Makro-Nutzung nicht global verbieten, da sonst Arbeitsabläufe gestört würden. Abhilfe kann hier etwa ein modernes Netzwerkmanagement mit Regeln schaffen, welche durch die IT per Codesignatur zertifizierte Makroausführung zulässt. Selbst Microsoft erklärt und empfiehlt den Einsatz von signierten Makros.

Datensicherung in der Cloud

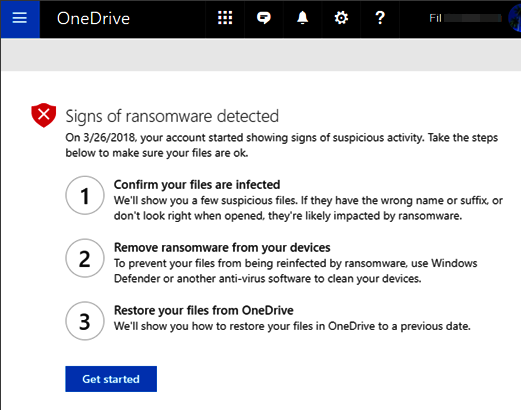

Schlägt mit Hilfe von Emotet eine Ransomware wie Ryuk zu, dann ist die erfolgte Verschlüsselung, ohne den passenden Code in der Regel nicht zu brechen. Meist geht es nicht um die Windows-Systeme selbst, sondern um die Datenpartitionen mit ständig veränderten Arbeitsdaten. Selbst permanent angeschlossene Backup-Laufwerke helfen wenig weiter, da diese mitverschlüsselt werden. Cloud-Services können hier Abhilfe schaffen.

In großen Unternehmenslösungen ist eine Cloud-Lösung meist schon implementiert. Kleine und mittlere Unternehmen können zum Beispiel auf Lösungen wie OneDrive for Business zurückgreifen. Dort lässt sich ein Datenbestand in der Cloud, der komplett verschlüsselt wurde, in einem Rutsch auf einen Zeitpunkt innerhalb 30 Tagen zuvor zurücksetzen. Solche Lösungen bieten auch andere Business-Clouds, wie etwa Dropbox. Auch private Nutzer können solche Clouds für sich nutzen, da auch dort immer die Änderungen pro Datei – oft bis zu 10 Versionen – gespeichert werden. Allerdings ist das Zurücksetzen etwas aufwendiger. Bei einem befallenen PC ist das aber unproblematisch und nur etwas mehr Aufwand.

Zusätzliche Schutz-Software

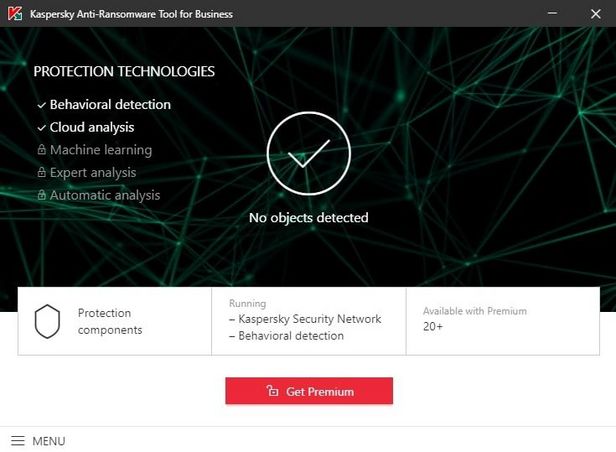

Große Unternehmen setzen meist nicht nur auf eine Lösung, sondern verwenden zu einem Endpoint-Security-Paket weitere Schutzmodule auch von anderen Herstellern. Diese Strategie ist gut und auch im KMU-Bereich oder von privaten Nutzern umsetzbar.

Im KMU-Bereich lässt sich etwa auf Clients neben der Schutzlösung das kostenlose Kaspersky Anti-Ransomware Tool for Business einsetzen. Es überwacht die Prozesse auf einem PC und kennt aus einer Datenbank heraus aktiv operierende Ransomware und die dabei genutzten Prozesse. Wird ein Verschlüsselungsprozess gestartet, hält das Tool ihn auf, sofern nicht bereits die Schutzlösung angeschlagen hat. Das Tool ist sich auch auf heimischen PCs hilfreich. Private Nutzer haben aber zum Beispiel auch die Möglichkeit, eine kombinierte Backup-Software samt Anti-Ransomware-Tool zu nutzen, wie etwa Acronis Backup. Dort überwacht ein zusätzlicher Prozesse-Monitor, ob Ransomware am Werk ist. Ist das der Fall, wird der Prozess gestoppt und veränderte Daten aus dem Backup wiederhergestellt.

Bekannte Emotet-Opfer

In den letzten Jahren hat Emotet viele erfolgreiche Attacken ausgeführt und teilweise dramatische Probleme, etwa in Krankenhäusern, ausgelöst.

Ist das Opfer ein privater PC-Nutzer, so wird dessen PC-Leistung oft zum Schürfen von Kryptowährungen missbraucht. Wird ein Unternehmen getroffen, wird meist die Ransomware-Variante aktiviert, die PCs und die Daten verschlüsselt und nur gegen Lösegeld wieder freigibt. Sehr bekannte Opfer von Emotet sind etwa:

- Im November 2018 schaltete das Klinikum Fürstenfeldbruck nach einer Emotet-Infektion alle 450 Rechner im Haus ab und meldete sich bei der Rettungsleitstelle ab.

- Ende 2018 traf ein Angriff Teile des Maschinenbaukonzerns Krauss Maffei.

- Im März 2019 kostete eine Emotet-Attacke den norwegischer Aluminiumhersteller Hydro Norsk geschätzte 40 Millionen Euro.

- Im Mai 2019 traf Emotet die Heise Gruppe (mit Zeitschrift CT).

- Das Kammergericht Berlin konnte ab September 2019 wegen einer Emotet-Attacke keine Prozesse zu Ende führen.

- Im Oktober 2019 wurde das international aufgestellte Automatisierungsunternehmen Pilz zum Opfer.

Die Liste lässt sich fast beliebig lange weiterführen und dürfte wahrscheinlich auch nur dank DSGVO bzw. EU-GDPR so öffentlich sein. Weltweit gibt es mit Sicherheit eine hohe Dunkelziffer an Attacken auf Unternehmen, die Angriffe nicht veröffentlichen, da sie Angst um ihr Image haben.