Después de Emotet sigue siendo antes de Emotet

Gracias a la cooperación de ciberespecialistas de todo el mundo se ha desactivado una de las mayores redes de bots de Emotet. Por desgracia, esta era solo una de muchas, por lo que los ataques con Emotet siguen suponiendo un grave peligro. AV-TEST aporta contexto y explicaciones.

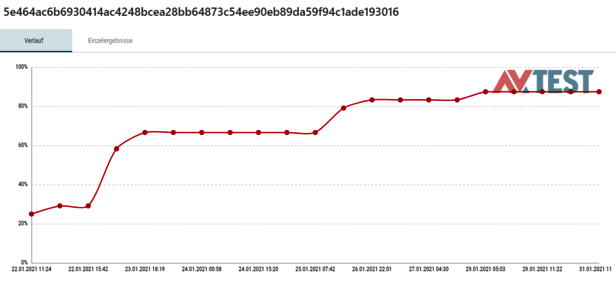

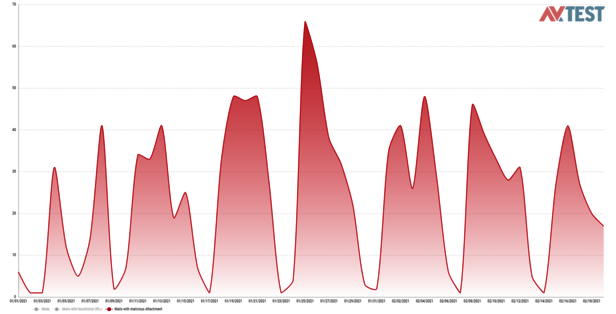

Hay que reconocer que fue una de las mejores noticias de finales de enero de 2021: una acción planificada por cuerpos de policía internacionales y fiscalías tuvo, tras una intensa preparación, el éxito esperado. Fueron capaces de destruir una de las botnets más importantes que dirigía fundamentalmente ataques con el programa malicioso Emotet. La primera interpretación falsa de la noticia: no se había destruido la red de bots de Emotet, sino una de las redes más grandes que utilizaba fundamentalmente Emotet como arma para sus ataques. Esto hizo que disminuyeran los ataques durante un tiempo, pero, entretanto, otras redes de bots competidoras, que emplean las mismas armas, han cubierto el hueco. Así lo demuestran también los datos de correos maliciosos y de phishing registrados en el portal sobre amenazas AV-Atlas.org.

Para comprender cómo se puede uno preparar y defender contra Emotet y sus ataques hay que entender qué estrategias aplican los atacantes y cómo funciona un ataque de Emotet.

Tras las bambalinas de Emotet

El programa malicioso Emotet designa toda una familia de malware y es considerado un macrovirus. Desde hace años aparecen en Internet numerosas mutaciones, que atacan a usuarios y empresas. Emotet tiene una estructura muy pequeña y no incluye ningún arsenal de armas codificadas. Se trata más bien de un hábil “abrepuertas“, por las que después se cuelan en el sistema los verdaderos especialistas en atacar.

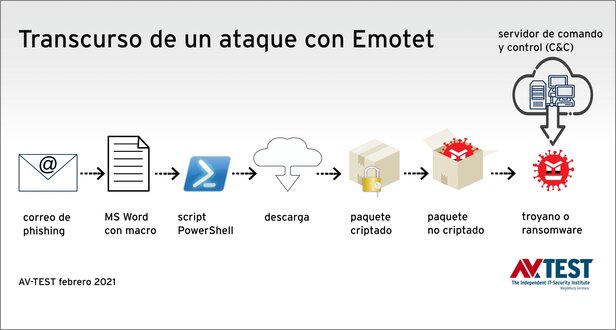

El transcurso de un ataque con Emotet

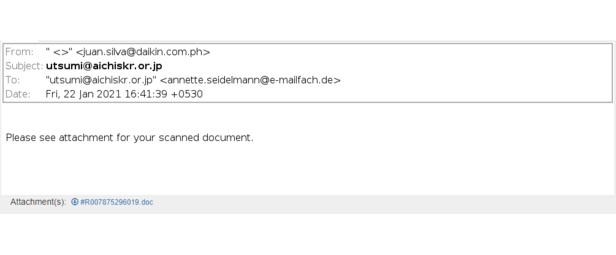

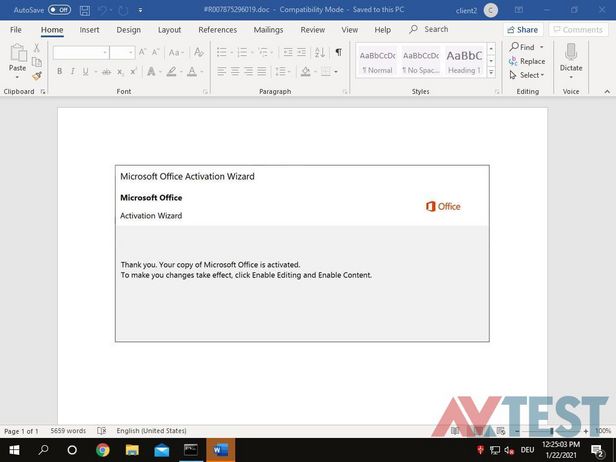

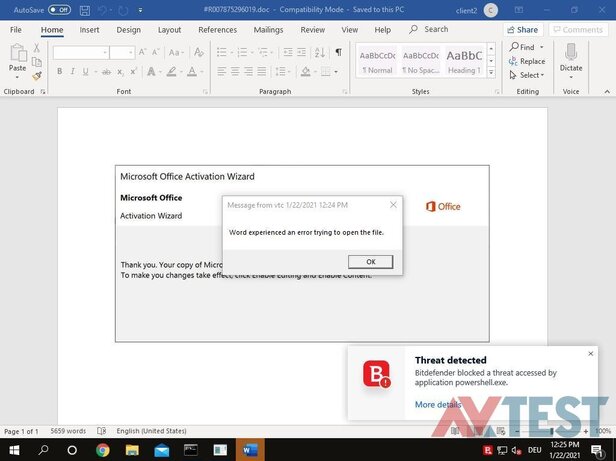

Un ataque viene a transcurrir de la siguiente manera: en primer lugar, el destinatario recibe un correo electrónico muy bien falsificado en nombre de un cliente conocido o, por ejemplo, de un proveedor de telecomunicaciones. El correo o bien lleva adjunto directamente un archivo Word en formato DOC o bien contiene un enlace que conduce a un archivo peligroso. En el correo se indica al usuario que es necesario que habilite el contenido activo del archivo DOC (macros). Este código es tan pequeño que su análisis supone un desafío para los sistemas de seguridad.

En cuanto se ejecuta el código macro y el ordenador pasa a estar infectado, Emotet abre las puertas a peligrosos representantes de los pesos pesados del malware como Trickbot o Ryuk. Trickbot es conocido como troyano bancario o criptominero. Se encarga, por tanto, de robar accesos y contraseñas o de iniciar en los ordenadores o servidores descargas de criptominería y extraer criptomonedas. Con Ryuk entra en el sistema un conocido ransomware que codifica los datos e inicia la clásica ronda de chantaje: quien pague rápidamente, recibirá la correspondiente herramienta de descodificación. Además, Emotet captura el programa de correo electrónico, incluida la agenda, y se distribuye a sí mismo. Lamentablemente, esto funciona muy bien, ya que los destinatarios de los nuevos correos infectados conocen al remitente y lo consideran de confianza.

Los ataques o sus consecuencias, por lo tanto, no son siempre iguales. También varían con frecuencia los tipos específicos de Emotet, Trickbot o Ryuk. Mediante un análisis realizado con ayuda del servidor de control de la botnet, Emotet averigua además si se ha colado en un ordenador privado o en una estación de trabajo de una red empresarial. Esto también influye en la forma de proceder del atacante. Si Emotet se halla en una red, intentará expandirse directamente a otros ordenadores de la empresa.

El futuro de Emotet

Nadie puede, evidentemente, predecir con exactitud el futuro de Emotet y todas sus variantes. Pero si se observan casos comparables es posible hacer una estimación de cómo va a evolucionar. Es probable que lo haga de forma similar a la del malware Carbanak, con el que se atacaron bancos mediante phishing y se robaron más de mil millones de dólares. Si bien se identificó el malware y se destruyó la red, el código ultraeficiente del malware sirvió durante muchos años como calco para nuevas variantes de malware. Los expertos parten de la base de que la tecnología y partes del código Emotet se van a seguir utilizando durante mucho tiempo.

El problema de la dificultad a la hora de detectar el malware Emotet, por lo tanto, continúa vigente. Mientras este sea el caso, seguirán existiendo redes de bots que ejecutan ataques con Emotet y sus variantes. A esto hay que sumar que, en estos momentos, muchas empresas siguen subestimando el peligro existente. En parte, dicho llanamente, se han librado por los pelos.

Pero los ataques prosiguen. Esto se puede ver también claramente en AV-Atlas.org, la Threat Intelligence Platform, una plataforma de ciberamenazas en tiempo real. Puesto que Emotet se propaga principalmente a través de correos de phishing, los expertos de AV-TEST han observado con especial atención los correos spam tras la destrucción de la botnet a finales de enero de 2021. Y, si bien el volumen de correos de phishing con muestras de Emotet descendió un poco al principio, al cabo de 2 o 3 semanas el nivel volvía a ser igual de alto. Esto respalda la tesis de que los ataques han sido asumidos por otras redes de bots.

Más protección frente a Emotet y compañía

Los usuarios privados y las empresas disponen de toda una serie de posibilidades para protegerse frente a malware como Emotet o frente a ransomware. En primer lugar se debería utilizar en el ordenador personal o en los clientes y servidores una buena solución de seguridad que sea actual. El laboratorio de AV-TEST comprueba qué soluciones son recomendables mediante sus pruebas de certificación, a cuyos resultados se puede acceder libremente:

- Pruebas de software de seguridad con Windows para usuarios finales

- Pruebas de software de seguridad con Windows para empresas

Este primer filtro ya reduce inmensamente el riesgo, ya que examina no solo archivos de Internet, sino también adjuntos de correos, y los pone en cuarentena si es necesario.

Bloquear macros

Dado que el código Emotet se ejecuta en documentos mediante macros, los usuarios privados y las empresas deberían impedir la ejecución de macros. Esta opción es estándar en Office, pero con frecuencia los propios usuarios la invalidan. En las empresas, sin embargo, a menudo no se puede prohibir globalmente el uso de macros, puesto que esto interrumpiría los procesos de trabajo. En estos casos puede ayudar una gestión de redes moderna que incluya reglas y permita la ejecución de macros certificadas por el departamento de TI mediante una firma codificada. Incluso Microsoft explica y recomienda el uso de macros firmadas.

Asegurar datos en la nube

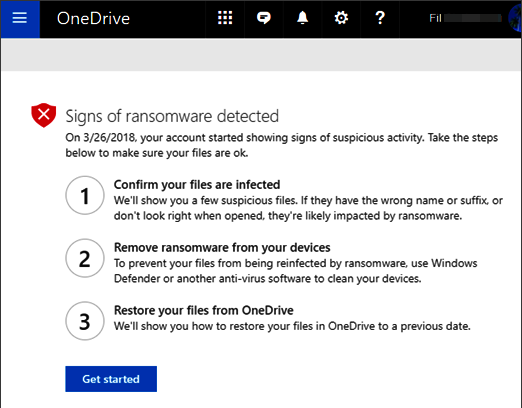

Si un ransomware como Ryuk ataca con ayuda de Emotet, la codificación que lleva a cabo, por lo general, no se puede descifrar sin el código correspondiente. Por lo general, no se trata de los propios sistemas Windows, sino de particiones de datos con datos de trabajo que cambian continuamente. Ni siquiera tener siempre conectadas unidades de disco para copias de seguridad sirve en este caso, puesto que también son codificadas. Los servicios en la nube sí pueden ser una ayuda.

En las soluciones para grandes empresas casi siempre hay implementada una solución de nube. Las medianas y pequeñas empresas pueden recurrir, por ejemplo, a soluciones como OneDrive for Business. Allí se puede restablecer en un instante el estado en el que estaban en la nube los datos que hayan sido totalmente codificados, dentro de un plazo de los 30 días previos. También otras nubes para empresas, como Dropbox, ofrecen este tipo de soluciones. Igualmente, los usuarios privados pueden hacer uso de este tipo de nubes, ya que allí también se almacenan los cambios en cada archivo, a menudo hasta 10 versiones. No obstante, el restablecimiento es algo más engorroso. En el caso de un ordenador personal infectado, sin embargo, no supone un problema y solo exige un poco más de esfuerzo.

Software de seguridad adicional

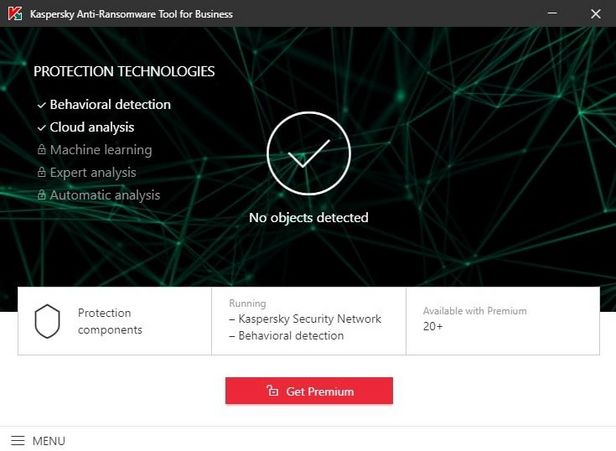

Las grandes empresas no suelen apostar por una única solución, sino que utilizan, además de un paquete de seguridad endpoint, otros módulos de seguridad de otros fabricantes. Esta es una buena estrategia que también se puede aplicar en el ámbito de las PYMES y los usuarios privados.

En las PYMES se puede utilizar en los ordenadores cliente, por ejemplo, además de la solución de seguridad, la herramienta gratuita Kaspersky Anti-Ransomware Tool for Business. Esta vigila los procesos de un ordenador y reconoce, mediante una base de datos, ransomware que esté operando activamente y los procesos que se estén utilizando. Si se inicia un proceso de codificación, la herramienta lo detiene si es que la solución de seguridad no lo ha hecho ya. La herramienta también es útil en ordenadores personales. Pero los usuarios privados también tienen la posibilidad de usar una combinación de software de backup y una herramienta antiransomware, como Acronis Backup. En este caso un monitor de procesos adicional vigila si hay ransomware haciendo de las suyas. Si este fuera el caso, detendría el proceso y los datos modificados se restablecerían mediante la copia de seguridad.

Víctimas conocidas de Emotet

En los últimos años, Emotet ha llevado a cabo con éxito numerosos ataques, causando en parte gravísimos problemas, por ejemplo, en hospitales.

Si la víctima es un usuario privado, con frecuencia se utiliza la capacidad de su ordenador para extraer criptomonedas. Si es una empresa la que se ve afectada se suele activar la variante de ransomware, se codifican los datos y los ordenadores y solo se vuelven a liberar a cambio de un rescate. Estas son algunas víctimas conocidas de Emotet:

- En noviembre de 2018, el hospital clínico de Fürstenfeldbruck en Alemania tuvo que desconectar sus 450 ordenadores tras una infección de Emotet y desconectarse del centro de coordinación de urgencias.

- A finales de 2018, un ataque afectó a parte del grupo empresarial de maquinaria Krauss Maffei.

- En marzo de 2019, un ataque de Emotet se calcula que le costó al fabricante de aluminio noruego Hydro Norsk unos 40 millones de euros.

- En mayo de 2019, el grupo Heise (con la revista de informática c’t) fue víctima de Emotet.

- El Tribunal Superior Regional de Berlín no pudo finalizar ningún proceso judicial a partir de septiembre de 2019 debido a un ataque de Emotet.

- En octubre de 2019 fue el turno de la empresa internacional de automatización Pilz.

La lista se puede prolongar casi indefinidamente y probablemente solo es pública gracias al Reglamento General de Protección de Datos (RGPD) de la Unión Europea. Con seguridad, existe en todo el mundo una elevada cifra oculta de ataques a empresas que no publican los ataques por miedo a dañar su imagen.