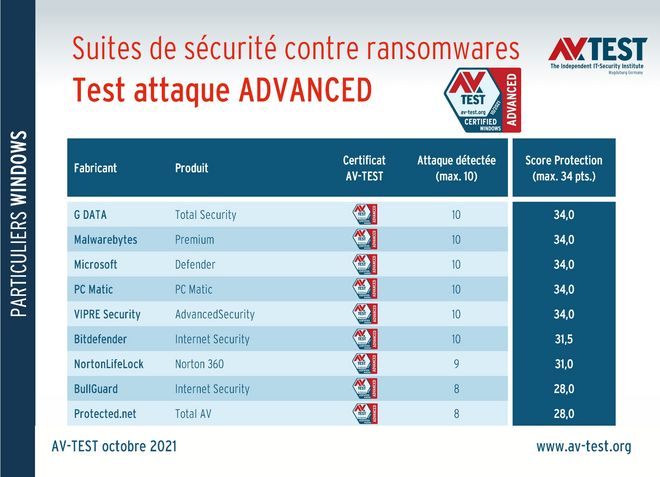

9 suites de sécurité pour utilisateurs privés soumises au test Advanced Threat Protection contre les ransomwares

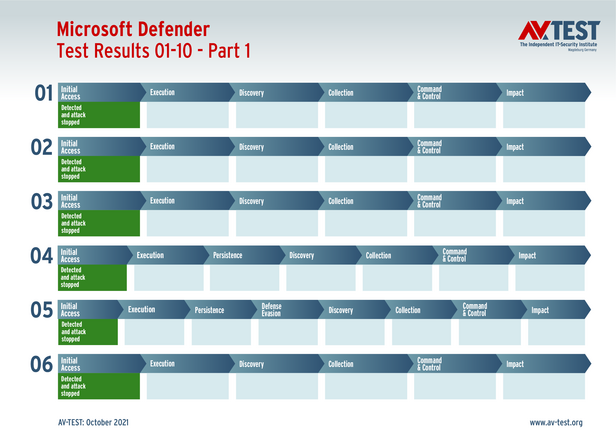

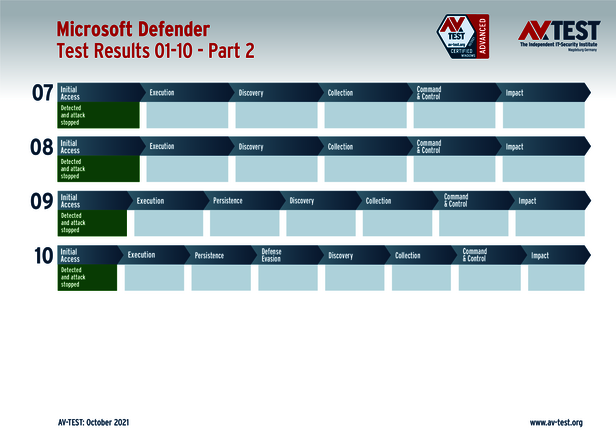

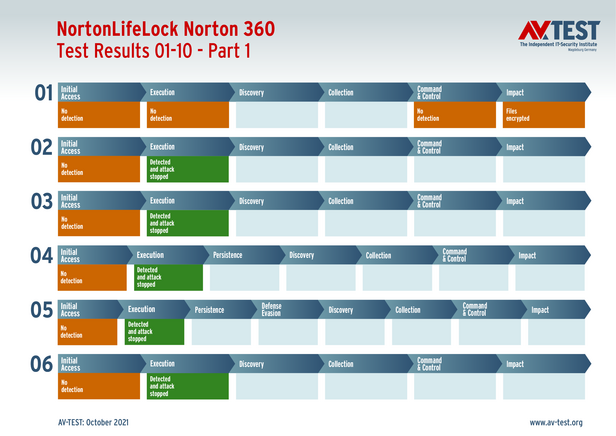

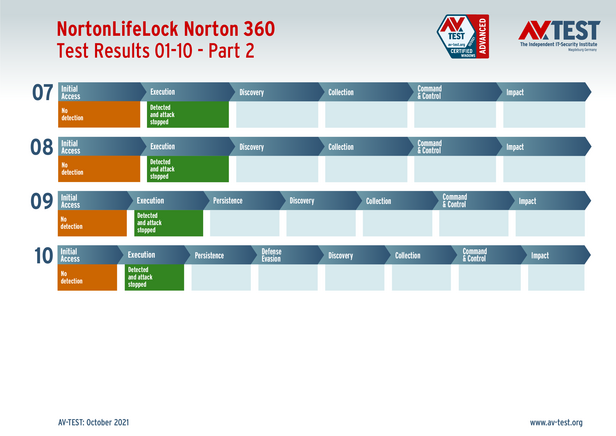

Le laboratoire d’AV-TEST a analysé les suites de sécurité dans le cadre d’un test Advanced Threat Protection, un test d’attaque en direct en quelque sorte. Lors de ce test, chaque produit doit résister à 10 attaques élaborées avec scripts, macros et ransomwares, identiques aux scénarios de menace utilisés par les hackers. Chaque étape de l’attaque est analysée et évaluée sur le modèle de la matrice MITRE ATT&CK. Le test montre que beaucoup de produits protègent vraiment bien les systèmes – d’autres pas.

Les tests de sécurité classiques montrent les capacités de défense des suites de sécurité contre des dizaines de milliers de chevaux de Troie, virus & Co. Mais que se passe-t-il si un nouveau programme malveillant attaque ? Sera-t-il détecté, bloqué et supprimé ? Son exécution peut-elle être totalement empêchée ou certains fichiers sont-ils peut-être cryptés au final, comme c’est le cas par exemple avec les ransomwares ? L’actuel test du laboratoire d’AV-TEST dans lequel chaque suite de sécurité doit parer 10 scénarios réels d’attaques au ransomware permet de répondre à ces questions. Pour que chaque lecteur puisse comprendre les tests, toutes les étapes d’une attaque sont consignées dans des graphiques spéciaux de la matrice MITRE ATT&CK par produit.

9 solutions soumises au test Advanced Threat Protection

Dans le test actuel, 9 suites de sécurité renommées pour utilisateurs privés doivent prouver leurs capacités à protéger contre les ransomwares dans 10 scénarios d’attaques réels. Ce sont les suites de sécurité de Bitdefender, BullGuard, G DATA, Malwarebytes, Microsoft, NortonLifeLock, PC Matic, Protected.net et VIPRE Security qui ont été mises au banc d’essai.

Pour connaître les performances des solutions de protection pour entreprises lors du test Advanced Threat Protection, consultez cet article destiné aux utilisateurs en entreprise : Le test Advanced Threat Protection confronte des solutions de protection à des ransomwares.

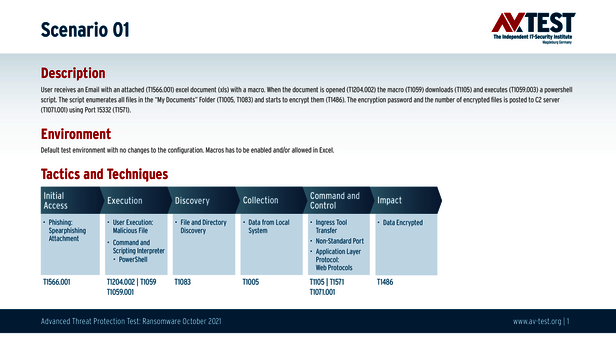

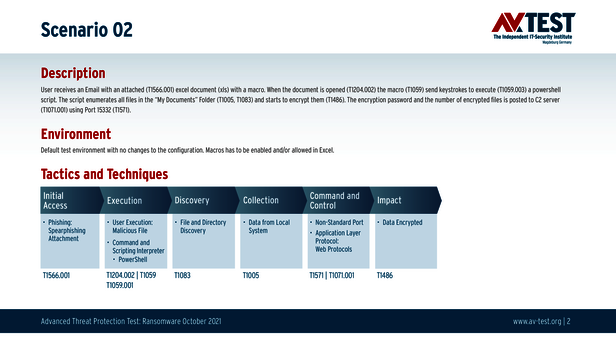

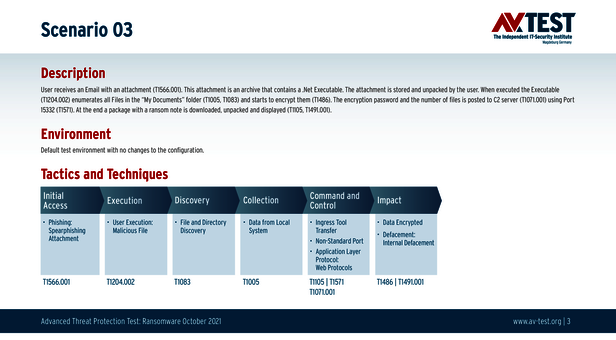

Chacun des 10 scénarios d’attaque renferme dans sa pièce jointe soit un fichier exécutable, des fichiers qui exécutent une macro cachée ou des scripts. Tous poursuivent le même objectif : exécuter un ransomware pour crypter les données.

Chacune des attaques dans les scénarios de test est lancée via un e-mail contenant une pièce jointe. C’est l’attaque classique, telle qu’elle est menée par la plupart des grands groupes de hackers pour viser les masses. En effet, l’utilisateur privé est aussi une victime intéressante pour les hackers, l’essentiel étant qu’il paie sa rançon en bitcoins pour récupérer ses données. Les statistiques montrent qu’il existe plus de victimes privées que d’entreprises au niveau mondial. Les grandes campagnes de ransomwares exécutées ces dernières années jusqu’à aujourd’hui montrent que c’est une réalité. Beaucoup des utilisateurs en Allemagne se rappellent par exemple qu’en 2017, à la Deutsche Bahn, la demande de rançon de WannaCry s’affichait avec un compte à rebours sur presque chaque écran. Et au même moment, dans le monde entier, quelque 250 000 utilisateurs dans 150 pays voyaient cette demande de rançon sur leur écran privé.

Depuis 2018 et jusqu’à aujourd’hui, le programme Emotet qui arrive pratiquement toujours chez les utilisateurs par un e-mail avec pièce jointe fait encore des ravages. Ce dangereux malware n’attaque pas seulement un système, il ouvre une porte dès qu’il est arrivé et appelle des renforts : généralement Ryuk pour le cryptage et la demande de rançon, ou TrickBot qui asservit un système pour extraire de la cryptomonnaie.

Attaques et évaluation

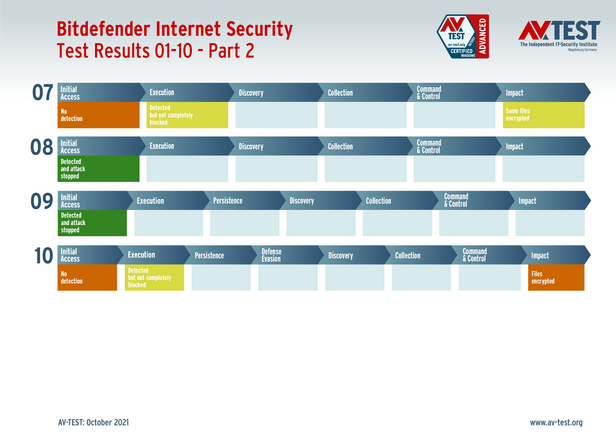

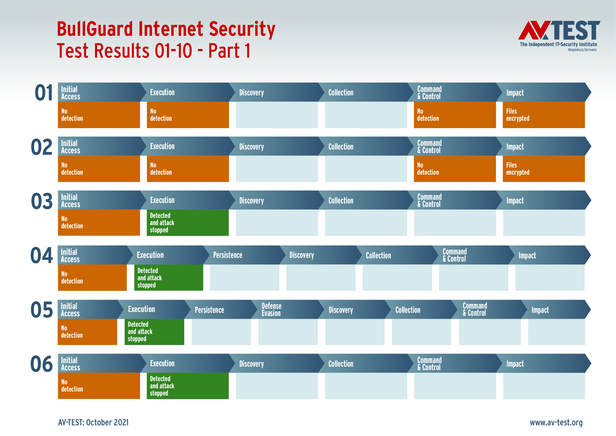

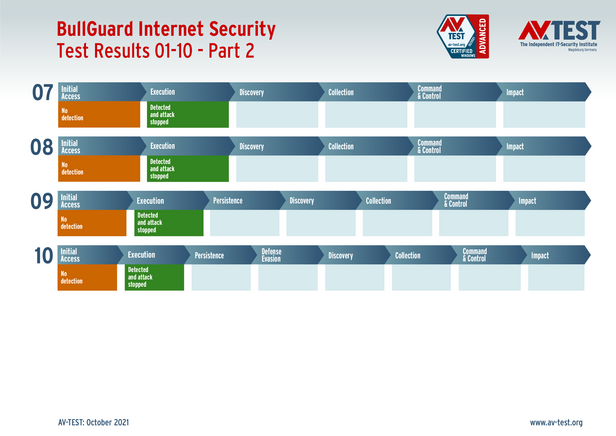

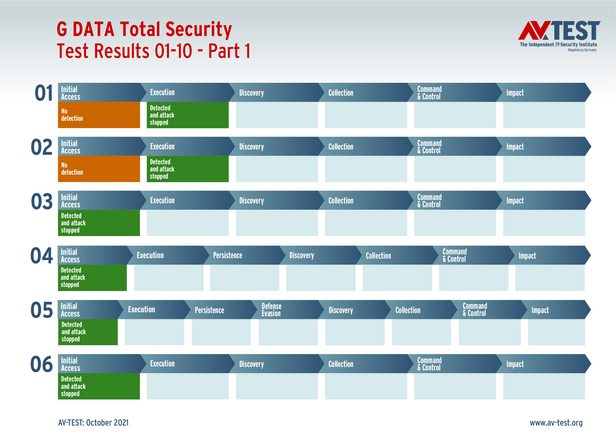

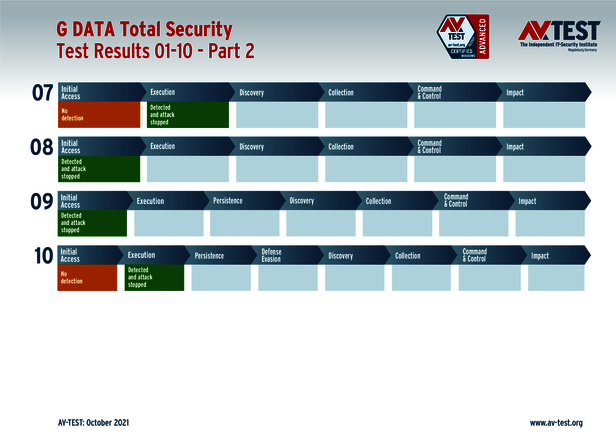

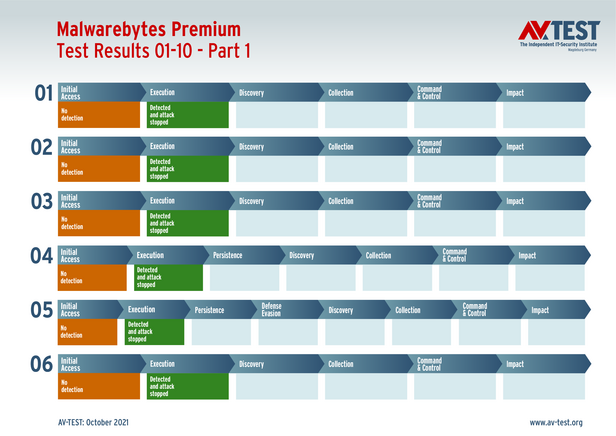

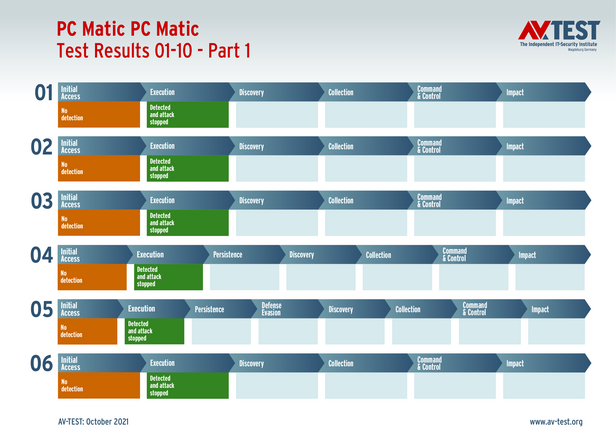

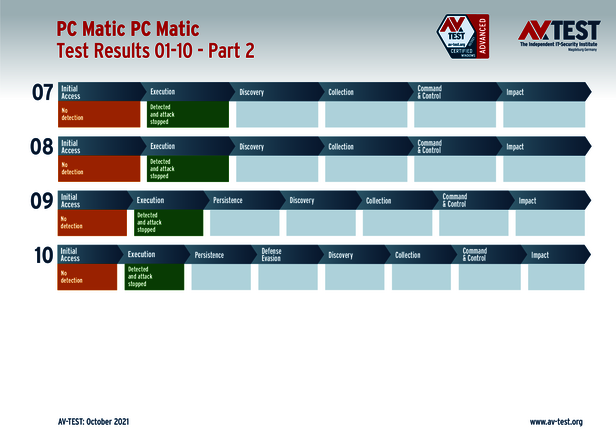

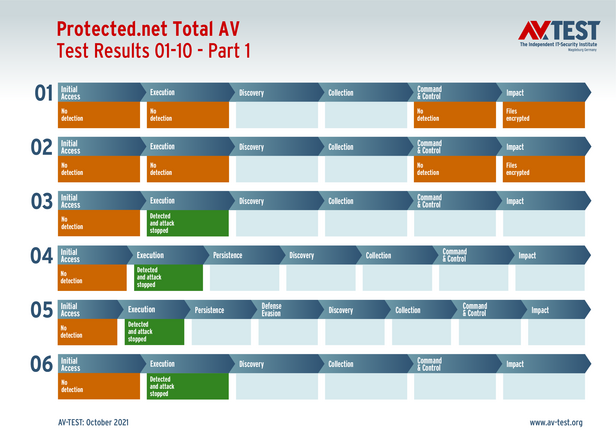

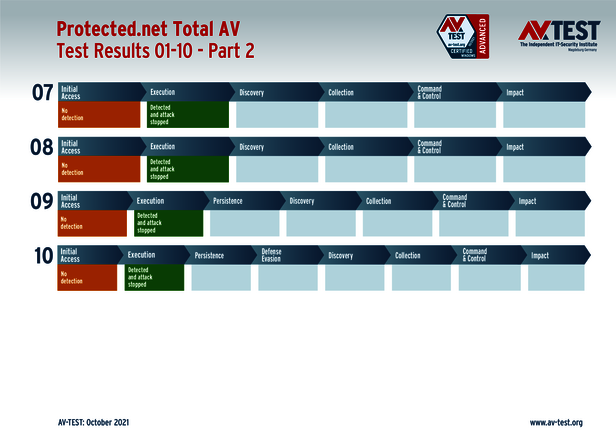

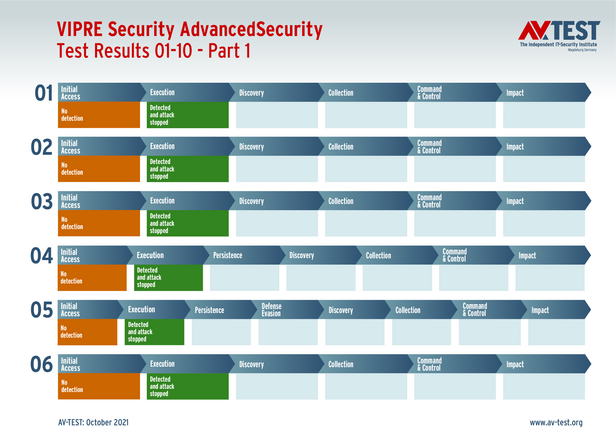

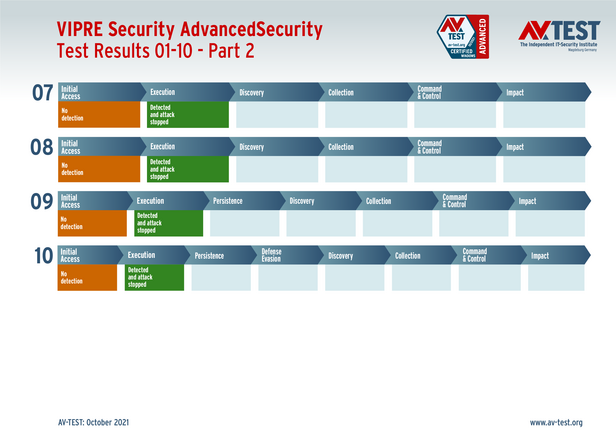

Comme nous l’avons déjà fait remarquer en début d’article, chacune des 10 attaques sont analysées étape par étape, et ces étapes sont consignées dans une matrice sur le modèle de MITRE ATT&CK. Les graphiques du test montrent les différentes étapes des attaques et jusqu’où l’attaque est parvenue. Si l’attaque est détectée et stoppée à un endroit, la couleur verte montre que l’attaque a pris fin à cet endroit. Toutefois : même si l’attaque est enregistrée comme stoppée, il peut arriver chez certains produits qu’elle soit parvenue à affecter une petite zone. Le problème est ensuite inscrit au point « Impact », par exemple « Some files encrypted » (Certains fichiers cryptés) ou « Files encrypted » (Fichiers cryptés).

L’évaluation du laboratoire dépend du scénario. Un produit peut obtenir 3 ou 4 points par attaque détectée ou évitée, même si le scénario comporte jusqu’à 8 étapes. En effet, certaines étapes sont documentées par le laboratoire, mais elles n’ont aucune incidence sur la sécurité et ne sont donc pas évaluées. Au total, un produit peut obtenir jusqu’à 34 points dans 10 cas testés.

Pour qu’un produit obtienne le certificat « Advanced Approved Endpoint Protection », il doit atteindre au moins 75 % des points du score Protection à l’issue du test, soit 25,5 points dans le test actuel. Tous les 9 candidats au test ont obtenu ce certificat.

Scénarios de test

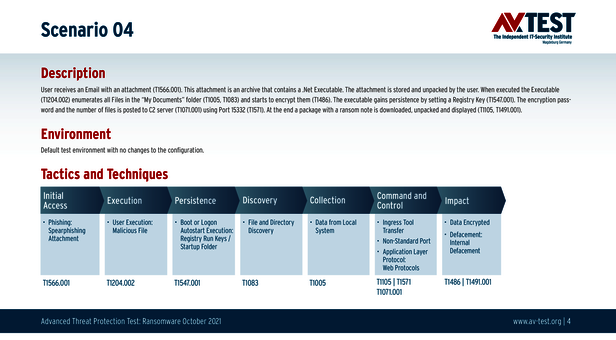

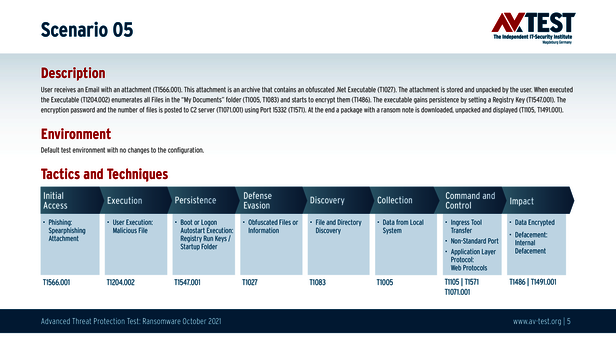

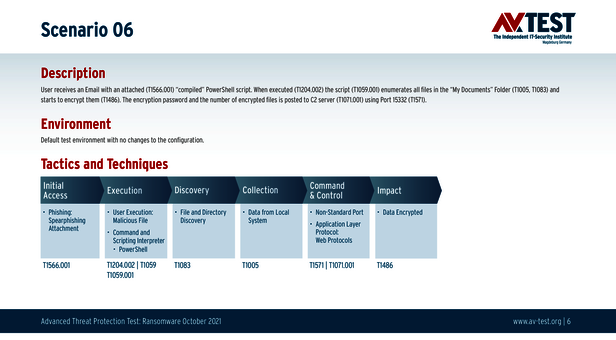

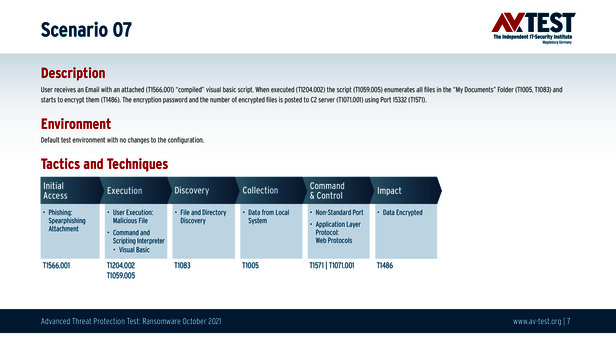

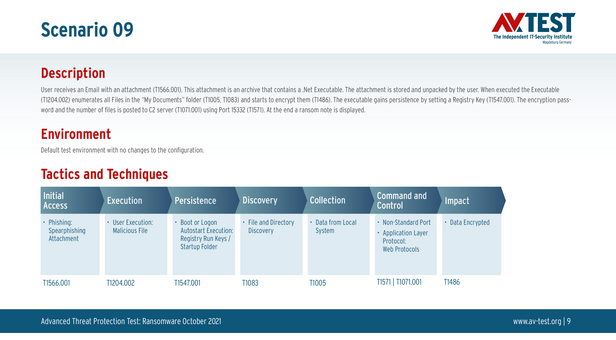

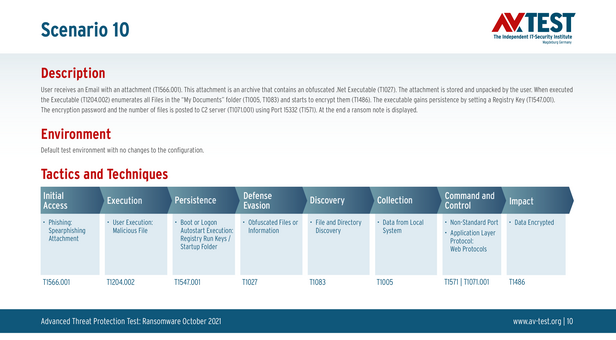

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, par ex.« T1059.001 », correspondent dans la base de données Mitre à « Techniques » sous le point 1059.001 «Command and Scripting Interpreter PowerShell ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée.

Procédure d’évaluation en pratique

Si une attaque est entièrement bloquée au cours de deux premières étapes « Initial Access » ou « Execution », la fête est terminée pour le ransomware et le produit testé obtient un point pour son score Protection. Dans certains scénarios, l’étape suivante est « Persistence ». Le logiciel ransomware dépose par exemple des clés dans le registre ou des entrées dans l’autodémarrage. La détection de cette opération est essentielle pour nettoyer un système par exemple. Si cette opération est empêchée, le produit obtient encore un point à afficher au score Protection.

Ensuite, les prochaines étapes « Defense Evasion, Discovery » ou « Collection » peuvent se produire individuellement ou de manière groupée. Cependant : il s’agit là d’étapes de documentation qui ne font pas l’objet d’une évaluation.

La prochaine étape « Command and Control » signifie ceci : quand un système a été détourné par un script ou une macro, puis par un ransomware, celui-ci prend contact avec un serveur de contrôle. Le ransomware tente généralement d’utiliser des ports Windows internes à ses propres fins afin d’établir un canal. Si la suite de sécurité parvient à l’en empêcher, elle obtient à nouveau un point au score Protection.

Si la dernière étape « Impact » n’est pas empêchée, cela signifie que le ransomware se déploie complètement, qu’il crypte les données et demande une rançon. Cela s’est toutefois produit une fois avec NortonLifeLock, et respectivement deux fois avec BullGuard et Protected.net. Dans ce cas, le laboratoire accorde 0 point au produit pour l’ensemble du scénario.

6 produits sur 9 réalisent le score maximal

Le tableau récapitulatif montre les bonnes performances de nombreuses suites de sécurité dans ce test d’attaque en direct très détaillé. Car il ne s’agit pas seulement de détecter le ransomware, mais également de le bloquer totalement. Les suites de G DATA, Malwarebytes, Microsoft, PC Matic et VIPRE Security y sont parvenues. Ces 5 produits ont détecté 10 attaquants sur 10, les ont totalement bloqués et ont obtenu un résultat de 34 points sur 34.

La suite de sécurité de Bitdefender a certes détecté tous les 10 attaquants, mais n’a pas réussi à stopper totalement deux des attaques, ce qui lui a coûté des points : 31,5 points sur 34. Suit le programme de sécurité de NortonLifeLock avec un attaquant non détecté et donc 31 points. BullGuard et Protected.net se placent en queue de peloton avec seulement 8 attaques détectées sur 10 et donc 28 points.

Comme les 9 produits ont obtenu plus de 75 % des points du score Protection, soit plus de 25,5 points, ils sont certifiés « Advanced Approved Endpoint Protection ».