9 paquetes de seguridad para usuarios privados contra ransomware en el Advanced Threat Protection test

El laboratorio de AV-TEST ha examinado paquetes de seguridad en el Advanced Threat Protection test, una especie de prueba en vivo. En ella, cada producto tiene que superar 10 sofisticados ataques con scripts, macros y ransomware, similares a los escenarios con los que amenazan los piratas informáticos. Durante la prueba se analizaron todos los pasos de defensa y se valoraron de acuerdo con el patrón de la matriz de MITRE ATT&CK. La prueba demuestra que muchos productos son auténticos defensores del sistema, mientras que otros no tanto.

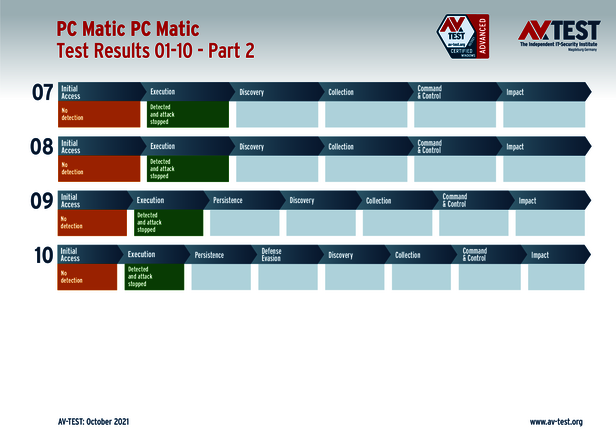

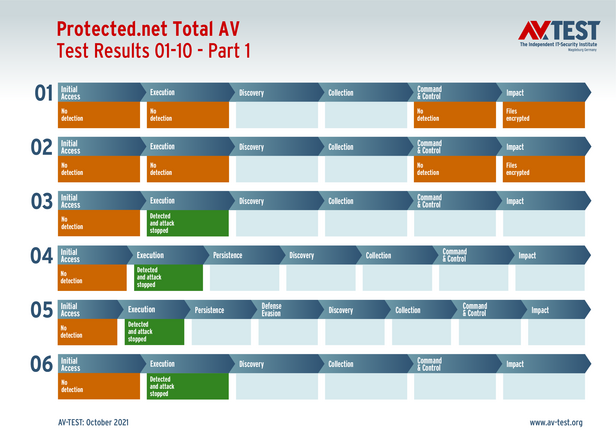

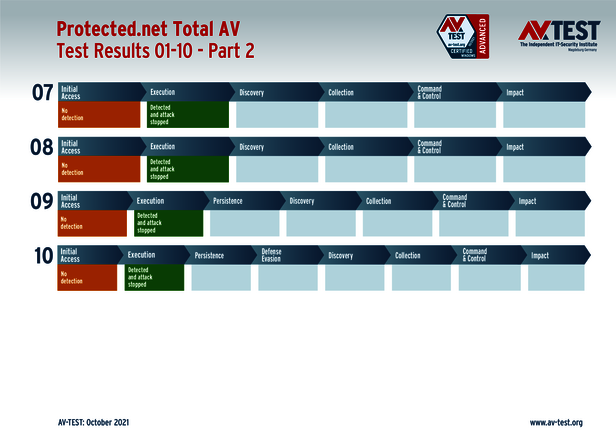

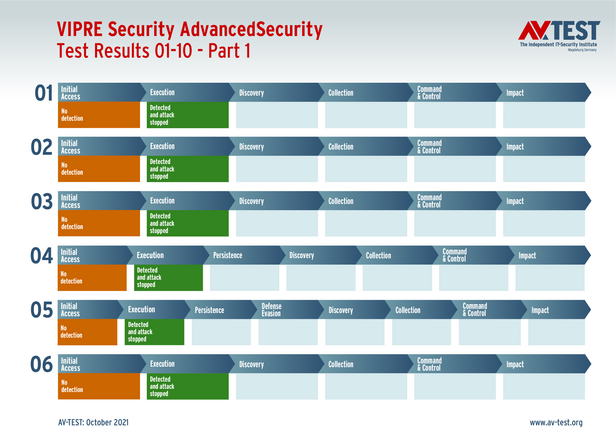

Las pruebas de seguridad clásicas muestran lo bien que los paquetes de seguridad se defienden contra decenas de miles de troyanos, virus y similares. Pero, ¿qué pasa si ataca un malware nuevo? ¿Lo detectarían, bloquearían y eliminarían? ¿Es posible evitar por completo su ejecución o quedan al final algunos archivos codificados, como es el caso en ataques de ransomware? Estas cuestiones las aclara la actual prueba de laboratorio de AV-TEST, en la que cada paquete de seguridad tiene que enfrentarse a 10 escenarios reales de ataques con ransomware. Para que cualquier lector pueda comprender las pruebas, se registran todos los pasos del ataque con cada producto en gráficos especiales de la matriz de MITRE ATT&CK.

9 paquetes de seguridad en el Advanced Threat Protection test

En la prueba actual, 9 conocidos paquetes de seguridad para usuarios privados tienen que demostrar lo bien que protegen contra el ransomware en 10 escenarios reales. Los paquetes de seguridad proceden de Bitdefender, BullGuard, G DATA, Malwarebytes, Microsoft, NortonLifeLock, PC Matic, Protected.net y VIPRE Security.

En el artículo siguiente, destinado a usuarios en el sector empresarial, puede leer lo bien que superaron el Advanced Threat Protection test las soluciones de seguridad para empresas:Soluciones de seguridad contra ransomware en el Advanced Threat Protection test

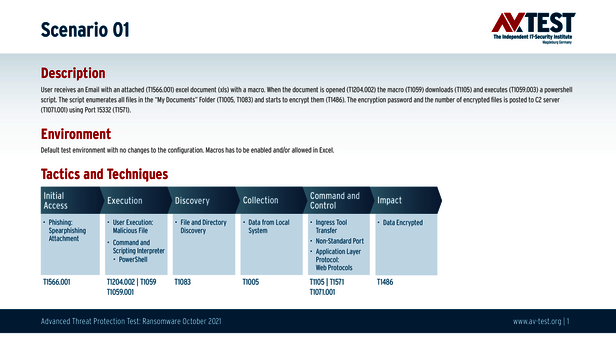

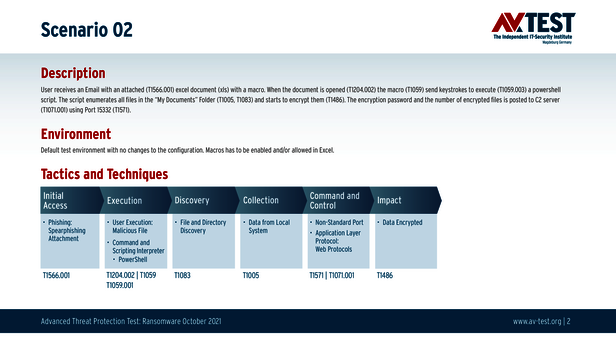

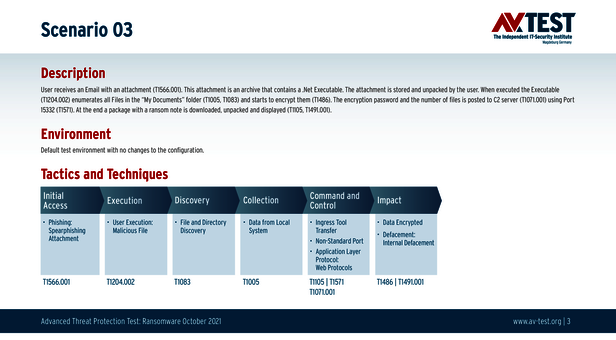

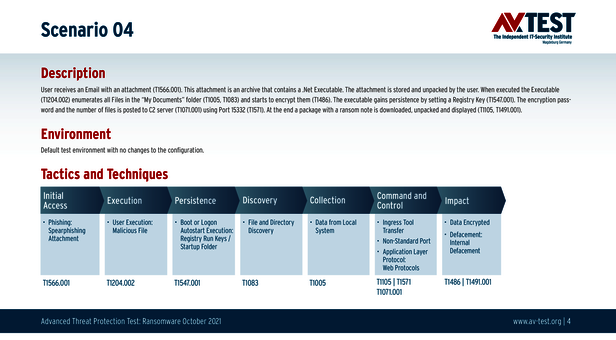

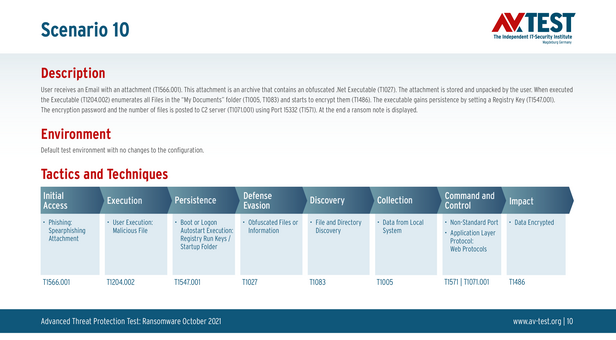

En cada uno de los 10 escenarios de ataque, el adjunto incluye un archivo ejecutable, archivos que ejecutan una macro oculta o scripts. Todos tienen un solo objetivo: la ejecución de un ransomware para encriptar datos.

Cada uno de los ataques de los escenarios de prueba se lleva a cabo mediante un correo electrónico con un adjunto. Este es el ataque clásico, tal y como lo llevan a cabo para las masas la mayoría de los grandes grupos de hackers. Y es que los usuarios privados también son víctimas a las que los piratas informáticos recurren con frecuencia, la cuestión es que paguen el rescate por sus datos en Bitcoins. Y, como muestran las estadísticas, en el mundo hay más víctimas privadas que empresas. Las grandes campañas de ransomware de los últimos años hasta ahora demuestran que esto es una realidad. En 2017, por ejemplo, casi todas las pantallas de los trenes en Alemania mostraban el importe del rescate exigido por WannaCry y la cuenta atrás para el pago. Unos 250.000 usuarios de 150 países veían simultáneamente la misma exigencia en la pantalla de su ordenador privado.

Desde 2018 hasta el día de hoy, el malware Emotet sigue haciendo de las suyas, llegando a los usuarios prácticamente siempre en el adjunto de un correo electrónico. Este malware especialmente malicioso no solo ataca el sistema, sino que, tras su incursión, abre una puerta para que entren refuerzos: normalmente, Ryuk, para la codificación y la extorsión exigiendo un rescate, o TrickBot, que esclaviza el sistema para la extracción de criptomonedas.

Los ataques y la valoración

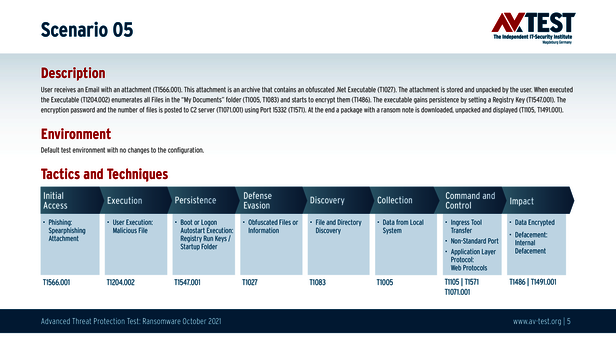

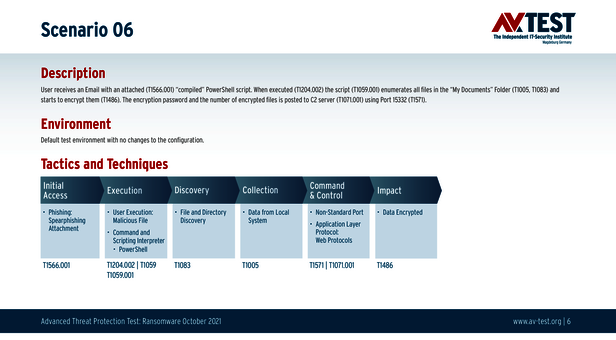

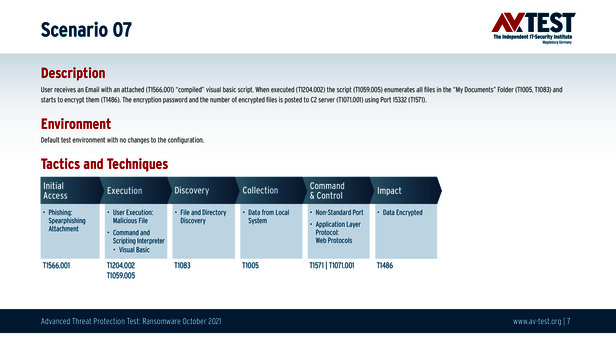

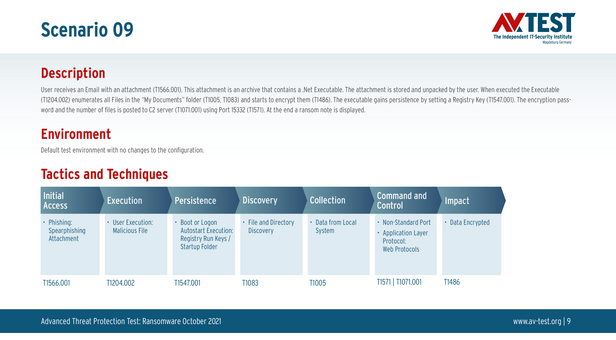

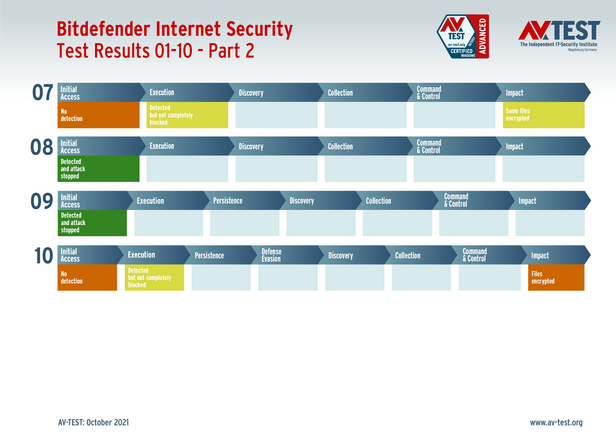

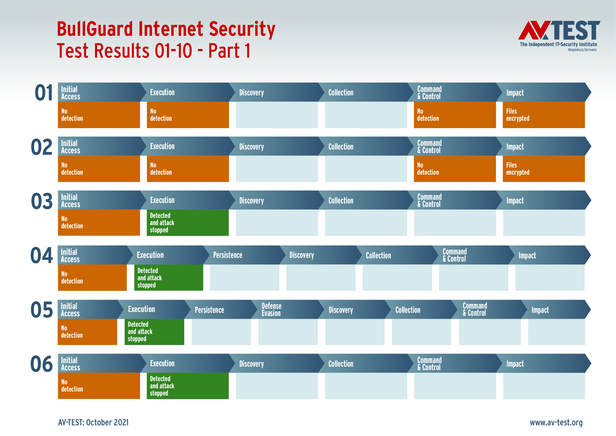

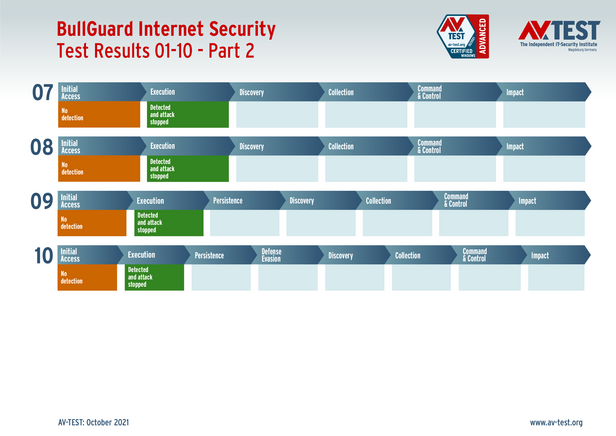

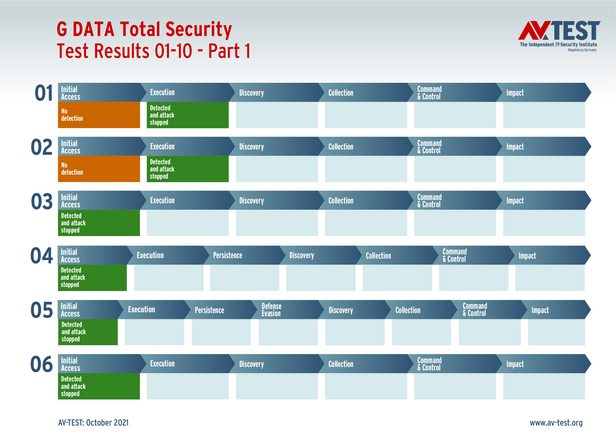

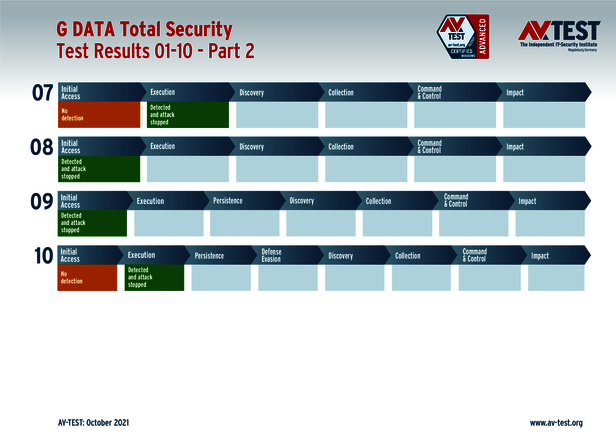

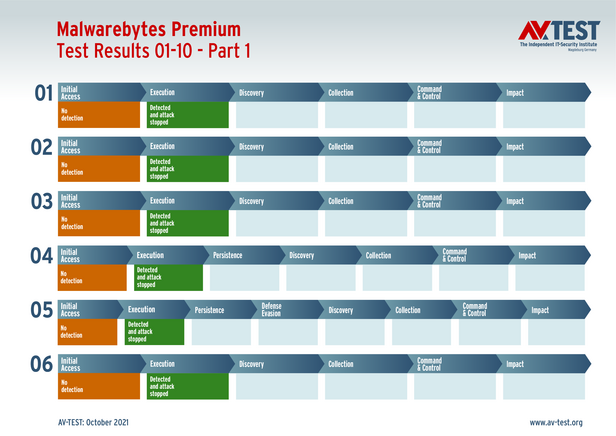

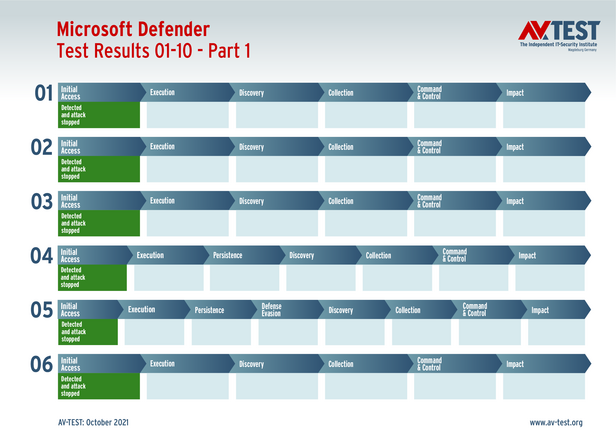

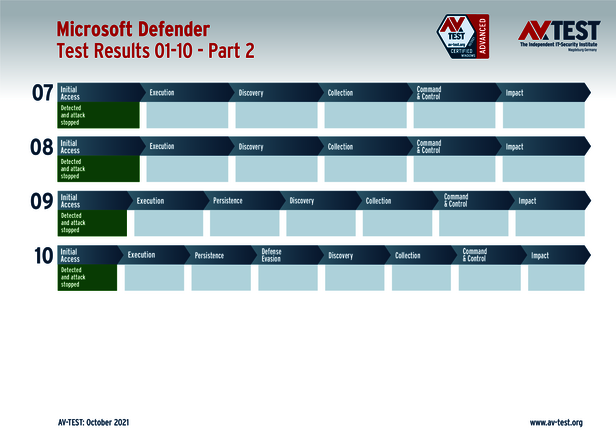

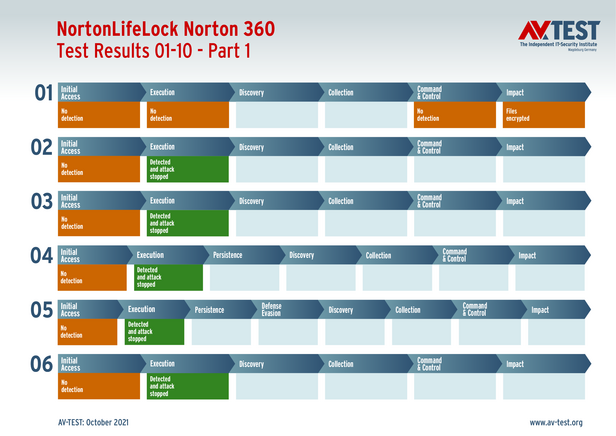

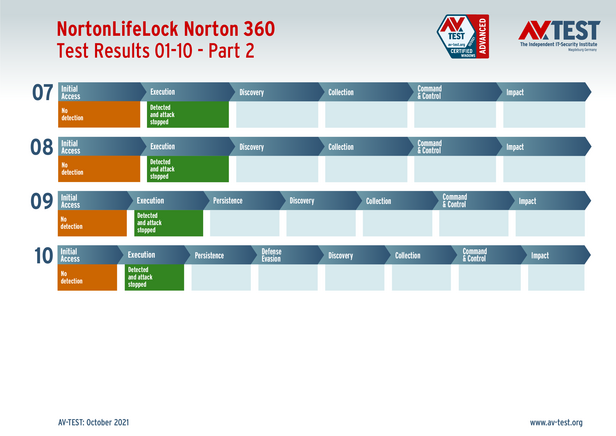

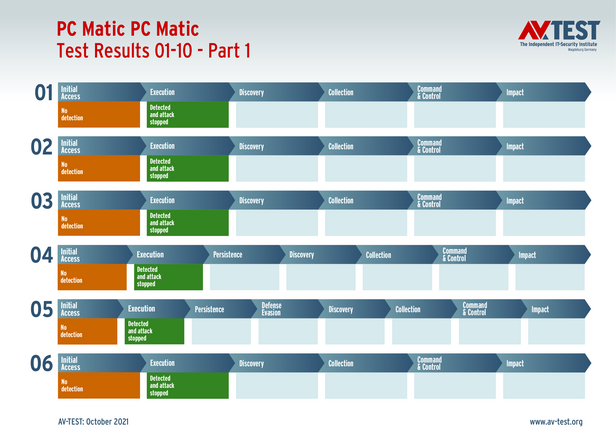

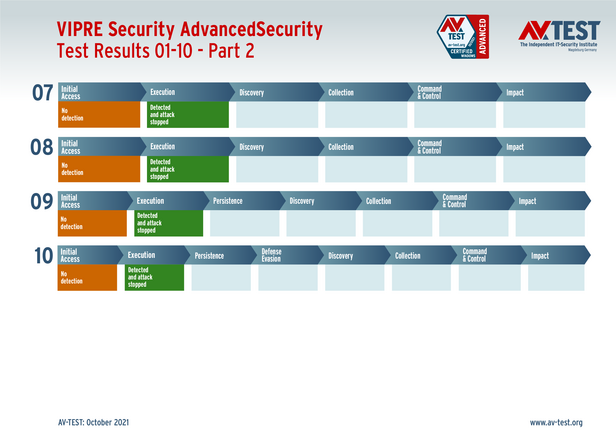

Como ya se ha mencionado al principio, cada uno de los 10 ataques se evalúa paso a paso y estos se anotan en una matriz siguiendo el patrón de MITRE ATT&CK. Los gráficos de la prueba muestran cada uno de los pasos del ataque y hasta dónde llegó el mismo. Si en un punto dado se detectó y se detuvo el ataque, el campo aparece en verde, indicando que el ataque finalizó en ese punto. No obstante, aunque el ataque se haya registrado como detenido, es posible que, en el caso de algún producto, el ataque haya tenido éxito en algún área. En tal caso, en el punto "Impact" (impacto) se anotará el problema como "Some files encrypted" (Algunos archivos encriptados) o "Files encrypted" (Archivos encriptados).

La valoración por parte del laboratorio depende del escenario correspondiente. Un producto puede conseguir 3 o 4 puntos por cada ataque detectado o evitado, aunque el escenario conste de hasta 8 pasos. Esto se debe a que el laboratorio documenta todos los pasos, aunque no sean relevantes para la seguridad, y por eso no valora algunos de ellos. En total, un producto puede conseguir en esta prueba de 10 casos hasta 34 puntos.

Para que un producto obtenga el certificado "Advanced Approved Endpoint Protection", tiene que conseguir al menos un 75 por ciento de la puntuación en protección. En esta prueba, esto equivale a 25,5 puntos. Los 9 candidatos obtuvieron este certificado.

Así se realiza la valoración en la práctica

Si se bloquea por completo un ataque en uno de los dos primeros pasos "Initial Access" o "Execution", la partida se ha acabado para el ransomware y el candidato de la prueba obtiene un punto para su puntuación en seguridad. En algunos escenarios viene ahora el paso "Persistence". En este, el ransomware, por ejemplo, coloca códigos en el registro o entradas en el inicio automático. La detección de esta acción es esencial, por ejemplo, para volver a limpiar un sistema. Si se evita esta acción se otorga un punto más para la puntuación en protección.

Ahora pueden darse, de forma individual o conjunta, los pasos "Defense Evasion, Discovery" y/o "Collection". Pero estos son pasos de documentación que no son puntuados.

El siguiente paso "Command and Control" significa lo siguiente: Después de que un sistema resulte comprometido por un script o una macro y a continuación por un ransomware, este toma contacto con un servidor controlador. En la mayoría de los casos, el software extorsionador intenta utilizar para sus fines puertos de Windows y establecer un canal. Si el software de seguridad lo evita, este recibe un nuevo punto para su puntuación en seguridad.

Si no evita el último paso "Impact", esto significa que el ransomware se expande por completo, codifica los datos y exige el pago de un rescate. En una prueba apenas se da el caso. No obstante, ocurrió una vez con NortonLifeLock; y dos veces con BullGuard y Protected.net. En estos casos, el laboratorio no concede al producto ningún punto por todo ese escenario.

6 de los 9 productos obtuvieron la máxima puntuación

La tabla con la vista general muestra el buen resultado que obtuvieron muchos paquetes de seguridad en esta extensa prueba de ataques en vivo. Y es que no solo se trata de detectar el ransomware, sino que también hay que defenderse de él por completo. Esto lo consiguieron los paquetes de G DATA, Malwarebytes, Microsoft, PC Matic y VIPRE Security. Estos 5 productos detectaron 10 de los 10 ataques y los detuvieron por completo, por lo que recibieron los 34 puntos posibles.

El paquete de seguridad de Bitdefender detectó los 10 atacantes, sin embargo, no pudo detener del todo dos de los ataques, por lo que perdió algunos puntos: 31,5 de 34 puntos. Con un atacante no identificado y 31 puntos les sigue el programa de seguridad de NortonLifeLock. Con solo 8 de los 10 ataques reconocidos y los 28 puntos correspondientes se quedaron al final del ranking BullGuard y Protected.net.

Dado que los 9 paquetes consiguieron más del 75 por ciento de la puntuación en seguridad, es decir, más de 25,5 puntos, todos ellos fueron distinguidos con el certificado "Advanced Approved Endpoint Protection".