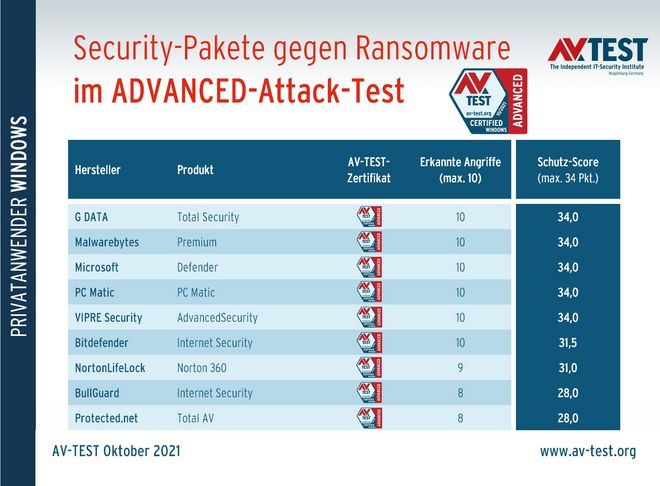

9 Schutzpakete für private Nutzer im Advanced Threat Protection-Test gegen Ransomware

Das Labor von AV-TEST hat Schutzpakete im Advanced Threat Protection-Test, eine Art Live-Attack-Test, untersucht. Jedes Produkt muss dabei jeweils 10 ausgefeilte Attacken mit Skripten, Makros und Ransomware überstehen, genauso wie das Bedrohungsszenario durch Hacker aussieht. Dabei wird jeder Abwehrschritt analysiert und nach dem Muster der MITRE ATT&CK-Matrix bewertet. Der Test zeigt, dass viele Produkte wahre Systemverteidiger sind – andere wiederum nicht.

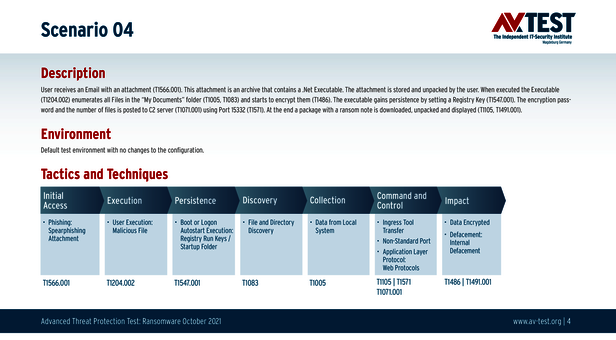

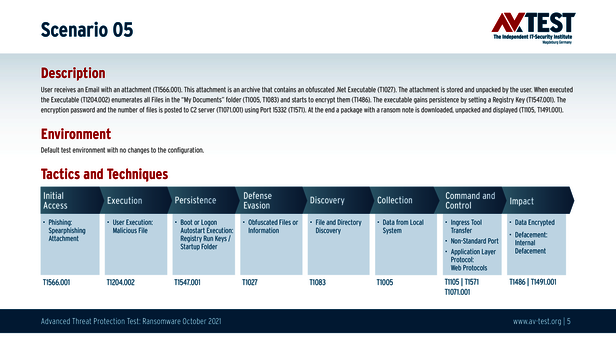

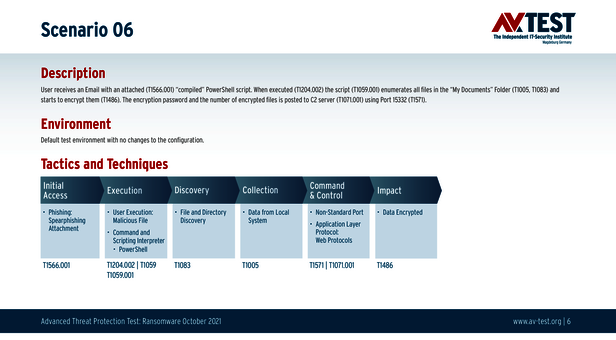

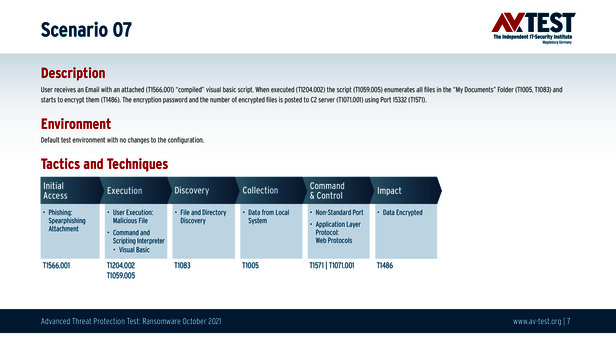

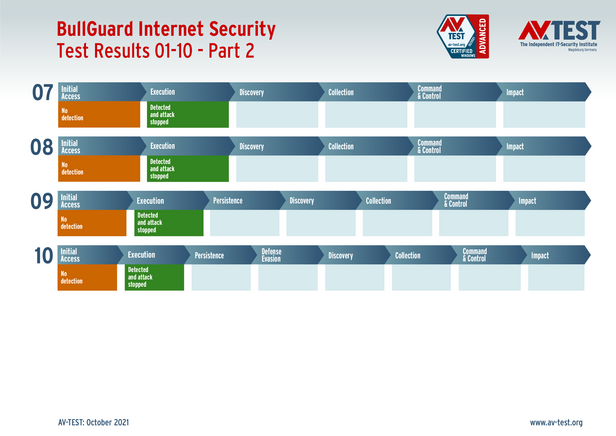

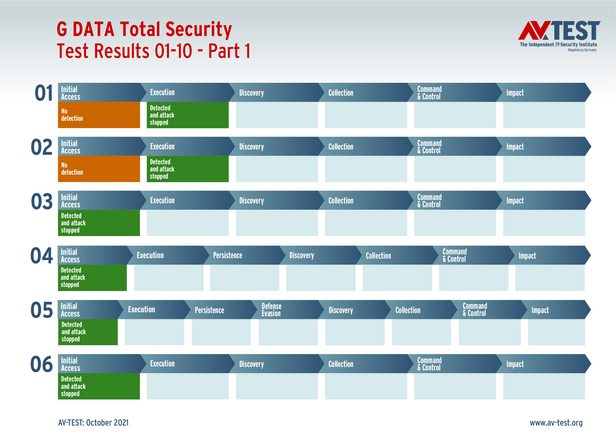

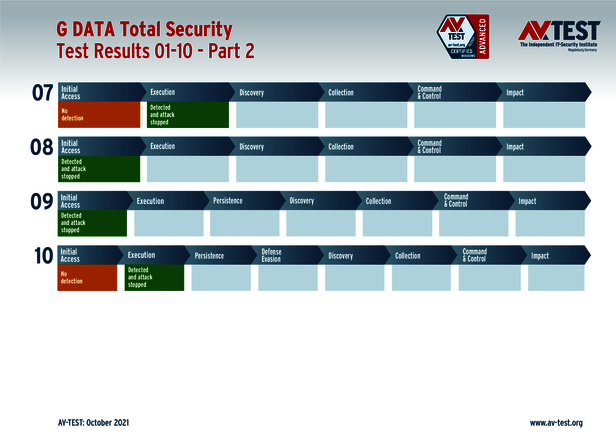

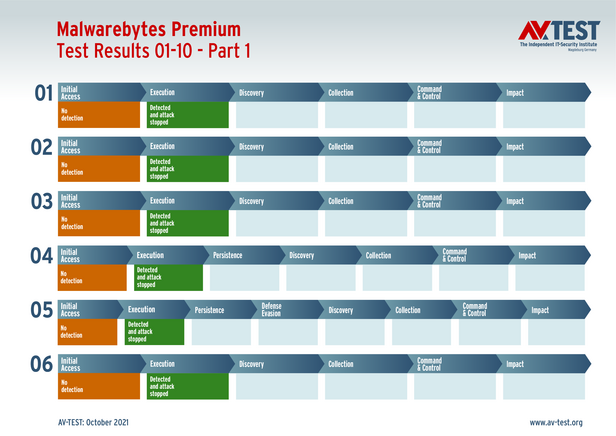

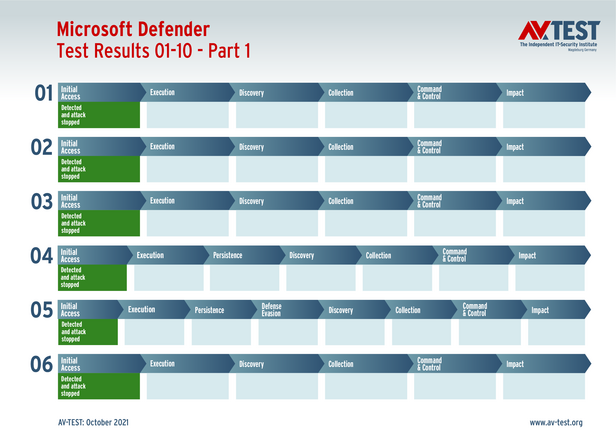

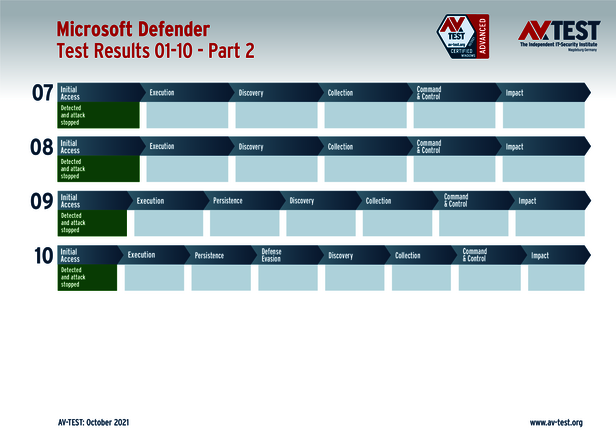

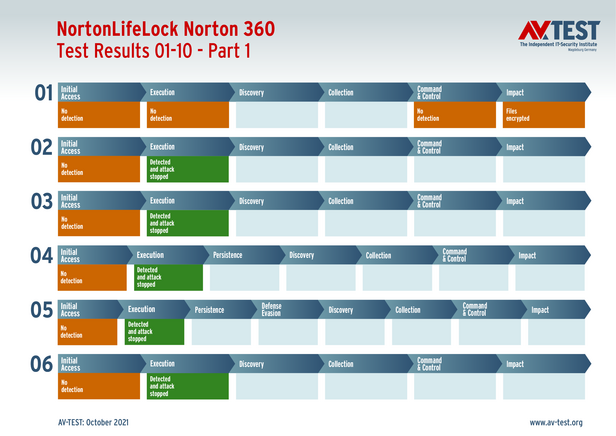

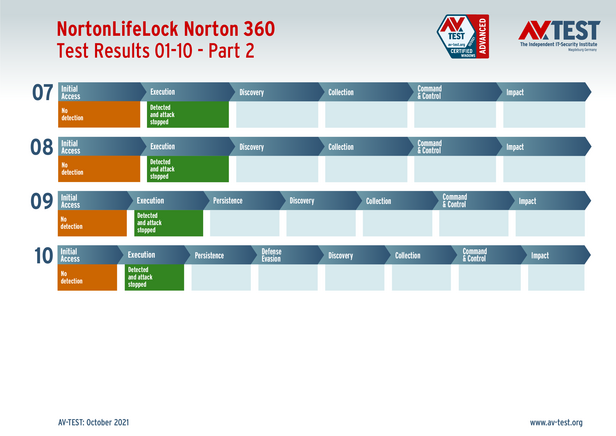

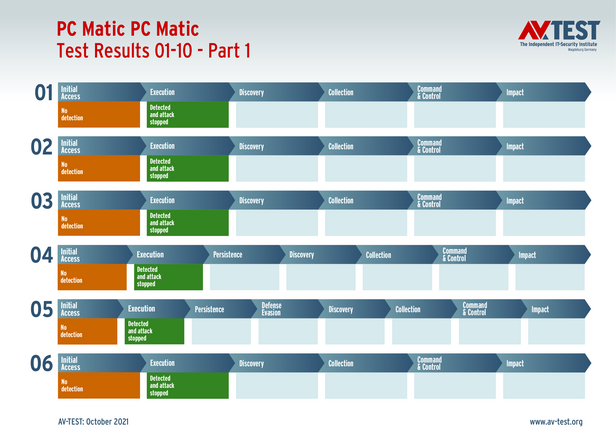

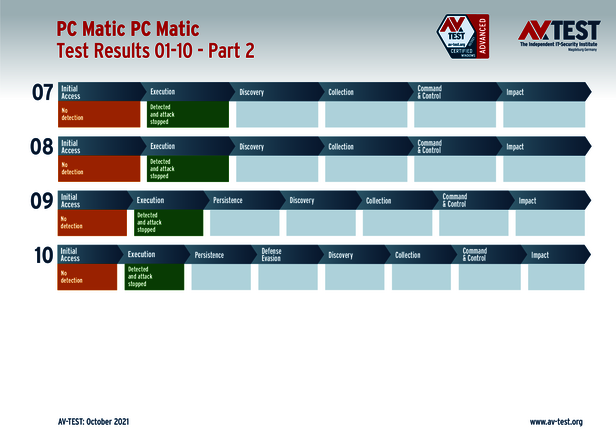

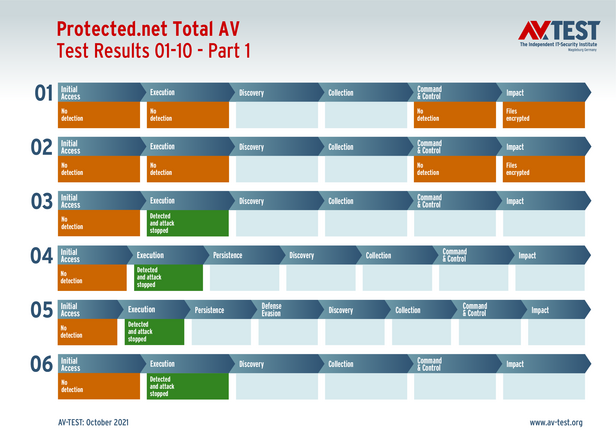

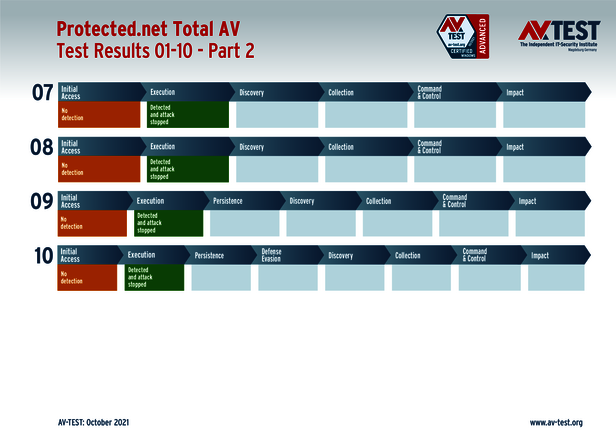

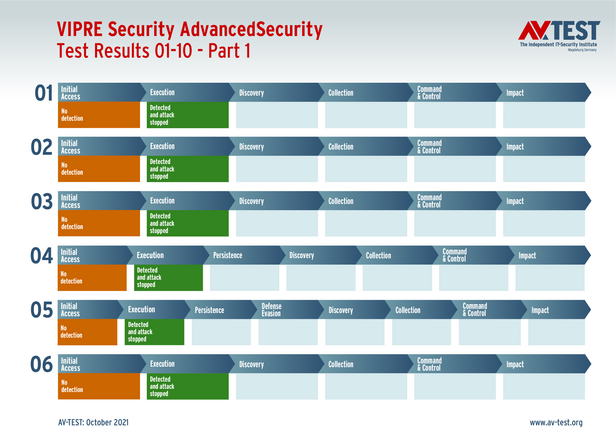

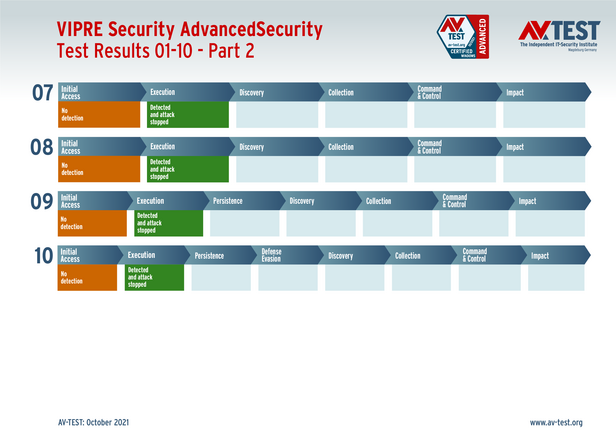

Klassische Security-Tests zeigen, wie gut sich Schutzpakete gegen teils zehntausende Trojaner, Viren & Co verteidigen. Aber was passiert, wenn eine neuartige Malware angreift? Wird diese erkannt, blockiert und gelöscht? Lässt sich ihre Ausführung komplett verhindern oder sind vielleicht einzelne Dateien am Ende doch verschlüsselt, wie das zum Beispiel bei Ransomware der Fall ist? Diese Fragen klärt der aktuelle Labortest von AV-TEST, bei dem jedes Schutzpaket 10 reale Angriffsszenarien mit Ransomware abwehren muss. Damit jeder Leser die Tests nachvollziehen kann, sind alle Ereignisschritte eines Angriffs pro Produkt in besonderen MITRE ATT&CK- Matrix-Grafiken festgehalten.

9 Schutzpakete im Advanced Threat Protection-Test

Im aktuellen Test treten 9 bekannte Schutzpakete für private Nutzer zur Prüfung an, wie gut sie in 10 realen Szenarien gegen Ransomware schützen. Die Schutzpakete kommen von Bitdefender, BullGuard, G DATA, Malwarebytes, Microsoft, NortonLifeLock, PC Matic, Protected.net und VIPRE Security.

Wie gut sich Schutzlösungen für Unternehmen im Advanced Threat Protection-Test behaupten, lässt sich in diesem Artikel nachlesen: Schutzlösungen vs. Ransomware im Advanced Threat Protection-Test.

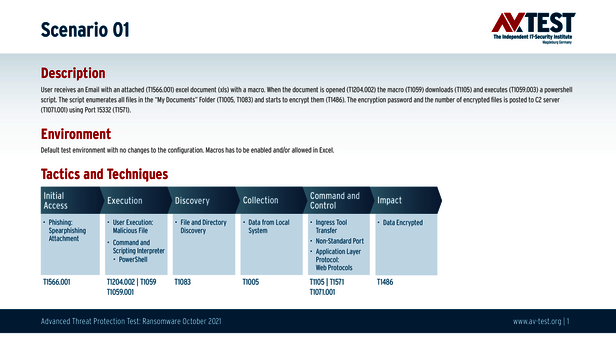

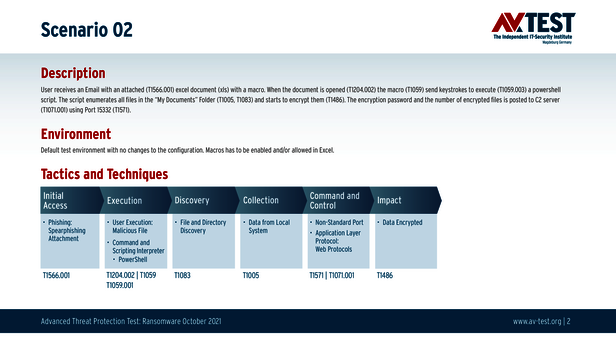

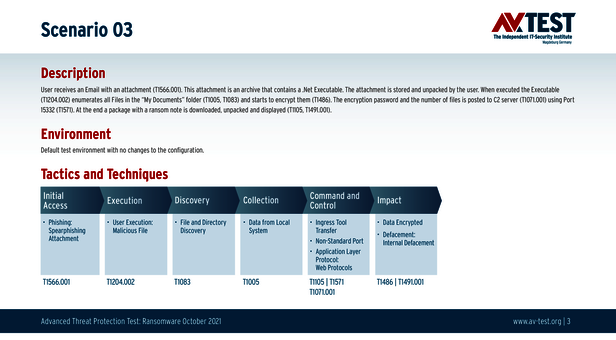

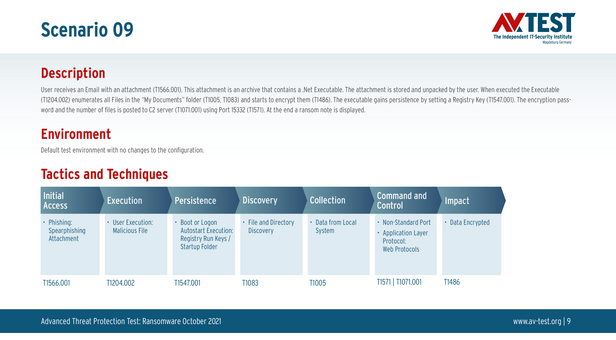

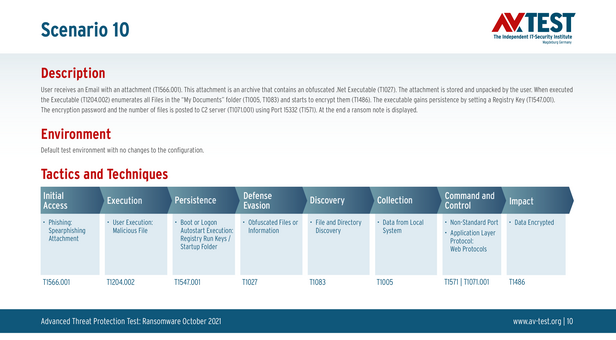

Jedes der 10 Angriffsszenarien führt in seinem Anhang entweder eine ausführbare Datei, Dateien, die ein verstecktes Makro ausführen oder Skripte. Alle haben dabei nur ein Ziel: das Ausführen einer Ransomware zum Verschlüsseln von Daten.

Jede der Attacken in den Testszenarien erfolgt per E-Mail mit einem Anhang. Das ist der klassische Angriff, wie ihn die meisten großen Hackergruppen für die Masse ausführen. Denn auch jeder private Nutzer ist für Hacker ein gern genommenes Opfer – Hauptsache er zahlt das Lösegeld für seine Daten in Bitcoins. Und private Opfer gibt es weltweit mehr als Unternehmen, wie die Statistiken zeigen. Dass dies eine Realität ist, zeigen große Ransomware-Kampagnen der vergangenen Jahre bis heute. So erinnern sich viele noch daran, als bei der Deutschen Bahn 2017 an fast jedem Display im Land die Lösegeldforderung von WannaCry samt Zahlungs-Countdown blinkte. Diese Aufforderung hatten weltweit gleichzeitig etwa 250.000 Nutzer in 150 Ländern auf ihrem privaten Bildschirm stehen.

Seit 2018 bis zum heutigen Tag wütet immer wieder die Malware Emotet, die so gut wie immer per E-Mail mit Anhang bei den Nutzern landet. Die fiese Malware greift nicht allein ein System an, sondern öffnet nach ihrer Landung gleich eine Tür und holt sich Verstärkung: meist Ryuk zur Verschlüsselung und Lösegeld-Erpressung oder TrickBot, welcher ein System zum Schürfen von Kryptowährung versklavt.

Die Angriffe und die Bewertung

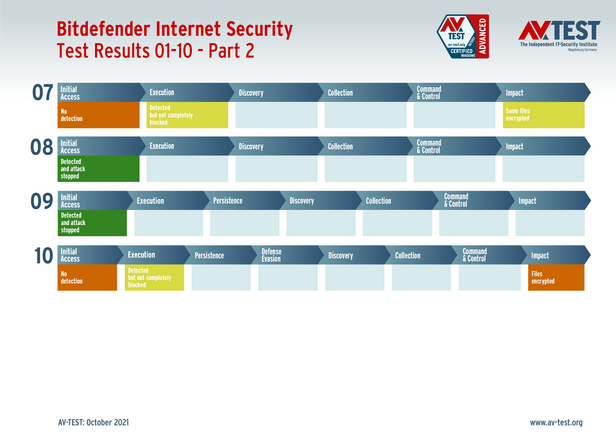

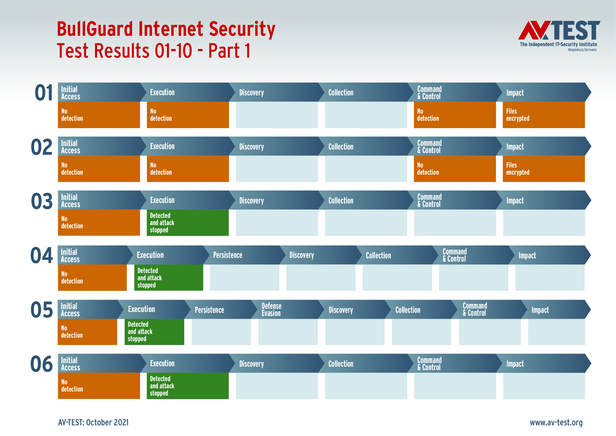

Wie eingangs bereits erwähnt, wird jede der 10 Attacken schrittweise ausgewertet und die Schritte werden in einer Matrix nach dem Muster von MITRE ATT&CK notiert. Die Testgrafiken zeigen alle einzelnen Schritte der Angriffe und wie weit der Angriff lief. Ist an einem Punkt die Attacke erkannt und gestoppt, zeigt das Feld durch die Farbe Grün, dass der Angriff an dieser Stelle vorbei ist. Allerdings: auch wenn der Angriff als gestoppt registriert wird, kann es bei einem Produkt der Fall sein, dass die Attacke in einem kleinen Bereich doch erfolgreich war. Dann wird an dem Punkt „Impact“ (Einschlag bzw. Auswirkung) das Problem notiert, wie „Einige Dateien verschlüsselt“ (Some files encrypted) oder „Dateien verschlüsselt“ (Files encrypted).

Die Bewertung durch das Labor hängt vom jeweiligen Szenario ab. Ein Produkt kann pro erkannter oder verhinderter Attacke 3 oder 4 Punkte erreichen, auch wenn das Szenario bis zu 8 Schritte hat. Denn einige Schritte dokumentiert das Labor zwar, aber sie sind nicht sicherheitsrelevant und daher nicht bewertet. Insgesamt kann in diesem Test ein Produkt in 10 Testfällen bis zu 34 Punkte erreichen.

Damit ein Produkt das Zertifikat „Advanced Approved Endpoint Protection“ erhält, muss es im Test mindestens 75 Prozent der Schutz-Score-Punkte erreichen. In diesem Test sind das mindestens 25,5 Punkte. Alle 9 Kandidaten erhalten dieses Zertifikat.

Testszenarien

So läuft die Bewertung in der Praxis ab

Wird eine Attacke in einem der ersten beiden Schritten „Initial Access“ oder „Execution“ voll geblockt, ist die Party für die Ransomware vorbei und der Testkandidat erhält einen Punkt für seinen Schutz-Score. In manchen Szenarien erfolgt nun der Schritt „Persistence“. Dabei legt die Ransomware zum Beispiel Schlüssel in der Registry oder Einträge im Autostart ab. Die Erkennung der Aktion ist essenziell, um etwa ein System wieder zu bereinigen. Wird diese Aktion verhindert, gibt es wieder einen Punkt für den Schutz-Score.

Nun können die Schritte „Defense Evasion, Discovery“ oder „Collection“ vereinzelt oder als Gruppe folgen. Aber: das sind alles Dokumentations-Schritte, für die keine Bewertung erfolgt.

Der nächste Schritt „Command and Control“ bedeutet folgendes: Nachdem ein System von einem Skript oder Makro und dann von einer Ransomware gekapert wurde, nimmt diese Kontakt zu einem steuernden Server auf. Dabei versucht die Erpresser-Software interne Windows-Ports für ihre Zwecke zu nutzen, um einen Kanal zu etablieren. Wird das von der Security-Software verhindert, gibt es wieder einen Punkt auf das Konto des Schutz-Scores.

Wird der letzte Schritt „Impact“ nicht verhindert, dann bedeutet das, dass sich die Ransomware komplett entfaltet, die Daten verschlüsselt und ihre Lösegeldforderung stellt. Im Test ist das eher selten der Fall. Dennoch ist das einmal bei NortonLifeLock passiert; bei BullGuard und Protected.net je zweimal. Das Labor vergibt in diesem Fall 0 Punkte für das ganze Szenario bei diesem Produkt.

6 von 9 Produkten mit dem Spitzenwert

Die Übersichtstabelle zeigt, wie gut viele Schutzpakete in diesem sehr ausführlichem Live-Attack-Test abschneiden. Denn es gilt nicht nur die Ransomware zu erkennen, sondern auch komplett abzuwehren. Geschafft haben das die Pakete von G DATA, Malwarebytes, Microsoft, PC Matic und VIPRE Security. Diese 5 Produkte erkennen 10 von 10 Angreifern, halten sie komplett auf und bekommen dafür 34 von 34 Punkten.

Das Security-Paket von Bitdefender erkennt zwar alle 10 Angreifer, kann aber bei zweien die Attacke nicht ganz stoppen und verliert dadurch Punkte: 31,5 von 34 Punkten. Mit einem nicht erkannten Angreifer und 31 Punkten folgt das Sicherheitsprogramm von NortonLifeLock. Mit nur 8 von 10 erkannten Angriffen und entsprechenden 28 Punkten liegen BullGuard und Protected.net am Ende des Rankings.

Da alle 9 Produkte mehr als 75 Prozent der Schutz-Score-Punkte erreichen, also mehr als 25,5 Punkte, werden sie mit dem Zertifikat „Advanced Approved Endpoint Protection“ ausgezeichnet.