27 solutions de protection contre les voleurs de données et les rançongiciels mises au banc d’essai

Les cybercriminels optimisent leurs logiciels malveillants et leurs techniques d’attaque en permanence. Savoir si les produits de sécurité sont à la hauteur et en mesure de repousser même les attaques les plus récentes est donc une question essentielle. Lors de l’actuel test Advanced Threat Protection, AV-TEST a mis des solutions de sécurité à l’épreuve pour voir si elles sont capables d’affronter les voleurs de données et les rançongiciels qui utilisent les techniques d’attaque aussi perfides que Inline Execute-Assembly, SetWindowsHookEx DLL Injection, Mavinject LOLBin ou Binary Padding. Le résultat réserve quelques surprises.

L’image du développeur de programmes malveillants et du cyberattaquant travaillant dans des sous-sols mal éclairés et lançant une attaque de temps à autre ne correspond pas à la réalité. Ces attaques sont au contraire le fait d’entreprises parfois très bien organisées qui investissent sans cesse dans l’optimisation de leurs programmes malveillants et dirigent elles-mêmes les attaques. Du côté adverse, chez les fabricants de produits de sécurité, on travaille de manière tout aussi méticuleuse à la détection des techniques d’attaque perfides de ces cybercriminels pour mieux les contrer. Mais qui est le meilleur dans cette compétition ? Les fabricants de suites de sécurité peuvent-ils réagir suffisamment rapidement et détectent-ils vraiment toutes les méthodes d’attaque ? Le test actuel de la série Advanced Threat Protection apporte au moins une réponse partielle à ces questions. Oui : les fabricants de suites de sécurité fournissent des produits fiables et performants.

Voleurs de données, rançongiciels et autres techniques redoutables

Le laboratoire a testé 27 produits dans le cadre de son test Advanced Threat Protection réalisé en mai/juin. Lors de ces tests, les experts vont beaucoup plus loin que lors des tests de détection classiques – exactement comme le fait une suite de protection. Car outre la détection pure et simple, les produits utilisent des techniques élaborées pour détecter et contrer les attaques, telles que l’EDR (Endpoint Detection and Response). Il se peut donc qu’une attaque soit repoussée à un stade ultérieur, même si la détection a échoué à la première étape.

Le laboratoire teste chacun des 17 produits pour particuliers et entreprises dans 10 scénarios spéciaux. Lors du test réalisé en mai/juin sous Windows 10, le laboratoire a utilisé 5 scénarios avec des voleurs de données et 5 avec des rançongiciels. Mais ils ne sont pas simplement exécutés. Les attaquants ont recours à diverses techniques d’attaque que nous présentons ici.

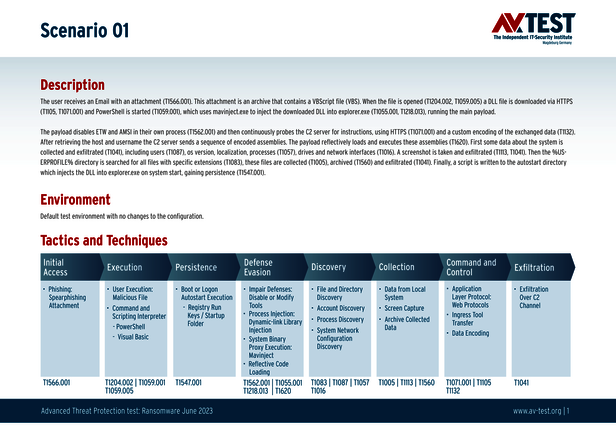

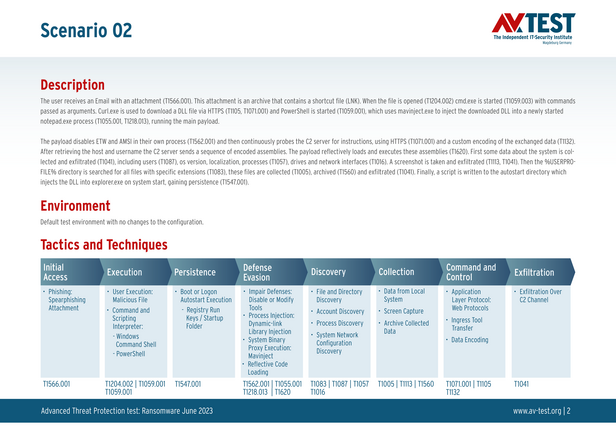

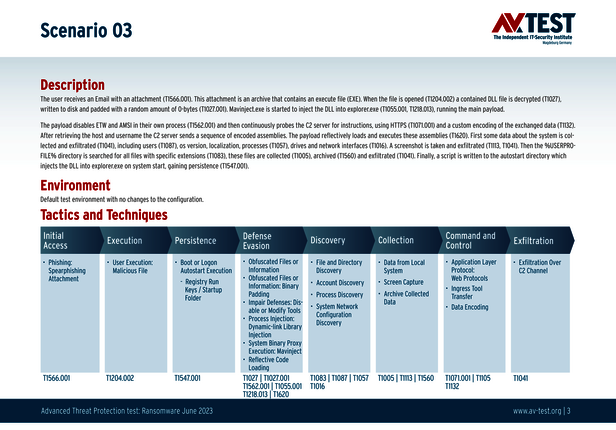

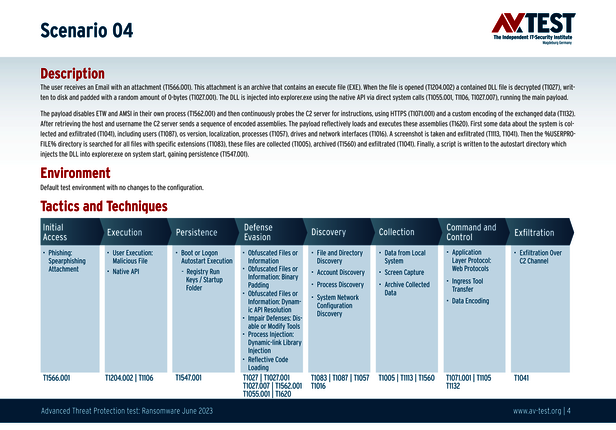

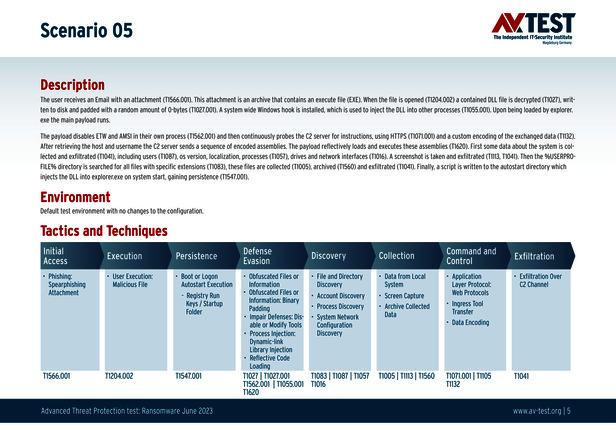

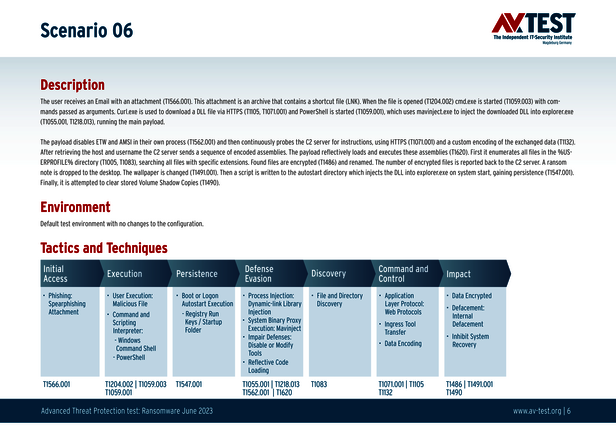

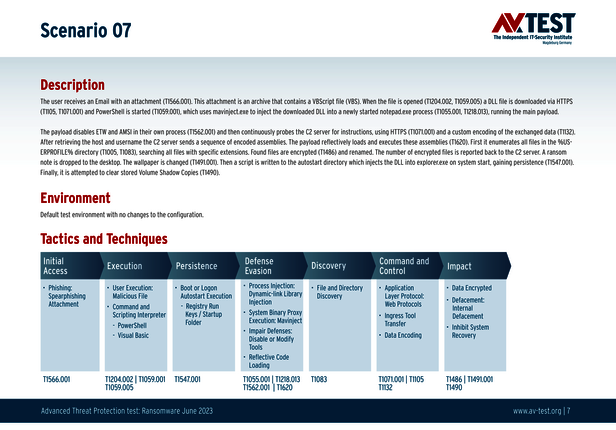

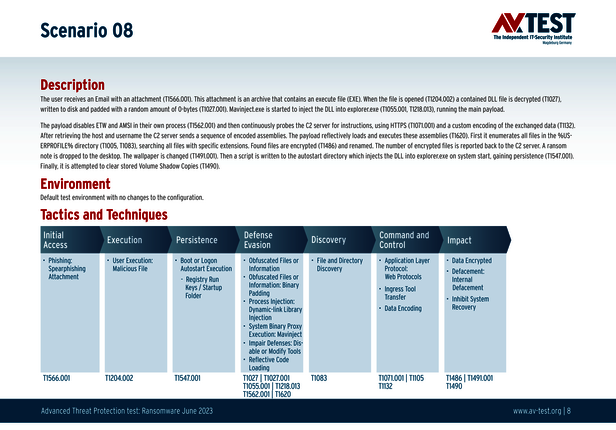

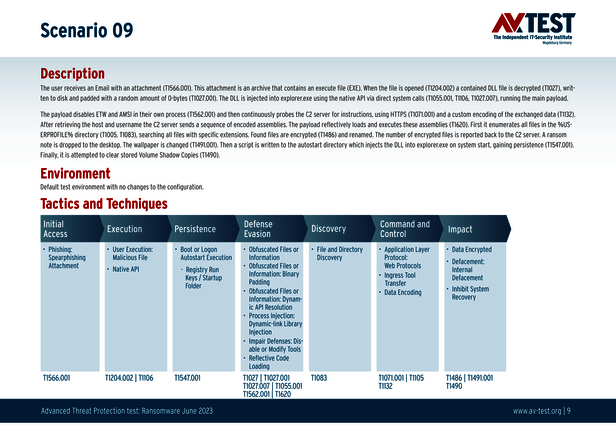

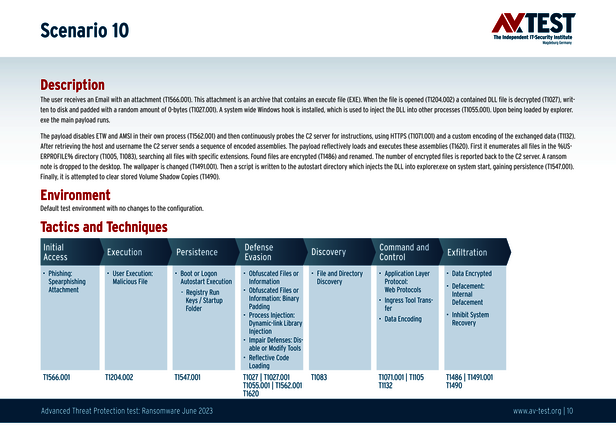

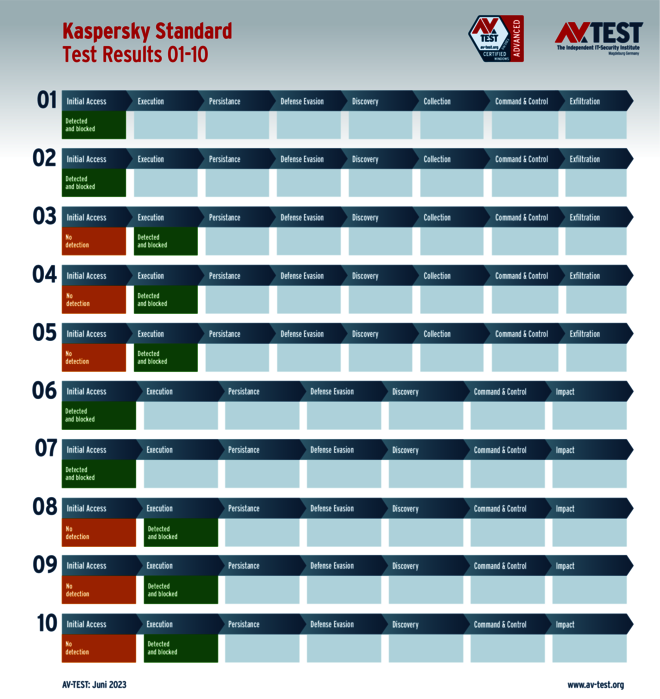

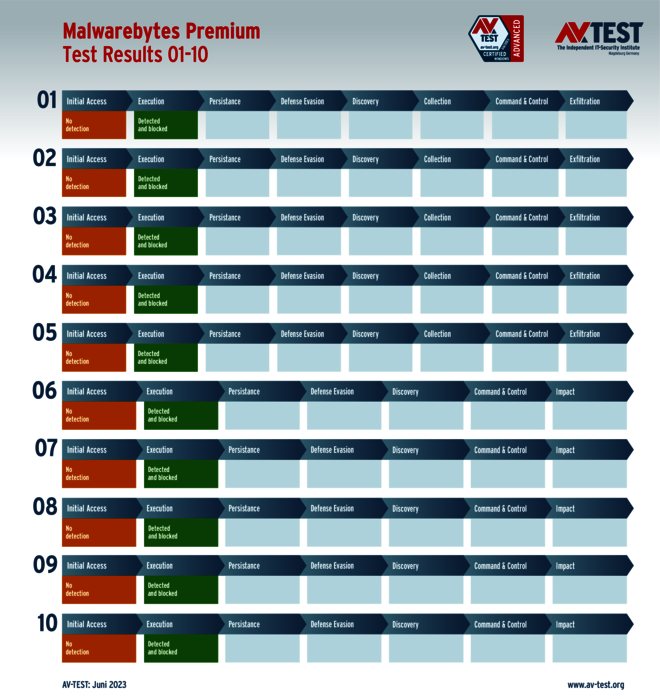

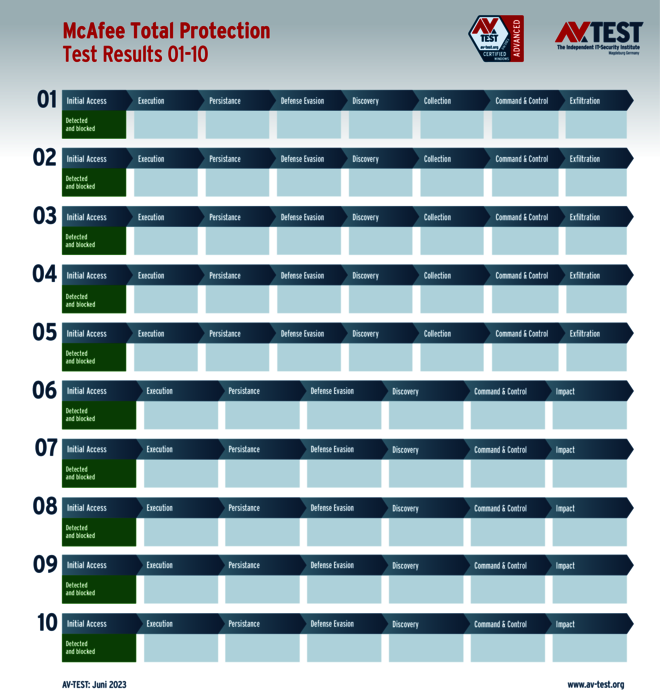

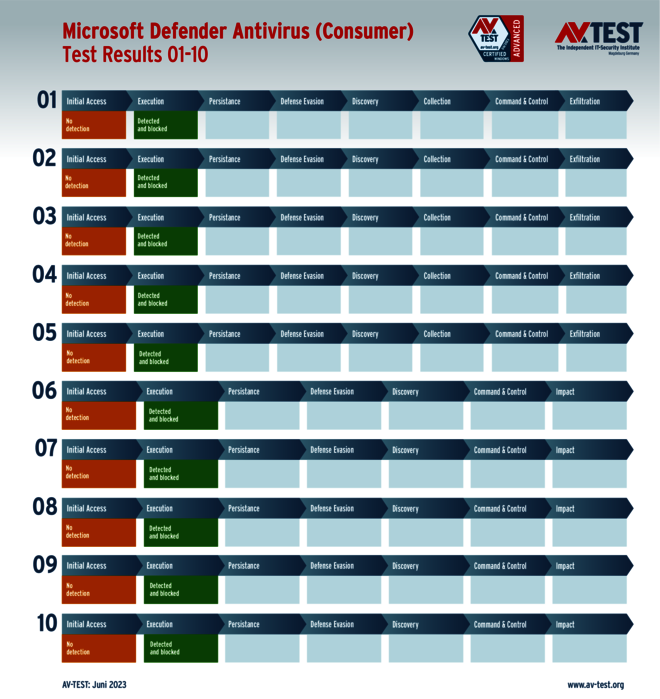

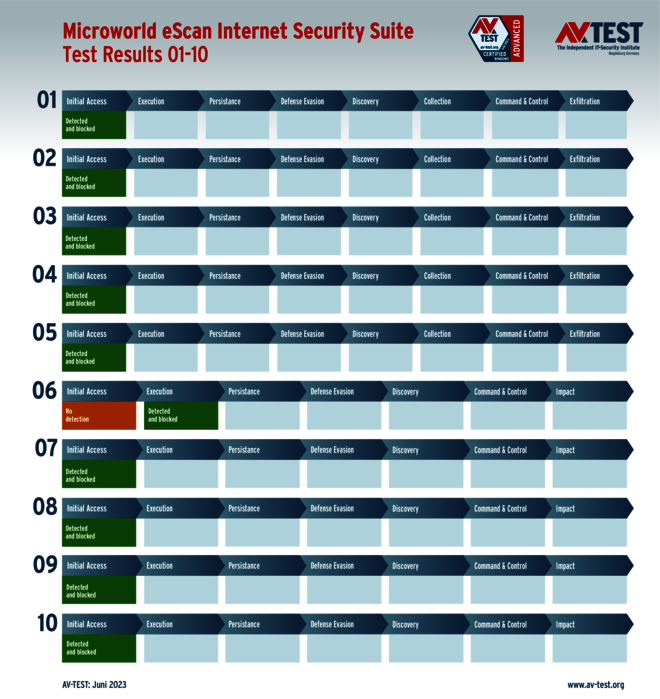

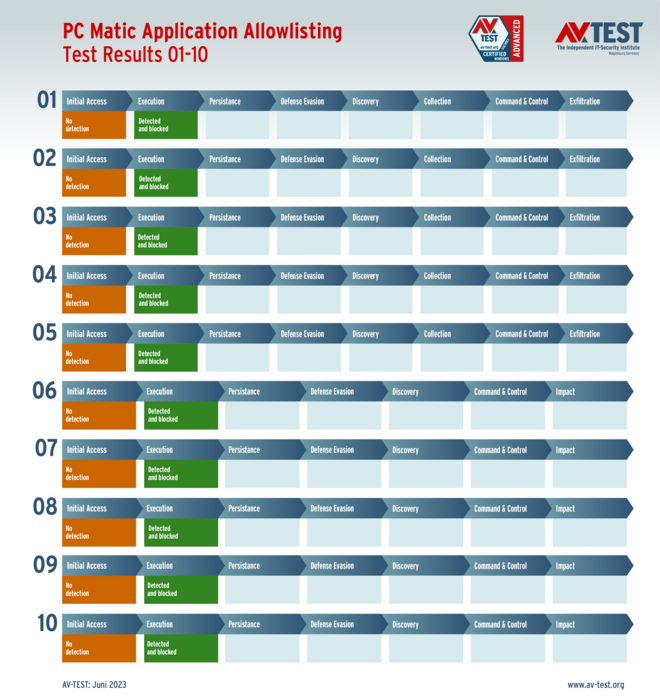

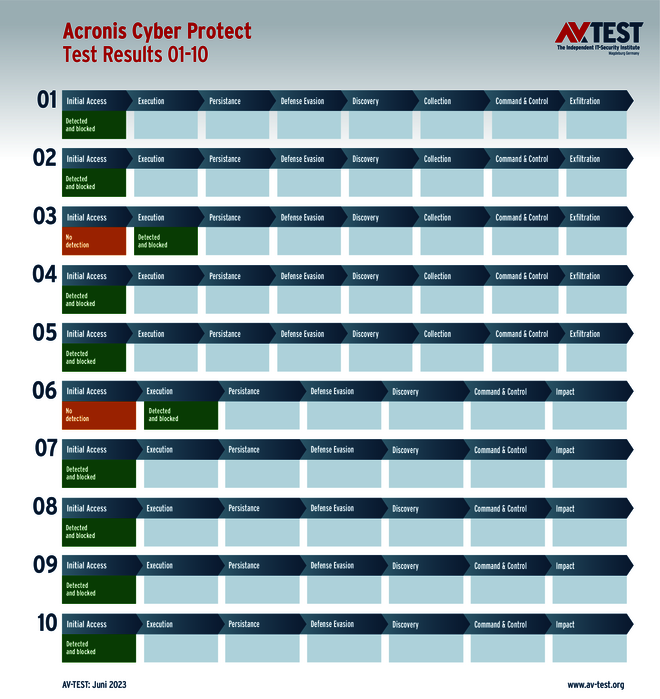

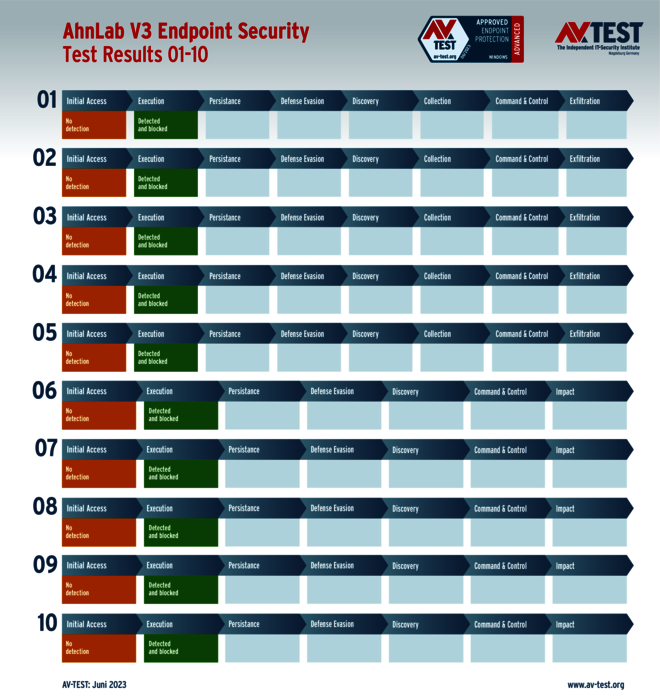

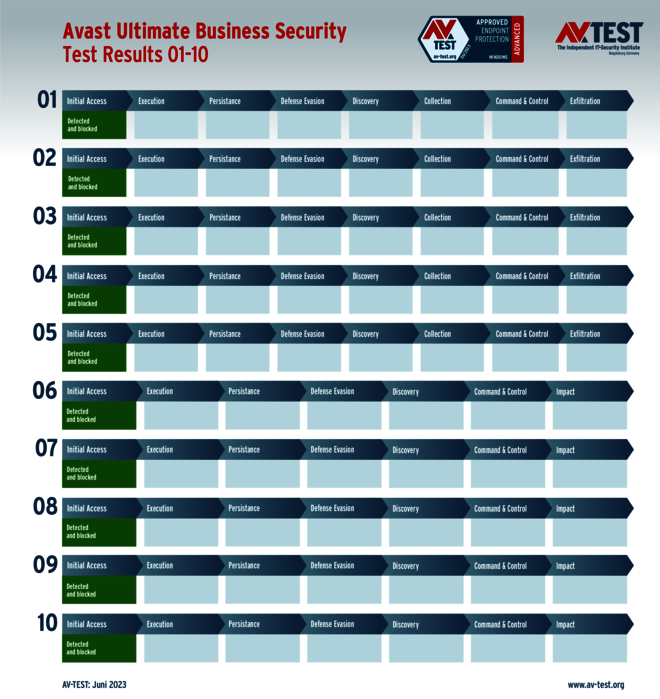

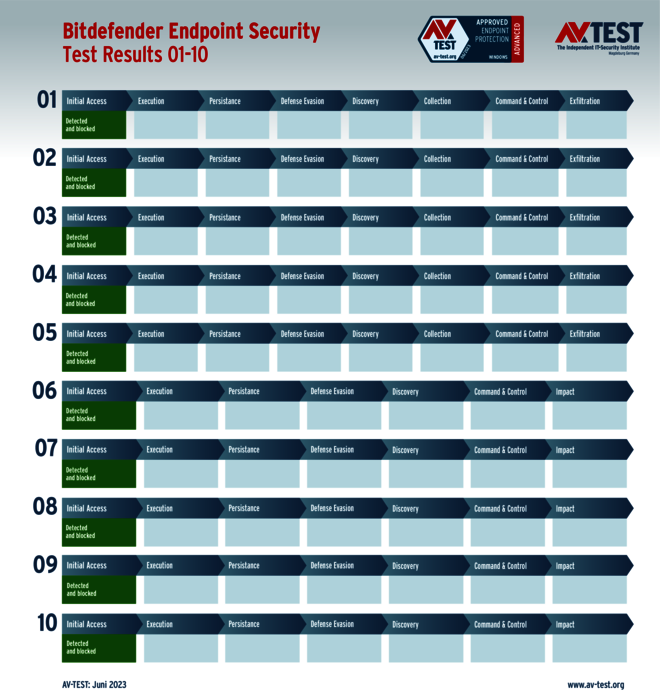

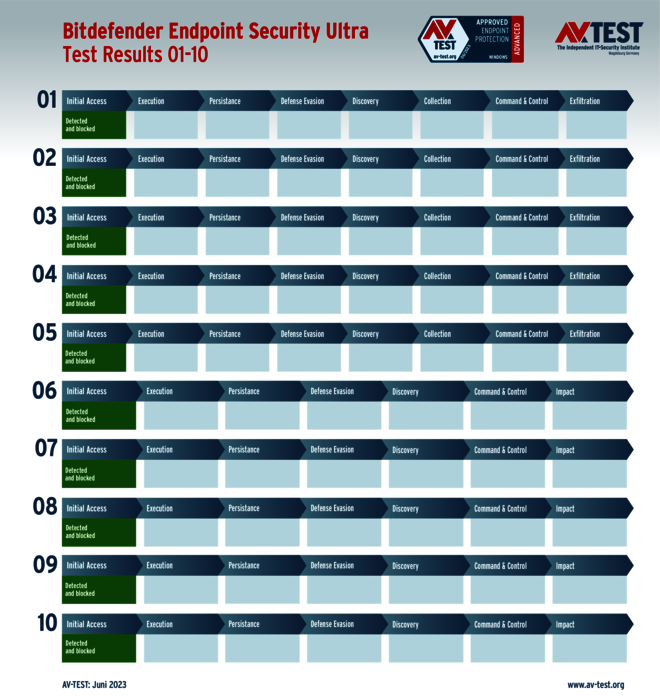

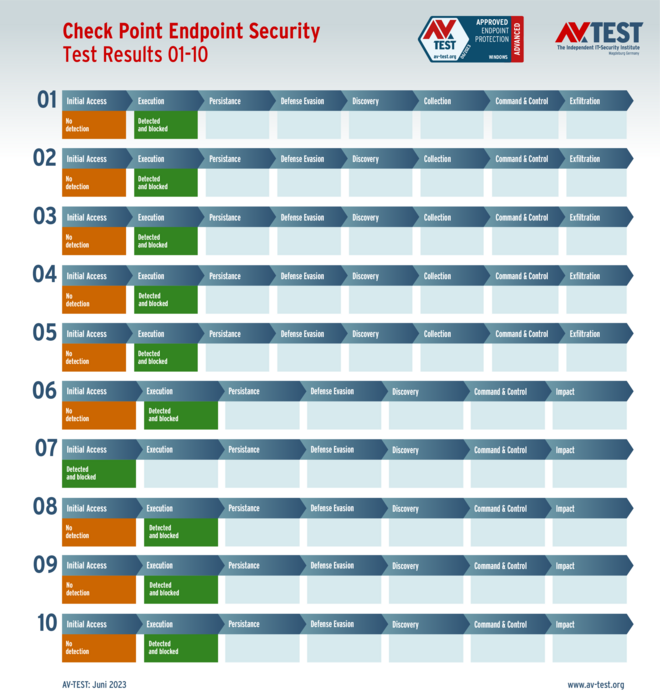

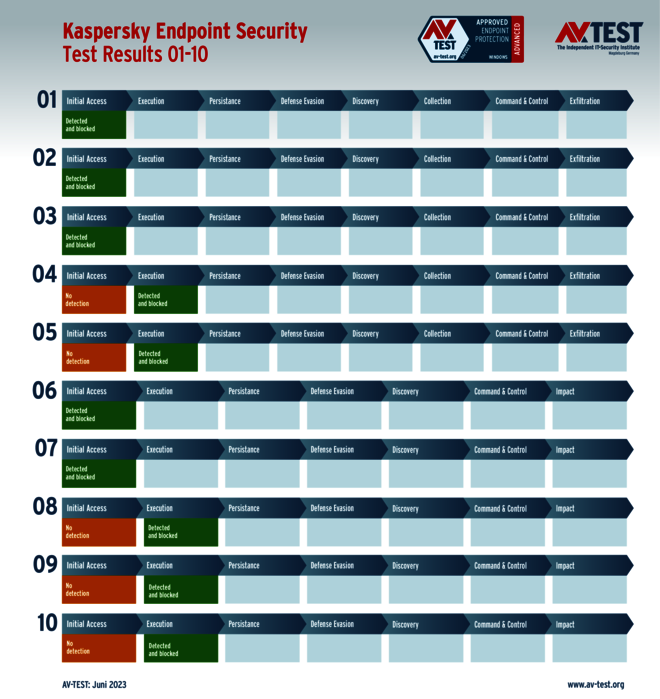

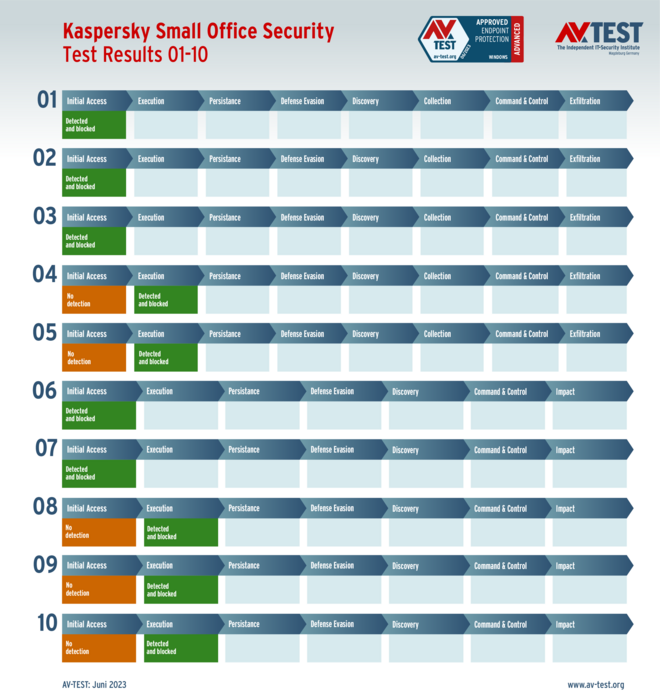

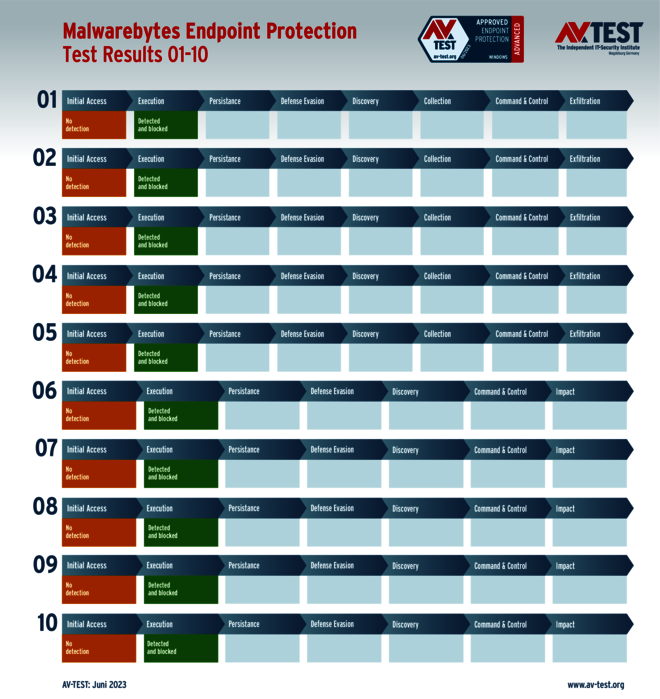

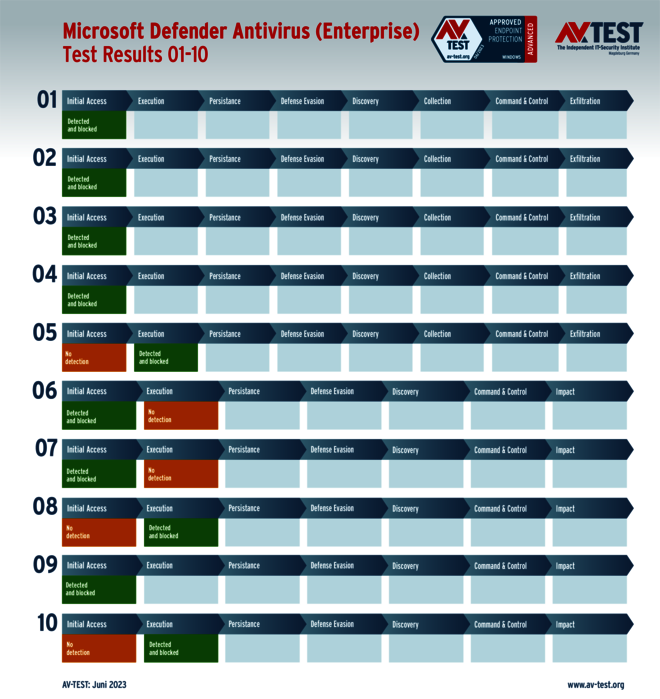

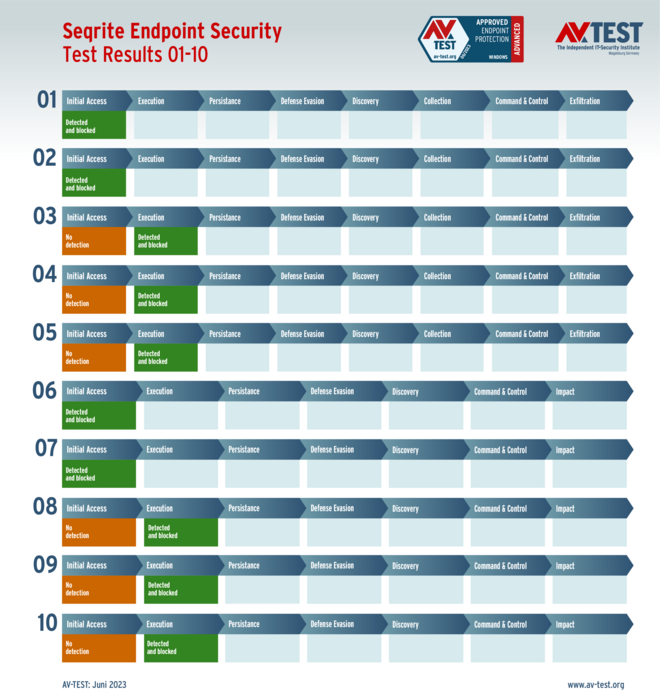

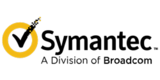

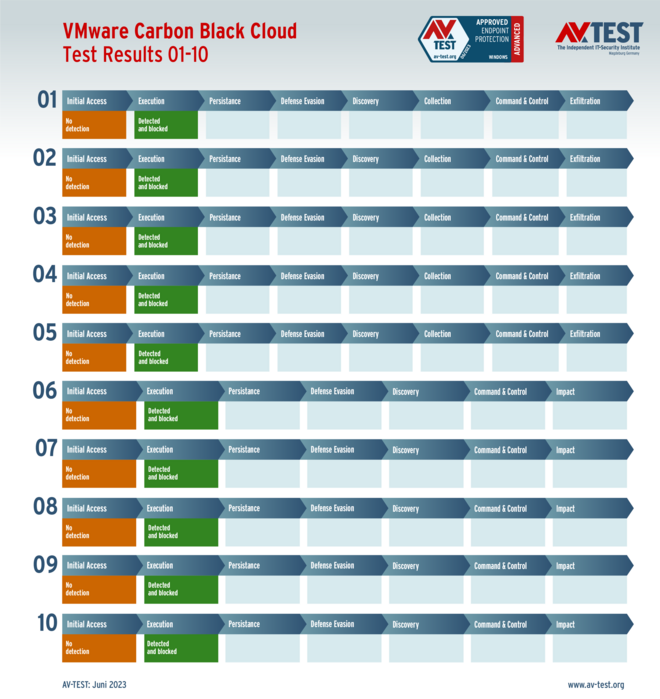

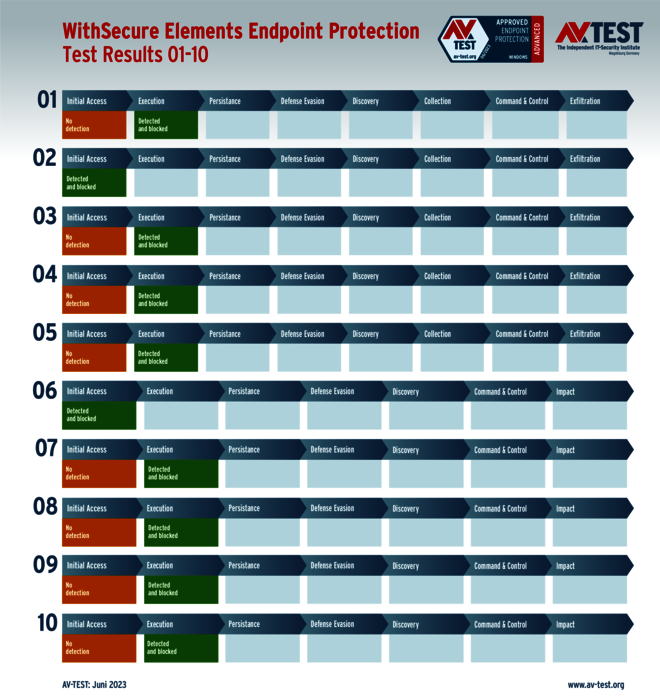

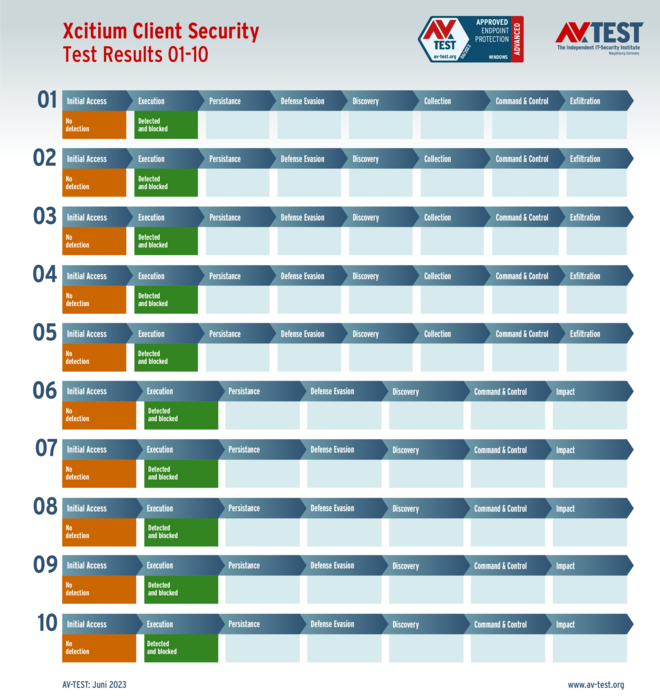

Les cartes de scénarios présentées plus bas montrent précisément quelles techniques d’attaque avec un rançongiciel ou un voleur de données parmi celles citées ont été utilisées en laboratoire.

Technique d’attaque n°1 : Inline Execute-Assembly

En termes très simples, « Inline Execute-Assembly » est un processus Windows normalement inoffensif détourné dans un environnement d’exécution .NET. Un processus est sélectionné, doté d’un code malveillant, puis démarré. De plus, l’interface d’analyse de logiciel anti-programmes malveillants (Antimalware Scan Interface, AMSI) est contournée. Il s’agit de l’interface fournie par Microsoft et utilisée par les suites de sécurité. En outre, le suivi des événements pour Windows (Event Tracing for Windows, ETW) est paralysé afin que le déroulement du processus ne puisse plus être suivi. Si tout se passe bien, la voie est libre pour le programme malveillant. Une suite antivirus efficace peut toutefois empêcher d'autres dommages, par exemple que les données soient volées ou cryptées.

Technique d’attaque n°2 : SetWindowsHookEx DLL Injection

L’injection DLL est utilisée par les attaquants pour éviter qu’ils soient découverts. Cette technique consiste à exécuter un code malveillant dans le contexte d’un autre processus Windows légitime. Pour y parvenir, il existe différentes possibilités. Une technique plutôt discrète consiste à installer un processus « accroché » sur tout le système (hook, c’est-à-dire « crochet » ou « hameçon ») à l’aide d’une procédure d’hameçonnage qui est contenue dans une DLL malveillante. Chaque processus accroché qui traite l’opération indiquée télécharge également la DLL malveillante, et permet à l’attaquant d’exécuter son propre code au sein du processus concerné. Dans nos exemples, cette technique est employée pour exécuter un vol d’informations ou un rançongiciel dans explorer.exe.

Technique d’attaque n°3 : Mavinject LOLBin

« Microsoft Application Virtualization Injector » (mavinject.exe) est un programme de Microsoft livré en série avec les récentes versions (mises à jour) de Windows. Il peut être utilisé pour injecter des DLL dans des processus externes. Ce fichier binaire est une application officielle portant la signature numérique de Windows, ce qui rend les injections dans les processus avec cette application plus discrètes que les autres techniques. Dans nos exemples, cette technique est employée pour exécuter un vol d’informations ou un rançongiciel dans explorer.exe ou pour exécuter une application notepad.exe nouvellement démarrée.

Technique d’attaque 4 : Binary Padding

Ou encore « remplissage binaire » : cette technique permet aux attaquants de modifier le programme malveillant. Ils remplissent le fichier avec des données inutiles pour tromper les scanners de logiciels malveillants. Ainsi, il arrive que le fichier soit si rempli que sa taille devient trop importante pour beaucoup de scanners. En raison du contenu qui change en permanence, le programme malveillant présente toujours des valeurs de hachage modifiées. De cette manière, il n’est pas détecté par les listes de blocage basées sur les valeurs de hachage ni par les signatures antivirus statiques. Dans nos scénarios d’attaque, un fichier DLL est écrit sur le disque dur, et rempli avec un nombre aléatoire de 0-octets (30 à 60 Mo) avant d’être utilisé dans des étapes ultérieures.

Les 10 scénarios utilisés pour le test

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, par ex. « T1566.001 », correspondent dans la base de données Mitre à « Techniques » sous le point « Phishing: Spearphishing Attachment ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée. De plus, toutes les techniques d’attaque sont expliquées, ainsi que la manière dont les logiciels malveillants opèrent.

Comment fonctionnent les voleurs de données et les rançongiciels

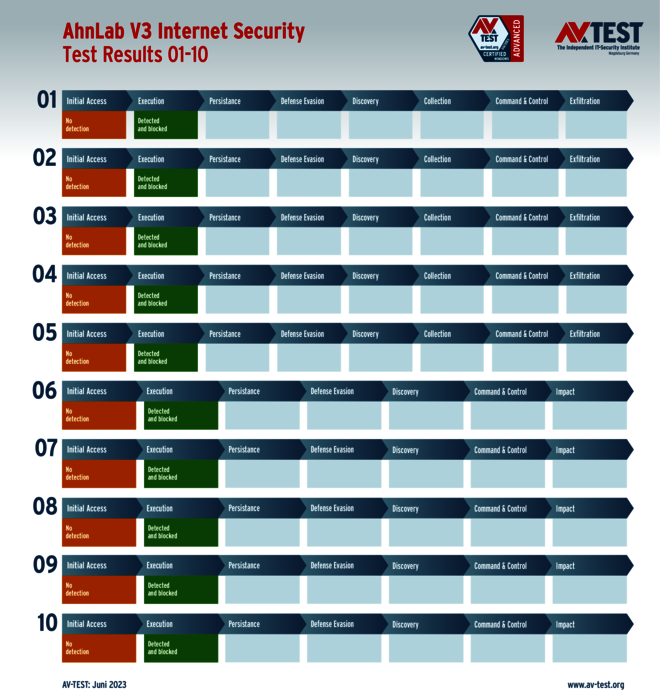

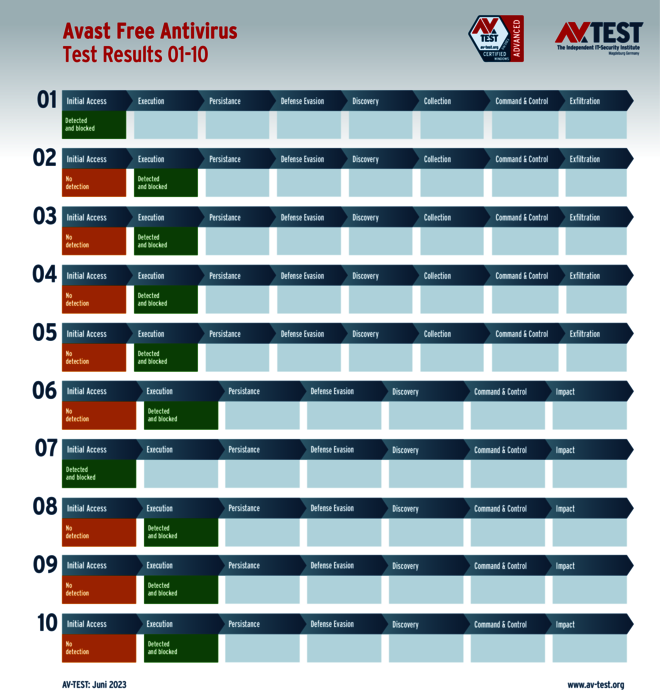

Lors du test Advanced Threat Protection, le laboratoire travaille de la même façon que lors d’une attaque réelle : les attaquants accèdent au système Windows par le biais d’un e-mail d’hameçonnage. Les systèmes de défense détectent l’attaquant soit immédiatement, soit dès qu’il s’active. Si tel est le cas, l’attaque est d’ores et déjà neutralisée. Dans les graphiques, ce résultat est confirmé par un champ vert sous « Initial Access » ou « Execution ». Dans le cas contraire, les attaquants se mettent au travail : les voleurs de données collectent des informations sur les données afin de les « exfiltrer » ensuite sur un serveur C2. Le rançongiciel collecte certes aussi des informations, mais n’envoie en général qu’une liste de fichiers au serveur C2. Ensuite, le cryptage des données commence. Une fois le cryptage complet terminé, un fichier texte apparaît sur l’écran pour demander une rançon à l’utilisateur.

Une particularité dans ce test : le laboratoire attribue les points lorsque les suites de sécurité détectent les étapes d’attaque marquantes. Cela représente 4 points pour les voleurs de données et 3 points pour les rançongiciels. Pour ce test, le score de protection maximal est donc de 35 points (5 x 4 points + 5 x 3 points).

Une explication plus détaillée des tableaux évaluatifs et des différents codes couleur sous forme de feu de signalisation se trouve dans l’article « Test et étude : les logiciels de sécurité sont-ils efficaces contre les ransomwares actuels sous Windows 11 ? ».

Protection avancée pour les utilisateurs particuliers

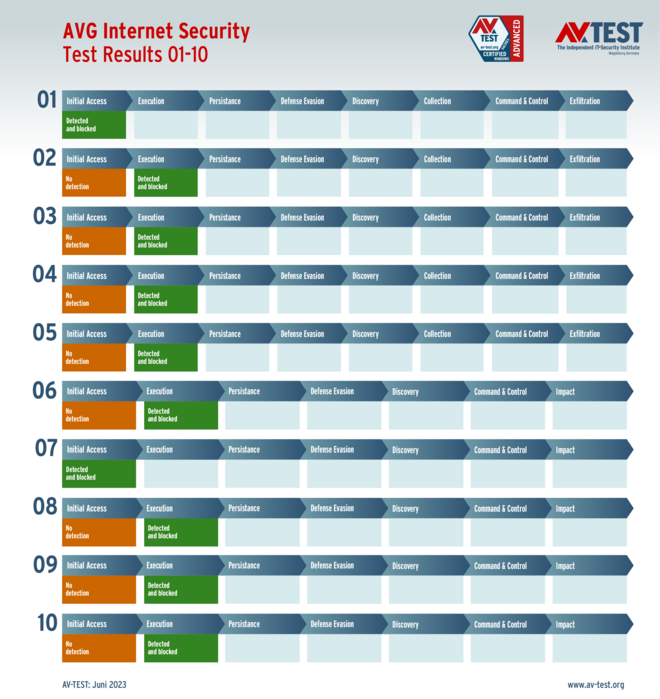

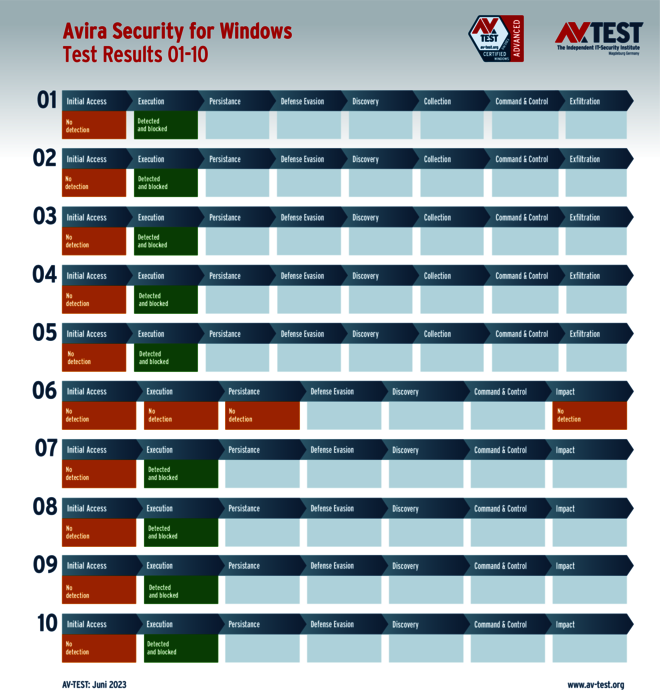

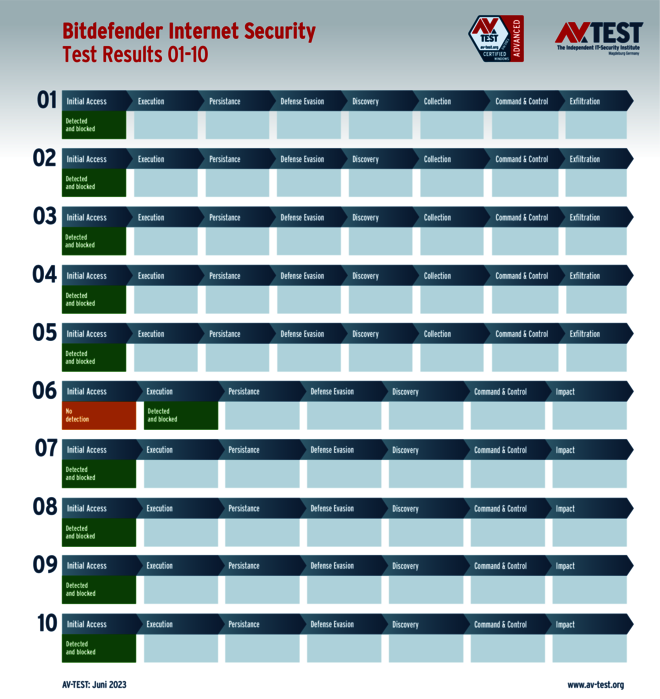

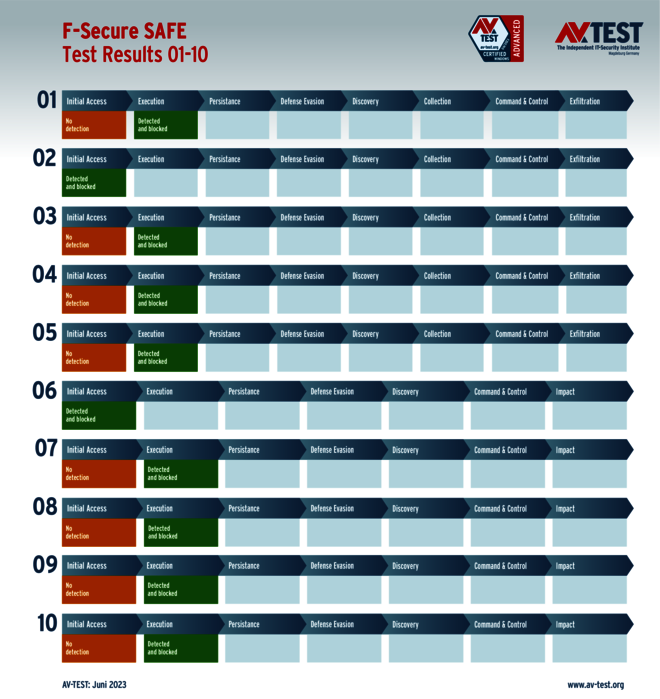

Les 12 produits soumis au test Advanced Threat Protection sont les produits d’AhnLab, Avast, AVG, Avira, Bitdefender, F-Secure, Kaspersky, Malwarebytes, McAfee, Microsoft, Microworld et PC Matic.

Presque toutes les suites de sécurité pour utilisateurs affichent un résultat parfait à l’issue du test contre les voleurs de données et les rançongiciels, totalisant les 35 points au score de protection.

Seul Avira doit s’avouer vaincu face à un rançongiciel dans l’un des 10 scénarios. L’outil de protection n’a détecté l’attaquant ni lors de son entrée sur le système ni lors de son exécution. Résultat : un cryptage de tout le système et une demande de rançon affichée sur l’écran. Avira n’obtient donc que 32 points sur 35.

Tous les produits pour utilisateurs finaux se voient attribuer le certificat « Advanced Certified » puisqu’ils ont atteint au minimum 75 pour cent des 35 points (soit 26,3 points) comme score de protection.

Protection avancée pour les entreprises

Les 15 suites de sécurité pour entreprises mises au banc d’essai sont celles des fabricants Acronis, AhnLab, Avast, Bitdefender (avec deux versions), Check Point, Kaspersky (avec deux versions), Malwarebytes, Microsoft, Seqrite, Symantec, VMware, WithSecure et Xcitium.

Le résultat final s’apparente à un petit feu d’artifice : tous les produits passent le test avec succès, réalisant un sans-faute dans les 10 scénarios mettant en scène les voleurs de données et les rançongiciels.

Les produits totalisent donc tous les 35 points au score de protection, et obtiennent en plus le certificat « Advanced Approved Endpoint Protection ». Le produit d’Acronis est la seule exception. Il a certes réussi le test sans erreur, mais seuls les produits qui sont certifiés lors des tests mensuels réguliers et qui remplissent les critères ici obtiennent le certificat.

Des produits qui offrent une protection fiable – même contre les techniques d’attaque récentes

Les attaquants ne laissent aucune marge d’erreur à une suite antivirus. Mais même lorsque les techniques d’attaque sont perfides et les programmes malveillants récents, les suites de ce test réalisent une performance remarquable : elles repoussent chacune des attaques sur l’ensemble du test – à une exception près.

Au final, 26 produits sur les 27 testés obtiennent le score de protection maximal de 35 points au test Advanced Threat Protection réalisé en mai/juin 2023. Une vraie surprise à laquelle on ne s’attend pas forcément lors d’un test.