27 Schutzlösungen im Abwehrtest gegen Data Stealer und Ransomware

Cyberangreifer entwickeln ihre Schadsoftware und Angriffstechniken permanent weiter. Daher stellt sich die Frage, ob die Produkte der Security-Anbieter mithalten können und auch die allerneuesten Angriffe abwehren. AV-TEST hat im aktuellen Advanced Threat Protection-Test geprüft, wie gut die Schutzlösungen gegen Data Stealer und Ransomware bestehen, die perfide Angriffstechniken wie Inline Execute-Assembly, SetWindowsHookEx DLL Injection, Mavinject LOLBin oder Binary Padding einsetzen. Das Ergebnis hat einen gewissen „Wow“-Effekt.

Entwickler von Malware und Cyberangreifer sitzen nicht in dunklen Kellern und starten hier und da eine Attacke. Vielmehr stehen hinter den Angriffsgruppen teils durchorgansierte Unternehmen, die ständig in die Weiterentwicklung ihrer Malware investieren und die Angriffe lenken. Auf der Gegenseite – bei den Security-Anbietern – arbeitet man genauso akribisch an der Erkennung und Abwehr der perfiden Angriffstechniken der Cyberkriminellen. Aber wer ist überlegen in diesem Wettkampf? Können die Security-Anbieter genügend schnell reagieren und erkennen sie wirklich alle Angriffsmethoden? Zumindest eine große Teilantwort gibt dieser Test aus der Reihe der Advanced Threat Protection-Tests. Ja: die Security-Hersteller bringen die Leistung, auf die man sich verlassen kann.

Data Stealer, Ransomware und viele gefährliche Techniken

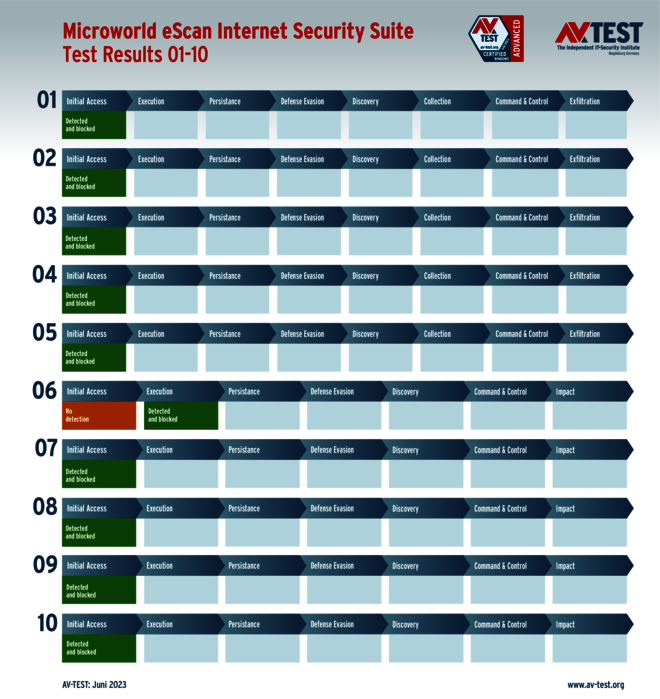

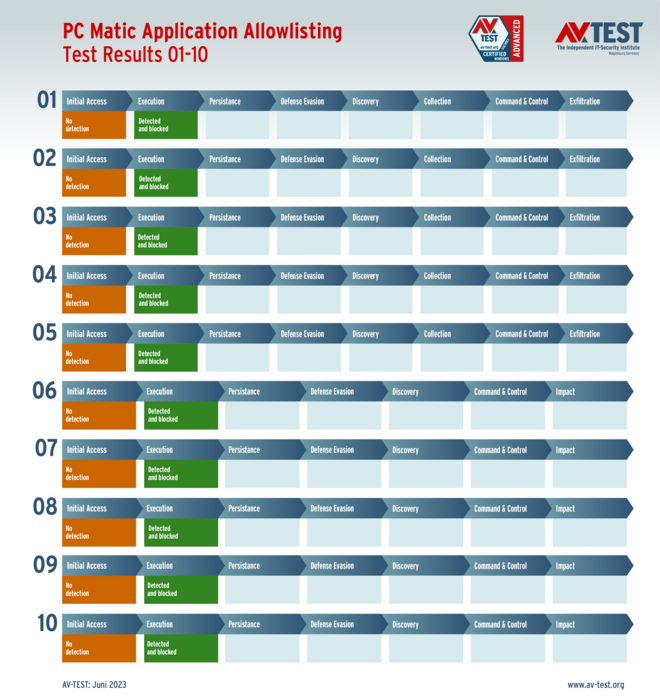

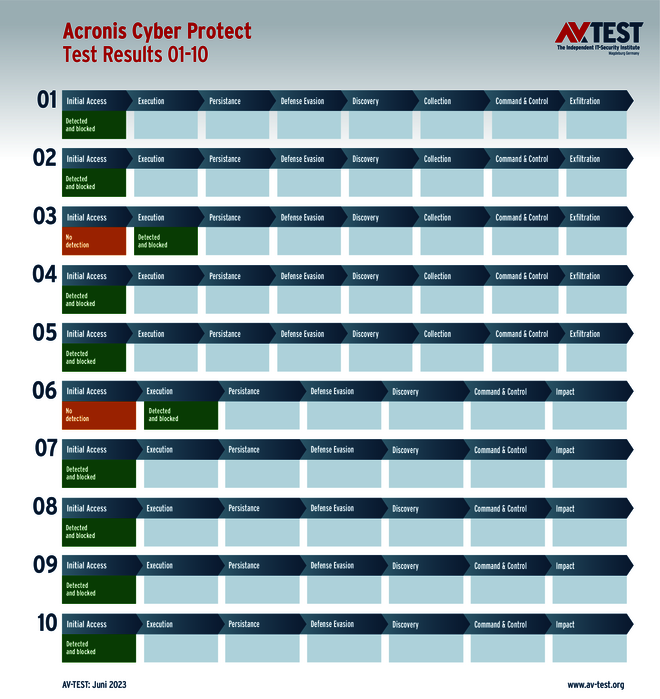

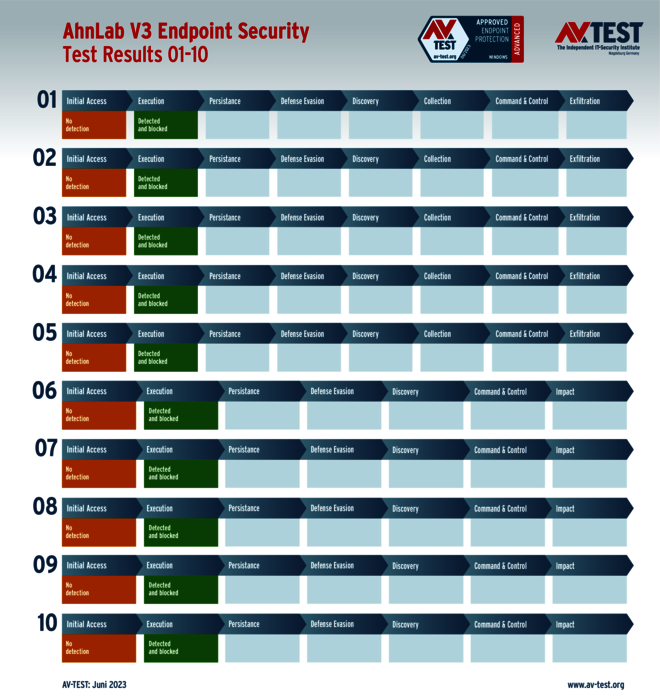

Das Labor untersuchte in seinem Mai-Juni-Test 27 Produkte im Labor in seinem Advanced Threat Protection-Test. Dabei gehen die Experten weit über die klassischen Erkennungstest hinaus – genauso wie es auch eine Schutzlösung macht. Denn neben der simplen Erkennung nutzen die Produkte ausgefeilte Techniken zur Erkennung und Abwehr, wie zum Beispiel EDR – Endpoint Detection and Response. Daher kann es sein, dass ein Angriff in späteren Schritten abgewehrt wird, obwohl die Erkennung im ersten Schritt nicht angeschlagen hat.

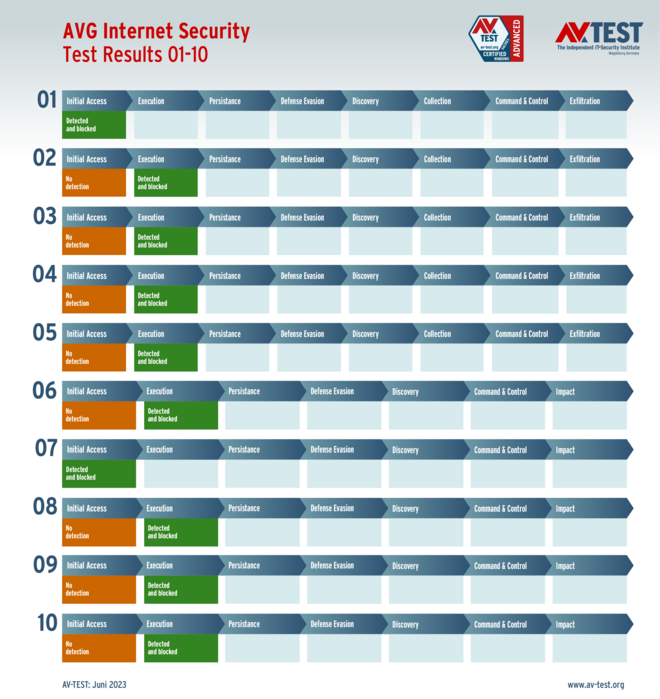

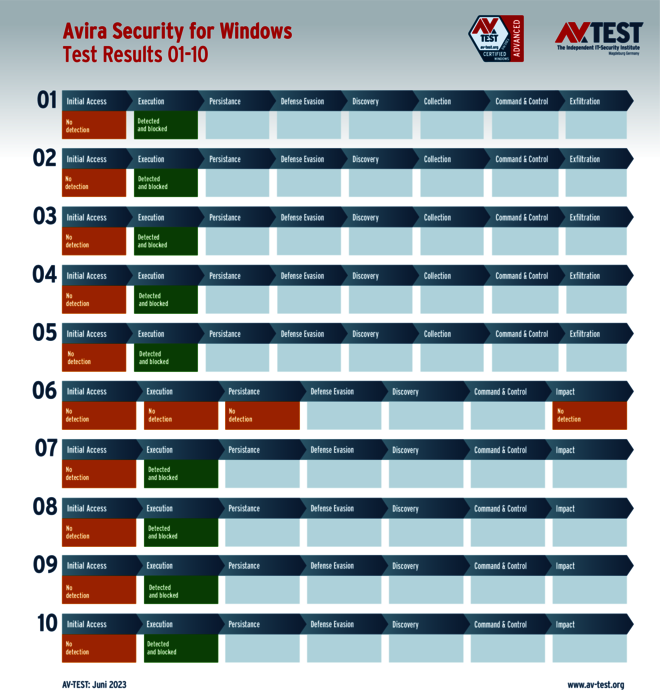

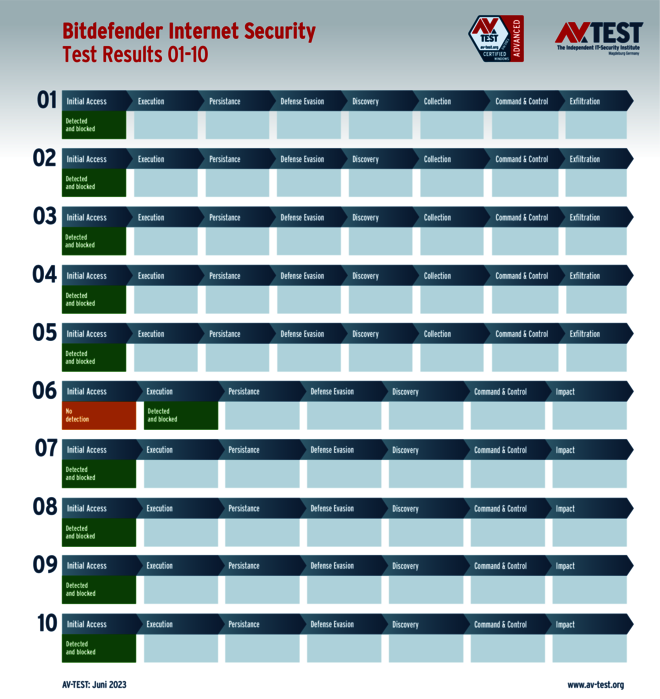

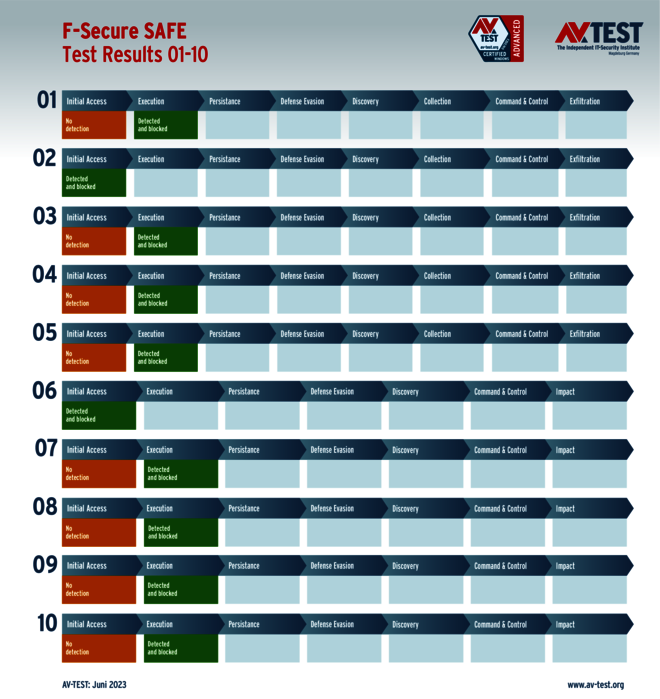

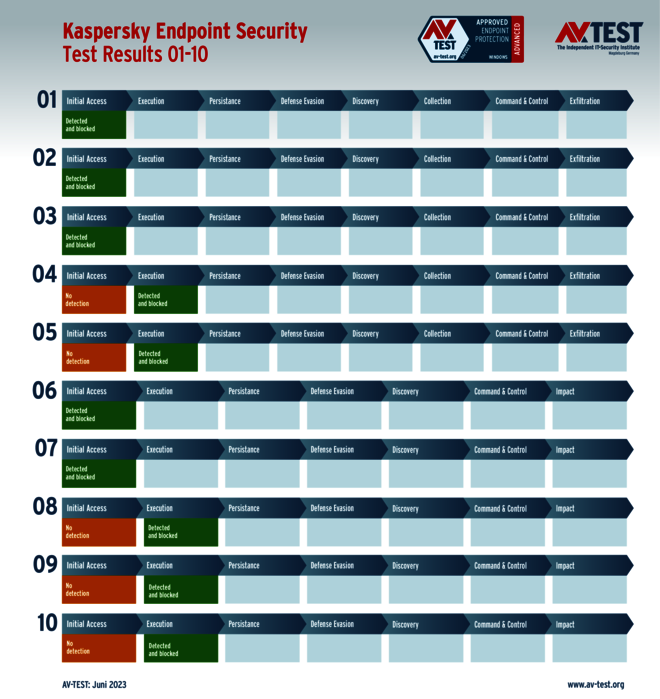

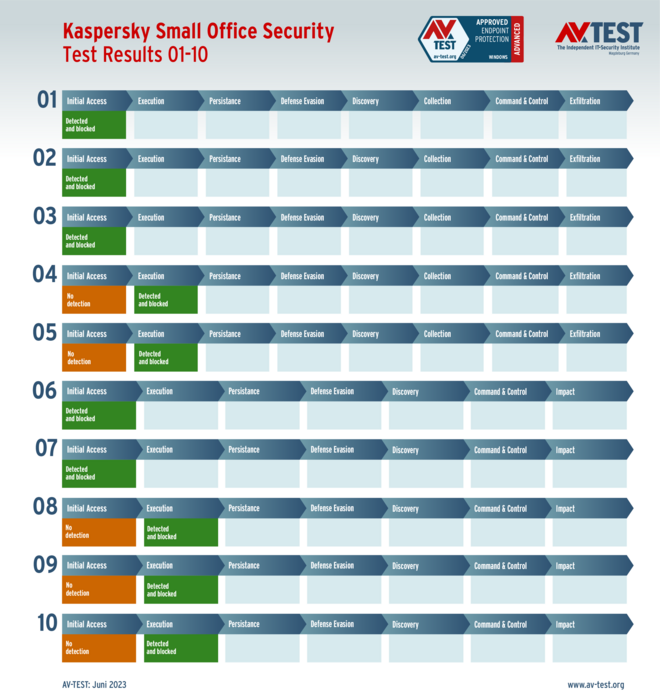

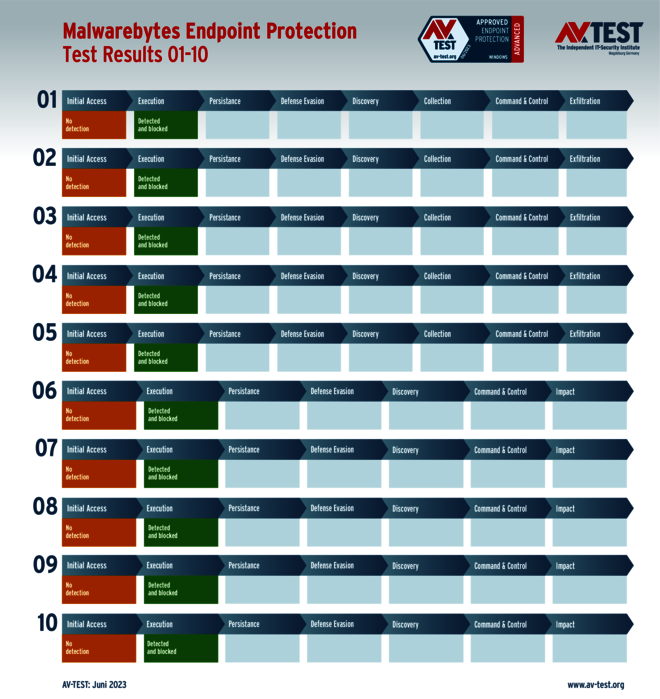

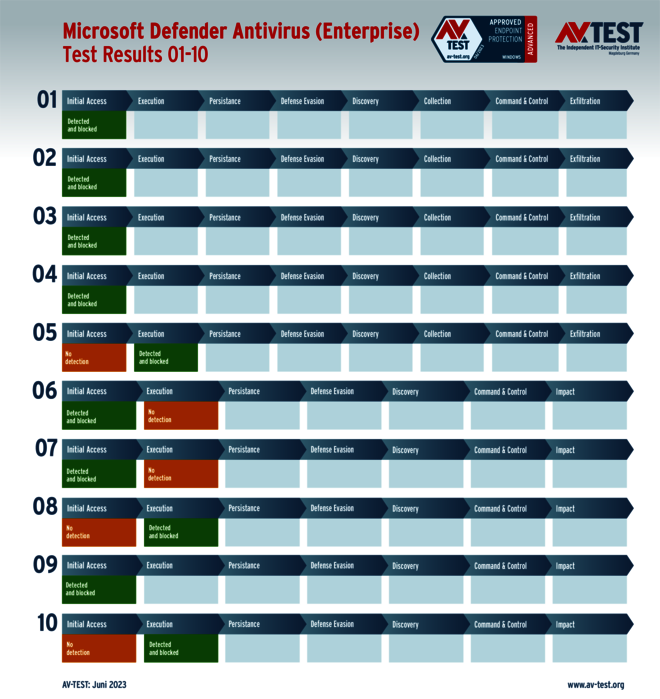

Das Labor prüft jedes der 27 Produkte für private Anwender und Unternehmen in 10 besonderen Szenarien. Im Mai-Juni-Test unter Windows 10 sind das 5 Szenarien mit Data Stealern und 5 mit Ransomware. Aber die werden nicht nur einfach ausgeführt. Die Angreifer nutzen diverse Angriffstechniken, die hier vorgestellt werden.

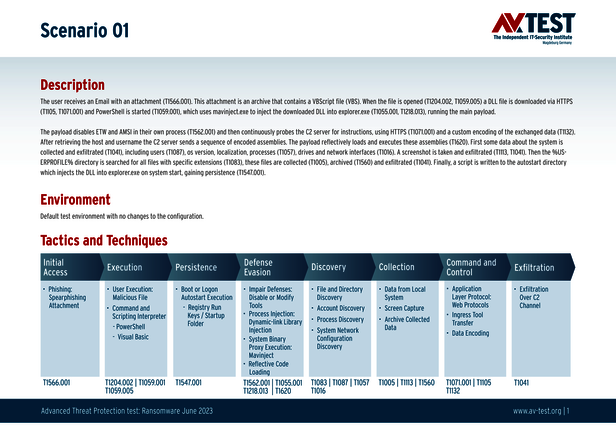

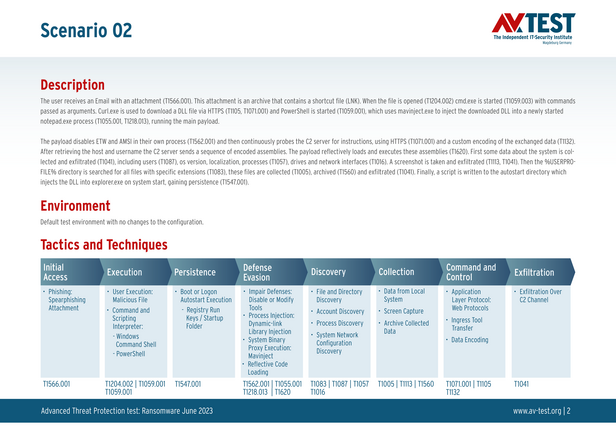

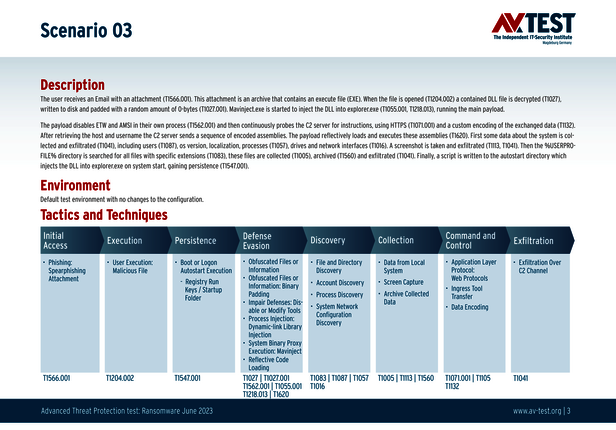

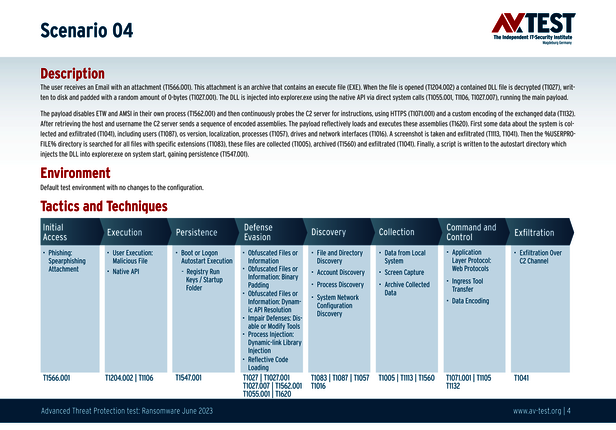

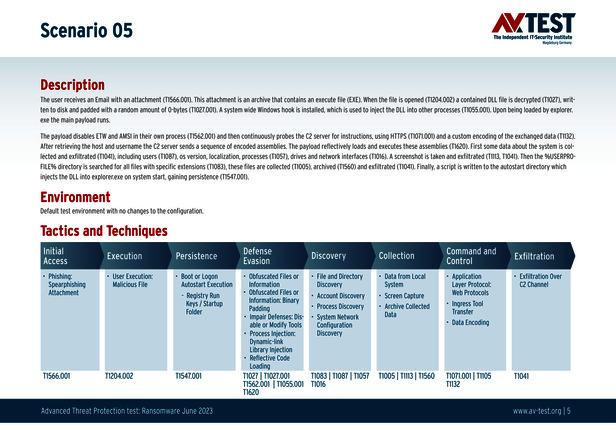

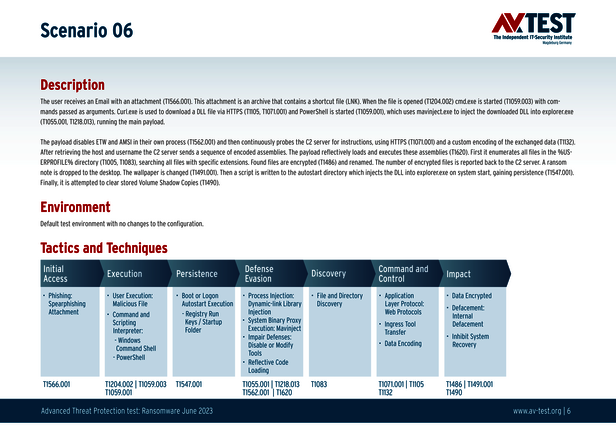

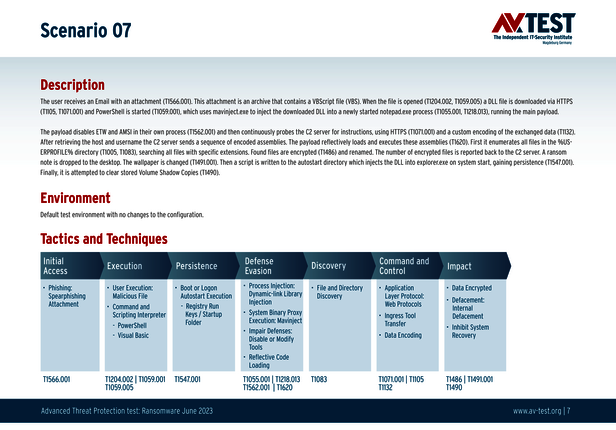

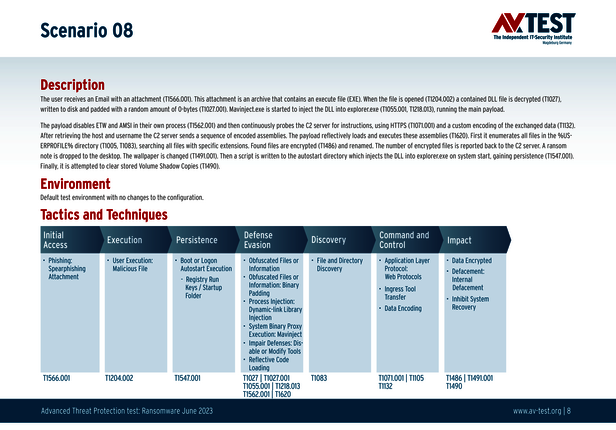

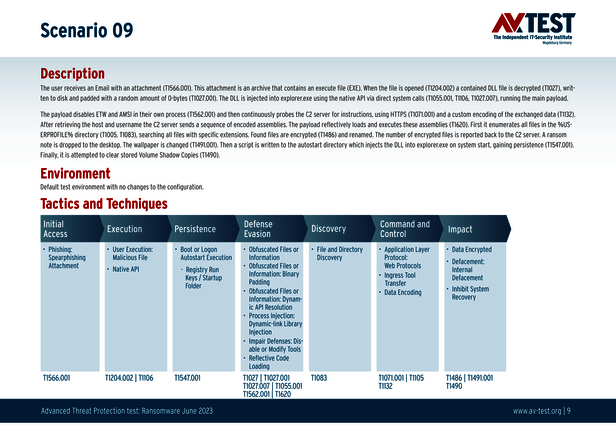

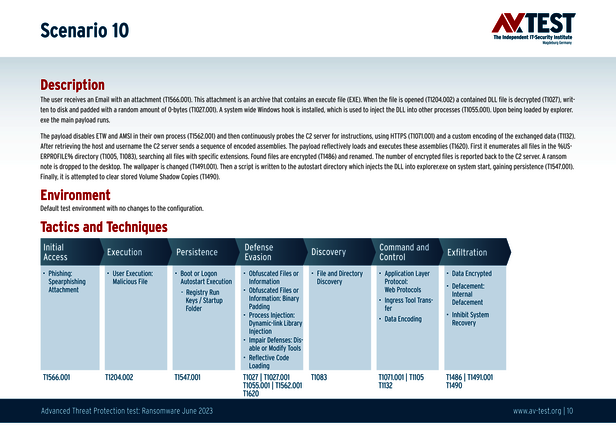

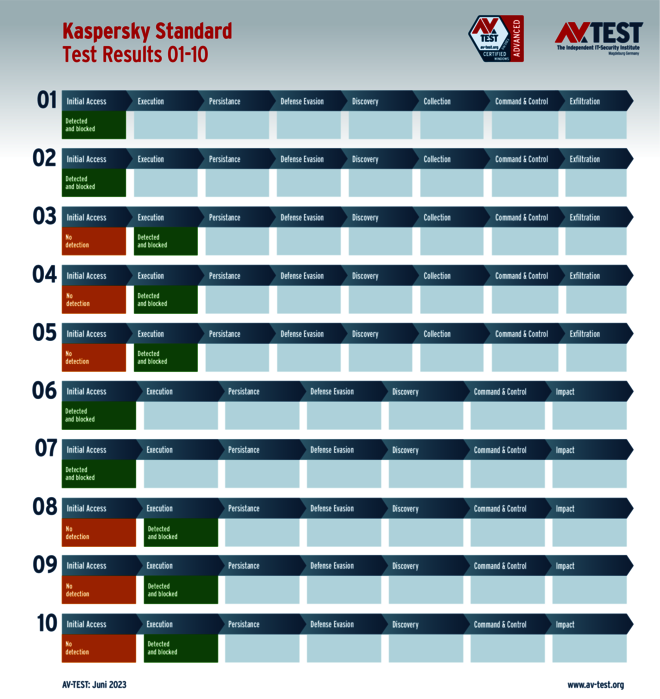

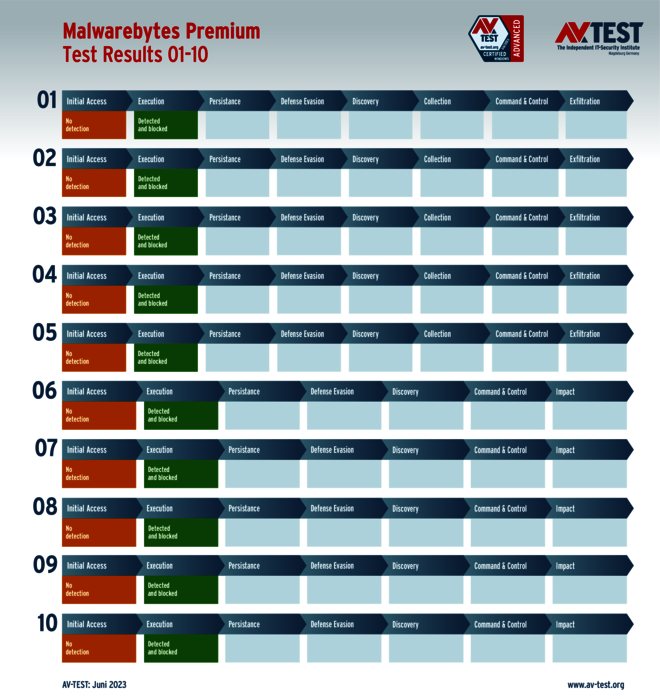

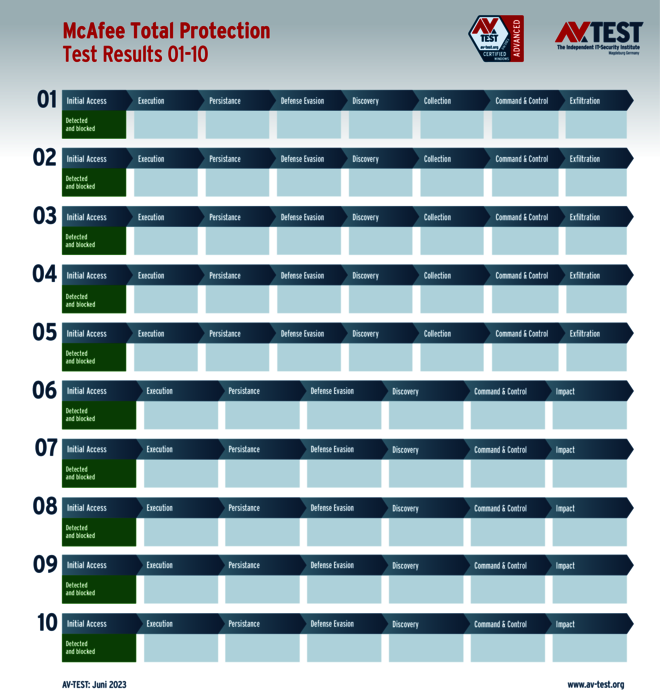

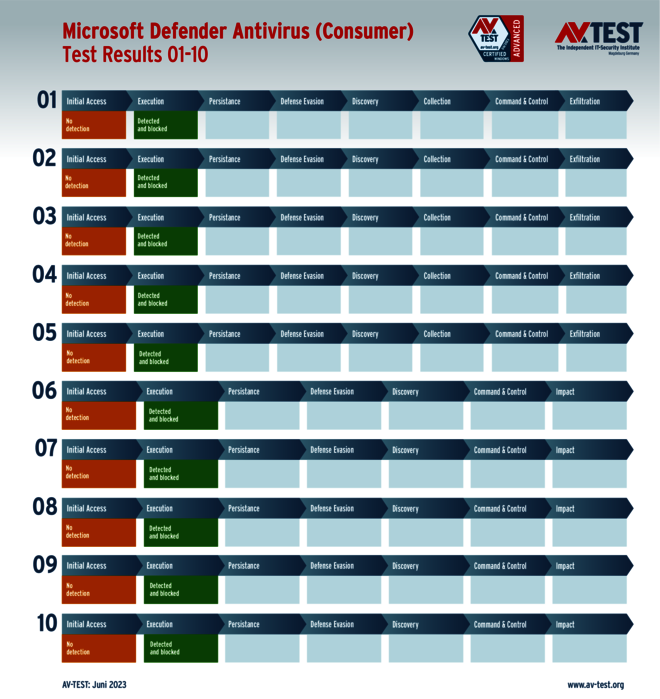

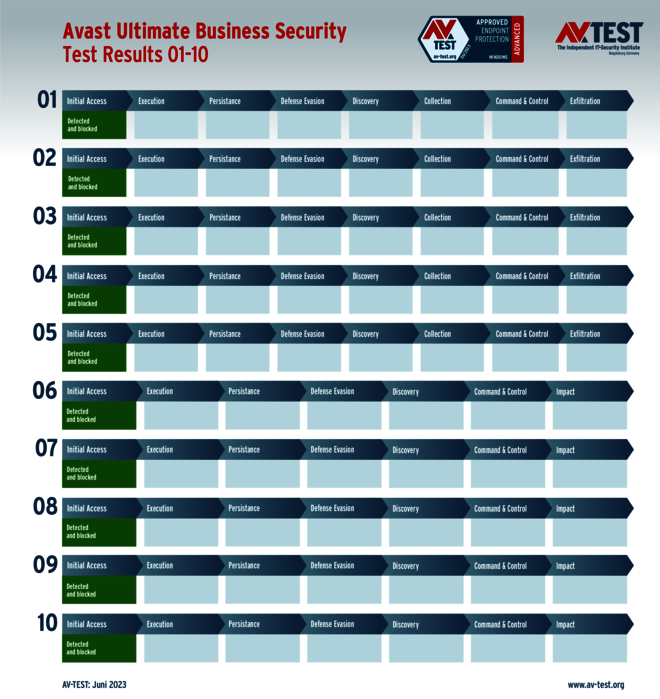

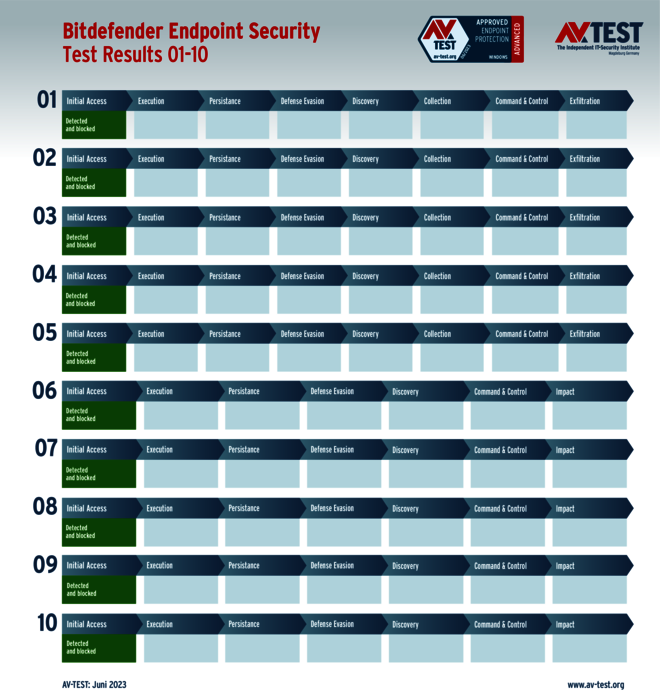

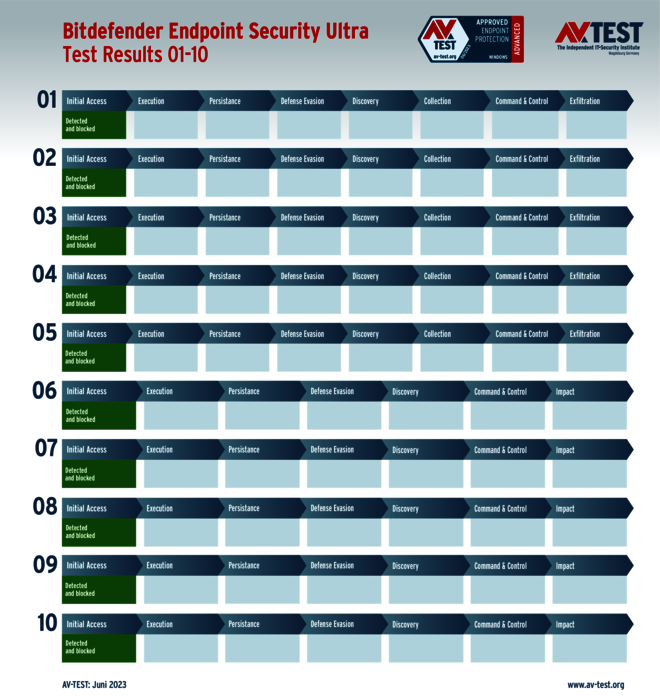

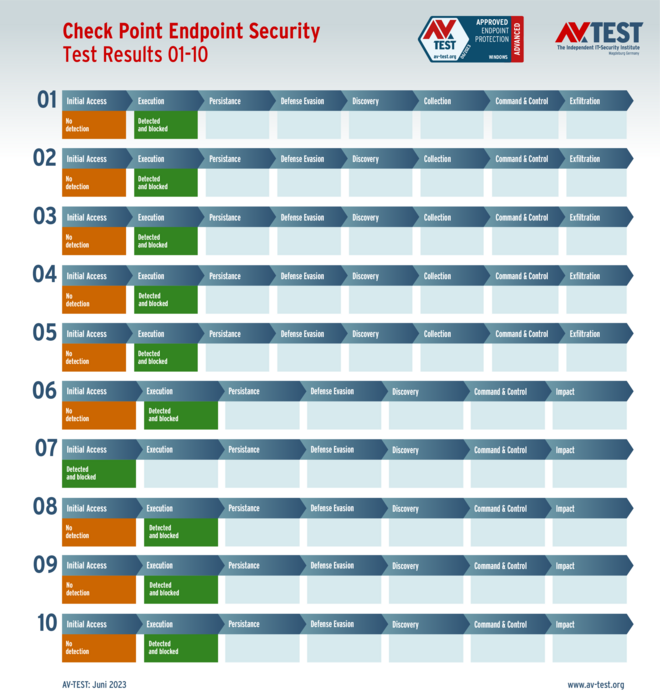

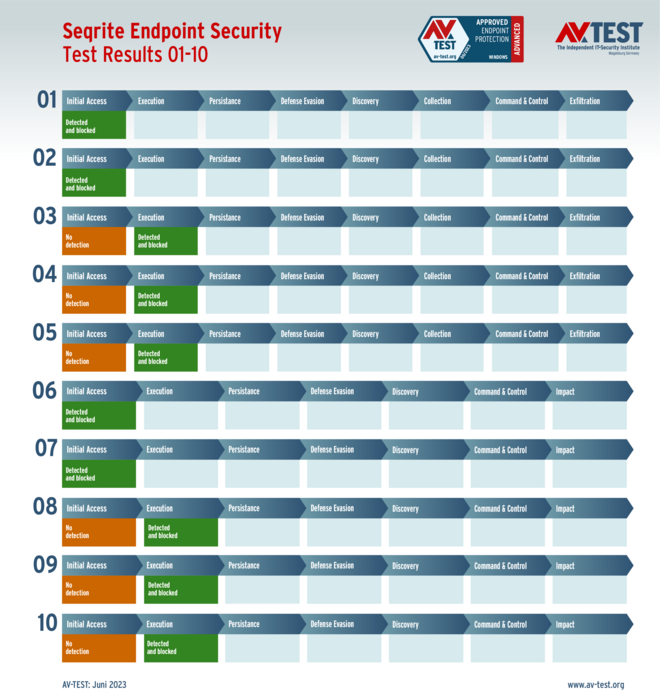

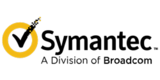

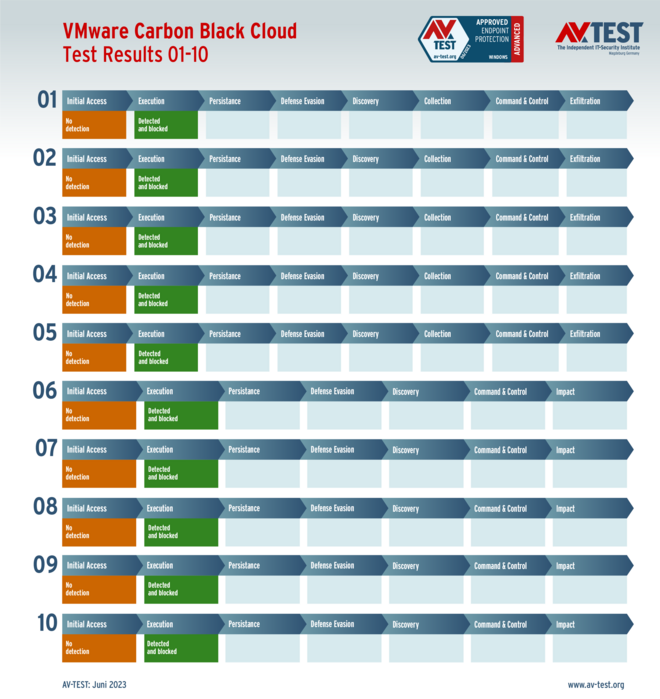

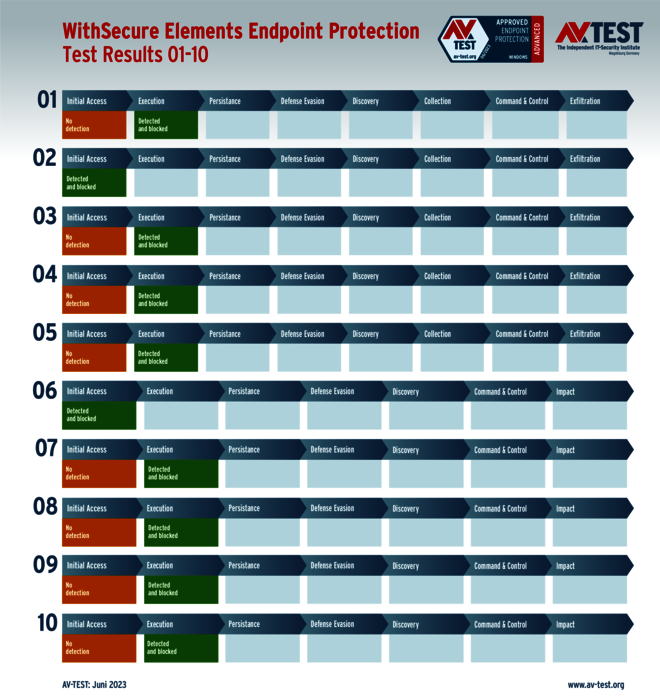

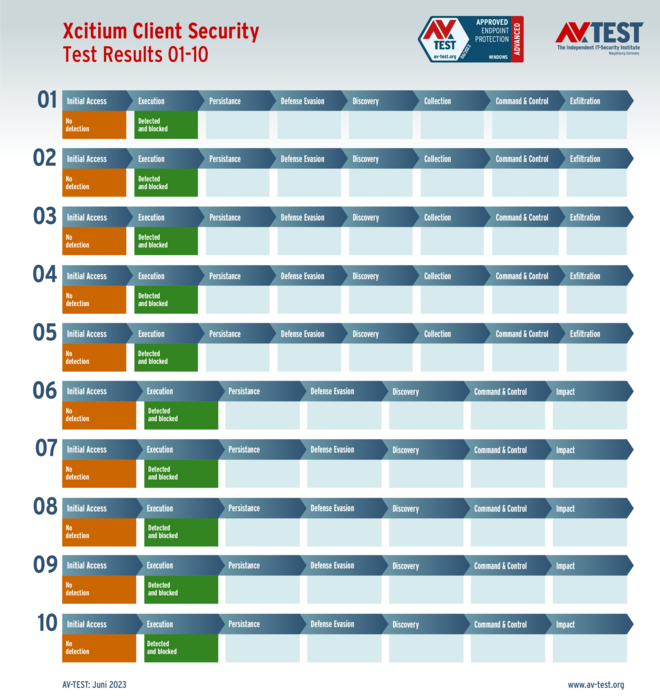

Die weiter unten aufgeführten Szenario-Karten zeigen genau, welche der genannten Techniken mit einer Ransomware oder einem Data Stealer im Labor für den Angriff verwendet wurden.

Angriffstechnik 1: Inline Execute-Assembly

In sehr einfachen Worten ausgedrückt wird bei „Inline Execute-Assembly“ ein sonst harmloser Windows-Prozess in einer .Net Laufzeitumgebung missbraucht. Es wird ein Prozess ausgesucht, mit Schadcode versehen und dann gestartet. Zusätzlich wird per AMSI-Bypass das Antimalware Scan Interface (AMSI) umgangen. Das ist die von Microsoft bereitgestellte Scan-API, die von Antivirenlösungen genutzt wird. Außerdem wird die Windows-Ereignisablaufverfolgung (Event-Tracing) lahmgelegt, damit der Prozessablauf nicht weiterverfolgt werden kann. Klappt das alles, hat die Malware freie Bahn. Eine gute Schutzlösung kann weiteren Schaden dennoch verhindern, etwa den Datenabfluss oder die Verschlüsselung.

Angriffstechnik 2: SetWindowsHookEx DLL Injection

DLL-Injection wird von Angreifern verwendet, um eine Entdeckung zu vermeiden. Dabei wird bösartiger Code im Kontext eines anderen legitimen Windows-Prozesses ausgeführt. Es gibt verschiedene Möglichkeiten, dies zu realisieren. Eine eher unauffällige Technik ist die Installation eines systemweiten, eingeschobenen Prozesses (Hook) mit einer Hook-Prozedur, die in einer bösartigen DLL enthalten ist. Jeder angehängte Prozess, der das angegebene Ereignis verarbeitet, lädt auch die bösartige DLL und ermöglicht es dem Angreifer, seinen eigenen Code innerhalb des betroffenen Prozesses auszuführen. In unseren Beispielen wird dies verwendet, um einen Informationsdiebstahl oder Ransomware in explorer.exe auszuführen.

Angriffstechnik 3: Mavinject LOLBin

Der "Microsoft Application Virtualization Injector" (mavinject.exe) ist ein Dienstprogramm von Microsoft, das standardmäßig mit neueren Versionen (Updates) von Windows ausgeliefert wird. Es kann verwendet werden, um DLLs in externe Prozesse zu injizieren. Bei der Binärdatei handelt es sich um eine legitime und digital signierte Windows-Anwendung, wodurch Prozessinjektionen mit dieser Anwendung unauffälliger sind als andere Techniken. In unseren Beispielen wird dies verwendet, um einen Informationsdiebstahl oder Ransomware in explorer.exe oder einer neu gestarteten notepad.exe auszuführen.

Angriffstechnik 4: Binary Padding

Oder auch Binäres Auffüllen: damit verändern die Angreifer die Malware. Sie füllen die Datei mit viel Datenmüll auf, um Malware-Scanner zu täuschen. Teilweise wird auch die Datei so stark gefüllt, dass die Dateigröße zu groß wird für viele Scanner. Die Malware hat durch den permanent veränderten Inhalt auch immer verändere Hashwerte. Somit wird sie auch durch Hash-basierte Blocklisten und statische Antiviren-Signaturen nicht erkannt. In unseren Angriffsszenarien wird eine DLL-Datei auf die Festplatte geschrieben und mit einer zufälligen Anzahl von 0-Bytes (30 bis 60 MB) aufgefüllt, bevor sie in weiteren Schritten verwendet wird.

Die 10 Testszenarien

Alle Angriffs-Szenarien sind dokumentiert nach dem Standard der MITRE ATT&CK-Datenbank. Die einzelnen Unterpunkte, z.B. „T1566.001,“ stehen in der MITRE-Datenbank für „Techniques“ unter „Phishing: Spearphishing Attachment“. Jeder Testschritt ist so unter Fachleuten definiert und lässt sich nachvollziehen. Zusätzlich sind alle Angriffstechniken erklärt und wie dabei die Malware zum Zuge kommt.

So arbeiten Data Stealer und Ransomware

Das Labor arbeitet beim Advanced Threat Protection-Test genauso wie bei einem realen Angriff: per Spear-Phishing-E-Mail landen die Angreifer auf dem Windows-System. Entweder erkennen die Abwehrsysteme den Angreifer sofort oder sobald er sich aktiviert. Ist das der Fall, dann ist der Angriff bereits abgewehrt. In den Ergebnisgrafiken wird das mit einem grünen Feld bestätigt bei „Initial Access“ oder „Execution“. Passiert das nicht, legen die Angreifer los: Die Data Stealer sammeln Informationen zu vorhandenen Daten, um sie danach an einen C2-Server zu „exfiltrieren“. Die Ransomware sammelt zwar auch Informationen, schickt aber in der Regel nur eine Dateiliste an den C2-Server. Danach startet die Verschlüsslung der Daten. Sobald alles verschlüsselt ist, wird eine Textdatei am Bildschirm ausgegeben, um die Erpressung des Anwenders zu starten.

Eine Besonderheit in diesem Test: das Labor vergibt Punkte für markante, erkannte Angriffsschritte. Das sind bei jedem Data Stealer 4 Punkte und bei Ransomware bis zu 3 Punkte. Daher liegt die Bestmarke für den Schutz-Score in diesem Test bei 35 Punkten (5 x 4 Punkte + 5 x 3 Punkte).

Eine ausführliche Erklärung zu den Auswertungstabellen und den einzelnen Farbcodes im Ampelsystem finden Sie im Artikel „Test und Studie: Halten Schutzlösungen aktuelle Ransomware unter Windows 11 auf?“

Erweiterter Schutz für Privatanwender

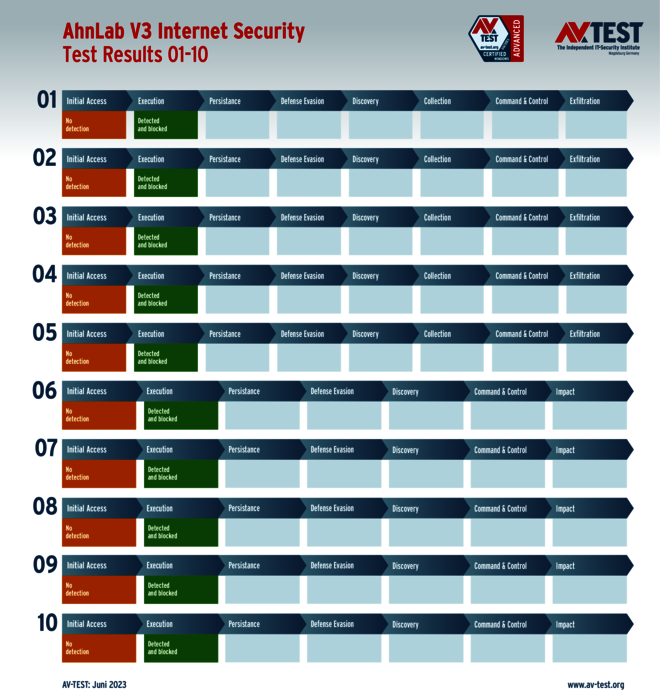

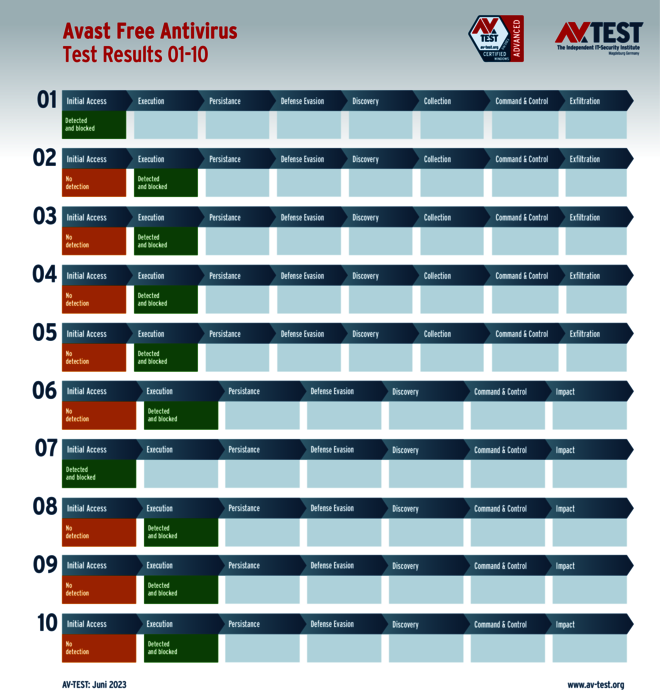

Die 12 Produkte im Advanced Threat Protection-Test kommen von AhnLab, Avast, AVG, Avira, Bitdefender, F-Secure, Kaspersky, Malwarebytes, McAfee, Microsoft, Microworld und PC Matic.

Fast alle Schutzpakete für private Anwender zeigen im erweiterten Test gegen Data Stealer und Ransomware ein perfektes Ergebnis mit den maximalen 35 Punkten im Schutz-Score.

Lediglich Avira muss sich in einem von 10 Fällen einer Ransomware geschlagen geben. Das Schutztool erkennt diese weder bei Ankunft im System noch bei deren Ausführung. Das Ergebnis ist eine Verschlüsselung des gesamten Systems und die Ausgabe der Erpressungsbotschaft am Bildschirm. So verbleiben für Avira nur 32 von 35 Punkten.

Alle Produkte für private Anwender erhalten die Auszeichnung „Advanced Certified“, da sie mindestens 75 Prozent der 35 Punkte (das sind 26,3 Punkte) als Schutz-Score erreichen.

Erweiterter Schutz für Unternehmen

Die 15 Schutzlösungen für Unternehmen kommen von den Herstellern Acronis, AhnLab, Avast, Bitdefender (mit 2 Versionen), Check Point, Kaspersky (mit 2 Versionen), Malwarebytes, Microsoft, Seqrite, Symantec, VMware, WithSecure und Xcitium

Das Ergebnis für die Produkte endet mit einem kleinen Feuerwerk: Alle Produkte bestehen die Tests bei den 10 Angriffsszenarien mit den Data Stealern und der Ransomware völlig fehlerfrei!

Somit erhalten nicht nur alle Produkte die maximalen 35 Punkte für ihren Schutz-Score, sondern auch das Zertifikat „Advanced Approved Endpoint Protection“. Die einzige Ausnahme ist hier Acronis. Es schließt den Test zwar fehlerfrei ab, aber ein Zertifikat erhält nur, wer auch im regulären Monatstest zertifiziert ist und hier die Kriterien erfüllt.

Verlässliche Schutzprodukte – auch gegen neue Angriffstechniken

Die Angreifer lassen einer Schutzlösung keinen Spielraum für Fehler. Aber auch wenn die Angriffstechniken perfide sind und die Malware brandneu, so haben die Produkte in diesem Test nicht nur etwas entgegenzusetzen. Vielmehr schmettern sie jeden Angriff im gesamten Test komplett ab – mit einer einzelnen Ausnahme.

Unter dem Strich stehen damit 26 von 27 Produkten beim Advanced Threat Protection-Test Mai-Juni 2023 mit der maximalen Punktzahl im Schutz-Score von 35 Punkten da. Das ist schon ein kleines „Wow“-Ergebnis, womit man in einem Test nicht immer rechnen kann.