27 soluciones de seguridad en una prueba de defensa contra ladrones de datos y ransomware

Los ciberdelincuentes desarrollan su software malicioso y técnicas de ataque permanentemente. Por eso se plantea la cuestión de si los productos de los proveedores de seguridad pueden seguir su ritmo y defender también frente a los ataques más novedosos. AV-TEST, en el actual test de Advanced Threat Protection, ha examinado lo bien que las soluciones de protección defienden contra ladrones de datos y ransomware que utilizan pérfidas técnicas de ataque como Inline Execute-Assembly, SetWindowsHookEx DLL Injection, Mavinject LOLBin o Binary Padding. El resultado tiene un cierto efecto sorpresa.

Los desarrolladores de malware y los ciberdelincuentes no trabajan en sótanos oscuros e inician aquí y allá un ataque. Tras los grupos de ataque se esconden más bien empresas ultraorganizadas, que invierten constantemente en seguir desarrollando su malware y dirigir ataques. En el lado contrario, el de los proveedores de seguridad, se trabaja con la misma meticulosidad en la detección y defensa contra las pérfidas técnicas de ataque de los cibercriminales. Pero, ¿quién es superior en esta lucha? ¿Pueden reaccionar los proveedores de seguridad con suficiente rapidez y detectan realmente todos los métodos de ataque? Esta prueba de la serie de test de Advanced Threat Protection ofrece al menos una gran respuesta parcial. Sí, los fabricantes de seguridad aportan un rendimiento fiable.

Ladrones de datos, ransomware y muchas técnicas peligrosas

El laboratorio sometió en mayo y junio a 27 productos a la prueba de Advanced Threat Protection. En ella, los expertos van mucho más allá de los test de detección clásicos, tal y como también lo tiene que hacer una solución de seguridad. Puesto que más allá de la simple detección, los productos utilizan técnicas refinadas para la detección y defensa, como la EDR (Endpoint Detection and Response). Por eso, puede ser que bloqueen el ataque en pasos posteriores, aunque la detección no haya funcionado en un primer paso.

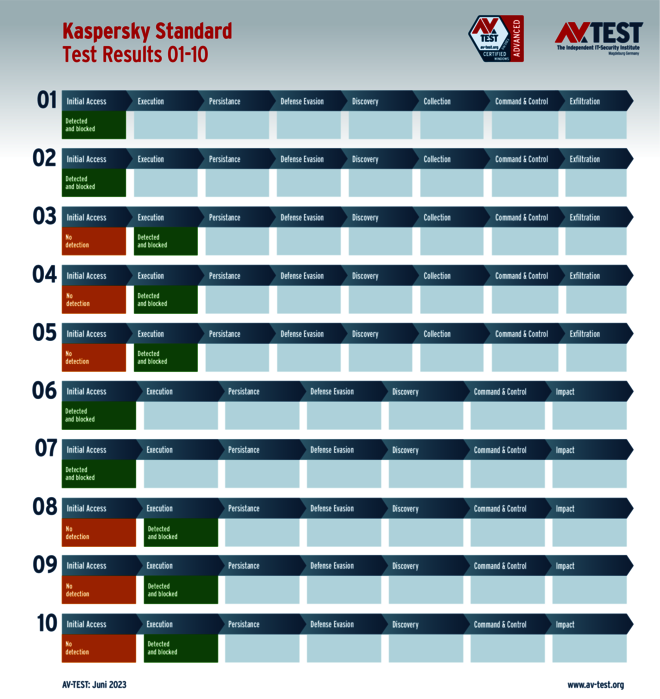

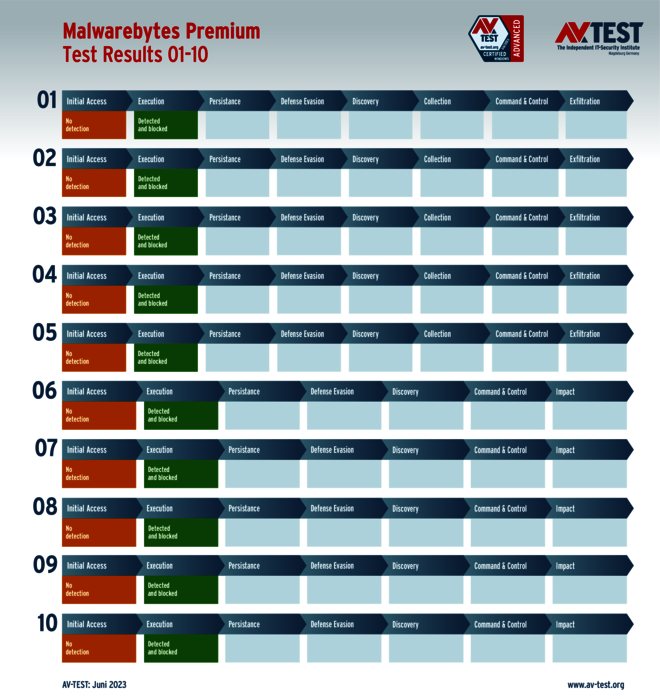

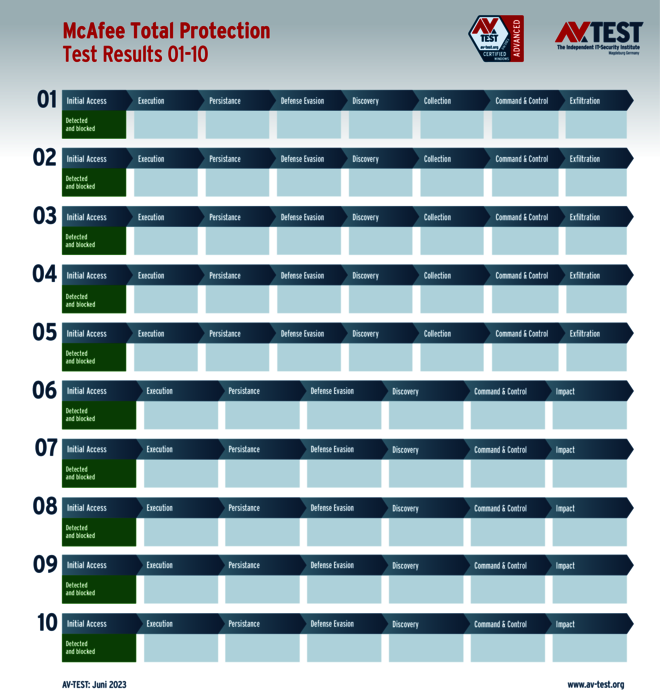

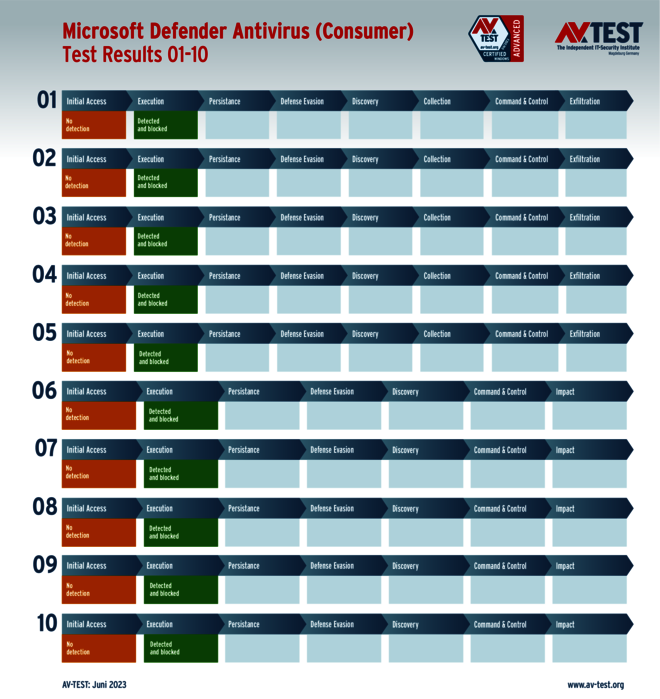

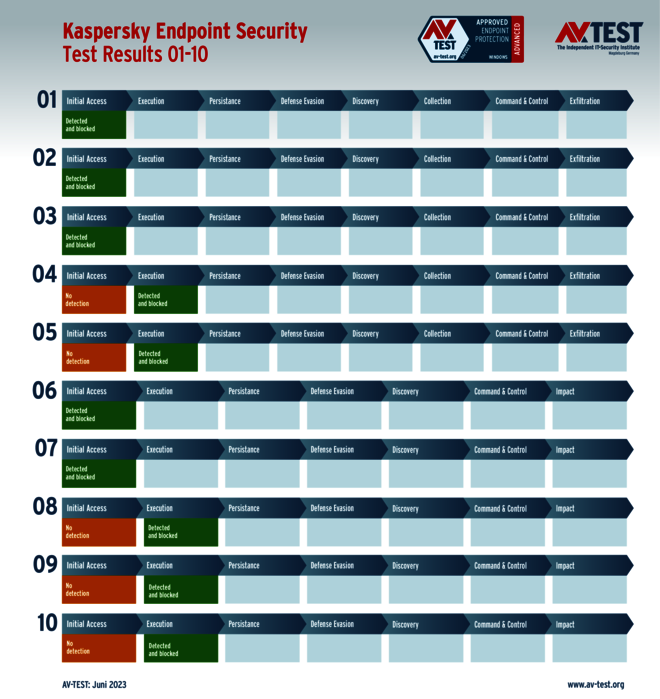

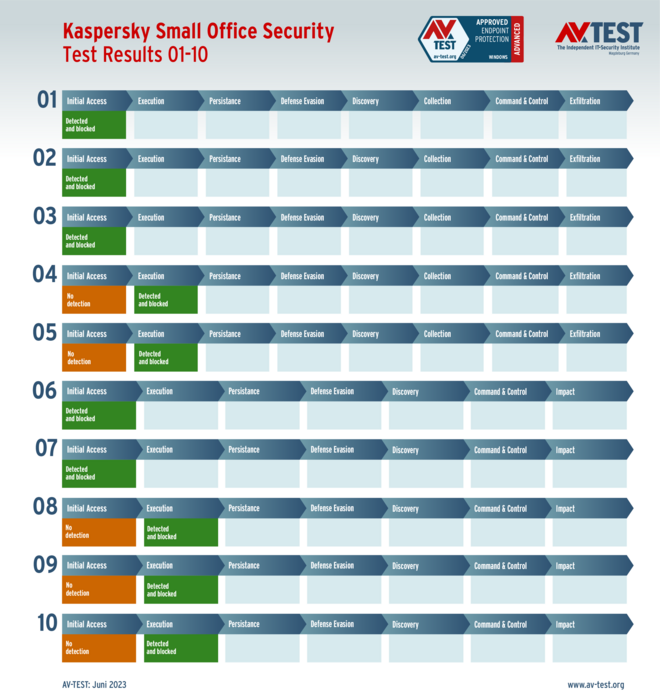

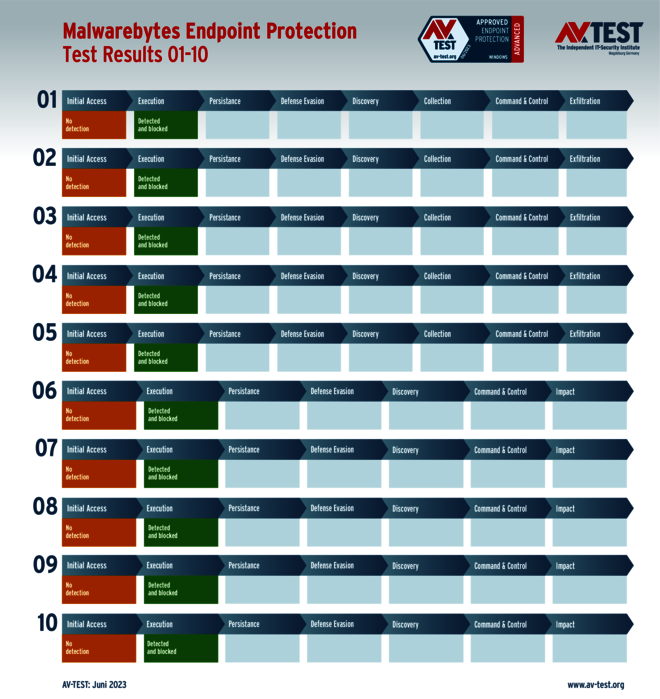

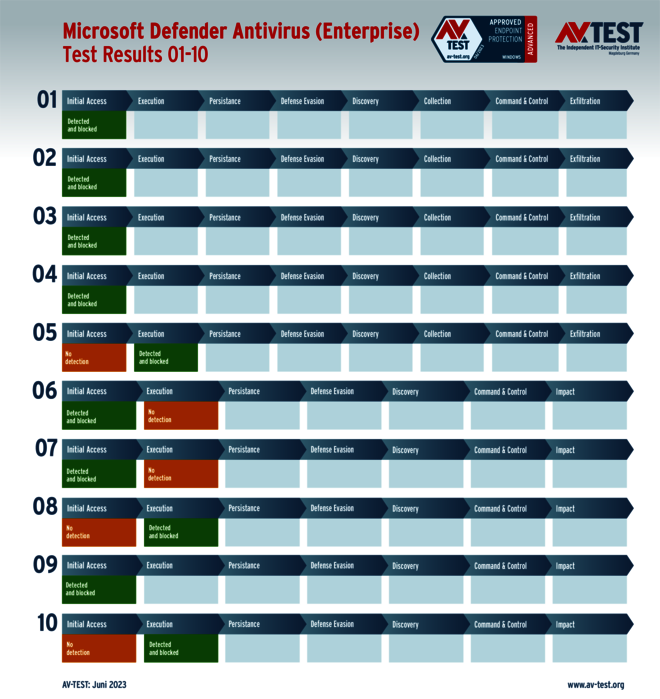

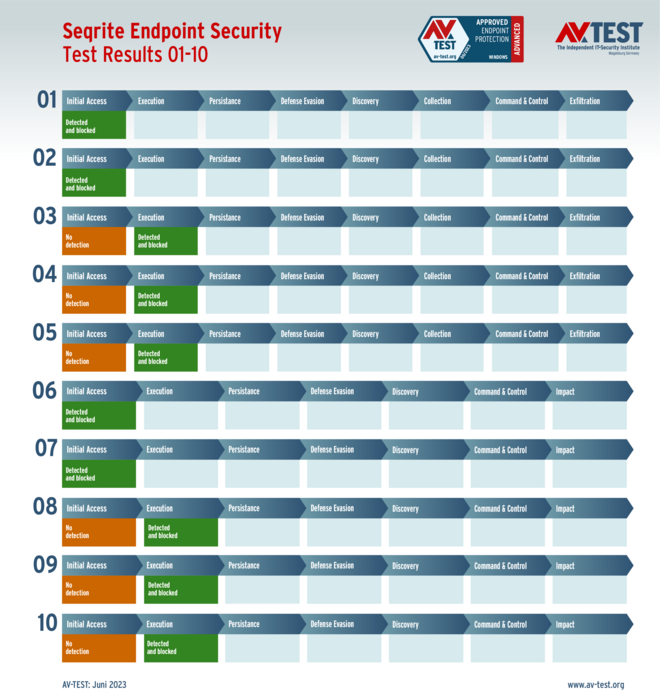

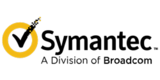

El laboratorio examinó cada uno de los 27 productos para usuarios privados y empresas en 10 escenarios especiales. En el test de mayo y junio con Windows 10 fueron 5 escenarios con ladrones de datos y 5 con ransomware. Pero estos no simplemente se ejecutan. Los atacantes utilizan diversas técnicas de ataques, que se presentan a continuación.

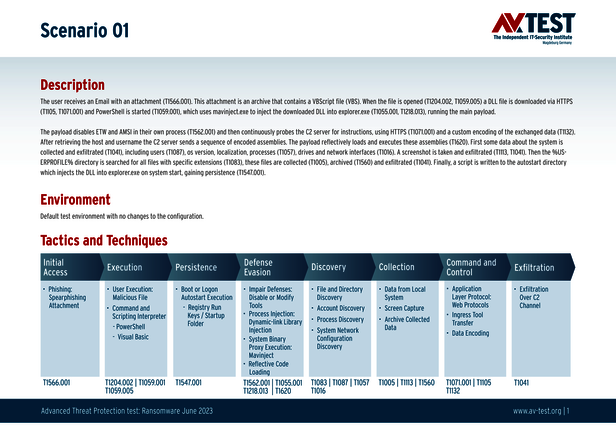

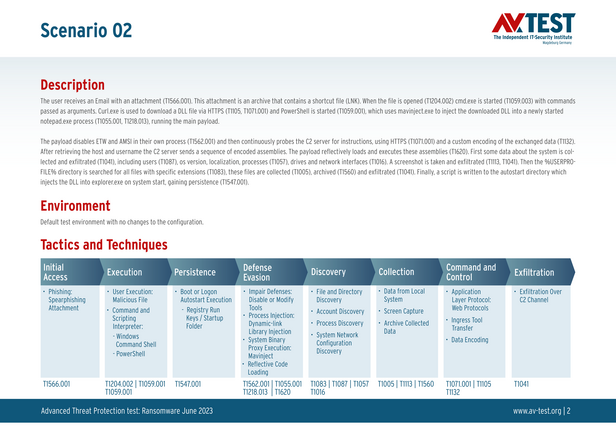

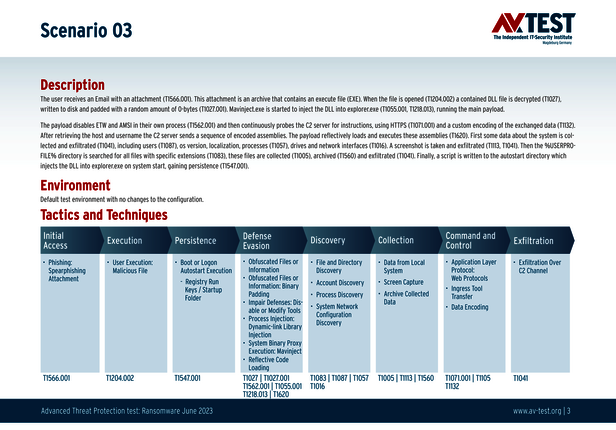

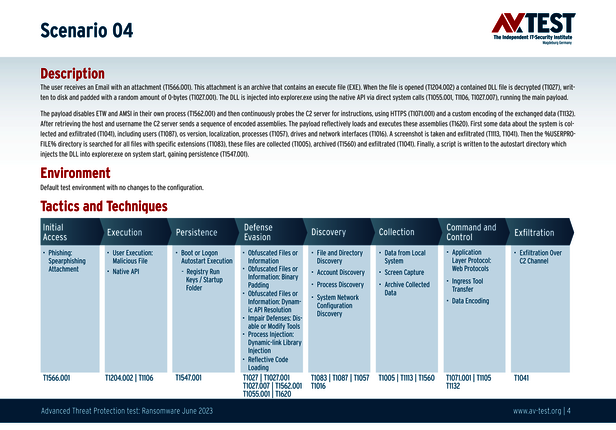

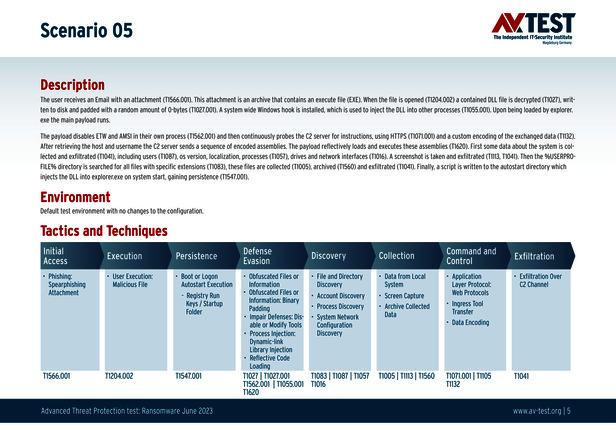

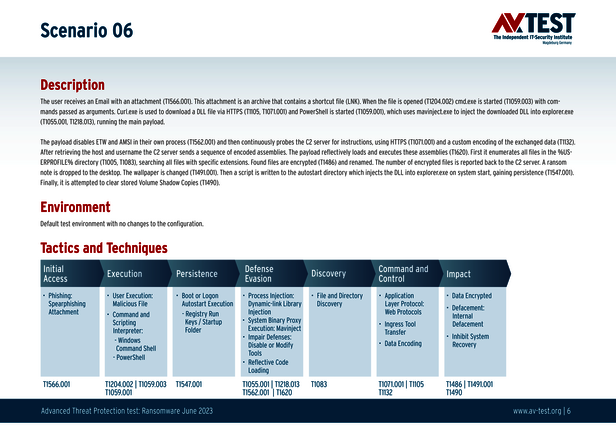

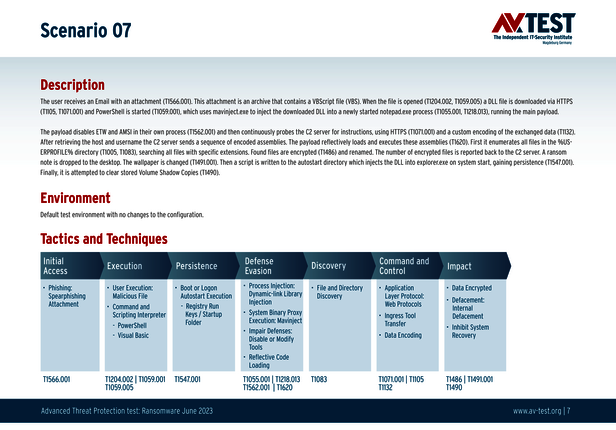

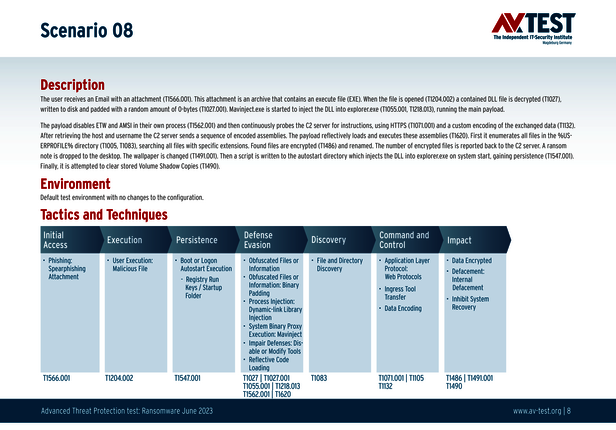

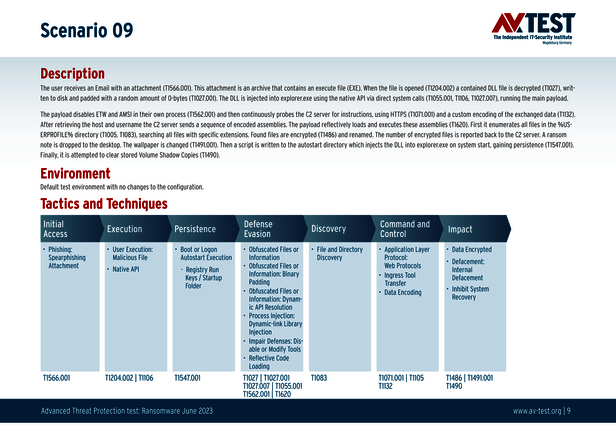

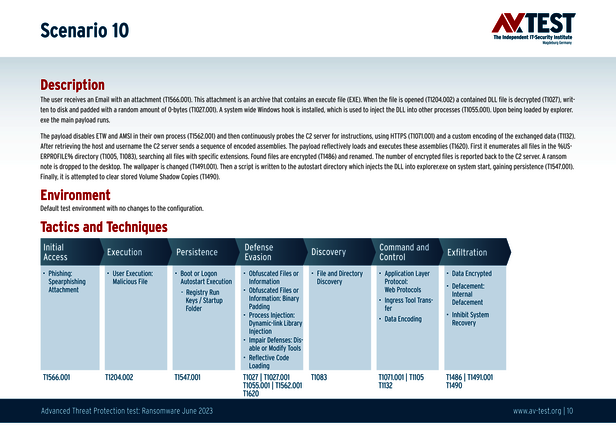

Los escenarios presentados abajo muestran cuáles de las técnicas mencionadas se utilizaron en el laboratorio para atacar con un ransomware o un ladrón de datos.

Técnica de ataque 1: Inline Execute-Assembly

Dicho de forma muy simple, la “Inline Execute-Assembly“ consiste en hacer un mal uso de un proceso de Windows normalmente inofensivo en un entorno de ejecución de .NET. Se escoge un proceso, se le dota de código malicioso y después se inicia. Además, mediante un bypass de AMSI, se evita la Antimalware Scan Interface (AMSI), que es la interfaz de examen de Microsoft que utilizan las soluciones antivirus. Asimismo se paraliza el seguimiento de eventos para Windows (Event Tracing for Windows, ETW), para que no se pueda continuar con el seguimiento del proceso. Si todo esto sale bien, el malware tiene vía libre. No obstante, una buena solución de seguridad todavía puede evitar otros daños, es decir, la transferencia o la encriptación de datos.

Técnica de ataque 2: SetWindowsHookEx DLL Injection

Los atacantes recurren a DLL injection para evitar ser descubiertos. Consiste en ejecutar el código malicioso en el contexto de otros procesos de Windows legítimos. Existen diversas posibilidades para hacerlo. Una técnica más bien discreta es la instalación de un proceso en todo el sistema (hook) mediante la inyección de un procedimiento gancho dentro de un archivo DLL malicioso. Cada proceso adjunto que procesa el evento indicado carga también el DLL malicioso y permite al atacante ejecutar su propio código dentro del proceso afectado. En nuestros ejemplos, esto se utiliza para ejecutar un robo de información o ransomware en explorer.exe.

Técnica de ataque 3: Mavinject LOLBin

“Microsoft Application Virtualization Injector“ (mavinject.exe) es un programa de servicio de Microsoft que viene incluido de forma estándar en las versiones más nuevas (actualizaciones) de Windows. Se puede utilizar para inyectar DLL en procesos externos. El archivo binario es una aplicación legítima y firmada digitalmente. Las inyecciones de procesos con esta aplicación es más discreta que con otras técnicas. En nuestros ejemplos, esto se utiliza para ejecutar un robo de información o ransomware en explorer.exe o en un notepad.exe reiniciado.

Técnica de ataque 4: Binary Padding

O también relleno binario, es utilizado por los atacantes para modificar el malware. Rellenan el archivo con muchos datos basura para confundir a los escáneres de malware. Otras veces, el archivo se rellena tanto que el tamaño del archivo es demasiado grande para muchos escáneres. El malware tiene además siempre valores de “hash“ modificados gracias a la modificación permanente del contenido. De este modo tampoco son detectados por listas de bloqueo basadas en “hash“ y firmas antivirus estáticas. En nuestros escenarios de ataque, un archivo DLL se escribe en el disco duro y se rellena con un número aleatorio de bytes 0 (de 30 a 60 MB) antes de utilizarlo para otros pasos.

Los 10 escenarios de prueba

Todos los escenarios de ataque están documentados de acuerdo con los estándares de la base de datos de MITRE ATT&CK. Los diferentes subpuntos, por ejemplo “T1566.001”, aparecen en la base de datos de MITRE para “Techniques” bajo “Phishing: Spearphishing Attachment”. Cada paso de la prueba, por lo tanto, está definido por especialistas y es trazable y comprensible. Además se explican todas las técnicas de ataque y cómo se hace uso del malware en ellas.

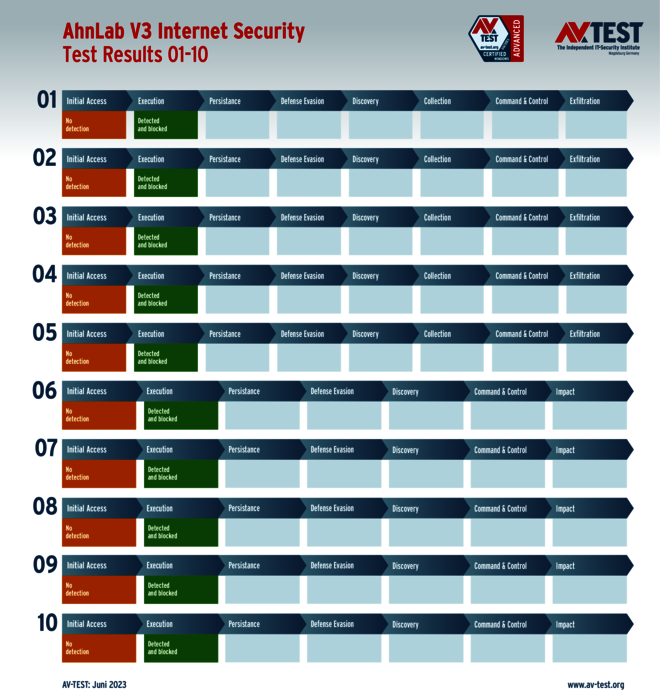

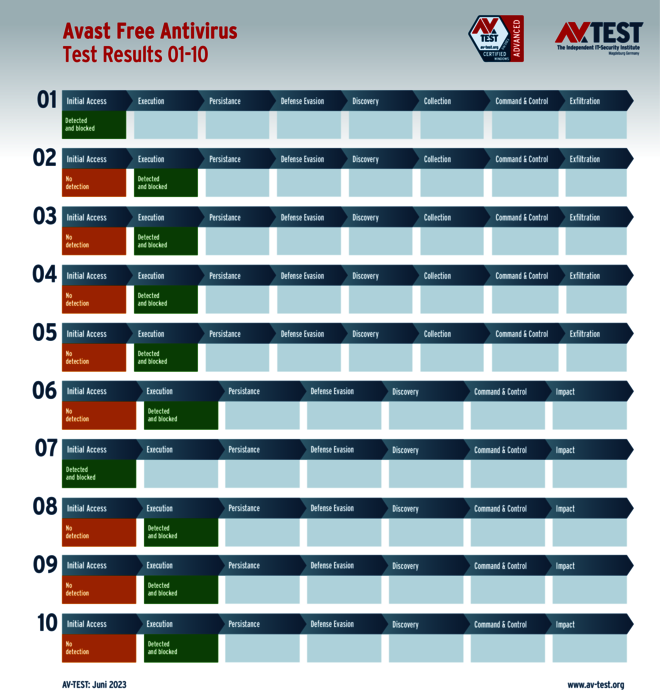

Así trabajan los ladrones de datos y ransomware

El laboratorio trabaja con el test de Advanced Threat Protection exactamente igual que en un ataque real: los atacantes acceden al sistema Windows mediante un correo de spear-phishing. Los sistemas de defensa deberían o bien detectan al agresor de inmediato o bien en cuanto el agresor se activa. En tales casos, se habrá rechazado el ataque. En los gráficos de resultados, esto se confirma con un campo verde en “Initial Access“ o “Execution“. Si esto no pasa, los agresores se ponen manos a la obra. Los ladrones de datos recopilan información sobre los datos existentes para filtrarla después a un servidor C2. El ransomware también compila información, pero, por regla general, envía solo una lista de archivos al servidor C2. Después comienza la encriptación de los datos. En cuanto todo está encriptado se abre un archivo de texto en la pantalla para iniciar el chantaje del usuario.

Un aspecto especial de esta prueba es que el laboratorio otorga puntos por la detección de determinados pasos destacados del ataque. En el caso de los ladrones de datos, pueden llegar a ser 4 puntos y en el del ransomware, 3 puntos. Por lo tanto, la máxima puntuación obtenible en esta prueba era de 35 puntos: (5 x 4 puntos + 5 x 3 puntos).

Encontrará una explicación más detallada de las tablas de evaluación y de los códigos cromáticos del sistema de semáforo en el artículo “Prueba y estudio: ¿Detienen las soluciones de seguridad para Windows 11 el ransomware actual?”.

Protección avanzada para usuarios finales:

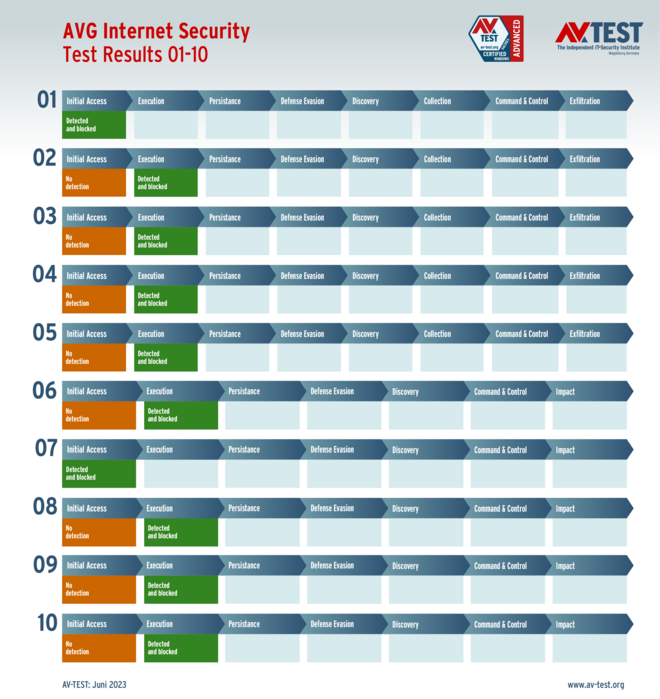

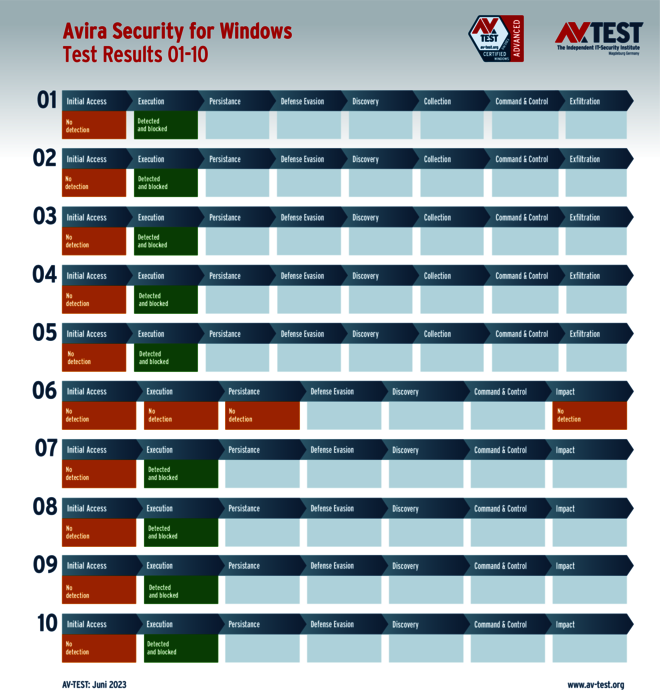

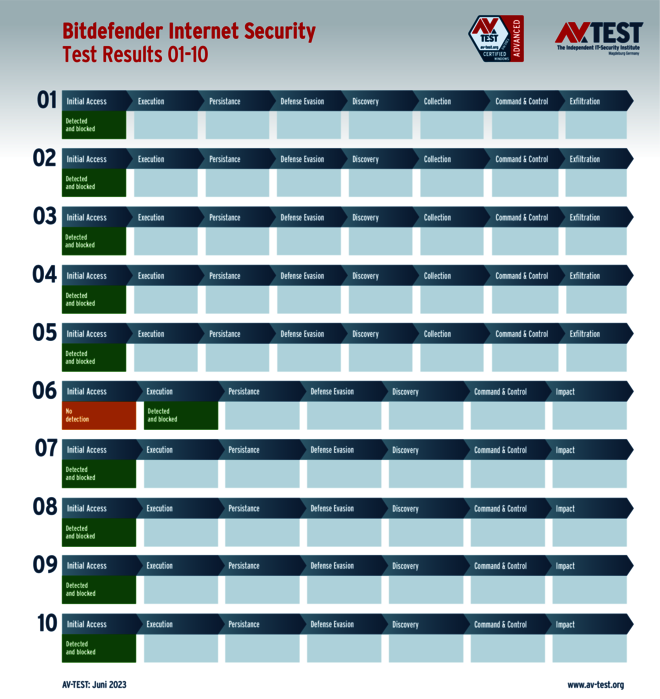

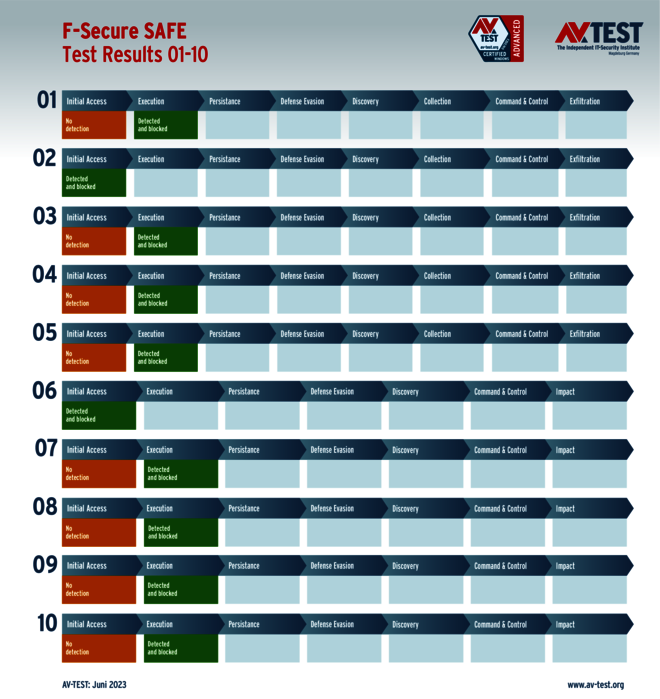

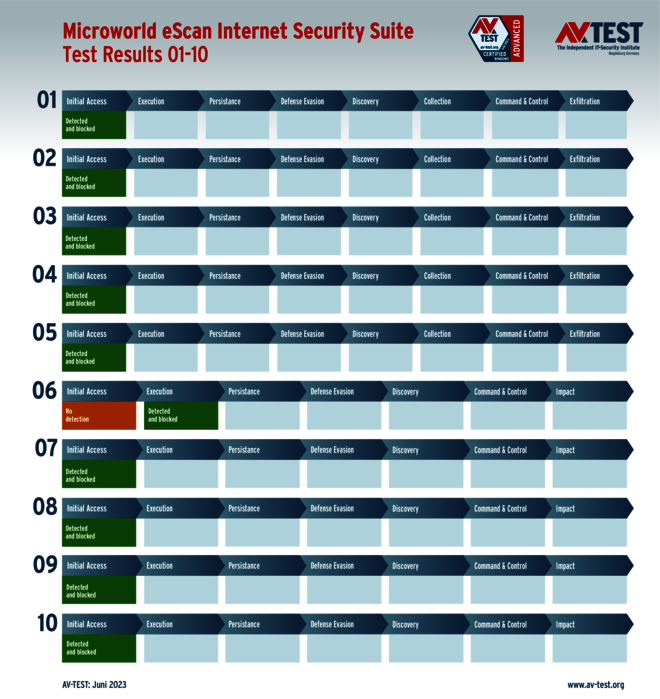

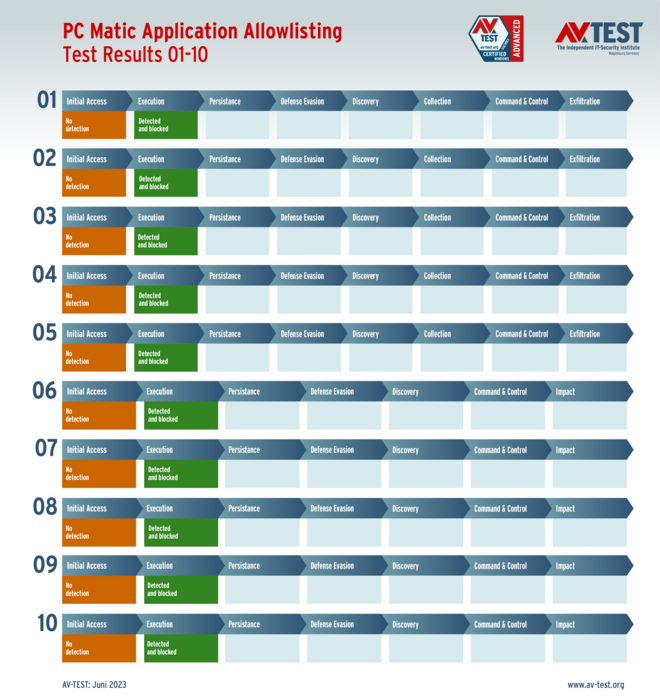

Los 12 productos que participaron en la prueba de Advanced Threat Protection provienen de AhnLab, Avast, AVG, Avira, Bitdefender, F-Secure, Kaspersky, Malwarebytes, McAfee, Microsoft, Microworld y PC Matic.

Casi todos los paquetes de seguridad para usuarios privados obtuvieron un resultado perfecto en la prueba ampliada contra ladrones de datos y ransomware y la máxima puntuación en protección de 35 puntos.

Solo Avira se vio derrotada por un ransomware en uno de los 10 casos. La herramienta de seguridad no lo detectó ni en su llegada al sistema ni durante su ejecución. El resultado es una encriptación de todo el sistema y la emisión de un mensaje de chantaje en la pantalla. Por ello, Avira se quedó con 32 de los 35 puntos.

Todos los productos para usuarios privados recibieron el certificado “Advanced Certified“ por conseguir al menos un 75 por ciento de los 35 puntos posibles en la puntuación de protección (o sea, más de 26,3 puntos).

Protección avanzada para las empresas

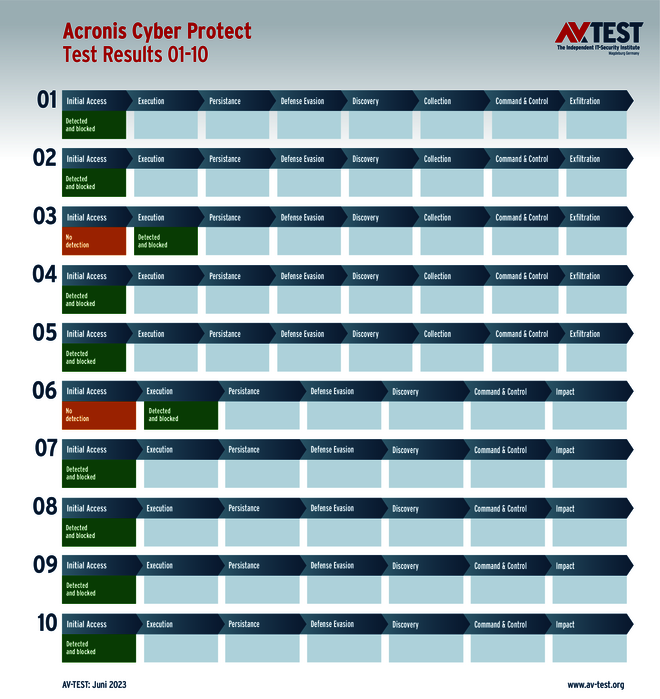

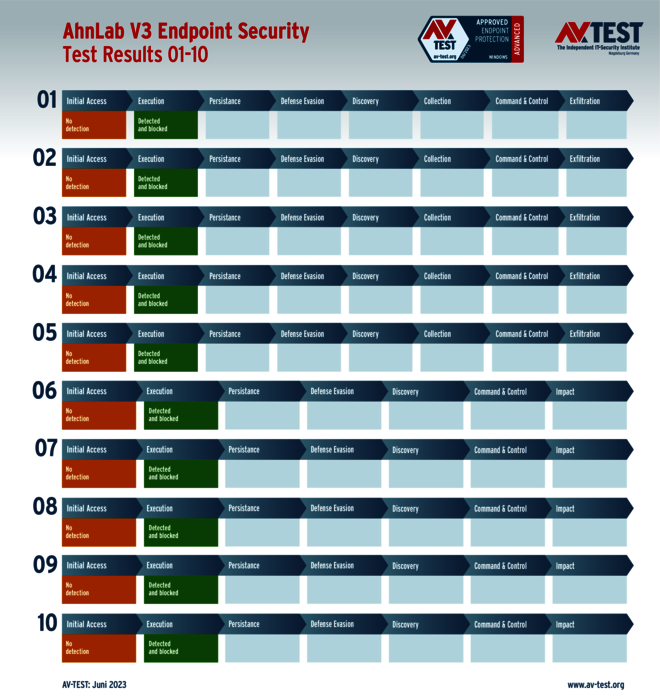

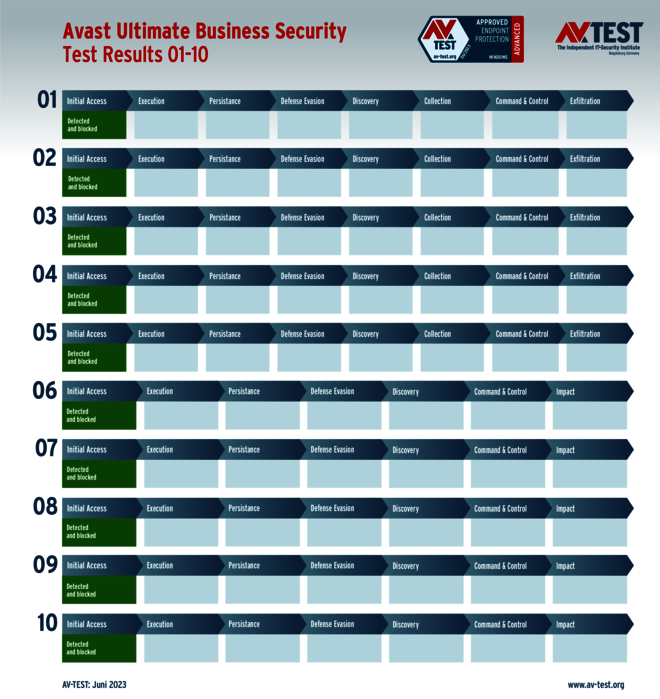

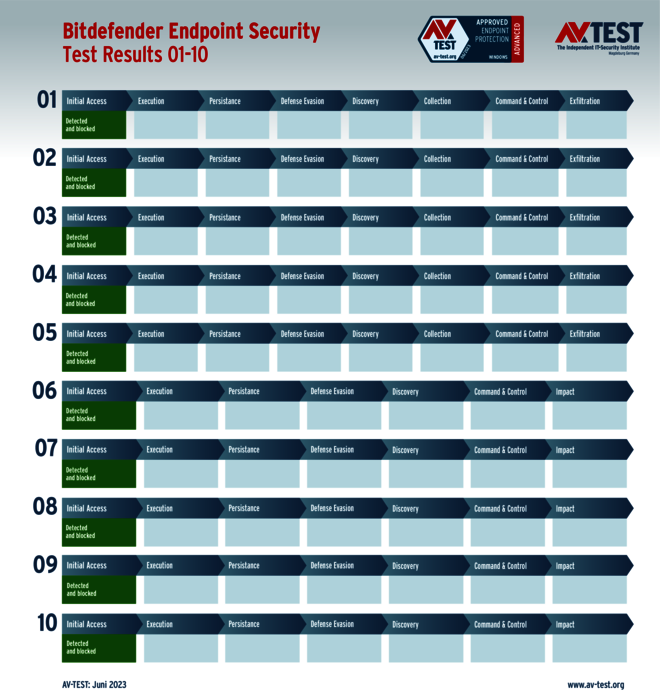

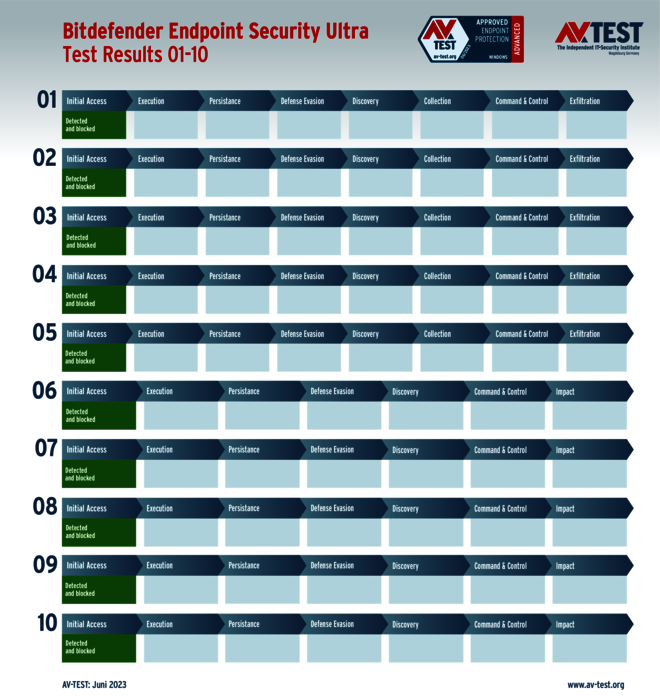

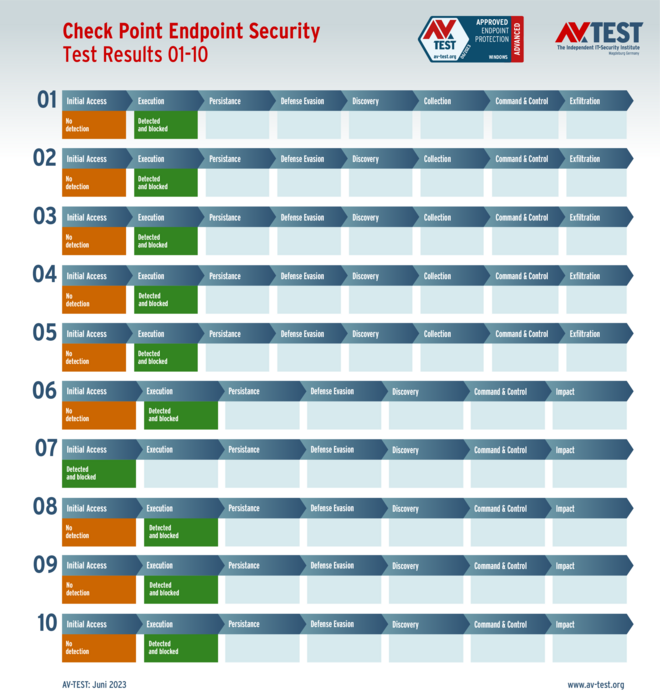

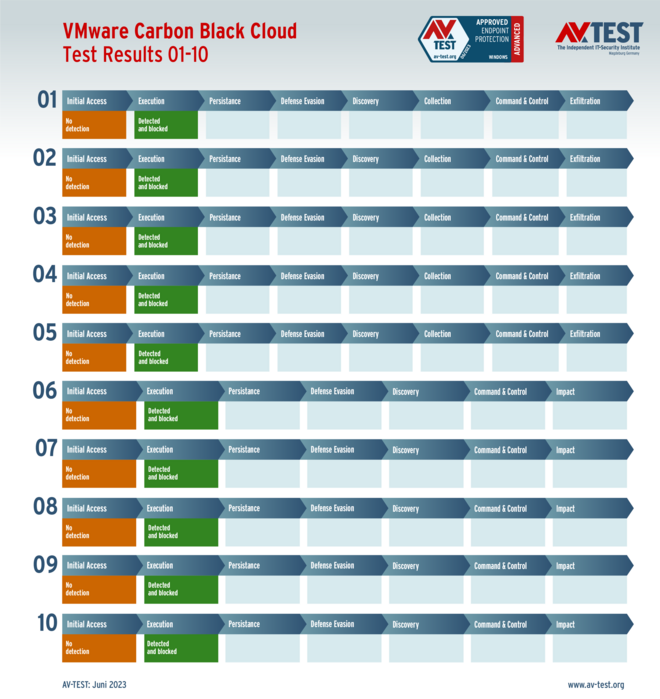

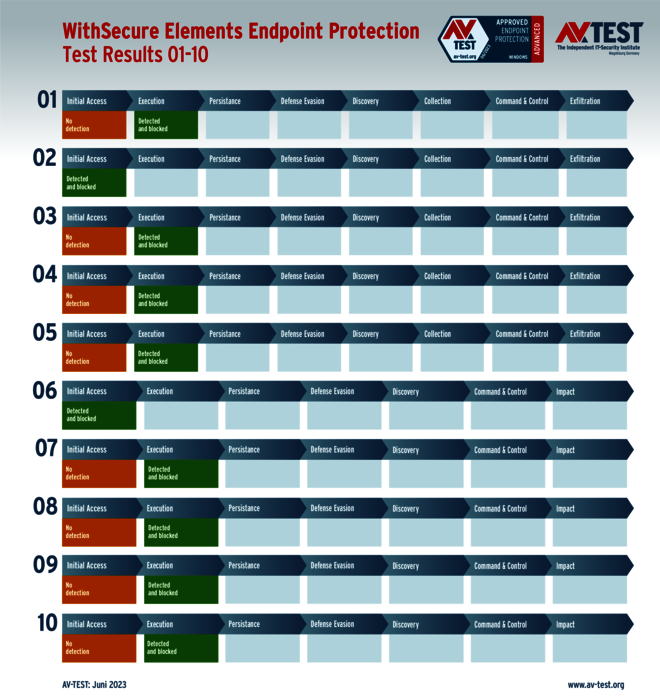

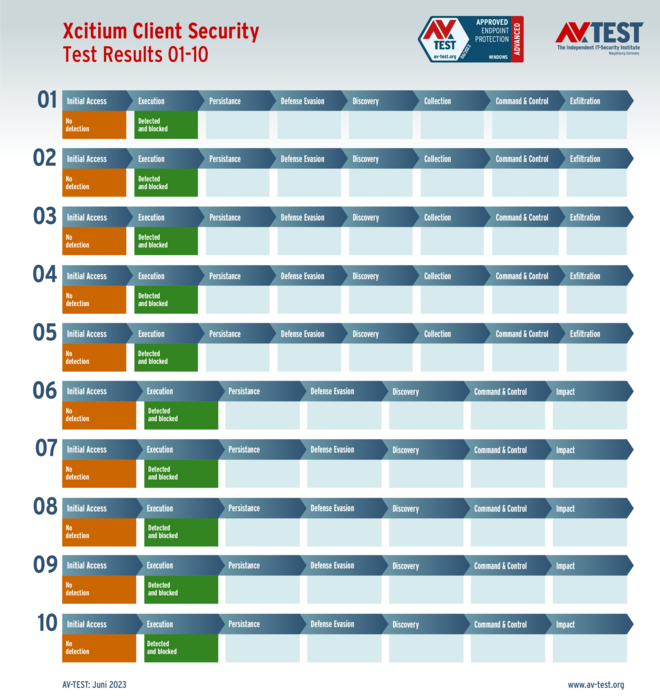

Las 15 soluciones de seguridad para empresas provienen de los fabricantes Acronis, AhnLab, Avast, Bitdefender (con 2 versiones), Check Point, Kaspersky (con 2 versiones), Malwarebytes, Microsoft, Seqrite, Symantec, VMware, WithSecure y Xcitium

El resultado de los productos merece fuegos artificiales: ¡todos los productos superaron los test en los 10 escenarios de ataque con ladrones de datos y ransomware sin un solo fallo!

Por ello, todos los productos recibieron no solo los 35 puntos máximos para su puntuación en protección, sino también el certificado “Advanced Approved Endpoint Protection“. La única excepción es Acronis. Si bien terminó la prueba sin fallos, los certificados solo se entregan a quienes también han sido certificados en la prueba regular mensual y cumplen sus criterios.

Productos de seguridad fiables, también contra nuevas técnicas de ataque

Los atacantes no dejan ningún margen de error a una solución de protección. Pero, aunque las técnicas de ataque son pérfidas y el malware completamente nuevo, los productos no solo les plantaron cara, sino que más bien los aplastaron completamente en cada ataque de la prueba, con una sola excepción.

Al final, 26 de los 27 productos superaron el test de Advanced Threat Protection de mayo y junio de 2023 con la máxima puntuación en protección de 35 puntos. Esto no deja de ser un resultado sorprendente, con el que no siempre se contaba en una prueba.