26 solutions de sécurité contre les ransomwares soumises au test Advanced Threat Protection

Lors du test avec des scénarios d’attaque réels, 26 suites de protection pour utilisateurs particuliers et pour entreprises mettent leurs performances à l’épreuve. Dans la série des tests Advanced Threat Protection, le laboratoire analyse si les produits protègent efficacement contre les ransomwares. Chaque étape d’une attaque effectuée par un logiciel malveillant est alors consignée et évaluée, jusqu'au cryptage. Beaucoup de solutions tiennent leurs promesses : elles protègent contre les ransomwares. Mais toutes les solutions n’affichent pas des performances brillantes.

Les ransomwares sont vraiment la peste du 21e siècle. Les médias ne cessent de rapporter des attaques partiellement ou totalement réussies. L’intéressante étude Sophos « The State of Ransomware 2022 » montre également que cette impression ne trompe pas. L’un des messages clés de cette étude : Les attaques avec demande de rançon sont plus fréquentes – en 2021, 66 % des entreprises interrogées ont été la cible d’un ransomware, contre 37 % en 2020.

26 produits soumis au test Advanced Threat Protection

Les tests Advanced Threat Protection fournissent aux fabricants et aux utilisateurs des informations importantes sur les performances de protection d’un produit dans des scénarios d’attaque réels. 12 produits pour utilisateurs finaux et 14 solutions de protection pour entreprises ont participé au test. Les fabricants des produits pour utilisateurs finaux sont : Avast, AVG, Bitdefender, F-Secure, G DATA, K7 Computing, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic et VIPRE Security.

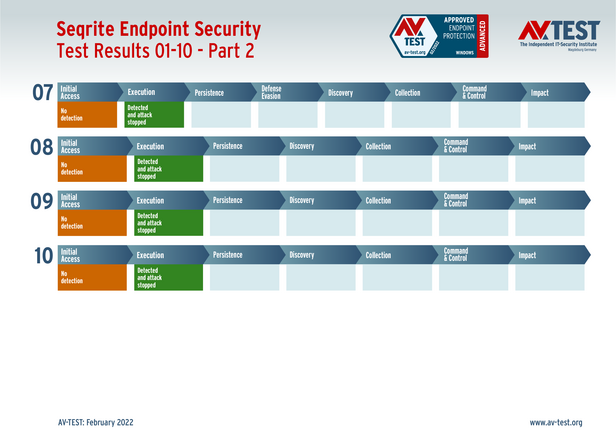

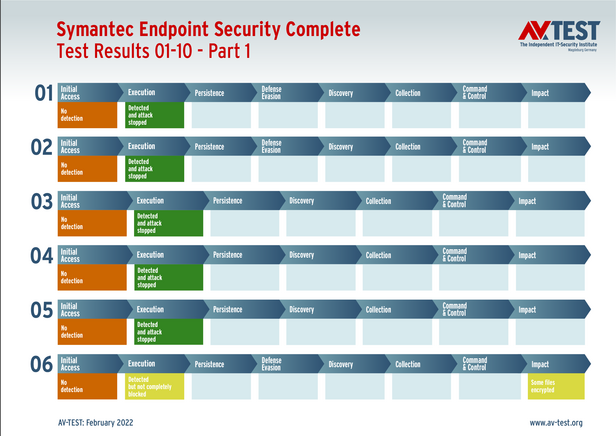

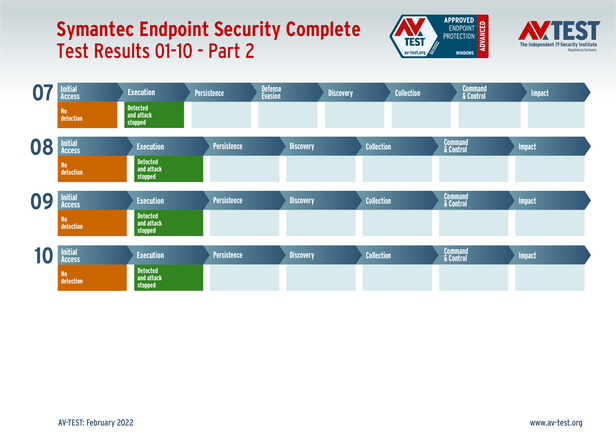

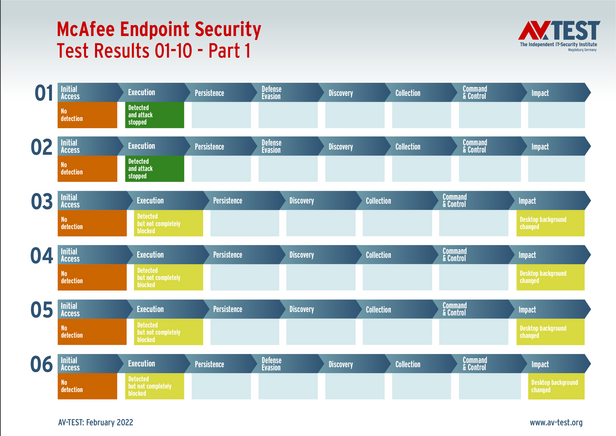

Les fabricants des solutions pour entreprises sont : Acronis, Avast, Bitdefender (deux versions), Comodo, F-Secure, G DATA, Kaspersky (deux versions), Microsoft, Seqrite, Symantec, Trellix et VMware.

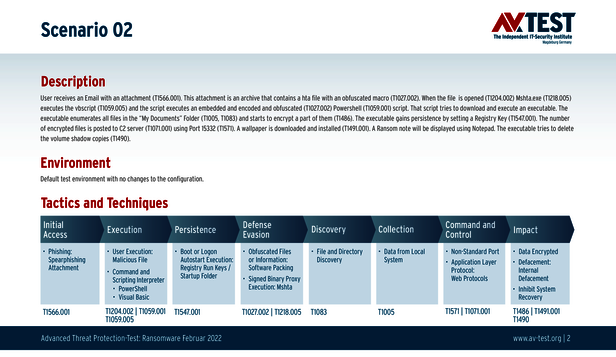

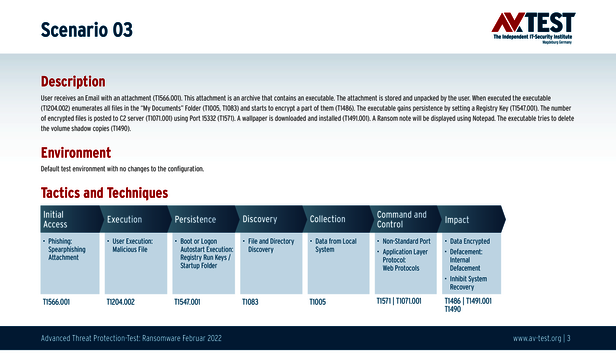

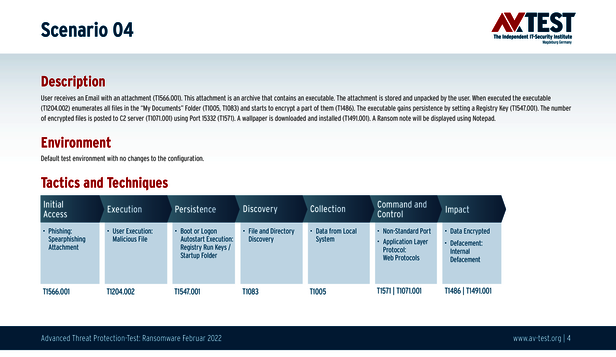

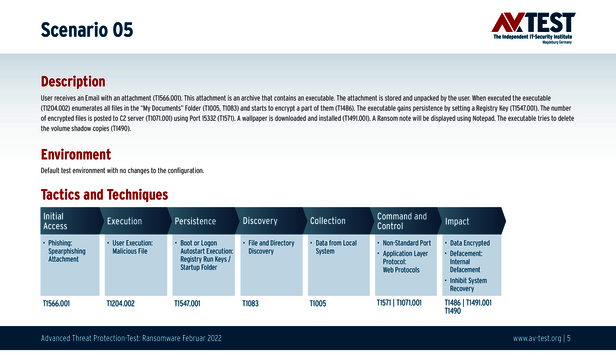

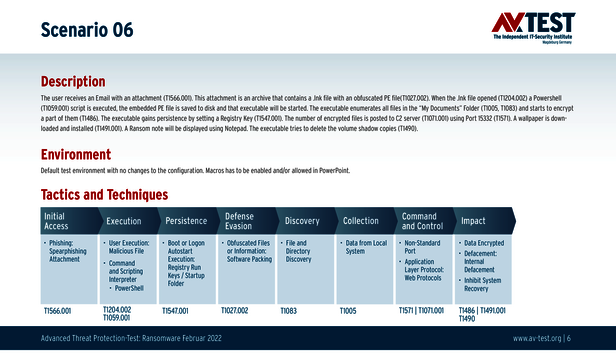

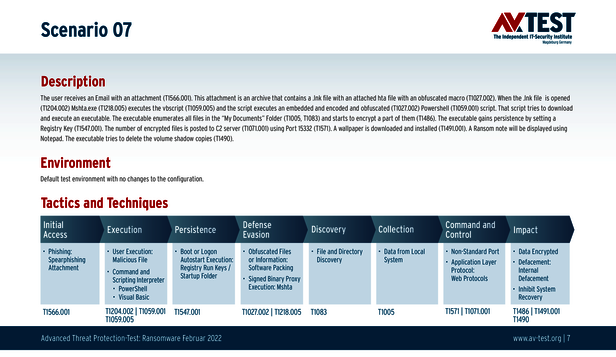

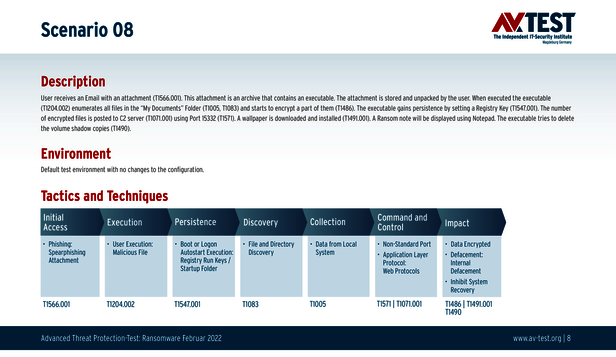

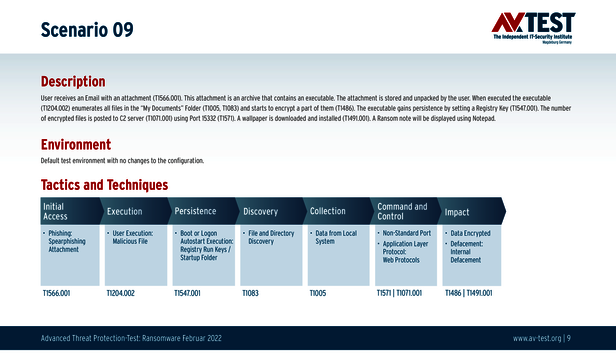

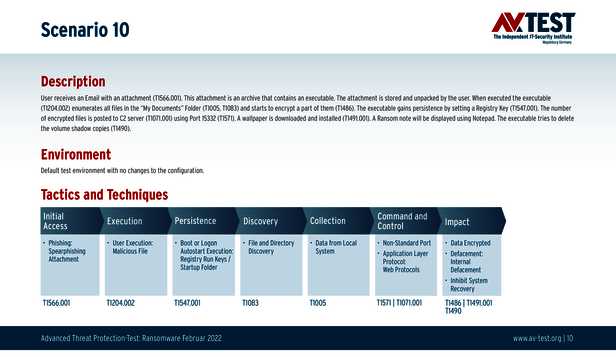

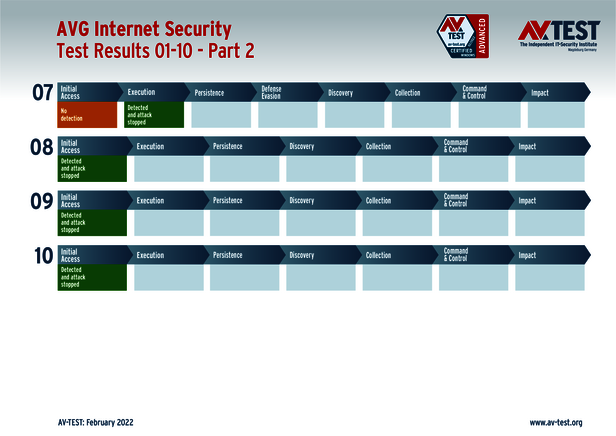

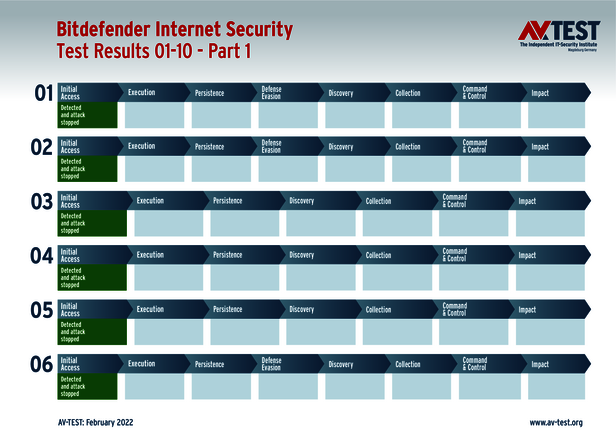

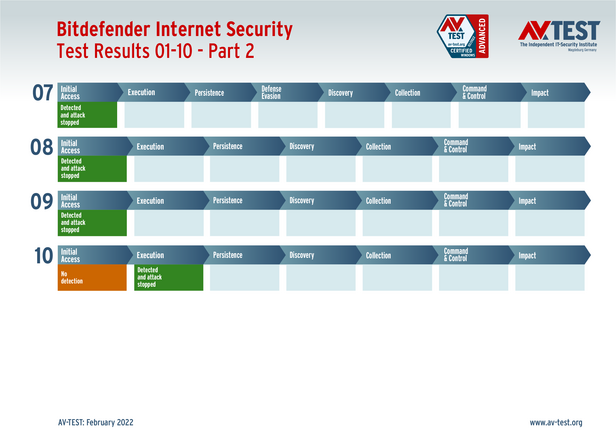

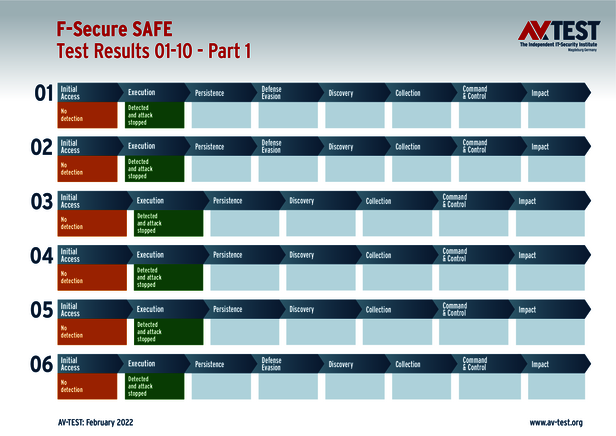

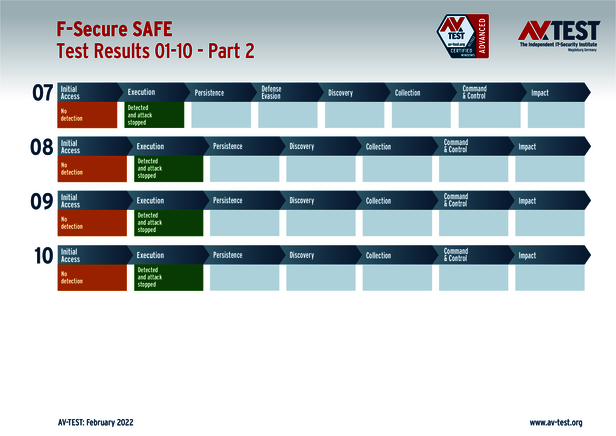

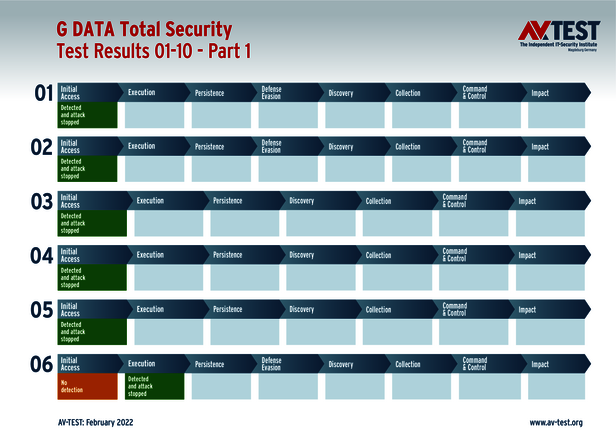

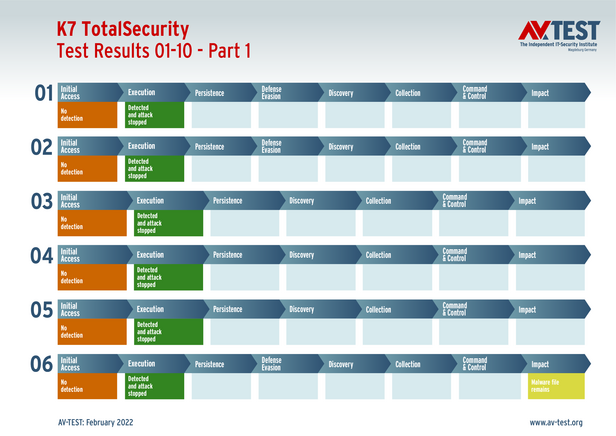

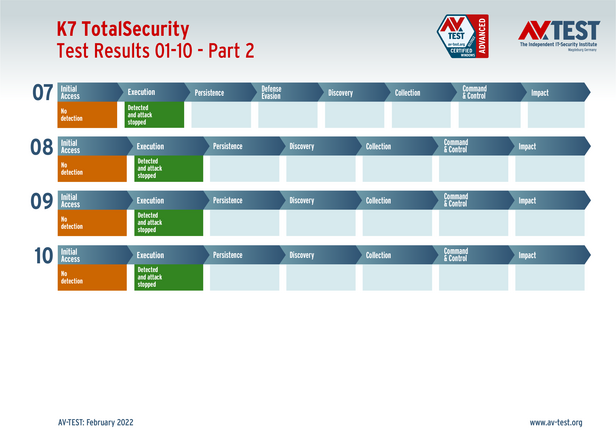

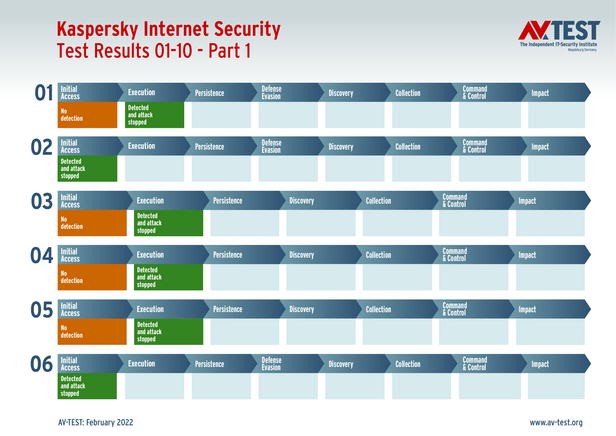

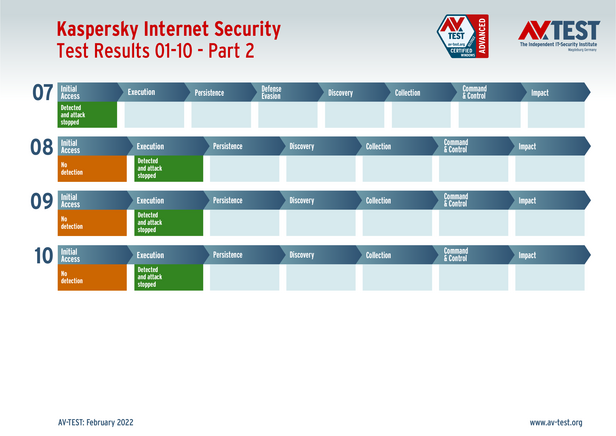

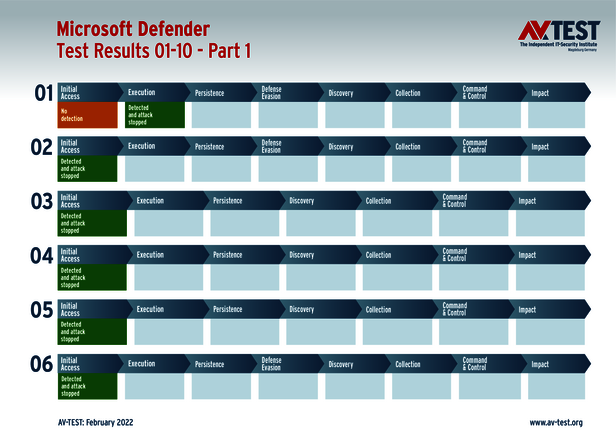

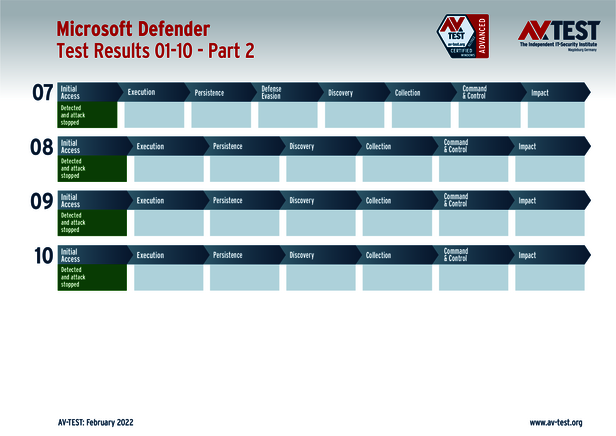

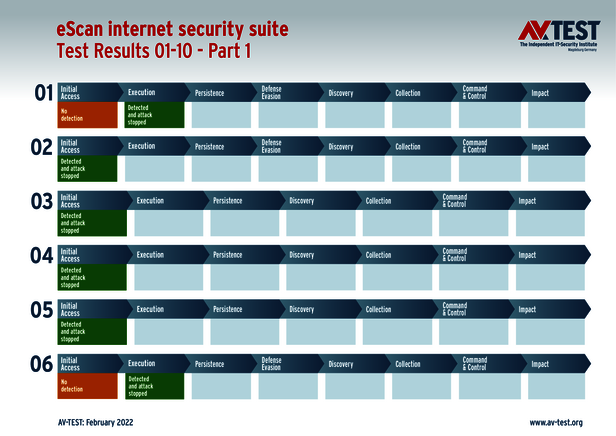

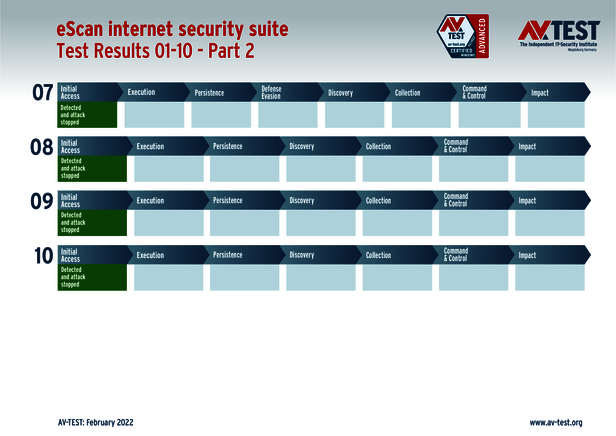

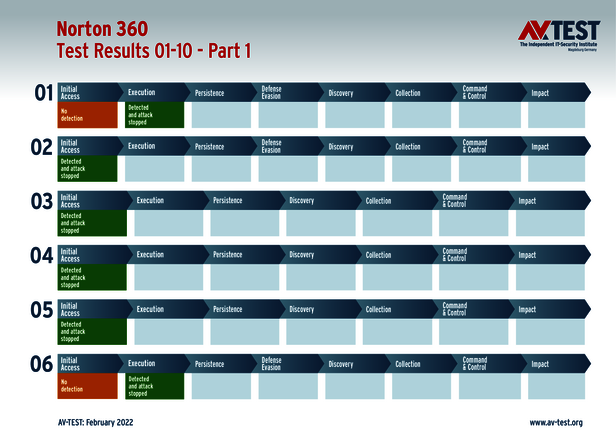

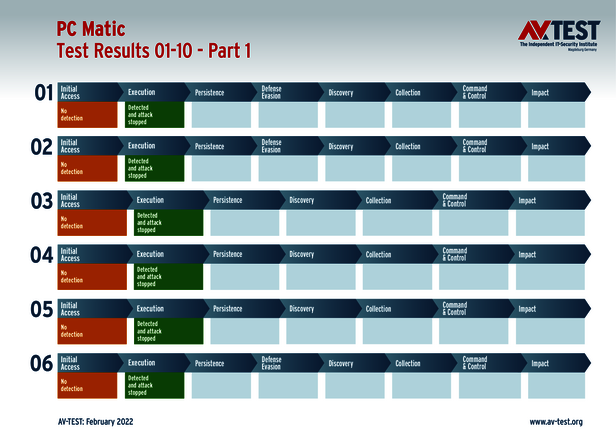

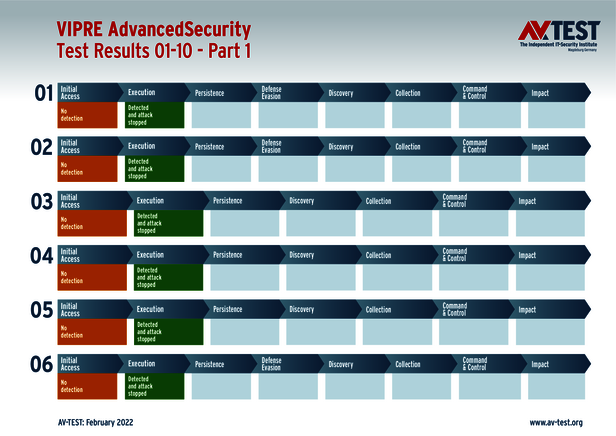

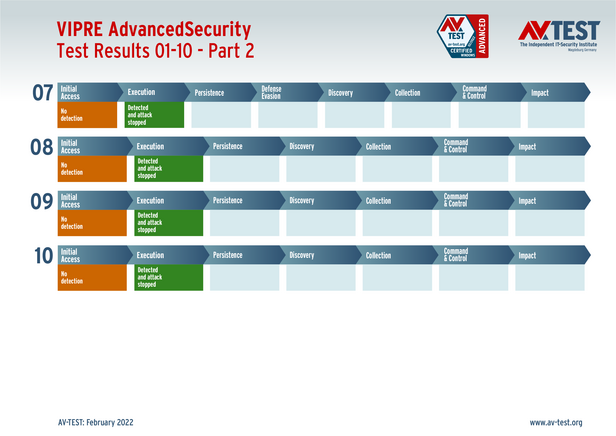

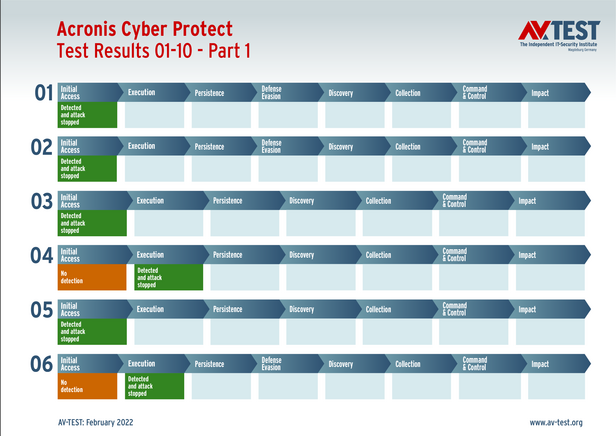

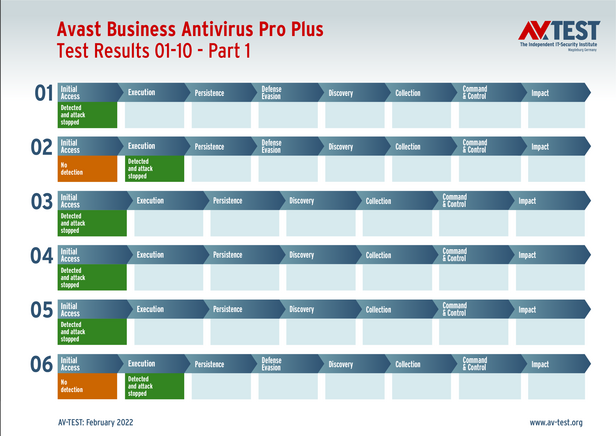

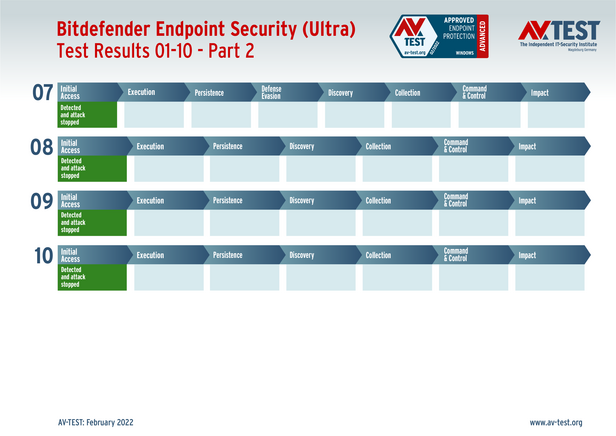

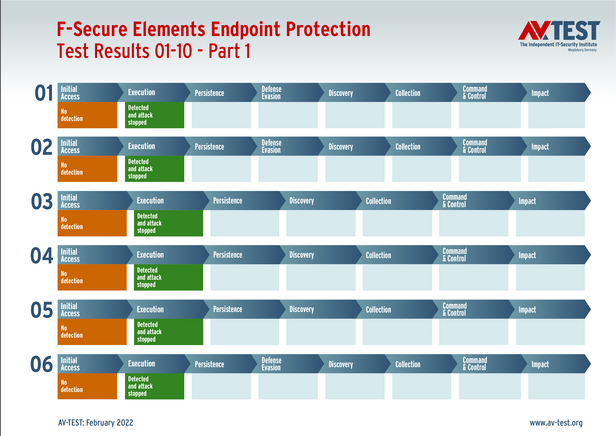

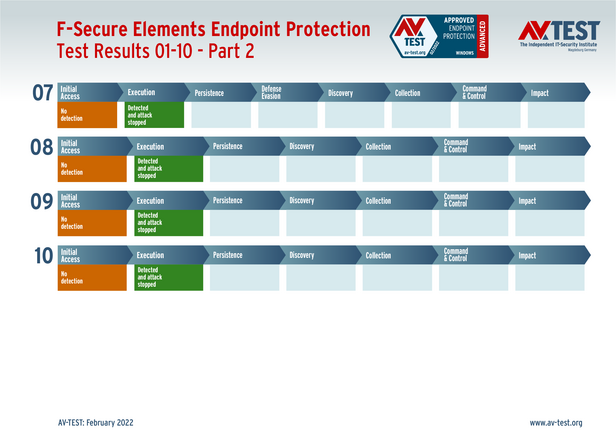

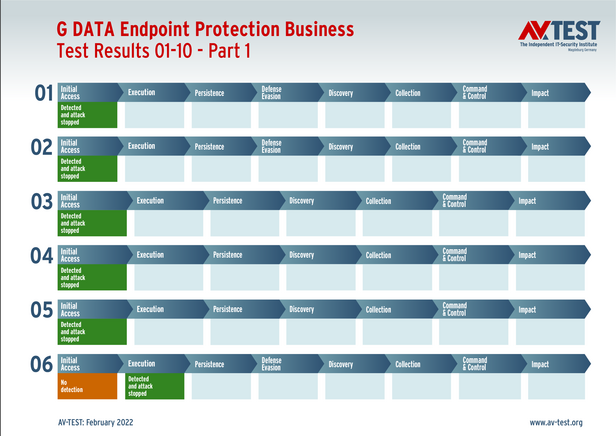

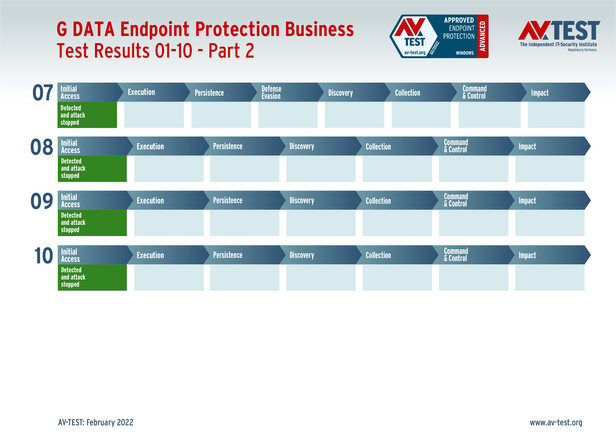

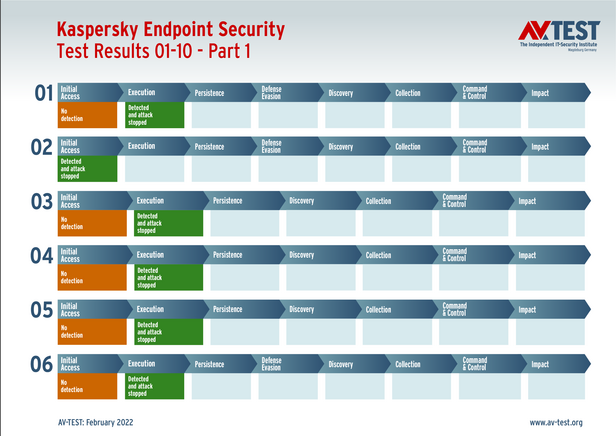

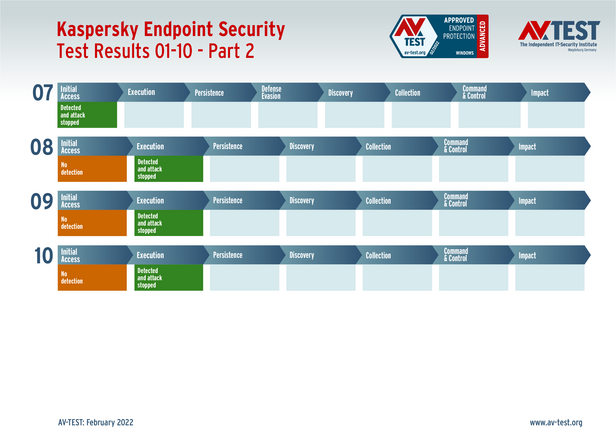

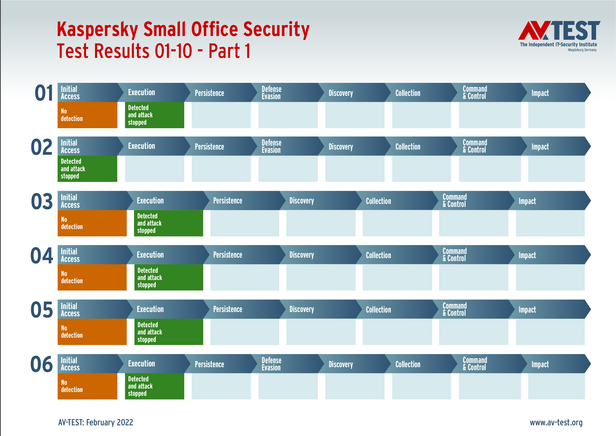

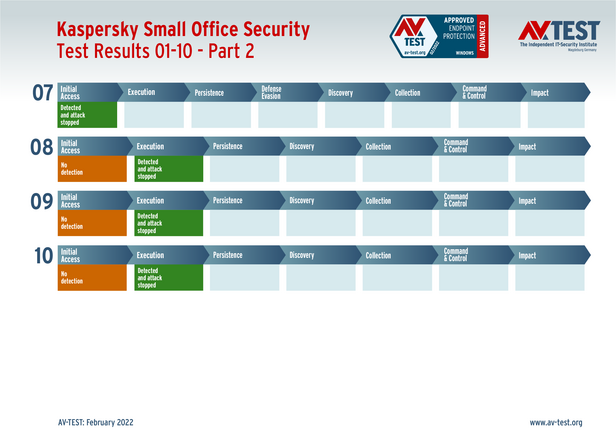

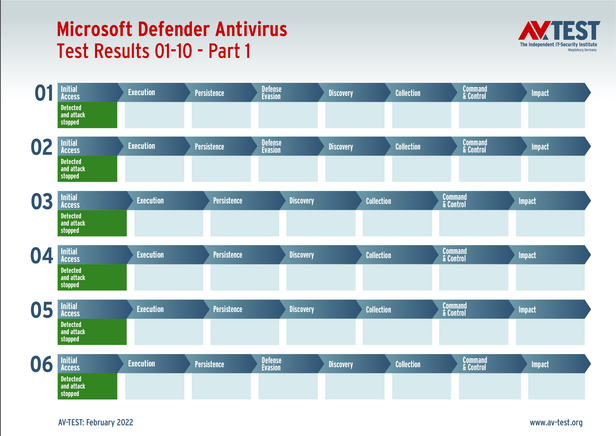

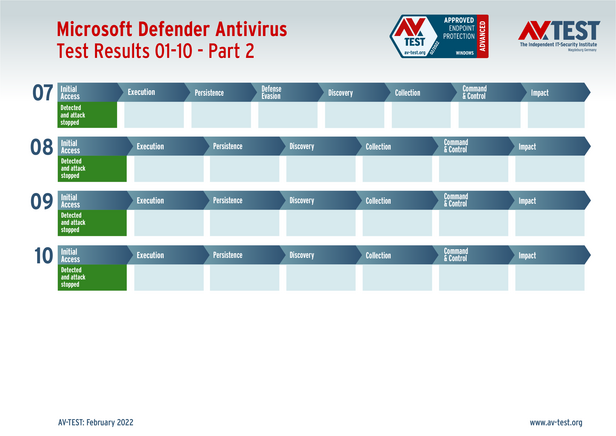

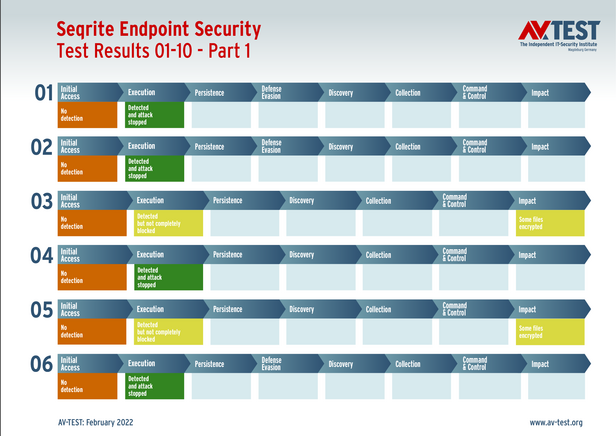

Tous les produits doivent faire leurs preuves face à des ransomwares dans 10 scénarios réels sous Windows 10. Pour cela, on utilise par exemple des fichiers avec des programmes malveillants dissimulés, des fichiers PowerPoint avec des scripts ou des fichiers HTML avec des contenus dangereux. Les 10 graphiques correspondant aux « scénarios de test » énumèrent le type d’attaque et chacune des étapes. Le laboratoire indique même les définitions dans les codes techniques MITRE ATT&CK. Si vous êtes intéressé, le laboratoire explique précisément les différentes étapes techniques d’un test Advanced Threat Protection dans l’article déjà publié : Nouvelles défenses : des solutions EPP et EDR contre les attaques ATP et les rançongiciels sur le banc d'essai.

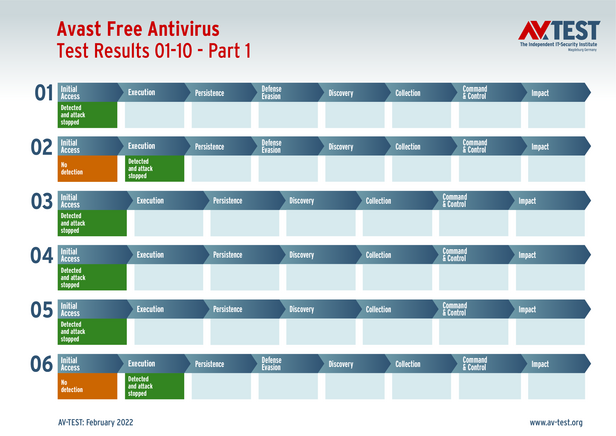

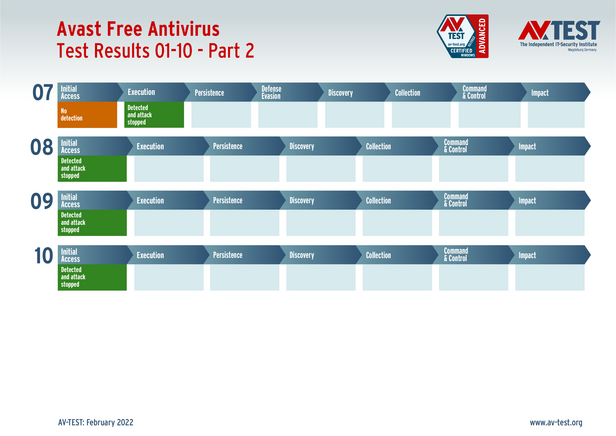

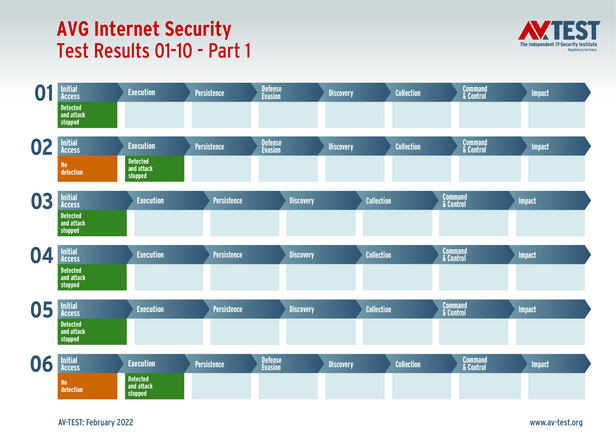

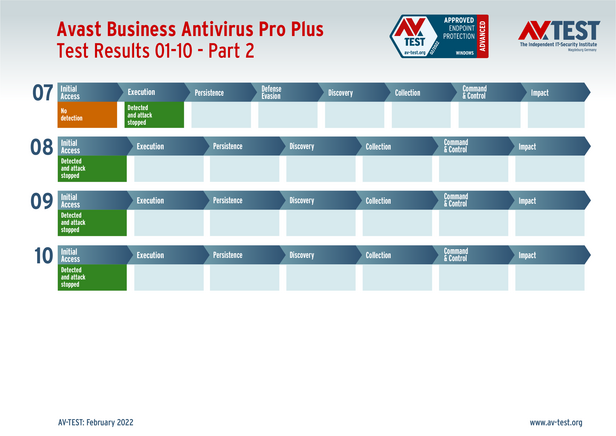

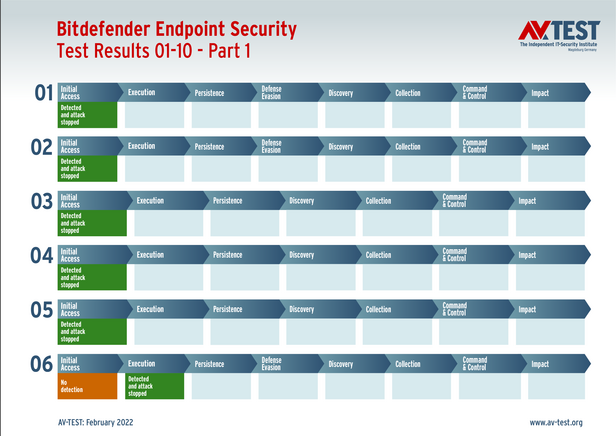

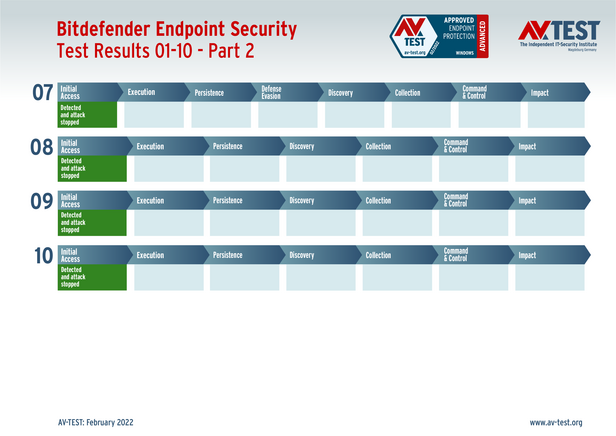

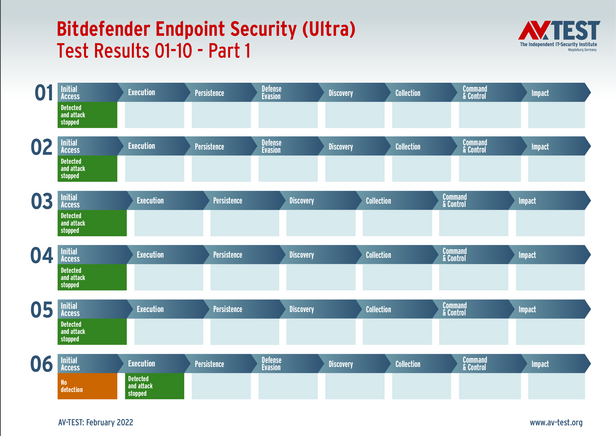

Ransomware – la menace numéro 1

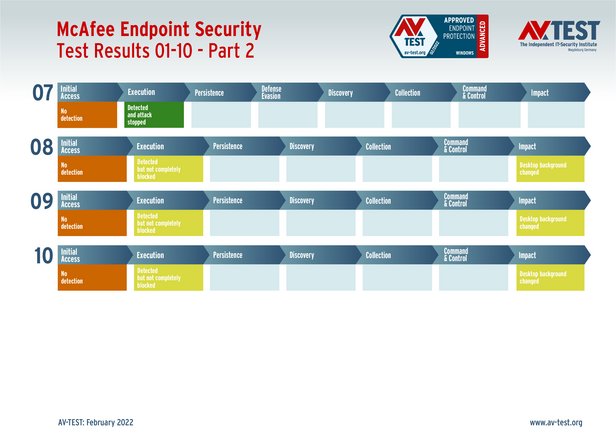

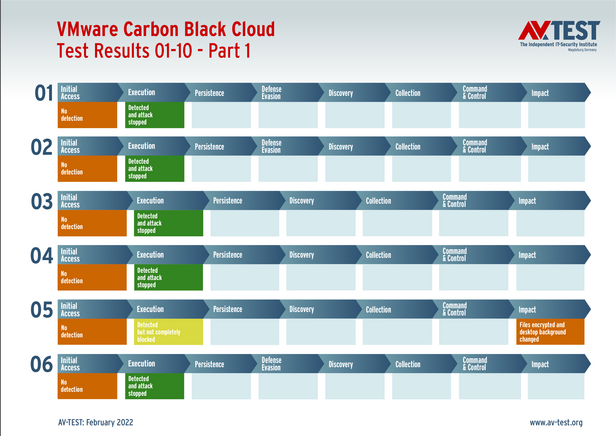

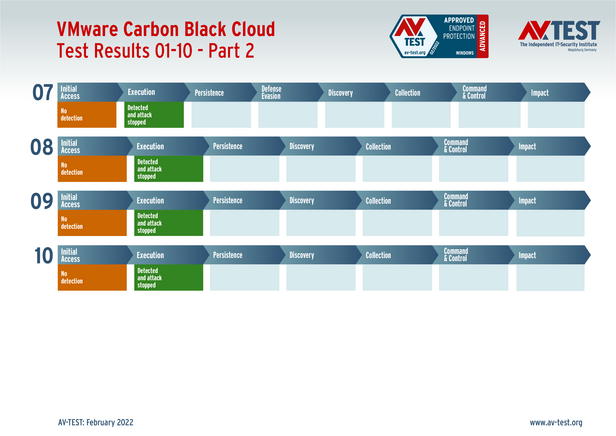

Une attaque au ransomware, ce n’est pas simplement tout noir ou tout blanc, réussi ou échoué. Avec le test Advanced Threat Protection d’AV-TEST on comprend rapidement ce que cela signifie. Car lorsqu’un ransomware est détecté par un produit de protection, cela ne veut pas dire que son exécution va être totalement stoppée. De la même manière, la non-détection d'un ransomware au départ ne signifie pas que son exécution ne sera pas empêchée lors des étapes ultérieures. Pour comprendre plus facilement les techniques d’une attaque et de sa défense, le test Advanced Threat Protection explique chaque étape d’un scénario d’attaque avec un exemplaire d’un programme malveillant. Suivant le modèle d’un graphique de la matrice MITRE ATT&CK, chaque étape est visualisée par une brève explication et une couleur. Si le départ d’une attaque (initial access ou execution) est stoppé, le champ est marqué en vert et l’attaque est considérée comme contrée. Plus le marquage du champ en vert intervient tôt, mieux c’est. Si un champ reste orange, cela signifie que l’étape du test n’a pas été détectée (no detection). Un champ jaune signalise que le point n’a été détecté ou bloqué que partiellement.

Si on trouve un champ orange en bas de la série de graphiques, cela signifie que l’attaque n’a pas été détectée, si on trouve un champ jaune, le point n’a été que partiellement détecté. Dans le cas d’un ransomware, cela signifie que certains fichiers ont été cryptés, mais pas tous (some files encrypted). Si le dernier champ est orange, tout a été crypté (files encrypted).

Si un produit est parvenu à tout détecter et à tout bloquer, il obtient le nombre maximal de points pour le score de protection. Ce maximum peut varier d’un test à l’autre. Dans ce test, les produits peuvent totaliser jusqu’à 4 points. Ainsi, un produit peut obtenir dans le tableau récapitulatif final jusqu’à 40 points dans 10 scénarios. Mais il y a souvent des détections partielles qui sont marquées en jaune. Ainsi, 10 attaques sont certes identifiées, mais les 40 points pour une défense complète ne seront pas attribués.

Scénarios de test

Tous les scénarios d’attaque sont documentés selon la norme de la base de données MITRE ATT&CK. Les différentes sous-rubriques, par ex.« T1059.001 », correspondent dans la base de données Mitre à « Techniques » sous le point 1059.001 « Command and Scripting Interpreter: PowerShell ». Ainsi, chaque étape du test est définie entre les spécialistes et peut être mieux retracée.

Particuliers : test d’attaques réelles avec ransomware

Dans le test actuel, 12 produits pour utilisateurs finaux se soumettent aux épreuves des experts en laboratoire : Avast, AVG, Bitdefender, F-Secure, G DATA, K7 Computing, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic et VIPRE Security.

Tous les produits doivent faire leurs preuves dans 10 scénarios, avec différentes voies d’attaques. Dans toutes les attaques, l’utilisateur reçoit un e-mail avec un fichier attaché. Dans tous les cas, ce fichier est dangereux : il contient par exemple des PowerPoints infectés, des scripts ou des archives compressées avec des programmes malveillants. Le test montre que tous les produits détectent les attaquants dès les premières étapes (initial access ou execution). 11 suites sur 12 mettent fin à l’exécution de l’attaque à ce stade et obtiennent ainsi la note maximale de 40 points. Seul K7 Computing a un problème : l’attaque est certes détectée, mais par la suite, l’attaquant parvient à créer un fichier au scénario n°6. Même si celui-ci est inoffensif, cela lui coûte 0,5 point.

Le résultat final du test pour les produits pour particuliers présente 11 produits ayant atteint le score total de 40 points et 39,5 points pour K7 Computing. Tous les produits ayant totalisé au minimum 75 pour cent (soit 30 points) des 40 points maximum du score de protection, ils obtiennent tous le certificat « Advanced Certified ».

Entreprises : test d’attaques réelles avec ransomware

Le laboratoire teste 14 solutions de protection pour les réseaux d’entreprise dans 10 scénarios en conditions réelles avec ransomware. Les produits des fabricants suivants ont participé au test : Acronis, Avast, Bitdefender (deux versions), Comodo, F-Secure, G DATA, Kaspersky (deux versions), Microsoft, Seqrite, Symantec, Trellix et VMware.

Lors de ce test également, 10 scénarios définis sont utilisés. La première voie d’attaque est un e-mail contenant un fichier contaminé. Les pièces jointes contiennent toujours de dangereux attaquants, par exemple sous la forme de fichiers Office avec des scripts qui exécutent ensuite d'autres étapes, par exemple via PowerShell.

Lors du test, tous les produits sans exception ont détecté les attaquants dès les premières étapes (initial access ou execution). Toutefois, l'attaque n'est détectée et complètement bloquée que par 10 produits sur 14. Les 4 produits de Symantec, Seqrite, VMware et Trellix ont laissé l’attaque se poursuivre.

Dans le cas de Symantec et Seqrite, certains fichiers ont été cryptés dans les étapes finales. C’est également le cas une fois avec VMware, mais en plus, le fichier de fond d’écran du bureau a été modifié. Ceci indique généralement une attaque du groupe de ransomware.

Trellix a le même problème que VMware – mais le fond d’écran du bureau a été modifié pas moins de 7 fois. Même si le fichier est inoffensif, ceci coûte points dans chacun des cas.

Résultat final : 10 solutions de sécurité pour entreprises totalisent les 40 points, suivies de Symantec qui obtient 39,5 points, Seqrite et VMware 39 points chacun et Trellix 36,5 points.

Tous les produits pour entreprises se voient attribuer le certificat « Advanced Approved Endpoint Protection », puisqu’ils atteignent 75 pour cent (30 points) des 40 points maximum du score de protection. Acronis est le seul à ne pas obtenir de certificat. Il a certes réussi le test sans erreur, mais seuls les produits qui sont certifiés lors des tests mensuels réguliers et qui remplissent les critères ici obtiennent le certificat.

Quand même les ransomwares n’ont aucune chance

Comme le montre ce test, la seule détection d’un programme malveillant n’est pas la seule tâche qu’une solution de protection doit accomplir. Il faut toutefois reconnaître que les différents produits de protection pour utilisateurs privés et entreprises n'ont pas commis d'erreurs graves au point de crypter des systèmes entiers.

Pourtant, dans les scénarios réels, les solutions de sécurité devraient détecter les ransomwares cachés de manière infaillible. Beaucoup de produits ont prouvé dans ce test que cela peut fonctionner. Du côté des suites pour utilisateurs privés, presque toutes ont accompli leur mission sans faille et totalisent le maximum de 40 points. Seul K7 commet une petite erreur, heureusement sans conséquence.

Du côté des suites pour entreprises, 10 produits sur les 14 testés montrent qu’ils fonctionnent sans faille, offrant aux entreprises un niveau de protection élevé. Les erreurs commises par Symantec, Seqrite, VMware et Trellix coûtent certes de précieux points aux fabricants, mais au moins les erreurs ne sont pas suffisamment graves pour permettre à un ransomware de mener à bien son œuvre destructrice.