26 Security-Lösungen im Advanced Threat Protection-Test gegen Ransomware

Im Test mit realen Angriffsszenarien zeigen 26 Schutzlösungen für private Nutzer und Unternehmen ihre Leistung. In der Reihe der Advanced Threat Protection-Tests untersucht das Labor, wie gut die Produkte gegen Ransomware schützen. Dabei wird jeder Angriffsschritt der Malware protokolliert und bewertet, bis hin zu einer Verschlüsselung. Viele Lösungen halten, was sie versprechen: sie bieten Schutz gegen Ransomware. Aber nicht alle Lösungen liefern eine Glanzleistung.

Ransomware ist wohl die Pest des 21. Jahrhunderts. Die Meldungen in den Medien zu teilweisen oder ganz erfolgreichen Attacken wollen gar nicht mehr abreißen. Dass dieses Gefühl nicht trügt, zeigt auch die interessante Sophos-Studie „The State of Ransomware 2022“. Eine der ersten Kernaussagen der Studie ist „Lösegeldangriffe sind häufiger – 66 % der befragten Unternehmen wurden im Jahr 2021 von Ransomware getroffen, gegenüber 37 % im Jahr 2020“.

26 Produkte im Advanced Threat Protection-Test

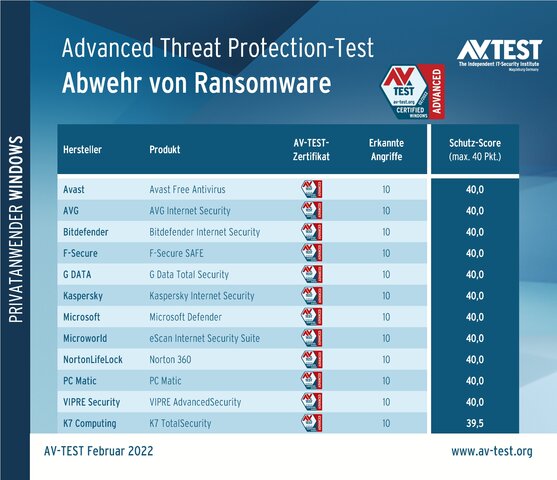

Die Advanced Threat Protection-Tests liefern eine gewichtige Erkenntnis für Hersteller und Nutzer, wie sicher ein Produkt in realen Szenarien gegen Ransomware schützt. An dem Test nehmen 12 Endanwender-Produkte und 14 Schutzlösungen für Unternehmen teil. Die Hersteller der Endanwender-Produkte sind: Avast, AVG, Bitdefender, F-Secure, G DATA, K7 Computing, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic und VIPRE Security.

Bei den Lösungen für Unternehmen stellen sich Produkte dieser Hersteller: Acronis, Avast, Bitdefender (zwei Versionen), Comodo, F-Secure, G DATA, Kaspersky (zwei Versionen), Microsoft, Seqrite, Symantec, Trellix und VMware.

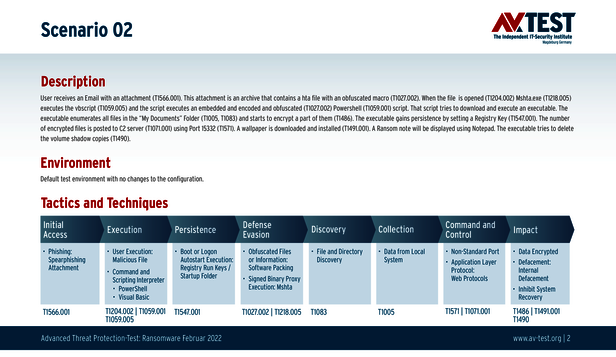

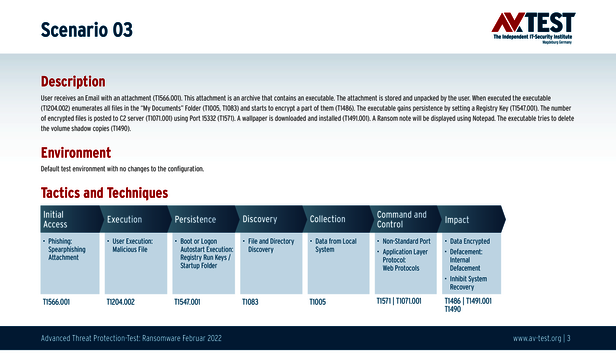

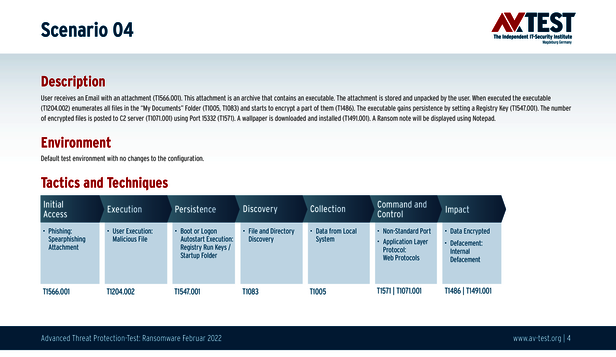

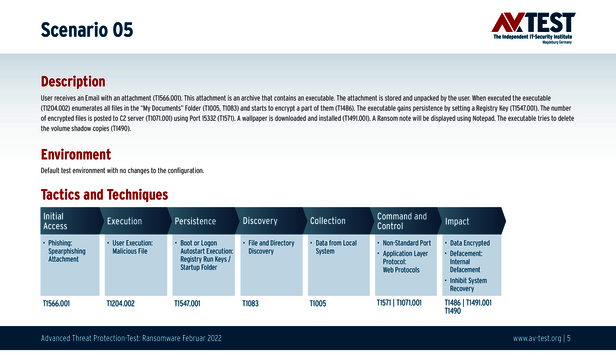

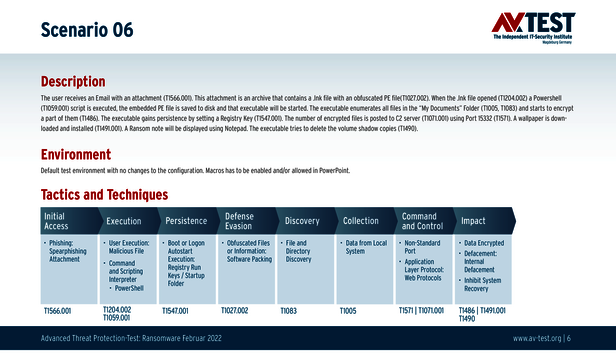

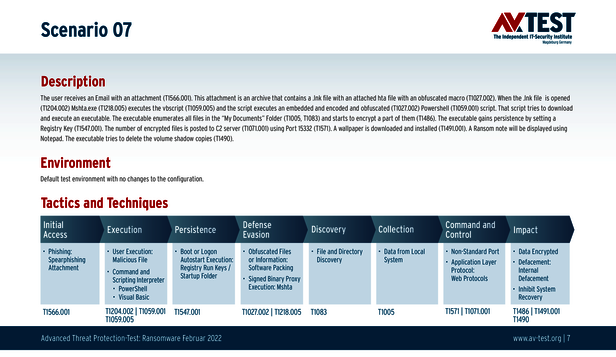

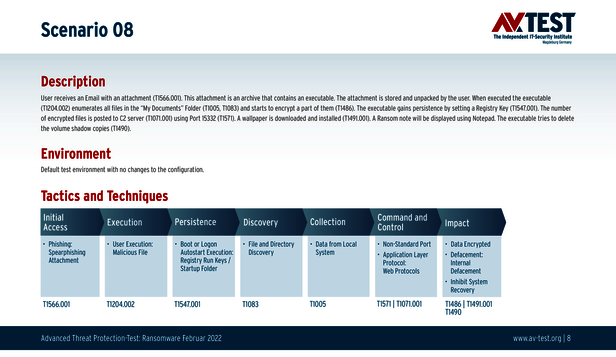

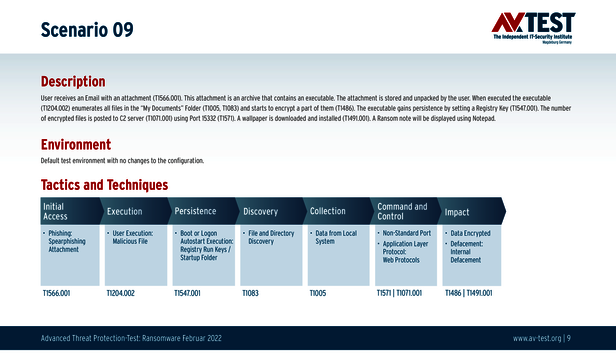

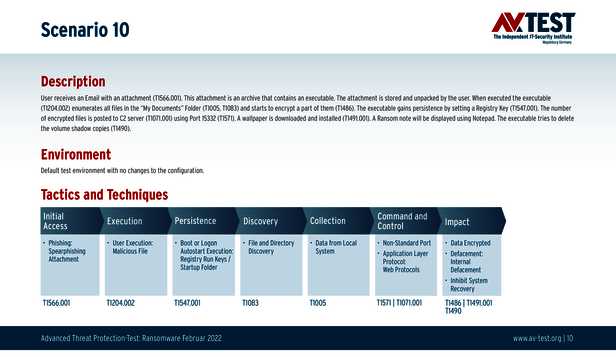

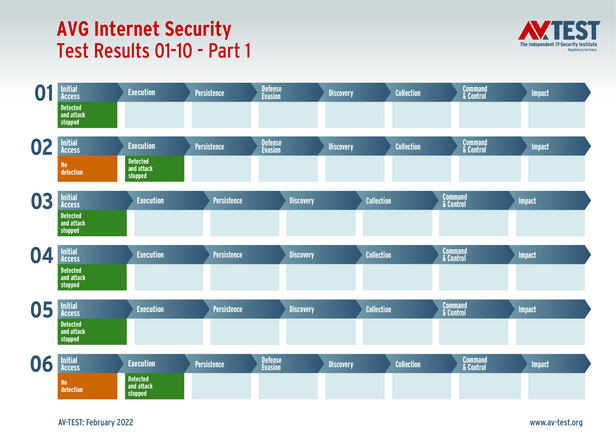

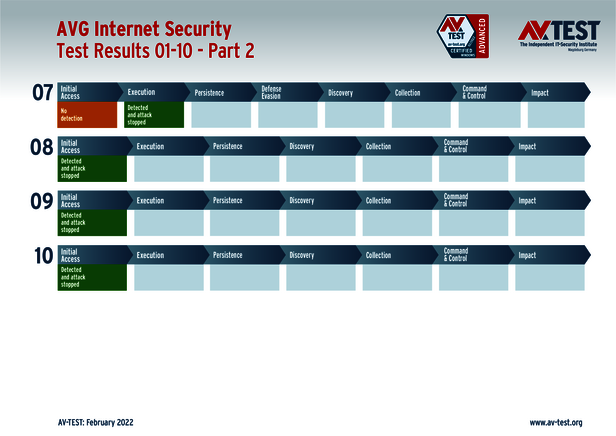

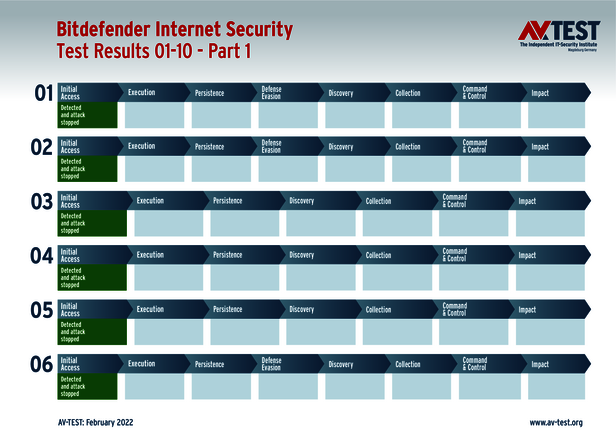

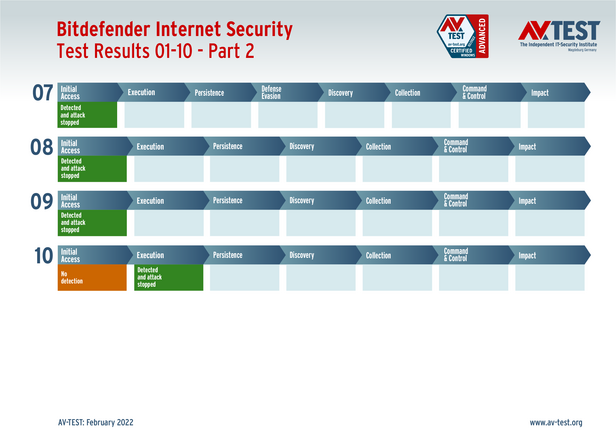

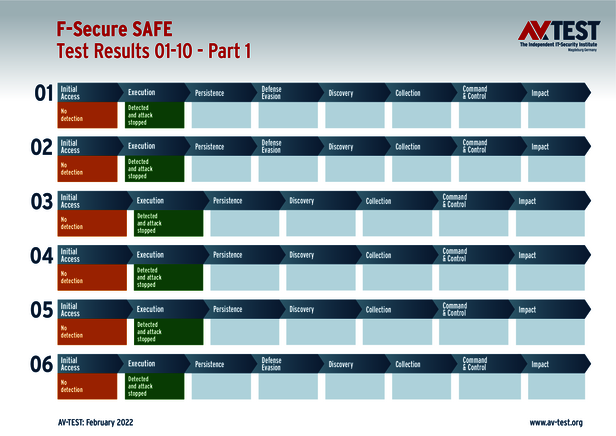

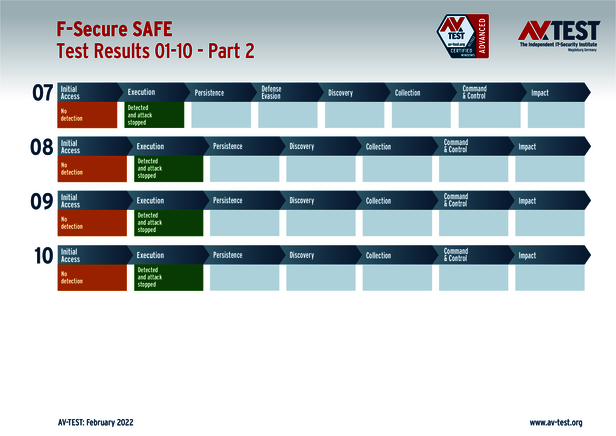

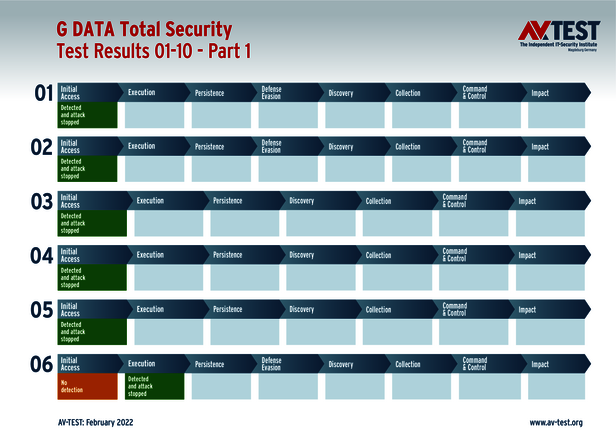

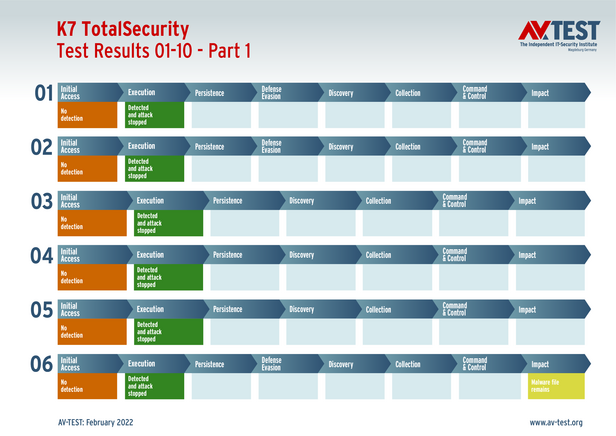

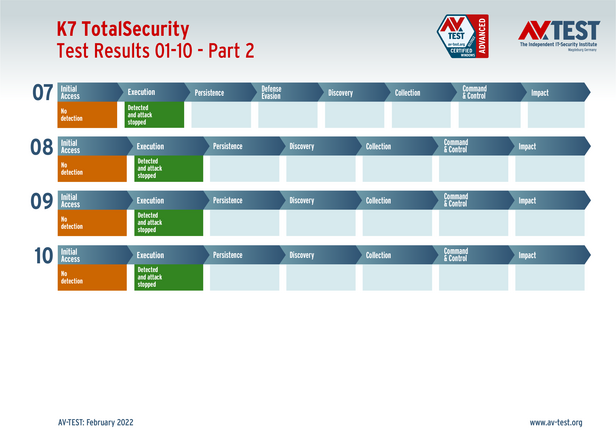

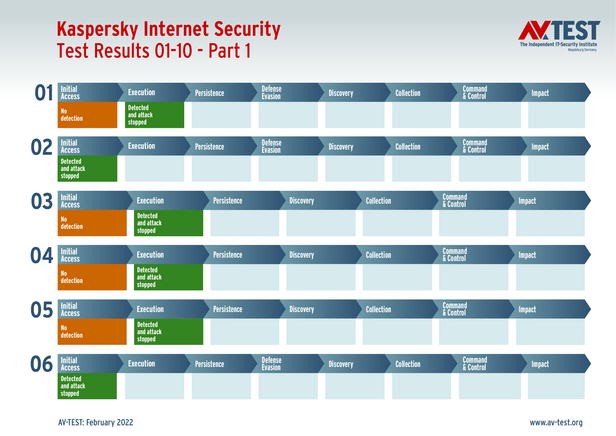

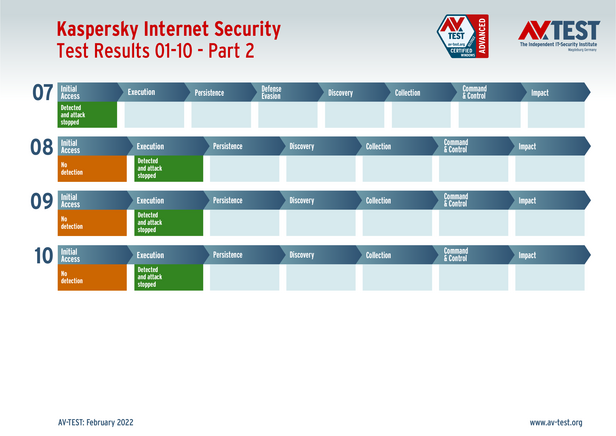

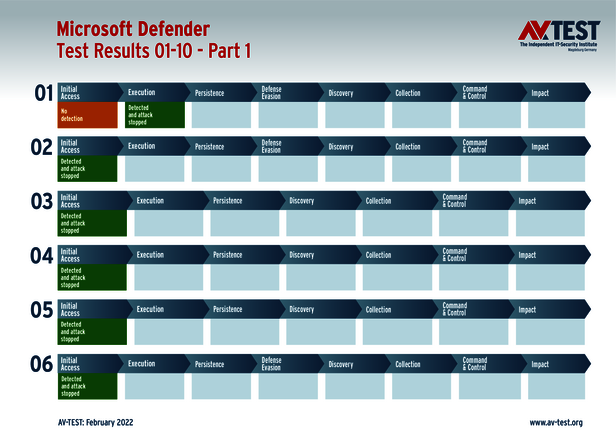

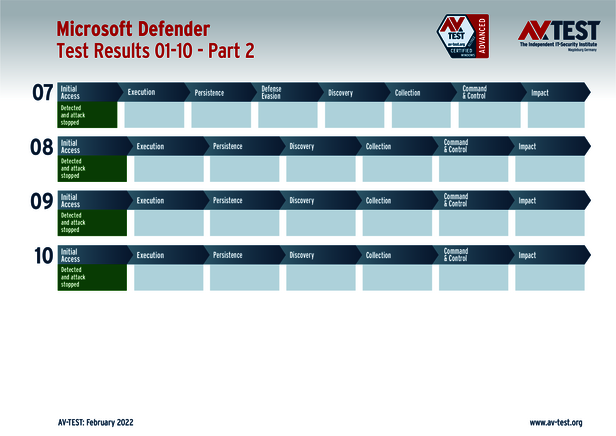

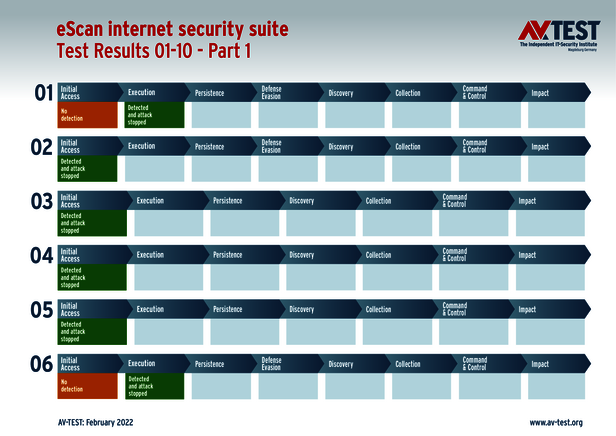

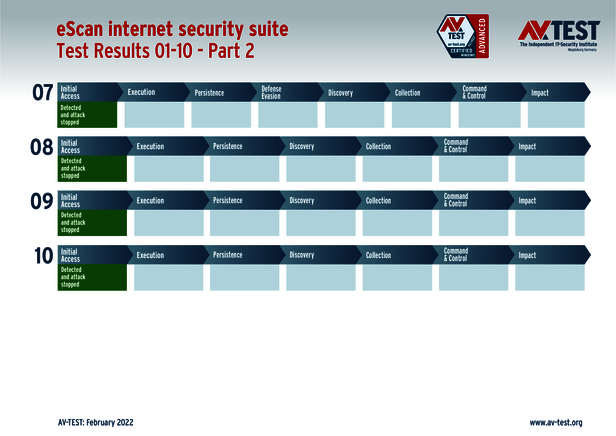

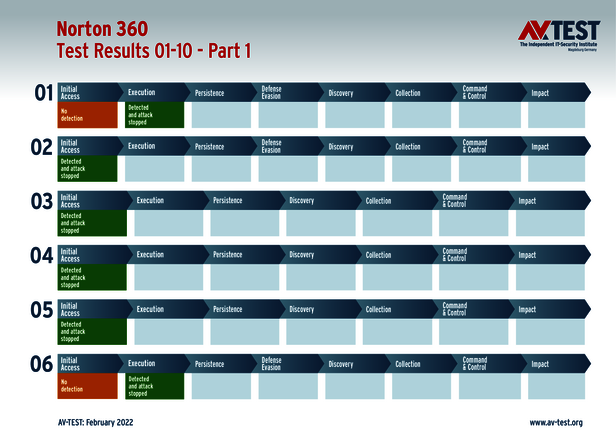

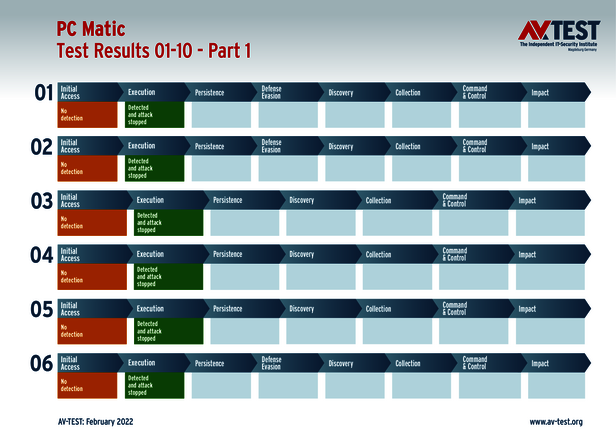

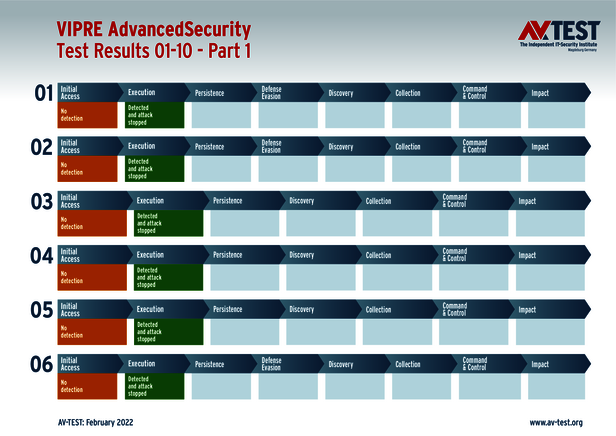

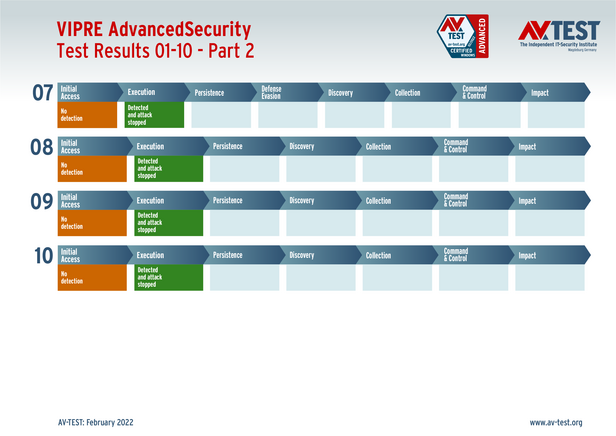

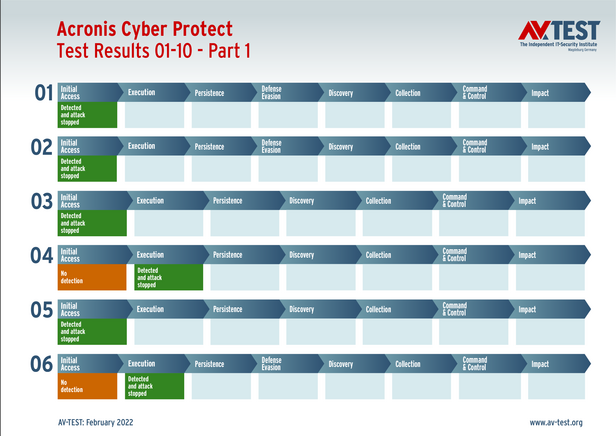

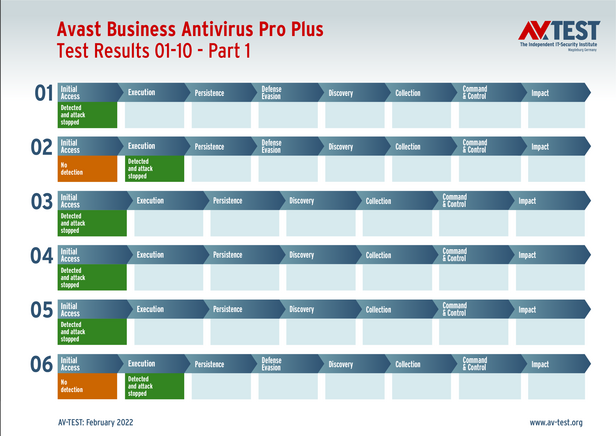

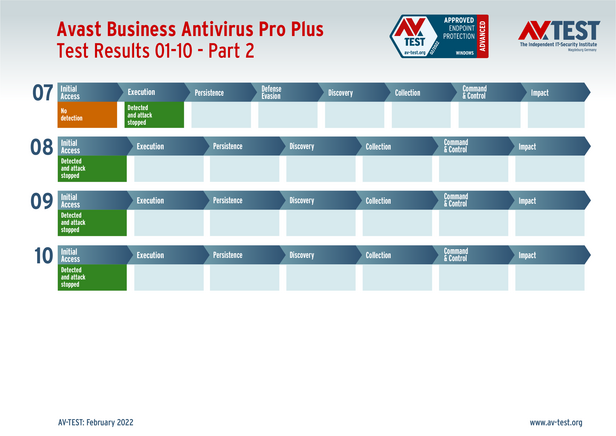

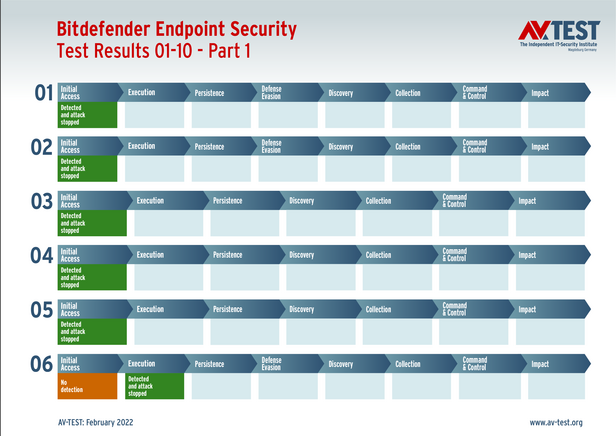

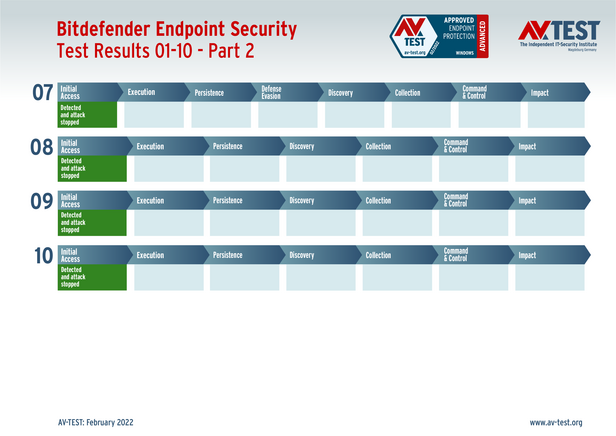

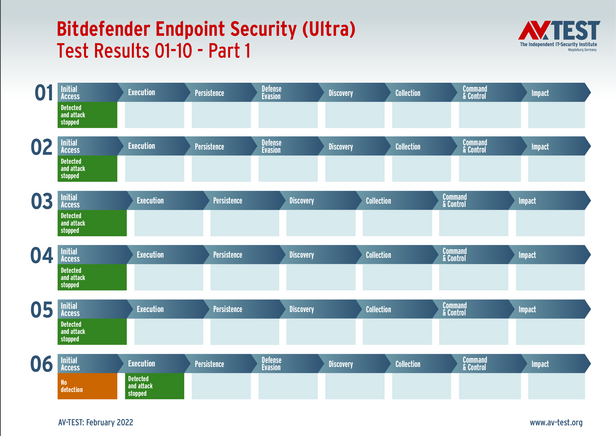

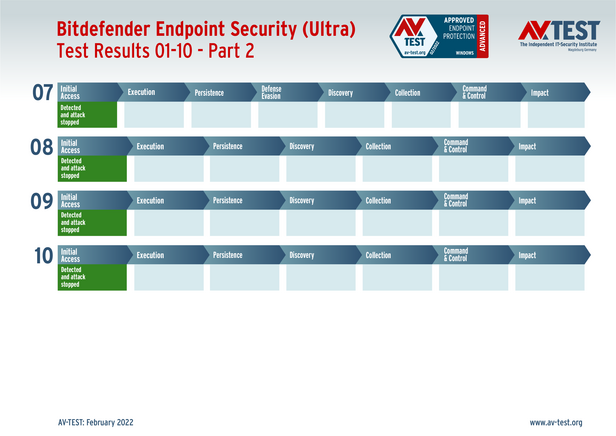

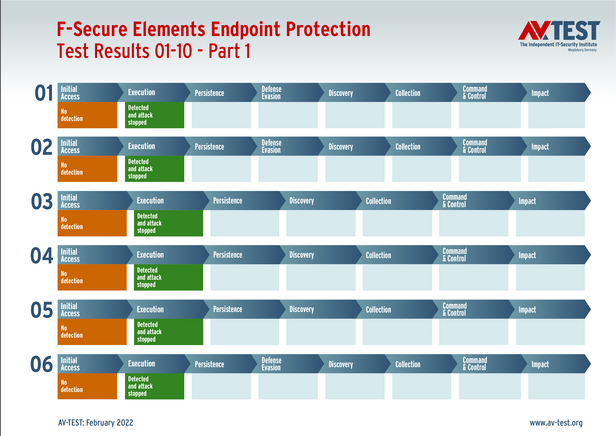

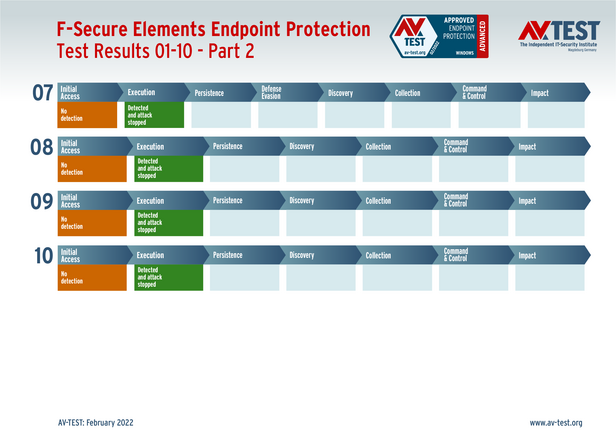

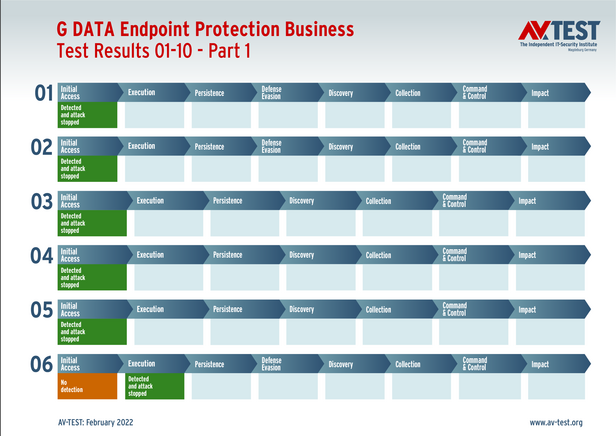

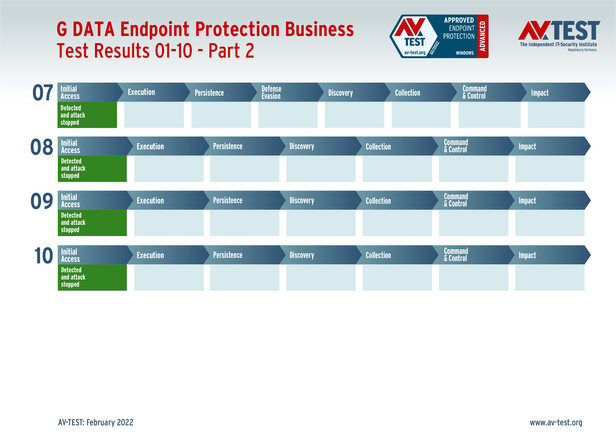

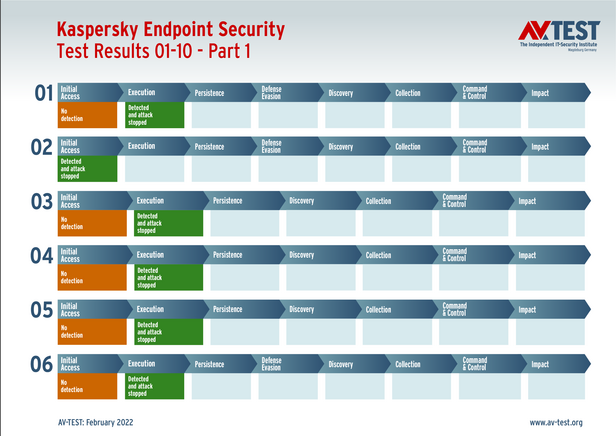

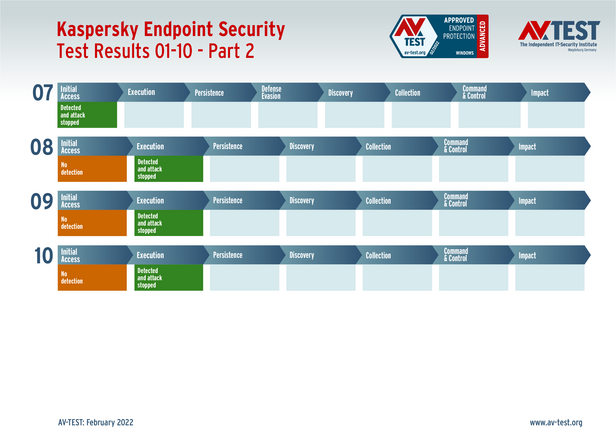

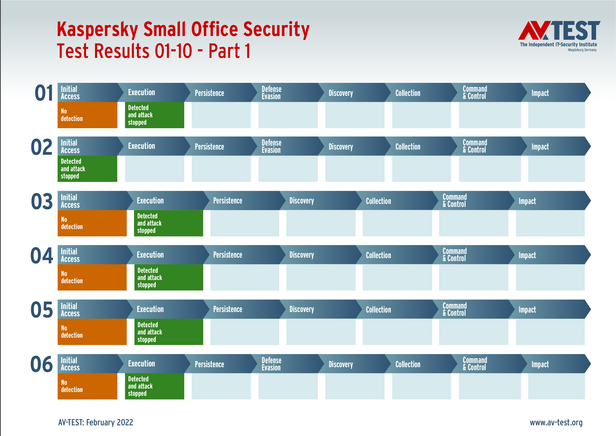

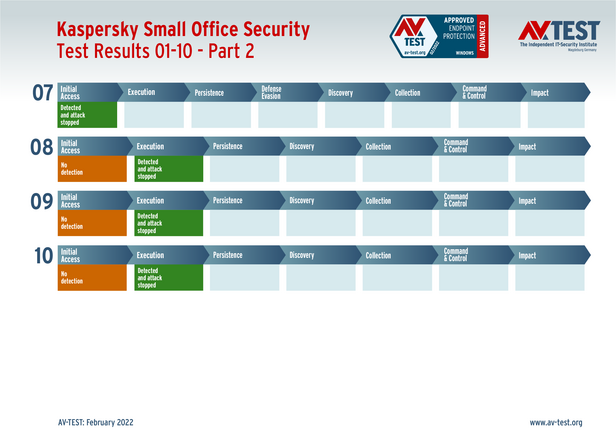

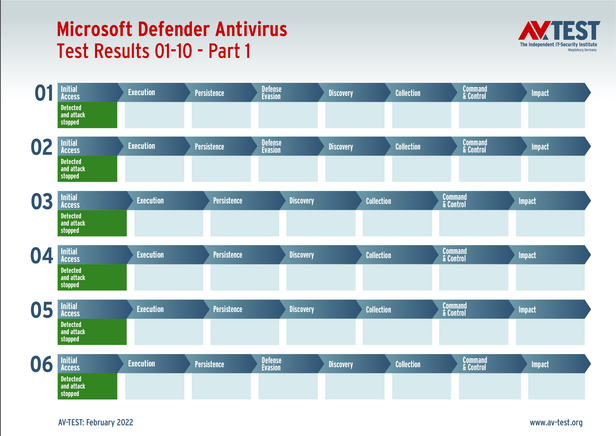

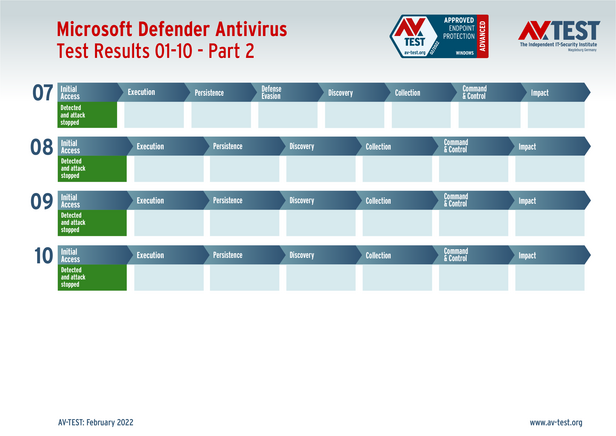

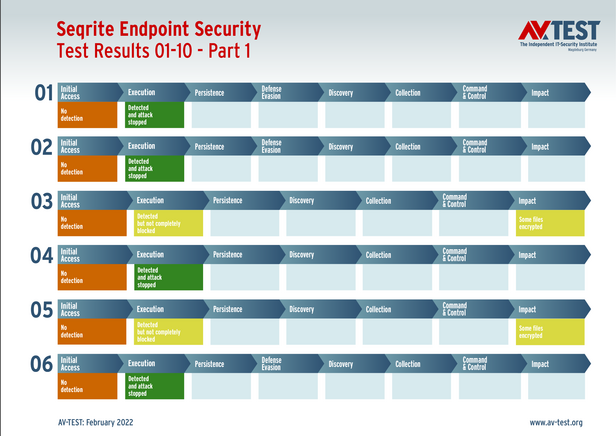

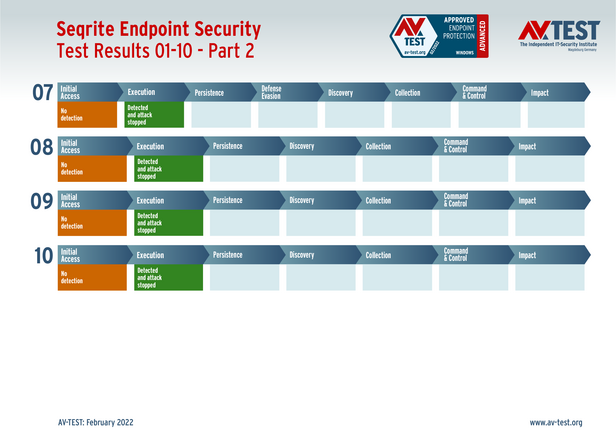

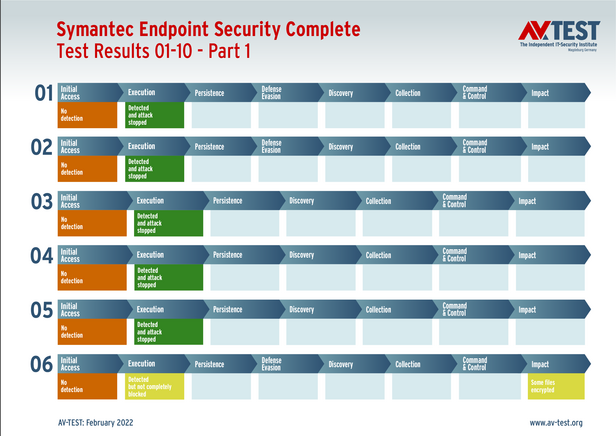

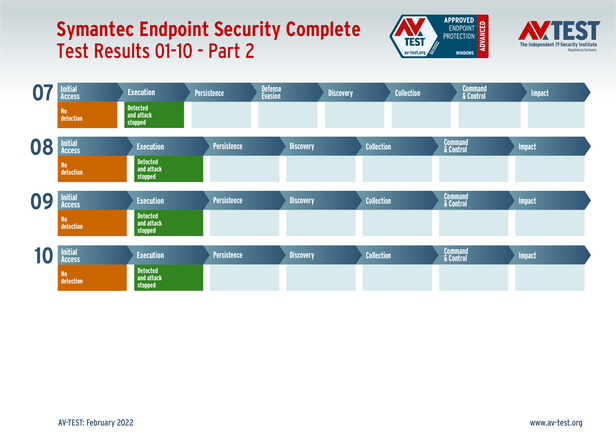

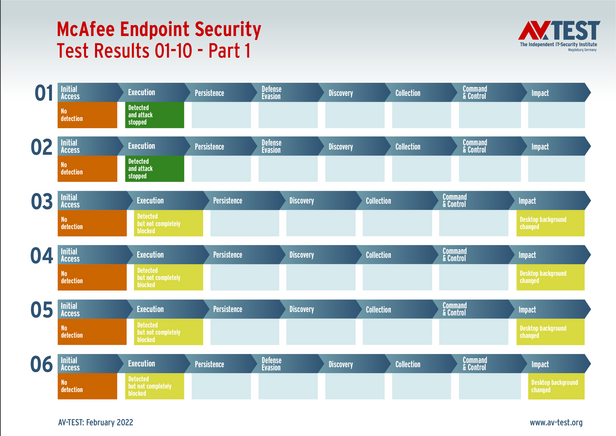

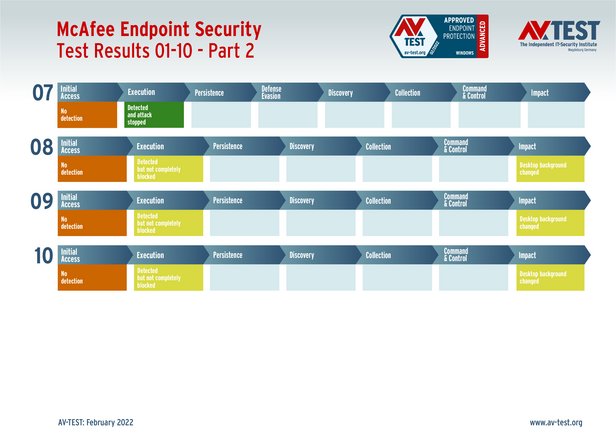

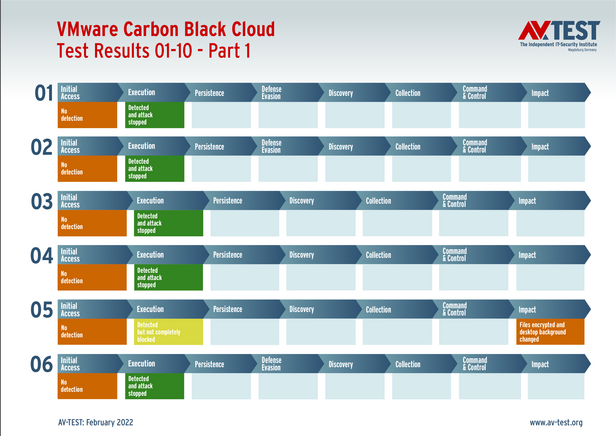

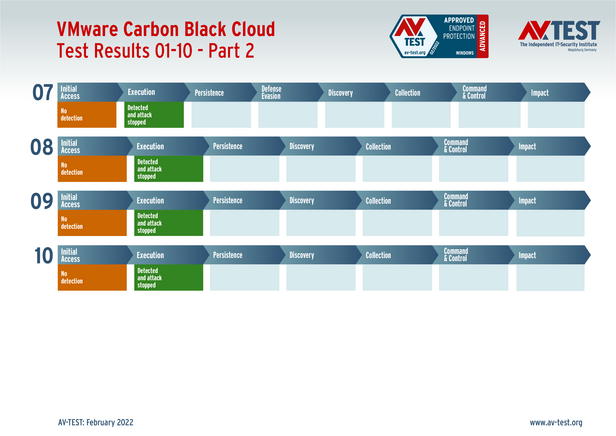

Alle Produkte müssen in 10 realen Szenarien unter Windows 10 gegen Ransomware bestehen. Dabei kommen zum Beispiel Dateien mit versteckter Malware in Archiven, Powerpoint-Dateien mit Scripten oder HTML-Dateien mit gefährlichen Inhalten zum Einsatz. Die 10 Grafiken zu den „Testszenarien“ listen die Art des Angriffs und jeden Schritt dazu auf. Dabei gibt das Labor sogar die Definitionen in MITRE ATT&CK Technikcodes an. Die genauen technischen Schritte eines Advanced Threat Protection-Tests erklärt das Labor für Interessierte auch in dem bereits erschienen Artikel Neue Abwehrkräfte: EPPs und EDRs im Test gegen APT- und Ransomware-Attacken.

Ransomware – die größte Bedrohung

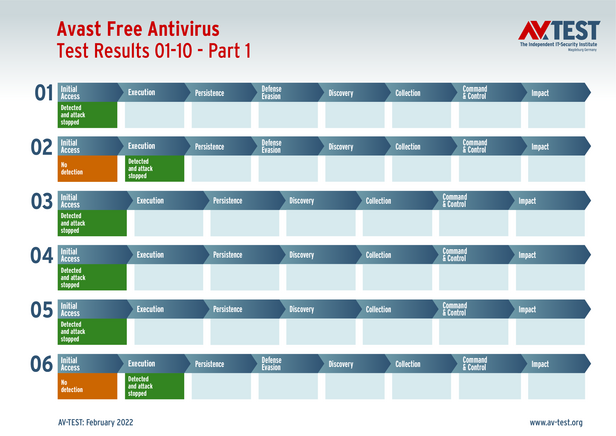

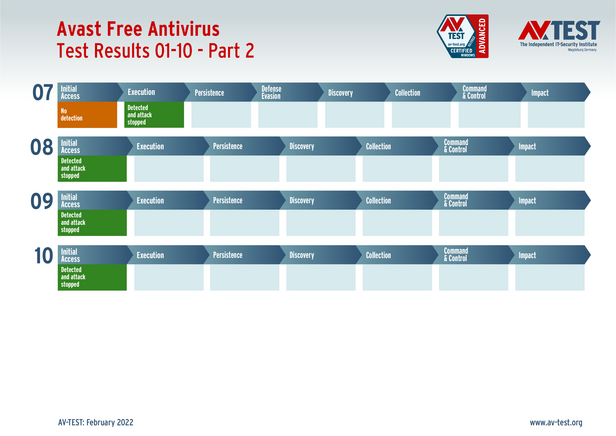

Eine Attacke durch Ransomware ist aber nicht einfach schwarz oder weiß – erfolgreich oder nicht erfolgreich. Der Advanced Threat Protection-Test von AV-TEST zeigt schnell, was damit gemeint ist. Denn wenn eine Ransomware von einem Schutzprodukt erkannt wird, heißt das nicht, dass deren Ausführung komplett unterbunden wird. Genauso wenig bedeutet eine Nicht-Erkennung einer Ransomware zu Beginn, dass deren Ausführung in späteren Schritten nicht verhindert wird. Um die Techniken eines Angriffs und dessen Abwehr leichter zu verstehen, erklärt der Advanced Threat Protection-Test jeden Schritt eines Angriffsszenario mit einem Malware-Exemplar. Nach dem Muster einer MITRE ATT&CK-Matrix-Grafik wird jeder Schritt durch eine kurze Erklärung und eine Farbe visualisiert. Wird der Anfang einer Attacke (initial access oder execution) abgewehrt, wird das Feld grün und der Angriff gilt als erfolgreich verhindert. Je früher also ein grünes Feld zu sehen ist, umso besser. Bleibt ein Feld orange, gilt der Punkt als nicht erkannt (no detection). Ein gelbes Feld signalisiert, dass der Punkt nur zum Teil erkannt oder blockiert wird.

Steht am Ende der gesamten Grafikreihe ein oranges Feld, gilt die Attacke als nicht erkannt, steht dort ein gelbes Feld, gilt der Punkt nur als teilerkannt. Bei einer Ransomware bedeutet das, dass einige, aber nicht alle Dateien verschlüsselt wurden (some files encrypted). Ist das letzte Feld orange, dann wurde alles verschlüsselt (files encrypted).

Wird alles erkannt und abgewehrt, erhält ein Produkt die maximalen Punkte für den Schutz-Score. Dessen Maximum kann von Test zu Test variieren. In diesem Test sind es bis zu 4 Punkte. Somit kann ein Produkt in der finalen Übersichtstabelle in 10 Szenarien bis zu 40 Punkte erreichen. Oft gibt es aber Teilerkennungen, die gelb markiert sind. Damit sind zwar 10 Angriffe erkannt, aber es gibt nicht die volle Punktzahl für eine komplette Abwehr.

Testszenarien

Alle Angriffs-Szenarien sind dokumentiert nach dem Standard der MITRE ATT&CK-Datenbank. Die einzelnen Unterpunkte, z.B. „T1059.001“ stehen in der MITRE-Datenbank für „Techniques“ unter 1059.001 „Command and Scripting Interpreter: PowerShell“. Jeder Testschritt ist so unter Fachleuten definiert und lässt sich nachvollziehen.

Privatanwender: Live-Attack-Test mit Ransomware

Im aktuellen Test stellen sich 12 Endanwenderprodukte den Prüfungen der Experten im Labor: Avast, AVG, Bitdefender, F-Secure, G DATA, K7 Computing, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic und VIPRE Security.

Alle Produkte müssen sich in den 10 Szenarien mit verschiedenen Angriffswegen behaupten. Bei allen Angriffen erhält der Anwender eine E-Mail mit einem Anhang. Dieser ist in allen Fällen gefährlich: zum Beispiel verseuchte Powerpoints, Skripte oder gepackte Archive mit Malware. Der Test zeigt, dass alle Produkte bereits bei den ersten Schritten (initial access oder execution) die Angreifer erkennen. 11 der 12 Schutzpakete beenden an dieser Stelle auch jegliche weitere Ausführung der Attacke und bekommen somit die volle Wertung von 40 Punkten. Lediglich K7 Computing hat ein Problem: der Angriff wird zwar erkannt, aber im weiteren Verlauf schafft es der Angreifer bei Szenario Nr. 6 eine Datei zu erstellen. Auch wenn diese ungefährlich ist, gibt es dafür einen Abzug von 0,5 Punkten.

Das Endergebnis des Tests für Privatnutzer-Produkte zeigt 11 Produkte mit der vollen Punktzahl von 40 Punkten und 39,5 Punkte für K7 Computing. Da alle Produkte im Test mindestens 75 Prozent (30 Punkte) der maximalen 40 Punkte des Schutz-Score erreichen, erhalten sie das Zertifikat „Advanced Certified“.

Unternehmen: Live-Attack-Test mit Ransomware

Das Labor testet 14 Schutz-Lösungen für Unternehmensnetzwerke in 10 realen Szenarien mit Ransomware. Mit im Test sind die Produkte der folgenden Hersteller: Acronis, Avast, Bitdefender (zwei Versionen), Comodo, F-Secure, G DATA, Kaspersky (zwei Versionen), Microsoft, Seqrite, Symantec, Trellix und VMware.

Auch in diesem Test werden die 10 definierten Szenarien genutzt. Der primäre Angriffsweg ist eine E-Mail mit einem verseuchten Anhang. Im Anhang befinden sich immer gefährliche Angreifer, zum Beispiel in Form von Office-Dateien mit Skripten, die dann etwa per PowerShell weitere Schritte ausführen.

Im Test erkennen alle Produkte ausnahmslos die Angreifer bereits in den ersten Schritten (initial access oder execution). Allerdings ist damit nur bei 10 von 14 Produkten die Attacke erkannt und auch vollständig geblockt. Bei den 4 Produkten von Symantec, Seqrite, VMware und Trellix geht der Angriff weiter.

Bei Symantec und Seqrite werden in den abschließenden Schritten noch einzelne Dateien verschlüsselt. Bei VMware ist das ebenfalls einmal der Fall, wobei aber zusätzlich die Hintergrunddatei des Desktops geändert wird. Sie zeigt meist den Hinweis auf die Attacke der Ransomware-Gruppe.

Trellix hat das gleiche Problem wie VMware – aber gleich sieben Mal wird das Hintergrundbild des Desktops geändert. Auch wenn die Datei ungefährlich ist, so gibt das in jedem einzelnen Fall einen Punktabzug.

Im Endergebnis stehen 10 Unternehmensprodukte mit den vollen 40 Punkten da. Symantec folgt mit 39,5 Punkten, Seqrite und VMware mit jeweils 39 Punkten und Trellix mit 36,5 Punkten.

Alle Unternehmens-Produkte erhalten das Zertifikat „Advanced Approved Endpoint Protection“, da sie 75 Prozent (30 Punkte) der maximalen 40 Schutz-Score-Punkte erreichen. Nur Acronis erhält kein Zertifikat. Es schließt den Test zwar fehlerfrei ab, aber zertifiziert wird nur, wer sowohl im regulären Monatstest zertifiziert ist und hier die Kriterien erfüllt.

Wenn auch Ransomware keine Chance hat

Wie sich auch in diesem Test zeigt, ist die reine Erkennung einer Malware nicht die komplette Arbeit, die eine Schutzlösung zu verrichten hat. Allerdings muss man den einzelnen Schutzprodukten für private Anwender und für Unternehmen zugutehalten, dass die gemachten Fehler zumindest nicht so schwerwiegend waren, dass ganze Systeme verschlüsselt wurden.

Dennoch sollten die Security-Lösungen in den realen Szenarien versteckte Ransomware lückenlos erkennen. Dass das funktionieren kann, haben in diesem Test viele Produkte bewiesen. Bei den Paketen für private Anwender waren fast alle fehlerfrei und erhalten die maximalen 40 Punkte. Lediglich K7 Computing macht einen kleinen, aber zum Glück ungefährlichen Fehler.

Bei den Lösungen für Unternehmen zeigen 10 der 14 geprüften Produkte, dass sie in den Szenarien fehlerfrei agieren und so Unternehmen einen hohen Schutzlevel garantieren. Die von Symantec, Seqrite, VMware und Trellix gemachten Fehler kosten die Hersteller zwar wichtige Punkte, aber zumindest sind die Fehler nicht so gravierend, dass eine Ransomware komplett ihre destruktives Werk vollenden konnte.