26 soluciones de seguridad contra ransomware en el Advanced Threat Protection test

26 soluciones de seguridad para usuarios finales y empresas muestran su eficacia en una prueba con escenarios de ataque reales. En la serie de test de Advanced Threat Protection, el laboratorio comprueba lo bien que los productos protegen contra ransomware. Durante los test se protocoliza y valora cada paso del ataque de malware hasta la posible encriptación. Muchas soluciones cumplen lo que prometen y ofrecen protección contra ransomware. Pero no todas las soluciones tuvieron una actuación brillante.

El ransomware puede ser considerado la peste del siglo XXI. Las noticias en los medios sobre ataques con un éxito total o parcial se suceden. El interesante estudio de Sophos “The State of Ransomware 2022“ indica que esta sensación no es un espejismo. Una de las afirmaciones centrales del estudio es que los ataques que exigen un rescate son cada vez más frecuentes; un 66 % de las empresas encuestadas se vieron afectadas por ransomware en el año 2021, frente al 37 % en el año 2020.

26 productos en la prueba de Advanced Threat Protection

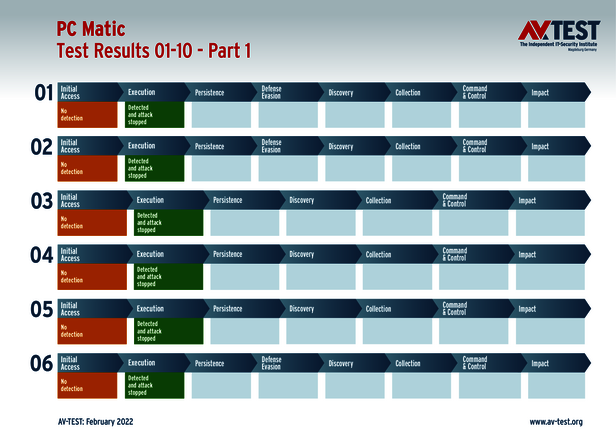

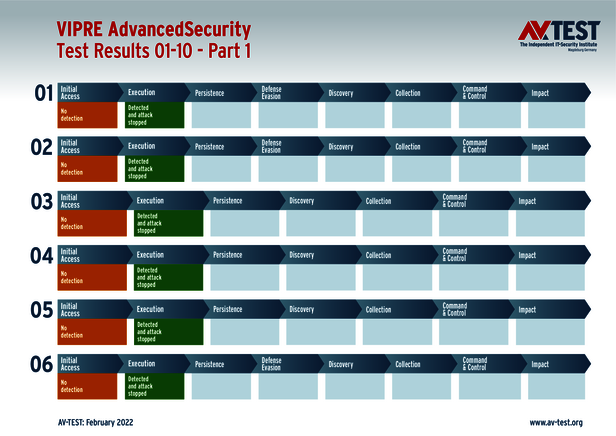

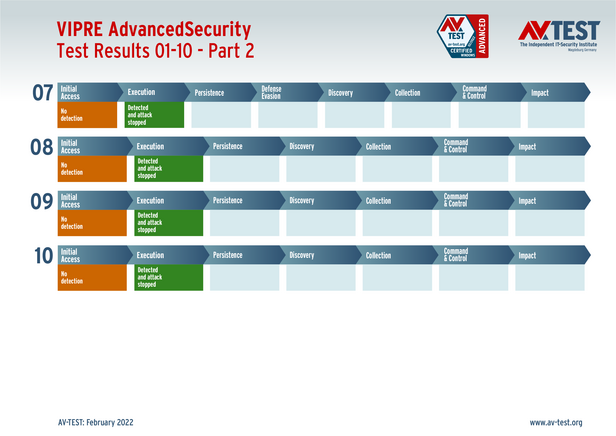

Los test de Advanced Threat Protection ofrecen conclusiones ponderadas a fabricantes y usuarios acerca de lo segura que es la protección contra ransomware que ofrece un producto en escenarios reales. En la prueba participaron 12 productos para usuarios finales y 14 soluciones de seguridad para empresas. Los fabricantes de los productos para usuarios finales son: Avast, AVG, Bitdefender, F-Secure, G DATA, K7 Computing, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic y VIPRE Security.

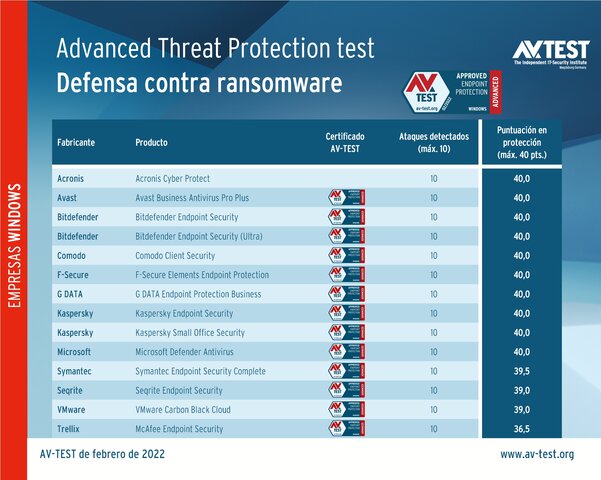

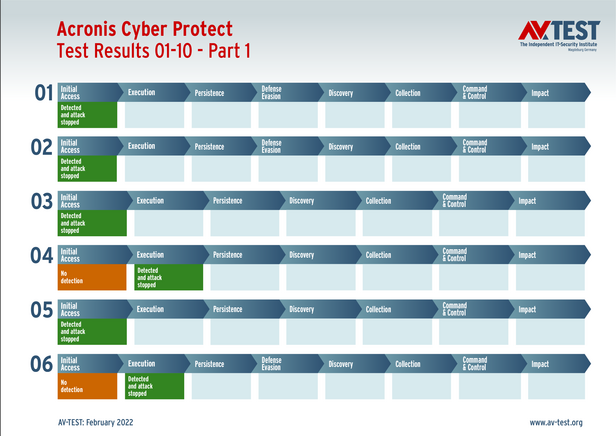

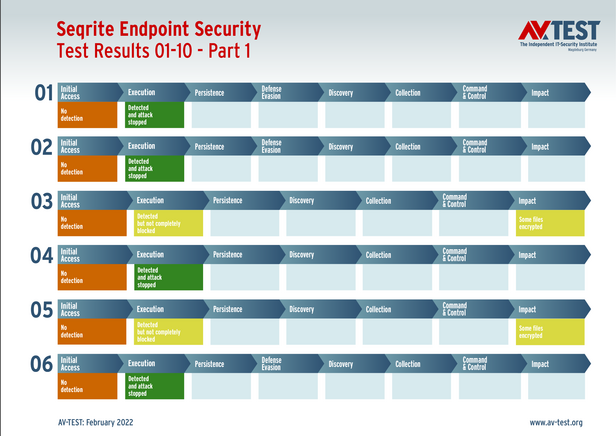

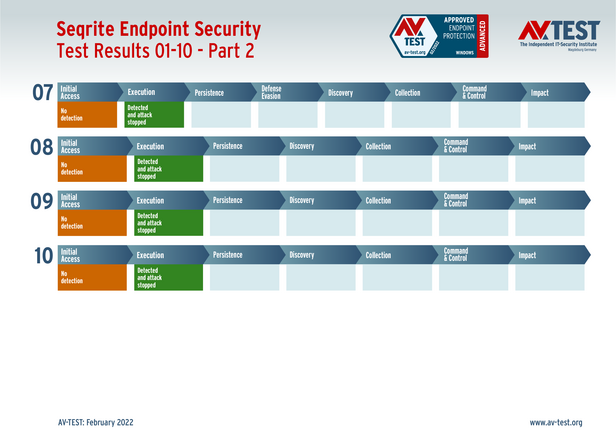

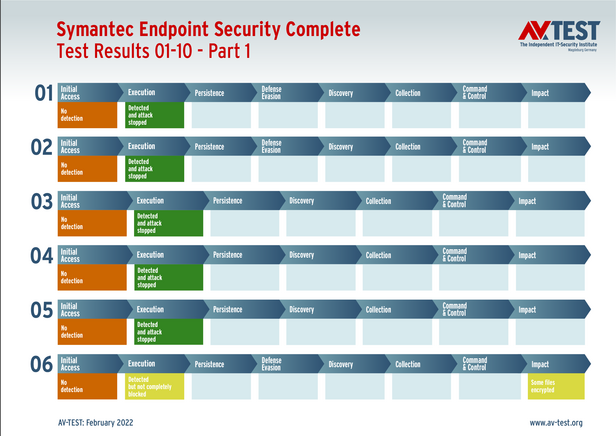

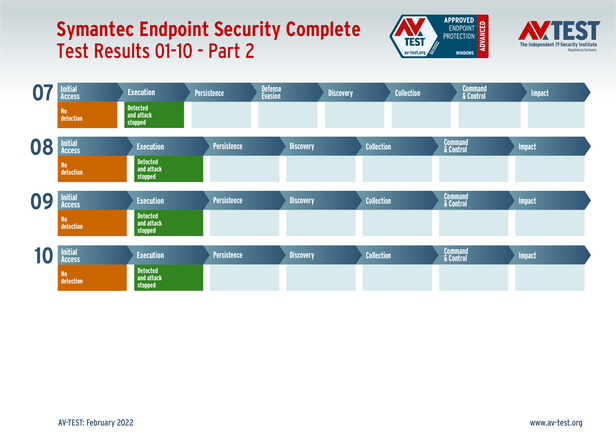

En el caso de las soluciones para empresas, participaron productos de estos fabricantes: Acronis, Avast, Bitdefender (dos versiones), Comodo, F-Secure, G DATA, Kaspersky (dos versiones), Microsoft, Seqrite, Symantec, Trellix y VMware.

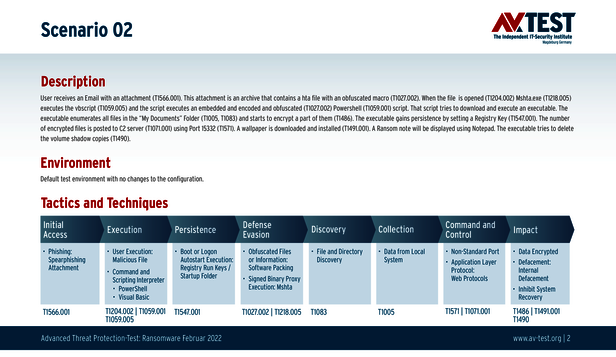

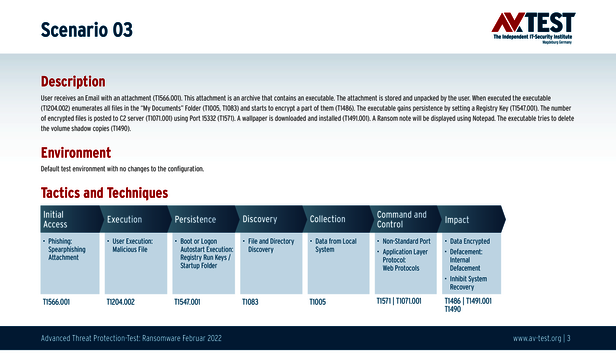

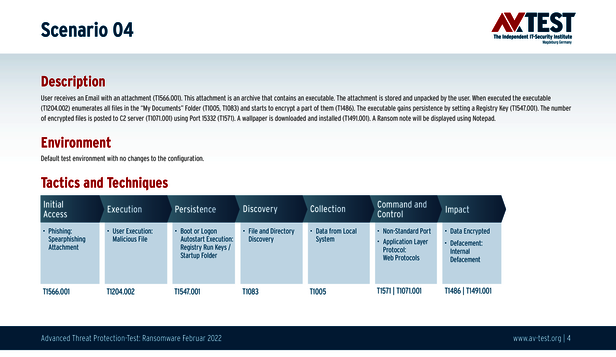

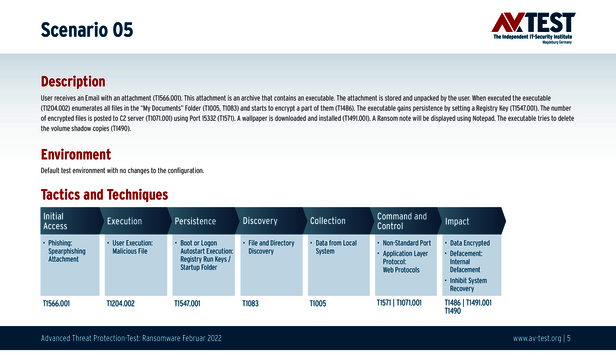

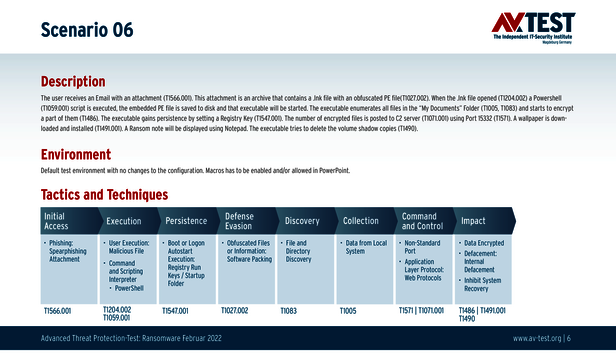

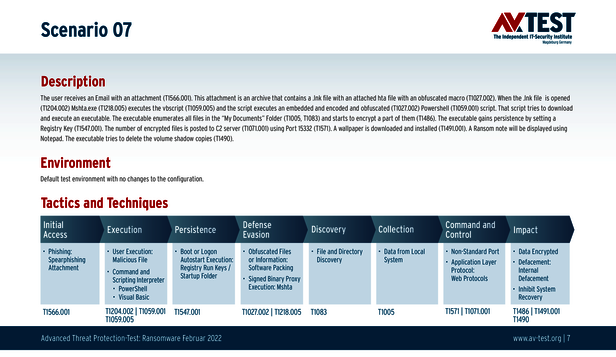

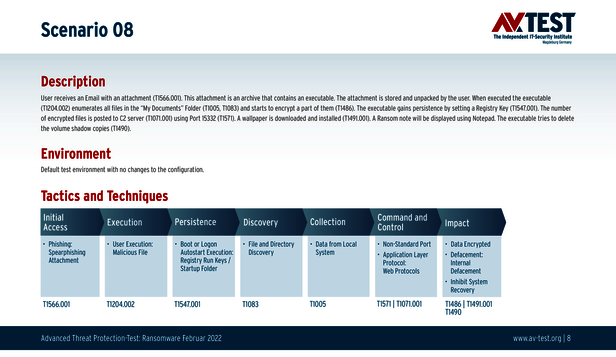

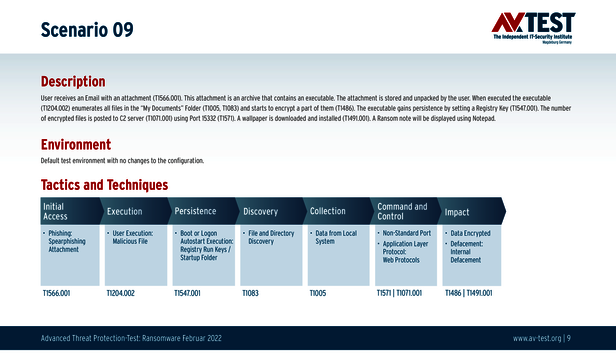

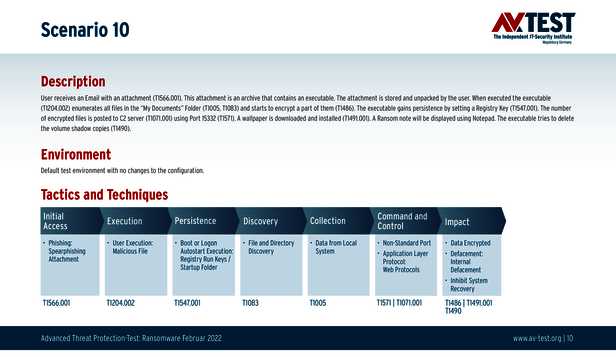

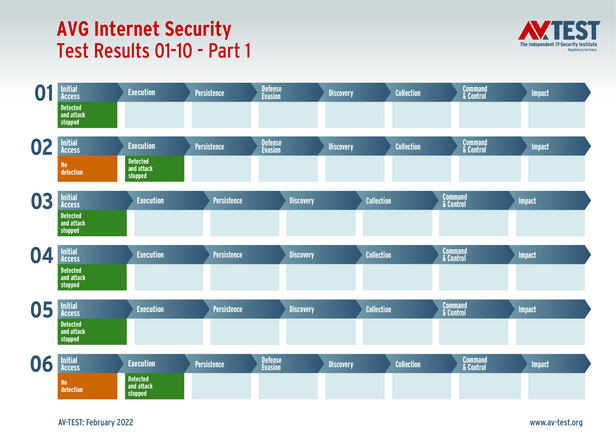

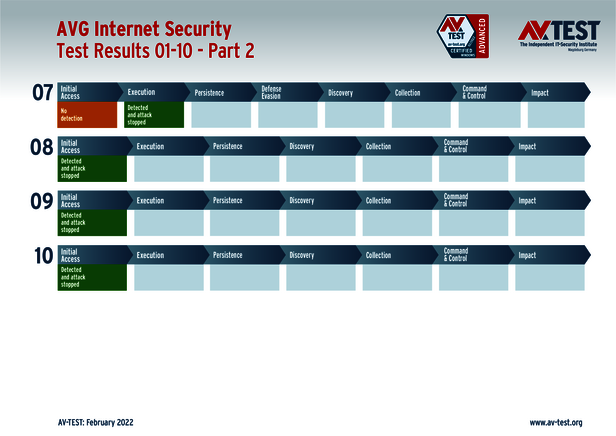

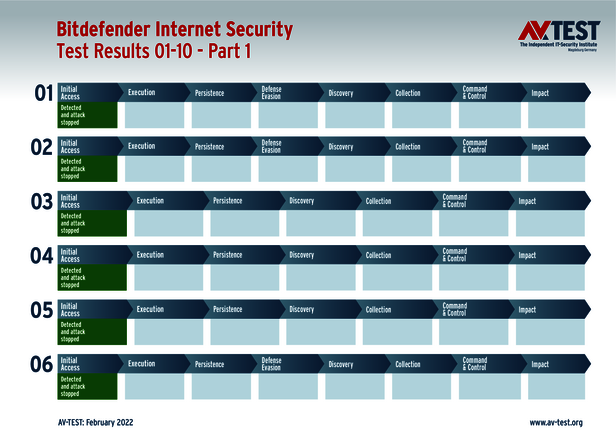

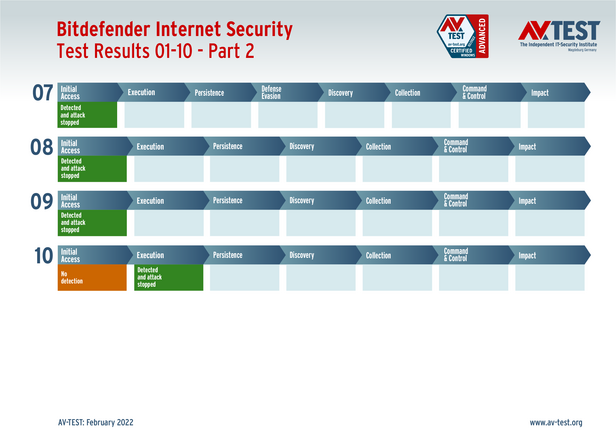

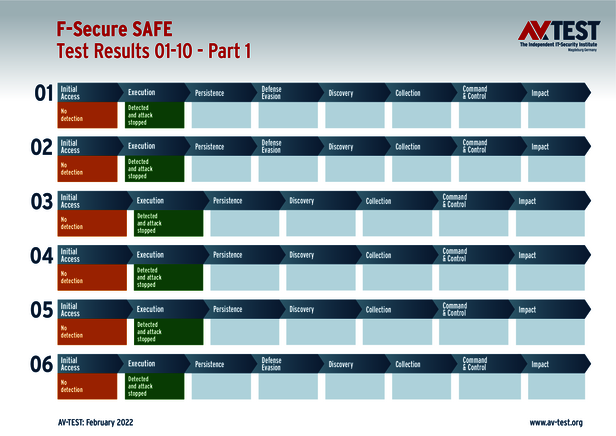

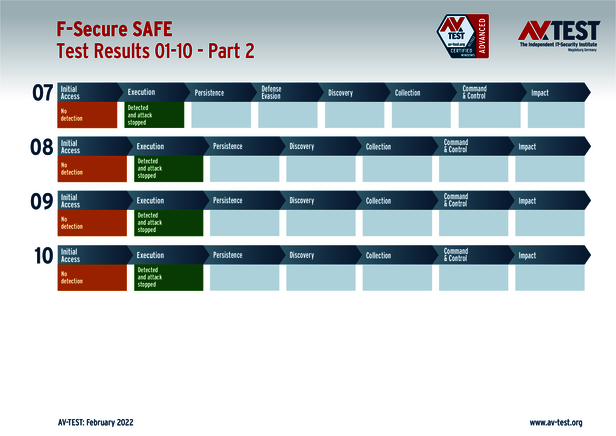

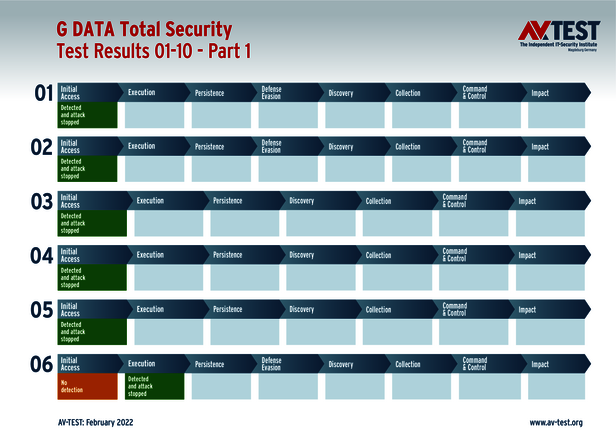

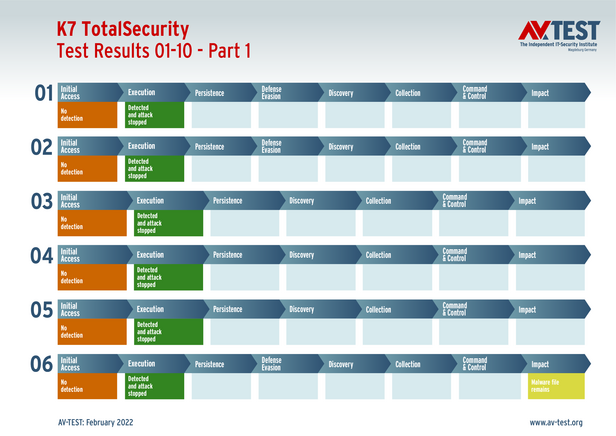

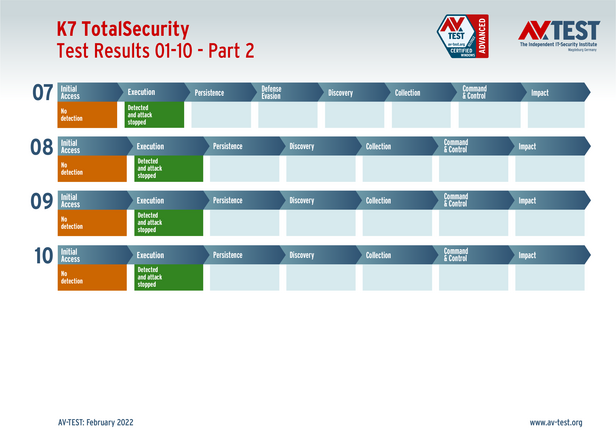

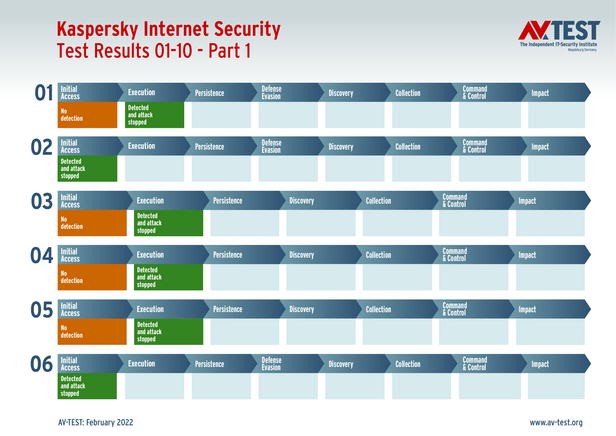

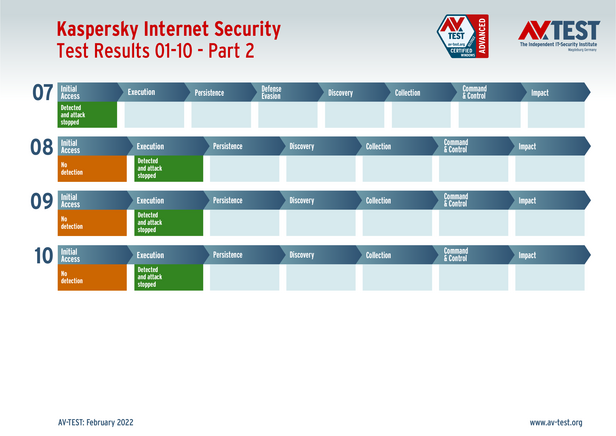

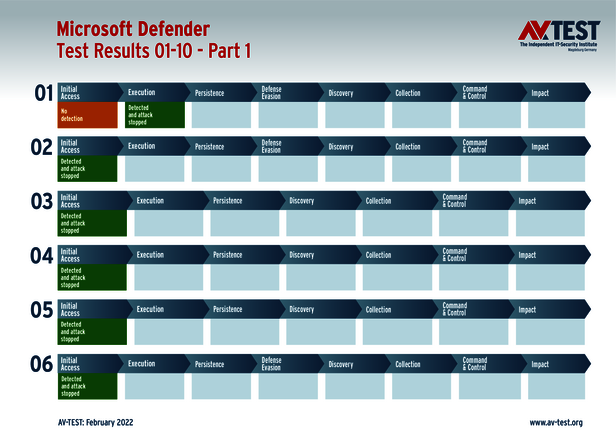

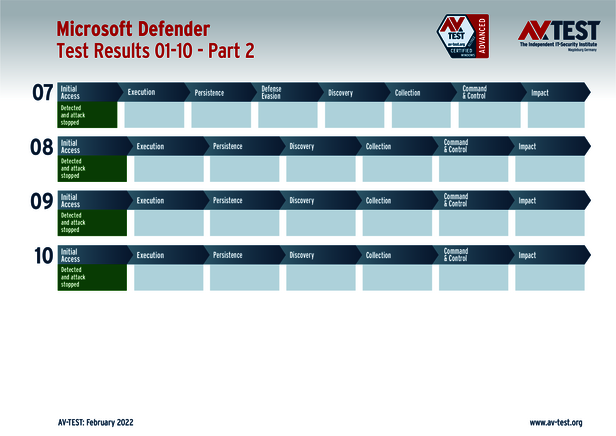

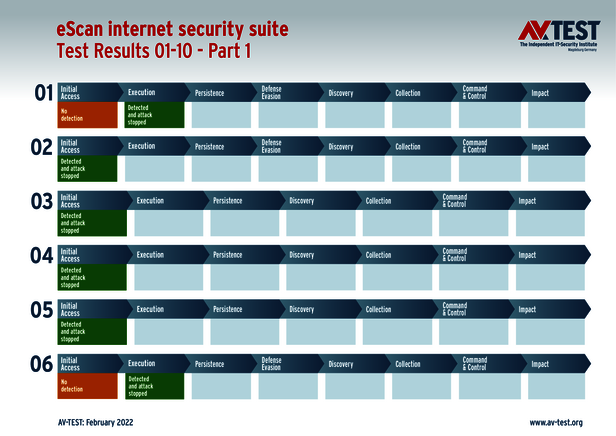

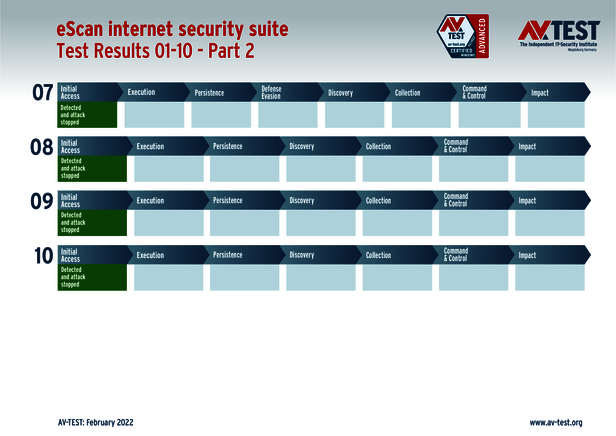

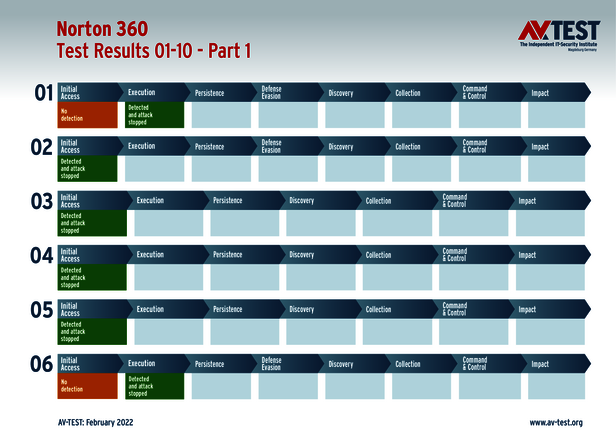

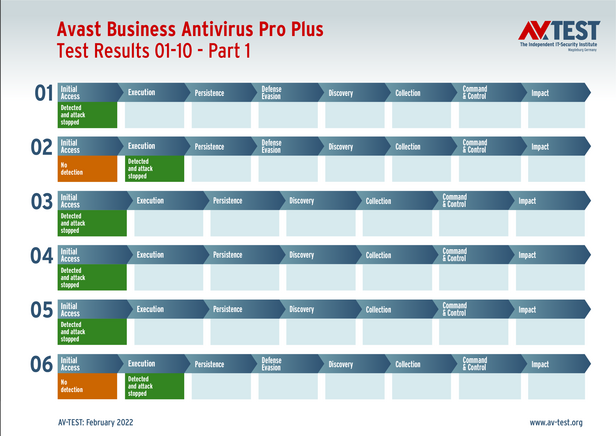

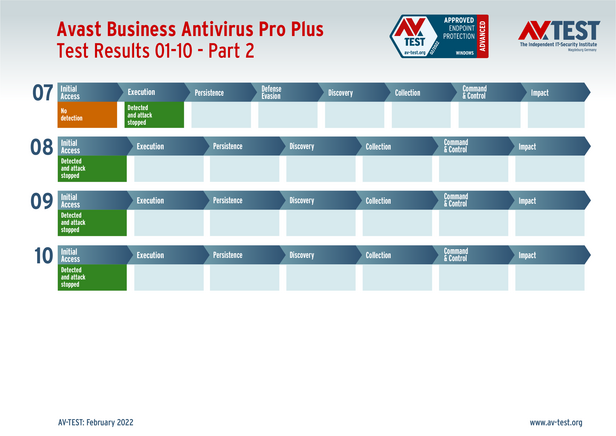

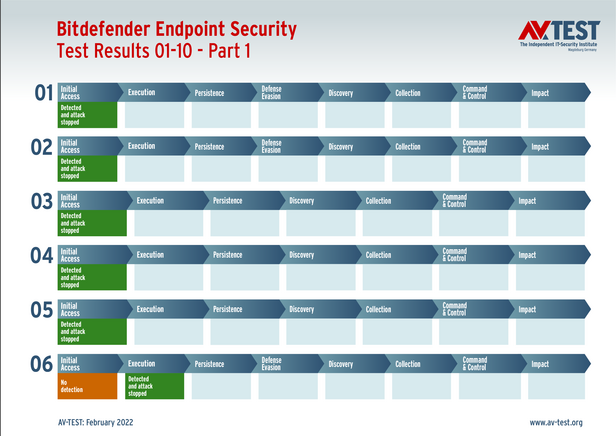

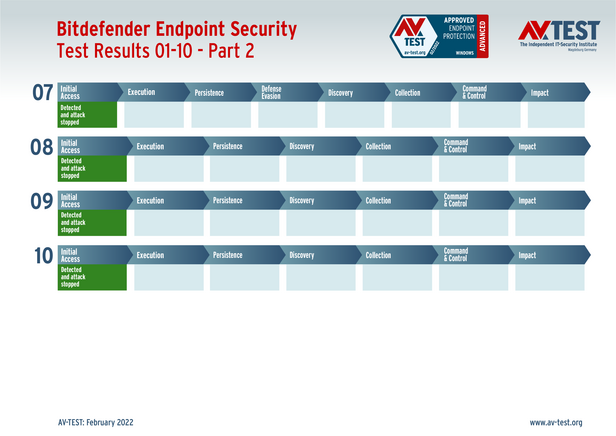

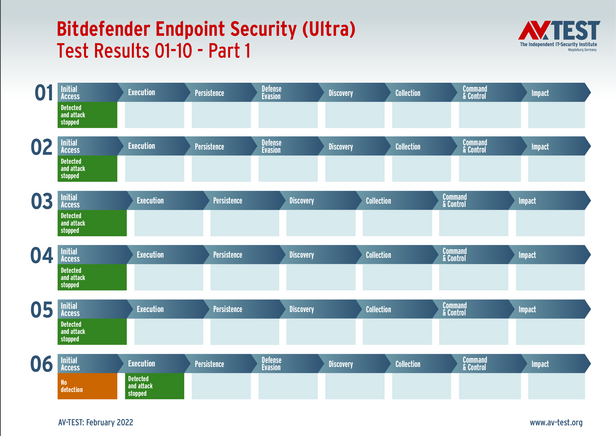

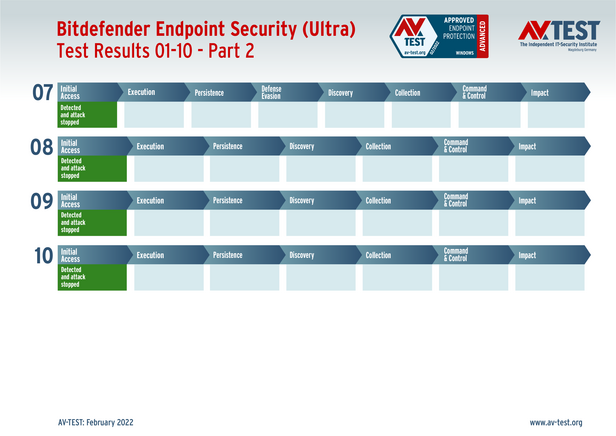

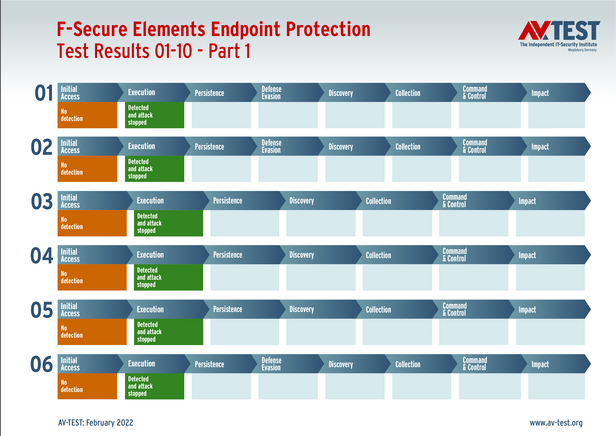

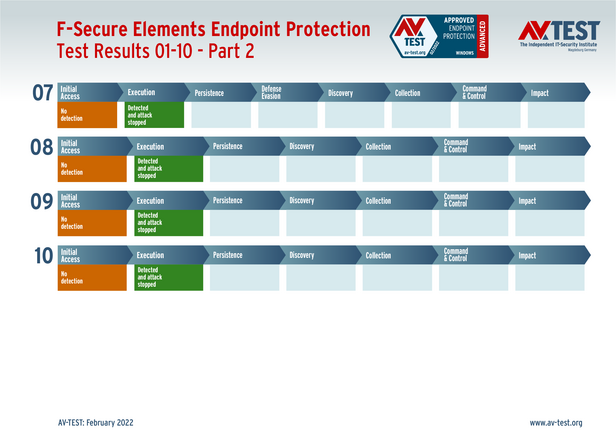

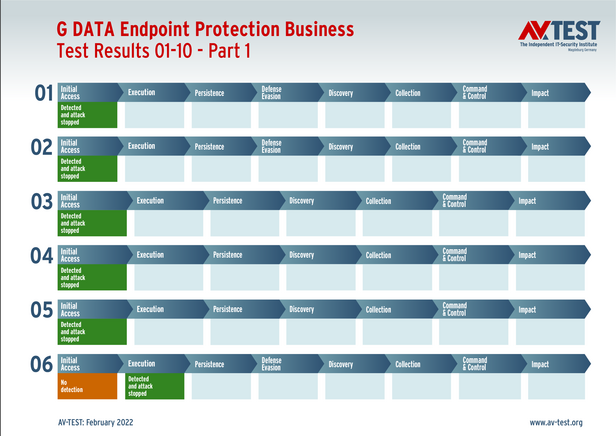

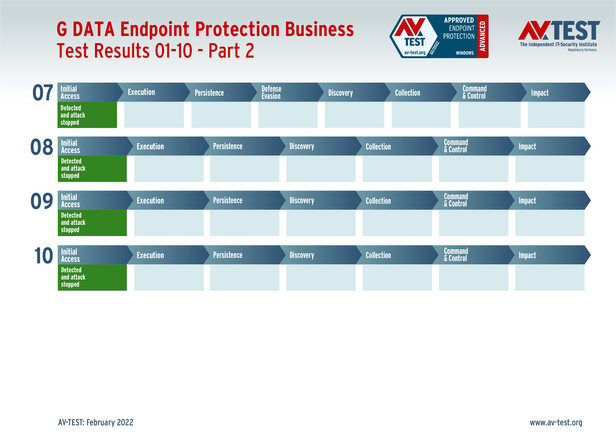

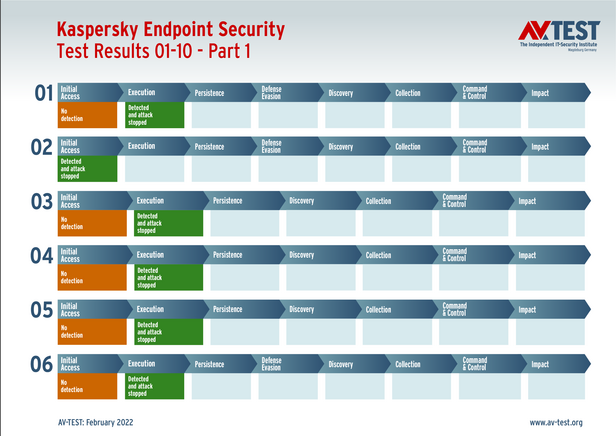

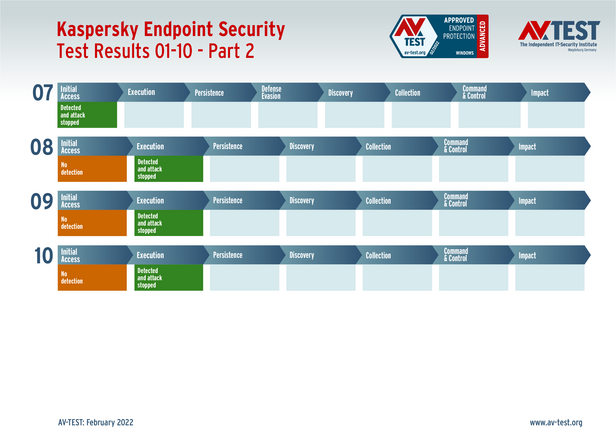

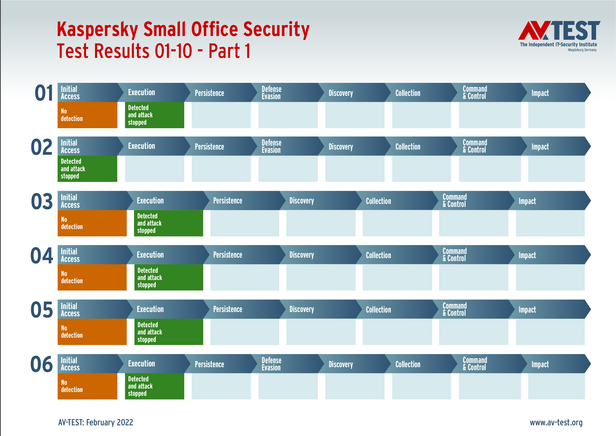

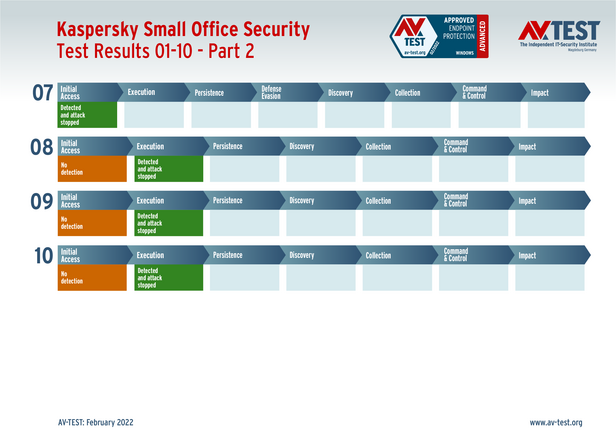

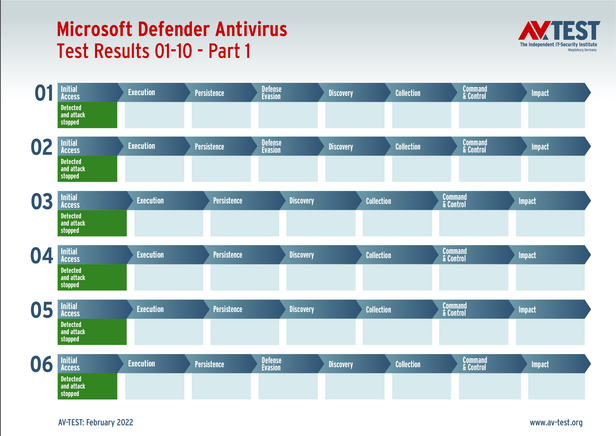

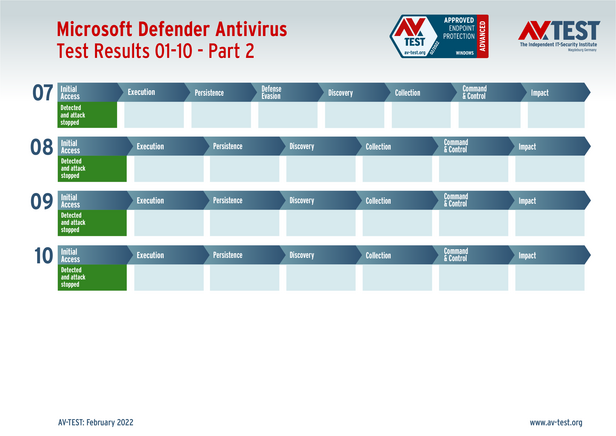

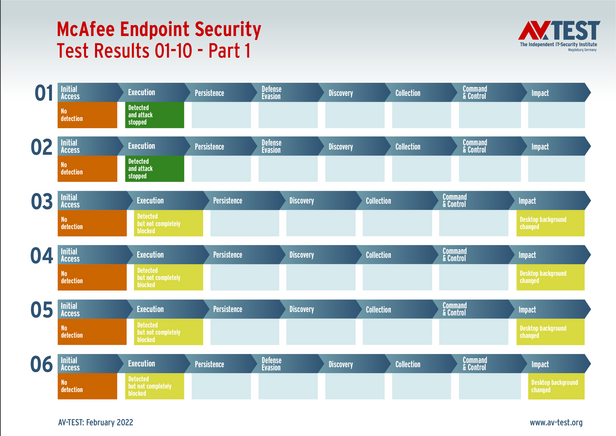

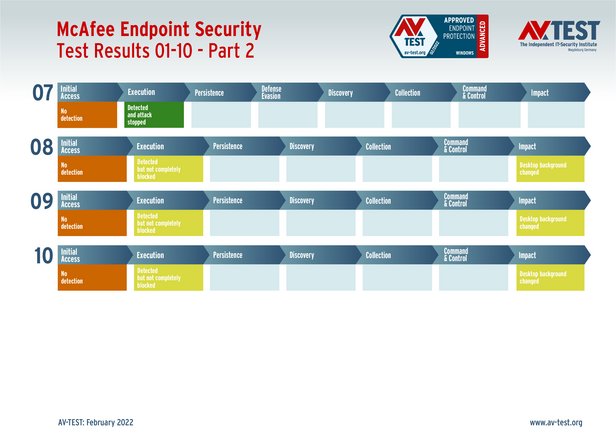

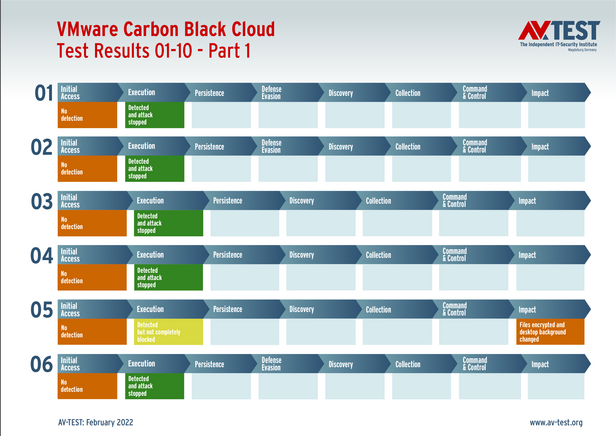

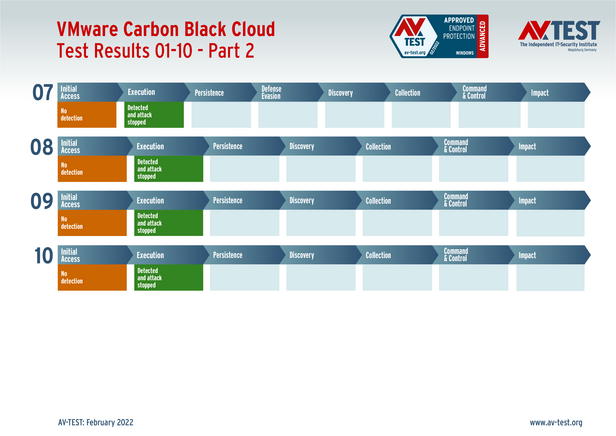

Todos los productos tuvieron que enfrentarse a ransomware en 10 escenarios reales con Windows 10. Podía tratarse, por ejemplo, de archivos con malware oculto en archivos, presentaciones PowerPoint con scripts o archivos HTML con contenido peligroso. Los 10 gráficos correspondientes a los escenarios de prueba indican el tipo de ataque y cada paso del mismo. El laboratorio incluye incluso las definiciones en el código técnico de MITRE ATT&CK. Además, el laboratorio explica a los interesados los pasos técnicos exactos de un test de Advanced Threat Protection en el artículo ya publicado: Nuevas defensas: prueba de soluciones EPP y EDR contra ataques de APT y ransomware.

Ransomware: la mayor amenaza

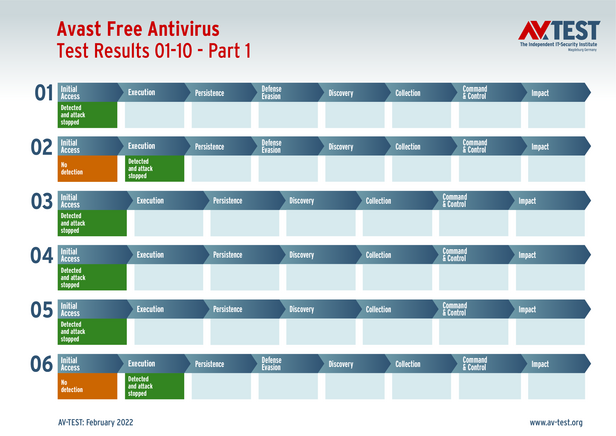

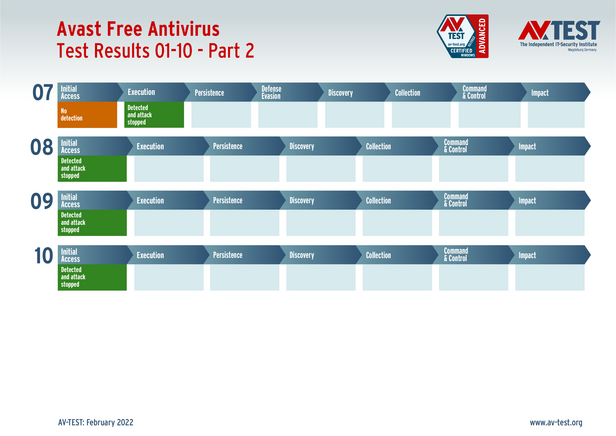

Un ataque de ransomware no es sencillamente blanco o negro, exitoso o no exitoso. El Advanced Threat Protection test de AV-TEST muestra enseguida lo que esto significa. Cuando un ransomware es detectado por un producto de seguridad, esto no significa que se evite por completo su ejecución. Igualmente, el que no se detecte un ransomware al principio no significa que no se evite su ejecución en pasos posteriores. Para entender mejor las técnicas de un ataque y su defensa, un test de Advanced Threat Protection explica cada paso de un escenario de ataque con un ejemplar de malware. Tomando como muestra un gráfico matricial de MITRE ATT&CK, cada paso se visualiza con un color y se explica brevemente. Si se repele el inicio de un ataque (initial access o execution), el campo aparece en verde y se considera que el ataque se ha evitado con éxito. Por lo tanto, cuanto antes aparezca un campo verde, mejor. Si un campo se queda en naranja, el punto se considera no detectado (no detection). Un campo amarillo indica que este punto solo se ha detectado o bloqueado parcialmente.

Si al final de la fila del gráfico hay un campo naranja, se considera que el ataque no se ha detectado; si hay un campo amarillo, se considera que se ha detectado parcialmente. En el caso de un ransomware, esto significa que consiguió cifrar algunos archivos, pero no todos (some files encrypted). Si el último campo aparece en naranja, entonces todo ha sido encriptado (files encrypted).

Si se detecta y evita todo, el producto obtiene el máximo número de puntos para su puntuación en protección. Este máximo puede variar de test a test. En esta prueba, esto equivale a 4 puntos. Por lo tanto, un producto puede conseguir en la tabla general de los 10 casos hasta 40 puntos. A menudo, no obstante, hay detecciones parciales marcadas en amarillo. Esto significa que se han detectado los 10 ataques, pero no se ha obtenido la máxima puntuación por una defensa total.

Escenarios de prueba

Todos los escenarios de ataque están documentados de acuerdo con los estándares de la base de datos de MITRE ATT&CK. Los diferentes subpuntos, por ejemplo “T1059.001“, aparecen en la base de datos de Mitre para “Techniques“ bajo 1059.001 “Command and Scripting Interpreter: PowerShell“. Cada paso de la prueba, por lo tanto, está definido por especialistas y es trazable y comprensible.

Usuarios privados: prueba de ataques en vivo con ransomware

En esta ocasión, 12 productos para usuarios finales se sometieron a las pruebas de los expertos del laboratorio: Avast, AVG, Bitdefender, F-Secure, G DATA, K7 Computing, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic y VIPRE Security.

Todos los productos tienen que imponerse en 10 escenarios con diferentes modalidades de ataque. En todos los ataques, el usuario recibe un correo electrónico con un archivo adjunto. Este es siempre malicioso, ya sea, por ejemplo, un PowerPoint, un script o un archivo comprimido todos están infectados con malware. El test muestra que todos los productos detectan ya a los atacantes en los primeros pasos (initial access o execution). 11 de los 12 paquetes pusieron fin además a toda ejecución del ataque en este punto y recibieron la máxima valoración de 40 puntos. Solo K7 Computing tuvo un problema y, si bien detecto el ataque, en el escenario n.º 6, el atacante consiguió crear un archivo más adelante. Aunque este fuero inofensivo, esto le supuso una deducción de 0,5 puntos.

El resultado final de la prueba a productos para usuarios privados muestra 11 productos con la máxima puntuación de 40 y K7 Computing con 39,5 puntos. Todos los productos obtuvieron el certificado “Advanced Certified“ puesto que consiguieron al menos un 75 por ciento (30 puntos) de los máximos 40 puntos de puntuación en protección.

Empresas: prueba de ataques en vivo con ransomware

El laboratorio examinó 14 soluciones de seguridad para redes empresariales en 10 escenarios reales con ransomware. En la prueba participaron productos de los siguientes fabricantes: Acronis, Avast, Bitdefender (dos versiones), Comodo, F-Secure, G DATA, Kaspersky (dos versiones), Microsoft, Seqrite, Symantec, Trellix y VMware.

En este caso también se utilizaron los 10 escenarios definidos. La principal vía de ataque es un correo electrónico con un archivo adjunto infectado. En el archivo adjunto se esconde siempre un atacante peligroso, por ejemplo, en forma de un archivo Office con scripts que luego ejecuta otros pasos a través de PowerShell.

En la prueba, todos los productos detectaron sin excepción a los atacantes en los primeros pasos (initial access o execution). Sin embargo, solo 10 de los 14 productos detectaron y bloquearon por completo los ataques. Con cuatro de los productos, de Symantec, Seqrite, VMware y Trellix, el ataque continuó.

En el caso de Symantec y Seqrite, en los últimos pasos se encriptaron algunos archivos. Con VMware fue este también el caso en una ocasión, si bien adicionalmente se modificó el archivo de fondo de escritorio. Este suele mostrar la advertencia del ataque del grupo de ransomware.

Trellix tiene el mismo problema que VMware, pero el fondo del escritorio del ordenador fue modificado hasta en siete ocasiones. Aunque el archivo fuera inofensivo, en cada ocasión se dedujo puntos.

En el resultado final, 10 productos para empresas obtuvieron los 40 puntos máximos. Symantec los sigue con 39,5 puntos, Seqrite y VMware con 39 puntos respectivamente y Trellix con 36,5 puntos.

Todos los productos para empresas recibieron el certificado “Advanced Approved Endpoint Protection“, ya que obtuvieron al menos un 75 por ciento (30 puntos) de la máxima puntuación en protección de 40. Acronis es la única que no recibe un certificado. Si bien terminó la prueba sin fallos, los certificados solo se entregan a quienes cumplen los criterios tanto en esta prueba como en la prueba mensual ordinaria.

Cuando el ransomware no tiene ninguna posibilidad

Como esta prueba pone en evidencia una vez más, la mera detección de un malware no es todo el trabajo que tiene que hacer una solución de seguridad. No obstante, hay que decir en favor de estos productos de seguridad para usuarios privados y empresas que los fallos cometidos no fueron tan graves como para encriptar todo el sistema.

Sin embargo, en los escenarios reales, las soluciones de seguridad deberían detectar sin fisuras el ransomware oculto. Algunos productos demuestran en esta prueba que esto es posible. En el caso de los paquetes para usuarios privados, casi todos terminaron sin fallos y recibieron los 40 puntos máximos. Solo K7 Computing cometió un pequeño fallo afortunadamente inofensivo.

De entre las soluciones para empresas, 10 de los 14 productos examinados actuaron sin fallos en todos los escenarios demostrando que garantizan a las empresas un elevado nivel de protección. Los fallos cometidos por Symantec, Seqrite, VMware y Trellix les costaron a los fabricantes puntos importantes, pero los fallos no fueron tan graves como para que el ransomware pudiera llevar a cabo su labor destructiva.