Voici comment les suites de protection réparent votre système après qu’un programme malveillant l’ait attaqué

Une suite de protection peut-elle entièrement nettoyer et réparer un système Windows après une attaque ? En 2015, 7 produits se sont soumis à un test en laboratoire sophistiqué comptant 4 séries de tests pour démontrer qu’ils savent bien protéger, nettoyer et surtout réparer nos ordinateurs.

De plus en plus répandus, les téléchargements effectués à l’insu des utilisateurs (drive-by downloads) n’ont même plus besoin que l’utilisateur clique sur un mauvais lien : il suffit de consulter brièvement un site Internet pour qu’un système sans protection se retrouve infecté.

Que peut-on alors faire ? Est-il vraiment possible de nettoyer et de restaurer complètement un système attaqué par un programme malveillant ? L’idée circule sur Internet que le seul moyen de se débarrasser par exemple d'un cheval de Troie est de réinstaller un système. Cette affirmation est clairement fausse, comme le prouve l’actuel test de réparation effectué avec 7 suites de sécurité. Pendant un an, le laboratoire a ainsi volontairement infecté des systèmes Windows avec des attaquants acharnés avant de nettoyer et de restaurer ces systèmes.

Voici les produits inclus sur le banc d’essai :

• AVG Internet Security 2015

• Avira Antivirus Pro 15.0

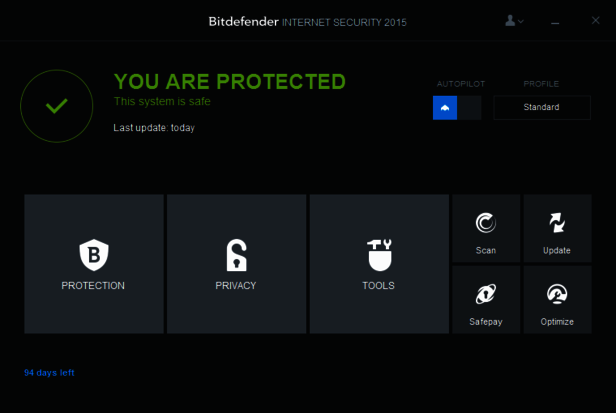

• Bitdefender Internet Security 2015

• ESET Smart Security 8

• G Data Internet Security 25.1

• Kaspersky Internet Security 2015

• Microsoft Security Essentials 4.8

Les suites de sécurité vous viennent vraiment en aide

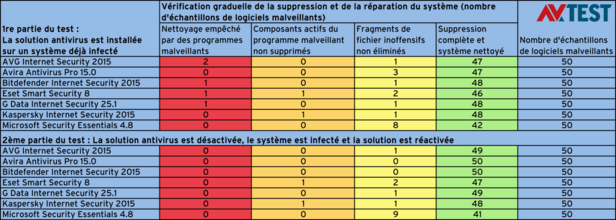

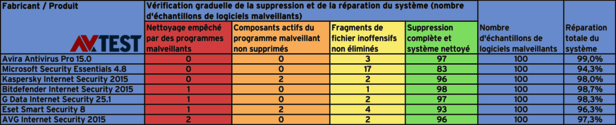

Le laboratoire a divisé le test en deux parties. Dans la première, les testeurs ont tout d’abord vérifié la performance des suites de protection en cas d’installation sur un ordinateur déjà infecté. C’est-à-dire que le logiciel de sécurité n’entre en scène qu’après que les dégâts aient été causés. Dans pareille situation, il se peut aussi qu’un programme malveillant empêche l’installation de la suite. Nous y reviendrons plus tard.

Dans la seconde partie, les testeurs ont effectué la simulation suivante : le programme malveillant n’est pas reconnu ce qui lui permet de se répandre dans le système. Si le logiciel protecteur est mis à jour, alors le programme malveillant est identifié, éliminé et le système est nettoyé. Étant donné que les échantillons utilisés pour le test étaient connus de tous les candidats, les suites de protection ont été désactivées le temps d’infecter l’ordinateur avant d’être réactivées. Le déroulement technique du test est expliqué en détail dans l’encadré « Procédure de test et informations complémentaires ».

Nettoyage empêché par des programmes malveillants

Pour la première partie du test, les systèmes Windows n’étaient pas protégés et ont été infectés. Le laboratoire a ensuite tenté d’installer les suites puis de nettoyer et de réparer les systèmes.

Dès la première étape, des programmes malveillants sournois ont bloqué l’installation d’AVG, de Bitdefender, d’ESET et de G Data. Dans ces cas précis, les suites étaient impuissantes. Cependant, lors des différents tests, le laboratoire a pu observer que les programmes malveillants se développaient en permanence afin d’identifier les logiciels de sécurité et de bloquer leur installation. Il faut donc s’attendre à ce qu’une suite n’étant pas encore bloquée par le programme malveillant A le soit rapidement par son successeur, le programme malveillant A1.

Dans le cas des systèmes sur lesquels était déjà installé un logiciel de sécurité, les attaquants n’avaient aucune chance de bloquer quoi que ce soit.

Certains composants actifs de logiciels malveillants ne veulent pas s’en aller

Dans les deux scénarios testés, avec les suites installées au préalable et avec les logiciels installés après coup, presque tous les systèmes Windows infectés ont été très bien nettoyés lors du test. Seules les solutions d’ESET et de Kaspersky ont respectivement échoué 1 fois sur 50 à éliminer tous les composants actifs du programme malveillant. Le système était alors toujours infecté.

Tous les autres produits n’ont laissé que des fichiers inoffensifs ou des entrées inutiles dans le registre. Le laboratoire ne les considère donc pas comme étant dangereux.

Les suites installées sont utiles même en cas d’urgence

La conclusion la plus importante du test : si une suite de protection est installée sur un système et qu’il est infecté, alors le nettoyage et la réparation qui suivent sont bien plus efficaces que sur des systèmes sans logiciel de protection. Ainsi, les suites Avira et Bitdefender installées ont réussi à nettoyer et à restaurer à 100 % les 50 systèmes d’essai suite à l’infection ciblée. AVG et G Data ont réussi cette performance sur 49 systèmes – ces suites ont respectivement laissé un fichier inoffensif sur un système. Il est également intéressant de s’attarder sur le résultat de Microsoft avec Security Essentials. Que le programme soit préinstallé ou installé ultérieurement, il a réussi à nettoyer tous les systèmes d’essai infectés et n’a laissé des fichiers non infectés que dans 8 ou 9 des cas.

Procédure de test et informations complémentaires

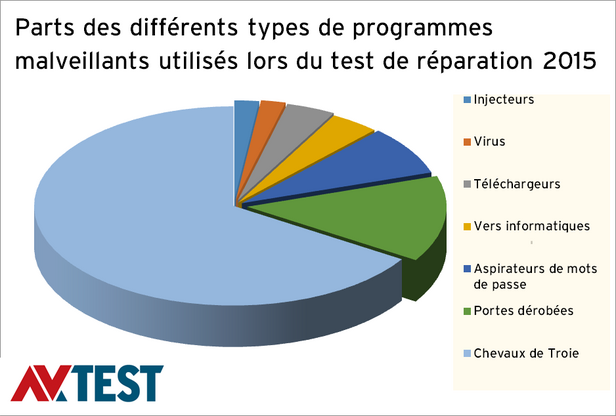

Le test en continu actuel compte 4 séries de tests qui ont été réalisés durant l’année 2015. Dans les deux scénarios de test, les systèmes Windows ont été infectés manuellement avec respectivement 50 programmes malveillants sélectionnés.

Durant toute la durée de l'essai, différentes familles de logiciels malveillants ont régulièrement été testées puisque ces dernières se développent sans cesse. Les échantillons de logiciels malveillants utilisés étaient connus de toutes les solutions à chacun des moments du test et devaient par conséquent être identifiés. Dans les tableaux du test, la qualité du nettoyage et de la réparation a été évaluée selon les critères suivants :

- Le programme malveillant empêche-t-il le nettoyage ?

- Les composants actifs ont-ils entièrement été supprimés ?

- Des fragments de fichiers inoffensifs ont-ils été conservés et toutes les modifications du système ont-elles été annulées ?

- Le logiciel de protection ou de nettoyage a-t-il tout parfaitement supprimé et restauré ?

Déroulement du test

Le test a été divisé en deux scénarios d’infection typiques.

- Le logiciel de protection est installé sur un système Windows déjà infecté, il doit ensuite identifier le programme malveillant et le nettoyer. Ici, les programmes malveillants ont parfois bloqué l’installation de la suite de protection.

- La solution de protection installée est brièvement désactivée, le logiciel malveillant est exécuté et la protection est réactivée. Ici aussi, l'identification, le nettoyage et la réparation sont consignés.

Ces évaluations nécessitaient un travail immense. Certes, le laboratoire a pu automatiser certaines étapes mais le nettoyage respectif du système exigeait encore énormément de travail manuel puisqu’il fallait en partie confirmer certaines actions en cliquant sur l’écran. Le test ne comptant pas moins de 700 cas, cette tâche s’est parfois révélée très laborieuse. Dans certains cas, il fallait aussi classifier les fichiers restants à la fin.

Le test en continu a exclusivement été réalisé sur de véritables ordinateurs équipés de Windows 7. En effet, les testeurs ont renoncé à utiliser des environnements virtuels car certains échantillons de programmes malveillants reconnaissent dans quel environnement ils se trouvent. Dans un contexte virtuel, ils se comportent autrement. Avec un ordinateur réel, le scénario est aussi réaliste que la situation vécue par l'utilisateur normal.