¿Reparan bien un sistema las suites de seguridad tras un ataque de malware?

¿Consigue una solución de seguridad limpiar y reparar por completo un sistema Windows que ha sido infectado? En una exhaustiva prueba de laboratorio llevada a cabo en 2015, 7 productos demostraron a lo largo de 4 rondas de pruebas lo bien que protegen, limpian y, sobre todo, reparan.

Justamente en el caso de los extendidos ataques "drive-by-download", no hace falta ni un clic en falso. Basta con navegar por las páginas para que el malware se aloje en e infecte un sistema desprotegido.

¿Qué se puede hacer entonces? ¿Es posible limpiar y restablecer por completo un sistema infectado? En Internet circula la afirmación de que hay que volver a instalar de cero el sistema operativo, de lo contrario no es posible librarse del troyano. Esta afirmación es definitivamente falsa, como demuestra la reciente prueba de reparación con 7 suites de seguridad. Para llevarla a cabo, el laboratorio ha infectado, limpiado y restablecido sistemas Windows con atacantes especialmente tenaces a lo largo de todo un año.

En la prueba se incluyeron los siguientes productos:

• AVG Internet Security 2015

• Avira Antivirus Pro 15.0

• Bitdefender Internet Security 2015

• ESET Smart Security 8

• G Data Internet Security 25.1

• Kaspersky Internet Security 2015

• Microsoft Security Essentials 4.8

Las suites de seguridad son ayudantes de fiar

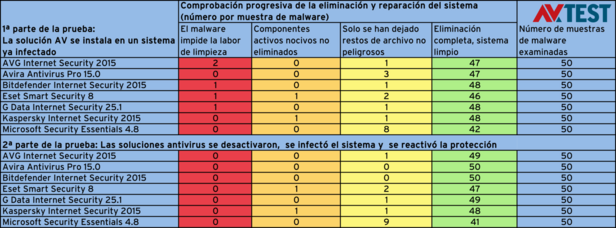

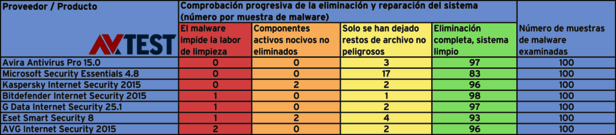

El laboratorio dividió la prueba en dos secciones. En la primera se comprobó lo bien que trabaja un paquete de seguridad cuando se instala en un ordenador ya infectado. Esto correspondería al caso de un usuario que recurre al software de seguridad una vez que ya se ha producido el incidente. Aquí puede darse el problema adicional de que un malware impida la instalación. Más al respecto a continuación.

En la segunda sección se simuló que un malware aún no había sido detectado y se había propagado por el sistema. Si en ese momento se realiza una actualización, el malware se detecta y elimina y se limpia el sistema. Dado que las muestras utilizadas en la prueba ya eran conocidas por los candidatos, la suite de seguridad se desactivó durante el proceso de contaminación y después se volvió a activar. El procedimiento técnico de la prueba se explica en detalle en el recuadro de abajo "Procedimientos de la prueba e información de fondo".

El malware impide la labor de limpieza

En la primera sección, los sistemas de Windows estaban desprotegidos y fueron infectados. A continuación, el laboratorio intentó instalar las suites y limpiar y reparar los sistemas.

Ya en el primer paso, algunos pérfidos malwares impidieron la instalación de AVG, Bitdefender, ESET y G Data. Las suites no pudieron hacer nada en estos casos concretos. Sin embargo, a lo largo de las pruebas, el laboratorio pudo comprobar que el malware evoluciona constantemente, identifica programas de seguridad y bloquea su instalación. Por tanto es de esperar que, por ejemplo, un malware A que en este momento no bloquea una suite, sí lo haga al poco tiempo en su siguiente versión A1.

En el caso de los sistemas que ya tenían instalado el software de seguridad, los atacantes no tuvieron la posibilidad de bloquearlo.

Permanencia de componentes activos del malware

En ambos escenarios de la prueba, con la suite instalada o instalando los paquetes posteriormente, casi todos los sistemas Windows infectados fueron muy bien limpiados. Tan solo las soluciones de ESET y Kaspersky fueron incapaces de eliminar todos los componentes activos en uno de 50 casos. El sistema, por tanto, siguió estando infectado.

Todos los demás productos dejaron atrás únicamente restos de archivos inocuos o entradas inservibles en el registro. El laboratorio no considera esto peligroso.

Las suites instaladas también ayudan en caso de emergencia

Una de las conclusiones más importantes de la prueba es que si ya hay instalada un suite de seguridad en un sistema y este es infectado, la limpieza y reparación posteriores tienen un éxito sustancialmente mayor que cuando el sistema no cuenta con un paquete de seguridad. Así, los productos de Avira y Bitdefender ya instalados pudieron limpiar y restablecer al cien por cien los 50 sistemas de prueba tras la infección. AVG y G Data lo consiguieron con 49 de los sistemas; solo en una ocasión respectivamente quedó un resto de archivo inocuo. También resultó interesante el resultado de Microsoft con su Security Essentials. Tanto preinstalado como a posteriori, en caso de emergencia, consiguió limpiar todos los sistemas de prueba y solo dejó restos de archivos no infectados en 8 y 9 ocasiones, respectivamente.

Procedimientos de la prueba e información de fondo

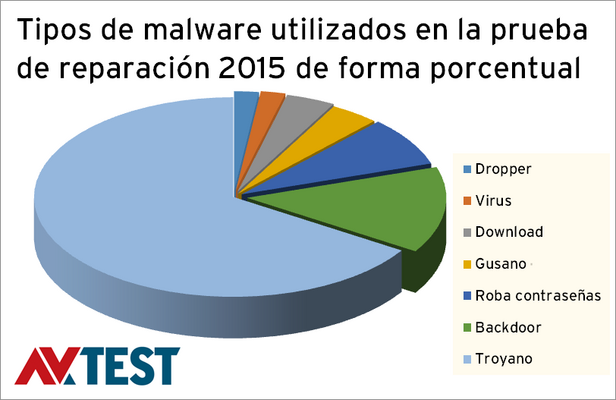

La última prueba de larga duración tuvo lugar en 4 rondas a lo largo del año 2015. Los sistemas Windows se infectaron manualmente con 50 malwares escogidos en dos escenarios de prueba.

Durante toda la duración de la prueba se realizaron una y otra vez tests con diferentes familias de malware, dado que estas evolucionan constantemente. Las muestras de malware utilizadas eran soluciones ya conocidas en el momento de la correspondiente prueba, por lo que debían ser reconocidas en todo caso. En las tablas de las pruebas se recoge la calidad de la limpieza y reparación en el siguiente orden:

- ¿Impidió el malware la limpieza?

- ¿Se eliminaron por completo los componentes activos?

- ¿Quedaron restos de archivos no peligrosos o se anularon al menos todos los cambios realizados en el sistema?

- ¿Consiguió el software de seguridad o de limpieza eliminar y restablecer todo a la perfección?

Estructura de la prueba

La prueba se dividió en dos escenarios de infección típicos.

- En un sistema Windows ya infectado se instaló el software de seguridad y llevó a cabo la correspondiente detección y limpieza. El malware presente bloqueó la instalación de algunas de las suites de seguridad.

- Los paquetes de seguridad instalados se desactivaron brevemente, se introdujo el malware y después se reactivó la protección. En este caso también se hizo un protocolo del reconocimiento, la limpieza y la reparación.

Las pruebas supusieron un esfuerzo enorme. Si bien el laboratorio pudo automatizar algunos pasos, las respectivas limpiezas de los sistemas exigieron mucho trabajo manual, dado que algunos pasos del proceso han de ser confirmados en pantalla haciendo clic con el ratón. Considerando los 700 casos que incluyeron las pruebas, fue una tarea tediosa. Al final hubo también que clasificar los restos de archivos que quedaron en algunos casos.

La prueba de larga duración se llevó a cabo exclusivamente en hardware auténtico con Windows 7. No se utilizaron entornos virtuales, ya que algunas muestras de malware reconocen si se encuentran en un entorno virtual. Y en tal caso, se comportarían de manera distinta. Con hardware de verdad, el escenario es tan realista como la vida diaria de un usuario.