Prueba y estudio: ¿Detienen las soluciones de seguridad para Windows 11 el ransomware actual?

¿Qué ocurre en realidad durante un ataque de ransomware? ¿Se detiene el ataque o pueden seguir ejecutando procesos peligrosos o bien dejar componentes en el sistema? AV-TEST ha utilizado 10 escenarios con ransomware usado actualmente para ataques, así como las técnicas de ataque correspondientes, SysWhispers, Reflective DLL Injection y Reflective DLL Loading, para atacar a software de seguridad para empresas y usuarios privados con Windows 11. Durante el proceso se evaluó y documentó cada paso del ataque. Solo así se puede reflejar detalladamente un ataque y mostrar cómo se comportan las soluciones de seguridad. La exhaustiva prueba y estudio forma parte de la serie Advanced Threat Protection test, que aporta muchos conocimientos sobre el rendimiento de las soluciones de ciberseguridad.

En esta serie de test de Advanced Threat Protection, AV-TEST presenta por primera vez las conclusiones de su investigación y los resultados de las pruebas realizadas a soluciones de seguridad para empresas y usuarios privados con Windows 11. Esta serie completa el perfil de protección de las soluciones que se elabora basándose en las pruebas de seguridad clásicas que el laboratorio de AV-TEST realiza 6 veces al año.

El nombre “Advanced Threat Protection” ya indica que esta serie se centra más en la investigación y el estudio que en los meros resultados de los test. El laboratorio utiliza en esta prueba técnicas de ataque actuales y el correspondiente ransomware para atacar a los productos examinados, tal y como sucede cada día en el mundo real de la ciberseguridad para empresas y usuarios.

El esfuerzo que conlleva este análisis es extremadamente elevado, puesto que los expertos tienen que hacer un seguimiento de cada uno de los pasos, analizarlo y valorarlo. Y dado que los atacantes actúan de forma muy dinámica, apenas hay un paso prediseñado. Los atacantes más bien buscan y aprovechan vías en parte inesperadas para sortear las medidas de seguridad o esquivar una detección. Por eso, los resultados de los test se obtuvieron y registraron ya en agosto de 2022, pero se evaluaron durante los meses siguientes.

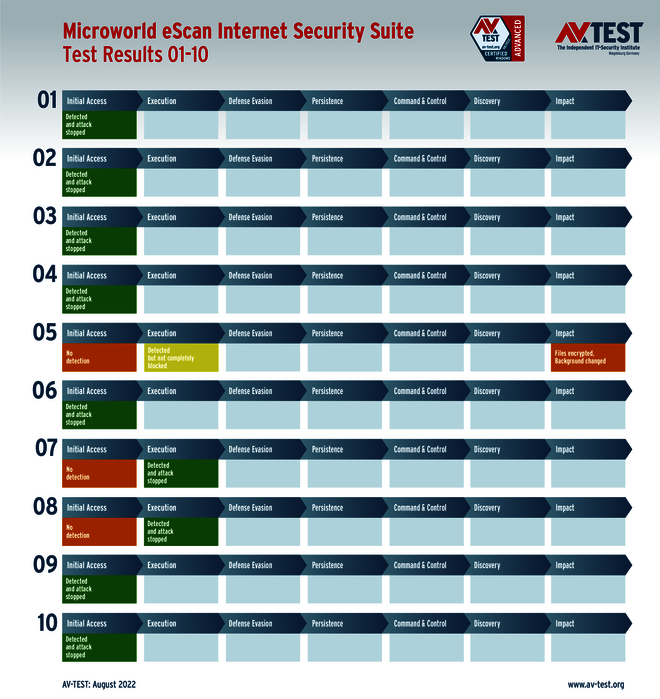

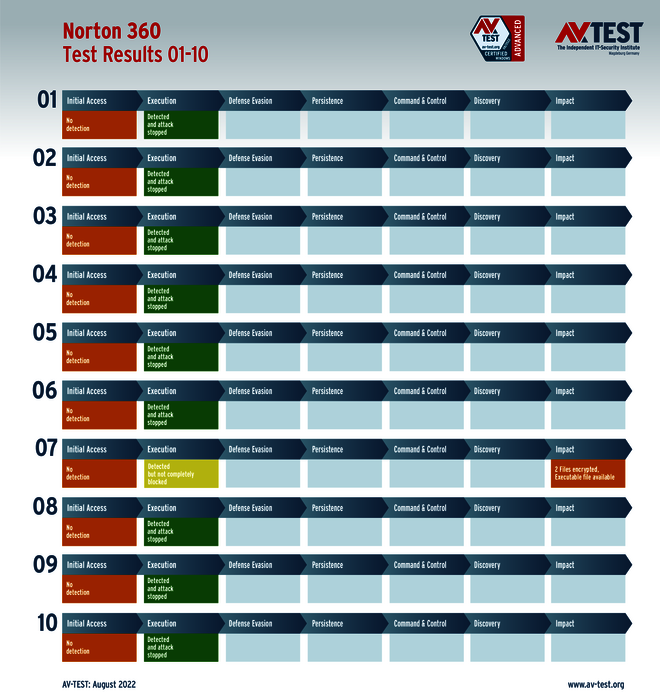

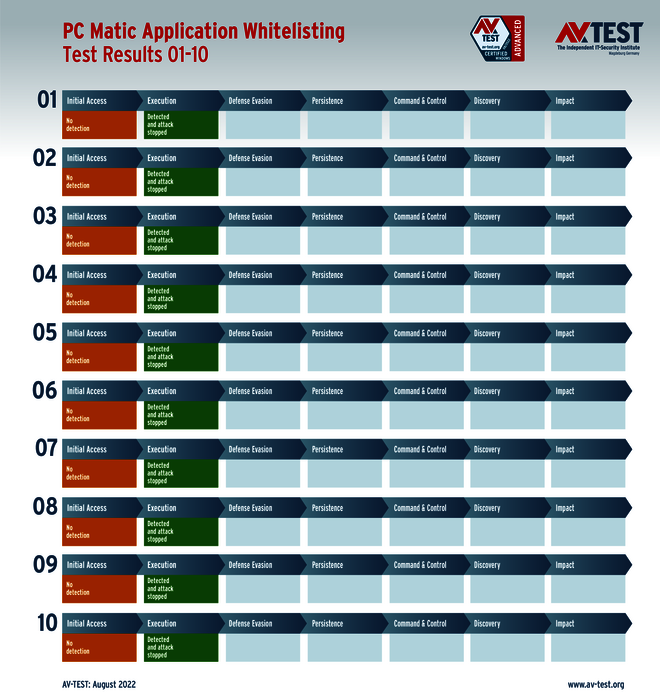

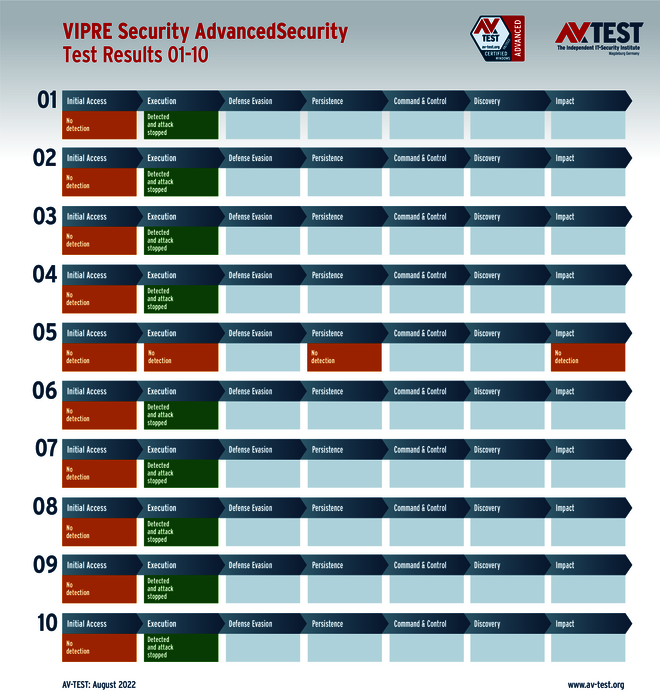

Los productos examinados para usuarios privados proceden de: AhnLab, Bitdefender, G DATA, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic y VIPRE Security.

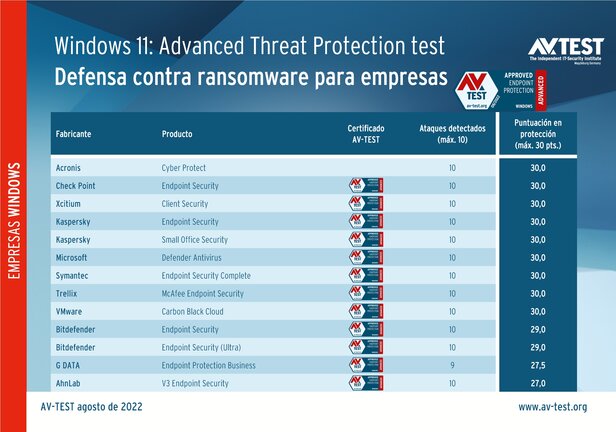

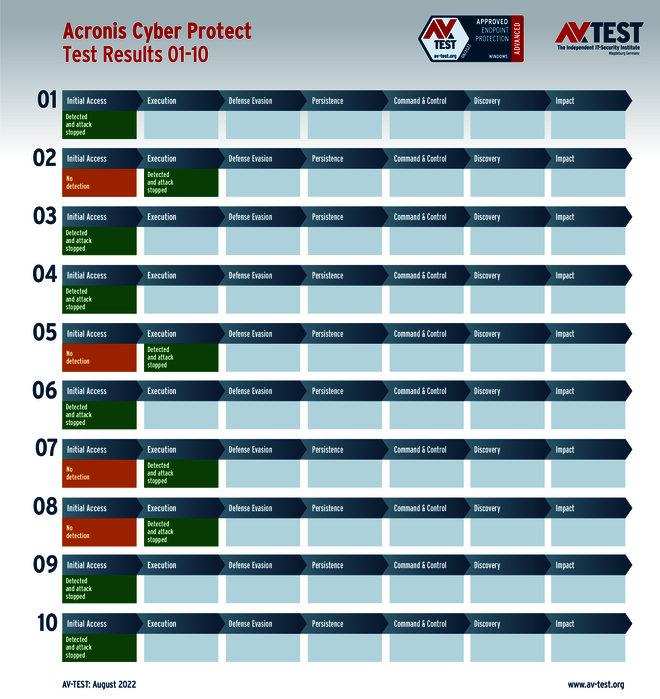

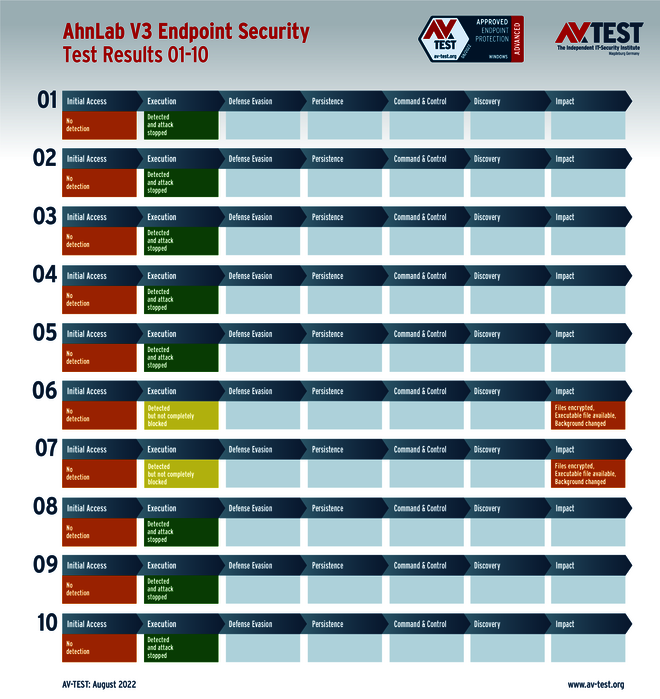

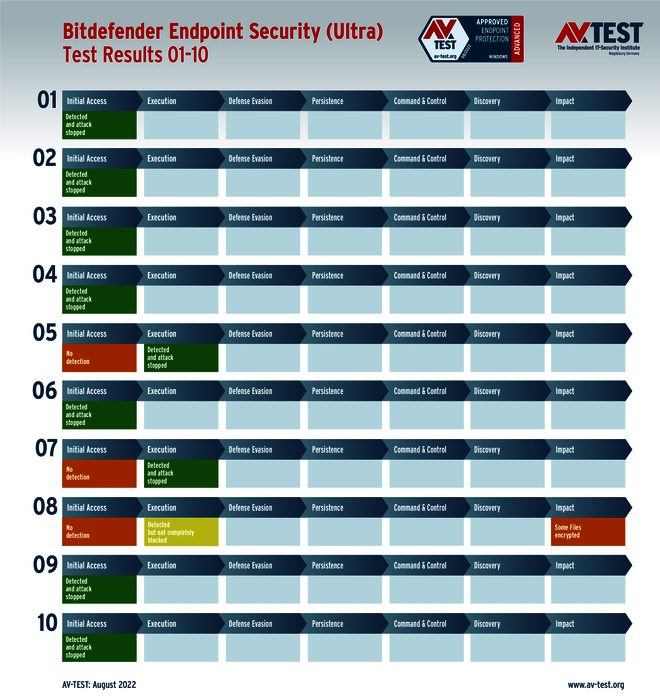

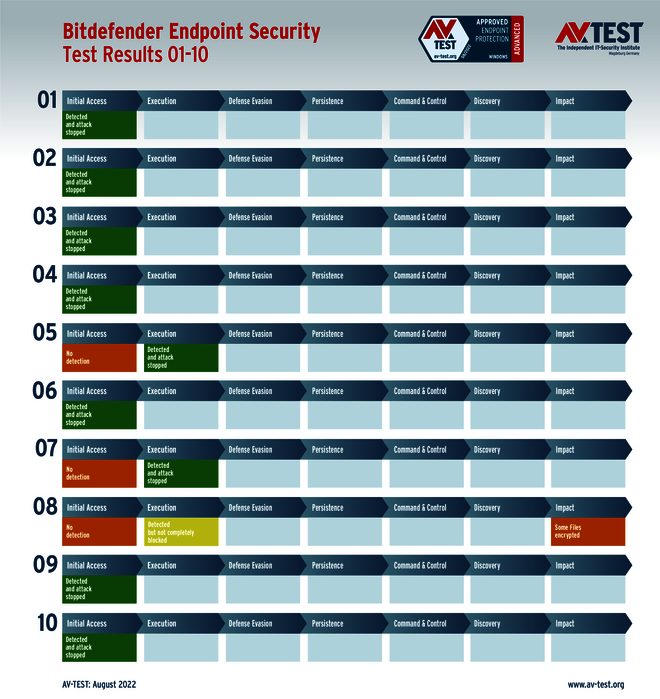

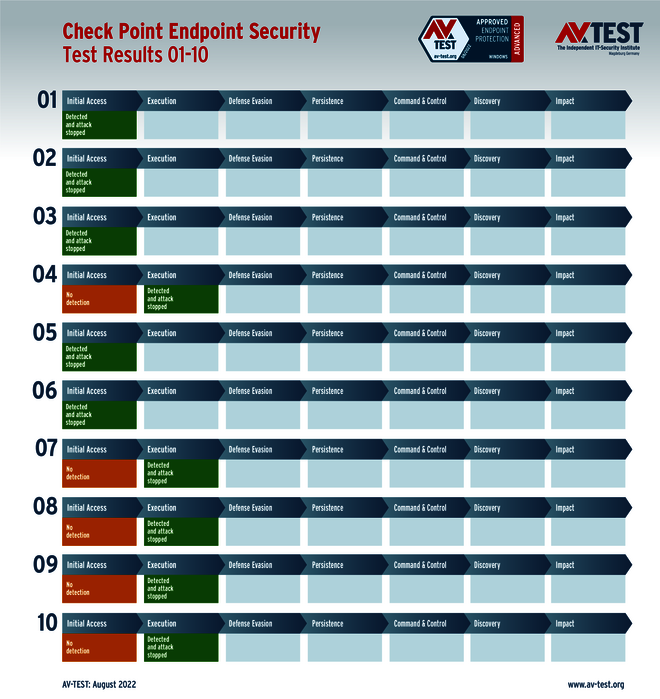

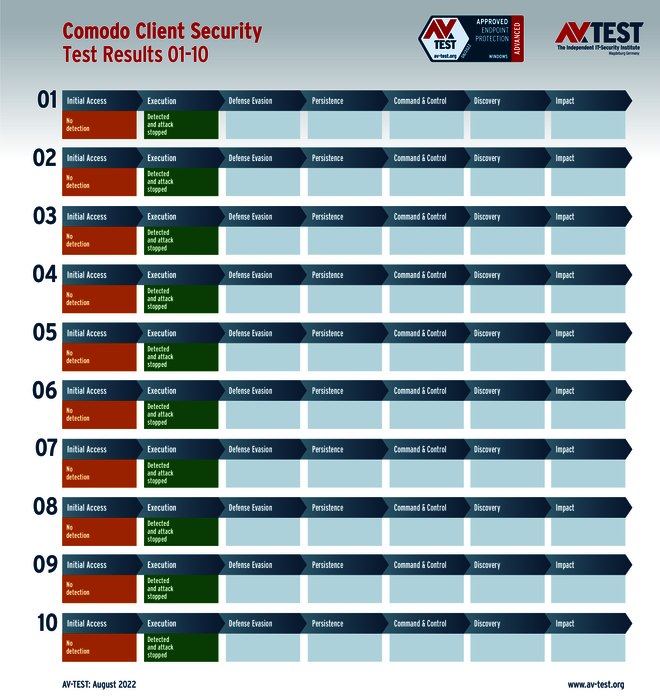

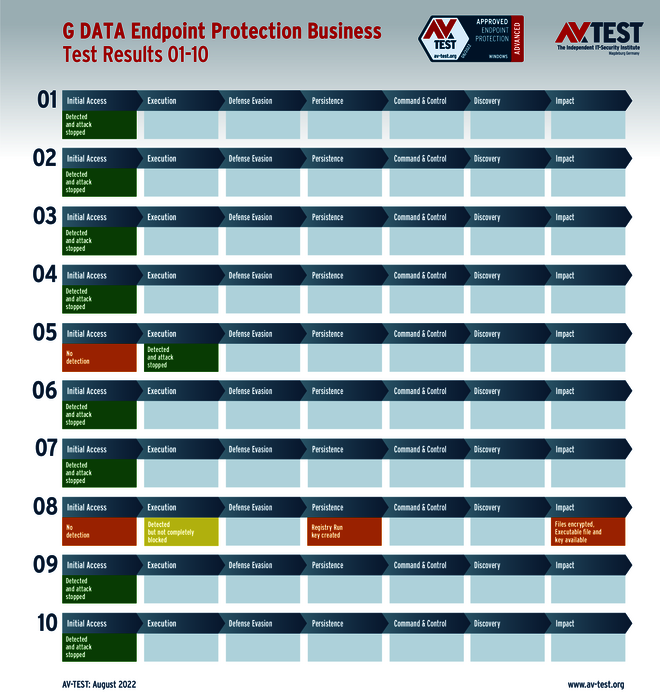

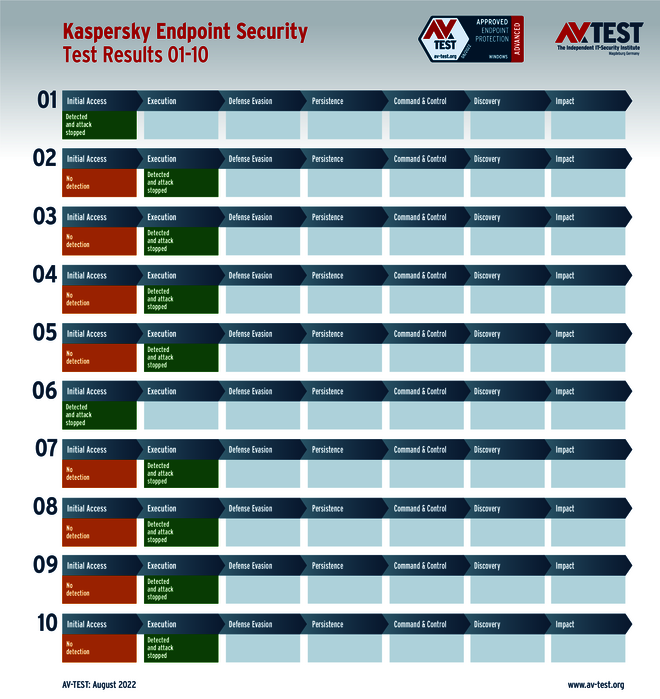

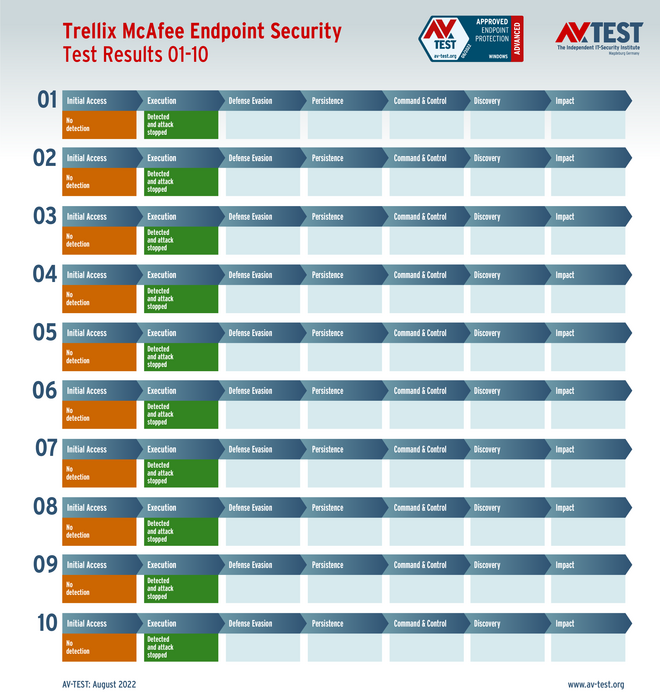

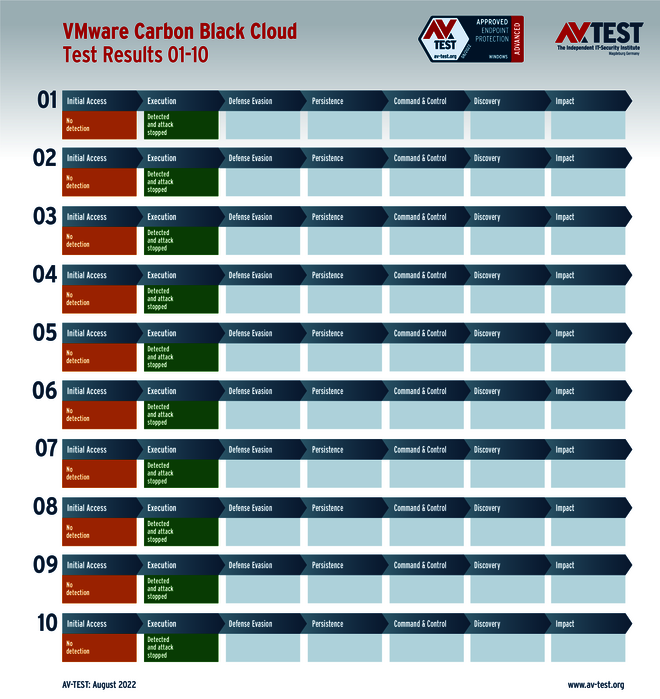

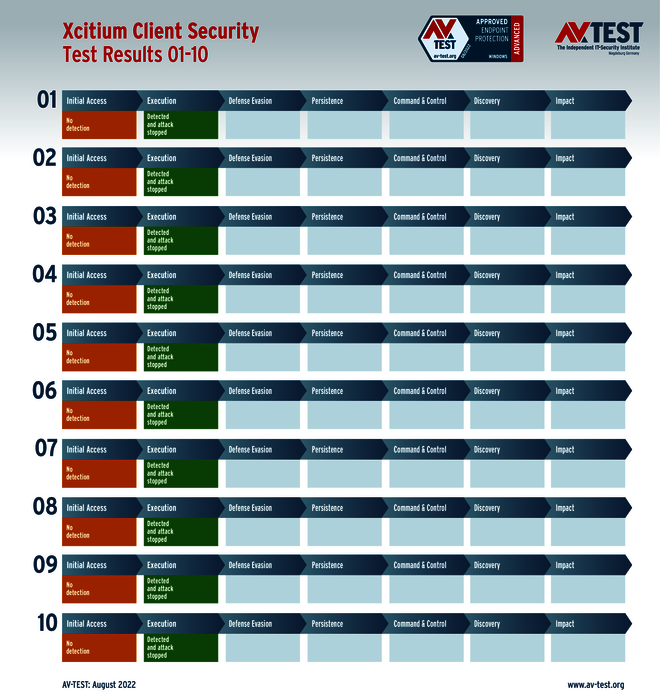

Las soluciones probadas para empresas provienen de: Acronis, AhnLab, Bitdefender (2 versiones), Check Point, Xcitium, G DATA, Kaspersky (2 versiones), Microsoft, Symantec, Trellix y VMware.

Escenarios de ataque reales con técnicas actuales

En la presente prueba, cada producto se enfrentó a más de 10 escenarios especiales. Estos incluyen tres técnicas de ataques diferentes que actualmente utilizan los ciberdelincuentes o grupos APT.

SysWhispers: Esta técnica de ataque es un complejo enfoque técnico para evitar la detección por parte de la solución de seguridad o EDR. Un conocido malware que se ha utilizado y utiliza con esta técnica es, por ejemplo, BluStealer Loader.

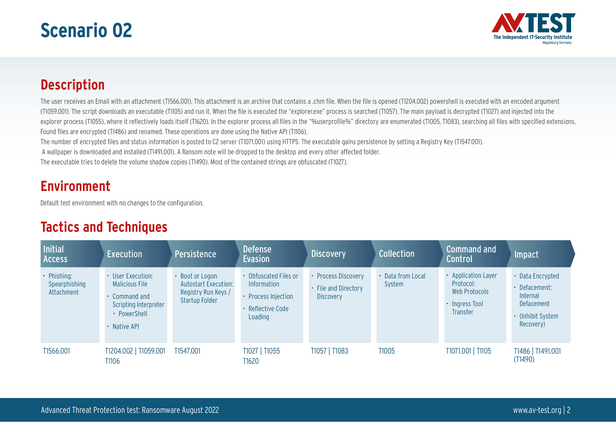

Reflective DLL Injection: En el caso de esta técnica se ejecuta un código malicioso como parte de un código de confianza. Para ello se manipula un proceso merecedor de confianza de manera que este carga y ejecuta la DLL con malware. Lo especial es que el ataque tiene lugar sin archivos (fileless), es decir, se escribe directamente en la memoria del proceso de confianza. Por lo tanto, no hay ningún archivo que se pueda detectar. Esta técnica ha sido utilizada, entre otros, por el fileless ransomware Netwalker. Otros atacantes actuales siguen copiando esta técnica de ataque.

Reflective DLL Loading: Esta técnica de ataque no requiere ningún proceso de confianza, sino que carga el malware y un payload codificado y no lo descodifica hasta que está en la memoria, lo cual dificulta masivamente la detección del ataque. Este es el tipo de ataque que utiliza, entre otros, el malware LokiBot, que fue utilizado por el grupo SilverTerrier.

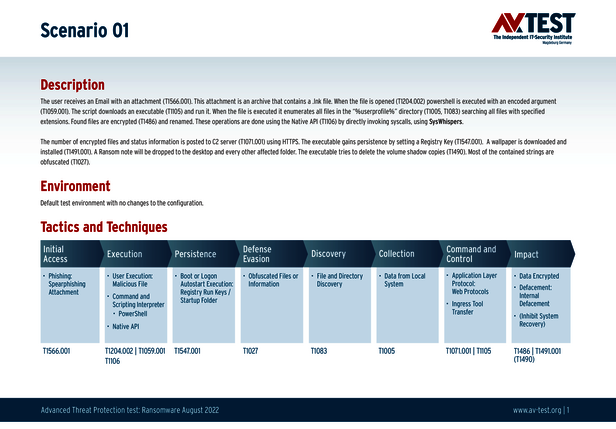

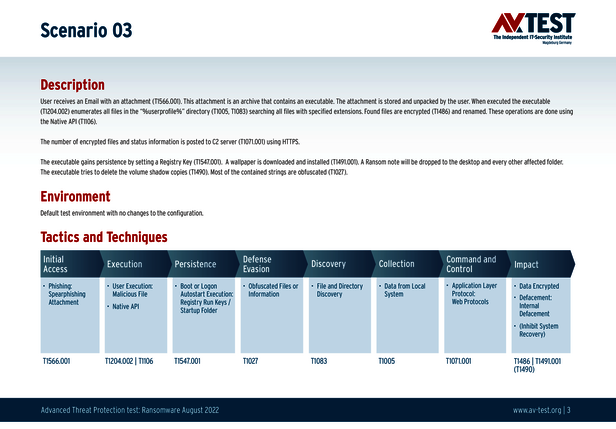

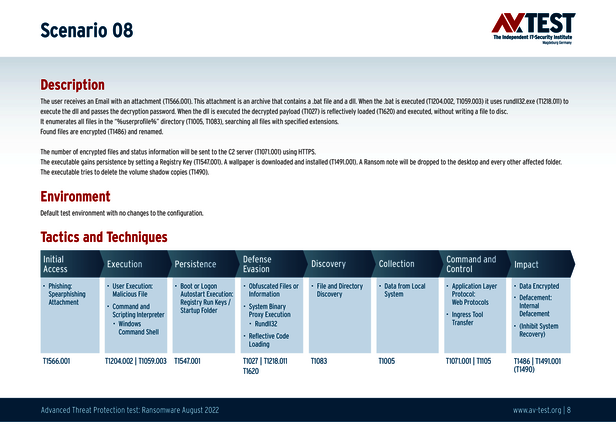

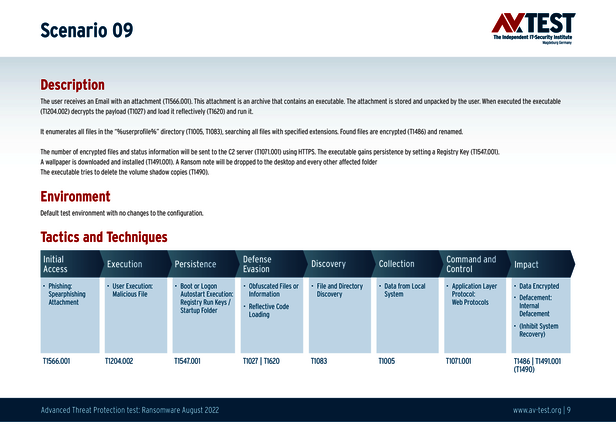

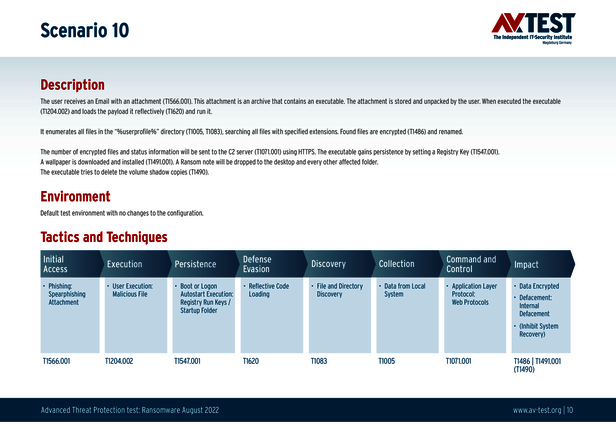

Todas estas técnicas pueden llevar consigo diferentes tipos de malware o ser utilizadas directamente como medio de ataque. Para que los interesados puedan hacer un mejor seguimiento hemos ampliado correspondientemente la descripción de los 10 escenarios (ver el recuadro ”Escenarios”). Allí se encuentran también los códigos de ”Techniques” de MITRE ATT&CK, que permiten reconocer cada paso individual del test. Esto permite saber también en qué paso reaccionó o no la solución de seguridad. Además se halla la descripción técnica del ataque en sí, junto con la técnica de ataque utilizada. En esta prueba se trata de una descripción muy exhaustiva de las tres técnicas explicadas arriba brevemente: SysWhispers, Reflective DLL Injection y Reflective DLL Loading.

22 soluciones y paquetes de seguridad en el laboratorio

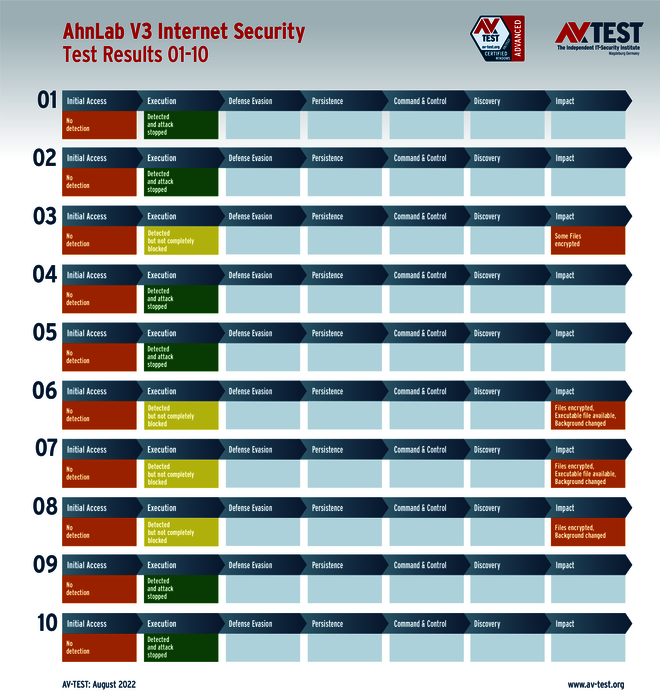

Los gráficos de evaluación finales muestran exactamente cuándo un producto de seguridad ha reconocido o no el ataque, lo ha repelido o no y, en su caso, si lo ha detenido en pasos posteriores o no. En esta prueba, las soluciones reciben del laboratorio hasta 3 puntos en cada escenario por los pasos en los que su defensa tiene éxito. Para el conjunto de los 10 escenarios, el laboratorio otorga hasta 30 puntos para la puntuación final en protección.

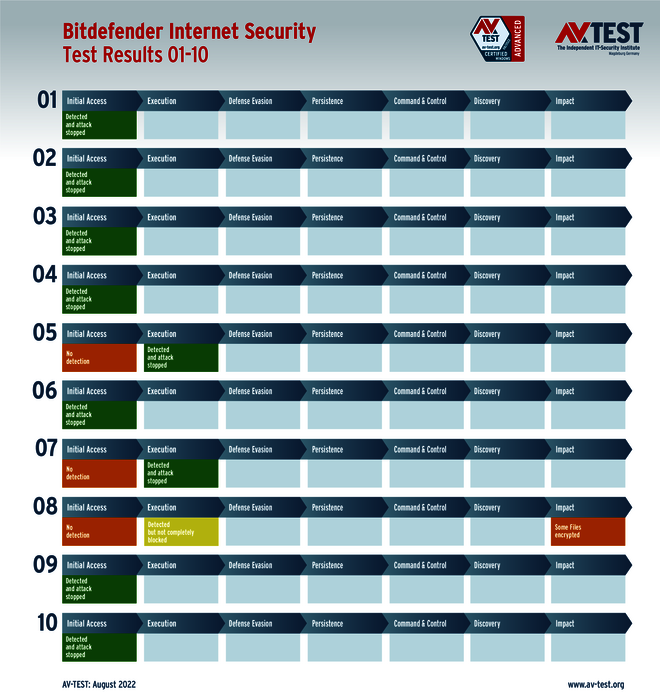

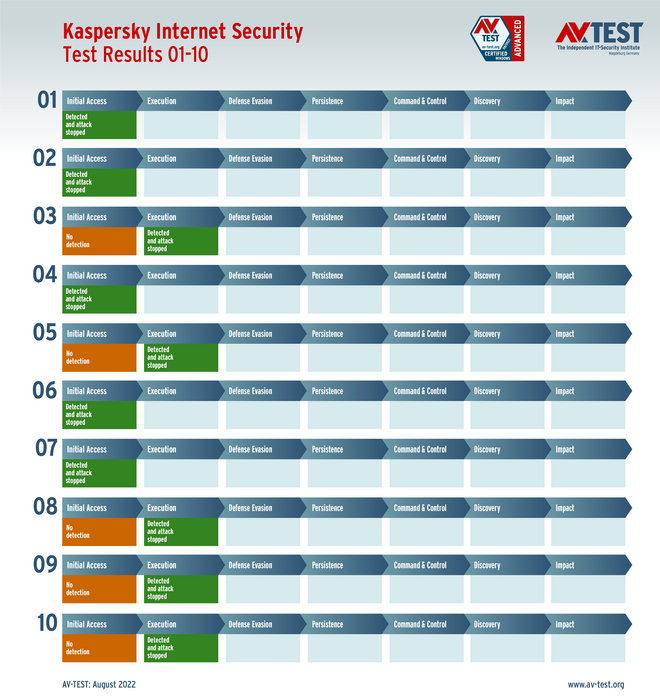

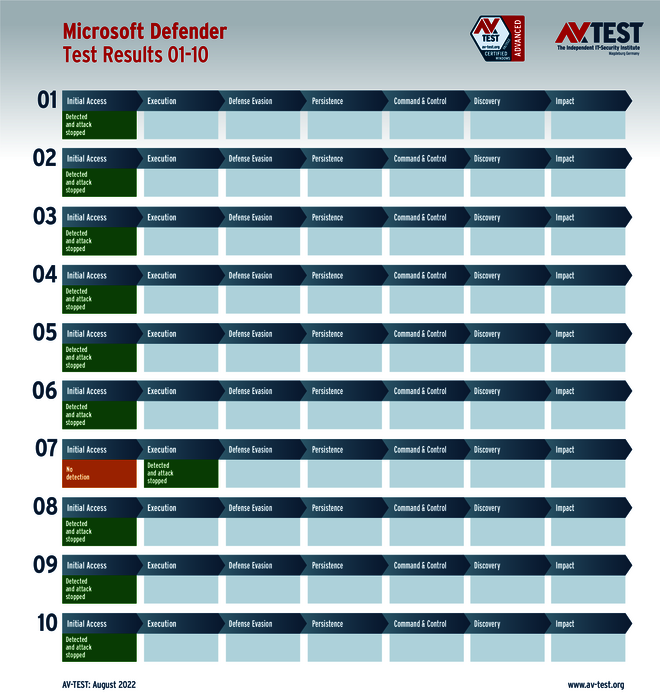

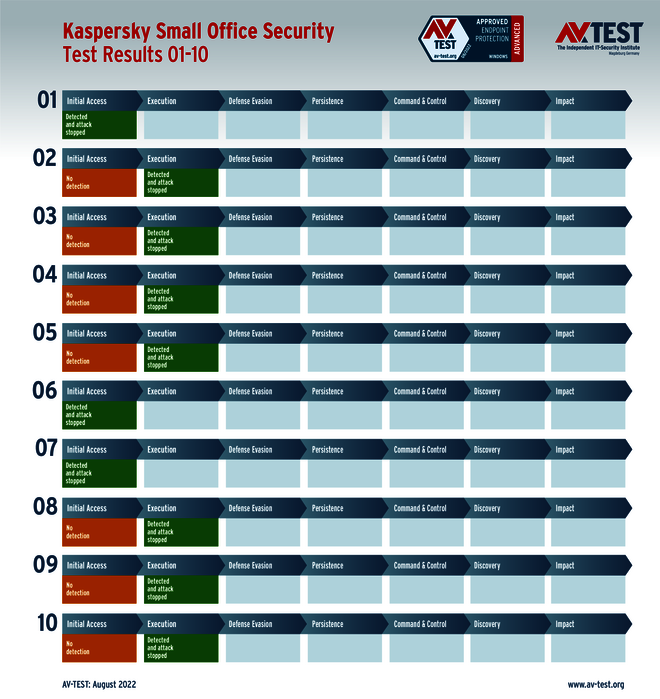

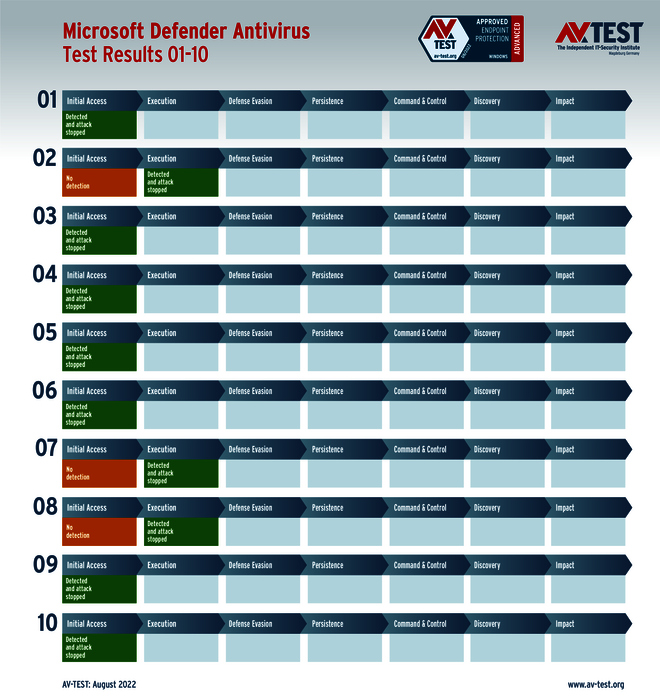

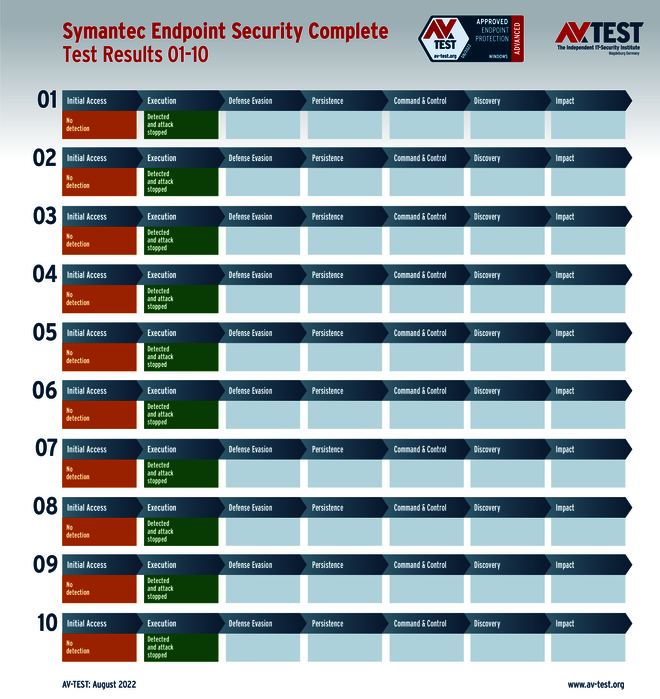

Como ya se ha explicado anteriormente, el transcurso de los 10 escenarios de prueba está exactamente definido y el resultado documentado. Los gráficos con los resultados de los 10 exámenes están codificados cromáticamente para facilitar una visión general. Si una solución de seguridad detecta un ransomware en uno de los dos primeros pasos de un escenario (initial access o execution), el ataque se considera detenido. En tal caso, el código cromático muestra el color verde: se ha detenido el ataque. El amarillo indica que se ha detenido parcialmente el ataque. Y el naranja señala que no se ha detenido el ataque (no detection). El campo amarillo al final puede indicar dos resultados: que el ataque solo se ha detectado parcialmente y se han encriptado diversos archivos (some files encrypted) o bien se ha evitado que el ransomware encripte archivos, pero este permanece en el sistema (malware remains on system). Si al final de la fila del gráfico hay un campo naranja, se considera que el ataque no se ha detectado y el ransomware se ha podido ejecutar por completo (files encrypted).

Escenarios de prueba

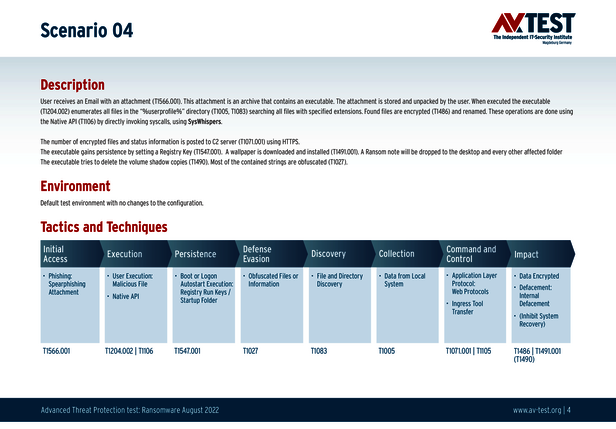

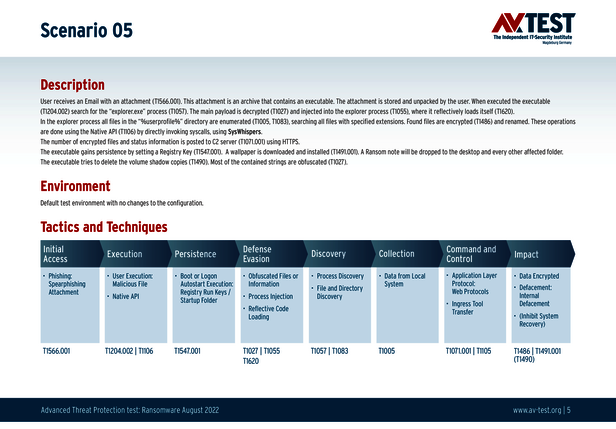

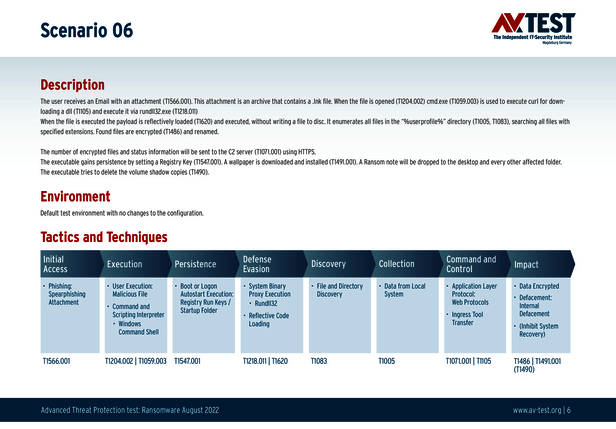

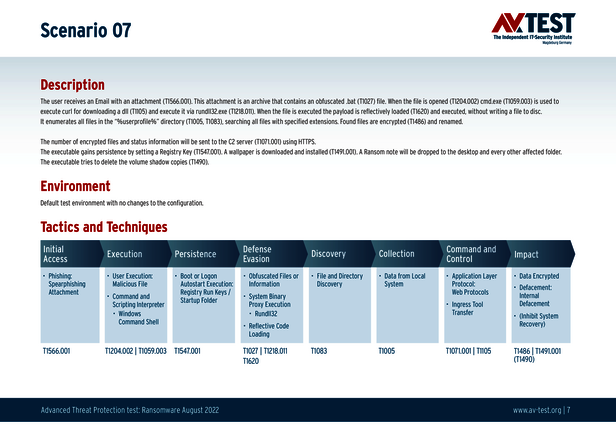

Todos los escenarios de ataque están documentados de acuerdo con los estándares de la base de datos de MITRE ATT&CK. Los diferentes subpuntos, por ejemplo “T1059.001“, aparecen en la base de datos de MITRE para “Techniques“ bajo 1059.001 “Command and Scripting Interpreter: PowerShell“. Cada paso de la prueba, por lo tanto, está definido por especialistas y es trazable y comprensible.

Además se explican todas las técnicas de ataque y cómo se hace uso del malware en ellas.

Protección contra ransomware para usuarios privados

El examen de los 9 paquetes de seguridad para usuarios privados con Windows 11 concluyó con muchos buenos resultados, pero también algunas decepciones. Los paquetes de Kaspersky, Microsoft y PC Matic detectaron y bloquearon todos los pasos del ataque en los 10 escenarios de la prueba sin fallo alguno. Como recompensa obtuvieron los 30 puntos máximos.

Bitdefender y NortonLifeLock también reconocieron a todos los atacantes, pero en un escenario no pudieron detener el ataque por completo y algunos archivos sueltos fueron encriptados. Ambos productos obtuvieron, aun así, 29 de los 30 puntos.

También Microworld y G Data tuvieron sus problemas en un escenario. Ambos detectaron al atacante, pero no pudieron detenerlo por completo. Microworld pudo evitar que el malware depositara en el sistema una clave de registro; G Data, no. Al final, los datos fueron encriptados y esto hizo que ambos perdieran puntos relevantes. Microworld obtuvo 28,5 puntos y G Data 27,5.

VIPRE Security reaccionó a la perfección en 9 escenarios, pero en uno ni siquiera detectó al atacante. La encriptación del sistema le supuso recibir una vez 0 puntos y al final se tuvo que conformar con 27 puntos.

El software de protección de AhnLab fue capaz de detectar al atacante en 10 de los 10 escenarios, sin embargo, no pudo bloquearlo por completo en 4 ocasiones. Una vez se produjo una encriptación parcial y tres veces se codificó todo el sistema Windows 11 y apareció el clásico mensaje pidiendo el dinero del rescate. Esto le permitió acumular solo 24,5 puntos.

Para que un producto consiga el certificado “Advanced Certified“ tiene que obtener al menos un 75 por ciento de los máximos 30 puntos en los test. Dado que todos los productos obtuvieron una puntuación en protección superior a los 22,5 puntos, todos fueron distinguidos con este certificado.

Soluciones contra ransomware para empresas

En el caso de los productos para empresas, el resultado final es bastante mejor. 9 de las 13 soluciones detectaron todos los atacantes sin fallos y protegieron con éxito el sistema Windows 11 de prueba. Esto significa que repelieron todos los ataques tal y como se ejecutan a diario en los sistemas de las empresas.

Los 30 puntos máximos se los pudieron asegurar las soluciones de Acronis, Check Point, Xcitium, Kaspersky (ambas versiones), Microsoft, Symantec, Trellix y VMware.

Bitdefender tuvo un problema en el mismo escenario con su versión Endpoint Security y con Endpoint Security Ultra. Si bien consiguieron detectar al atacante, no pudieron bloquearlo por completo. Como resultado, algunos archivos fueron encriptados. Las dos versiones del producto obtuvieron 29 de los 30 puntos posibles.

La solución para empresas de G Data también tuvo graves problemas en un caso, a pesar de haber detectado al atacante. La protección no pudo bloquear el malware. Este se ejecutó, escribió claves de registro y codificó los datos del sistema de prueba. En este caso, solo obtuvo 0,5 de los 3 puntos; en los otros 9 casos de prueba no cometió ningún fallo. Al final fueron a parar 27,5 puntos a la cuenta de G Data.

La solución de AhnLab ocupa el último lugar de la tabla con 27 de los 30 puntos posibles. En 2 ocasiones, el producto detectó al atacante, pero no pudo bloquearlo por completo. Aunque evitó la creación de claves de registro, el ransomware pudo seguir ejecutándose y encriptar todo el sistema.

Siempre que un producto obtiene al menos un 75 por ciento de los 30 puntos máximos, el laboratorio le entrega el certificado “Advanced Approved Endpoint Protection“. En esta prueba, todos los productos se situaron por encima de los 22,5 puntos necesarios y recibieron el certificado. Acronis es la única que no recibe un certificado. Si bien terminó la prueba sin fallos, los certificados solo se entregan a quienes cumplen los criterios tanto en esta prueba como en la prueba mensual ordinaria.

Ataques complejos requieren soluciones flexibles y seguras

El examen actual muestra que muchos productos de seguridad para usuarios privados y empresas pueden enfrentarse con éxito a las técnicas de ataque que se utilizan contra Windows 11 con el ransomware más reciente.

El resultado es algo mejor en el caso de las soluciones para empresas que en el de los productos para usuarios privados. De estos, los tres productos de Kaspersky, Microsoft y PC Matic consiguieron la máxima puntuación en protección de 30 puntos.

De los productos para empresas, 9 de las 13 soluciones de seguridad examinadas pudieron alcanzar los 30 puntos máximos en la puntuación de protección, son: Acronis, Check Point, Xcitium, Kaspersky (ambas versiones), Microsoft, Symantec, Trellix y VMware.

La descripción de los 10 escenarios, junto con sus técnicas de ataque, muestra lo complejo que es el transcurso de un ataque y qué trucos utilizan los atacantes para encriptar con éxito un sistema. Las soluciones de seguridad tienen que vigilar y valorar numerosas acciones y procesos en los sistemas Windows 11. Al mismo tiempo, tienen que decidir qué acciones son correctas y cuándo bloquean procesos peligrosos. Esto no es fácil especialmente en el caso de las nuevas técnicas de ataque sin archivos, que tienen lugar a través de procesos directamente en la memoria para intentar esquivar así los mecanismos de defensa. Pero las soluciones de seguridad para Windows 11 también pueden detectar y detener estos ataques, al menos la mayoría de los productos.