Test und Studie: Halten Schutzlösungen aktuelle Ransomware unter Windows 11 auf?

Was passiert eigentlich bei einer Ransomware-Attacke? Wird sie einfach gestoppt oder können gefährliche Prozesse weiterhin laufen oder Komponenten im System verbleiben? AV-TEST hat 10 Szenarien mit aktuell für Angriffe verwendeter Ransomware und deren Angriffstechniken SysWhispers, Reflective DLL Injection und Reflective DLL Loading genutzt und damit Schutz-Software für Unternehmen und private Anwender unter Windows 11 attackiert. Dabei wurde jeder einzelne Angriffsschritt ausgewertet und dokumentiert. Nur so lässt sich ein detailliertes Bild einer Attacke darstellen, das zeigt, wie sich die Schutzlösungen verhalten. Der umfangreiche Test samt Studie gehört zur Reihe Advanced Threat Protection-Tests, die viel Erkenntnis über die Leistung von Cyber-Security-Lösungen bringt.

In der Reihe Advanced Threat Protection-Tests stellt AV-TEST besondere Untersuchungsergebnisse und Erkenntnisse beim Test von Schutzlösungen für Unternehmen und private Anwender erstmalig unter Windows 11 vor. Sie vervollständigen das Bild der Schutzwirkung von Lösungen, welches mit den klassischen Schutztests im Labor von AV-TEST 6-mal im Jahr erstellt wird.

Bereits der Name „Advanced Threat Protection” zeigt, dass es sich in dieser Reihe eher um Forschung und Studie handelt als nur um Testergebnisse. Denn das Labor nutzt in diesem Test aktuelle Angriffstechniken samt Ransomware, um die zu untersuchenden Produkte zu attackieren. Genauso wie es in der realen Welt der Cyber Security für Unternehmen und Nutzer jeden Tag der Fall ist.

Der Aufwand dieser Untersuchung ist extrem hoch. Denn alle einzelnen Schritte müssen von den Experten nachverfolgt, analysiert und bewertet werden. Da die Angreifer sehr dynamisch agieren, ist auch kaum ein Schritt vorgezeichnet. Vielmehr suchen und nutzen die Angreifer teils unerwartete Pfade, um Schutzmaßnahmen zu umgehen oder einer Erkennung auszuweichen. Daher wurden die reinen Testergebnisse bereits im August 2022 erfasst, aufgezeichnet und in den Folgemonaten ausgewertet.

Die untersuchten Produkte für private Anwender kommen von: AhnLab, Bitdefender, G DATA, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic, VIPRE Security

Die getesteten Lösungen für Unternehmen kommen von: Acronis, AhnLab, Bitdefender (2 Versionen), Check Point, Xcitium, G DATA, Kaspersky (2 Versionen), Microsoft, Symantec, Trellix, VMware.

Reale Angriffsszenarien mit aktuellen Techniken

Im vorliegenden Test wird jedes Produkt mit 10 besonderen Szenarien konfrontiert. Darin enthalten sind drei verschiedene Angriffstechniken, die aktuell von Cybergangstern oder APT-Gruppen genutzt werden.

SysWhispers: Die Angriffstechnik ist ein technisch komplexer Ansatz, um der Erkennung durch eine Schutzlösung oder EDR zu entgehen. Eine populäre Malware, die mit dieser Technik genutzt wurde und wird, ist zum Beispiel der BluStealer Loader.

Reflective DLL Injection: Bei dieser Technik wird ein bösartiger Code als Teil eines vertrauenswürdigen Codes ausgeführt. Dazu wird ein vertrauenswürdiger Prozess so manipuliert, dass er die DLL mit Malware lädt und ausführt. Das Besondere: Die Attacke erfolgt dateilos (fileless), es wird also direkt in den Speicher des vertrauenswürdigen Prozesses geschrieben. Es gibt somit keine Datei, die man erkennen könnte. Diese Technik wurde unter anderem von der Netwalker Fileless Ransomware benutzt. Andere aktuelle Angreifer kopieren diese Angriffstechnik weiterhin.

Reflective DLL Loading: Diese Angriffstechnik benötigt keinen anderen vertrauenswürdigen Prozess, sondern lädt die Malware und einen verschlüsselten Payload und entschlüsselt diesen erst im Speicher, was die Erkennung der Attacke massiv erschwert. Diese Angriffsart wird unter anderem von der Malware LokiBot benutzt, die von der SilverTerrier-Gruppe verwendet wurde.

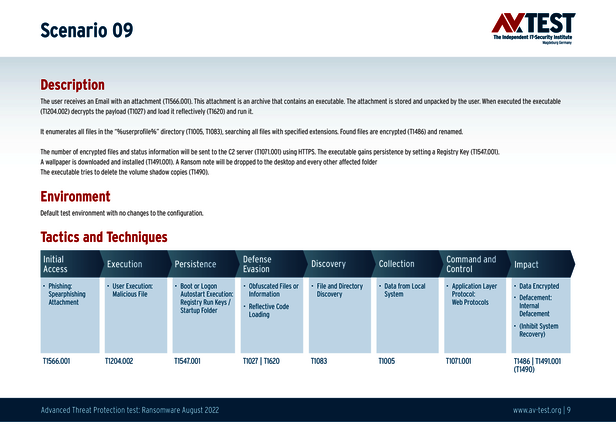

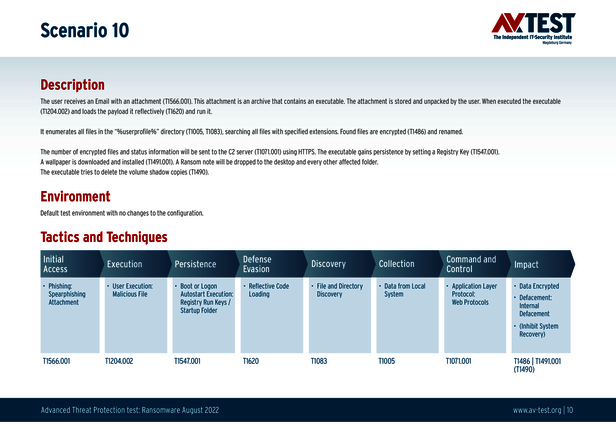

Alle diese Techniken können verschiedene Arten von Malware im Gepäck haben oder direkt als Angriffsmittel genutzt werden. Damit Interessierte das besser nachverfolgen können, wurden die Beschreibungen zu den 10 Szenarien (siehe unteren Kasten „Szenarien“) entsprechend erweitert. Weiterhin finden sich dort die „Techniques“ Codes von MITRE ATT&CK, um die einzelnen Schritte des Angriffs nachvollziehen zu können. So lässt sich auch ablesen, bei welchem Schritt die Schutz-Lösung reagiert hat oder nicht. Zusätzlich findet sich nun die technische Beschreibung der eigentlichen Attacke, samt der dabei genutzten Angriffstechnik. In diesem Test ist das eine sehr ausführliche Beschreibung der drei weiter oben kurz erklärten Techniken SysWhispers, Reflective DLL Injection und Reflective DLL Loading.

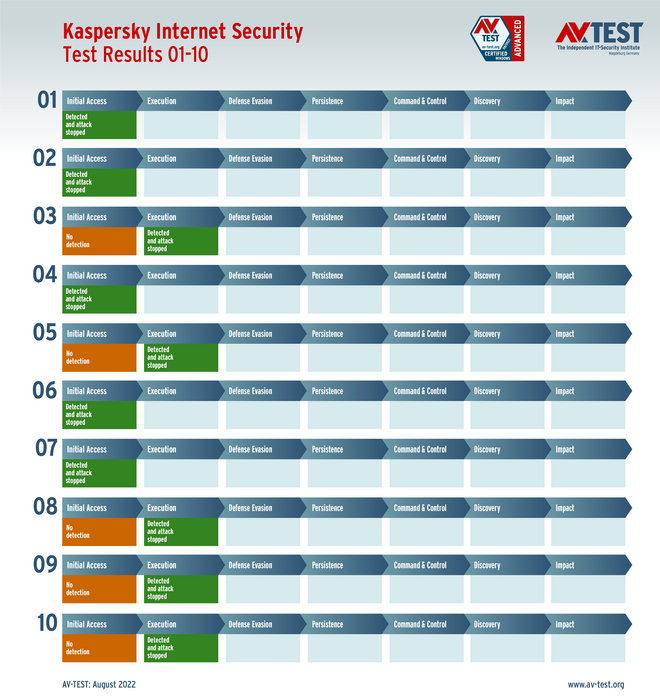

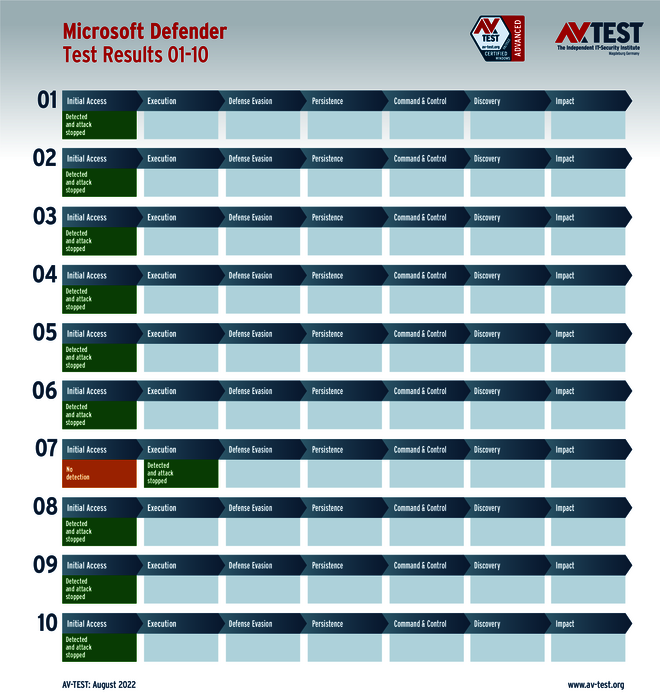

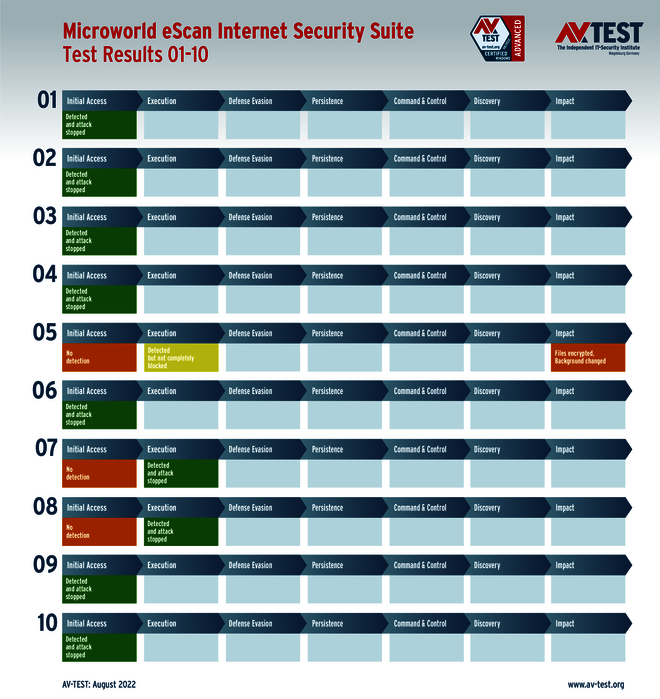

22 Schutz-Lösungen und Pakete im Labor

Die finalen Auswertungsgrafiken zeigen ganz genau an, wann ein Schutzprodukt den Angriff erkannt oder nicht erkannt, abgewehrt oder nicht abgewehrt, in späteren Schritten aufgehalten hat oder auch nicht. Für erfolgreiche Schritte bei der Abwehr bekommen die Lösungen vom Labor in diesem Test je bis zu 3 Punkte pro Szenario. Für alle 10 Szenarien vergibt das Labor bis zu 30 Punkte für den finalen Schutz-Score.

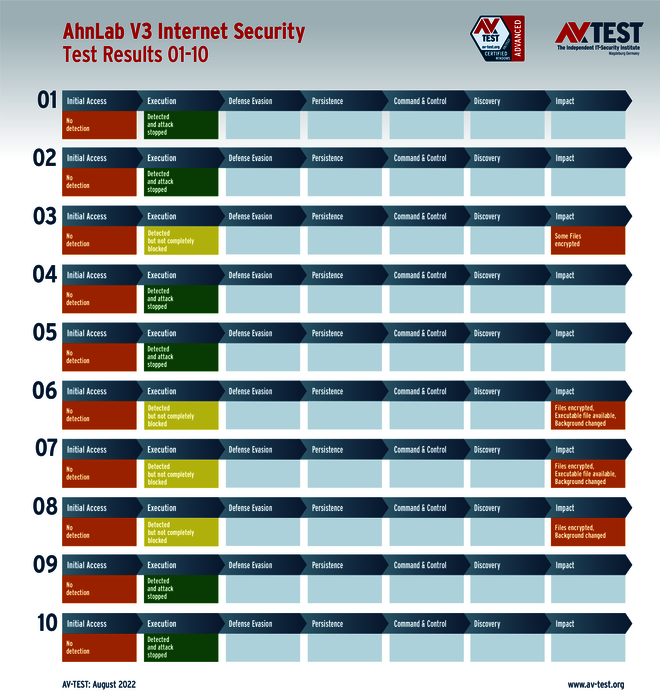

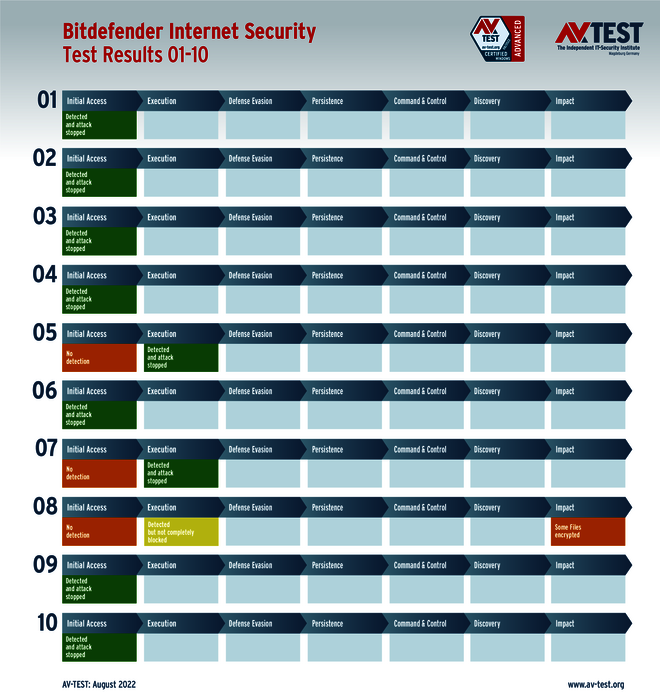

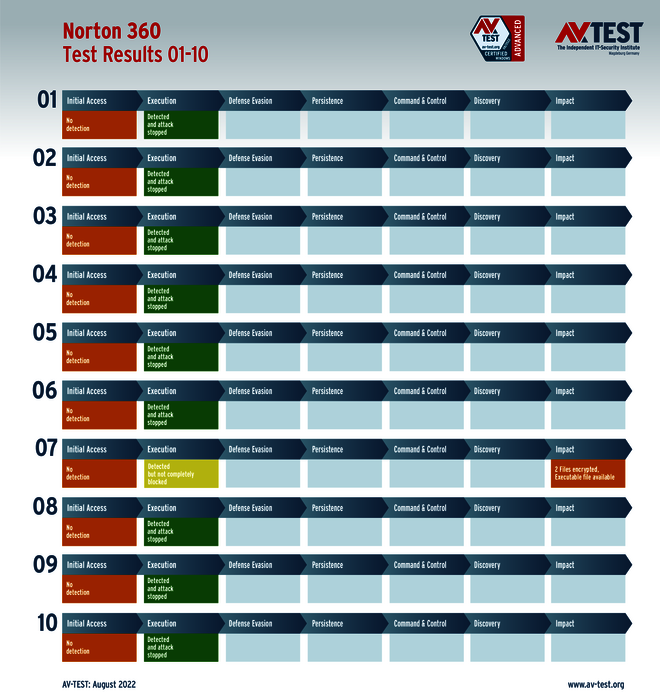

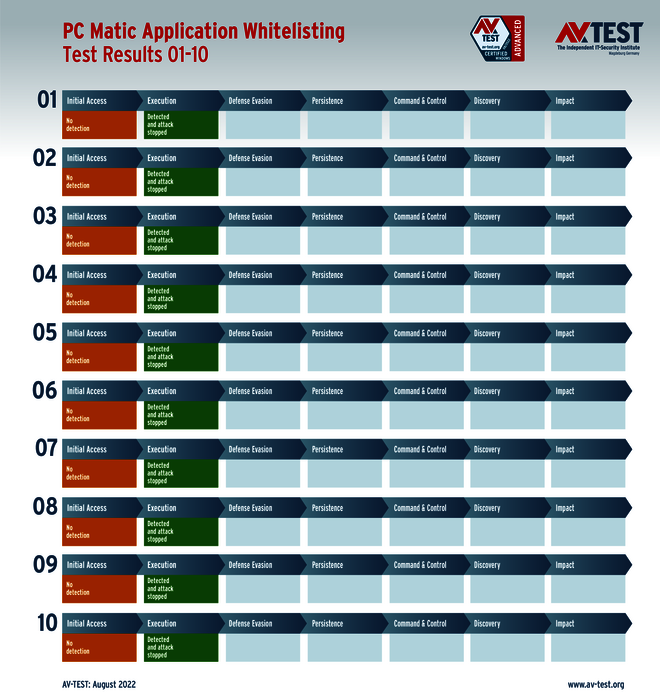

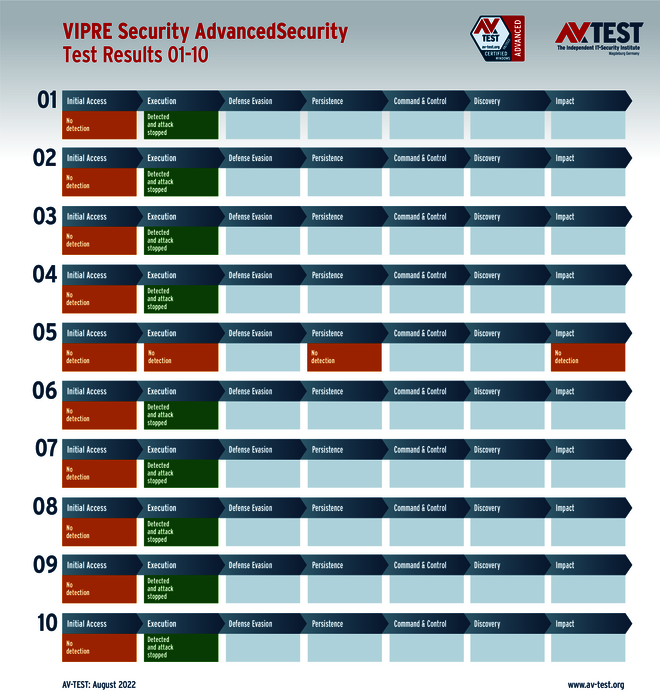

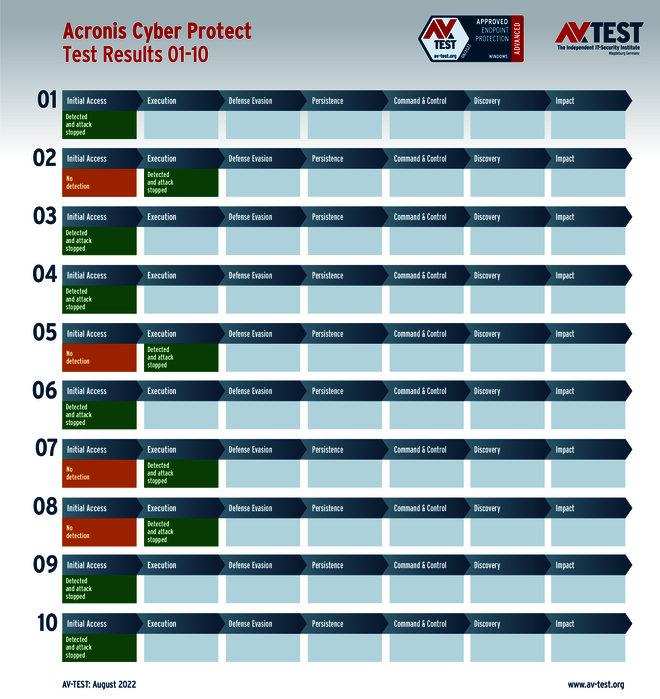

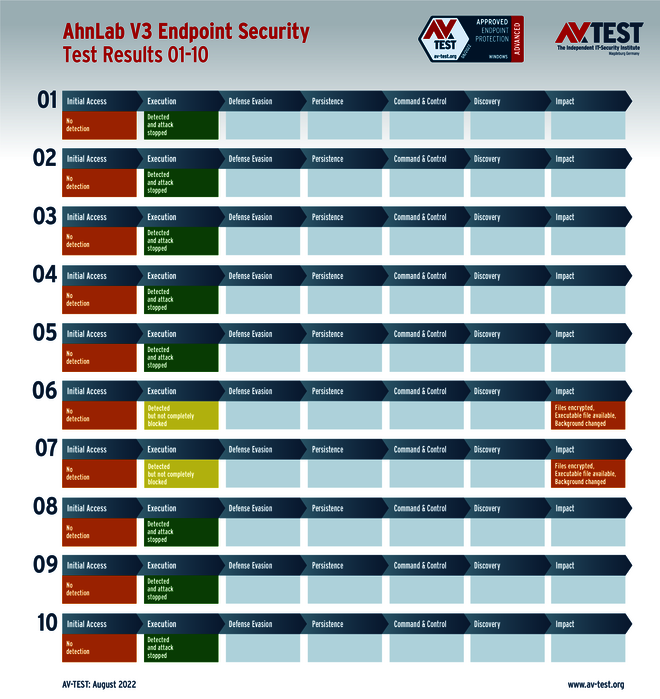

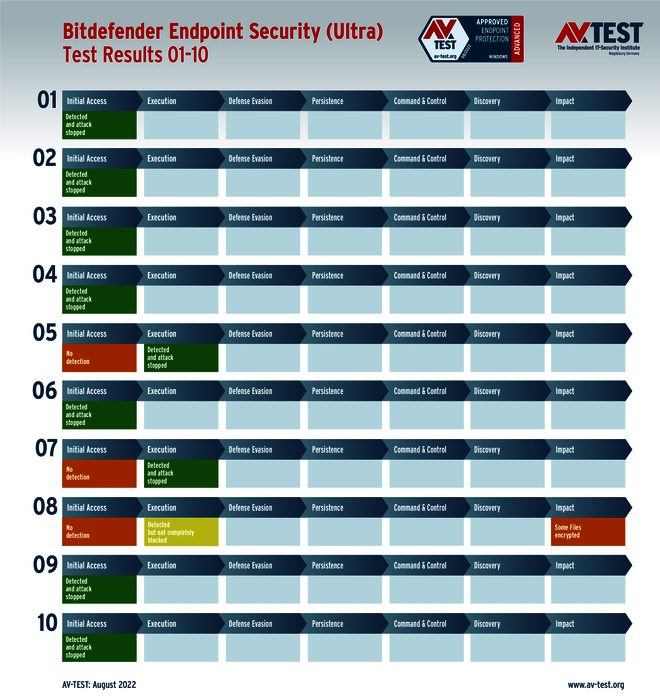

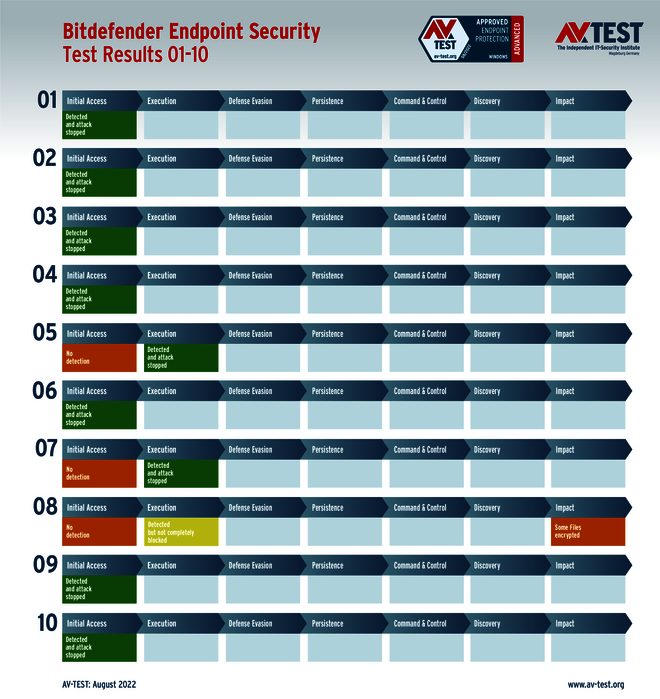

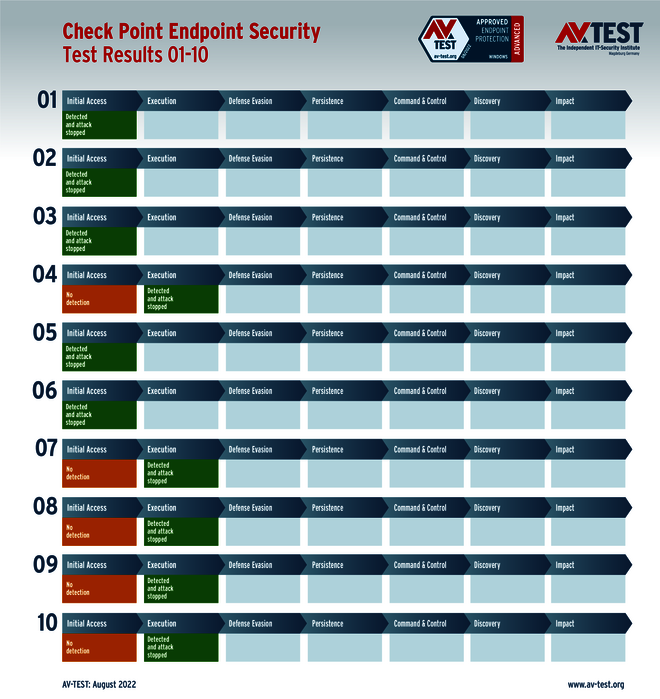

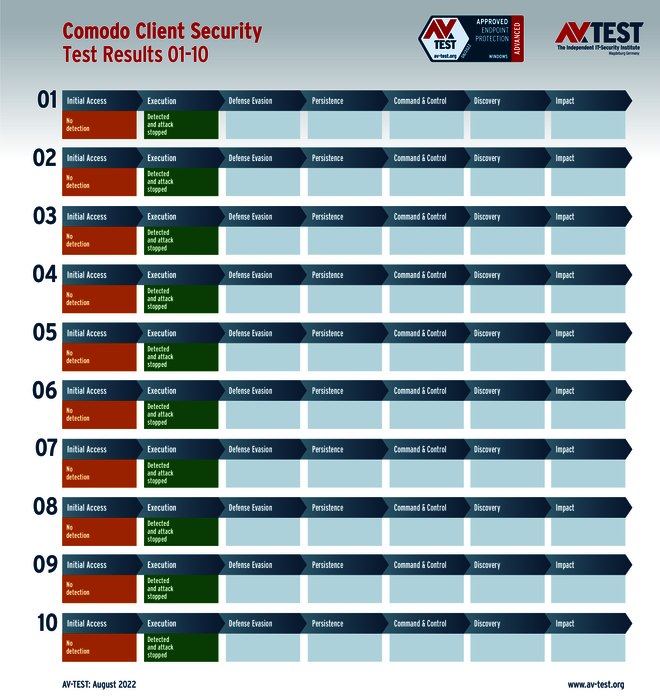

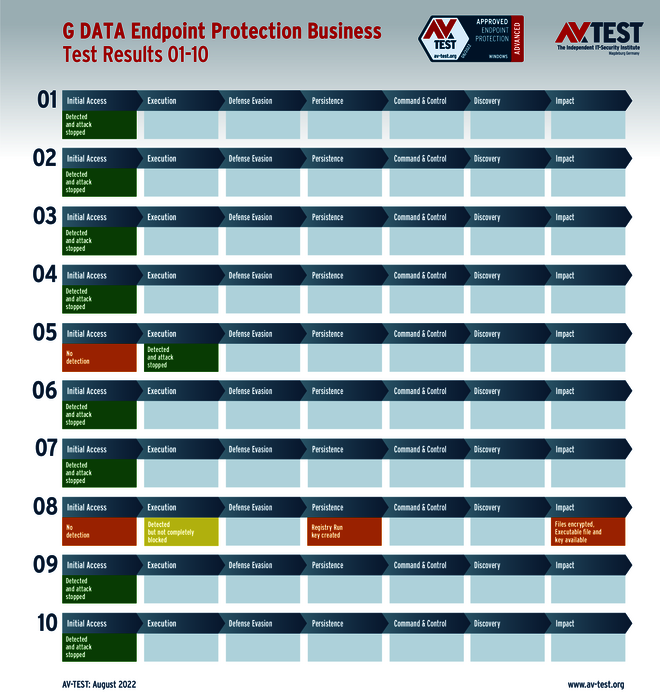

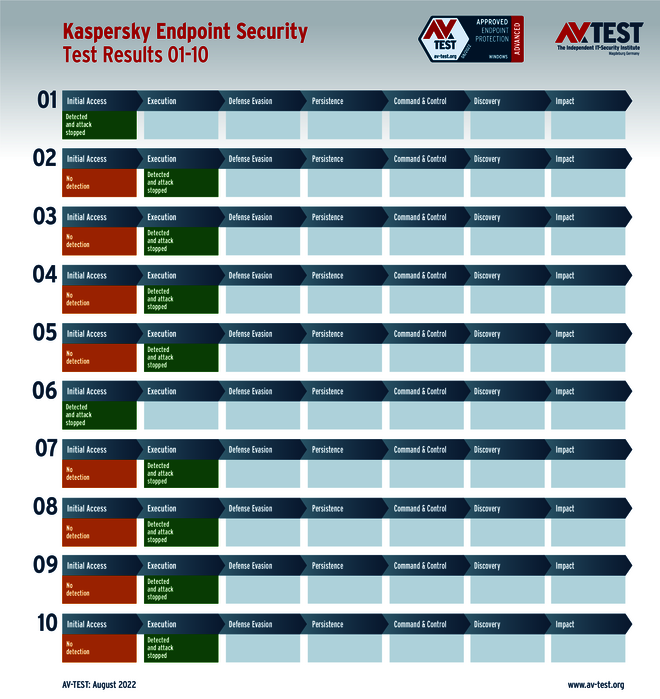

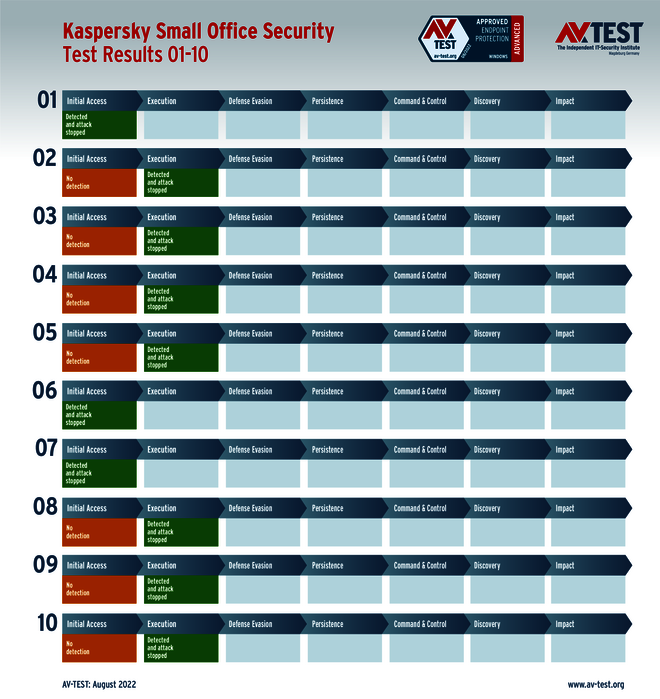

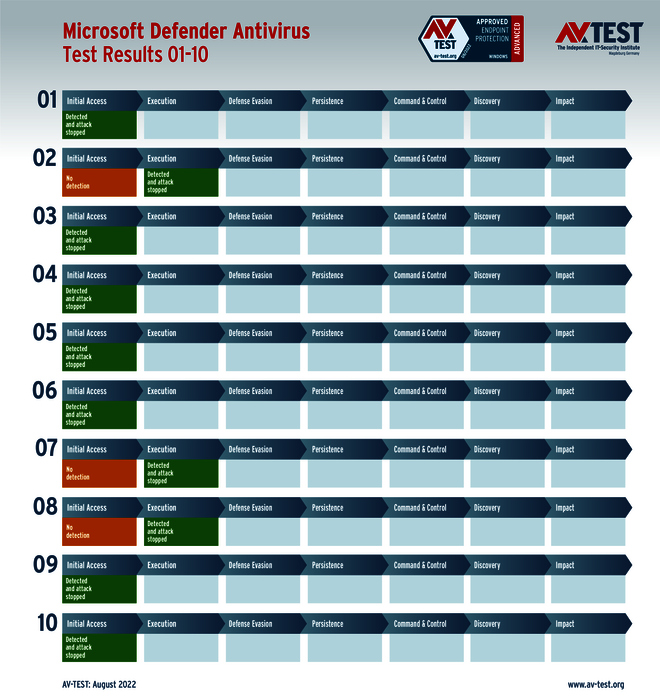

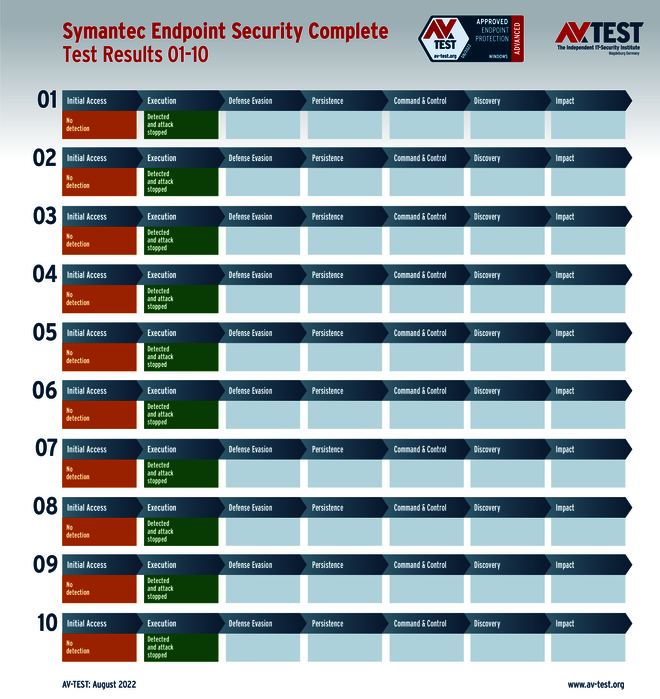

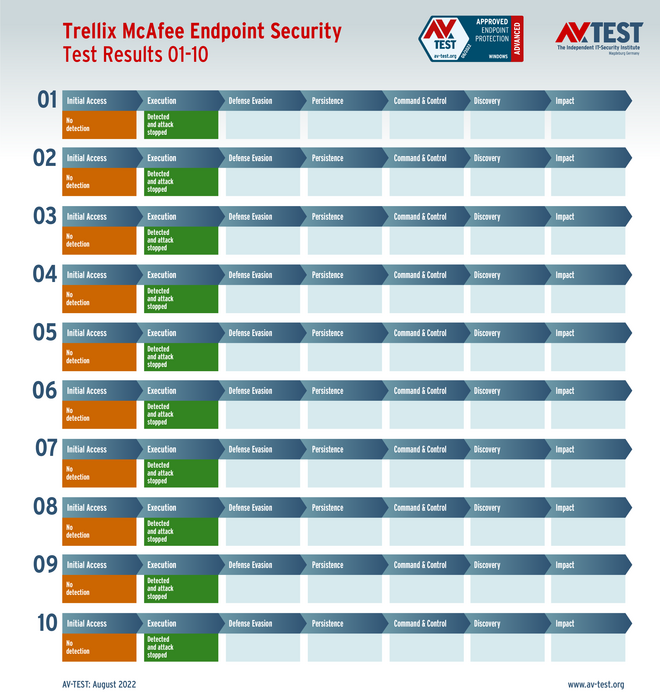

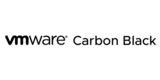

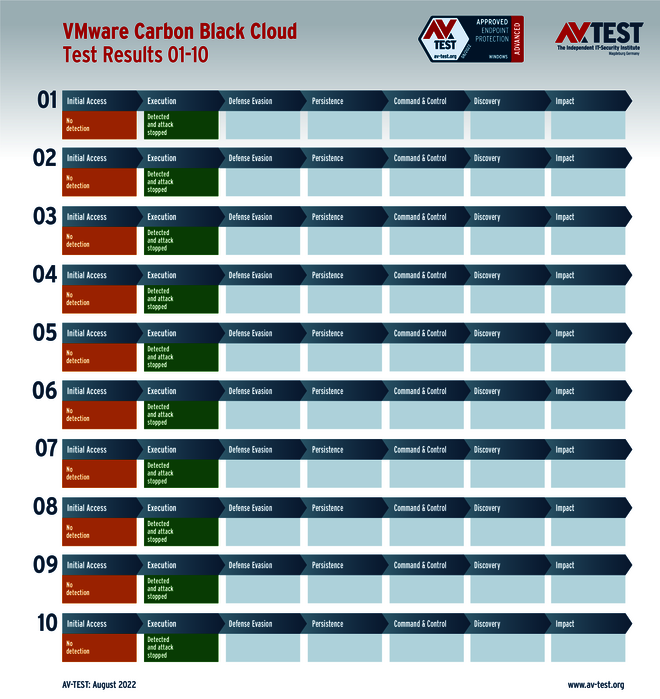

Wie bereits oben erklärt, ist in den 10 Test-Szenarien der Ablauf genau definiert und das Ergebnis dokumentiert. Die Ergebnisgrafiken mit den 10 Prüfungen sind für eine einfachere Übersicht farblich kodiert. Wird eine Ransomware in einem Szenario von der Schutzlösung in einem der ersten beiden Schritte erkannt (initial access oder execution), dann gilt der Angriff als abgewehrt. Ist dies der Fall, zeigt die Farbkodierung die Farbe Grün: Angriff gestoppt. Gelb bedeutet: nur teilweise gestoppt. Orange signalisiert: Angriff nicht gestoppt (no detection). Das gelbe Feld am Ende kann zwei Ergebnisse anzeigen: wurde der Angriff nur teilerkannt, dann sind entweder diverse Dateien verschlüsselt (some files encrypted) oder die Ransomware wurde zwar am Verschlüsseln gehindert, verbleibt aber auf dem System (malware remains on system). Steht am Ende der Grafikreihe ein oranges Feld, gilt die Attacke als nicht erkannt und die Ransomware konnte sich komplett ausführen (files encrypted).

Testszenarien

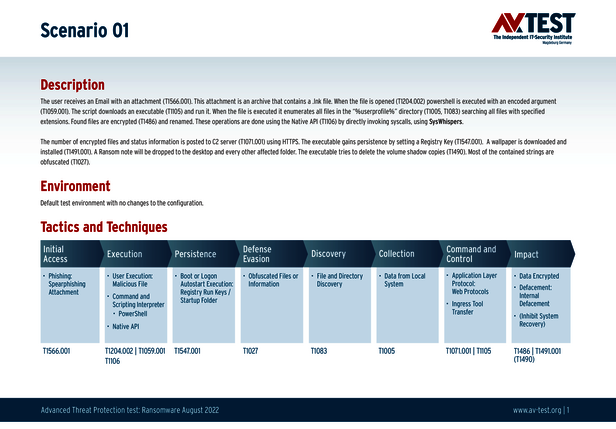

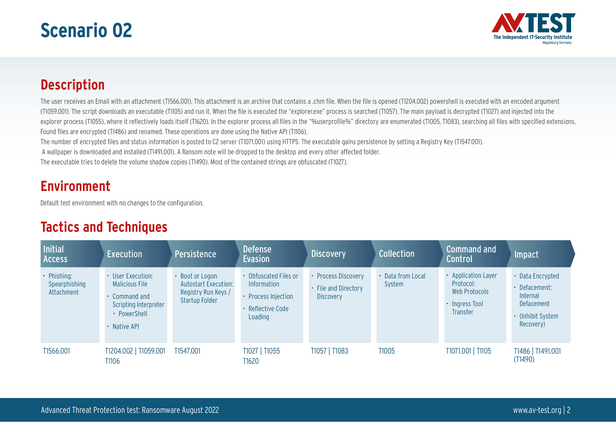

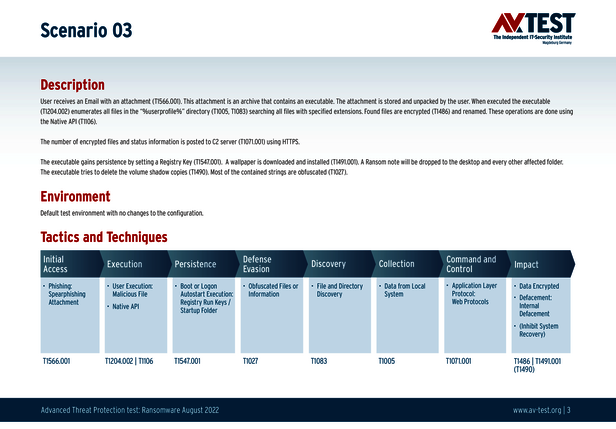

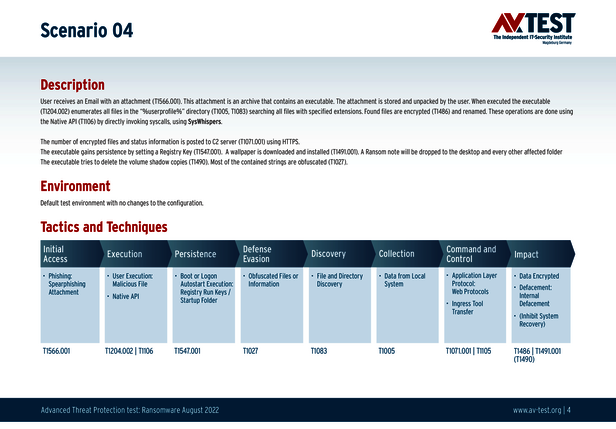

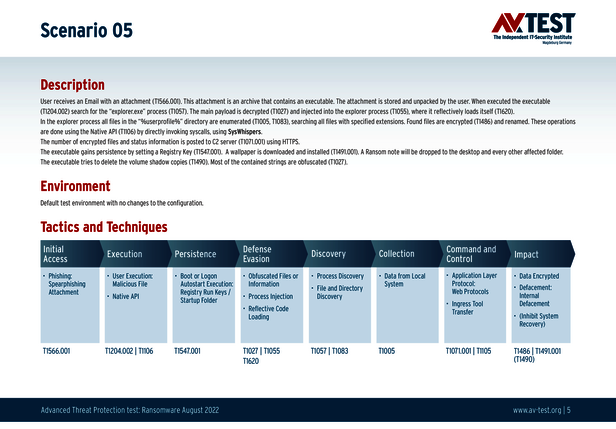

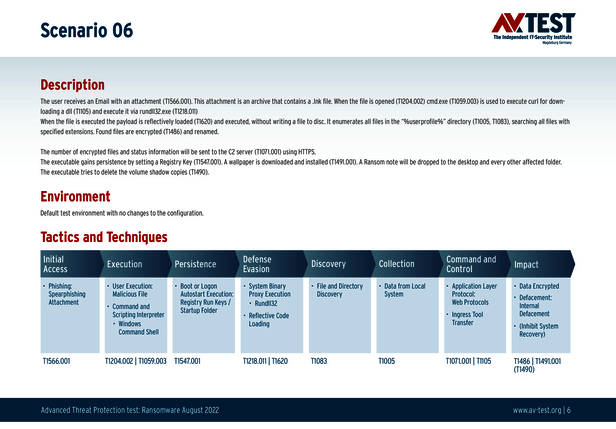

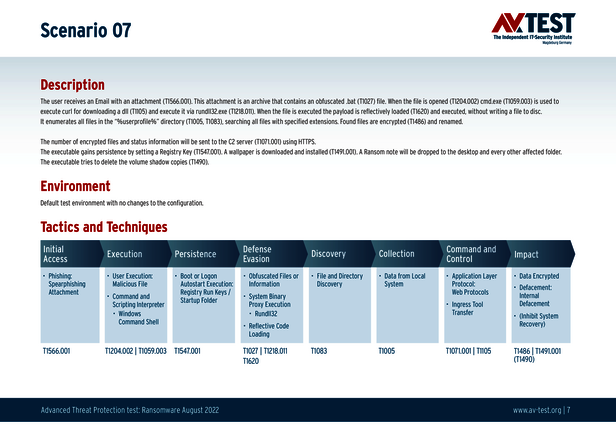

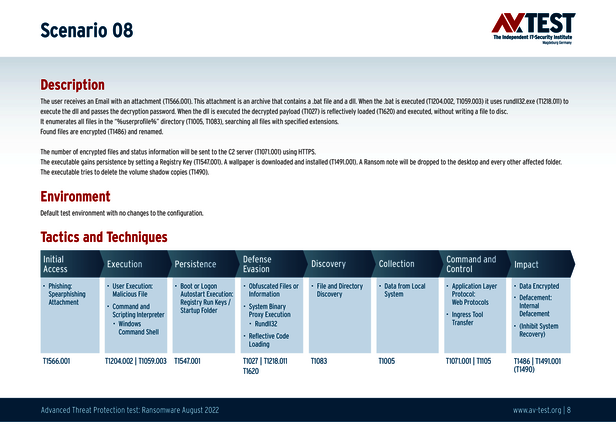

Alle Angriffs-Szenarien sind dokumentiert nach dem Standard der MITRE ATT&CK-Datenbank. Die einzelnen Unterpunkte, z.B. „T1059.001“ stehen in der MITRE-Datenbank für „Techniques“ unter 1059.001 „Command and Scripting Interpreter: PowerShell“. Jeder Testschritt ist so unter Fachleuten definiert und lässt sich nachvollziehen.

Zusätzlich sind alle Angriffstechniken erklärt und wie dabei die Malware zum Zuge kommt.

Ransomware-Schutz für Privatanwender

Bei der Untersuchung der 9 Schutzpakete für private Anwender unter Windows 11 gibt es zwar viele gute Ergebnisse, aber auch einige Enttäuschungen. Völlig ohne Fehler in allen 10 Szenarien erkennen und blockieren die Pakete von Kaspersky, Microsoft und PC Matic alle weiteren Angriffsschritte. Dafür werden sie mit den vollen 30 Punkten belohnt.

Bitdefender und NortonLifeLock erkennen zwar ebenfalls alle Angreifer, können sie aber in einem Szenario nicht komplett aufhalten und es kommt zu einzelnen verschlüsselten Dateien. Beide Produkte erhalten aber noch 29 von 30 Punkten.

Auch Microworld und G Data haben in einem Szenario ihre Probleme. Beide erkennen den Angreifer, können ihn aber nicht komplett stoppen. Microworld kann verhindern, dass die Malware einen Registry-Key im System anlegt – G Data nicht. Am Ende sind die Daten verschlüsselt und beide Produkte verlieren dadurch wichtige Punkte. So verbuchen Microworld 28,5 und G Data 27,5 Punkte.

VIPRE Security reagiert in 9 Szenarien perfekt, aber erkennt einmal den Angreifer gar nicht. Für das verschlüsselte System gibt es einmal 0 Punkte – so bleiben 27 Punkte am Ende.

Die Schutz-Software von AhnLab kann in 10 von 10 Szenarien die Angreifer zwar erkennen, aber in 4 Fällen den Angriff nicht komplett abblocken. Einmal kommt es zu einer teilweisen Verschlüsselung und dreimal wird das ganze Windows-11-System verschlüsselt und per Textanzeige das klassische Lösegeld gefordert. So kommen nur 24,5 Punkte zusammen.

Sobald ein Produkt im Test mindestens 75 Prozent der maximalen 30 Punkte erreicht, erhält es das Zertifikat „Advanced Certified“. Da alle Produkte im Schutz-Score mehr als 22,5 Punkte erreichen, werden alle mit diesem Zertifikat ausgezeichnet.

Privatanwender 08/2022

Unternehmenslösungen gegen Ransomware

Bei den Schutzprodukten für Unternehmen sieht das Endergebnis um einiges besser aus. Gleich 9 der 13 Schutzlösungen erkennen alle Angreifer fehlerfrei und schützen die Windows-11-Testsysteme erfolgreich. Damit sind alle Angriffe abgewehrt, wie sie auch täglich auf die Systeme von Unternehmen ausgeführt werden.

Die vollen 30 Punkte sichern sich die Lösungen von Acronis, Check Point, Xcitium, Kaspersky (beide Versionen), Microsoft, Symantec, Trellix und VMware.

Bitdefender mit seiner Endpoint Security und Endpoint Security Ultra hat jeweils im gleichen Szenario ein Problem. Es kann zwar den Angreifer erkennen, aber nicht komplett blockieren. Somit kommt es zu einer teilweisen Verschlüsselung einzelner Dateien. Beide Produktversionen erhalten somit 29 von 30 möglichen Punkten.

Die Unternehmenslösung von G Data hat auch in einem Fall starke Probleme, obwohl sie den Angreifer erkennt. Allerdings kann der Schutz die Malware nicht blockieren. Sie führt sich aus, schreibt Registry-Keys und verschlüsselt die Daten des Testsystems. Für diesen Fall gibt es nur 0,5 von 3 Punkten – die anderen 9 Testfälle sind einwandfrei. Damit stehen am Ende 27,5 Punkte auf dem Konto von G Data.

Die Lösung von AhnLab belegt den letzten Platz in der Punktetabelle mit 27 von 30 möglichen Punkten. Das Produkt kann in 2 Fällen die Angreifer zwar erkennen, aber nicht komplett blockieren. Obwohl das Anlegen von Registry-Keys verhindert wird, führt sich die Ransomware weiter aus und verschlüsselt jeweils das gesamte System.

Sofern ein Produkt 75 Prozent der maximal erreichbaren 30 Punkte erhält, verleiht das Labor das Zertifikat „Advanced Approved Endpoint Protection“. In diesem Test liegen alle Produkte über den nötigen 22,5 Punkten und werden mit dem Zertifikat ausgezeichnet. Nur Acronis erhält kein Zertifikat. Es schließt den Test zwar fehlerfrei ab, aber zertifiziert wird nur, wer sowohl im regulären Monatstest zertifiziert ist und hier die Kriterien erfüllt.

Unternehmenslösungen 08/2022

Komplexe Angriffe erfordern flexible und sichere Lösungen

Die aktuelle Untersuchung zeigt, dass viele Schutz-Produkte für private Nutzer und Unternehmen auch gegen aktiv genutzte Angriffstechniken samt neuester Ransomware unter Windows 11 bestehen können.

Das Bild ist bei den Lösungen für Unternehmen etwas besser als bei den Produkten für Privatanwender. Dort erreichen nur die drei Produkte von Kaspersky, Microsoft und PC Matic die vollen 30 Punkte im Schutz-Score.

Bei den Unternehmens-Produkten können gleich 9 der 13 untersuchten Schutzlösungen die vollen 30 Punkte im Schutz-Score für sich verbuchen: Acronis, Check Point, Xcitium, Kaspersky (beide Versionen), Microsoft, Symantec, Trellix und VMware.

Die Beschreibungen der 10 Szenarien samt Angriffstechniken zeigt, wie komplex die Angriffe ablaufen und welche Tricks die Angreifer nutzen, um erfolgreich ein System zu verschlüsseln. Die Schutzlösungen müssen viele Aktionen und Prozesse in den Windows 11-Systemen überwachen und bewerten. Gleichzeitig müssen sie entscheiden, welche Aktionen in Ordnung sind und wann sie gefährliche Prozesse blockieren. Das ist gerade bei den neuen dateilosen Angriffstechniken nicht einfach, die direkt über Prozesse im Speicher erfolgen und so versuchen die Abwehrmechanismen zu umgehen. Aber auch diese Attacken können die Schutzlösungen für Windows 11 erkennen und stoppen – zumindest die meisten Produkte.