Test en continu : la protection des solutions pour entreprises au cœur des préoccupations

Lors du choix d’une solution de sécurité pour entreprises, le critère principal est toujours son effet protecteur. Le laboratoire d’AV-TEST a ainsi testé 14 solutions professionnelles en continu durant 4 mois.

Certes, la protection d’une suite de sécurité pour entreprises ne représente qu’une des trois catégories examinées par le laboratoire d’essai d’AV-TEST. Il s’agit cependant de la fonction clé la plus suivie. Les tests en laboratoire qu’elle requiert sont effectivement très laborieux, mais ils permettent d’obtenir des résultats fiables.

14 solutions – plus de 20 000 attaques

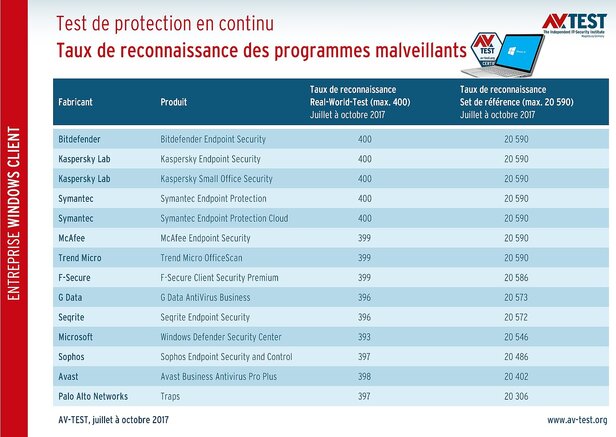

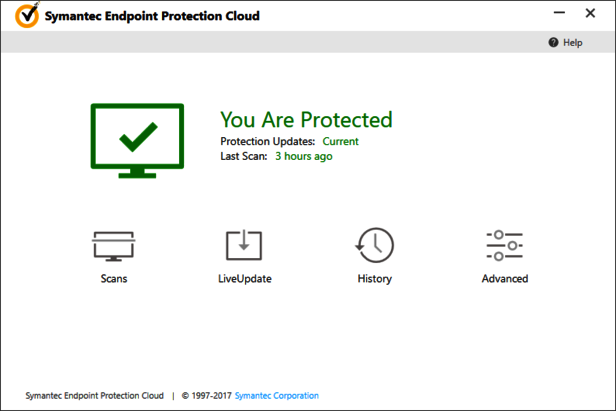

Le test incluait les suites de sécurité pour entreprises d’Avast, Bitdefender, F-Secure, G Data, Kaspersky Lab (Endpoint et Small Office Security), McAfee, Microsoft, Palo Alto Networks, Seqrite, Sophos, Symantec (Endpoint Protection et Endpoint Protection Cloud) et Trend Micro. Les essais se sont déroulés de juillet à octobre 2017. Chaque produit a été soumis mensuellement à une série de tests complète avec un test en conditions réelles (real-world test) et un test avec le kit de référence d’AV-TEST. Ces kits comprenaient en tout 400 nouveaux programmes malveillants encore inconnus et 20 590 exemplaires de malwares déjà connus.

Le total final respectif indiqué dans les tableaux démontre la protection individuelle des produits. La solution de Bitdefender, les deux versions du produit de Kaspersky Lab et les deux versions de Symantec ont identifié et éliminé tous les programmes malveillants (neufs et connus) sans exception durant les 4 mois, soit 20 990 exemplaires au total.

Près de 21 000 cas testés par produit

Les tests en laboratoire sont très laborieux. En effet, chaque produit doit être soumis plusieurs fois au test en conditions réelles ainsi qu’au test avec le kit de référence.

Test en conditions réelles : l’expression « conditions réelles » désigne les programmes malveillants utilisés lors du test. Ces derniers sont collectés le jour du test, triés puis partiellement utilisés. AV-TEST utilise pour cela ses propres « honeypots », par exemple des ordinateurs non protégés, lesquels sont attaqués en surfant. L’équipe enregistre les sites Internet infectés consultés dans une base de données spécifique et analyse le type d’attaque. Elle fait aussi appel à de nombreux comptes e-mail servant de honeypots : ils incluent des messages avec des fichiers malveillants, des liens vers des fichiers ou vers des sites Internet avec des malwares. Chaque programme malveillant identifié est analysé afin de déterminer précisément son effet sur un système. La liste d’actions du programme malveillant ainsi obtenue est utilisée lors du test pour vérifier si la solution de protection bloque vraiment toutes ces actions.

Tous les programmes malveillants identifiés doivent être récents et ne doivent pas déjà être inscrits dans les bases de données. S’ils en font partie depuis moins de 2 semaines, alors ils sont transférés vers la liste des candidats potentiels à la deuxième partie du test, celle avec le kit de référence.

Le test en conditions réelles se déroule ensuite comme suit : le produit d’essai est installé sur un ordinateur Windows d’essai (AV-TEST emploie de nombreux ordinateurs parfaitement identiques). Concernant les logiciels pour particuliers, le laboratoire utilise la configuration standard du produit. Dans le cas des produits professionnels, il a recours à la configuration recommandée par le fabricant. Les produits peuvent à tout moment être actualisés en ligne et utiliser leurs services cloud. Une solution peut donc faire appel à l’aide du cloud lorsque ses techniques de reconnaissance locales sont épuisées, comme c’est aussi le cas lors de l’utilisation quotidienne normale. La solution de protection est ensuite testée avec le groupe défini des malwares de type « 0 day ». Ce faisant, le laboratoire enregistre les réactions de la solution de protection.

Kit de référence d’AV-TEST : les programmes malveillants du kit spécial sont collectés selon le même système que le test en conditions réelles. Cependant, ces 5 000 échantillons de malwares ont déjà plus de 2 semaines et devraient donc normalement être connus. L’objectif de cette opération est de vérifier si les produits peuvent reconnaitre après-coup, c’est-à-dire après un certain délai, des attaquants éventuellement non identifiés au préalable.

Naturellement, le kit de référence n’est pas composé que d’un groupe spécifique, par exemple de chevaux de Troie. Le laboratoire veille à un bon mélange de programmes incluant entre autres des portes dérobées, bots, virus, chevaux de Troie, vers informatiques, téléchargeurs, injecteurs ou aspirateurs de mots de passe. La notoriété d’un programme malveillant joue également un rôle : il ne peut être ajouté au kit que s’il est pertinent et fortement répandu (ce qui doit être confirmé par au moins deux sources indépendantes). Le laboratoire vérifie la diffusion d’un malware à l’aide de données télémétriques et d’informations d’entreprises, d’établissements de recherche ainsi que de fabricants de logiciels de sécurité.

Pour ce test aussi, la solution de protection est installée et activée sur un ordinateur. La solution doit ensuite scanner et identifier les attaquants (scanner manuel ou on-demand). Chaque malware non reconnu est ensuite exécuté individuellement afin de tester la protection en temps réel ou on-execution. Si le produit fonctionne sans protection statique, à savoir uniquement avec une reconnaissance basée sur les comportements, alors tous les fichiers sont naturellement exécutés lors du test. Étant donné que les fichiers malveillants sont connus depuis 2 semaines au maximum, les produits devraient tous les reconnaitre sans exception. De très nombreux produits y parviennent, mais pas tous. Durant cette phase aussi, le produit de protection a toujours accès à ses techniques de protection élargies dans le cloud.

Seul un blocage est une réussite

Lors des tests, tous les résultats individuels de chaque produit sont enregistrés et analysés. Seuls les cas suivants valent comme « identification réussie » :

- L’accès à l’URL est bloqué

- L’exploit est reconnu sur le site Internet et bloqué

- Le téléchargement de composants malveillants est bloqué

- L’exécution de composants malveillants est bloquée

La simple identification ou l’avertissement concernant un fichier ou un lien malveillant ne constituent pas une défense efficace lors du test. Il faut que l’accès ou l’exécution soient vraiment bloqués.

Important à savoir : tous les programmes malveillants, sites Internet ou e-mails infectés utilisés lors du test ont été collectés par le laboratoire. Ce dernier n’utilise pas de matériel d’autres sources, par exemple de fabricants ou d'autres bases de données publiques. Afin que le test soit le même pour tous les produits, les différentes étapes de test sont effectuées simultanément sur des ordinateurs Windows identiques pour tous les produits.

Les résultats en détail

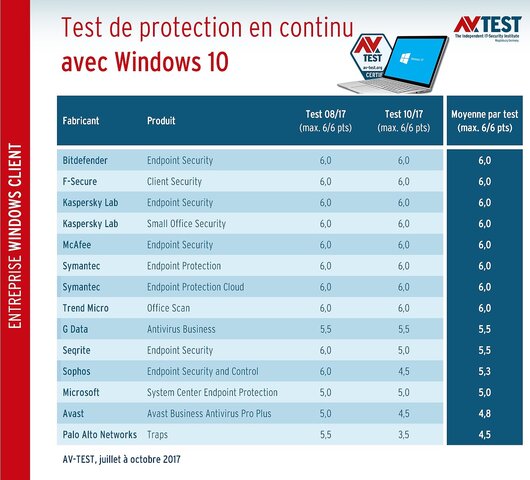

Lors du test en continu actuel réalisé de juillet à octobre 2017, les 5 solutions de Kaspersky (2 versions), Symantec (2 versions) et Bitdefender ont fait preuve des meilleures performances. Durant toutes les phases d’essai, elles ont reconnu tous les 400 attaquants du test en conditions réelles et les 20 590 programmes malveillants du kit de référence.

Les produits de McAfee et Trend Micro ont respectivement laissé passer un seul attaquant lors du test en conditions réelles. La solution de F-Secure a également eu quelques petits problèmes d’identification concernant 5 attaquants. Tous les produits cités ont obtenu la note maximale de 6/6 dans la catégorie Protection. Cette note est attribuée par le laboratoire pour comparer plus facilement la performance des produits de protection.

Les solutions suivantes de G Data et Seqrite ont eu du mal à reconnaitre 21 ou 22 programmes malveillants, dont pas moins de 4 étaient respectivement des malwares de type « 0 day ».

Le module de protection gratuit de Microsoft, System Center Endpoint Protection, n’a pas reconnu 51 attaquants. Le nombre de programmes malveillants non reconnu était de 107 et 190 pour Sophos et Avast. Le produit de Palo Alto Networks n’a pas réussi à bloquer 287 attaques.

L’institut AV-TEST a déjà collecté plus de 700 millions de virus, etc.

Maik Morgenstern, CTO AV-TEST GmbH

Plus de 700 millions de programmes malveillants sont enregistrés et catalogués dans les bases de données d’AV-TEST.

Il serait impossible de tester les produits antivirus de manière indépendante et objective si l’institut n’obtenait que des programmes malveillants de la part des fabricants. Voilà pourquoi AV-TEST collecte, analyse et catégorise les malwares en ligne depuis plus de 15 ans. Pour cela, AV-TEST utilise entre autres des systèmes dits « honeypots ». Ces derniers incluent des versions vulnérables de Windows et d’autres applications courantes. L’objectif étant que des programmes malveillants les infectent pour analyser ces attaques en temps réel. Ces ordinateurs acceptent tout ce qui est disponible sur Internet : par exemple des sites Internet infectés ou des liens vers des fichiers malveillants. AV-TEST utilise également de nombreux comptes e-mail qui doivent collecter le plus de spams possible. Les e-mails de spam et de phishing reçus incluent directement l’attaquant comme pièce jointe ou visent à diriger l’utilisateur vers une page malveillante via un lien.

Pour dépister les malwares, le laboratoire utilise aussi d’autres sources comme différents moteurs de recherche et services de réseaux sociaux tels que Twitter : les experts explorent quotidiennement différents moteurs de recherche à l’aide de mots clés populaires. Les résultats sont alors analysés et les liens vers des sites Internet malveillants sont consignés. Le laboratoire vérifie également sur Twitter les tweets contenant des liens intéressants pour les utilisateurs. Ces liens sont suivis et l’adresse cible est contrôlée. De cette manière, le laboratoire examine tous les jours plus de 400 000 résultats des moteurs de recherche et plus de 1 million de tweets.

Le nombre de programmes malveillants identifiés par mois croît de façon fulgurante : tandis qu’il ne s’élevait qu’à 500 000 en 2007, il a été multiplié par 20 pour atteindre près de 10 millions de nouveaux programmes malveillants par mois en 2017 Cela représente en tout plus de 700 millions de fichiers. AV-TEST les a non seulement enregistré comme programmes malveillants, mais en a aussi sauvegardé un exemplaire respectif. Certains des attaquants inédits sont alors inclus dans le test en conditions réelles. Un groupe sélectionné d’exemplaires datant de moins de 2 semaines est ensuite utilisé pour le kit de référence.