Chantage par e-mail : le jeu avec la peur

De nombreux utilisateurs prennent malheureusement encore trop au sérieux les e-mails de chantage. Ils réagissent aux menaces de piratage en payant les rançons exigées. Le laboratoire d’AV-TEST explique ce qui se cache derrière ces e-mails importuns et ce que vous pouvez faire pour mieux vous protéger.

Chaque utilisateur d’e-mail a déjà reçu un spam. Parfois, on trouve parmi les spams un e-mail de chantage dans lequel une demande de paiement en bitcoins est demandée. Mais tout ceci n’est que mensonge et tromperie. Cette stratégie mise en partie sur l’excès de crédulité et la peur que le pirate soit véritablement en possession de secrets personnels et qu’il les rende publics. Les experts du laboratoire d’AV-TEST vous expliquent comment ces e-mails de chantage sont structurés, sur quoi se basent les pirates et quel est le meilleur comportement à adopter.

La plupart du temps, les spams sont plutôt faciles à bloquer. Depuis des années, des logiciels de protection ou des outils spéciaux filtrent les spams grâce à une technique sophistiquée et des analyses. Ceci permet de reconnaître les e-mails de masse à l’aide du serveur de l'expéditeur ou des adresses électroniques. De même, la barre d’objet toujours identique d’un e-mail aide au filtrage. Si un spam contient des liens dangereux, des images ou des fichiers attachés infectés, il est techniquement possible de bien les trier. Diverses sources telles que Statista, Cisco ou d’autres fournisseurs de solutions de sécurité enregistrent dans le monde entier un flux d’environ 300 milliards d’e-mails par jour. Jusqu’à 85 % d’entre eux sont des spams filtrés par technique de détection, apprentissage machine ou intelligence artificielle !

300 milliards d’e-mails par jour dans le monde !

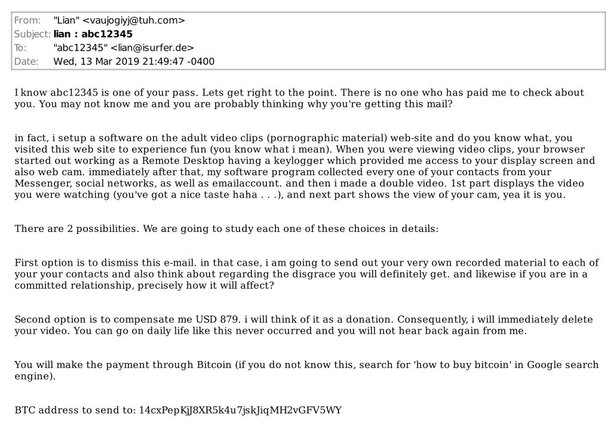

En revanche, si un spam a de multiples expéditeurs, des objets qui changent ou ne contient que du texte, il est alors beaucoup plus difficile à filtrer. Les cybercriminels le savent et ils ont utilisé ces connaissances pour développer deux types spéciaux d’e-mails de chantage. L’utilisateur reçoit toujours un spam très personnalisé. Pour résumer, le texte des deux versions de l’e-mail est à peu près le suivant :

1. « J’ai tous vos mots de passe et j’ai accès à vos données, car je les ai entièrement piratées. Si vous ne payez pas, je vole votre identité et votre vie et je publie tous vos secrets. »

2. « J’ai piraté votre webcam et je vous ai filmé en train de regarder des photos de nus et des pornos. Si vous ne payez pas, j’informerai votre famille, vos amis et votre employeur. »

Dans la première version de l’e-mail, l’affirmation est souvent étayée avec les données de connexion correspondantes comprenant l’adresse e-mail et le mot de passe. Dans de nombreux cas, les utilisateurs connaissent le mot de passe indiqué. Ceci pour deux raisons. Soit il s’agit d’un mot de passe utilisé extrêmement fréquemment, comme « 12345 ». Soit les données de compte avec mot de passe proviennent de grands piratages de banques de données vendues ou publiées sur le darknet telles que MongoDB ou de collections telles que la « Collection#1 » qui en est aujourd’hui au numéro 5. La première collection contenait déjà 773 millions d’adresses e-mail claires et 21 millions de mots de passe. Les cybercriminels utilisent toutes ces données pour leurs spams. L’extorqueur réclame une somme en bitcoins pour stopper son attaque, cette somme devant être versée dans un Wallet, un porte-monnaie électronique – ce qu’il ne faut bien entendu surtout pas faire !

« Je vous ai filmé en train de regarder un film porno ! »

Le deuxième type d’e-mail fréquemment utilisé mise sur l'effet « blame & shame », c’est-à-dire la culpabilité et la honte. L’expéditeur du spam affirme avoir filmé le destinataire à l’aide de sa propre webcam pendant que celui-ci visionnait des contenus pour adultes sur Internet, par exemple des films pornos. Dans l’e-mail, l’extorqueur réclame une somme en bitcoins, sans quoi il enverra ce film ou les images fixes à la famille, les connaissances, les amis ou l’employeur de l’utilisateur. Là encore, le modèle est le même : on réclame une somme en bitcoins qui doit être versée dans un porte-monnaie électronique (Wallet) indiqué. Le film ou les images seront alors supprimés de manière sûre.

Dans les deux spams, le pirate écrit bien entendu également qu’il est inutile de prendre des contre-mesures. On prétend souvent qu’un logiciel malveillant empêche de modifier les mots de passe ou que l’attaquant a déjà stocké les vidéos ou les photos compromettantes à un autre endroit.

E-mails de chantage : mensonges et tromperie – ne payez jamais !

Notre conseil : ne vous laissez pas intimider par ce genre d’e-mails. Leur contenu et les données personnelles utilisées proviennent de banques de données volées ou coïncident par pur hasard. Surtout, ne payez jamais la somme réclamée en bitcoins ! Chaque personne a ses petits secrets et ses préférences, et pour beaucoup, consulter un site pornographique en fait partie. Les pirates n’ont aucun élément en main ! Ils misent sur la crédulité des utilisateurs et tentent d’exploiter leur sentiment de honte. Ce qu’il faut savoir : chaque somme payée en bitcoins sert à financer d’autres attaques dirigées contre vous et d’autres utilisateurs.

Malheureusement, il arrive régulièrement que des utilisateurs déstabilisés paient la rançon. On peut observer les comptes bitcoin, puisque les coordonnées du compte figurent dans l’e-mail. C’est ce qu’a fait le laboratoire d’AV-TEST avec un compte : il a enregistré qu’environ 750 000 euros avaient été encaissés. Comme le mail de l’extorqueur réclame environ entre 800 et 1000 euros, on peut en déduire que près de 1000 destinataires de l’e-mail ont payé la rançon. Le laboratoire a tracé environ 90 000 e-mails. Certes, le pourcentage de paiement est nettement inférieur à 0,1 pour cent, mais la somme perçue est tout de même très élevée.

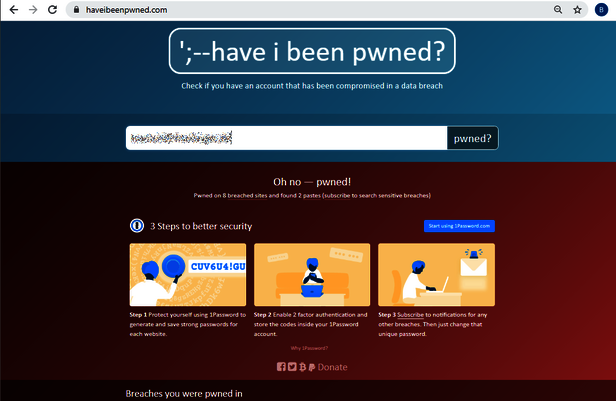

Si vous recevez souvent des spams, vous devriez réfléchir à une stratégie pour continuer d’utiliser vos e-mails et vos mots de passe. C’est en principe très simple. Tout d’abord, vous devriez vérifier dans quelle mesure vos adresses e-mail et vos mots de passe sont compromis. Des services en ligne et des outils de test peuvent vous y aider.

Check-up : qui connaît déjà votre adresse e-mail et vos mots de passe ?

Les criminels ne sont pas les seuls à avoir accès aux nombreuses bases de données piratées et aux données d’accès publiées. Beaucoup d’organisations et de sites Internet ont collecté des quantités de données et proposent des sites sur lesquels on peut contrôler toutes ses adresses e-mail. Voici un petit aperçu de sites recommandés.

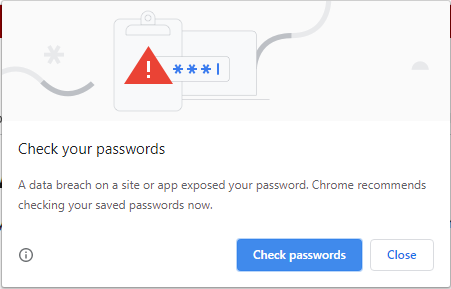

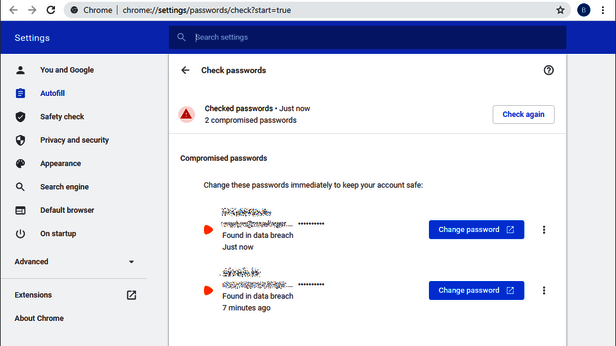

Check-up des mots de passe sur Google

Si vous utilisez un compte Google et que vous êtes connecté dans votre navigateur, vous pouvez y enregistrer vos données de compte et vos mots de passe. Toutes ces données d’accès peuvent être contrôlées manuellement ou automatiquement à l’aide du navigateur. Dans Chrome par exemple (ou également dans Firefox et Edge), ceci s’effectue dans « Paramètres », « Contrôle de sécurité » en cliquant sur le bouton « Afficher » à la rubrique « Mots de passe ». On y trouve toutes les données de compte avec l’information « Mot de passe piraté ». Si l’on utilise des données de connexion déjà publiées sur un site, Chrome le signale immédiatement et demande à l’utilisateur de vérifier toutes ses autres données de connexion.

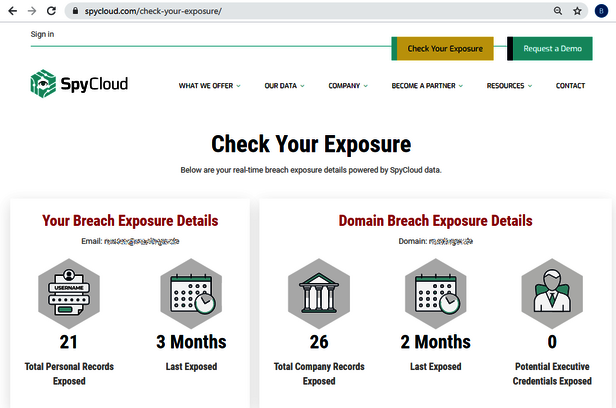

SpyCloud permet également de contrôler si des adresses e-mail apparaissent dans des banques de données avec des mots de passe piratés. Le procédé est un peu plus complexe : après la saisie de l’adresse e-mail et la vérification, on obtient un premier aperçu du statut. Ensuite, l’utilisateur peut se faire envoyer un e-mail de vérification et au final créer un compte. Tous les détails de la vérification s’y trouvent.

L’institut allemand Hasso-Plattner propose également un check-up de sécurité pour les adresses e-mail. Cependant, le règlement sur la protection des données (RGPD) n’autorise pas une analyse immédiate à l’écran. C’est pourquoi l’institut envoie un e-mail à l’adresse vérifiée avec une analyse très détaillée.

Le site have-i-been-pwned possède une grande collection de bases de données volées provenant de l’Internet et du darknet. Après avoir interrogé le site sur une adresse e-mail, celui-ci affiche comme résultat toutes les bases de données dans lesquelles l’adresse e-mail apparaît, d’où la base de données en question provient et quelles données y sont stockées.

Les mesures à prendre : changer les mots de passe et les sécuriser

Avec la bonne stratégie, vous pouvez continuer à utiliser une adresse e-mail compromise, sans craindre que vos mots de passe soient connus ou devinés. Réfléchissez à la possibilité d’augmenter votre sécurité en créant une ou deux adresses e-mail supplémentaires. Une adresse e-mail pourrait servir pour les sites peu importants et les jeux-concours, la seconde pour les offres plus sérieuses et les forums, enfin l’adresse principale pour toutes vos affaires, vos achats et vos commandes. Tandis que l’adresse e-mail peu importante a un mot de passe simple, vous pouvez utiliser des mots de passe plus compliqués pour les autres. Les navigateurs courants tels que Chrome, Firefox ou Edge peuvent vous être utiles lors de la connexion. En effet, ils stockent non seulement les données de connexion, mais proposent également des mots de passe sécurisés, créés par un générateur.

Utiliser des outils supplémentaires et des services en ligne pour les mots de passe

Si vous ne faites pas confiance aux mémoires cryptées des navigateurs, vous pouvez également utiliser d’autres gestionnaires de mots de passe. Certains se trouvent dans votre logiciel antivirus comme fonction supplémentaire, si vous utilisez une variante Premium comme Kaspersky Internet Security ou Norton 360. F-Secure propose son outil KEY gratuitement si on l’utilise sur un seul ordinateur. Mais il existe également quelques services en ligne qui gèrent les mots de passe. La plupart sont même gratuits dans la version de base s’ils sont utilisés par des particuliers. Il s’agit par exemple d’Avira Password Manager, McAfee True Key ou LastPass.

Si vous souhaitez un contrôle total de vos mots de passe, le célèbre outil Windows KeePass est également à recommander. Il vous permet de gérer une base de données de mots de passe sur votre ordinateur, sachant que vous définissez vous même leur degré de sécurité.

Pour savoir comment trouver des mots de passe et obtenir encore plus de conseils sur les outils pour la gestion et la sécurisation des mots de passe, comme l’authentification à 2 facteurs, consultez également notre article « Mots de passe sûrs – rien de plus facile ! ».

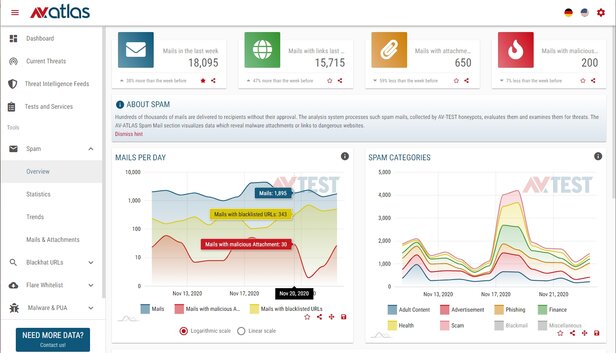

L’AV-ATLAS présente les menaces actuelles.

La plateforme gratuite AV-Atlas vous montre ce que les spams et autres cyberattaques diffusent actuellement.

Sur AV-Atlas.org, vous trouverez toutes les informations sur le thème des menaces actuelles, les spams, les adresses URL dangereuses ou encore les maliciels et les API (application potentiellement indésirable). Le laboratoire d’AV-TEST collecte 24h/24, 365 jours par an une multitude de données dangereuses, e-mails ou adresses web et en fait l’analyse. Sur AV-Atlas, on trouve rapidement et sous une forme structurée par exemple les spams les plus dangereux et toutes les informations correspondantes : quel pays envoie actuellement la plupart des spams, quels formats de fichiers sont attachés aux e-mails, quel est l’objet utilisé et quel est le degré de nuisibilité des e-mails : simple publicité agaçante ou spam de chantage. Intéressant également : les tendances actuelles en matière de spams.

Mais la plate-forme AV-Atlas offre bien plus que l’analyse de spams. Elle propose également des analyses des cyberattaques actuelles avec des logiciels malveillants ou des API. Un récapitulatif présente les différents types d’attaques et de fichiers et montre leur prolifération en statistiques.

Un élément nouveau est l’aperçu des attaques visant les appareils IoT, tels que les haut-parleurs intelligents, les lampes ou régulateurs de chaleur pour appartement commandés via une application. Un nuage composé de mots représente les mots de passe utilisés lors de l’attaque. Si vous en reconnaissez certains immédiatement, nous vous conseillons de les abandonner au plus vite et de les remplacer par des variantes plus sûres.