Chantaje a través de un correo: el juego con el miedo

Por desgracia, muchos usuarios todavía se toman demasiado en serio correos spam con contenido extorsionador. Los usuarios reaccionan a la amenaza de haber sido hackeados y pagan el rescate. El laboratorio de AV-TEST explica qué hay detrás de estos molestos correos y qué puede hacer usted para aumentar su seguridad.

Todo usuario de correo electrónico ha recibido alguna vez spam. Este incluye correos extorsionadores, en los que se exige el pago de Bitcoins. Pero todo esto es puro engaño y mentira que se nutre, en parte, de una buena fe exagerada o del miedo a que los atacantes realmente estén en posesión de secretos personales y los publiquen. Los expertos del laboratorio de AV-TEST explican cómo están estructurados los correos extorsionadores, qué les sirve de base a los atacantes y cómo debe comportarse usted.

Por lo general, es fácil detener los correos spam. Software de seguridad o herramientas especiales llevan años filtrando spam con técnicas y análisis complejos. Esto permite detectar correos masivos basándose en el servidor de envío o las direcciones de correo. El uso continuo del mismo asunto también ayuda a filtrar los correos. Si un correo spam contiene enlaces peligrosos o bien imágenes o adjuntos infectados, la tecnología puede desecharlos con facilidad. Hay diferentes fuentes, como Statista, Cisco u otros proveedores de productos de seguridad, que registran un volumen diario mundial de correo de unos 300 mil millones de e-mails. Hasta un 85 por ciento de ellos son correos spam, que son filtrados mediante técnicas de detección, aprendizaje automático o inteligencia artificial.

En todo el mundo: ¡300 mil millones de correos diarios!

Sin embargo, si un correo spam tiene varios remitentes, asuntos cambiantes y solo contiene texto, resulta muy difícil filtrarlo. Esto también lo saben los cibercriminales y han desarrollado dos formas especiales de chantajes por e-mail. El usuario recibe un correo spam bastante personalizado. En resumen, las dos versiones de correo vienen a decir así:

1. “Tengo todas sus contraseñas y acceso a sus datos, ya que tengo su dispositivo completamente hackeado. Pague o le robaré su identidad y su vida y publicaré sus secretos.“

2. “He hackeado su webcam y le/la he filmado mientras miraba fotos y vídeos porno. Pague o le pondré en evidencia ante su familia, amigos o su empleador.”

La afirmación del primer correo se suele corroborar a menudo con los correspondientes datos de inicio de sesión, incluida la dirección de correo electrónico y la contraseña. En muchos casos, los usuarios reconocen la contraseña indicada. Esto tiene dos motivos. O bien se trata de una contraseña utilizada con extremada frecuencia, como “12345“. O bien los datos de la cuenta y la contraseña proceden de hackeos masivos de bases de datos, que se han vendido o publicado en la Darknet, por ejemplo, de MongoDB, o de colecciones como Collection#1, que entretanto ya ha llegado al número 5. La primera colección ya contenía 773 millones de direcciones de e-mail inequívocas y 21 millones de contraseñas. Los ciberatacantes hacen uso de estos datos en sus correos spam. El extorsionador exige el pago, a cambio de no atacar, de una suma de Bitcoins, que se debe transferir a un Wallet o monedero digital; ¡lo cual, evidentemente, nadie debería hacer!

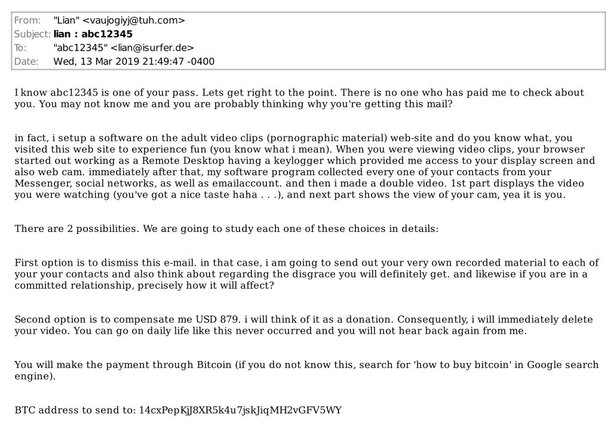

"¡Le he grabado mientras veía pornografía!"

El segundo tipo de correo más usado recurre al efecto de “Blame & Shame“, es decir “acusar y avergonzar“. El remitente del correo spam afirma haber grabado al destinatario, con ayuda de su propia cámara web, mientras este consumía contenido para adultos, por ejemplo, pornografía. El extorsionador exige en el correo una suma en Bitcoins para evitar que envíe la grabación o las fotos a familiares, conocidos, amigos o su empleador. El modelo aquí es el mismo. Se exige una cantidad de Bitcoins, que hay que transferir al monedero digital (Wallet) indicado. Si lo hace, se eliminará la grabación o las fotos de forma segura.

En los dos ataques mencionados, el atacante, por supuesto, escribe además que cualquier contramedida es inútil. Con frecuencia afirman que un software malicioso impide el cambio de contraseñas o que el atacante ya ha asegurado en otro lugar grabaciones o fotos comprometedoras.

Correos extorsionadores: todo engaños y mentiras. ¡No pague nunca!

Nuestro consejo: No deje que estos correos le provoquen inseguridad Su contenido y los datos personales utilizados proceden de bases de datos robadas o coinciden por casualidad. ¡No pague nunca la suma en Bitcoins exigida! Todos tenemos nuestros pequeños secretos y preferencias, estos incluyen, en muchos casos, el visitar una página web pornográfica. ¡Los atacantes no tienen nada en la mano! Cuentan con la buena fe de los usuarios e intentan aprovecharse de la vergüenza que sienten. Hay que tener en cuenta que con el pago del importe en Bitcoins se financian otros ataques contra usted u otros usuarios.

Por desgracia, usuarios inseguros pagan una y otra vez el rescate. Las cuentas de Bitcoins correspondientes se pueden observar, ya que la clave de la cuenta aparece en el e-mail. AV-TEST lo ha hecho con una cuenta y ha registrado la entrada de unos 750.000 euros. Dado que en el correo extorsionador se exigen entre 800 y 1.000 euros, esto significa que casi 1.000 destinatarios del correo pagaron. El laboratorio ha rastreado unos 90.000 correos relacionados con este caso. Por lo tanto, si bien la cuota de pagos está bastante por debajo del 0,1 por ciento, la cantidad obtenida no deja de ser muy elevada.

Si recibe correo spam con frecuencia, debería plantearse una estrategia para seguir usando el correo electrónico y sus contraseñas. En realidad es muy sencillo. En primer lugar, debería comprobar hasta qué punto están comprometidas su dirección de e-mail y sus contraseñas. Puede utilizar servicios en línea o herramientas de prueba.

Comprobación: ¿Quién conoce su dirección de correo electrónico y sus contraseñas?

Pero no solo los criminales tienen acceso a las múltiples bases de datos hackeadas y datos de acceso publicados. Muchas organizaciones y páginas web han recopilado montones de datos y ofrecen páginas web en las que uno puede comprobar todas sus direcciones de correo. Aquí hay una pequeña lista de algunas páginas recomendables.

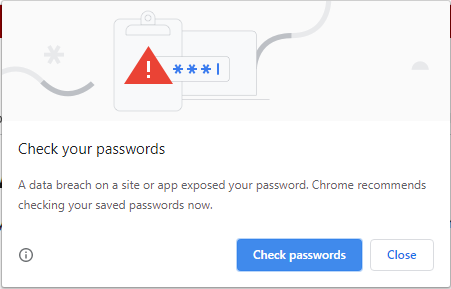

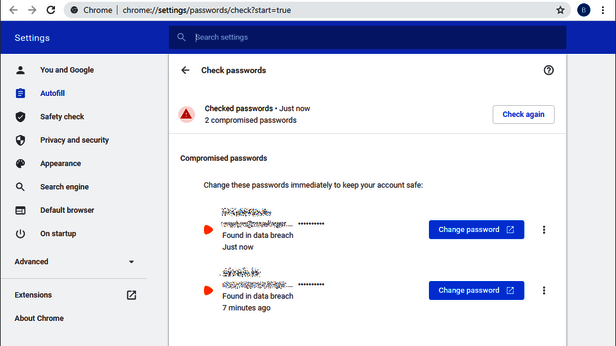

Comprobación de contraseña en Google

Quien usa una cuenta de Google y, por tanto, está registrado en su navegador, puede almacenar allí sus datos de cuenta y sus contraseñas. Todos estos datos de acceso se pueden comprobar de forma manual o automática con ayuda del navegador. Esto es posible, por ejemplo, en Chrome (y también en Firefox y Edge) yendo a “Configuración“, “Comprobación de seguridad“ y seleccionando “Comprobar“ en el punto Contraseñas. Allí se encuentran todos los datos de la cuenta con la indicación “Contraseña comprometida“. Si en una página web se utilizan datos de inicio de sesión hechos públicos, Chrome lo notifica de inmediato y exhorta al usuario a que compruebe todos los demás datos de inicio de sesión.

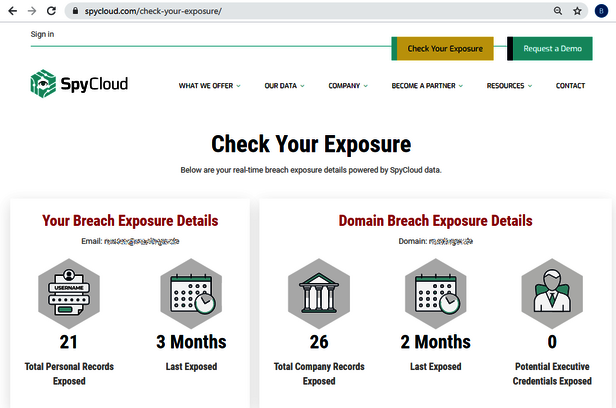

En SpyCloud también se puede consultar si las direcciones de correo electrónico aparecen en las bases de datos con contraseñas hackeadas. No obstante, esto es algo más laborioso. Tras introducir la dirección de correo y hacer la comprobación se obtiene una vista general del estado. A continuación, el usuario puede solicitar que se le envíe un correo de verificación y, por último, crear una cuenta. Allí encontrará todos los detalles sobre la comprobación.

El instituto alemán Hasso-Plattner-Institut ofrece también una comprobación de seguridad de direcciones de e-mail. Sin embargo, la legislación sobre protección de datos (RGPD) no permite proporcionar una valoración inmediata en pantalla. Por eso, el instituto envía un correo a la dirección comprobada con un análisis muy extenso.

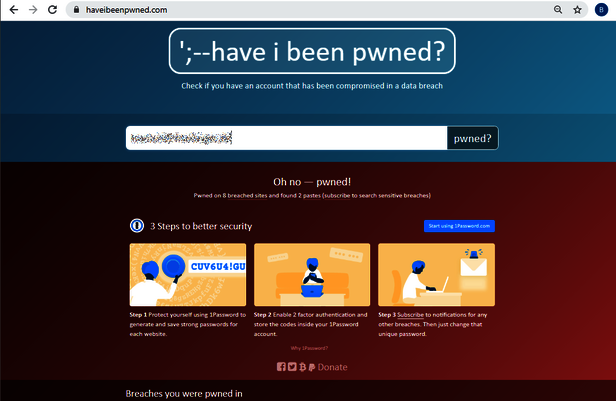

La página have-i-been-pwned cuenta con una gran colección de bases de datos con datos filtrados de Internet o la Darknet. Tras la consulta de una dirección de correo electrónico, la página muestra como resultado todas las bases de datos en las que aparece dicha dirección, de dónde procede la base de datos y qué datos se almacenan en ella.

Conseguir ayuda: cambiar y asegurar las contraseñas

Con la estrategia adecuada, usted también puede seguir utilizando una dirección de correo electrónico comprometida sin temer que se conozcan o adivinen sus contraseñas. Puede plantearse también si quizás el uso de uno o dos direcciones de correo adicionales podría aportarle una mayor seguridad. Podría utilizar una dirección para páginas sin importancia y sorteos, la segunda para ofertas publicitarias más serias o para foros, y la dirección principal para asuntos de negocios, compras y pedidos. Mientras que la dirección de correo poco importante tiene una contraseña sencilla, para las otras puede utilizar contraseñas más complejas. Para los inicios de sesión, los navegadores habituales, como Chrome, Firefox o Edge, le prestan ayuda, no solo guardando los datos de inicio de sesión, sino también ofreciendo contraseñas seguras mediante un generador de contraseñas.

Utilizar herramientas adicionales y servicios en línea para contraseñas

Si no se fía del almacenamiento codificado del navegador, también puede utilizar un gestor de contraseñas. Algunos se encuentran como función adicional de software de seguridad, siempre que se utilice la variante Premium, como Kaspersky Internet Security Total o Norton 360. F-Secure ofrece su herramienta KEY para su uso gratuito en un ordenador. Pero también hay algunos servicios online que administran contraseñas. La mayoría son incluso gratuitos en su variante básica para el uso privado. Algunos ejemplos son Avira Password Manager, McAfee True Key o LastPass.

A quien desee tener un control absoluto sobre sus contraseñas, le podemos recomendar también la conocida herramienta de Windows KeePass. Con esta puede administrar en su ordenador una base de datos de contraseñas y establecer usted mismo el grado de codificación de las mismas.

Nuestro artículo “Así de simple es crear contraseñas seguras“ también le muestra la mejor manera de elegir contraseñas, sugerencias de herramientas de contraseñas y otras maneras de asegurarse, como la autenticación de dos factores.

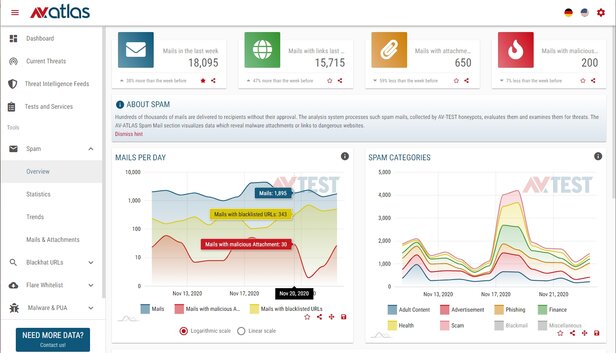

AV-Atlas muestra las amenazas actuales

La plataforma gratuita AV-Atlas muestra lo que se difunde actualmente mediante correo spam u otros ataques.

Bajo la dirección AV-Atlas.org encontrará todo acerca de las actuales amenazas, spam, URL peligrosas, malware y PUA (aplicaciones potencialmente no deseadas). El laboratorio de AV-TEST recopila las 24 horas día y 365 días al año numerosos datos, correos electrónicos o direcciones web peligrosos y los analiza. En AV-Atlas puede, por tanto, encontrar de forma rápida y clara, por ejemplo, correos electrónicos peligrosos y toda la información correspondiente: qué país está enviando actualmente la mayoría de correos spam, qué formatos de archivo se adjuntan a los correos, qué asuntos se utilizan y cuán peligrosos son los correos, por ejemplo, si se trata solo de publicidad molesta o de spam extorsionador. También son interesantes las actuales tendencias en spam.

Pero AV-Atlas tiene aún más que ofrecer, aparte de la evaluación de spam. Un ejemplo es el análisis de ciberataques actuales con software malicioso o PUA. La vista general indica las variantes de ataque y los tipos de archivo y muestra su difusión en las estadísticas.

Una novedad reciente es la vista general de cómo son atacados los dispositivos IoT, por ejemplo, altavoces inteligentes, luces controladas mediante aplicación o reguladores de temperatura de la vivienda. Una nube de palabras representa las contraseñas utilizadas en los ataques. Si reconoce algunas de ellas, debería dejar de utilizarlas de inmediato y sustituirlas por variantes más seguras.