Autoprotection des applications Windows: quel est le niveau de sécurité réel des lecteurs de PDF, de Java et des navigateurs ?

On reproche régulièrement à ces célèbres logiciels Windows de servir de porte d’entrée aux exploits. C’est pourquoi AV-TEST a évalué des logiciels Windows actuels ainsi que des navigateurs, des programmes de compression ou des lecteurs de PDF afin de découvrir s’ils utilisaient les techniques de protection supplémentaires de la DEP et de l’ASLR et s’ils signaient leurs fichiers. Les résultats sont bons mais devraient aussi déclencher une prise de conscience chez certains fabricants.

De nombreuses statistiques citent des logiciels tels qu’Adobe Reader ou bien Java, réputés pour faciliter involontairement le travail des programmes malveillants. Les fabricants de logiciels de sécurité ainsi que Microsoft blâment aussi souvent d’autres éditeurs de logiciels. Mais qu’en est-il vraiment ? Est-ce vrai que les applications Windows présentent trop de points faibles et qu’elles n’ont pas recours à l’autoprotection fournie par la DEP et l’ASLR pour leurs fichiers ? Et quel usage font-elles de la technologie de signature du code « Authenticode » de Microsoft qui établit une sorte de carte d’identité numérique des fichiers afin de les identifier sûrement ? Le laboratoire d’AV-TEST apporte des réponses fondées à toutes ces questions.

Près de 20 applications populaires sur le banc d’essai

Il y a peu de temps, AV-TEST a testé à plusieurs reprises des suites de sécurité actuelles concernant leur autoprotection et a révélé par la même occasion de nombreux points faibles. Lors de ce deuxième grand test, les testeurs ont contrôlé si les applications Windows employaient ces mêmes techniques d’autoprotection. Les lecteurs PDF, navigateurs, suites bureautiques Office, logiciels de compression, logiciels graphiques et plusieurs versions de Java ont tous été testés à cet effet. Si disponibles, chaque application a été testée en versions 32 bits et 64 bits avec un système d’exploitation Windows de 32 bits et 64 bits.

- Lecteurs PDF : Adobe Reader, Foxit Reader, PDF-X-Change Editor

- Navigateurs : Chrome, Firefox, Opera

- Suites bureautiques : Free Office, Libre Office, Microsoft Office, Open Office, WPS Office

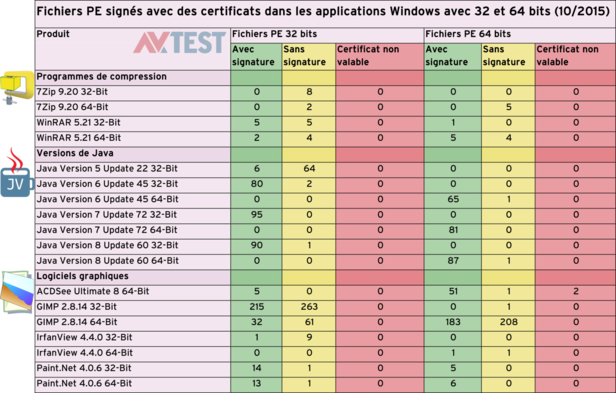

- Programmes de compression : 7Zip, WinRAR

- Java : dernières mises à jour de la version 5 à 8

- Logiciels graphiques : ACDSee, GIMP, IrfanView, Paint.Net

Lors du test, le laboratoire avait seulement vérifié les fichiers PE (Portable Executable) en mode utilisateur pour les versions 32 et 64 bits. Tous les autres fichiers étaient insignifiants pour le test. Les fichiers PE incluent par exemple les extensions suivantes :

exe ou « Executable », c'est-à-dire un programme ou un module exécutable

.dll ou « Dynamic Link Library », une bibliothèque de programmes

.sys ou « System », un logiciel du système

.drv ou « Driver », un fichier pilote pour un appareil

Dans toutes les versions, les testeurs ont aussi contrôlé si les fichiers PE étaient signés avec des certificats valables.

Important : pour les différentes applications 32 et 64 bits, le laboratoire a toujours testé tous les fichiers PE, qu’ils travaillent avec 32 ou 64 bits. En effet, même en version 64 bits, certains fichiers continuent de travailler avec 32 bits. Cela vaut aussi inversement.

Il est également important de savoir que plusieurs fabricants de logiciels équipent certains fichiers d’une protection spécifique, laquelle est incompatible avec la DEP et l’ASLR. Ils ne peuvent donc pas atteindre les 100 % lors de ce test.

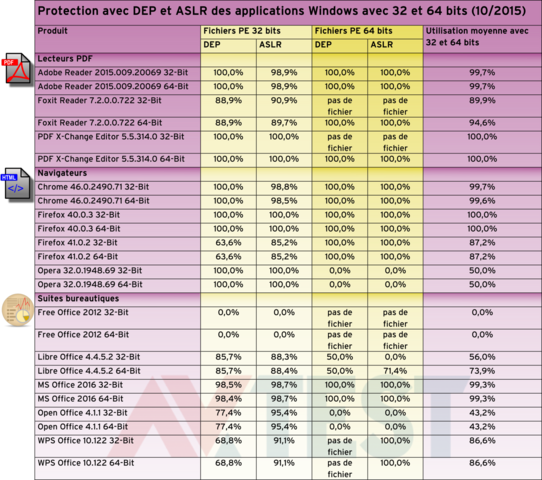

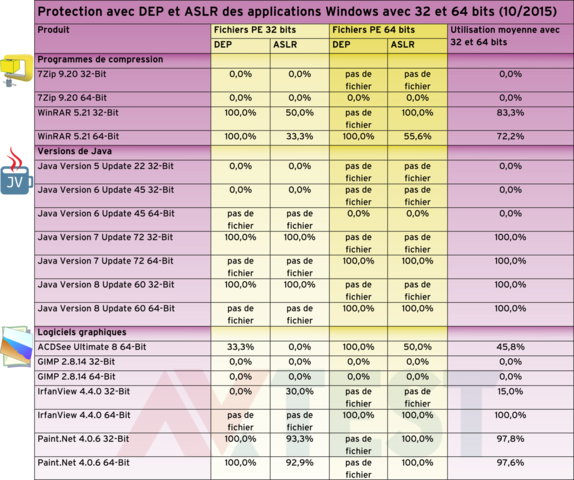

Verdict pour l’autoprotection : peut mieux faire

Adobe Reader et Java font partie des applications connues qui comptent le plus de gros titres négatifs. Mais si l’on regarde le tableau d’évaluation de plus près, ces applications se révèlent presque être des élèves modèles en ce qui concerne l’utilisation de la DEP et de l’ASLR. Cette évolution est particulièrement remarquable dans le cas des versions de Java. Tandis que jusqu’à la version 6, ces techniques n’étaient pas du tout utilisées, elles sont employées systématiquement depuis la version 7, et ce, jusqu’à la dernière version disponible pour le test : la version 8, mise à jour 60.

Les navigateurs importants utilisent aussi beaucoup la DEP et l’ASLR mais cela est loin d’être toujours le cas. Dans sa version 40.0.3, Firefox atteint un taux d’utilisation de 100 % mais ce taux retombe sous la barre des 90 % dans sa version 41.0.2. Le navigateur Opera emploie parfaitement les techniques de la DEP et de l’ASLR dans ses fichiers 32 bits. Le seul fichier 64 bits disponible a quant à lui été ignoré. Internet Explorer ne compte malheureusement pas parmi les programmes testés. Cela s’explique par le fait qu’il est si profondément intégré dans le système d’exploitation Windows qu’il est difficile de délimiter clairement les fichiers qu’il utilise. La seule évaluation possible serait très approximative et le laboratoire a donc fait le choix d’y renoncer.

En ce qui concerne les programmes Office, les taux d’utilisation couvrent les deux extrêmes. Microsoft Office 2016 mise presque systématiquement sur la technique de protection, WPS Office utilise la protection supplémentaire à 80 %, Libre Office n’y a recours que partiellement tandis que Free Office l’ignore complètement : 0 %. Open Office ne protège que ses fichiers 32 bits. Les fichiers 64 bits sont royalement exclus de la protection.

Les suites logicielles open source très utilisées 7Zip et GIMP font un choix fatal : pas un seul de leur fichier ne présente de protection supplémentaire. D’autres suites logicielles comme ACDSee Ultimate ou IrfanView n’utilisent toutefois pas non plus systématiquement les techniques de la DEP et de l’ASLR.

Les fichiers sans signature constituent un risque éventuel

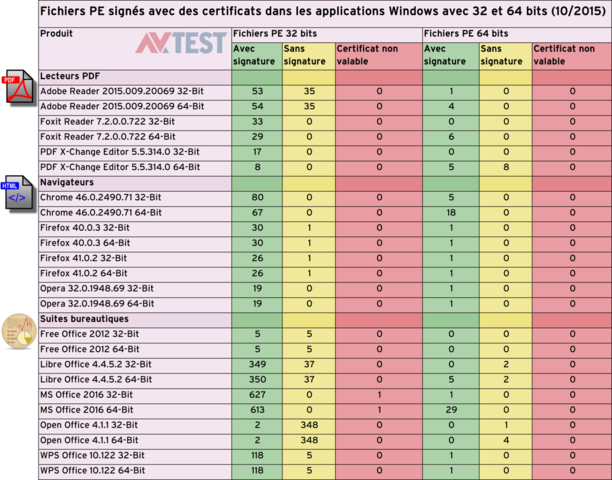

Lors de la prochaine étape du test, le laboratoire a vérifié si tous les fichiers PE étaient signés et possédaient un certificat valable. En plus d’une valeur de hachage supplémentaire, ces derniers fournissent une aide précieuse pour l’identification sécurisée d’un fichier. Si un fichier ne présente pas ces informations, une suite de sécurité se trouve dans l’incapacité de déterminer précisément s’il s’agit d’un fichier original ou bien d’un fichier manipulé. En conséquence, elle transmet alors des avertissements erronés à l’utilisateur ou bloque même des applications à titre préventif. Les solutions de sécurité disposent certes d’autres outils pour contrôler les fichiers, comme une sandbox, mais cela représente un effort supplémentaire et gaspille inutilement des ressources.

Par le passé, ce sont justement des applications comme Adobe Reader qui ont souvent été utilisées comme porte d’entrée dans l’ordinateur. Pour cela, les cybercriminels courent après toutes les vulnérabilités possibles afin de pouvoir les exploiter. Les fichiers non signés sont également considérés comme des points faibles éventuels par les spécialistes. Dans ce contexte, il est incompréhensible que seuls les fichiers 64 bits soient correctement signés tandis que plus de 50 % des fichiers 32 bits ne le sont pas pour le Adobe Reader. Les fichiers de PDF-Exchange ne sont complètement signés que dans leur version 32 bits. À l’inverse, Foxit Reader se montre partout sous son meilleur jour.

Parmi les navigateurs, seuls Chrome et Opera ne comptent pas un seul fichier sans signature. Chez Firefox, il subsiste encore quelques fichiers non signés. Ici aussi, Internet Explorer n’a pas été évalué pour les mêmes raisons citées concernant la DEP et l’ASLR.

Certificat expiré dans Microsoft Office

Dans la catégorie des suites bureautiques, Free Office ne signe aucun de ses fichiers et Open Office n’en signe quasiment aucun. WPS Office et Libre Office comprennent entre 5 et 10 % de fichiers sans signature. Microsoft Office 2016 ne compte certes aucun fichier non signé mais présente cependant un certificat non valable. Ce fait est d’autant plus grave que la technologie de signature du code « Authenticode » vient de Microsoft et donc que ce fabricant devrait être un pionnier dans tous ses produits. Microsoft n’a pas répondu à notre demande de commentaire à l’heure de la publication de cet article.

Parmi les programmes de compression, la situation est presque la même que pour l’utilisation de la DEP et de l’ASLR : 7Zip ne présente pas un seul fichier signé tandis que WinRAR n’en compte que quelque-uns.

Java est également au centre de l’attention des attaquants puisqu’il est utilisé sur de nombreux appareils. Seule la version 7 peut être fière de tous ses fichiers correctement signés. Les versions 6 et 8 présentent encore quelques fichiers 32 et 64 bits sans signature.

Des logiciels open source suspects

GIMP, un logiciel graphique souvent recommandé, est un logiciel open source. Dans toutes ses versions, il utilise entre 50 et 70 % de fichiers non signés. Les autres programmes graphiques ne brillent cependant pas par leur fiabilité, même s’il faut reconnaître que leur nombre de fichiers sans signature est bien plus faible. Ainsi, tous les autres logiciels contrôlés comme IrfanView, Paint.Net ou ACDSee comprennent des fichiers non signés. Dans le cas d’ACDSee, 2 fichiers fonctionnent même avec des certificats expirés dans la version 64 bits.

Bilan : les résultats sont mieux que prévu

Ce type d’évaluation n’a jusqu’à maintenant été réalisé par aucun autre laboratoire à cette échelle. Si l’on compare le résultat au test actuel de l’autoprotection des logiciels antivirus et qu’on laisse les logiciels open source de côté, alors on arrive à la conclusion suivante : la DEP et l’ASLR sont plutôt bien implémentées dans la plupart des applications Windows. En moyenne, elles s’en sortent même mieux que certains logiciels de sécurité actuels ! Certains fabricants peuvent toutefois faire des progrès d’implémentation ou bien tout simplement signer leurs fichiers. Dans un certain temps, le laboratoire répétera le test. Cela permettra de voir si les fabricants ont tenu compte de l’avertissement lancé en faveur de plus de sécurité.

Il est un peu frappant de constater que les fichiers finaux des logiciels open source comme 7Zip, GIMP ou Open Office ne sont souvent pas protégés par la DEP et l’ASLR ainsi que par des signatures. Cela est peut-être dû au fait que le groupe de programmeurs soit ouvert et que par conséquent les fichiers soient souvent modifiés. Les chefs de ces projets doivent très vite trouver une solution pour que ces logiciels, qui sont par ailleurs très bons, n’acquièrent pas une mauvaise réputation. Cela devrait être un jeu d’enfant de mettre en œuvre la DEP et l’ASLR tandis que les signatures ne coutent pas non plus une fortune chez les fournisseurs de certificats.

Une bonne gestion de la qualité améliore la sécurité

Maik Morgenstern, Directeur technique d'AV-TEST GmbH

En principe, les techniques de protection supplémentaires de la DEP et de l’ASLR sont connues de tous les programmeurs. Les signatures de fichier font aussi depuis longtemps partie des standards si l’on veut effectuer un travail soigné. Malheureusement, il semble qu’une bonne gestion de la qualité ne soit pas toujours de mise avant la publication des applications.

Ce n’est pourtant vraiment pas sorcier de vérifier que la DEP et l’ASLR soient utilisées dans un répertoire de fichiers. Même les utilisateurs normaux peuvent rapidement trouver sur Internet des outils de contrôle pour cette tache. Il existe ainsi des scripts PowerShell permettant de contrôler la DEP et l’ASLR. En ce qui concerne les signatures, on peut avoir recours à l’utilitaire de ligne de commande de la Sysinternals Suite de Microsoft afin de vérifier en quelques secondes la présence de signatures dans les fichiers de répertoires complets. Si les utilisateurs normaux peuvent vérifier ces techniques aussi facilement, alors cela devrait faire partie des tâches finales standards des programmeurs ou des responsables dans les entreprises. En effet, ces derniers disposent quand même déjà d’outils professionnels plus complets.

Une bonne gestion indépendante de la qualité semble ici trop souvent faire défaut. Dans les entreprises de logiciels, la fonctionnalité des produits et des mises à jour est contrôlée avant chaque publication. Peut-être serait-il alors judicieux qu’à ce moment-là quelqu’un vérifie aussi l’utilisation de la DEP, de l’ASLR pour les fichiers ainsi que les signatures afin d’assurer une meilleure sécurité.